Uygulama etkinliklerinde tehditleri avlama

Uygulamalar saldırganlar için değerli bir giriş noktası olabileceği için, uygulamaları kullanan anomalileri ve şüpheli davranışları izlemenizi öneririz. Bir uygulama idaresi uyarısını araştırırken veya ortamdaki uygulama davranışını gözden geçirirken, bu tür şüpheli uygulamalar tarafından yapılan etkinliklerin ayrıntılarını hızla görmek ve kuruluşunuzdaki varlıkları korumak için düzeltme eylemleri gerçekleştirmek önemlidir.

Uygulama idaresi ve gelişmiş tehdit avcılığı özelliklerini kullanarak, uygulamalar ve eriştiği kaynaklar tarafından yapılan etkinliklere tam görünürlük elde edebilirsiniz.

Bu makalede, Bulut için Microsoft Defender Uygulamalarında uygulama idaresini kullanarak uygulama tabanlı tehdit avcılığı sürecini nasıl basitleştirebileceğiniz açıklanmaktadır.

1. Adım: Uygulamayı uygulama idaresinde bulma

Bulut için Defender Uygulamaları Uygulaması idare sayfasında tüm Microsoft Entra ID OAuth uygulamaları listelenir.

Belirli bir uygulama tarafından erişilen veriler hakkında daha fazla ayrıntı almak istiyorsanız, uygulama idaresindeki uygulama listesinde bu uygulamayı arayın. Alternatif olarak, desteklenen Bir veya daha fazla Microsoft 365 hizmetindeki verilere erişen uygulamaları görüntülemek için Veri kullanımı veya Hizmetlere erişilen filtreleri kullanın.

2. Adım: Uygulamalar tarafından erişilen verileri görüntüleme

- Bir uygulamayı tanımladıktan sonra uygulamayı seçerek uygulama ayrıntıları bölmesini açın.

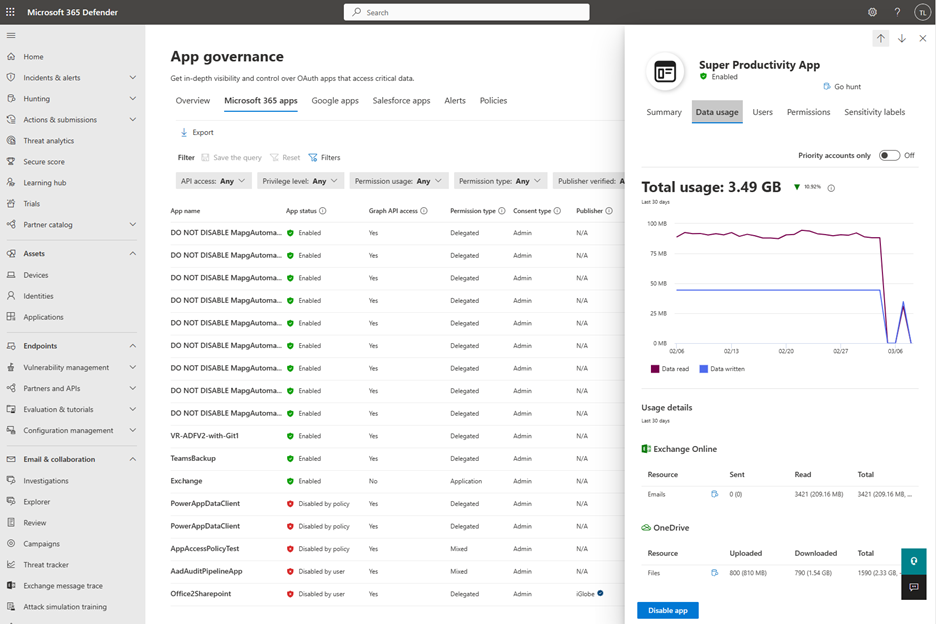

- Son 30 gün içinde uygulama tarafından erişilen kaynakların boyutu ve sayısıyla ilgili bilgileri görüntülemek için uygulama ayrıntıları bölmesinde Veri kullanımı sekmesini seçin.

Örneğin:

Uygulama idaresi, Exchange Online, OneDrive, SharePoint ve Teams genelinde e-postalar, dosyalar, sohbet ve kanal iletileri gibi kaynaklar için veri kullanımına dayalı içgörüler sağlar.

3. Adım: Erişilen ilgili etkinlikleri ve kaynakları avlama

Uygulama tarafından hizmetler ve kaynaklar arasında kullanılan verilere üst düzey bir genel bakış elde ettikten sonra, uygulama etkinliklerinin ayrıntılarını ve bu etkinlikleri gerçekleştirirken eriştiği kaynakları bilmek isteyebilirsiniz.

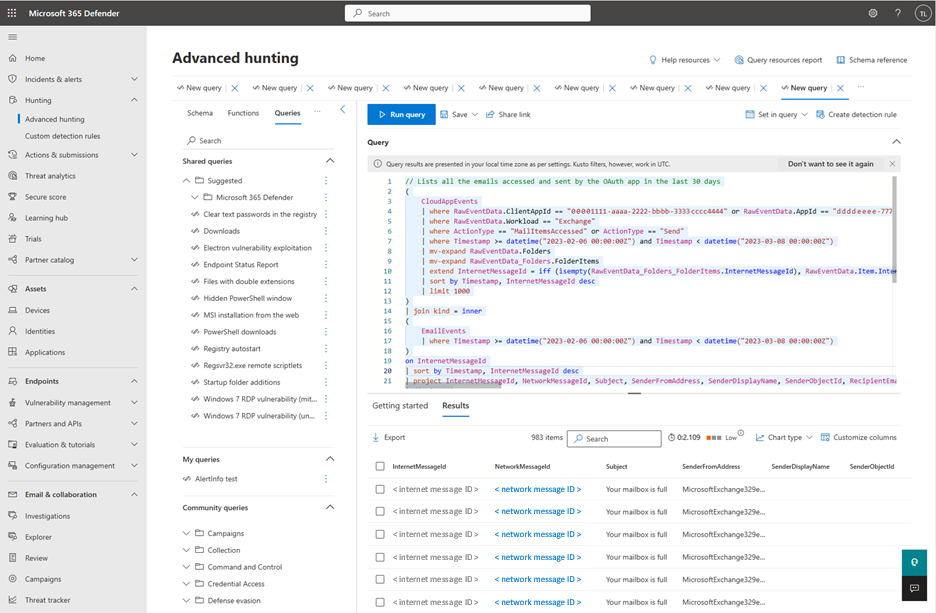

- Son 30 gün içinde uygulama tarafından erişilen kaynakların ayrıntılarını görüntülemek için her kaynağın yanındaki go-hunt simgesini seçin. Sizi önceden doldurulmuş bir KQL sorgusuyla Gelişmiş tehdit avcılığı sayfasına yönlendiren yeni bir sekme açılır.

- Sayfa yüklendikten sonra Sorguyu çalıştır düğmesini seçerek KQL sorgusunu çalıştırın ve sonuçları görüntüleyin.

Sorgu çalıştırıldıktan sonra sorgu sonuçları tablo biçiminde görüntülenir. Tablodaki her satır, belirli bir kaynak türüne erişmek için uygulama tarafından yapılan bir etkinliğe karşılık gelir. Tablodaki her sütun uygulamanın kendisi, kaynak, kullanıcı ve etkinlik hakkında kapsamlı bağlam sağlar.

Örneğin, E-posta kaynağının yanındaki go-hunt simgesini seçtiğinizde uygulama idaresi, gelişmiş tehdit avcılığında son 30 gün içinde uygulama tarafından erişilen tüm e-postalar için aşağıdaki bilgileri görüntülemenizi sağlar:

- E-postanın ayrıntıları: InternetMessageId, NetworkMessageId, Konu, Gönderen adı ve adresi, Alıcı adresi, AttachmentCount ve UrlCount

- Uygulama ayrıntıları: E-postayı göndermek veya e-postaya erişmek için kullanılan uygulamanın OAuthApplicationId değeri

- Kullanıcı bağlamı: ObjectId, AccountDisplayName, IPAddress ve UserAgent

- Uygulama etkinliği bağlamı: OperationType, Etkinliğin Zaman Damgası, İş Yükü

Örneğin:

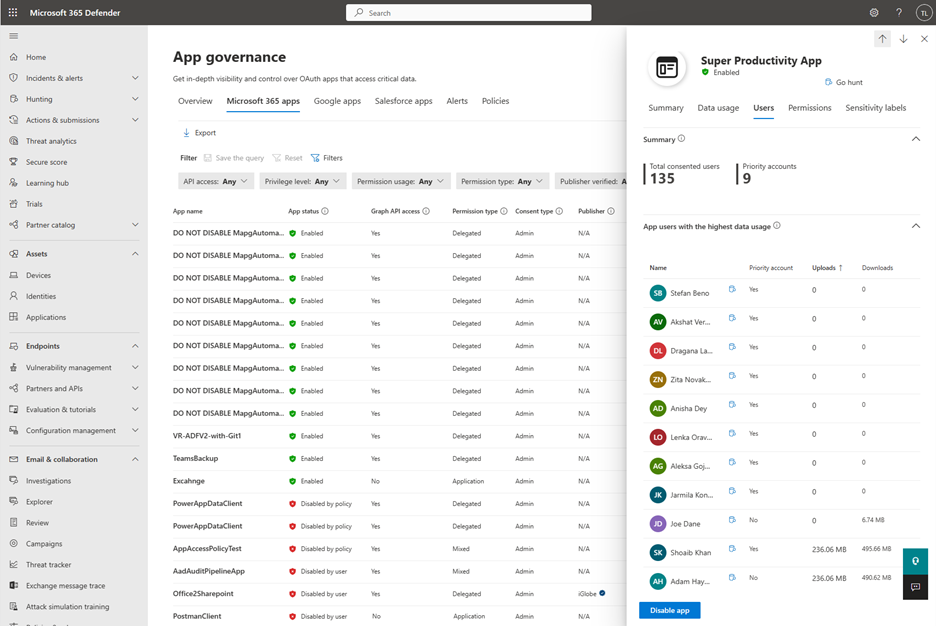

Benzer şekilde, dosyalar, sohbet iletileri ve kanal iletileri gibi diğer desteklenen kaynakların ayrıntılarını almak için uygulama idaresindeki go-hunt simgesini kullanın. Uygulama tarafından belirli bir kullanıcı bağlamında yapılan tüm etkinliklerin ayrıntılarını almak için uygulama ayrıntıları bölmesindeki Kullanıcılar sekmesindeki herhangi bir kullanıcının yanındaki go-hunt simgesini kullanın.

Örneğin:

4. Adım: Gelişmiş avcılık özellikleri uygulama

Özel gereksinimlerinize göre sonuçları getirmek üzere KQL sorgusunu değiştirmek veya ayarlamak için Gelişmiş tehdit avcılığı sayfasını kullanın. Sorguyu gelecekteki kullanıcılar için kaydetmeyi veya kuruluşunuzdaki diğer kullanıcılarla bir bağlantı paylaşmayı veya sonuçları bir CSV dosyasına aktarmayı seçebilirsiniz.

Daha fazla bilgi için bkz . Microsoft Defender XDR'de gelişmiş avcılık ile tehditleri proaktif olarak avlama.

Bilinen sınırlamalar

Uygulama idaresindeki verileri araştırmak için Gelişmiş tehdit avcılığı sayfasını kullanırken verilerde tutarsızlıklar fark edebilirsiniz. Bu tutarsızlıklar aşağıdaki nedenlerden biri olabilir:

Uygulama idaresi ve gelişmiş tehdit avcılığı süreci verileri ayrı ayrı. her iki çözümün de işleme sırasında karşılaştığı sorunlar tutarsızlıkla sonuçlanabilir.

Uygulama idaresi veri işleme işleminin tamamlanması birkaç saat sürebilir. Bu gecikme nedeniyle Gelişmiş Tehdit Avcılığı'nda kullanılabilen son uygulama etkinliğini kapsamayabilir.

Sağlanan Gelişmiş tehdit avcılığı sorguları yalnızca 1k sonuçları gösterecek şekilde ayarlanmıştır. Daha fazla sonuç göstermek için sorguyu düzenleyebilirsiniz ancak Gelişmiş Avcılık yine de en fazla 10 bin sonuç sınırı uygular. Uygulama idaresi bu sınıra sahip değildir.