Linux'ta Uç Nokta için Microsoft Defender için gelişmiş dağıtım kılavuzu

Bu makale, Linux'ta Uç Nokta için Microsoft Defender için gelişmiş dağıtım kılavuzu sağlar. Dağıtım adımlarının kısa bir özetini alır, sistem gereksinimleri hakkında bilgi edinip gerçek dağıtım adımları boyunca size yol gösterilir. Ayrıca cihazın doğru şekilde eklendiğini doğrulamayı da öğreneceksiniz.

Uç Nokta için Microsoft Defender özellikleri hakkında bilgi için bkz. Gelişmiş Uç Nokta için Microsoft Defender özellikleri.

Linux'ta Uç Nokta için Microsoft Defender dağıtmanın diğer yolları hakkında bilgi edinmek için bkz:

- El ile dağıtım

- Puppet tabanlı dağıtım

- Ansible tabanlı dağıtım

- Uç Nokta için Defender’ı Chef ile Linux üzerinde dağıtın

Dağıtım özeti

Linux dağıtımında tipik bir Uç Nokta için Microsoft Defender hakkında genel yönergeler hakkında bilgi edinin. Bazı adımların uygulanabilirliği Linux ortamınızın gereksinimlerine göre belirlenir.

Uç noktadan performans verilerini yakalayın.

Not

Aşağıdaki isteğe bağlı öğeleri yapmayı göz önünde bulundurun, Uç Nokta için Microsoft Defender belirli olmasalar da Linux sistemlerinde performansı artırma eğilimindedirler.

(İsteğe bağlı) 'fsck' dosya sistemi hatalarını (chkdsk'ye yakın) denetleyin.

(İsteğe bağlı) Depolama alt sistemi sürücülerini güncelleştirin.

Sistem gereksinimlerinin ve kaynak önerilerinin karşılandığını onaylayın.

Mevcut çözümünüzü Microsoft Defender Virüsten Koruma için dışlama listesine ekleyin.

Linux kötü amaçlı yazılımdan koruma ayarlarında Uç Nokta için Microsoft Defender yapılandırın.

Microsoft Defender portalından Linux'ta Uç Nokta için Microsoft Defender ekleme paketini indirin.

Linux'ta Uç Nokta için Microsoft Defender yönetmek için Ansible, Puppet veya Chef kullanın.

Linux'ta Uç Nokta için Microsoft Defender yükleme sorunlarını giderme.

Uç Nokta için Microsoft Defender arka uçla iletişimi doğrulayın.

"Platform Güncelleştirmeler" (aracı güncelleştirmeleri) alabildiğinizi doğrulayın.

"Güvenlik Bilgileri Güncelleştirmeler" (imzalar/tanım güncelleştirmeleri) alabildiğinizi doğrulayın.

Linux'ta Uç Nokta için Microsoft Defender için eksik olayları veya uyarı sorunlarını giderin.

ISV'ler, Linux uygulamaları veya betikler tarafından yüksek CPU kullanımı sorunlarını giderme.

1. Ağ ortamınızı hazırlama

Uç Nokta için Microsoft Defender URL'lerini ve/veya IP adreslerini izin verilenler listesine ekleyin ve trafiğin SSL tarafından denetlenmesini engelleyin.

Uç Nokta için Microsoft Defender ağ bağlantısı

Uç Nokta için Microsoft Defender ağ bağlantısını denetlemek için aşağıdaki adımları kullanın:

Linux sunucuları bir ara sunucunun arkasındaysa ara sunucu ayarlarını yapın. Daha fazla bilgi için bkz. Proxy ayarlarını ayarlama.

Trafiğin SSL denetimi (TLS incelemesi) tarafından denetlenmiyor olduğunu doğrulayın. Bu, Microsoft Defender Uç Noktasını ayarlarken ağ ile ilgili en yaygın sorundur. Bkz. Ağ trafiğinde SSL incelemesinin gerçekleştirilmiyor olduğunu doğrulama.

Not

- Uç Nokta için Defender trafiği SSL denetimi (TLS incelemesi) tarafından denetlenmemelidir. Bu, desteklenen tüm işletim sistemleri (Windows, Linux ve MacOS) için geçerlidir.

- Birleştirilmiş URL'ler veya IP adresleri kümesine bağlantı sağlamak için cihazlarınızın en son bileşen sürümlerini çalıştırdığından emin olun. Daha fazla bilgi için bkz. Uç Nokta için Microsoft Defender için kolaylaştırılmış bağlantıyı kullanarak cihazları ekleme.

Daha fazla bilgi için bkz . Bulut bağlantısı sorunlarını giderme.

1. Adım: Uç Nokta için Microsoft Defender trafiği için hedeflere izin ver

- 1. ADIM: Ağ ortamınızın içindeki cihazlar için erişilebilir olması gereken ilgili hedefleri bulmak üzere Uç Nokta için Defender hizmetiyle bağlantının sağlanması için ağ ortamınızı yapılandırın

- Güvenlik Duvarınızı/Proxy'nizi/Ağınızı ilgili URL'lere ve/veya IP adreslerine izin verecek şekilde yapılandırın

2. Adım: Proxy ayarlarını ayarlama

Linux sunucuları bir ara sunucunun arkasındaysa aşağıdaki ayarlar kılavuzunu kullanın.

Aşağıdaki tabloda desteklenen proxy ayarları listelenmektedir:

| Destekleniyor | Desteklenmiyor |

|---|---|

| Saydam ara sunucu | Ara sunucu otomatik yapılandırması (PAC, kimliği doğrulanmış ara sunucu türü) |

| El ile statik proxy yapılandırması | Web proxy otomatik bulma protokolü (WPAD, kimliği doğrulanmış proxy türü) |

- Ağ bağlantıları

- Tam yapılandırma profili

- Statik ara sunucu yapılandırması

- Statik ara sunucu senaryosunda bağlantı sorunlarını giderme

3. Adım: Ağ trafiğinde SSL incelemesinin gerçekleştirilmiyor olduğunu doğrulayın

Ortadaki adam saldırılarını önlemek için, Microsoft Azure tarafından barındırılan tüm trafik sertifika sabitlemeyi kullanır. Sonuç olarak, ana güvenlik duvarı sistemleri tarafından YAPıLAN SSL incelemelerine izin verilmez. Uç Nokta için Microsoft Defender URL'ler için SSL denetimini atlamanız gerekir. Sertifika sabitleme işlemi hakkında ek bilgi için bkz. kurumsal-sertifika sabitleme.

Bulut bağlantı sorunlarını giderin

Daha fazla bilgi için bkz. Linux'ta Uç Nokta için Microsoft Defender için bulut bağlantısı sorunlarını giderme.

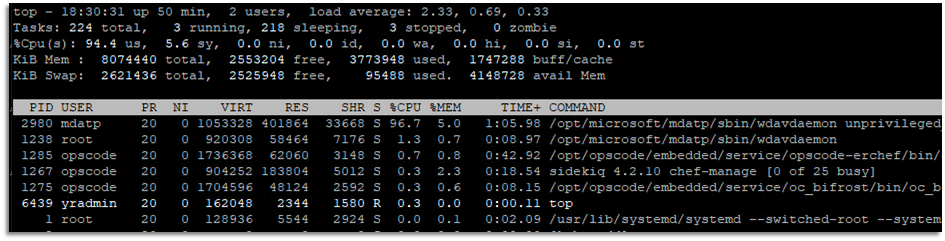

2. Uç noktadan performans verilerini yakalama

Uç Nokta için Defender'ın yüklü olduğu uç noktalardan performans verilerini yakalayın. Buna bağlı tüm bölümlerde disk alanı kullanılabilirliği, bellek kullanımı, işlem listesi ve CPU kullanımı (tüm çekirdekler arasında toplama) dahildir.

3. (İsteğe bağlı) 'fsck' dosya sistemi hatalarını denetleyin (chkdsk'ye yakın)

Herhangi bir dosya sistemi bozulabilir, bu nedenle herhangi bir yeni yazılım yüklemeden önce iyi durumda bir dosya sistemine yüklemek iyi olacaktır.

4. (İsteğe bağlı) Depolama alt sistemi sürücülerini güncelleştirme

Depolama alt sistemindeki daha yeni sürücü veya üretici yazılımı, performans ve/veya güvenilirlik konusunda yardımcı olabilir.

5. (İsteğe bağlı) Güncelleştirme nic sürücüleri

NIC'lerde veya NIC ekip oluşturma yazılımında daha yeni sürücü/üretici yazılımı w/ performans ve/veya güvenilirlik konusunda yardımcı olabilir.

6. Sistem gereksinimlerinin ve kaynak önerilerinin karşılandığını onaylayın

Aşağıdaki bölümde desteklenen Linux sürümleri hakkında bilgi ve kaynaklara yönelik öneriler sağlanmaktadır.

Desteklenen Linux dağıtımlarının ayrıntılı listesi için bkz. Sistem gereksinimleri.

| Kaynak | Öneri |

|---|---|

| Disk alanı | Minimum: 2 GB NOT: Kilitlenme koleksiyonları için bulut tanılamaları etkinleştirildiyse daha fazla disk alanı gerekebilir. |

| KOÇ | 1 GB 4 GB tercih edilir |

| CPU | Linux sistemi yalnızca bir vcpu çalıştırıyorsa iki vcpu'ya yükseltilmesi önerilir 4 çekirdek tercih edilir |

| İşletim sistemi sürümü | Çekirdek filtresi sürücüsü | Açıklamalar |

|---|---|---|

| RHEL 7.x, RHEL 8.x ve RHEL 9.x | Çekirdek filtresi sürücüsü yok, fanotify çekirdek seçeneği etkinleştirilmelidir | akin to Filter Manager (fltmgr, erişilebilir) fltmc.exein Windows |

7. Mevcut çözümünüzü Microsoft Defender Virüsten Koruma için dışlama listesine ekleyin

Kurulum işleminin bu adımı, mevcut uç nokta koruma çözümünüz ve kuruluşunuzun kullandığı diğer güvenlik ürünlerinin dışlama listesine Uç Nokta için Defender eklemeyi içerir. Dışlamalarınızı Microsoft Defender Virüsten Koruma'ya eklemek için çeşitli yöntemler arasından seçim yapabilirsiniz.

İpucu

Dışlamaları yapılandırma konusunda yardım almak için çözüm sağlayıcınızın belgelerine bakın.

Uç Nokta için Microsoft Defender Linux'ta Microsoft dışı bir kötü amaçlı yazılımdan koruma ürünüyle birlikte çalıştırabilmek, bu ürünün uygulama ayrıntılarına bağlıdır. Diğer kötü amaçlı yazılımdan koruma ürünü fanotify kullanıyorsa, iki çakışan aracı çalıştırmanın neden olduğu performans ve kararlılık yan etkilerini ortadan kaldırmak için kaldırılması gerekir.

SSNotify çalıştıran Microsoft dışı bir kötü amaçlı yazılımdan koruma yazılımı olup olmadığını denetlemek için komutunu çalıştırabilir

mdatp healthve ardından sonucu kontrol edebilirsiniz:

"conflicting_applications" altında, "kullanılamıyor" dışında bir sonuç görürseniz Microsoft dışı kötü amaçlı yazılımdan koruma yazılımını kaldırın.

Microsoft dışı kötü amaçlı yazılımdan koruma ürününü kaldırmazsanız performans sorunları, sistemlerin asılı kalması veya çekirdek paniği gibi kararlılık sorunları gibi beklenmeyen davranışlarla karşılaşabilirsiniz.

Microsoft dışı kötü amaçlı yazılımdan koruma ürününde dışlanması gereken Linux işlemlerinde ve yollarında Uç Nokta için Microsoft Defender tanımlamak için komutunu çalıştırın

systemctl status -l mdatp.Aşağıdaki işlemleri Microsoft dışı kötü amaçlı yazılımdan koruma ürününün dışında tutun:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Aşağıdaki yolları Microsoft dışı kötü amaçlı yazılımdan koruma ürününün dışında tutun:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Dışlamalar hakkında aşağıdaki noktaları göz önünde bulundurun

Microsoft Defender Virüsten Koruma taramalarına dışlamalar eklediğinizde yol ve işlem dışlamaları eklemeniz gerekir.

Not

- Virüsten koruma dışlamaları virüsten koruma altyapısı için geçerlidir.

- virüsten koruma altyapısına izin veren/engelleyici göstergeler uygulanır.

Aşağıdaki noktaları göz önünde bulundurun:

- Yol dışlamaları belirli dosyaları ve bu dosyaların eriştikleri her şeyi dışlar.

- İşlem dışlamaları , bir işlemin dokunduğu her şeyi dışlar, ancak sürecin kendisini dışlamaz.

- İşlem dışlamalarınızı yalnızca adlarıyla değil tam yollarını kullanarak listeleyin. (Yalnızca ad yöntemi daha az güvenlidir.)

- Her yürütülebilir dosyayı hem yol dışlama hem de işlem dışlaması olarak listelerseniz, işlem ve dokunduğu her şey dışlanır.

İpucu

"Dışlamaları tanımlarken kaçınılması gereken yaygın hatalar" bölümünü, özellikle Klasör konumlarını gözden geçirin ve Linux ve macOS Platformları için bölümleri işler.

9. Cihaz grupları oluşturma

Cihaz gruplarınızı, cihaz koleksiyonlarınızı ve kuruluş birimlerinizi ayarlama Cihaz grupları, cihaz koleksiyonları ve kuruluş birimleri, güvenlik ekibinizin güvenlik ilkelerini verimli ve etkili bir şekilde yönetmesine ve atamasına olanak tanır. Aşağıdaki tabloda bu grupların her biri ve bunların nasıl yapılandırıldığı açıklanmaktadır. Kuruluşunuz üç koleksiyon türünün tümünü de kullanmayabilir.

| Koleksiyon türü | Yapılması gerekenler |

|---|---|

|

Cihaz grupları (eski adı makine grupları), güvenlik operasyonları ekibinizin otomatik araştırma ve düzeltme gibi güvenlik özelliklerini yapılandırmasına olanak tanır. Cihaz grupları, güvenlik operasyonları ekibinizin gerekirse düzeltme eylemleri gerçekleştirebilmesi için bu cihazlara erişim atamak için de kullanışlıdır. Saldırı algılanıp durdurulurken cihaz grupları oluşturulur, "ilk erişim uyarısı" gibi uyarılar tetiklenir ve Microsoft Defender portalında görüntülenir. |

1. Microsoft Defender portalına (https://security.microsoft.com) gidin. 2. Sol taraftaki gezinti bölmesinde Ayarlar>Uç Noktaları İzinleri>>Cihaz grupları'nı seçin. 3. + Cihaz grubu ekle'yi seçin. 4. Cihaz grubu için bir ad ve açıklama belirtin. 5. Otomasyon düzeyi listesinde bir seçenek belirleyin. ( Tam - tehditleri otomatik olarak düzeltmenizi öneririz.) Çeşitli otomasyon düzeyleri hakkında daha fazla bilgi edinmek için bkz. Tehditler nasıl düzeltilir? 6. Hangi cihazların cihaz grubuna ait olduğunu belirlemek için eşleşen bir kural için koşulları belirtin. Örneğin, bir etki alanı, işletim sistemi sürümü seçebilir veya hatta cihaz etiketlerini kullanabilirsiniz. 7. Kullanıcı erişimi sekmesinde, cihaz grubuna dahil edilen cihazlara erişimi olması gereken rolleri belirtin. 8. Bitti'yi seçin. |

|

Cihaz koleksiyonları , güvenlik operasyonları ekibinizin uygulamaları yönetmesine, uyumluluk ayarlarını dağıtmasına veya kuruluşunuzdaki cihazlara yazılım güncelleştirmeleri yüklemesine olanak tanır. Cihaz koleksiyonları Configuration Manager kullanılarak oluşturulur. |

Koleksiyon oluşturma başlığındaki adımları izleyin. |

|

Kuruluş birimleri , kullanıcı hesapları, hizmet hesapları veya bilgisayar hesapları gibi nesneleri mantıksal olarak gruplandırmanızı sağlar. Ardından yöneticileri belirli kuruluş birimlerine atayabilir ve hedeflenen yapılandırma ayarlarını zorunlu kılmak için grup ilkesi uygulayabilirsiniz. Kuruluş birimleri Microsoft Entra Etki Alanı Hizmetleri içinde tanımlanır. |

Microsoft Entra Etki Alanı Hizmetleri yönetilen etki alanında Kuruluş Birimi oluşturma başlığındaki adımları izleyin. |

10. Linux kötü amaçlı yazılımdan koruma ayarlarında Uç Nokta için Microsoft Defender yapılandırma

Başlamadan önce:

Linux sunucularınız için zaten Microsoft dışı bir kötü amaçlı yazılımdan koruma ürünü kullanıyorsanız, mevcut dışlamaları Linux'ta Uç Nokta için Microsoft Defender kopyalamanız gerekebileceğini göz önünde bulundurun.

Linux sunucularınız için Microsoft dışı kötü amaçlı yazılımdan koruma ürünü kullanmıyorsanız tüm Linux uygulamalarınızın listesini alın ve dışlamalar için satıcıların web sitesine bakın.

Microsoft dışı bir kötü amaçlı yazılımdan koruma ürünü çalıştırıyorsanız, işlemleri/yolları Uç Nokta için Microsoft Defender virüsten koruma dışlama listesine ekleyin. Daha fazla bilgi için Microsoft dışı kötü amaçlı yazılımdan koruma belgelerine bakın veya destek birimine başvurun.

Bir makinede test ediyorsanız, dışlamaları ayarlamak için bir komut satırı kullanabilirsiniz:

Birden çok makinede test ediyorsanız aşağıdaki

mdatp_managed.jsondosyayı kullanın. Windows'tan geliyorsanız bu, Linux'ta Uç Nokta için Defender için bir 'grup ilkesi' gibi.Dosyayı gereksinimlerinize göre değiştirmeyi düşünebilirsiniz:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Öneriler:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Not

Linux'ta (ve macOS) joker karakterle başladığı yolları destekleriz.

Aşağıdaki tabloda, dosyanın bir parçası mdatp_managed.json olarak önerilen ayarlar açıklanmaktadır:

| Ayarlar | Açıklamalar |

|---|---|

exclusionsMergePolicy olarak ayarlanıyor admin_only |

Yerel yöneticinin yerel dışlamaları ekleyebilmesini engeller (bash aracılığıyla (komut istemi)). |

disallowedThreatActions olarak ayarlanıyor allow and restore |

Yerel yöneticinin karantinaya alınmış bir öğeyi geri yükleyebilmesini engeller (bash aracılığıyla (komut istemi)). |

threatTypeSettingsMergePolicy olarak ayarlanıyor admin_only |

Yerel yöneticinin tehdit türlerine (bash (komut istemi) aracılığıyla iyi huylu olan Hatalı Pozitifler veya Doğru Pozitifler ekleyebilmesini engeller. |

- Ayarı dosya olarak

mdatp_managed.jsonkaydedin. - Ayarı bu yola

/etc/opt/microsoft/mdatp/managed/kopyalayın. Daha fazla bilgi için bkz. Linux'ta Uç Nokta için Microsoft Defender için tercihleri ayarlama. - Microsoft dışı kötü amaçlı yazılımdan koruma işlemlerinizi ve yollarınızı önceki adımda yer alan dışlama listesine ekleyin.

- Önceki adıma Microsoft dışı kötü amaçlı yazılımdan koruma çözümünüzden geçerli dışlamalarınızı eklediğinizi doğrulayın.

Uç Nokta için Microsoft Defender etkileyebilecek uygulamalar

Postgres, OracleDB, Jira ve Jenkins gibi yüksek G/Ç iş yükleri, işlenen (ve Uç Nokta için Defender tarafından izlenen) etkinlik miktarına bağlı olarak başka dışlamalar gerektirebilir. Uç Nokta için Defender'ı yükledikten sonra performans düşüşü yaşarsanız Microsoft dışı uygulama sağlayıcılarının dışlamalarına yönelik yönergeleri izlemek en iyisidir. Ayrıca Microsoft Defender Virüsten Koruma için Yaygın Dışlama Hataları'nın da göz önünde bulundurun.

Performans düşüşü yaşarsanız aşağıdaki kaynaklara bakın:

- Linux'ta Uç Nokta için Microsoft Defender performans sorunlarını giderme.

- Linux'ta Uç Nokta için Microsoft Defender ile ilgili Denetimli performans sorunlarını giderme.

11. Linux'ta Uç Nokta için Microsoft Defender ekleme paketini indirin

Daha fazla bilgi için bkz. Microsoft Defender portalından ekleme paketini indirme.

Not

Bu indirme, verileri Uç Nokta için Microsoft Defender örneğine göndermek için Linux'ta Uç Nokta için Microsoft Defender kaydeder.

Bu paketi indirdikten sonra , el ile yükleme yönergelerini izleyebilir veya Linux'ta Uç Nokta için Defender'ı dağıtmak ve yönetmek için bir Linux yönetim platformu kullanabilirsiniz.

12. Linux'ta Uç Nokta için Microsoft Defender yönetmek için Ansible, Puppet ve Chef örnekleri

Linux üzerinde Uç Nokta için Defender, neredeyse tüm yönetim çözümlerinin Linux'ta Uç Nokta için Defender ayarlarını kolayca dağıtıp yönetmesine olanak tanıyacak şekilde tasarlanmıştır. Yaygın linux yönetim platformlarından bazıları Ansible, Puppet ve Chef'tir. Aşağıdaki belgeler, Linux'ta Uç Nokta için Defender'ı dağıtmak ve yapılandırmak üzere bu yönetim platformlarının nasıl yapılandırılacağına ilişkin örnekler içerir.

Puppet ile Linux'ta Uç Nokta için Microsoft Defender dağıtma

Ansible ile Linux'ta Uç Nokta için Microsoft Defender dağıtma

Chef ile Linux'ta Uç Nokta için Microsoft Defender dağıtma

Not

Linux'ta Uç Nokta için Microsoft Defender yükledikten veya güncelleştirdikten sonra, denetimli'yi sabit modda çalıştırdığınız durumlar dışında, yeniden başlatmalar GEREKLI OLMAZ.

Zamanlanmış taramalar cronjob ayarını teslim eder

Linux'ta Uç Nokta için Microsoft Defender anacron kullanarak virüsten koruma taraması zamanlayın. Daha fazla bilgi için bkz. Linux'ta Uç Nokta için Microsoft Defender'da Anacron kullanarak virüsten koruma taraması zamanlama.

Linux aracısı cronjob ayarlarında Uç Nokta için Microsoft Defender güncelleştirme

Linux'ta Uç Nokta için Microsoft Defender güncelleştirmesini zamanlayın. Daha fazla bilgi için bkz. Linux'ta Uç Nokta için Microsoft Defender güncelleştirmesini zamanlama.

13. Linux'ta Uç Nokta için Microsoft Defender yükleme sorunlarını giderme

Linux'ta Uç Nokta için Microsoft Defender yükleme sorunlarını giderme bölümünde yükleme sırasında oluşabilecek sorunları gidermeyi öğrenin.

14. Kaynak kullanım istatistiklerini denetleyin

Performans istatistiklerini denetleyin ve dağıtım sonrası ile karşılaştırıldığında dağıtım öncesi kullanımıyla karşılaştırın.

15. Uç Nokta için Microsoft Defender arka uçla iletişimi doğrulama

Geçerli ağ ayarlarıyla bulutla Linux iletişiminde Uç Nokta için Microsoft Defender doğrulamak için komut satırından aşağıdaki bağlantı testini çalıştırın:

mdatp connectivity test

Aşağıdaki görüntüde testten beklenen çıkış görüntülenir:

Daha fazla bilgi için bkz . Bağlantı doğrulama.

16. Aracı sistem durumu sorunlarını araştırma

Komutunu çalıştırdığınızda döndürülen değerlere göre aracı sistem durumu sorunlarını araştırın mdatp health . Daha fazla bilgi için bkz . Aracı sistem durumu sorunlarını araştırma.

17. Platform güncelleştirmelerini (aracı güncelleştirmeleri) alabildiğinizi doğrulayın

Linux platformu güncelleştirmelerinde Uç Nokta için Microsoft Defender doğrulamak için aşağıdaki komut satırını çalıştırın:

sudo yum update mdatp

veya

apt-get update mdatp

öğesini seçin.

Daha fazla bilgi için bkz. Cihaz durumu ve Microsoft Defender kötü amaçlı yazılımdan koruma durumu raporu.

En son Geniş kanal sürümünü bulmak için Linux'ta Uç Nokta için Microsoft Defender'deki yenilikler sayfasını ziyaret edin.

Linux'ta Uç Nokta için Microsoft Defender güncelleştirme

Microsoft, performansı, güvenliği geliştirmek ve yeni özellikler sunmak için düzenli olarak yazılım güncelleştirmeleri yayımlar. Linux'ta Uç Nokta için Microsoft Defender güncelleştirmek için. Daha fazla bilgi için bkz. Linux'ta Uç Nokta için Microsoft Defender güncelleştirmelerini dağıtma.

Not

Redhat's Satellite 'a (Windows'da WSUS'a benzer) sahipseniz, güncelleştirilmiş paketleri buradan alabilirsiniz.

İpucu

Cron işi kullanarak aracı güncelleştirmesini aylık (Önerilen) bir zamanlamaya göre otomatikleştirin. Daha fazla bilgi için bkz. Linux'ta Uç Nokta için Microsoft Defender güncelleştirmesini zamanlama.

Windows dışı uç noktalar

macOS ve Linux ile birkaç sistem alıp Beta kanalında çalıştırabilirsiniz.

Not

İdeal olarak, derlemeNin Geçerli kanala erişmeden önce uyumluluk, performans ve güvenilirlik sorunlarını bulabilmeniz için Önizleme kanalında çalıştırdığınız her Linux sistemi türünden birini eklemeniz gerekir.

Kanal seçimi, cihazınıza sunulan güncelleştirmelerin türünü ve sıklığını belirler. Beta'daki cihazlar, güncelleştirmeleri ve yeni özellikleri ilk alan cihazlardır, daha sonra Önizleme ve son olarak Current tarafından takip edilir.

Yeni özellikleri önizlemek ve erken geri bildirim sağlamak için kuruluşunuzdaki bazı cihazları Beta veya Önizleme kullanacak şekilde yapılandırmanız önerilir.

Uyarı

İlk yüklemeden sonra kanalın değiştirilmesi için ürünün yeniden yüklenmesi gerekir. Ürün kanalını değiştirmek için: Mevcut paketi kaldırın, cihazınızı yeni kanalı kullanacak şekilde yeniden yapılandırın ve paketi yeni konumdan yüklemek için bu belgedeki adımları izleyin.

18. Güvenlik bilgileri güncelleştirmelerini (imzalar/tanım güncelleştirmeleri) alabildiğinizi doğrulayın

Linux imzalarında/tanım güncelleştirmelerinde Uç Nokta için Microsoft Defender doğrulamak için aşağıdaki komut satırını çalıştırın:

mdatp definitions update

Daha fazla bilgi için bkz. Microsoft Defender kötü amaçlı yazılımdan koruma için yeni cihaz durumu raporlama.

19. Test algılamaları

Cihazın doğru şekilde eklendiğinden ve hizmete bildirildiğinden emin olmak için aşağıdaki algılama testini çalıştırın:

Bir Terminal penceresi açın ve kötü amaçlı yazılımdan koruma algılama testi çalıştırmak için aşağıdaki komutu yürütür:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtAşağıdaki komutlardan birini kullanarak zip dosyalarında ek algılama testleri çalıştırabilirsiniz:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipNot

Algılamalar görünmüyorsa, "allowedThreats" seçeneğini Ansible veya Puppet aracılığıyla tercihlere izin verecek şekilde ayarlamış olabilirsiniz.

Uç nokta algılama ve yanıt (EDR) algılamaları, bkz. Sanal saldırılar aracılığıyla deneyim Uç Nokta için Microsoft Defender. Algılama görünmüyorsa portalda olay veya uyarılar eksik olabilir. Daha fazla bilgi için bkz. Linux'ta Uç Nokta için Microsoft Defender için eksik olayları veya uyarı sorunlarını giderme.

Microsoft Defender XDR'daki birleşik gönderimler ve portal aracılığıyla Hatalı Pozitifler ve Hatalı Negatifler gönderebilme hakkında daha fazla bilgi için bkz. Microsoft Defender XDR'da birleşik gönderimler genel kullanıma sunuldu! - Microsoft Tech Community.

20. Linux'ta Uç Nokta için Microsoft Defender için eksik olayları veya uyarı sorunlarını giderme

Daha fazla bilgi için bkz. Linux'ta Uç Nokta için Microsoft Defender için eksik olayları veya uyarı sorunlarını giderme.

21. ISV'ler, Linux uygulamaları veya betikler tarafından yüksek CPU kullanımı sorunlarını giderme

Üçüncü taraf ISV'lerin, dahili olarak geliştirilen Linux uygulamalarının veya betiklerin yüksek CPU kullanımıyla karşılaştığını gözlemlerseniz, nedenini araştırmak için aşağıdaki adımları uygularsınız.

- Belirtiye neden olan iş parçacığını veya işlemi belirleyin.

- Sorunu gidermek için tanımlanan işleme göre daha fazla tanılama adımı uygulayın.

1. Adım: Belirtiye neden olan Linux iş parçacığındaki Uç Nokta için Microsoft Defender belirleme

CPU ek yüküne neden olan işlemi tanımlamaya yardımcı olması için aşağıdaki söz dizimlerini kullanın:

Soruna neden olan Uç Nokta için Microsoft Defender işlem kimliğini almak için şunu çalıştırın:

sudo top -cUç Nokta için Microsoft Defender işlemi hakkında daha fazla bilgi edinmek için şunu çalıştırın:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpİşlem içinde en yüksek CPU kullanımına neden olan belirli Uç Nokta için Microsoft Defender iş parçacığı kimliğini belirlemek için şunu çalıştırın:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

Aşağıdaki tabloda yüksek CPU kullanımına neden olabilecek işlemler listelenir:

| İşlem adı | Kullanılan bileşen | kullanılan MDE altyapısı |

|---|---|---|

| wdavdaemon | SSSNotify | Virüsten koruma & EDR |

| wdavdaemon ayrıcalıksız | Virüsten koruma altyapısı | |

| wdavdaemon edr | EDR altyapısı | |

| mdatp_audisp_plugin | denetim çerçevesi (denetlendi) | Denetim günlüğü alımı |

2. Adım: Tanımlanan işleme göre daha fazla tanılama adımı uygulayın

Yüksek CPU kullanımına neden olan işlemi tanımladığınıza göre, aşağıdaki bölümdeki ilgili tanılama kılavuzunu kullanın.

Örneğin, önceki adımda wdavdaemon unprivileged yüksek CPU kullanımına neden olan işlem olarak tanımlanmıştır. Sonucu temel alarak, wdavdaemon ayrıcalıksız işlemini denetlemek için kılavuzu uygulayabilirsiniz.

Yüksek CPU kullanımı sorunlarını gidermek için aşağıdaki tabloyu kullanın:

| İşlem adı | Kullanılan bileşen | kullanılan Uç Nokta için Microsoft Defender altyapısı | Adımlar |

|---|---|---|---|

| wdavdaemon | SSSNotify | Virüsten koruma & EDR | - Uç Nokta için Microsoft Defender İstemci Çözümleyicisi'ni indirip çalıştırın. Daha fazla bilgi için bkz. macOS veya Linux üzerinde istemci çözümleyicisini çalıştırma. - İstemci çözümleyici aracını kullanarak tanılama verilerini toplayın. - Microsoft ile bir CSS destek olayı açın. Daha fazla bilgi için bkz. CSS güvenlik desteği olayı. |

| wdavdaemon ayrıcalıksız | Yok | Virüsten koruma altyapısı | Aşağıdaki diyagramda Virüsten koruma dışlamaları eklemek için gereken iş akışı ve adımlar gösterilmektedir.

Genel sorun giderme kılavuzu - Şirket içi uygulamalarınız/betikleriniz veya bayrak eklenmiş meşru bir üçüncü taraf uygulamanız/betiğiniz varsa, Microsoft güvenlik araştırmacıları şüpheli dosyaları analiz eder ve bunların tehdit, istenmeyen uygulama veya normal dosya olup olmadığını belirler. Birleştirilmiş gönderim deneyimini (daha fazla bilgi için bkz. Birleşik gönderimler deneyimi) veya Dosya gönderimlerini kullanarak kötü amaçlı yazılım olarak yanlış sınıflandırıldığını düşündüğünüz veya kötü amaçlı yazılım olarak sınıflandırıldığını düşündüğünüz dosyaları gönderin. - Bkz. Linux'ta Uç Nokta için Microsoft Defender performans sorunlarını giderme. - Uç Nokta için Microsoft Defender İstemci Çözümleyicisi'ni indirip çalıştırın. Daha fazla bilgi için bkz. macOS veya Linux üzerinde istemci çözümleyicisini çalıştırma. - İstemci çözümleyici aracını kullanarak tanılama verilerini toplayın. - Microsoft ile bir CSS destek olayı açın. Daha fazla bilgi için bkz. CSS güvenlik desteği olayı. |

| wdavdaemon edr | Yok | EDR altyapısı | Aşağıdaki diyagramda iş akışı ve wdavedaemon_edr işlem sorunlarını giderme adımları gösterilmektedir.

Genel sorun giderme kılavuzu - Şirket içi uygulamalarınız/betikleriniz veya bayrak eklenmiş meşru bir üçüncü taraf uygulamanız/betiğiniz varsa, Microsoft güvenlik araştırmacıları şüpheli dosyaları analiz eder ve bunların tehdit, istenmeyen uygulama veya normal dosya olup olmadığını belirler. Birleştirilmiş gönderim deneyimini (daha fazla bilgi için bkz. Birleşik gönderimler deneyimi) veya Dosya gönderimlerini kullanarak kötü amaçlı yazılım olarak yanlış sınıflandırıldığını düşündüğünüz dosyaları veya kötü amaçlı yazılım olarak sınıflandırıldığını düşündüğünüz dosyaları gönderin. - Bkz. Linux'ta Uç Nokta için Microsoft Defender performans sorunlarını giderme. - Uç Nokta için Microsoft Defender İstemci Çözümleyicisi'ni indirip çalıştırın. Daha fazla bilgi için bkz. macOS veya Linux üzerinde istemci çözümleyicisini çalıştırma. - İstemci çözümleyici aracını kullanarak tanılama verilerini toplayın. - Microsoft ile bir CSS destek olayı açın. Daha fazla bilgi için bkz. CSS güvenlik desteği olayı. |

| mdatp_audisp_plugin | Denetim çerçevesi | Denetim günlüğü alımı | Bkz. Linux'ta Uç Nokta için Microsoft Defender ile ilgili Denetimli performans sorunlarını giderme. |

22. Microsoft dışı çözümünüzü kaldırın

Bu noktada aşağıdakilere sahipseniz:

- Kuruluşunuzun cihazlarını Uç Nokta için Defender'a ekleyip

- Microsoft Defender Virüsten Koruma yüklü ve etkin,

Sonraki adımınız Microsoft dışı virüsten koruma, kötü amaçlı yazılımdan koruma ve uç nokta koruma çözümünüzü kaldırmaktır. Microsoft dışı çözümünüzü kaldırdığınızda, yükleme veya yapılandırma sırasında Uç Nokta için Defender'ı Pasif moda ayarlarsanız yapılandırmanızı Pasif Mod'dan Etkin'e geçiş yapacak şekilde güncelleştirdiğinizden emin olun.

Tanılama ve sorun giderme kaynakları

- Linux yükleme sorunlarını Uç Nokta için Microsoft Defender giderin.

- Yükleme sorunları için ayrıntılı günlüklerin bulunacağı yeri belirleyin.

- Ara sunucu olmayan veya saydam ara sunucu içeren ortamlar için sorun giderme adımları.

- Statik ara sunucusu olan ortamlar için sorun giderme adımları.

- Tanılama bilgilerini toplayın.

- Linux'ta Uç Nokta için Defender'ı kaldırın.

- Linux'ta Uç Nokta için Microsoft Defender performans sorunlarını giderme.

- Linux'ta Uç Nokta için Microsoft Defender ile ilgili Denetimli performans sorunlarını giderme.

Gelişmiş Uç Nokta için Microsoft Defender özellikleri

Linux ve macOS'ta geliştirilmiş kötü amaçlı yazılımdan koruma altyapısı özellikleri

Davranış izleme ile Linux varlıklarının korumasını artırma

Not

Davranış izleme işlevi mevcut güçlü içerik tabanlı özellikleri tamamlar, ancak davranış izlemenin etkinleştirilmesi daha fazla kaynak tükettiğinden ve performans sorunlarına neden olabileceğinden, bu özelliği geniş bir şekilde dağıtmadan önce ortamınızda dikkatle değerlendirmeniz gerekir.

Başvurular

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.