Saldırı yüzeyi azaltma kurallarını etkinleştirme

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

- Microsoft Defender Virüsten Koruma

Platform

- Windows

İpucu

Uç nokta için Defender'i deneyimlemek ister misiniz? Ücretsiz deneme için kaydolun.

Saldırı yüzeyi azaltma kuralları , kötü amaçlı yazılımların cihazları ve ağları tehlikeye atmak için sıklıkla kötüye kullanan eylemleri önlemeye yardımcı olur.

Gereksinimler

Windows sürümleri genelinde saldırı yüzeyi azaltma özellikleri

Windows'un aşağıdaki sürümlerinden ve sürümlerinden herhangi birini çalıştıran cihazlar için saldırı yüzeyi azaltma kuralları ayarlayabilirsiniz:

- Windows 11 Pro

- Windows 11 Enterprise

- Windows 10 Pro, sürüm 1709 veya üzeri

- Windows 10 Enterprise, sürüm 1709 veya üzeri

- Windows Server, sürüm 1803 (Altı Aylık Kanal) veya üzeri

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

Saldırı yüzeyi azaltma kurallarının özellik kümesinin tamamını kullanmak için şunları yapmanız gerekir:

- Microsoft Defender Virüsten Koruma birincil AV olarak (gerçek zamanlı koruma açık)

- Üzerinde Bulut Teslim Koruması (bazı kurallar bunu gerektirir)

- E5 veya E3 Lisansını Windows 10 Enterprise

Saldırı yüzeyi azaltma kuralları bir Windows E5 lisansı gerektirmese de, Windows E5 lisansıyla uç nokta için Defender'da sağlanan izleme, analiz ve iş akışları gibi gelişmiş yönetim özelliklerinin yanı sıra Microsoft Defender XDR portalında raporlama ve yapılandırma özelliklerine sahip olursunuz. Bu gelişmiş özellikler E3 lisansıyla kullanılamaz, ancak saldırı yüzeyi azaltma kuralı olaylarını gözden geçirmek için Olay Görüntüleyicisi kullanabilirsiniz.

Her saldırı yüzeyi azaltma kuralı dört ayardan birini içerir:

- Yapılandırılmadı | Devre dışı: Saldırı yüzeyi azaltma kuralını devre dışı bırakma

- Blok: Saldırı yüzeyi azaltma kuralını etkinleştirme

- Denetim: Saldırı yüzeyi azaltma kuralının etkinleştirildiğinde kuruluşunuzu nasıl etkileyeceğini değerlendirme

- Uyar: Saldırı yüzeyi azaltma kuralını etkinleştirin ancak son kullanıcının bloğu atlamasına izin verin

Uç Nokta için Microsoft Defender 'de (Uç Nokta için Defender) sağlanan gelişmiş izleme ve raporlama özelliklerinden yararlanmak için bir Windows E5 lisansı (veya benzer lisanslama SKU'su) ile saldırı yüzeyi azaltma kurallarını kullanmanızı öneririz. Ancak gelişmiş izleme ve raporlama özellikleri içermeyen Windows Professional veya Windows E3 gibi başka bir lisansınız varsa, saldırı yüzeyi azaltma kuralları tetiklendiğinde her uç noktada oluşturulan olayların üzerine kendi izleme ve raporlama araçlarınızı geliştirebilirsiniz (örneğin, Olay İletme).

İpucu

Windows lisanslama hakkında daha fazla bilgi edinmek için bkz. lisanslama Windows 10 ve Windows 10 için Toplu Lisanslama kılavuzunu edinin.

Şu yöntemlerden herhangi birini kullanarak saldırı yüzeyi azaltma kurallarını etkinleştirebilirsiniz:

Intune veya Microsoft Configuration Manager gibi kurumsal düzeyde yönetim önerilir. Kurumsal düzeyde yönetim, başlangıçta çakışan grup ilkesi veya PowerShell ayarlarının üzerine yazar.

Dosya ve klasörleri saldırı yüzeyi azaltma kurallarının dışında tutma

Çoğu saldırı yüzeyi azaltma kuralı tarafından değerlendirilen dosya ve klasörleri hariç tutabilirsiniz. Bu, bir saldırı yüzeyi azaltma kuralının dosya veya klasörün kötü amaçlı davranış içerdiğini belirlese bile dosyanın çalışmasını engellemediği anlamına gelir.

Önemli

Dosyaları veya klasörleri dışlama, saldırı yüzeyini azaltma kuralları tarafından sağlanan korumayı ciddi ölçüde azaltabilir. Dışlanan dosyaların çalıştırılmasına izin verilir ve hiçbir rapor veya olay kaydedilmez. Saldırı yüzeyi azaltma kuralları algılanmaması gerektiğini inandığınız dosyaları algılarsa, kuralı test etmek için önce denetim modunu kullanmanız gerekir. Dışlama yalnızca dışlanan uygulama veya hizmet başlatıldığında uygulanır. Örneğin, zaten çalışmakta olan bir güncelleştirme hizmeti için bir dışlama eklerseniz, hizmet durdurulup yeniden başlatılana kadar güncelleştirme hizmeti olayları tetiklemeye devam eder.

Dışlama eklerken şu noktaları göz önünde bulundurun:

- Dışlamalar genellikle tek tek dosyaları veya klasörleri temel alır (klasör yolları veya dışlanacak dosyanın tam yolu kullanılarak).

- Dışlama yolları ortam değişkenlerini ve joker karakterleri kullanabilir. Bkz . Dosya adı ve klasör yolu veya uzantı dışlama listelerinde joker karakterler kullanma

- grup ilkesi veya PowerShell aracılığıyla dağıtıldığında dışlamalar tüm saldırı yüzeyi azaltma kuralları için geçerlidir. Intune kullanarak, belirli bir saldırı yüzeyi azaltma kuralı için bir dışlama yapılandırmak mümkündür. Bkz . Kural başına saldırı yüzeyi azaltma kurallarını yapılandırma dışlamaları

- Dışlamalar, belirtilen Uç Nokta için Defender dosya ve sertifika göstergelerine izin vererek sertifika ve dosya karmalarına göre eklenebilir. Bkz. Göstergeleri yönetme.

İlke Çakışması

MDM ve GP aracılığıyla çakışan bir ilke uygulanırsa, GP'den uygulanan ayar önceliklidir.

Yönetilen cihazlar için saldırı yüzeyi azaltma kuralları artık her cihaz için bir ilke üst kümesi oluşturmak üzere farklı ilkelerden ayarları birleştirme davranışını destekliyor. Yalnızca çakışmayan ayarlar birleştirilirken, çakışan ayarlar kuralların üst kümesine eklenmez. Daha önce, iki ilkede tek bir ayar için çakışmalar varsa, her iki ilke de çakışmada olarak işaretlenir ve her iki profilden hiçbir ayar dağıtılmazdı. Saldırı yüzeyi azaltma kuralı birleştirme davranışı aşağıdaki gibidir:

- Aşağıdaki profillerden gelen saldırı yüzeyi azaltma kuralları, kuralların geçerli olduğu her cihaz için değerlendirilir:

- Cihazlar > Yapılandırma profilleri > Exploit Guard>Saldırı Yüzeyi Azaltma Microsoft Defender Uç nokta koruma profili>.

- Uç nokta güvenliği >Saldırı yüzeyi azaltma ilkesi>Saldırı yüzeyi azaltma kuralları.

- Uç nokta güvenliği > Güvenlik temelleri >MICROSOFT DEFENDER ATP Temel>Saldırı Yüzeyi Azaltma Kuralları.

- Çakışması olmayan ayarlar, cihaz için bir ilke üst kümesine eklenir.

- İki veya daha fazla ilke çakışan ayarlara sahip olduğunda, çakışan ayarlar birleştirilmiş ilkeye eklenmezken, çakışmayan ayarlar bir cihaz için geçerli olan üst küme ilkesine eklenir.

- Yalnızca çakışan ayarlar için yapılandırmalar geri tutulur.

- Aşağıdaki profillerden gelen saldırı yüzeyi azaltma kuralları, kuralların geçerli olduğu her cihaz için değerlendirilir:

Yapılandırma yöntemleri

Bu bölümde, aşağıdaki yapılandırma yöntemleri için yapılandırma ayrıntıları sağlanır:

Saldırı yüzeyi azaltma kurallarını etkinleştirmeye yönelik aşağıdaki yordamlar, dosya ve klasörleri dışlama yönergelerini içerir.

Intune

Cihaz Yapılandırma Profilleri

Cihaz yapılandırma>Profilleri'ni seçin. Mevcut bir uç nokta koruma profili seçin veya yeni bir profil oluşturun. Yeni bir profil oluşturmak için İçerik Oluşturucu profili seçin ve bu profille ilgili bilgileri girin. Profil türü için Uç nokta koruma'yı seçin. Mevcut bir profili seçtiyseniz Özellikler'i ve ardından Ayarlar'ı seçin.

Uç nokta koruma bölmesinde Exploit Guard Windows Defender ve ardından Saldırı Yüzeyi Azaltma'yı seçin. Her saldırı yüzeyi azaltma kuralı için istenen ayarı seçin.

Saldırı Yüzeyi Azaltma özel durumları'nın altında tek tek dosya ve klasörleri girin. Saldırı yüzeyi azaltma kurallarının dışında tutulacak dosya ve klasörleri içeren bir CSV dosyasını içeri aktarmak için İçeri Aktar'ı da seçebilirsiniz. CSV dosyasındaki her satır aşağıdaki gibi biçimlendirilmelidir:

C:\folder,%ProgramFiles%\folder\file,C:\pathÜç yapılandırma bölmesinde Tamam'ı seçin. Ardından yeni bir uç nokta koruma dosyası oluşturuyorsanız İçerik Oluşturucu'ı veya mevcut bir dosyayı düzenliyorsanız Kaydet'i seçin.

Uç nokta güvenlik ilkesi

Endpoint Security>Attack yüzey azaltma'ya tıklayın. Mevcut bir saldırı yüzeyi azaltma kuralı seçin veya yeni bir tane oluşturun. Yeni bir ilke oluşturmak için İlke'yi İçerik Oluşturucu seçin ve bu profille ilgili bilgileri girin. Profil türü içinSaldırı yüzeyi azaltma kuralları'yı seçin. Mevcut bir profili seçtiyseniz Özellikler'i ve ardından Ayarlar'ı seçin.

Yapılandırma ayarları bölmesinde Saldırı Yüzeyi Azaltma'yı seçin ve ardından her saldırı yüzeyi azaltma kuralı için istediğiniz ayarı seçin.

Korunması gereken ek klasörlerin listesi, Korumalı klasörlere erişimi olan uygulamaların listesi ve Saldırı yüzeyi azaltma kurallarının dosya ve yollarını hariç tut altında, tek tek dosya ve klasörler girin. Saldırı yüzeyi azaltma kurallarının dışında tutulacak dosya ve klasörleri içeren bir CSV dosyasını içeri aktarmak için İçeri Aktar'ı da seçebilirsiniz. CSV dosyasındaki her satır aşağıdaki gibi biçimlendirilmelidir:

C:\folder,%ProgramFiles%\folder\file,C:\pathÜç yapılandırma bölmesinde İleri'yi seçin, ardından yeni bir ilke oluşturuyorsanız İçerik Oluşturucu'ı veya mevcut bir ilkeyi düzenliyorsanız Kaydet'i seçin.

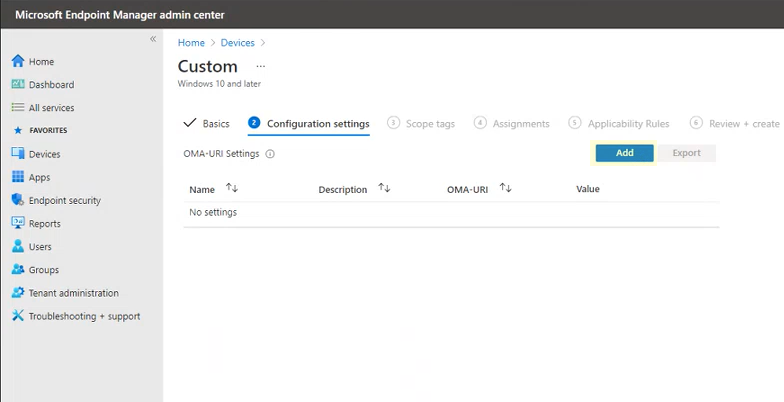

Intune'de özel profil

Özel saldırı yüzeyi azaltma kurallarını yapılandırmak için Microsoft Intune OMA-URI'sini kullanabilirsiniz. Aşağıdaki yordam, örnek için kötüye kullanılan güvenlik açığı bulunan imzalı sürücülerin kötüye kullanımı engelleyin kuralını kullanır.

Microsoft Intune yönetim merkezini açın. Giriş menüsünde Cihazlar'a tıklayın, Yapılandırma profilleri'ni seçin ve ardından İçerik Oluşturucu profiline tıklayın.

Bir profili İçerik Oluşturucu aşağıdaki iki açılan listede aşağıdakileri seçin:

- Platform'daWindows 10 ve üzerini seçin

- Profil türü'ndeŞablonlar'ı seçin

- Saldırı yüzeyi azaltma kuralları uç nokta güvenliği aracılığıyla ayarlanmışsa Profil türü'ndeAyarlar Kataloğu'nu seçin.

Özel'i ve ardından İçerik Oluşturucu'ı seçin.

Özel şablon aracı 1. Adım Temel bilgiler'i açar. 1 Temel Bilgiler'de, Ad alanına şablonunuz için bir ad yazın ve Açıklama alanına bir açıklama yazabilirsiniz (isteğe bağlı).

İleri'ye tıklayın. 2. Adım Yapılandırma ayarları açılır. OMA-URI Ayarları için Ekle'ye tıklayın. Şimdi iki seçenek görüntülenir: Ekle ve Dışarı Aktar.

Yeniden Ekle'ye tıklayın. Satır Ekle OMA-URI Ayarları açılır. Satır Ekle'de aşağıdakileri yapın:

Ad alanına kural için bir ad yazın.

Açıklama alanına kısa bir açıklama yazın.

OMA-URI'de, eklediğiniz kuralın belirli OMA-URI bağlantısını yazın veya yapıştırın. Bu örnek kuralda kullanılacak OMA-URI için bu makaledeki MDM bölümüne bakın. Saldırı yüzeyi azaltma kuralı GUID'leri için, şu makaledeki Kural başına açıklamalarına bakın: Saldırı yüzeyi azaltma kuralları.

Veri türü'ndeDize'yi seçin.

Değer'de GUID değerini, = işaretini ve boşluksuz State değerini (GUID=StateValue) yazın veya yapıştırın. Konum:

- 0: Devre dışı bırak (Saldırı yüzeyi azaltma kuralını devre dışı bırak)

- 1: Engelle (Saldırı yüzeyi azaltma kuralını etkinleştirin)

- 2: Denetim (Saldırı yüzeyi azaltma kuralının etkinleştirildiğinde kuruluşunuzu nasıl etkileyeceğini değerlendirin)

- 6: Uyar (Saldırı yüzeyi azaltma kuralını etkinleştirin ancak son kullanıcının bloğu atlamasına izin verin)

Kaydet'i seçin. Satır ekle kapatıyor. Özel'deİleri'yi seçin. 3. Adım Kapsam etiketlerinde kapsam etiketleri isteğe bağlıdır. Şunlardan birini yapın:

- Kapsam etiketlerini seç'i seçin, kapsam etiketini seçin (isteğe bağlı) ve ardından İleri'yi seçin.

- İsterseniz İleri'yi de seçebilirsiniz

4. adımda, Dahil Edilen Gruplar'da, bu kuralın uygulanmasını istediğiniz gruplar için aşağıdaki seçeneklerden birini belirleyin:

- Grup ekleme

- Tüm kullanıcıları ekleme

- Tüm cihazları ekleme

Dışlanan gruplar'da, bu kuraldan dışlamak istediğiniz grupları seçin ve ardından İleri'yi seçin.

Aşağıdaki ayarlar için 5. adımda Uygulanabilirlik Kuralları'nda aşağıdakileri yapın:

Kural'da, Varsa profil ata'yıveya

Özellik'te, bu kuralın uygulanmasını istediğiniz özelliği seçin

Değer alanına uygun değeri veya değer aralığını girin

İleri'yi seçin. 6. Gözden geçir ve oluştur adımında, seçtiğiniz ve girdiğiniz ayarları ve bilgileri gözden geçirin ve İçerik Oluşturucu'ı seçin.

Kurallar etkindir ve dakikalar içinde etkindir.

Not

Çakışma işleme:

Bir cihaza iki farklı saldırı yüzeyi azaltma ilkesi atarsanız, kuralların farklı durumlara atanıp atanmadığına, çakışma yönetiminin uygulanıp uygulanmadığına ve sonucun bir hata olup olmadığına bağlı olarak olası ilke çakışmaları oluşabilir. Bitişik olmayan kurallar hataya neden olmaz ve bu tür kurallar doğru uygulanır. İlk kural uygulanır ve izleyen bitişik olmayan kurallar ilkeyle birleştirilir.

MDM

Her kuralın modunu ayrı ayrı etkinleştirmek ve ayarlamak için ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules yapılandırma hizmeti sağlayıcısını (CSP) kullanın.

Aşağıda, Saldırı yüzeyi azaltma kuralları başvurusu için GUID değerlerinin kullanıldığı bir başvuru örneği verilmiştir.

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

Denetim modunda etkinleştirme (Engelleme), devre dışı bırakma, uyarma veya etkinleştirme değerleri şunlardır:

- 0: Devre dışı bırak (Saldırı yüzeyi azaltma kuralını devre dışı bırak)

- 1: Engelle (Saldırı yüzeyi azaltma kuralını etkinleştirin)

- 2: Denetim (Saldırı yüzeyi azaltma kuralının etkinleştirildiğinde kuruluşunuzu nasıl etkileyeceğini değerlendirin)

- 6: Uyar (Saldırı yüzeyi azaltma kuralını etkinleştirin ancak son kullanıcının bloğu atlamasına izin verin). Uyarı modu, saldırı yüzeyi azaltma kurallarının çoğu için kullanılabilir.

Dışlama eklemek için ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions yapılandırma hizmeti sağlayıcısını (CSP) kullanın.

Örneğin:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

Not

OMA-URI değerlerini boşluk olmadan girdiğinizden emin olun.

Microsoft Configuration Manager

Microsoft Configuration Manager'da Varlıklar ve Uyumluluk>Endpoint Protection>Windows Defender Exploit Guard'a gidin.

Giriş>İçerik Oluşturucu Exploit Guard İlkesi'ni seçin.

Bir ad ve açıklama girin, Saldırı Yüzeyi Azaltma'yı seçin ve İleri'yi seçin.

Hangi kuralların eylemleri engelleyip denetleyeceğini seçin ve İleri'yi seçin.

İlkeyi oluşturmak için ayarları gözden geçirin ve İleri'yi seçin.

İlke oluşturulduktan sonra Kapat'ı seçin.

Uyarı

Gerçek bir zorlama olmadan uyumlu olarak işaretlenen Sunucu İşletim Sistemi sürümlerinde Saldırı Yüzeyi Azaltma'nın uygulanabilirliğiyle ilgili bilinen bir sorun vardır. Şu anda bunun ne zaman düzeltileceğine ilişkin bir ETA yoktur.

Grup İlkesi

Uyarı

Bilgisayarlarınızı ve cihazlarınızı Intune, Configuration Manager veya diğer kurumsal düzeydeki yönetim platformuyla yönetirseniz, yönetim yazılımı başlangıçta çakışan grup ilkesi ayarlarının üzerine yazar.

grup ilkesi yönetim bilgisayarınızda grup ilkesi Yönetim Konsolu'nu açın, yapılandırmak istediğiniz grup ilkesi Nesnesine sağ tıklayın ve Düzenle'yi seçin.

Grup İlkesi Yönetimi Düzenleyicisi'nde Bilgisayar yapılandırması'na gidin ve Yönetim şablonları'nı seçin.

Ağacı Windows bileşenlerine>genişletin Microsoft Defender Virüsten Koruma>Microsoft Defender Exploit Guard>Saldırı yüzeyi azaltma.

Saldırı yüzeyi azaltma kurallarını yapılandır'ı ve Etkin'i seçin. Ardından seçenekler bölümünde her kural için tek tek durumu ayarlayabilirsiniz. Göster... öğesini seçin ve kural kimliğini Değer adı sütununa ve seçtiğiniz durumu Değer sütununa aşağıdaki gibi girin:

0: Devre dışı bırak (Saldırı yüzeyi azaltma kuralını devre dışı bırak)

1: Engelle (Saldırı yüzeyi azaltma kuralını etkinleştirin)

2: Denetim (Saldırı yüzeyi azaltma kuralının etkinleştirildiğinde kuruluşunuzu nasıl etkileyeceğini değerlendirin)

6: Uyar (Saldırı yüzeyi azaltma kuralını etkinleştirin ancak son kullanıcının bloğu atlamasına izin verin)

Dosya ve klasörleri saldırı yüzeyi azaltma kurallarının dışında tutmak için , Saldırı yüzeyi azaltma kurallarından dosyaları ve yolları dışla ayarını seçin ve seçeneği Etkin olarak ayarlayın. Göster'i seçin ve Değer adı sütununa her dosyayı veya klasörü girin. Her öğe için Değer sütununa 0 girin.

Uyarı

Değer adı sütunu veya Değer sütunu için desteklenmediğinden tırnak işaretleri kullanmayın. Kural kimliğinin başında veya sonunda boşluk olmamalıdır.

PowerShell

Uyarı

Bilgisayarlarınızı ve cihazlarınızı Intune, Configuration Manager veya başka bir kurumsal düzeyde yönetim platformuyla yönetiyorsanız, yönetim yazılımı başlangıçta çakışan PowerShell ayarlarının üzerine yazar.

Başlat menüsüne powershell yazın, Windows PowerShell'e sağ tıklayın ve Yönetici olarak çalıştır'ı seçin.

Aşağıdaki cmdlet'lerden birini yazın. (Kural kimliği gibi daha fazla bilgi için Bkz. Saldırı yüzeyi azaltma kuralları başvurusu.)

Görev PowerShell cmdlet'i Saldırı yüzeyi azaltma kurallarını etkinleştirme Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions EnabledDenetim modunda saldırı yüzeyi azaltma kurallarını etkinleştirme Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditModeUyarı modunda saldırı yüzeyi azaltma kurallarını etkinleştirme Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions WarnSaldırı yüzeyini azaltmayı etkinleştirme Güvenlik açığı bulunan imzalı sürücülerin kötüye kullanımı engellendi Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions EnabledSaldırı yüzeyi azaltma kurallarını kapatma Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions DisabledÖnemli

Her kural için durumu ayrı ayrı belirtmeniz gerekir, ancak kuralları ve durumları virgülle ayrılmış bir listede birleştirebilirsiniz.

Aşağıdaki örnekte, ilk iki kural etkinleştirilir, üçüncü kural devre dışı bırakılır ve dördüncü kural denetim modunda etkinleştirilir:

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditModeVar olan listeye yeni kurallar eklemek için PowerShell fiilini de kullanabilirsiniz

Add-MpPreference.Uyarı

Set-MpPreferencemevcut kural kümesinin üzerine yazar. Mevcut kümeye eklemek istiyorsanız, bunun yerine kullanınAdd-MpPreference. kullanarakGet-MpPreferencekuralların listesini ve geçerli durumlarını alabilirsiniz.Dosya ve klasörleri saldırı yüzeyi azaltma kurallarının dışında tutmak için aşağıdaki cmdlet'i kullanın:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Listeye daha fazla dosya ve klasör eklemek için kullanmaya

Add-MpPreference -AttackSurfaceReductionOnlyExclusionsdevam edin.Önemli

Listeye uygulama eklemek veya eklemek için kullanın

Add-MpPreference. cmdlet'iniSet-MpPreferencekullanmak varolan listenin üzerine yazılır.

İlgili makaleler

- Saldırı yüzeyi azaltma kuralları başvurusu

- Saldırı yüzeyini azaltmayı değerlendirme

- Saldırı yüzeyini azaltma ile ilgili SSS

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.