Exploit Protection'i etkinleştirin

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 2

- Uç Nokta için Microsoft Defender Planı 1

- Microsoft Defender XDR

İpucu

Uç nokta için Defender'i deneyimlemek ister misiniz? Ücretsiz deneme için kaydolun.

Açıklardan yararlanma koruması, cihazlara bulaşmak ve yayılmak için açıklardan yararlanan kötü amaçlı yazılımlara karşı korunmaya yardımcı olur. Açıklardan yararlanma koruması, işletim sistemine veya tek tek uygulamalara uygulanabilecek birçok risk azaltmadan oluşur.

Önemli

.NET 2.0, özellikle Dışarı Aktarma Adresi Filtreleme (EAF) ve İçeri Aktarma Adresi Filtreleme (IAF) gibi bazı açıklardan yararlanma koruması özellikleriyle uyumlu değildir. .NET 2.0'ı etkinleştirdiyseniz, EAF ve IAF kullanımı desteklenmez.

Gelişmiş Risk Azaltma Deneyimi Araç Seti'nin (EMET) birçok özelliği, açıklardan yararlanma korumasına dahildir.

Aşağıdaki yöntemlerden herhangi birini kullanarak her bir azaltmayı ayrı ayrı etkinleştirebilirsiniz:

- Windows Güvenliği uygulaması

- Microsoft Intune

- Mobil Cihaz Yönetimi (MDM)

- Microsoft Configuration Manager

- Grup İlkesi

- PowerShell

Açıklardan yararlanma koruması, Windows 10 ve Windows 11'de varsayılan olarak yapılandırılmıştır. Her risk azaltmayı açık, kapalı veya varsayılan değerine ayarlayabilirsiniz. Bazı risk azaltmaların daha fazla seçeneği vardır. Bu ayarları bir XML dosyası olarak dışarı aktarabilir ve bunları diğer cihazlara dağıtabilirsiniz.

Risk azaltmalarını denetim moduna da ayarlayabilirsiniz. Denetim modu, cihazın normal kullanımını etkilemeden risk azaltmalarının nasıl çalışacağını test etmenize (ve olayları incelemenize) olanak tanır.

Windows Güvenliği uygulaması

Görev çubuğunuzdaki kalkan simgesini seçerek veya Başlat menüsünde Güvenliği için arama yaparak Windows Güvenliği uygulamasını açın.

Uygulama ve tarayıcı denetimi kutucuğunu (veya sol menü çubuğundaki uygulama simgesini) seçin ve ardından Açıklardan yararlanma koruması ayarları öğesini seçin.

Program ayarlarına gidin ve risk azaltmalarını uygulamak istediğiniz uygulamayı seçin.

- Yapılandırmak istediğiniz uygulama zaten listelenmişse uygulamayı seçin ve Düzenle öğesini seçin.

- Uygulama listelenmiyorsa, listenin üst kısmında Özelleştirmek için program ekle'yi seçin ve ardından uygulamayı nasıl eklemek istediğinizi seçin.

- Risk azaltmanın bu adla çalışan herhangi bir işleme uygulanması için Program adına göre ekle'yi kullanın. Uzantısıyla birlikte bir dosya belirtin. Risk azaltmayı yalnızca bu konumdaki bu ada sahip uygulamayla sınırlamak için tam bir yol girebilirsiniz.

- İstediğiniz dosyayı bulmak ve seçmek için standart bir Windows Gezgini dosya seçici penceresi kullanmak üzere Tam dosya yolunu seçin'i kullanın.

Uygulamayı seçtikten sonra, uygulanabilecek tüm risk azaltmalarının bir listesini göreceksiniz. Denetim'in seçilmesi, azaltmayı yalnızca denetim modunda uygular. İşlemi veya uygulamayı yeniden başlatmanız veya Windows'un yeniden başlatılması gerekiyorsa size bildirilir.

Yapılandırmak istediğiniz tüm uygulamalar ve risk azaltmaları için 3-4 adımlarını tekrarlayın.

Sistem ayarları bölümünde, yapılandırmak istediğiniz risk azaltmasını bulun ve ardından aşağıdaki ayarlardan birini belirtin. Program ayarları bölümünde tek tek yapılandırılmamış uygulamalar, burada yapılandırılan ayarları kullanır.

- Varsayılan olarak açık: Risk azaltma, uygulamaya özel Program ayarları bölümünde bu risk azaltma ayarına sahip olmayan uygulamalar için etkindir.

- Varsayılan olarak kapalı: Risk azaltma, uygulamaya özel Program ayarları bölümünde bu risk azaltma ayarına sahip olmayan uygulamalar için devre dışıdır.

- Varsayılanı kullan: Risk azaltma, Windows 10 veya Windows 11 yüklemesi tarafından ayarlanan varsayılan yapılandırmaya bağlı olarak etkinleştirilir veya devre dışı bırakılır; varsayılan değer (Açık veya Kapalı) her zaman her azaltma için Varsayılan etiketi kullan öğesinin yanında belirtilir

Yapılandırmak istediğiniz tüm sistem düzeyinde risk azaltmaları için 6. adımı tekrarlayın. Yapılandırmanızı ayarlamayı tamamladığınızda Uygula'yı seçin.

Program ayarları bölümüne bir uygulama ekler ve burada tek tek risk azaltma ayarlarını yapılandırırsanız, bunlar Sistem ayarları bölümünde belirtilen aynı risk azaltmaları için yapılandırmanın üstünde kabul edilir. Aşağıdaki matris ve örnekler, varsayılanların nasıl çalıştığını göstermeye yardımcı olur:

| Program ayarlarında etkinleştirildi | Sistem ayarlarında etkinleştirildi | Davranış |

|---|---|---|

| Evet | Hayır | Program ayarlarında tanımlandığı gibi |

| Evet | Evet | Program ayarlarında tanımlandığı gibi |

| Hayır | Evet | Sistem ayarlarında tanımlandığı gibi |

| Hayır | Hayır | Varsayılanı kullan seçeneğinde tanımlandığı gibi varsayılan |

Örnek 1: Mikael, sistem ayarları bölümünde Veri Yürütme Engellemesi'ni varsayılan olarak kapalı olacak şekilde yapılandırır

Mikael, test.exe uygulamasını Program ayarları bölümüne ekler. Bu uygulamanın seçeneklerinde, Veri Yürütme Engellemesi (DEP) altında, Mikael Sistem ayarlarını geçersiz kıl seçeneğini etkinleştirir ve anahtarı Açık olarak ayarlar. Program ayarları bölümünde listelenen başka uygulama yok.

Sonuç olarak, DEP yalnızca test.exe için etkindir. Diğer tüm uygulamalarda DEP uygulanmaz.

Örnek 2: Josie, sistem ayarlarında Veri Yürütme Engellemesi'ni varsayılan olarak kapalı olacak şekilde yapılandırır

Josie, test.exe uygulamasını Program ayarları bölümüne ekler. Bu uygulamanın seçeneklerinde, Veri Yürütme Engellemesi (DEP) altında, Josie Sistem ayarlarını geçersiz kıl seçeneğini etkinleştirir ve anahtarı Açık olarak ayarlar.

Josie ayrıca, miles.exe uygulamasını Program ayarları bölümüne ekler ve Denetim akışı korumasını (CFG)Açık olarak yapılandırır. Josie, bu uygulama için DEP veya diğer risk azaltmaları için Sistem ayarlarını geçersiz kıl seçeneğini etkinleştirmez.

Sonuç olarak, test.exe için DEP etkindir. DEP, miles.exedahil olmak üzere başka hiçbir uygulama için etkinleştirilmez. CFG, miles.exe için etkinleştirilir.

Görev çubuğundaki kalkan simgesini seçerek veya başlat menüsünde Windows Güvenliği için arama yaparak Windows Güvenliği uygulamasını açın.

Uygulama ve tarayıcı denetimi kutucuğunu (veya sol menü çubuğundaki uygulama simgesini) seçin ve ardından Açıklardan yararlanma koruması öğesini seçin.

Program ayarlarına gidin ve risk azaltmalarını uygulamak istediğiniz uygulamayı seçin.

- Yapılandırmak istediğiniz uygulama zaten listelenmişse uygulamayı seçin ve Düzenle öğesini seçin.

- Uygulama listelenmiyorsa, listenin üst kısmında Özelleştirmek için program ekle'yi seçin ve ardından uygulamayı nasıl eklemek istediğinizi seçin.

- Risk azaltmanın bu adla çalışan herhangi bir işleme uygulanması için Program adına göre ekle'yi kullanın. Uzantısı olan bir dosya belirtin. Risk azaltmayı yalnızca bu konumdaki bu ada sahip uygulamayla sınırlamak için tam bir yol girebilirsiniz.

- İstediğiniz dosyayı bulmak ve seçmek için standart bir Windows Gezgini dosya seçici penceresi kullanmak üzere Tam dosya yolunu seçin'i kullanın.

Uygulamayı seçtikten sonra, uygulanabilecek tüm risk azaltmalarının bir listesini göreceksiniz. Denetim'in seçilmesi, azaltmayı yalnızca denetim modunda uygular. İşlemi veya uygulamayı yeniden başlatmanız veya Windows'un yeniden başlatılması gerekiyorsa size bildirilir.

Yapılandırmak istediğiniz tüm uygulamalar ve risk azaltmaları için 3-4 adımlarını tekrarlayın. Yapılandırmanızı ayarlamayı tamamladığınızda Uygula'yı seçin.

Intune

Azure portalında oturum açın ve Intune'u açın.

Cihaz yapılandırması>Yapılandırma Profilleri>Profil oluştur'a gidin.

Profili adlandırın, Windows 10 ve üzeri'ni seçin, Profil türü için şablonları seçin ve şablon adı altında Uç nokta koruması'nı seçin.

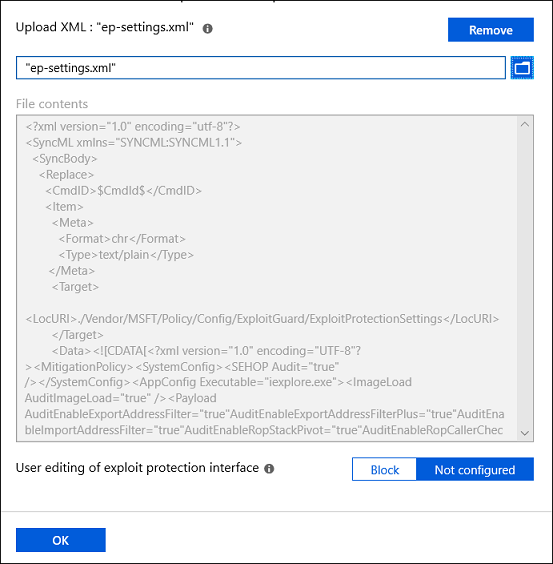

Windows Defender Exploit Guard Exploit Protection'ı>yapılandır'ı> seçin.

Açıklardan yararlanma koruması ayarlarına sahip bir XML dosyasını karşıya yükleyin:

Her açık dikey pencereyi kaydetmek için Tamam'ı ve Oluştur'u seçin.

Profil Atamaları sekmesini seçin, ilkeyi Tüm Kullanıcılar ve Tüm Cihazlar'a atayın ve Kaydet'i seçin.

MDM

./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings yapılandırma hizmeti sağlayıcısını (CSP) açıklardan yararlanma koruması risk azaltmalarını etkinleştirmek veya devre dışı bırakmak ya da denetim modunu kullanmak için kullanın.

Microsoft Configuration Manager

Uç Nokta Güvenliği

Microsoft Configuration Manager'da Endpoint Security>Attack yüzey azaltma bölümüne gidin.

İlke >PlatformuOluştur'useçin ve Profil için Exploit Protection'ı seçin. Ardından Oluştur’u seçin.

Bir ad ve açıklama belirtin ve İleri'yi seçin.

XML Dosyası Seç'i seçin ve açıklardan yararlanma koruması XML dosyasının konumuna göz atın. Dosyayı seçin ve İleri'yi seçin.

Gerekirse Kapsam etiketlerini ve Atamaları yapılandırın.

Gözden geçir + oluştur altında, yapılandırma ayarlarınızı gözden geçirin ve ardından Oluştur'u seçin.

Varlıklar ve Uyumluluk

Microsoft Configuration Manager'da Varlıklar ve Uyumluluk>Uç Noktası Koruması>Windows Defender Exploit Guard'a gidin.

Giriş>Oluşturma Exploit Guard İlkesi'ni seçin.

Bir ad ve açıklama belirtin, Açıklardan yararlanma koruması öğesini ve İleri öğesini seçin.

Açıklardan yararlanma koruması XML dosyasının konumuna göz atın ve İleri'yi seçin.

Ayarları gözden geçirin ve ilkeyi oluşturmak için İleri'yi seçin.

İlke oluşturulduktan sonra Kapat'ı seçin.

Grup İlkesi

Grup İlkesi yönetim cihazınızda, Grup İlkesi Yönetim Konsolu'nu açın, yapılandırmak istediğiniz Grup İlkesi Nesnesine sağ tıklayın ve Düzenle'ye tıklayın.

Grup İlkesi Yönetimi Düzenleyicisi'nde Bilgisayar yapılandırması'na gidin ve Yönetim şablonları'nı seçin.

Ağacı Windows bileşenleri>Windows Defender Exploit GuardExploit Protection>> olarak genişletinOrtak bir açıktan yararlanma koruma ayarları kümesi kullanın.

Etkin'i seçin, XML dosyasının konumunu yazın ve Tamam'ı seçin.

PowerShell

PowerShell fiili Get veya Set, cmdlet ProcessMitigation ile kullanılabilir.

Get kullanmak, cihazda etkinleştirilen tüm risk azaltmalarının geçerli yapılandırma durumunu listeler - yalnızca bu uygulama için risk azaltmaları görmek için -Name cmdlet'ini ve uygulama exe'sini ekleyin:

Get-ProcessMitigation -Name processName.exe

Önemli

Yapılandırılmamış sistem düzeyindeki risk azaltmaları NOTSET durumunu gösterecektir.

- Sistem düzeyindeki ayarlar için

NOTSET, bu risk azaltmanın uygulandığı varsayılan ayarı belirtir. - Uygulama düzeyindeki ayarlar için

NOTSET, risk azaltma için sistem düzeyindeki ayarın uygulanacağını belirtir. Her sistem düzeyinde risk azaltma için varsayılan ayar, Windows Güvenliği'nde görülebilir.

Her bir risk azaltmayı aşağıdaki biçimde yapılandırmak için Set kullanın:

Set-ProcessMitigation -<scope> <app executable> -<action> <mitigation or options>,<mitigation or options>,<mitigation or options>

Konum:

-

<Kapsam>:

- Risk azaltmaların belirli bir uygulamaya uygulanması gerektiğini belirtmek için

-Name. Bu bayraktan sonra uygulamanın yürütülebilir dosyasını belirtin.- Risk azaltmanın sistem düzeyinde uygulanması gerektiğini belirtmek için

-System

- Risk azaltmanın sistem düzeyinde uygulanması gerektiğini belirtmek için

- Risk azaltmaların belirli bir uygulamaya uygulanması gerektiğini belirtmek için

-

<Eylem>:

- Risk azaltmayı etkinleştirmek için

-Enable - Risk azaltmayı devre dışı bırakmak için

-Disable

- Risk azaltmayı etkinleştirmek için

-

<

>Azaltma:

- Tüm alt seçeneklerle birlikte risk azaltma cmdlet'i (boşluklarla çevrili). Her risk azaltma bir virgülle ayrılır.

Örneğin, ATL thunk öykünmesi ile Veri Yürütme Engellemesi (DEP) risk azaltmayı etkinleştirmek ve C:\Apps\LOB\tests klasöründeki testing.exe adlı yürütülebilir dosya için ve bu yürütülebilir dosyanın alt işlemler oluşturmasını önlemek için aşağıdaki komutu kullanırsınız:

Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation

Önemli

Her risk azaltma seçeneğini virgülle ayırın.

DEP'yi sistem düzeyinde uygulamak istiyorsanız, aşağıdaki komutu kullanırsınız:

Set-Processmitigation -System -Enable DEP

Risk azaltmalarını devre dışı bırakmak için -Enable yerine -Disable koyabilirsiniz. Ancak, uygulama düzeyindeki risk azaltmalar için bu eylem, risk azaltmayı yalnızca bu uygulama için devre dışı bırakılmaya zorlar.

Risk azaltmayı sistem varsayılanı olarak geri yüklemeniz gerekiyorsa, aşağıdaki örnekte olduğu gibi -Remove cmdlet'ini de eklemeniz gerekir:

Set-Processmitigation -Name test.exe -Remove -Disable DEP

Aşağıdaki tabloda, -Enable veya -Disable cmdlet parametreleriyle kullanılacak bağımsız Risk azaltmaları (ve varsa Denetimler) listelenmektedir.

| Risk azaltma türü | Uygulandığı öğe | Risk azaltma cmdlet parametresi anahtar sözcüğü | Denetim modu cmdlet parametresi |

|---|---|---|---|

| Denetim akış koruması (CFG) | Sistem ve uygulama düzeyi |

CFG, StrictCFG, SuppressExports |

Denetim kullanılamıyor |

| Veri Yürütme Engellemesi (DEP) | Sistem ve uygulama düzeyi |

DEP, EmulateAtlThunks |

Denetim kullanılamıyor |

| Görüntüleri rastgele seçmeye zorla (Zorunlu ASLR) | Sistem ve uygulama düzeyi | ForceRelocateImages |

Denetim kullanılamıyor |

| Bellek ayırmalarını rastgele seç (Aşağıdan Yukarı ASLR) | Sistem ve uygulama düzeyi |

BottomUp, HighEntropy |

Denetim kullanılamıyor |

| Özel durum zincirlerini doğrula (SEHOP) | Sistem ve uygulama düzeyi |

SEHOP, SEHOPTelemetry |

Denetim kullanılamıyor |

| Yığın bütünlüğünü doğrula | Sistem ve uygulama düzeyi | TerminateOnError |

Denetim kullanılamıyor |

| İsteğe bağlı kod koruması (ACG) | Yalnızca uygulama düzeyi | DynamicCode |

AuditDynamicCode |

| Bütünlük düzeyi düşük görüntüleri engelle | Yalnızca uygulama düzeyi | BlockLowLabel |

AuditImageLoad |

| Uzak görüntüleri engelle | Yalnızca uygulama düzeyi | BlockRemoteImages |

Denetim kullanılamıyor |

| Güvenilmeyen yazı tiplerini engelle | Yalnızca uygulama düzeyi | DisableNonSystemFonts |

AuditFont, FontAuditOnly |

| Kod bütünlüğü koruması | Yalnızca uygulama düzeyi |

BlockNonMicrosoftSigned, AllowStoreSigned |

AuditMicrosoftSigned, AuditStoreSigned |

| Uzantı noktalarını devre dışı bırak | Yalnızca uygulama düzeyi | ExtensionPoint |

Denetim kullanılamıyor |

| Win32k sistem çağrılarını devre dışı bırak | Yalnızca uygulama düzeyi | DisableWin32kSystemCalls |

AuditSystemCall |

| Alt işlemlere izin verme | Yalnızca uygulama düzeyi | DisallowChildProcessCreation |

AuditChildProcess |

| Dışarı aktarma adresi filtrelemesi (EAF) | Yalnızca uygulama düzeyi |

EnableExportAddressFilterPlus, EnableExportAddressFilter[1] |

Denetim kullanılamıyor [2] |

| İçeri aktarma adresi filtrelemesi (IAF) | Yalnızca uygulama düzeyi | EnableImportAddressFilter |

Denetim kullanılamıyor [2] |

| Yürütme simülasyonu (SimExec) | Yalnızca uygulama düzeyi | EnableRopSimExec |

Denetim kullanılamıyor [2] |

| API çağrısını doğrula (CallerCheck) | Yalnızca uygulama düzeyi | EnableRopCallerCheck |

Denetim kullanılamıyor [2] |

| Tutamaç kullanımını doğrula | Yalnızca uygulama düzeyi | StrictHandle |

Denetim kullanılamıyor |

| Görüntü bağımlılığı bütünlüğünü doğrula | Yalnızca uygulama düzeyi | EnforceModuleDepencySigning |

Denetim kullanılamıyor |

| Yığın bütünlüğünü doğrula (StackPivot) | Yalnızca uygulama düzeyi | EnableRopStackPivot |

Denetim kullanılamıyor [2] |

[1]: Bir işlem için DLL'ler için EAF modüllerini etkinleştirmek için aşağıdaki biçimi kullanın:

Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

[2]: Bu risk azaltma denetimi PowerShell cmdlet'leri aracılığıyla kullanılamaz.

Bildirimi özelleştirme

Kural tetiklendiğinde ve bir uygulama veya dosya engellendiğinde bildirimi özelleştirme hakkında bilgi için bkz. Windows Güvenliği.

Ayrıca bkz.

- Açıklardan yararlanma korumasını değerlendirme

- Açıklardan yararlanma koruması risk azaltmalarını yapılandırma ve denetleme

- Exploit Protection yapılandırmalarını içeri aktarma, dışarı aktarma ve dağıtma

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.