EOP'de kimlik sahtekarlığına karşı koruma

İpucu

Office 365 Plan 2 için Microsoft Defender XDR'deki özellikleri ücretsiz olarak deneyebileceğinizi biliyor muydunuz? Microsoft Defender portalı deneme hub'ında 90 günlük Office 365 için Defender deneme sürümünü kullanın. Office 365 için Microsoft Defender'ı deneyin sayfasında kimlerin kaydolabileceği ve deneme koşulları hakkında bilgi edinin.

Exchange Online'da posta kutuları olan Microsoft 365 kuruluşlarında veya Exchange Online posta kutuları olmayan tek başına Exchange Online Protection (EOP) kuruluşlarında EOP, kuruluşunuzun sahte (sahte) gönderenlerden korunmasına yardımcı olacak özellikler içerir.

Söz konusu kullanıcılarını korumak olduğunda Microsoft, kimlik avı tehdidini ciddiye alır. Kimlik sahtekarlığına, saldırganlar tarafından kullanılan yaygın bir tekniktir. Sahte iletiler, gerçek kaynaktan başka bir yerden veya birinden geliyor gibi görünür. Bu teknik genellikle kullanıcı kimlik bilgilerini almak için tasarlanmış kimlik avı kampanyalarında kullanılır. EOP'deki kimlik sahtekarlığı önleme teknolojisi, özellikle ileti gövdesindeki Kimden üst bilgisinin sahteliğini inceler, çünkü bu üst bilgi değeri e-posta istemcilerinde gösterilen ileti gönderenidir. EOP, Kimden üst bilgisinin sahte olduğuna yüksek güvene sahip olduğunda, ileti sahte olarak tanımlanır.

Aşağıdaki kimlik sahtekarlığı önleme teknolojileri EOP'de kullanılabilir:

E-posta kimlik doğrulaması: Kimlik sahtekarlığı önleme çalışmalarının ayrılmaz bir parçası, DNS'de SPF, DKIM ve DMARC kayıtları tarafından e-posta kimlik doğrulamasının (e-posta doğrulaması olarak da bilinir) kullanılmasıdır. Hedef e-posta sistemlerinin etki alanlarınızdaki gönderenlerden geldiğini iddia eden iletilerin geçerliliğini denetleyebilmesi için etki alanlarınız için bu kayıtları yapılandırabilirsiniz. Gelen iletiler için Microsoft 365, gönderen etki alanları için e-posta kimlik doğrulaması gerektirir. Daha fazla bilgi için bkz. Microsoft 365'te e-posta kimlik doğrulaması.

EOP, standart e-posta kimlik doğrulama yöntemleri ve gönderen itibarı tekniklerinin birleşimine göre iletileri analiz eder ve engeller.

Sahte zeka içgörüleri: Son yedi gün içinde iç ve dış etki alanlarındaki gönderenlerden gelen sahte iletilerin algılanmış olduğunu gözden geçirin. Daha fazla bilgi için bkz . EOP'de sahte zeka içgörüleri.

Kiracı İzin Ver/Engelle Listesinde sahte gönderenlere izin ver veya engelle: Kimlik sahtekarı zeka içgörüsüsünde kararı geçersiz kıldığınızda, sahte gönderen yalnızca konumundaki Kiracı İzin Ver/Engelle Listeleri sayfasındaki https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItemKimlik Sahtekarı gönderenler sekmesinde görünen el ile izin verme veya engelleme girdisine dönüşür. Ayrıca kimlik sahtekarı gönderenler için kimlik sahtekarı zekası tarafından algılanana kadar el ile izin verme veya engelleme girişleri oluşturabilirsiniz. Daha fazla bilgi için bkz . Kiracı İzin Ver/Engelle Listesi'nde kimlik sahtekarı gönderenler.

Kimlik avı önleme ilkeleri: EOP ve Office 365 için Microsoft Defender'da kimlik avı önleme ilkeleri aşağıdaki kimlik sahtekarlığı önleme ayarlarını içerir:

- Kimlik sahtekarı zekasını açın veya kapatın.

- Outlook'ta kimliği doğrulanmamış gönderen göstergelerini açma veya kapatma.

- Engellenen sahte gönderenler için eylemi belirtin.

Daha fazla bilgi için bkz. Kimlik avı önleme ilkelerindeki kimlik sahtekarlığı ayarları.

Office 365 için Defender'da kimlik avı önleme ilkeleri, kimliğe bürünme koruması da dahil olmak üzere ek korumalar içerir. Daha fazla bilgi için bkz . Office 365 için Microsoft Defender'da kimlik avı önleme ilkelerindeki özel kullanım ayarları.

Kimlik sahtekarlık algılamaları raporu: Daha fazla bilgi için bkz. Kimlik Sahtekarı Algılamaları raporu.

Office 365 için Defender kuruluşları, kimlik avı girişimleri hakkındaki bilgileri görüntülemek için Gerçek zamanlı algılamaları (Plan 1) veya Tehdit Gezgini'ni (Plan 2) da kullanabilir. Daha fazla bilgi için bkz. Microsoft 365 tehdit araştırması ve yanıtı.

İpucu

Bileşik kimlik doğrulama hatasının doğrudan bir iletinin engellenmesiyle sonuçlanmadığını anlamak önemlidir. Sistemimiz, bir iletinin genel şüpheli doğasını ve bileşik kimlik doğrulama sonuçlarını dikkate alan bütünsel bir değerlendirme stratejisi kullanıyor. Bu yöntem, e-posta kimlik doğrulama protokollerine kesinlikle uymayabilecek etki alanlarından gelen yasal e-postaları yanlış engelleme riskini azaltmak için tasarlanmıştır. Bu dengeli yaklaşım, ileti gönderenlerden gelen ve standart e-posta kimlik doğrulaması uygulamalarına uymayan gerçekten kötü amaçlı e-postaları ayırt etmeye yardımcı olur.

Kimlik avı saldırılarında kimlik sahtekarlığı nasıl kullanılır?

İletilerdeki sahte gönderenlerin kullanıcılar için aşağıdaki olumsuz etkileri vardır:

Yanıltma: Sahte gönderenlerden gelen iletiler, alıcıyı bir bağlantı seçmesi ve kimlik bilgilerini bırakması, kötü amaçlı yazılım indirmesi veya hassas içerik içeren bir iletiyi yanıtlaması (iş e-posta güvenliğinin aşılması veya BEC olarak bilinir) konusunda kandırabilir.

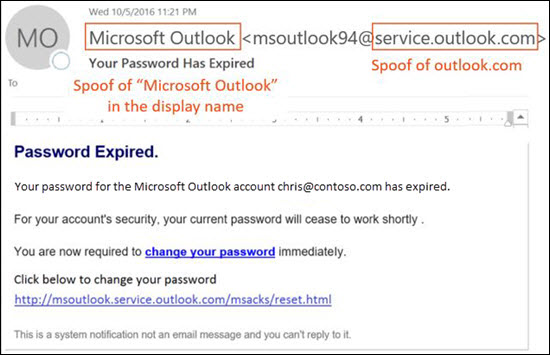

Aşağıdaki ileti, kimlik sahtekarlığı göndereni msoutlook94@service.outlook.comkullanan bir kimlik avı örneğidir:

Bu ileti service.outlook.com'den gelmedi, ancak saldırgan bunu yapmış gibi görünmesi için Kimden üst bilgi alanını yanıltmış. Gönderen, alıcıyı parolanızı değiştir bağlantısını seçip kimlik bilgilerini sağlaması için kandırmaya çalıştı.

Aşağıdaki ileti, sahte e-posta etki alanı contoso.com kullanan bir BEC örneğidir:

İleti yasal görünüyor, ancak gönderen sahte.

Karışıklık: Kimlik avı hakkında bilgi sahibi olan kullanıcılar bile gerçek iletiler ile sahte gönderenlerden gelen iletiler arasındaki farkları görmekte zorlanabilir.

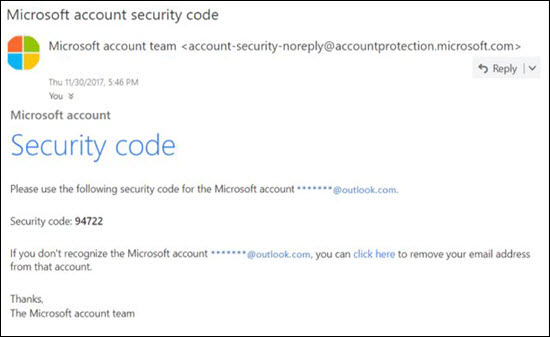

Aşağıdaki ileti, Microsoft Güvenlik hesabından gerçek bir parola sıfırlama iletisi örneğidir:

İleti gerçekten Microsoft'tan geldi, ancak kullanıcılar şüpheli olmaya şartlandı. Gerçek parola sıfırlama iletisiyle sahte bir ileti arasındaki fark zor olduğundan, kullanıcılar iletiyi yoksayabilir, istenmeyen posta olarak bildirebilir veya iletiyi gereksiz yere kimlik avı olarak Microsoft'a bildirebilir.

Farklı kimlik sahtekarlık türleri

Microsoft, iletilerdeki iki farklı tür sahtekar göndereni birbirinden ayırt eder:

Kuruluş içi kimlik sahtekarlık: Kendinden kendine sahtekarlık olarak da bilinir. Örneğin:

Gönderen ve alıcı aynı etki alanındadır:

Kaynak: chris@contoso.com

Hedef: michelle@contoso.comGönderen ve alıcı aynı etki alanının alt etki alanındadır:

Kaynak: laura@marketing.fabrikam.com

Hedef: julia@engineering.fabrikam.comGönderen ve alıcı aynı kuruluşa ait farklı etki alanlarındadır (diğer bir ifadeyle, her iki etki alanı da aynı kuruluşta kabul edilen etki alanları olarak yapılandırılır):

Kimden: gönderen @ microsoft.com

To: alıcı @ bing.comİstenmeyen posta botunun toplanmasını önlemek için e-posta adreslerinde boşluklar kullanılır.

Kuruluş içi kimlik sahtekarlığına bağlı olarak bileşik kimlik doğrulaması başarısız olan iletiler aşağıdaki üst bilgi değerlerini içerir:

Authentication-Results: ... compauth=fail reason=6xxX-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.11reason=6xxkuruluş içi kimlik sahtekarlığına işaret eder.SFTYiletinin güvenlik düzeyidir.9kimlik avına işaret eder,.11kuruluş içi kimlik sahtekarlığına işaret eder.

Etki alanları arası kimlik sahtekarlık: Gönderen ve alıcı etki alanları farklıdır ve birbirleriyle (dış etki alanları olarak da bilinir) hiçbir ilişkisi yoktur. Örneğin:

Kaynak: chris@contoso.com

Hedef: michelle@tailspintoys.comEtki alanları arası kimlik sahtekarlığına bağlı olarak bileşik kimlik doğrulaması başarısız olan iletiler aşağıdaki üst bilgi değerlerini içerir:

Authentication-Results: ... compauth=fail reason=000/001X-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.22reason=000, iletinin açık e-posta kimlik doğrulamasının başarısız olduğunu gösterir.reason=001, iletinin örtük e-posta kimlik doğrulamasının başarısız olduğunu gösterir.SFTYiletinin güvenlik düzeyidir.9kimlik avına işaret eder,.22etki alanları arası kimlik sahtekarlığına işaret eder.

Kimlik Doğrulama Sonuçları ve

compauthdeğerler hakkında daha fazla bilgi için bkz. Kimlik doğrulama sonuçları ileti üst bilgisi alanları.

Kimlik sahtekarlığı önleme korumasıyla ilgili sorunlar

Posta listelerinin (tartışma listeleri olarak da bilinir) iletileri iletme ve değiştirme şekli nedeniyle kimlik sahtekarlığı önleme korumasıyla ilgili sorunları olduğu bilinmektedir.

Örneğin, Gabriela Laureano (glaureano@contoso.com) kuş izlemekle ilgilenir, posta listesine birdwatchers@fabrikam.comkatılır ve listeye aşağıdaki iletiyi gönderir:

Kaynak: "Gabriela Laureano" <glaureano@contoso.com>

Hedef: Birdwatcher Tartışma Listesi <birdwatchers@fabrikam.com>

Konu: Mt'nin en üstünde mavi jay'lerin harika bir şekilde görüntülenmesi. Bu hafta daha yağmurluBu hafta Mt.'den görüntülemeye göz atmak isteyen herkes Rainier?

Posta listesi sunucusu iletiyi alır, içeriğini değiştirir ve listenin üyelerine yeniden yürüter. Yeniden oynatılan ileti aynı Kimden adresine ()glaureano@contoso.com sahiptir, ancak konu satırına bir etiket eklenir ve iletinin altına bir alt bilgi eklenir. Bu tür değişiklikler posta listelerinde yaygındır ve kimlik sahtekarlığına yönelik hatalı pozitif sonuçlara neden olabilir.

Kaynak: "Gabriela Laureano" <glaureano@contoso.com>

Hedef: Birdwatcher Tartışma Listesi <birdwatchers@fabrikam.com>

Konu: [BIRDWATCHERS] Mt.'nin en üstündeki mavi jaylerin harika bir şekilde görüntülenmesi. Bu hafta daha yağmurluBu hafta Mt.'den görüntülemeye göz atmak isteyen herkes Rainier?

Bu ileti Birdwatchers Tartışma Listesi'ne gönderildi. İstediğiniz zaman abonelikten çıkabilirsiniz.

Posta listesi iletilerinin kimlik sahtekarlığı önleme denetimlerini geçirmesine yardımcı olmak için, posta listesini denetleyıp denetlemediğinize bağlı olarak aşağıdaki adımları uygulayın:

Posta listesinin sahibi kuruluşunuzdır:

- DMARC.org:Posta listesini çalıştırıyorum ve DMARC ile birlikte çalışmak istiyorum, ne yapmalıyım?

- Bu blog gönderisinde yer alan yönergeleri okuyun: Hatalardan kaçınmak için posta listesi işleçlerinin DMARC ile birlikte çalışabilmesi için bir ipucu.

- ARC'ı desteklemek için posta listesi sunucunuza güncelleştirmeleri yüklemeyi göz önünde bulundurun. Daha fazla bilgi için bkz. http://arc-spec.org.

Kuruluşunuzun posta listesi yok:

- Posta listesinin bakımcısından, posta listesinin geçiş yaptığı etki alanı için e-posta kimlik doğrulamasını yapılandırmasını isteyin. Sahipler, yeterli üyenin e-posta kimlik doğrulamasını ayarlamasını istemesi durumunda daha olasıdır. Microsoft, gerekli kayıtları yayımlamak için etki alanı sahipleriyle birlikte de çalışsa da, tek tek kullanıcılar istediğinde daha da fazla yardımcı olur.

- İletileri Gelen Kutusu'na taşımak için e-posta istemcinizde Gelen Kutusu kuralları oluşturun.

- Posta listesinin bunu meşru olarak ele almasına izin veren bir giriş oluşturmak için Kiracı İzin Ver/Engelle Listesi'ni kullanın. Daha fazla bilgi için bkz. Sahte gönderenler için izin verme girdileri oluşturma.

Diğer her şey başarısız olursa, iletiyi Microsoft'a hatalı pozitif olarak bildirebilirsiniz. Daha fazla bilgi için bkz. İletileri ve dosyaları Microsoft'a bildirme.

Kimlik sahtekarlığına karşı koruma ile ilgili dikkat edilmesi gerekenler

Şu anda Microsoft 365'e ileti gönderen bir yöneticiyseniz, e-postanızın doğru şekilde doğrulandığından emin olmanız gerekir. Aksi takdirde, istenmeyen posta veya kimlik avı olarak işaretlenebilir. Daha fazla bilgi için bkz. Microsoft 365'e posta gönderirken e-posta kimlik doğrulaması hatalarını önleme.

Tek tek kullanıcı (veya yönetici) Güvenilir Gönderenler'deki gönderenler, kimlik sahtekarlığına karşı koruma da dahil olmak üzere filtreleme yığınının atlama bölümlerini listeler. Daha fazla bilgi için bkz. Outlook Güvenilir Gönderenler.

Mümkünse, yöneticiler istenmeyen posta önleme ilkelerinde izin verilen gönderen listelerini veya izin verilen etki alanı listelerini kullanmaktan kaçınmalıdır. Bu gönderenler filtreleme yığınının çoğunu atlar (yüksek güvenilirlikli kimlik avı ve kötü amaçlı yazılım iletileri her zaman karantinaya alınır). Daha fazla bilgi için bkz. İzin verilen gönderen listelerini veya izin verilen etki alanı listelerini kullanma.