Microsoft 365'te gönderenler için Kimden adresi etki alanını doğrulamak için DMARC'yi ayarlama

İpucu

Office 365 Plan 2 için Microsoft Defender XDR'daki özellikleri ücretsiz olarak deneyebileceğinizi biliyor muydunuz? Microsoft Defender portalı deneme hub'ında 90 günlük Office 365 için Defender deneme sürümünü kullanın. Deneme Office 365 için Microsoft Defender'nda kimlerin kaydolabileceği ve deneme koşulları hakkında bilgi edinin.

Etki alanı tabanlı İleti Kimlik Doğrulaması, Raporlama ve Uyumluluk (DMARC), microsoft 365 kuruluşunuzdan gönderilen postaları doğrulamaya yardımcı olan bir e-posta kimlik doğrulaması yöntemidir ve iş e-posta güvenliğinin aşılması (BEC), fidye yazılımı ve diğer kimlik avı saldırılarında kullanılan sahte gönderenleri önler.

DNS'de txt kaydı oluşturarak etki alanı için DMARC'yi etkinleştirebilirsiniz. E-posta iletisinin DMARC doğrulaması aşağıdaki öğeleri içerir:

MAIL FROM ve FROM adreslerindeki etki alanlarının uyumlu olduğunu doğrulayın: SPF ve DKIM , aşağıdaki e-posta adreslerindeki etki alanlarının "hizalamasını" (eşleşmesini) gerektirmez:

-

POSTA KIMDEN adresi: İLETInin SMTP e-posta sunucuları arasında iletiminde kullanılan e-posta adresi. Bu adres, adres, P1 gönderen veya zarf gönderen olarak

5321.MailFromda bilinir. -

Kimden adresi: Kimden üst bilgi alanındaki, e-posta istemcilerinde ileti gönderen olarak gösterilen e-posta adresi. Bu adres, adres veya P2 göndereni olarak

5322.Fromda bilinir.

Bu e-posta adreslerinin farklı etki alanlarında nasıl bulunabileceği ve kimlik sahtekarlığına yönelik olarak nasıl kullanılacağı hakkında daha fazla bilgi için bkz. İnternet e-postasında kimlik doğrulamasına neden ihtiyaç vardır.

DMARC, aşağıdaki koşulların ikisini de doğrulamak için SPF'den elde edilen sonucu kullanır:

- İleti, MAIL FROM adresinde (SPF'nin temel gereksinimi) kullanılan etki alanı için yetkili bir kaynaktan geldi.

- İletideki MAIL FROM ve From adreslerindeki etki alanları hizalanır. Bu sonuç, ileti için geçerli kaynakların Kimden adresi etki alanında olması gerektiğini etkili bir şekilde gerektirir.

DMARC, iletiyi imzalayan etki alanının (s= seçici değeri tarafından doğrulanan DKIM-Signature üst bilgi alanındaki d= değeri) Kimden adresindeki etki alanıyla hizalandığını doğrulamak için DKIM'den alınan sonucu kullanır.

Açıklanan SPF veya DKIM denetimlerinden biri veya her ikisi de geçerse bir ileti DMARC'yi geçirir. Açıklanan SPF veya DKIM denetimlerinin her ikisi de başarısız olursa DMARC başarısız olur.

-

POSTA KIMDEN adresi: İLETInin SMTP e-posta sunucuları arasında iletiminde kullanılan e-posta adresi. Bu adres, adres, P1 gönderen veya zarf gönderen olarak

DMARC ilkesi: DMARC başarısız olan iletilerle ne yapacağını belirtir (reddetme, karantinaya al veya yönerge yok).

DMARC raporları: Toplu raporların nereye gönderileceği (pozitif ve negatif DMARC sonuçlarının düzenli bir özeti) ve Adli raporlar ( Hata raporları olarak da bilinir; teslim edilmeyen rapora veya geri dönen iletiye benzer neredeyse anında DMARC hata sonuçları) belirtir.

Başlamadan önce, e-posta etki alanınıza bağlı olarak Microsoft 365'teki DMARC hakkında bilmeniz gerekenler şunlardır:

E-posta için yalnızca Microsoft Online Email Yönlendirme Adresi (MOERA) etki alanını kullanıyorsanız (örneğin, contoso.onmicrosoft.com): SPF ve DKIM *.onmicrosoft.com etki alanınız için zaten yapılandırılmış olsa da, Microsoft 365 yönetim merkezi *.onmicrosoft.com etki alanı için DMARC TXT kaydını oluşturmanız gerekir. Yönergeler için bu makalenin devamında yer alan bu bölüme bakın. *.onmicrosoft.com etki alanları hakkında daha fazla bilgi için bkz. Neden "onmicrosoft.com" etki alanım var?.

E-posta için bir veya daha fazla özel etki alanı kullanıyorsanız (örneğin, contoso.com): Henüz kullanmadıysanız, e-posta için kullandığınız tüm özel etki alanları ve alt etki alanları için SPF'yi yapılandırmanız gerekir. Ayrıca, özel etki alanı veya alt etki alanını kullanarak DKIM imzalamayı yapılandırmanız gerekir, böylece iletiyi imzalamak için kullanılan etki alanı Kimden adresindeki etki alanıyla hizalanır. Yönergeler için aşağıdaki makalelere bakın:

- Kimlik sahtekarlığını önlemeye yardımcı olmak için SPF'yi ayarlama

- Özel etki alanınızdan giden postayı doğrulamak için DKIM kullanma

Bundan sonra, bu makalede açıklandığı gibi özel etki alanlarınız için DMARC TXT kayıtlarını da yapılandırmanız gerekir. Ayrıca aşağıdaki noktalara da sahipsiniz:

Alt etki alanları:

- Doğrudan denetiminiz altında olmayan e-posta hizmetleri için (örneğin, toplu e-posta hizmetleri), ana e-posta etki alanınız (örneğin, contoso.com) yerine bir alt etki alanı (örneğin, marketing.contoso.com) kullanmanızı öneririz. Bu e-posta hizmetlerinden gönderilen postalarla ilgili sorunların, ana e-posta etki alanınızdaki çalışanlar tarafından gönderilen postaların itibarını etkilemesini istemezsiniz. Alt etki alanları ekleme hakkında daha fazla bilgi için bkz. Microsoft 365'e özel alt etki alanları veya birden çok etki alanı ekleyebilir miyim?.

- SPF ve DKIM'nin aksine, bir etki alanının DMARC TXT kaydı, kendi DMARC TXT kaydı olmayan tüm alt etki alanları (var olmayan alt etki alanları dahil) otomatik olarak kapsar. Başka bir deyişle, bu alt etki alanında bir DMARC TXT kaydı oluşturarak bir alt etki alanında DMARC devralmayı kesintiye uğratabilirsiniz. Ancak, her alt etki alanı DMARC için bir SPF ve DKIM kaydı gerektirir.

Kayıtlı ancak kullanılmayan etki alanlarınız varsa: E-posta veya herhangi bir şey için kullanılmayan kayıtlı etki alanlarınız varsa ( park edilmiş etki alanları olarak da bilinir), söz konusu etki alanlarındaki DMARC TXT kayıtlarını bu etki alanlarından hiçbir e-posta gelmemesi gerektiğini belirtecek şekilde yapılandırın. Bu yönerge, e-posta için kullanmıyorsanız *.onmicrosoft.com etki alanını içerir.

DMARC gelen posta denetimlerinin yardıma ihtiyacı olabilir: Microsoft 365'e teslim etmeden önce aktarımda olan iletileri değiştiren bir e-posta hizmeti kullanıyorsanız, değiştirilen iletilerin DMARC denetimlerinin otomatik olarak başarısız olması için hizmeti güvenilir bir ARC değiştirici olarak tanımlayabilirsiniz. Daha fazla bilgi için bu makalenin sonundaki Sonraki Adımlar bölümüne bakın.

Bu makalenin geri kalanında, Microsoft 365'teki etki alanları için oluşturmanız gereken DMARC TXT kaydı, Microsoft 365'teki özel etki alanları için DMARC'yi aşamalı ve güvenli bir şekilde ayarlamanın en iyi yolu ve Microsoft 365'in gelen postada DMARC'yi nasıl kullandığı açıklanmaktadır.

İpucu

Microsoft 365 yönetim merkezi *.onmicrosoft.com etki alanınız için DMARC TXT kaydını oluşturmak için bu makalenin devamında yer alan bu bölüme bakın.

Özel etki alanlarınızdaki DMARC TXT kayıtlarını yönetmeniz için Microsoft 365'te yönetici portalı veya PowerShell cmdlet'leri yoktur. Bunun yerine, etki alanı kayıt şirketinizde veya DNS barındırma hizmetinizde (genellikle aynı şirket) DMARC TXT kaydını oluşturursunuz.

Birçok etki alanı kayıt şirketi için Microsoft 365 için etki alanı sahipliği TXT kaydının kanıtını oluşturmaya yönelik yönergeler sağlıyoruz. Bu yönergeleri başlangıç noktası olarak kullanarak DMARC TXT kayıtları oluşturabilirsiniz. Daha fazla bilgi için bkz. Etki alanınıza bağlanmak için DNS kayıtları ekleme.

DNS yapılandırması konusunda bilginiz yoksa etki alanı kayıt şirketinize başvurun ve yardım isteyin.

DMARC TXT kayıtlarının söz dizimi

DMARC TXT kayıtları RFC 7489'da ayrıntılı olarak açıklanmıştır.

Microsoft 365'te bir etki alanı için DMARC TXT kaydının temel söz dizimi:

Ana bilgisayar adı: _dmarc

TXT değeri: v=DMARC1; <DMARC policy>; <Percentage of DMARC failed mail subject to DMARC policy>; <DMARC reports>

Veya

Ana bilgisayar adı: _dmarc

TXT değeri: v=DMARC1; p=<reject | quarantine | none>; pct=<0-100>; rua=mailto:<DMARCAggregateReportURI>; ruf=mailto:<DMARCForensicReportURI>

Örneğin:

Ana bilgisayar adı: _dmarc

TXT değeri: v=DMARC1; p=reject; pct=100; rua=mailto:rua@contoso.com; ruf=mailto:ruf@contoso.com

Konak adı değeri

_dmarcgereklidir.v=DMARC1;TXT kaydını DMARC TXT kaydı olarak tanımlar.DMARC ilkesi: Hedef e-posta sistemine, bu makalenin önceki bölümlerinde açıklandığı gibi DMARC'de başarısız olan iletilerin ne olacağını bildirir:

-

p=reject: İletiler reddedilmelidir. İletiye gerçekte ne olacağı hedef e-posta sistemine bağlıdır, ancak iletiler genellikle atılır. -

p=quarantine: İletiler kabul edilmeli ancak işaretlenmelidir. İletiye gerçekte ne olacağı hedef e-posta sistemine bağlıdır. Örneğin, ileti istenmeyen posta olarak karantinaya alınabilir, Gereksiz Email klasörüne teslim edilebilir veya Konu veya ileti gövdesine eklenmiş bir tanımlayıcıyla Gelen Kutusu'na teslim edilebilir. -

p=none: DMARC'de başarısız olan iletiler için önerilen eylem yok. İletiye ne olacağı, hedef e-posta sistemindeki e-posta koruma özelliklerine bağlıdır. Bu değeri, bu makalenin ilerleyen bölümlerinde açıklandığı gibi DMARC ilkesini test etmek ve ayarlamak için kullanırsınız.

İpucu

Microsoft 365'teki etki alanlarından gelen ve hedef e-posta hizmeti tarafından DMARC denetimlerinde başarısız olan giden postalar, etki alanının

p=rejectDMARC ilkesi veyap=quarantineise giden iletiler için Yüksek riskli teslim havuzu üzerinden yönlendirilir. Bu davranış için geçersiz kılma yoktur.-

DMARC ilkesine tabi başarısız DMARC postasının yüzdesi: Hedef e-posta sistemine DMARC'yi (yüzde) başarısız olan kaç iletinin DMARC ilkesinin uygulandığını bildirir. Örneğin,

pct=100DMARC'de başarısız olan tüm iletilere DMARC ilkesinin uygulandığı anlamına gelir. Bu makalenin devamında açıklandığı gibi DMARC ilkesini test etmek ve ayarlamak için 100'den küçük değerler kullanırsınız. kullanmıyorsanızpct=, varsayılan değer olurpct=100.DMARC raporları:

DMARC Toplama raporu URI'si: Değer,

rua=mailto:DMARC Toplama raporunun gönderileceği yeri tanımlar. Toplama raporu aşağıdaki özelliklere sahiptir:- Toplama raporunu içeren e-posta iletileri genellikle günde bir kez gönderilir (rapor önceki güne ait DMARC sonuçlarını içerir). Konu satırı, raporu gönderen hedef etki alanını (Gönderici) ve DMARC sonuçları için kaynak etki alanını (Rapor Etki Alanı) içerir.

- DMARC verileri büyük olasılıkla GZIP sıkıştırılmış bir XML e-posta ekindedir. XML şeması RFC 7489'un Ek C'sinde tanımlanır. Rapor aşağıdaki bilgileri içerir:

- Etki alanınızı kullanarak posta gönderen sunucuların veya hizmetlerin IP adresleri.

- Sunucuların veya hizmetlerin DMARC kimlik doğrulamasını geçirip geçirmediği veya başarısız olup olmadığı.

- DMARC'nin DMARC kimlik doğrulaması başarısız olan postalarda gerçekleştirilir (DMARC ilkesine göre).

İpucu

Toplama raporundaki bilgiler çok büyük olabilir ve ayrıştırılması zor olabilir. Verileri anlamlı hale getirmek için DMARC raporlaması için aşağıdaki seçenekleri kullanabilirsiniz:

- PowerShell veya Microsoft Power BI kullanarak otomasyon oluşturun.

- Dış hizmet kullanın. Hizmetlerin listesi için konumundaki Microsoft Intelligent Security Association (MISA) Kataloğu'nda DMARC'yi https://www.microsoft.com/misapartnercatalogarayın. DMARC raporlama hizmetleri, DMARC TXT kaydında gerekli olan tüm özel değerleri açıklar.

DMARC Adli Rapor URI'si

ruf=mailto:: Değer, DMARC Adli Raporu'na (DMARC Hata raporu olarak da bilinir) nereye gönderileceği tanımlar. Rapor, teslim edilmeyen rapor (NDR veya geri dönen ileti olarak da bilinir) gibi bir DMARC hatasından hemen sonra oluşturulur ve gönderilir.

İpucu

Etki alanlarınızdan gelen e-postaların nereden geldiğini izlemek ve istenmeyen DMARC hatalarını (hatalı pozitifler) denetlemek için DMARC Toplama raporlarını düzenli olarak gözden geçirmeniz gerekir.

Tek tek hedef e-posta sistemleri DMARC raporlarını size geri göndermekten sorumludur. DMARC raporlarının miktarı ve çeşitliliği, kuruluşunuzdan gönderilen posta hacmi ve çeşitliliğiyle aynı şekilde değişir. Örneğin, tatillerde daha düşük posta hacmi ve kuruluş olayları sırasında daha yüksek posta hacmi bekleyebilirsiniz. DMARC raporlarını izlemek için belirli kişileri ve DMARC raporlarını almak için belirli bir posta kutusunu veya Microsoft 365 Grubunu kullanmak en iyisidir (raporları kullanıcının posta kutusuna teslim etmeyin).

DMARC hakkında daha fazla bilgi için aşağıdaki kaynakları kullanın:

- M3AAWG'den DMARC Eğitim Serisi (Mesajlaşma, Kötü Amaçlı Yazılım, Mobil Kötüye Kullanım Önleme Çalışma Grubu).

- DMARC.org bilgi.

Microsoft 365'te *.onmicrosoft.com etki alanları için DMARC TXT kayıtları eklemek için Microsoft 365 yönetim merkezi kullanın

konumundaki Microsoft 365 yönetim merkezi https://admin.microsoft.comTüm >Ayarlar>Etki AlanlarınıGöster'iseçin. Veya doğrudan Etki Alanları sayfasına gitmek için kullanın https://admin.microsoft.com/Adminportal/Home#/Domains.

Etki Alanları sayfasında, etki alanı adının yanındaki onay kutusundan başka bir satıra tıklayarak listeden *.onmicrosoft.com etki alanını seçin.

Açılan etki alanı ayrıntıları sayfasında DNS kayıtları sekmesini seçin.

DNS kayıtları sekmesinde Kayıt ekle'yi seçin

.

.Açılan Özel DNS kaydı ekle açılır öğesinde aşağıdaki ayarları yapılandırın:

Tür: TXT (Metin) öğesinin seçili olduğunu doğrulayın.

TXT adı: girin

_dmarc.TXT değeri: girin

v=DMARC1; p=reject.İpucu

DMARC Toplama ve DMARC Adli Raporları için hedefleri belirtmek için söz dizimini

v=DMARC1; p=reject rua=mailto:<emailaddress>; ruf=mailto:<emailaddress>kullanın. Örneğin,v=DMARC1; p=reject rua=mailto:rua@contoso.onmicrosoft.com; ruf=mailto:ruf@contoso.onmicrosoft.com.konumundaki MISA Kataloğu'ndaki https://www.microsoft.com/misapartnercatalog DMARC raporlama satıcıları, DMARC sonuçlarını görüntülemeyi ve yorumlamayı kolaylaştırır.

TTL: 1 saatin seçili olduğunu doğrulayın.

Özel DNS kaydı ekle açılır öğesinde işiniz bittiğinde Kaydet'i seçin.

Microsoft 365'te etkin özel etki alanları için DMARC ayarlama

İpucu

Bu makalede daha önce belirtildiği gibi, özel etki alanları veya alt etki alanları için DMARC'yi yapılandırmadanönce Microsoft 365'te e-posta göndermek için kullandığınız tüm özel etki alanları ve alt etki alanları için SPF TXT kayıtları oluşturmanız ve DKIM imzalamayı yapılandırmanız gerekir.

Microsoft 365 etki alanlarınız için DMARC'yi ayarlamaya yönelik aşamalı bir yaklaşım öneririz. Amaç, tüm özel etki alanlarınız ve alt etki alanlarınız için bir p=reject DMARC ilkesine ulaşmaktır, ancak hedef e-posta sistemlerinin istenmeyen DMARC hataları nedeniyle iyi postaları reddetmesini önlemek için test etmeniz ve doğrulamanız gerekir.

DMARC dağıtım planınız aşağıdaki adımları kullanmalıdır. Düşük posta hacmine ve/veya daha az olası e-posta kaynağına sahip bir etki alanı veya alt etki alanıyla başlayın (bilinmeyen kaynaklardan gelen geçerli postaların engellenme olasılığı daha düşüktür):

DMARC ilkesiyle

p=nonebaşlayın ve etki alanının sonuçlarını izleyin. Örneğin:marketing.contoso.com için DMARC TXT kaydı:

Ana bilgisayar adı:

_dmarc

TXT değeri:v=DMARC1; p=none; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comDMARC Toplama ve DMARC Adli Raporları, DMARC denetimlerinden geçen ve başarısız olan iletilerin sayılarını ve kaynaklarını verir. Geçerli posta trafiğinizin ne kadarının DMARC kapsamında olmadığını görebilir ve sorunları giderebilirsiniz. Ayrıca, kaç sahte ileti gönderildiğini ve bunların nereden gönderildiğini de görebilirsiniz.

DMARC ilkesini

p=quarantineolarak artırın ve etki alanının sonuçlarını izleyin.etkilerini

p=noneyeterince izledikten sonra etki alanı için DMARC ilkesinip=quarantineolarak artırabilirsiniz. Örneğin:marketing.contoso.com için DMARC TXT kaydı:

Ana bilgisayar adı:

_dmarc

TXT değeri:v=DMARC1; p=quarantine; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comAyrıca değerini kullanarak

pct=daha fazla iletiyi aşamalı olarak etkileyebilir ve sonuçları doğrulayabilirsiniz. Örneğin, aşağıdaki artışlarla taşıyabilirsiniz:pct=10pct=25pct=50pct=75pct=100

DMARC ilkesini

p=rejectolarak artırın ve etki alanının sonuçlarını izleyin.etkilerini

p=quarantineyeterince izledikten sonra etki alanı için DMARC ilkesinip=rejectolarak artırabilirsiniz. Örneğin:marketing.contoso.com için DMARC TXT kaydı:

Ana bilgisayar adı:

_dmarc

TXT değeri:v=DMARC1; p=reject; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comAyrıca değerini kullanarak

pct=daha fazla iletiyi aşamalı olarak etkileyebilir ve sonuçları doğrulayabilirsiniz.Hacmi ve/veya karmaşıklığı artırarak üst etki alanını son etki alanına kaydederek kalan alt etki alanları için önceki üç adımı yineleyin.

İpucu

Herhangi bir önemli hacimde geçerli e-postanın engellenmesi kullanıcılar için kabul edilemez, ancak bazı hatalı pozitif sonuçları almanız neredeyse kaçınılmazdır. Yavaş ve yöntemsel olarak DMARC raporlamasında ortaya konulabilen sorunlarla başa çık. konumundaki MISA Kataloğu'ndaki https://www.microsoft.com/misapartnercatalog DMARC raporlama satıcıları, DMARC sonuçlarını görüntülemeyi ve yorumlamayı kolaylaştırır.

Daha önce açıklandığı gibi, alt etki alanları üst etki alanının DMARC TXT kayıt ayarlarını devralır ve alt etki alanındaki ayrı bir DMARC TXT kaydı tarafından geçersiz kılınabilir. Bir etki alanında DMARC'yi ve tüm alt etki alanları ayarlamayı bitirdiğinizde ve DMARC ayarları üst etki alanı ve tüm alt etki alanları için etkili bir şekilde aynı olduğunda, alt etki alanındaki DMARC TXT kayıtlarını ortadan kaldırıp üst etki alanındaki tek DMARC TXT kaydını kullanabilirsiniz.

Microsoft 365'te park edilmiş etki alanları için DMARC TXT kayıtları

İpucu

Posta göndermeyen park edilmiş etki alanları için önerilen SPF TXT kaydı , Microsoft 365'teki özel etki alanları için SPF TXT kayıtları bölümünde açıklanmıştır. Microsoft 365 etki alanınızdan posta imzalamak için DKIM'i ayarlama bölümünde açıklandığı gibi, park edilmiş etki alanları için DKIM CNAME kayıtlarını önermeyiz.

İnternet'te kimsenin posta almasını beklememesi gereken kayıtlı etki alanlarınız varsa, etki alanının etki alanı kayıt şirketinde aşağıdaki DMARC TXT kaydını oluşturun:

Ana bilgisayar adı:

_dmarc

TXT değeri:v=DMARC1; p=reject;-

pct=Varsayılan değer olduğundan değerpct=100dahil değildir. -

rua=mailto:Bu senaryoda veruf=mailto:değerlerine muhtemelen gerek yoktur çünkü etki alanındaki gönderenlerden hiçbir geçerli posta gelmemelidir.

-

Posta göndermek için *.onmicrosoft.com etki alanını kullanmıyorsanız, *.onmicrosoft.com etki alanınız için DMARC TXT kaydını da eklemeniz gerekir.

Microsoft 365'e gelen posta için DMARC

Microsoft 365'e gelen postalarla ilgili DMARC denetimleri, Exchange Online Protection'deki (EOP) aşağıdaki özelliklerden etkilenir:

- İletiyi denetlemiş kimlik avı önleme ilkesinde kimlik sahtekarlığı zekasının etkinleştirilip etkinleştirilmediği veya devre dışı bırakılıp bırakılmadığı. Kimlik sahtekarlık zekasını devre dışı bırakmak, yalnızca bileşik kimlik doğrulama denetimlerinden örtük kimlik sahtekarlığına karşı korumayı devre dışı bırakır.

- İleti kimlik sahtekarlığı olarak algılandığında DMARC kayıt ilkesinin, iletiyi denetlemiş kimlik avı önleme ilkesinde ve kaynak etki alanının DMARC ilkesine (

p=quarantineveya DMARC TXT kaydında) dayalı olarak belirtilen eylemlerde etkinleştirilip etkinleştirilmediği veyap=rejectdevre dışı bırakılıp bırakılmadığı.

Tam bilgi için bkz. Kimlik sahtekarlığına karşı koruma ve gönderen DMARC ilkeleri.

Kimlik avı önleme ilkelerinde bu ayarların varsayılan değerlerini görmek için EOP kimlik avı önleme ilkesi ayarları bölümündeki tabloda yer alan ayar değerlerini denetleyin.

Microsoft 365, kaynak etki alanının DMARC TXT kaydında geçerli

ruf=mailto:bir adres olsa bile DMARC Adli Raporları (DMARC Hata raporları olarak da bilinir) göndermez.Microsoft 365 etki alanının MX kaydı doğrudan Microsoft 365'i gösterdiği sürece, Microsoft 365 DMARC TXT kayıtlarında geçerli

rua=mailto:bir adrese sahip tüm etki alanlarına DMARC Toplama raporları gönderir.İnternet'ten gelen postalar Microsoft 365'e (Microsoft 365 dışında bir yere MX kayıt noktaları) teslim etmeden önce üçüncü taraf bir hizmet veya cihaz aracılığıyla yönlendiriliyorsa DMARC Toplama raporları gönderilmez. Bu sınırlama, postanın bağlayıcı kullanılarak Microsoft 365'e yönlendirilmeden önce şirket içi ortama teslim edildiği karma veya tek başına EOP senaryolarını içerir.

İpucu

Microsoft 365'e akan postanın önünde üçüncü taraf bir hizmet veya cihaz durduğunda, Bağlayıcılar için Gelişmiş Filtreleme ( listeleme olarak da bilinir), SPF, DKIM (hizmet iletileri değiştirirse) ve DMARC doğrulaması için İnternet iletilerinin kaynağını doğru şekilde tanımlar.

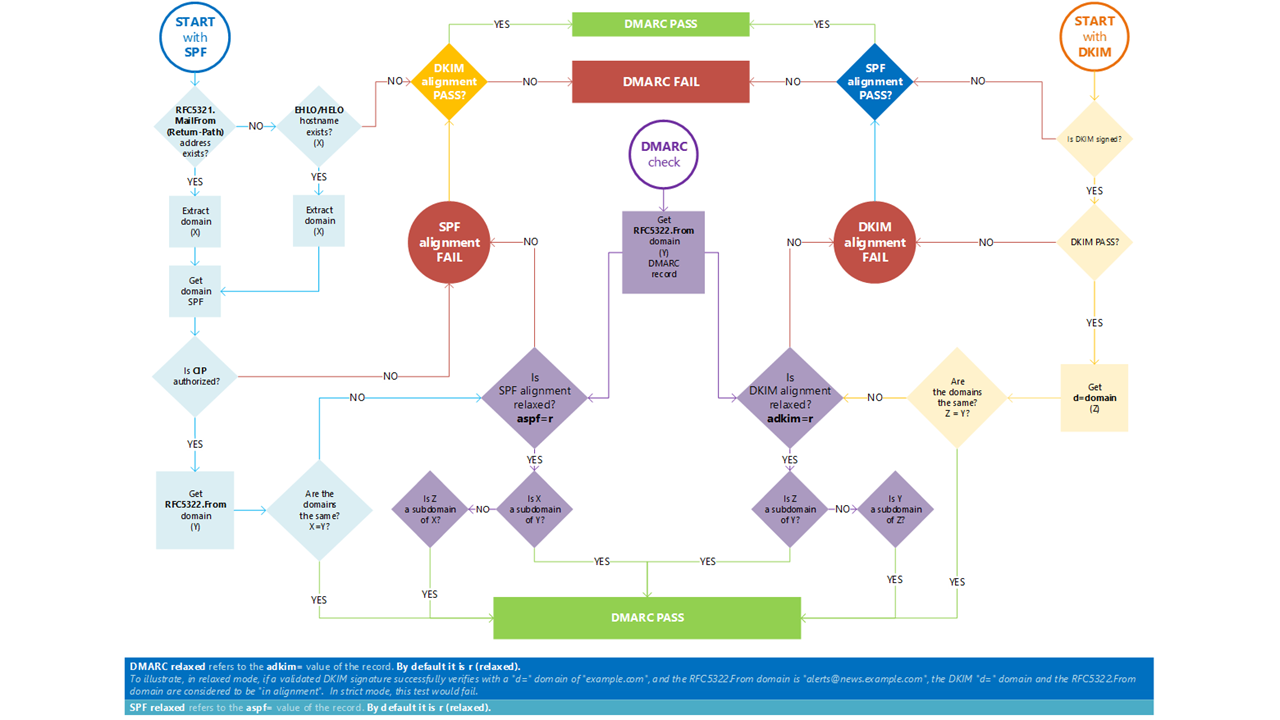

DMARC sorunlarını giderme

DMARC kimlik doğrulaması sorunlarını gidermeye yardımcı olması için aşağıdaki grafiği kullanabilirsiniz.

Sonraki adımlar

Microsoft 365'e gelen postalar için, kuruluşunuza teslim etmeden önce ileti aktarımında değişiklik yapan hizmetleri kullanıyorsanız güvenilen ARC mühürleyicilerini de yapılandırmanız gerekebilir. Daha fazla bilgi için bkz . Güvenilen ARC mühürleyicilerini yapılandırma.