Microsoft Defender XDR'da Office 365 için Microsoft Defender olayları ve uyarıları yönetme

İpucu

Office 365 Plan 2 için Microsoft Defender XDR'daki özellikleri ücretsiz olarak deneyebileceğinizi biliyor muydunuz? Microsoft Defender portalı deneme hub'ında 90 günlük Office 365 için Defender deneme sürümünü kullanın. Kimlerin kaydolabileceğini ve deneme koşullarını buradan. öğrenin.

Microsoft Defender XDR'deki bir olay, bağıntılı uyarıların ve bir saldırının tüm hikayesini tanımlayan ilişkili verilerin bir koleksiyonudur. Office 365 için Defender uyarıları, otomatik araştırma ve yanıt (AIR) ve araştırmaların sonucu yerel olarak tümleştirilir ve Microsoft Defender XDR https://security.microsoft.com/incidents-queuekonumundaki Olaylar sayfasında ilişkilendirilir. Bu sayfayı Olaylar kuyruğu olarak adlandırıyoruz.

Kötü amaçlı veya şüpheli etkinlikler bir varlığı (örneğin, e-posta, kullanıcılar veya posta kutuları) etkilediğinde uyarılar oluşturulur. Uyarılar, devam eden veya tamamlanan saldırılar hakkında değerli içgörüler sağlar. Ancak, devam eden bir saldırı birden çok varlığı etkileyebilir ve bu da farklı kaynaklardan birden çok uyarıya neden olabilir. Bazı yerleşik uyarılar AIR playbook'larını otomatik olarak tetikler. Bu playbook'lar, etkilenen diğer varlıkları veya şüpheli etkinlikleri aramak için bir dizi araştırma adımı uygular.

Microsoft Defender XDR'da Office 365 için Microsoft Defender uyarılarının nasıl yönetileceğini gösteren bu kısa videoyu izleyin.

Office 365 için Defender uyarıları, araştırmaları ve verileri otomatik olarak ilişkilendirilir. Bir ilişki belirlendiğinde sistem, güvenlik ekiplerine saldırının tamamı için görünürlük sağlamak üzere bir olay oluşturur.

SecOps ekiplerinin konumundaki Olaylar kuyruğundaki https://security.microsoft.com/incidents-queueOffice 365 için Defender gelen olayları ve uyarıları yönetmesini kesinlikle öneririz. Bu yaklaşımın aşağıdaki avantajları vardır:

Yönetim için birden çok seçenek:

- Önceliği

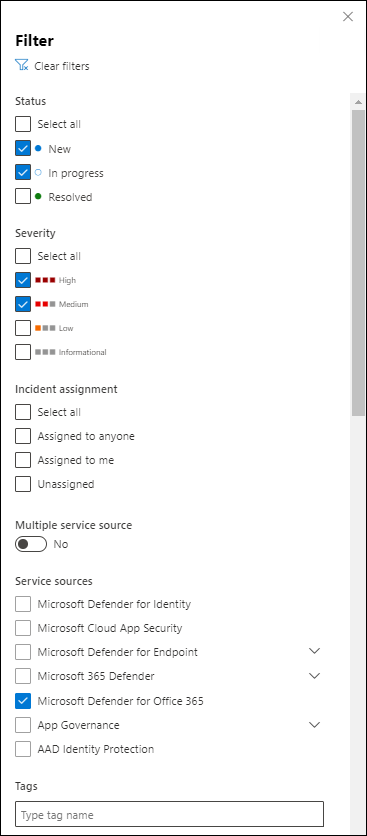

- Filtreleme

- Sınıflandırma

- Etiket yönetimi

Olayları doğrudan kuyruktan alabilir veya birine atayabilirsiniz. Açıklamalar ve açıklama geçmişi ilerleme durumunu izlemeye yardımcı olabilir.

Saldırı, Microsoft Defender* tarafından korunan diğer iş yüklerini etkiliyorsa, ilgili uyarılar, araştırmalar ve bunların verileri de aynı olayla ilişkilendirilir.

*Uç Nokta için Microsoft Defender, Kimlik için Microsoft Defender ve Microsoft Defender for Cloud Apps.

Mantık sistem tarafından sağlandığından karmaşık bağıntı mantığı gerekli değildir.

Bağıntı mantığı gereksinimlerinizi tam olarak karşılamıyorsa, mevcut olaylara uyarılar ekleyebilir veya yeni olaylar oluşturabilirsiniz.

İlgili Office 365 için Defender uyarıları, AIR araştırmaları ve araştırmalardan bekleyen eylemler olaylara otomatik olarak eklenir.

AIR araştırması tehdit bulmazsa sistem ilgili uyarıları otomatik olarak çözer Bir olaydaki tüm uyarılar çözümlenirse, olay durumu da Çözüldü olarak değişir.

İlgili kanıt ve yanıt eylemleri, olayın Kanıt ve yanıt sekmesinde otomatik olarak toplanır.

Güvenlik ekibi üyeleri doğrudan olaylardan yanıt eylemleri gerçekleştirebilir. Örneğin, posta kutularındaki e-postaları geçici olarak silebilir veya şüpheli Gelen Kutusu kurallarını posta kutularından kaldırabilirler.

Önerilen e-posta eylemleri yalnızca kötü amaçlı bir e-postanın en son teslim konumu bir bulut posta kutusu olduğunda oluşturulur.

Bekleyen e-posta eylemleri en son teslim konumuna göre güncelleştirilir. E-posta el ile gerçekleştirilen bir eylemle zaten düzeltildiyse, durum bunu yansıtır.

Önerilen eylemler yalnızca en kritik tehditler olarak belirlenen e-posta ve e-posta kümeleri için oluşturulur:

- Malware

- Yüksek güvenilirlikli kimlik avı

- Kötü amaçlı URL'ler

- Kötü amaçlı dosyalar

Not

Olaylar yalnızca statik olayları temsil etmez. Ayrıca zaman içinde gerçekleşen saldırı hikayelerini de temsil eder. Saldırı ilerledikçe yeni Office 365 için Defender uyarıları, AIR araştırmaları ve bunların verileri sürekli olarak mevcut olaya eklenir.

Microsoft Defender portalındaki Olaylar sayfasındaki olayları yönetme:https://security.microsoft.com/incidents-queue

Microsoft Sentinel'de Olaylar sayfasındaki olayları şu konumda https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/microsoft.securityinsightsarg%2Fsentinelyönetin:

Yapılması gereken yanıt eylemleri

Güvenlik ekipleri, Office 365 için Defender araçlarını kullanarak e-posta üzerinde çok çeşitli yanıt eylemleri gerçekleştirebilir:

İletileri silebilirsiniz, ancak e-postada aşağıdaki eylemleri de gerçekleştirebilirsiniz:

- Gelen Kutusuna Taşı

- Gereksiz Öğeye Taşı

- Silinmiş Öğelere Taşı

- Geçici silme

- Sabit silme.

Aşağıdaki konumlardan bu eylemleri gerçekleştirebilirsiniz:

- Olaylar sayfasındaki** https://security.microsoft.com/incidents-queue (önerilen) olayın ayrıntılarındaki Kanıt ve yanıt sekmesi.

- Tehdit Gezgini konumunda https://security.microsoft.com/threatexplorer.

- konumundaki https://security.microsoft.com/action-center/pendingbirleşik İşlem merkezi.

Bir AIR playbook'unu, Tehdit Gezgini'ndeki Araştırmayı tetikle eylemini kullanarak herhangi bir e-posta iletisinde el ile başlatabilirsiniz.

Tehdit Gezgini'ni veya yönetici gönderimlerini kullanarak hatalı pozitif veya hatalı negatif algılamaları doğrudan Microsoft'a bildirebilirsiniz.

Algılanmayan kötü amaçlı dosyaları, URL'leri veya gönderenleri Kiracı İzin Ver/Engelle Listesi'ni kullanarak engelleyebilirsiniz.

Office 365 için Defender'deki eylemler, avcılık deneyimleriyle sorunsuz bir şekilde tümleştirilir ve eylemlerin geçmişi konumundaki birleşik İşlem merkezindekihttps://security.microsoft.com/action-center/historyGeçmiş sekmesinde görünür.

Eylem gerçekleştirmenin en etkili yolu, yerleşik tümleştirmeyi Microsoft Defender XDR Olaylar ile kullanmaktır. AIR tarafından önerilen eylemleri Microsoft Defender XDR'daki bir olayın Kanıt ve yanıt sekmesindeki Office 365 için Defender onaylayabilirsiniz. Bu eylem gerçekleştirme yöntemi aşağıdaki nedenlerle önerilir:

- Saldırı hikayesinin tamamını araştırırsınız.

- Diğer iş yükleriyle yerleşik bağıntıdan yararlanabilirsiniz: Uç Nokta için Microsoft Defender, Kimlik için Microsoft Defender ve Microsoft Defender for Cloud Apps.

- E-posta üzerinde tek bir yerden işlem gerçekleştirirsiniz.

El ile yapılan araştırma veya avcılık etkinliğinin sonucuna bağlı olarak e-posta üzerinde işlem gerçekleştirirsiniz. Tehdit Gezgini , güvenlik ekibi üyelerinin bulut posta kutularında hala var olabilecek tüm e-posta iletileri üzerinde eylem gerçekleştirmesine olanak tanır. Kuruluşunuzdaki kullanıcılar arasında gönderilen kuruluş içi iletilerde işlem yapabilir. Tehdit Gezgini verileri son 30 gün boyunca kullanılabilir.

Microsoft Defender XDR'ın Office 365 için Defender gibi çeşitli algılama kaynaklarından gelen uyarıları olaylar halinde nasıl bir araya getireceğinizi öğrenmek için bu kısa videoyu izleyin.