Microsoft Entra Id'de yönetilen kimliklerin güvenliğini sağlama

Bu makalede, hizmetler arasındaki iletişimin güvenliğini sağlamak için gizli dizileri ve kimlik bilgilerini yönetme hakkında bilgi edinin. Yönetilen kimlikler, Microsoft Entra Id'de otomatik olarak yönetilen bir kimlik sağlar. Uygulamalar, kimlik bilgileri yönetimi olmadan Microsoft Entra kimlik doğrulamasını destekleyen kaynaklara bağlanmak ve Microsoft Entra belirteçlerini almak için yönetilen kimlikleri kullanır.

Yönetilen kimliklerin avantajları

Yönetilen kimlikleri kullanmanın avantajları:

Yönetilen kimliklerle kimlik bilgileri tamamen yönetilir, döndürülür ve Azure tarafından korunur. Kimlikler Azure kaynaklarıyla sağlanır ve silinir. Yönetilen kimlikler, Azure kaynaklarının Microsoft Entra kimlik doğrulamasını destekleyen hizmetlerle iletişim kurmasını sağlar.

Atanan ayrıcalıklı roller de dahil olmak üzere hiç kimsenin kimlik bilgilerine erişimi yoktur ve bu kimlik bilgileri koda eklenerek yanlışlıkla sızdırılamaz.

Yönetilen kimlikleri kullanma

Yönetilen kimlikler, Microsoft Entra kimlik doğrulamasını destekleyen hizmetler arasındaki iletişimler için en iyisidir. Kaynak sistem bir hedef hizmete erişim isteğinde bulunur. Herhangi bir Azure kaynağı bir kaynak sistemi olabilir. Örneğin, bir Azure sanal makinesi (VM), Azure İşlev örneği ve Azure Uygulaması Hizmetleri örnekleri yönetilen kimlikleri destekler.

Daha fazla bilgi için bkz . Yönetilen kimlik ne için kullanılabilir?

Kimlik doğrulaması ve yetkilendirme

Yönetilen kimliklerle, kaynak sistem sahip kimlik bilgileri yönetimi olmadan Microsoft Entra Id'den bir belirteç alır. Kimlik bilgilerini Azure yönetir. Kaynak sistem tarafından alınan belirteçler kimlik doğrulaması için hedef sisteme sunulur.

Hedef sistem kimlik doğrulaması yapar ve erişime izin vermek için kaynak sistemi yetkiler. Hedef hizmet Microsoft Entra kimlik doğrulamasını destekliyorsa, Microsoft Entra Id tarafından verilen bir erişim belirtecini kabul eder.

Azure'da bir denetim düzlemi ve bir veri düzlemi vardır. Denetim düzleminde kaynaklar oluşturur ve bunlara veri düzleminde erişebilirsiniz. Örneğin, denetim düzleminde bir Azure Cosmos DB veritabanı oluşturur ancak bunu veri düzleminde sorgularsınız.

Hedef sistem kimlik doğrulaması için belirteci kabul ettikten sonra, denetim düzlemi ve veri düzlemi için yetkilendirme mekanizmalarını destekler.

Azure denetim düzlemi işlemleri Azure Resource Manager tarafından yönetilir ve Azure rol tabanlı erişim denetimini (Azure RBAC) kullanır. Veri düzleminde hedef sistemlerin yetkilendirme mekanizmaları vardır. Azure Depolama, veri düzleminde Azure RBAC'yi destekler. Örneğin, Azure Uygulaması Hizmetleri kullanan uygulamalar Azure Depolama verilerini okuyabilir ve Azure Kubernetes Service kullanan uygulamalar Azure Key Vault'ta depolanan gizli dizileri okuyabilir.

Daha fazla bilgi edinin:

- Azure Resource Manager nedir?

- Azure rol tabanlı Azure RBAC nedir?

- Azure denetim düzlemi ve veri düzlemi

- Diğer hizmetlere erişmek için yönetilen kimlikleri kullanabilen Azure hizmetleri

Sistem tarafından atanan ve kullanıcı tarafından atanan yönetilen kimlikler

Sistem ve kullanıcı tarafından atanan iki tür yönetilen kimlik vardır.

Sistem tarafından atanan yönetilen kimlik:

- Azure kaynağıyla bire bir ilişki

- Örneğin, her vm ile ilişkilendirilmiş benzersiz bir yönetilen kimlik vardır

- Azure kaynak yaşam döngüsüne bağlıdır. Kaynak silindiğinde, kaynakla ilişkili yönetilen kimlik otomatik olarak silinir.

- Bu eylem yalnız bırakılmış hesaplardan kaynaklanan riski ortadan kaldırır

Kullanıcı tarafından atanan yönetilen kimlik

- Yaşam döngüsü bir Azure kaynağından bağımsızdır. Yaşam döngüsünü siz yönetirsiniz.

- Azure kaynağı silindiğinde, atanan kullanıcı tarafından atanan yönetilen kimlik otomatik olarak silinmez

- Kullanıcı tarafından atanan yönetilen kimliği sıfır veya daha fazla Azure kaynağına atama

- Önceden bir kimlik oluşturun ve daha sonra bir kaynağa atayın

Microsoft Entra Id'de yönetilen kimlik hizmet sorumlularını bulma

Yönetilen kimlikleri bulmak için şunları kullanabilirsiniz:

- Azure portalındaki kurumsal uygulamalar sayfası

- Microsoft Graph

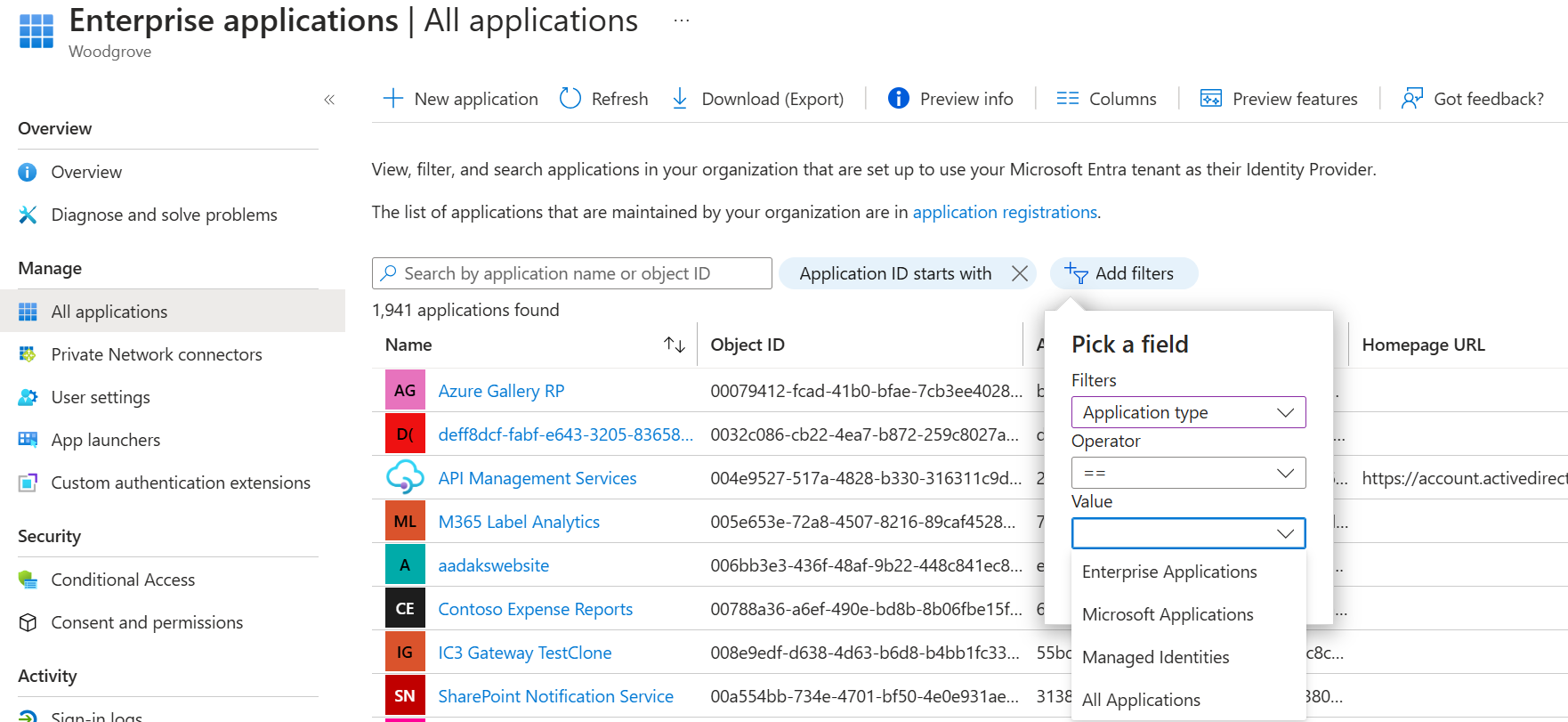

Azure portal

Azure portalının sol gezinti bölmesinde Microsoft Entra ID'yi seçin.

Sol gezinti bölmesinde Kurumsal uygulamalar'ı seçin.

Uygulama türü sütunundaki Değer'in altında, Yönetilen Kimlikler'i seçmek için aşağı oku seçin.

Microsoft Graph

Kiracınızdaki yönetilen kimliklerin listesini almak için aşağıdaki Microsoft Graph GET isteğini kullanın.

https://graph.microsoft.com/v1.0/servicePrincipals?$filter=(servicePrincipalType eq 'ManagedIdentity')

Bu istekleri filtreleyebilirsiniz. Daha fazla bilgi için bkz . GET servicePrincipal.

Yönetilen kimlik güvenliğini değerlendirme

Yönetilen kimlik güvenliğini değerlendirmek için:

En düşük ayrıcalıklı modelin seçildiğinden emin olmak için ayrıcalıkları inceleyin

- Yönetilen kimliklerinize atanan izinleri almak için aşağıdaki Microsoft Graph cmdlet'ini kullanın:

Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId <String>Yönetilen kimliğin, yöneticiler grubu gibi ayrıcalıklı bir grubun parçası olmadığından emin olun.

- Microsoft Graph ile yüksek ayrıcalıklı gruplarınızın üyelerini listelemek için:

Get-MgGroupMember -GroupId <String> [-All <Boolean>] [-Top <Int32>] [<CommonParameters>]

Yönetilen kimliklere gitme

Hizmet sorumlusu veya Microsoft Entra kullanıcı hesabı kullanıyorsanız yönetilen kimliklerin kullanımını değerlendirin. Kimlik bilgilerini koruma, döndürme ve yönetme gereksinimini ortadan kaldırabilirsiniz.

Sonraki adımlar

- Azure kaynakları için yönetilen kimlikler nedir?

- Azure portalını kullanarak vm'de Azure kaynakları için yönetilen kimlikleri yapılandırma

Hizmet hesapları