Yetkilendirme yönetiminde erişim paketi için kaynak rollerini değiştirme

Erişim paketi yöneticisi olarak, kullanıcının yeni kaynaklara erişimini sağlama veya önceki kaynaklardan erişimini kaldırma konusunda endişelenmeden istediğiniz zaman erişim paketindeki kaynakları değiştirebilirsiniz. Bu makalede, mevcut bir erişim paketi için kaynak rollerinin nasıl değiştireceği açıklanır.

Bu videoda erişim paketini değiştirme hakkında genel bir bakış sunulmaktadır.

Kaynaklar için kataloğu denetleme

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Erişim paketine kaynak eklemeniz gerekiyorsa, ihtiyacınız olan kaynakların erişim paketinin kataloğunda kullanılabilir olup olmadığını denetlemeniz gerekir. Erişim paketi yöneticisiyseniz, sahip olsanız bile bir kataloğa kaynak ekleyemezsiniz. Katalogda bulunan kaynakları kullanmakla sınırlısınız.

Microsoft Entra yönetim merkezinde en azından Kimlik İdaresi Yöneticisi olarak oturum açın.

İpucu

Bu görevi tamamlayabilen diğer en düşük ayrıcalık rolleri arasında Katalog sahibi ve Access paket yöneticisi yer alır.

Kimlik idaresi>Yetkilendirme yönetimi>Erişim paketi'ne göz atın.

Access paketleri sayfasında, kataloğunun gerekli kaynaklara sahip olduğundan emin olmak için denetlemek istediğiniz erişim paketini açın.

Soldaki menüde Katalog'a tıklayın ve kataloğu açın.

Bu katalogdaki kaynakların listesini görmek için soldaki menüde Kaynaklar'ı seçin.

Kaynaklar henüz katalogda değilse ve yönetici veya katalog sahibiyseniz, bir kataloğa kaynak ekleyebilirsiniz. Ekleyebileceğiniz kaynak türleri gruplar, dizininizle tümleştirdiğiniz uygulamalar ve SharePoint Online siteleridir. Örneğin:

- Gruplar bulut Microsoft 365 Grupları veya bulut tarafından oluşturulan Microsoft Entra güvenlik grupları olabilir. Sahip veya üye öznitelikleri Microsoft Entra Id'de değiştirilemediğinden, bir şirket içi Active Directory kaynak olarak kaynak olarak atanamaz. Kullanıcılara AD güvenlik grubu üyeliklerini kullanan bir uygulamaya erişim vermek için, Microsoft Entra ID'de yeni bir grup oluşturun, AD'ye grup geri yazmayı yapılandırın ve bu grubun AD'ye yazılabilmesini sağlayın. Exchange Online'dan Dağıtım grupları olarak gelen gruplar da Microsoft Entra Kimliği'nde değiştirilemez.

- Uygulamalar, hizmet olarak yazılım (SaaS) uygulamaları, farklı bir dizin veya veritabanı kullanan şirket içi uygulamalar ve Microsoft Entra ID ile tümleşik kendi uygulamalarınız içeren Microsoft Entra kurumsal uygulamaları olabilir. Uygulamanız henüz Microsoft Entra dizininizle tümleştirilmemişse bkz . Ortamınızdaki uygulamalar için erişimi yönetme ve bir uygulamayı Microsoft Entra Kimliği ile tümleştirme.

- Siteler, SharePoint Online siteleri veya SharePoint Online site koleksiyonları olabilir.

Erişim paketi yöneticisiyseniz ve kaynakları kataloğa eklemeniz gerekiyorsa, katalog sahibinden bunları eklemesini isteyebilirsiniz.

Erişim paketine eklenecek kaynak rollerini belirleme

Kaynak rolü, bir kaynakla ilişkilendirilmiş ve kaynak tarafından tanımlanan izinlerden oluşan bir koleksiyondur. Katalog kaynaklarının her birinden erişim paketinize kaynak rolleri eklerseniz, kullanıcıların atanabilmesi için kaynaklar kullanılabilir hale getirilebilir. Gruplar, ekipler, uygulamalar ve SharePoint siteleri tarafından sağlanan kaynak rolleri ekleyebilirsiniz. Bir kullanıcı bir erişim paketine atama aldığında, erişim paketindeki tüm kaynak rollerine eklenir.

Erişim paketi atamasını kaybettiklerinde, erişim paketindeki tüm kaynak rollerinden kaldırılırlar.

Not

Kullanıcılar yetkilendirme yönetimi dışındaki kaynaklara eklendiyse ve daha sonra erişim paketi atamaları alsalar ve erişim paketi atamalarının süresi dolsa bile erişimi korumaları gerekiyorsa, kaynak rollerini bir erişim paketine eklemeyin.

Bazı kullanıcıların diğerlerinden farklı kaynak rolleri almasını istiyorsanız, katalogda kaynak rollerinin her biri için ayrı erişim paketleri içeren birden çok erişim paketi oluşturmanız gerekir. Ayrıca, kullanıcıların aşırı erişim verecek erişim paketlerine erişim istememesi için erişim paketlerini birbiriyle uyumsuz olarak işaretleyebilirsiniz.

Özellikle, uygulamaların birden çok uygulama rolü olabilir. Bir uygulamanın uygulama rolünü bir erişim paketine kaynak rolü olarak eklediğinizde, bu uygulamanın birden fazla uygulama rolü varsa, erişim paketindeki kullanıcılar için uygun rolü belirtmeniz gerekir.

Not

Bir uygulamanın birden çok uygulama rolü varsa ve bu uygulamanın birden fazla rolü bir erişim paketindeyse, kullanıcı bu uygulamanın dahil edilen tüm rollerini alır. Bunun yerine kullanıcıların yalnızca uygulama rollerinden bazılarına sahip olmasını istiyorsanız, katalogda uygulama rollerinin her biri için ayrı erişim paketleriyle birden çok erişim paketi oluşturmanız gerekir.

Ayrıca, uygulamalar izinleri ifade etmek için güvenlik gruplarına da güvenebilir. Örneğin, bir uygulamanın tek bir uygulama rolü User olabilir ve ayrıca iki grubun (grup Ordinary Users ve Administrative Access grup) üyeliğini de denetleyebilir. Uygulamanın kullanıcısı bu iki gruptan tam olarak birinin üyesi olmalıdır. Kullanıcıların her iki izni de isteyebileceklerini yapılandırmak isterseniz, bir katalog üç kaynak eklersiniz: uygulama, grup Ordinary Users ve grup Administrative Access. Ardından, bu katalogda iki erişim paketi oluşturur ve her erişim paketinin diğeriyle uyumsuz olduğunu belirtirsiniz:

- uygulamanın uygulama rolü ve grubun üyeliği olmak üzere iki kaynak rolüne

Usersahip ilk erişim paketiOrdinary Users - uygulamanın uygulama rolü ve grubun üyeliği olmak üzere iki kaynak rolüne

Usersahip ikinci bir erişim paketiAdministrative Access

Kullanıcıların kaynak rolüne zaten atanmış olup olmadığını denetleyin

Bir yönetici tarafından erişim paketine bir kaynak rolü eklendiğinde, zaten bu kaynak rolünde olan ancak erişim paketine atamaları olmayan kullanıcılar kaynak rolünde kalır, ancak erişim paketine atanamaz. Örneğin, bir kullanıcı bir grubun üyesiyse ve bir erişim paketi oluşturulursa ve bu grubun üye rolü bir erişim paketine eklenirse, kullanıcı erişim paketine otomatik olarak bir atama almaz.

Kaynak rolü üyeliği olan kullanıcıların da erişim paketine atanmasını istiyorsanız, Microsoft Entra yönetim merkezini kullanarak veya Graph veya PowerShell aracılığıyla toplu olarak kullanıcıları doğrudan erişim paketine atayabilirsiniz. Erişim paketine atadığınız kullanıcılar, erişim paketindeki diğer kaynak rollerine de erişim alır. Ancak, kaynak rolündeki kullanıcılar erişim paketine eklenmadan önce zaten erişime sahip olduğundan, erişim paketi atamaları kaldırıldığında bu kaynak rolünden kaldırılırlar.

Kaynak rolleri ekleme

Microsoft Entra yönetim merkezinde en azından Kimlik İdaresi Yöneticisi olarak oturum açın.

İpucu

Bu görevi tamamlayabilen diğer en düşük ayrıcalık rolleri arasında Katalog sahibi ve Access paket yöneticisi yer alır.

Kimlik idaresi>Yetkilendirme yönetimi>Erişim paketi'ne göz atın.

Erişim paketleri sayfasında, kaynak rollerini eklemek istediğiniz erişim paketini açın.

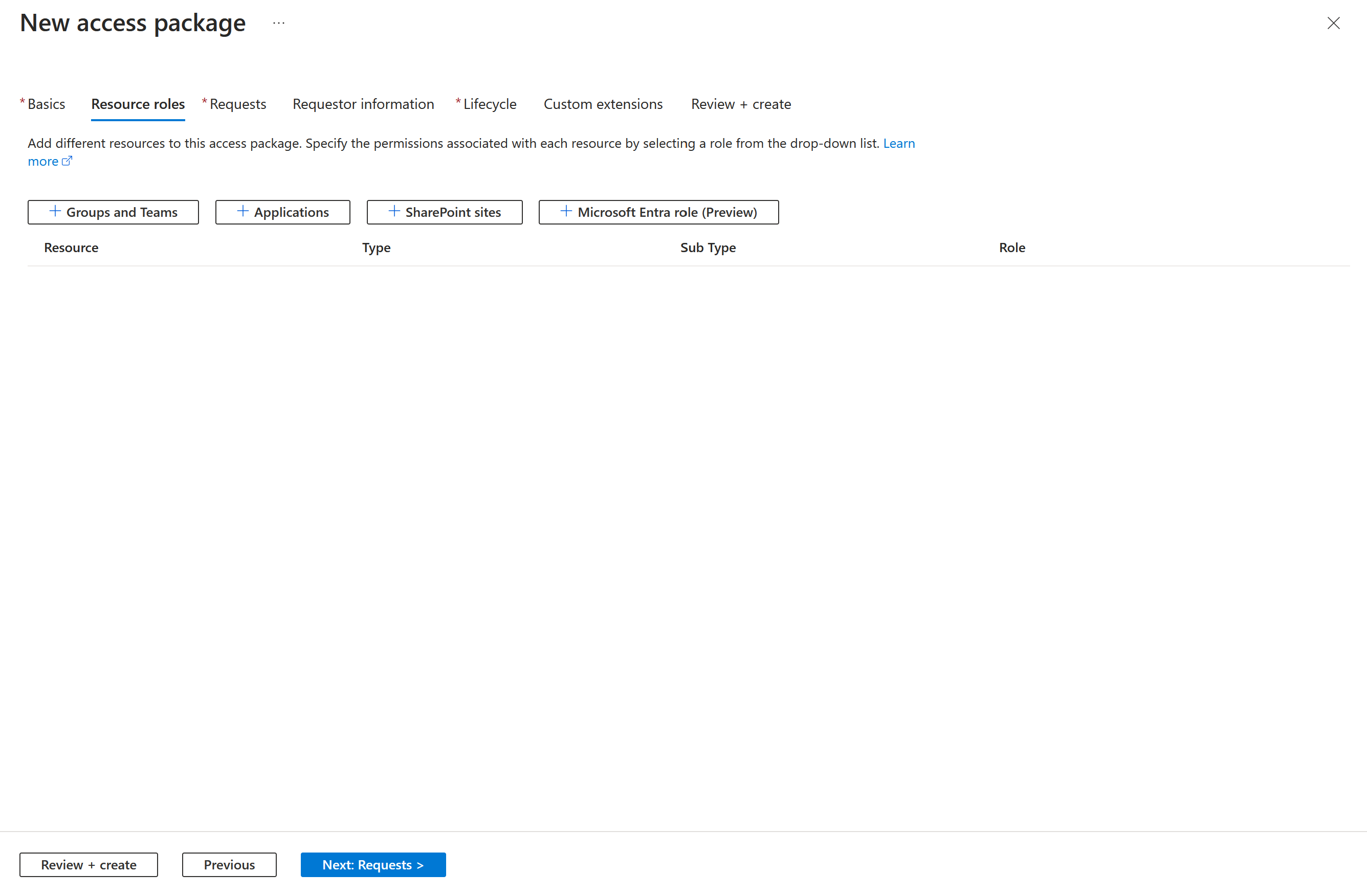

Soldaki menüde Kaynak rolleri'ni seçin.

Pakete erişmek için kaynak rolleri ekle sayfasını açmak için Kaynak rolleri ekle'yi seçin.

Grup veya ekip üyeliği eklemek isteyip istemediğinize bağlı olarak, bir uygulamaya, SharePoint sitesine veya Microsoft Entra rolüne (Önizleme) erişim, aşağıdaki kaynak rolü bölümlerinden birinde adımları gerçekleştirir.

Grup veya ekip kaynağı rolü ekleme

Yetkilendirme yönetiminin, erişim paketi atandığında kullanıcıları Microsoft Teams'deki bir gruba veya ekime otomatik olarak eklemesini sağlayabilirsiniz.

- Bir grubun veya ekibin üyeliği bir erişim paketinin parçası olan bir kaynak rolü olduğunda ve bu erişim paketine bir kullanıcı atandığında, kullanıcı henüz mevcut değilse bu gruba veya takıma üye olarak eklenir.

- Kullanıcının erişim paketi atamasının süresi dolduğunda, şu anda aynı grubu veya ekibi içeren başka bir erişim paketine ataması olmadığı sürece gruptan veya ekipten kaldırılır.

Herhangi bir Microsoft Entra güvenlik grubunu veya Microsoft 365 Grubunu seçebilirsiniz. Grupları yönetebilen bir yönetici rolündeki kullanıcılar kataloğa herhangi bir grup ekleyebilir; katalog sahipleri, grubun sahibi olan herhangi bir grubu kataloğa ekleyebilir. Bir grup seçerken aşağıdaki Microsoft Entra kısıtlamalarını göz önünde bulundurun:

- Konuk dahil olmak üzere bir kullanıcı bir gruba veya takıma üye olarak eklendiğinde, söz konusu grubun veya ekibin diğer tüm üyelerini görebilir.

- Microsoft Entra Id, Microsoft Entra Connect kullanılarak Windows Server Active Directory'den eşitlenen veya Exchange Online'da dağıtım grubu olarak oluşturulan bir grubun üyeliğini değiştiremez. AD güvenlik gruplarını kullanan uygulamalara erişimi yönetmeyi planlıyorsanız yetkilendirme yönetimiyle grup geri yazma özelliğini ayarlama konusuna bakın.

- Dinamik üyelik grupları, üye eklenerek veya kaldırılarak güncelleştirilemez, bu nedenle yetkilendirme yönetimiyle kullanıma uygun değildir.

- Microsoft 365 grupları, yöneticiler için Microsoft 365 Grupları genel bakış bölümünde grup başına 100 sahip sınırı, grup konuşmalarına eşzamanlı olarak kaç üyenin erişebileceğine ilişkin sınırlar ve üye başına 7.000 grup dahil olmak üzere ek kısıtlamalara sahiptir.

Daha fazla bilgi için bkz. Grupları ve Microsoft 365 Grupları ve Microsoft Teams'i karşılaştırma.

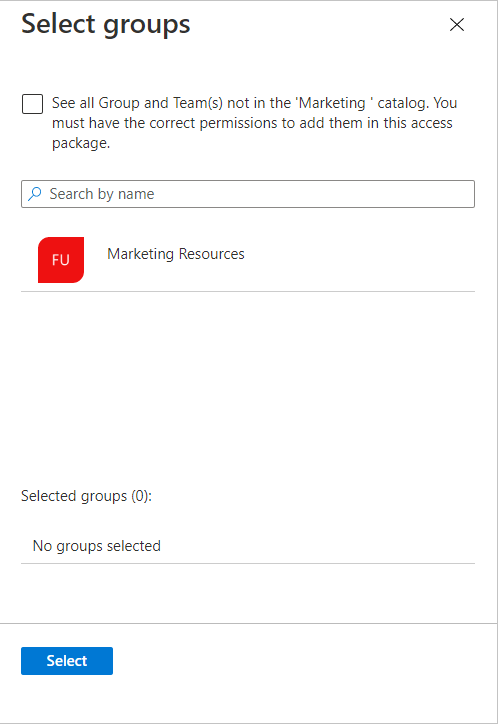

Pakete erişmek için kaynak rolleri ekle sayfasında Gruplar ve Teams'i seçerek Grupları seç bölmesini açın.

Erişim paketine eklemek istediğiniz grupları ve ekipleri seçin.

Seç'i seçin.

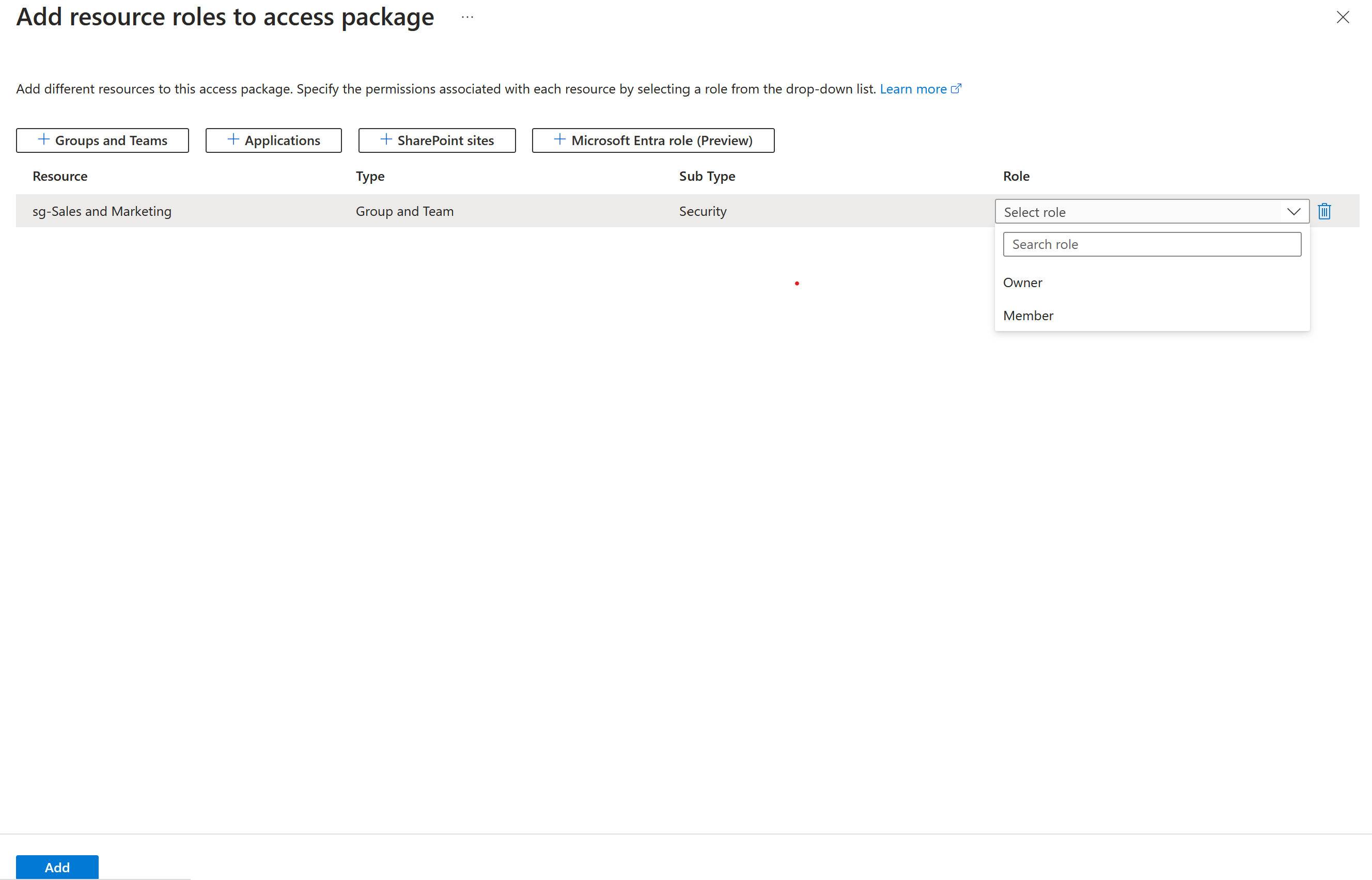

Grubu veya ekibi seçtikten sonra Alt tür sütunu aşağıdaki alt türlerden birini listeler:

Alt tür Açıklama Güvenlik Kaynaklara erişim vermek için kullanılır. Dağıtım Bir grup kişiye bildirim göndermek için kullanılır. Microsoft 365 Teams etkin olmayan Microsoft 365 Grubu. Hem şirket içinde hem de dışında kullanıcılar arasında işbirliği için kullanılır. Takım Teams özellikli Microsoft 365 Grubu. Hem şirket içinde hem de dışında kullanıcılar arasında işbirliği için kullanılır. Rol listesinde Sahip veya Üye'yi seçin.

Genellikle Üye rolünü seçersiniz. Sahip rolünü seçerseniz, kullanıcılar grubun sahibi olur ve bu da söz konusu kullanıcıların diğer üyeleri veya sahipleri eklemesine veya kaldırmasına olanak tanır.

Ekle'yi seçin.

Erişim paketine mevcut atamaları olan tüm kullanıcılar, eklendikten sonra otomatik olarak bu grubun veya ekibin üyesi (veya sahibi) olur. Daha fazla bilgi için bkz . Değişikliklerin ne zaman uygulandığı.

Uygulama kaynak rolü ekleme

Bir kullanıcıya erişim paketi atandığında, Microsoft Entra Id'nin kullanıcılara SaaS uygulamaları, şirket içi uygulamalar ve kuruluşunuzun Microsoft Entra Id ile tümleştirilmiş uygulamaları dahil olmak üzere bir Microsoft Entra kurumsal uygulamasına otomatik olarak erişim atamasını sağlayabilirsiniz. Microsoft Entra Id ile federasyon çoklu oturum açma aracılığıyla tümleşen uygulamalar için Microsoft Entra ID, uygulamaya atanan kullanıcılar için federasyon belirteçleri verir.

Uygulamanız henüz Microsoft Entra dizininizle tümleştirilmemişse bkz . Ortamınızdaki uygulamalar için erişimi yönetme ve bir uygulamayı Microsoft Entra Kimliği ile tümleştirme.

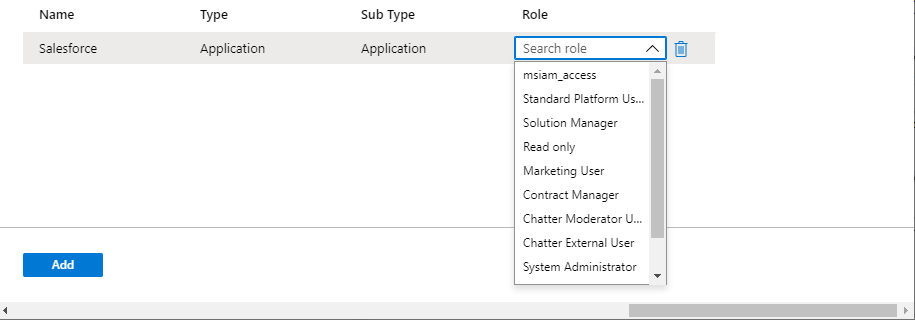

Uygulamaların bildirimlerinde tanımlanan ve uygulama rolleri kullanıcı arabirimi aracılığıyla yönetilen birden çok uygulama rolü olabilir. Bir uygulamanın uygulama rolünü bir erişim paketine kaynak rolü olarak eklediğinizde, bu uygulamanın birden fazla uygulama rolü varsa, bu erişim paketindeki kullanıcılar için uygun rolü belirtmeniz gerekir. Uygulama geliştiriyorsanız, bu rollerin uygulamalarınıza nasıl eklendiği hakkında daha fazla bilgi için bkz. Nasıl yapılır: Kurumsal uygulamalar için SAML belirtecinde verilen rol talebi yapılandırma. Microsoft Kimlik Doğrulama Kitaplıklarını kullanıyorsanız, erişim denetimi için uygulama rollerini kullanmaya yönelik bir kod örneği de vardır.

Not

Bir uygulamanın birden çok uygulama rolü varsa ve bu uygulamanın birden fazla rolü bir erişim paketindeyse, kullanıcı bu uygulamanın dahil edilen tüm rollerini alır. Bunun yerine kullanıcıların yalnızca uygulama rollerinden bazılarına sahip olmasını istiyorsanız, katalogda uygulama rollerinin her biri için ayrı erişim paketleriyle birden çok erişim paketi oluşturmanız gerekir.

Uygulama rolü bir erişim paketinin kaynağı olduğunda:

- Bir kullanıcıya bu erişim paketi atandığında, kullanıcı henüz yoksa bu uygulama rolüne eklenir. Uygulama öznitelikler gerektiriyorsa, istekten toplanan özniteliklerin değerleri kullanıcıya yazılır.

- Kullanıcının erişim paketi atamasının süresi dolduğunda, söz konusu uygulama rolünü içeren başka bir erişim paketine ataması olmadığı sürece erişimleri uygulamadan kaldırılır. Uygulamanın gerekli öznitelikleri varsa, bu öznitelikler kullanıcıdan kaldırılır.

Bir uygulamayı seçerken dikkat edilmesi gereken bazı noktalar şunlardır:

- Uygulamaların uygulama rollerine atanmış grupları da olabilir. Bir uygulamanın yerine bir grup ve erişim paketindeki rolünü eklemeyi seçebilirsiniz, ancak bu durumda uygulama Erişimim portalındaki erişim paketinin bir parçası olarak kullanıcıya görünmez.

- Microsoft Entra yönetim merkezi, uygulama olarak seçilmeyecek hizmetler için hizmet sorumlularını da gösterebilir. Özellikle, Exchange Online ve SharePoint Online , dizinde kaynak rolleri olan uygulamalar değil hizmetlerdir, bu nedenle erişim paketine eklenemezler. Bunun yerine, söz konusu hizmetlere erişmesi gereken kullanıcıya uygun lisansı ayarlamak için grup tabanlı lisanslamayı kullanın.

- Kimlik doğrulaması için yalnızca Kişisel Microsoft Hesabı kullanıcılarını destekleyen ve dizininizdeki kuruluş hesaplarını desteklemeyen uygulamaların uygulama rolleri yoktur ve paket kataloglarına erişilmesine eklenemez.

Pakete erişmek için kaynak rolleri ekle sayfasında Uygulamalar'ı seçerek Uygulamaları seç bölmesini açın.

Erişim paketine eklemek istediğiniz uygulamaları seçin.

Seç'i seçin.

Rol listesinde bir uygulama rolü seçin.

Ekle'yi seçin.

Erişim paketine mevcut atamaları olan tüm kullanıcılara eklendiğinde bu uygulamaya otomatik olarak erişim verilir. Daha fazla bilgi için bkz . Değişikliklerin ne zaman uygulandığı.

SharePoint sitesi kaynak rolü ekleme

Microsoft Entra Id, kullanıcılara bir erişim paketi atandığında otomatik olarak bir SharePoint Online sitesine veya SharePoint Online site koleksiyonuna erişim atayabilir.

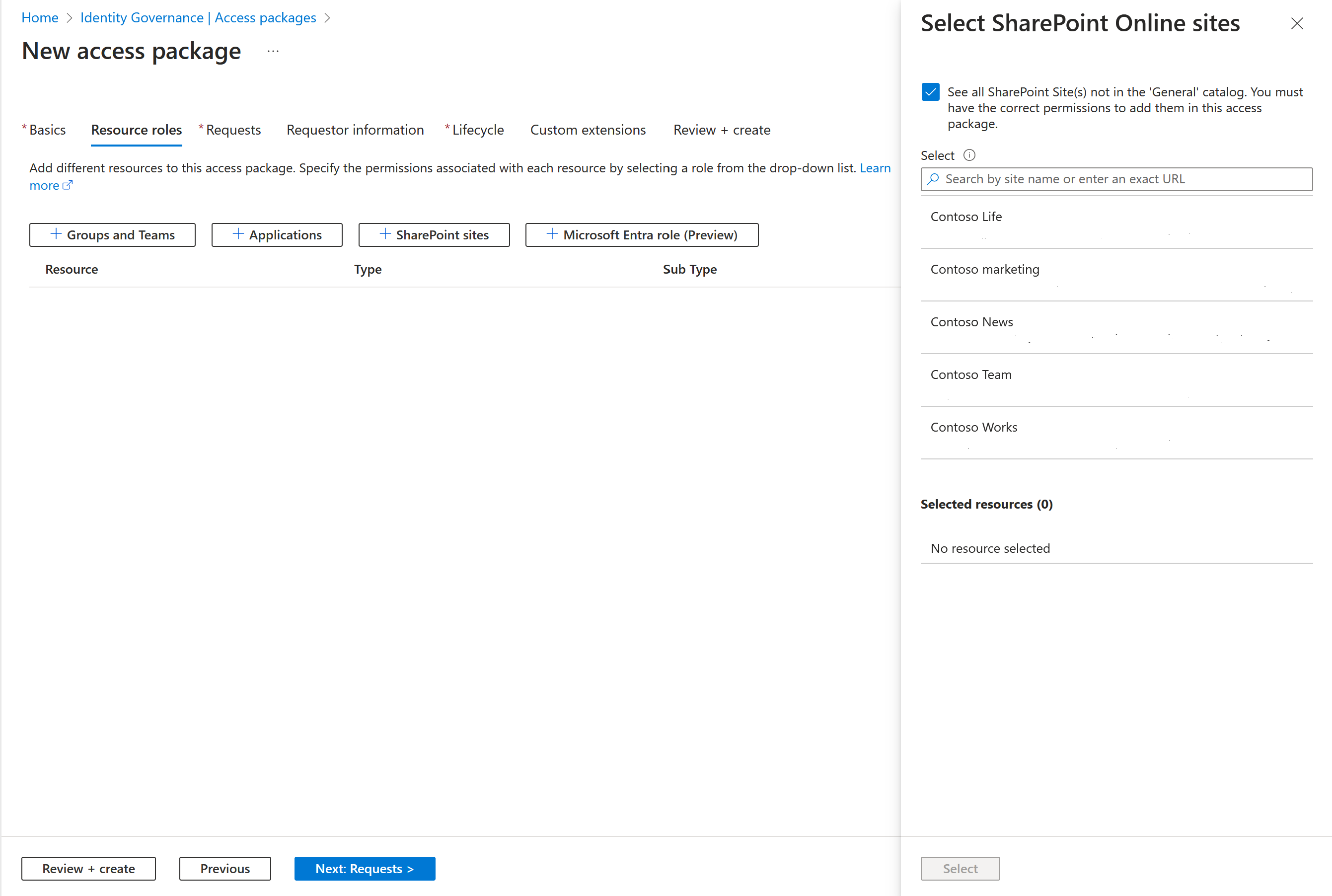

Pakete erişmek için kaynak rolleri ekle sayfasında SharePoint siteleri'ni seçerek SharePoint Online sitelerini seçin bölmesini açın.

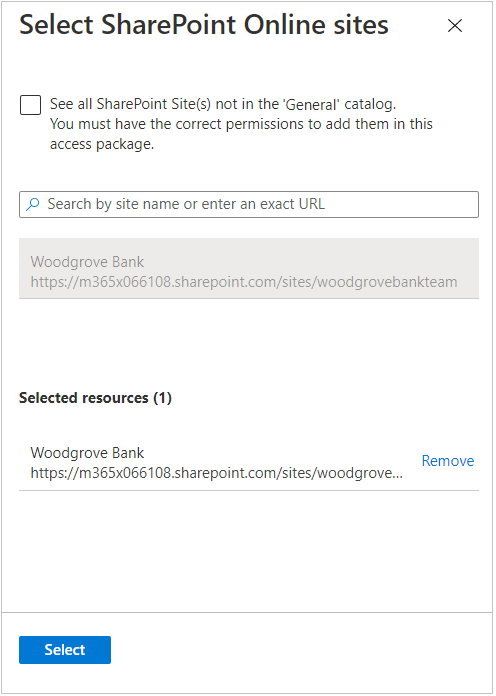

Erişim paketine eklemek istediğiniz SharePoint Online sitelerini seçin.

Seç'i seçin.

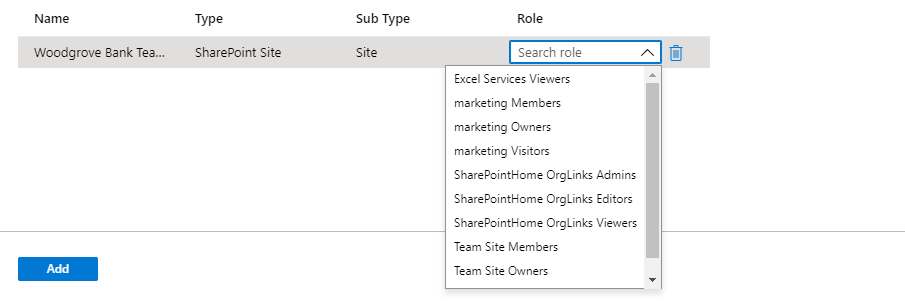

Rol listesinde bir SharePoint Online site rolü seçin.

Ekle'yi seçin.

Erişim paketine mevcut atamaları olan kullanıcılar eklendiğinde otomatik olarak bu SharePoint Online sitesine erişim verilir. Daha fazla bilgi için bkz . Değişikliklerin ne zaman uygulandığı.

Microsoft Entra rol ataması ekleme

Kullanıcıların kuruluşunuzun kaynaklarına erişmek için ek izinlere ihtiyacı olduğunda, erişim paketleri aracılığıyla onlara Microsoft Entra rolleri atayarak bu izinleri yönetebilirsiniz. Microsoft Entra rollerini çalışanlara ve konuklara atayarak Yetkilendirme Yönetimi'ni kullanarak kullanıcının yetkilendirmelerine bakarak bu kullanıcıya hangi rollerin atandığını hızla belirleyebilirsiniz. Erişim paketine kaynak olarak bir Microsoft Entra rolü eklediğinizde, rol atamanın "uygun" mu yoksa "etkin" mi olduğunu da belirtebilirsiniz.

Erişim paketleri aracılığıyla Microsoft Entra rolleri atamak, rol atamalarını uygun ölçekte verimli bir şekilde yönetmeye yardımcı olur ve rol atama yaşam döngüsünü geliştirir.

Not

Yükseltilmiş izinler gerektiren bir görevi gerçekleştirmek üzere kullanıcıya tam zamanında erişim sağlamak için Privileged Identity Management kullanmanızı öneririz. Bu izinler, buradaki belgelerimizde "ayrıcalıklı" olarak etiketlenen Microsoft Entra Rolleri aracılığıyla sağlanır: Microsoft Entra yerleşik rolleri. Yetkilendirme Yönetimi, kullanıcılara bir microsoft Entra rolü içerebilen ve işini yapmak için gereken bir kaynak paketi atamak için daha uygundur. Erişim paketlerine atanan kullanıcıların kaynaklara daha uzun süreli erişimi olur. Privileged Identity Management aracılığıyla yüksek ayrıcalıklı rolleri yönetmenizi önersek de, Yetkilendirme Yönetimi'ndeki erişim paketleri aracılığıyla bu roller için uygunluk ayarlayabilirsiniz.

Microsoft Entra rolünü bir erişim paketine kaynak olarak eklemek için şu adımları izleyin:

Microsoft Entra yönetim merkezinde en azından Kimlik İdaresi Yöneticisi olarak oturum açın.

Kimlik idaresi>Yetkilendirme yönetimi>Erişim paketleri'ne göz atın.

Erişim paketleri sayfasında, kaynak rolleri eklemek istediğiniz erişim paketini açın ve Kaynak rolleri'ni seçin.

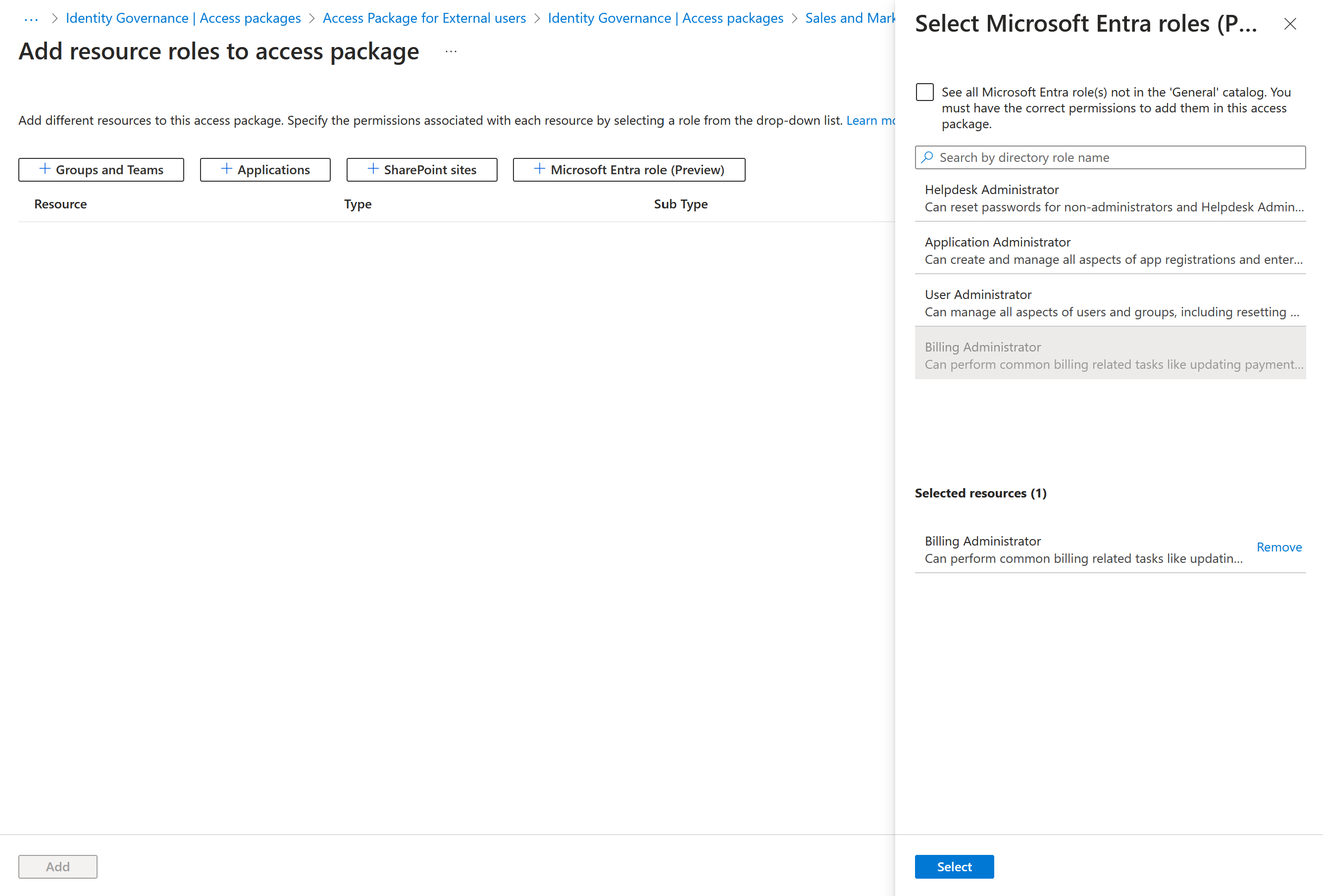

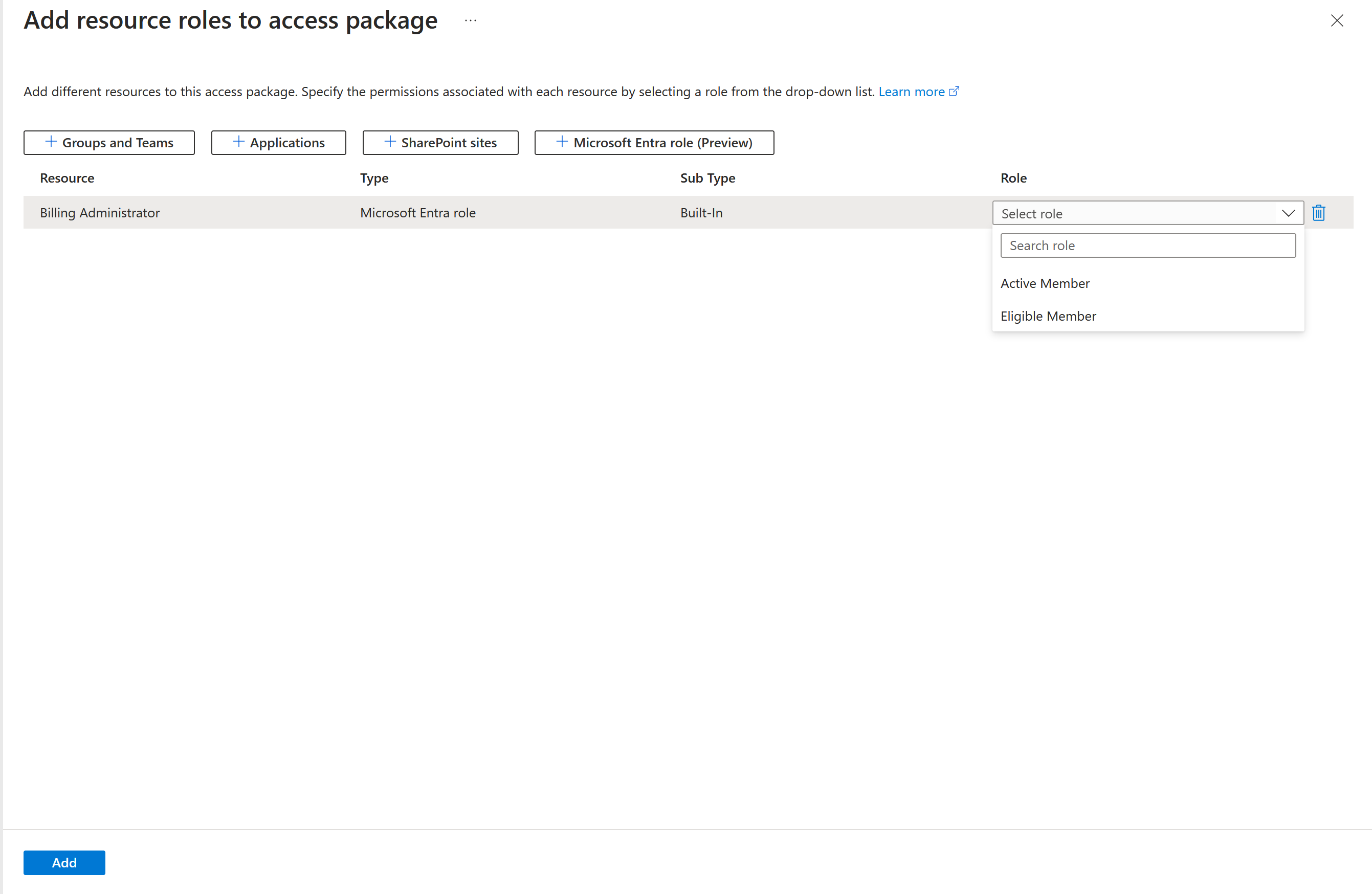

Pakete erişmek için kaynak rolleri ekle sayfasında Microsoft Entra rolleri (Önizleme) öğesini seçerek Microsoft Entra rollerini seçin bölmesini açın.

Erişim paketine eklemek istediğiniz Microsoft Entra rollerini seçin.

Rol listesinde Uygun Üye veya Etkin Üye'yi seçin.

Ekle'yi seçin.

Not

Uygun'u seçerseniz, kullanıcılar bu rol için uygun hale gelir ve Microsoft Entra yönetim merkezindeki Privileged Identity Management'ı kullanarak atamalarını etkinleştirebilir. Etkin'i seçerseniz, kullanıcılar artık erişim paketine erişene kadar etkin bir rol atamasına sahip olur. "Ayrıcalıklı" olarak etiketlenen Entra rolleri için yalnızca Uygun'ı seçebilirsiniz. Ayrıcalıklı rollerin listesini burada bulabilirsiniz: Microsoft Entra yerleşik rolleri.

Program aracılığıyla bir Microsoft Entra rolü eklemek için bkz. Erişim paketine program aracılığıyla kaynak olarak Microsoft Entra rolü ekleme.

Program aracılığıyla kaynak rolleri ekleme

Microsoft Graph aracılığıyla ve Microsoft Graph için PowerShell cmdlet'leri aracılığıyla program aracılığıyla erişim paketine kaynak rolü eklemenin iki yolu vardır.

Microsoft Graph ile erişim paketine kaynak rolleri ekleme

Microsoft Graph kullanarak erişim paketine kaynak rolü ekleyebilirsiniz. Temsilci EntitlementManagement.ReadWrite.All iznine sahip bir uygulamaya sahip uygun roldeki bir kullanıcı API'yi şu şekilde çağırabilir:

- Katalogdaki kaynakları listeleyin ve henüz katalogda olmayan kaynaklar için accessPackageResourceRequest oluşturun.

- Katalogdaki her kaynağın rollerini ve kapsamlarını alın. Bu rol listesi daha sonra resourceRoleScope oluşturulurken bir rol seçmek için kullanılır.

- Erişim paketinde gereken her kaynak rolü için bir resourceRoleScope oluşturun.

Microsoft PowerShell ile erişim paketine kaynak rolleri ekleme

Ayrıca, Kimlik İdaresi modülü sürüm 2.1.x veya üzeri modül sürümündeki Microsoft Graph PowerShell cmdlet'leri ile PowerShell'deki bir erişim paketine kaynak rolleri ekleyebilirsiniz.

İlk olarak, katalog kimliğini ve bu katalogdaki kaynağın kimliğini ve erişim paketine eklemek istediğiniz kapsamlarını ve rollerini alın. Aşağıdaki örneğe benzer bir betik kullanın. Bu, katalogda tek bir uygulama kaynağı olduğunu varsayar.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Marketing'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'AadApplication'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Ardından, bu kaynaktan kaynak rolünü erişim paketine atayın. Örneğin, daha önce döndürülen kaynağın ilk kaynak rolünü bir erişim paketinin kaynak rolü olarak eklemek isterseniz, aşağıdakine benzer bir betik kullanırsınız.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams

Daha fazla bilgi için bkz . PowerShell kullanarak tek bir role sahip bir uygulama için yetkilendirme yönetiminde erişim paketi oluşturma.

Kaynak rollerini kaldırma

Microsoft Entra yönetim merkezinde en azından Kimlik İdaresi Yöneticisi olarak oturum açın.

İpucu

Bu görevi tamamlayabilen diğer en düşük ayrıcalık rolleri arasında Katalog sahibi ve Access paket yöneticisi yer alır.

Kimlik idaresi>Yetkilendirme yönetimi>Erişim paketi'ne göz atın.

Erişim paketleri sayfasında, kaynak rollerini kaldırmak istediğiniz erişim paketini açın.

Soldaki menüde Kaynak rolleri'ni seçin.

Kaynak rolleri listesinde, kaldırmak istediğiniz kaynak rolünü bulun.

Üç noktayı (...) ve ardından Kaynak rolünü kaldır'ı seçin.

Erişim paketine mevcut atamaları olan tüm kullanıcılar kaldırıldığında bu kaynak rolüne erişimi otomatik olarak iptal edilir.

Değişiklikler uygulandığında

Yetkilendirme yönetiminde Microsoft Entra ID, erişim paketlerinizdeki atama ve kaynaklar için toplu değişiklikleri günde birkaç kez işler. Bu nedenle, bir atama yaparsanız veya erişim paketinizin kaynak rollerini değiştirirseniz, bu değişikliğin Microsoft Entra Id'de yapılması 24 saate kadar, ayrıca bu değişiklikleri diğer Microsoft Online Services veya bağlı SaaS uygulamalarına yaymak için gereken süre kadar sürebilir. Değişikliğiniz yalnızca birkaç nesneyi etkiliyorsa, değişikliğin Microsoft Entra Kimliği'nde uygulanması büyük olasılıkla yalnızca birkaç dakika sürer ve bundan sonra diğer Microsoft Entra bileşenleri bu değişikliği algılar ve SaaS uygulamalarını güncelleştirir. Değişikliğiniz binlerce nesneyi etkiliyorsa, değişiklik daha uzun sürer. Örneğin, 2 uygulama ve 100 kullanıcı ataması içeren bir erişim paketiniz varsa ve erişim paketine bir SharePoint site rolü eklemeye karar verirseniz, tüm kullanıcılar bu SharePoint site rolünün parçası olana kadar bir gecikme olabilir. İlerleme durumunu Microsoft Entra denetim günlüğü, Microsoft Entra sağlama günlüğü ve SharePoint sitesi denetim günlükleri aracılığıyla izleyebilirsiniz.

Ekibin bir üyesini kaldırdığınızda, bu kişiler De Microsoft 365 Grubundan kaldırılır. Ekibin sohbet işlevinden kaldırma işlemi geciktirilebilir. Daha fazla bilgi için bkz . Grup üyeliği.