Microsoft Entra Privileged Identity Management (PIM), kuruluşların Microsoft Entra Id ve Microsoft 365 veya Microsoft Intune gibi diğer Microsoft çevrimiçi hizmetler kaynaklara ayrıcalıklı erişimi yönetme şeklini basitleştirir.

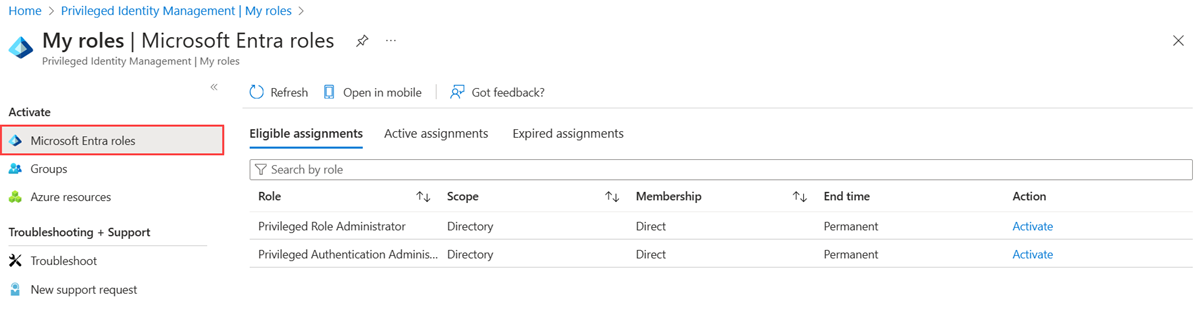

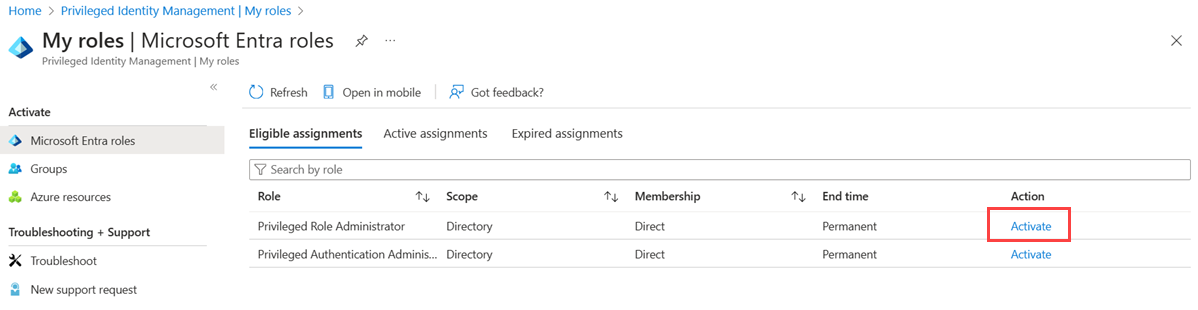

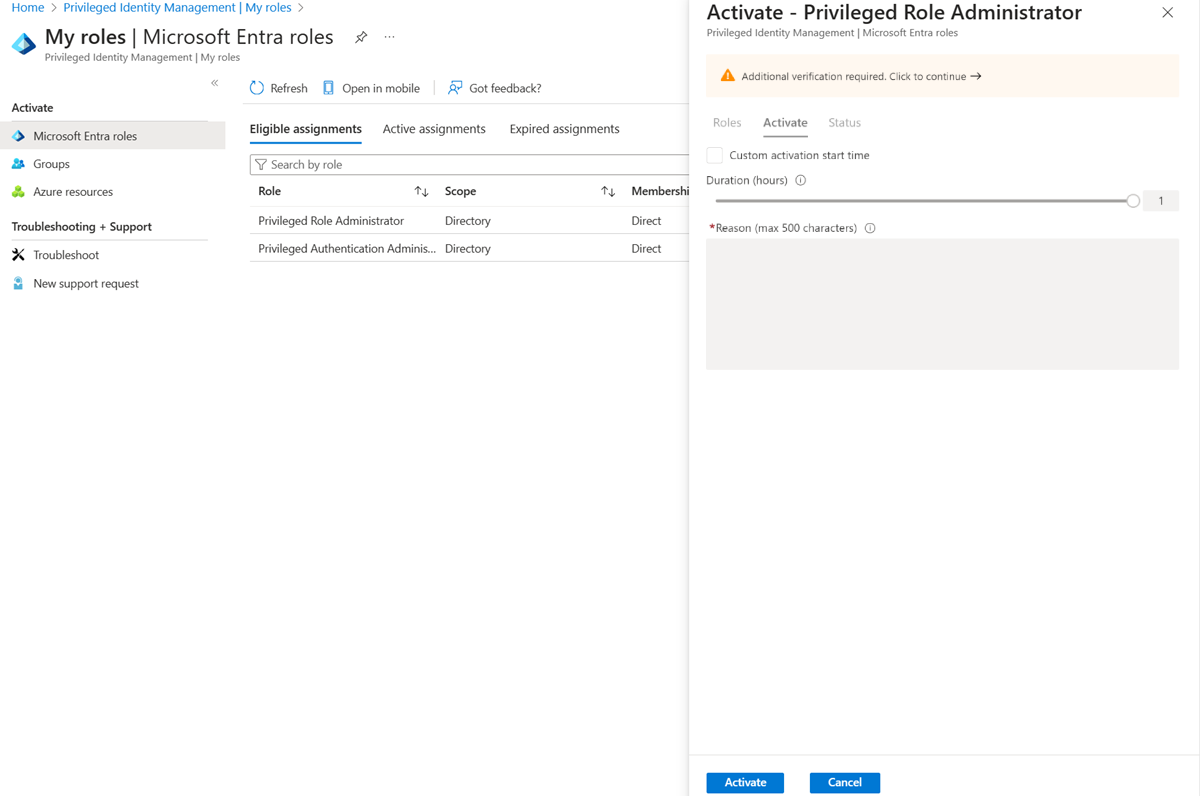

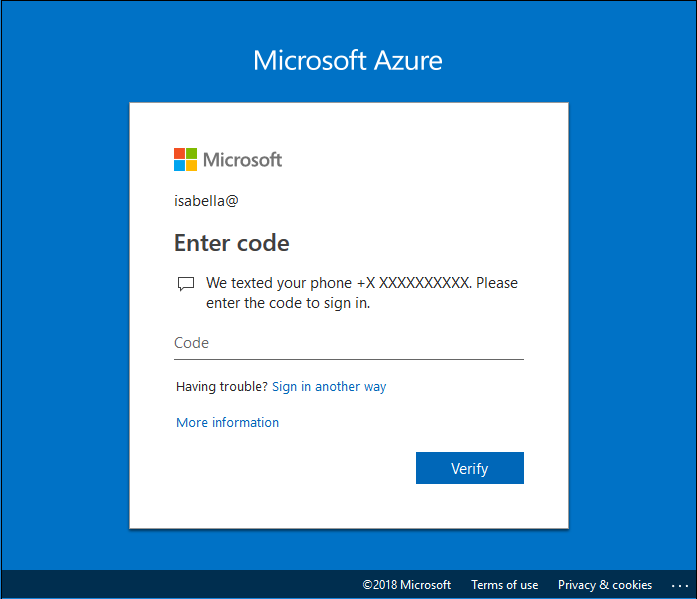

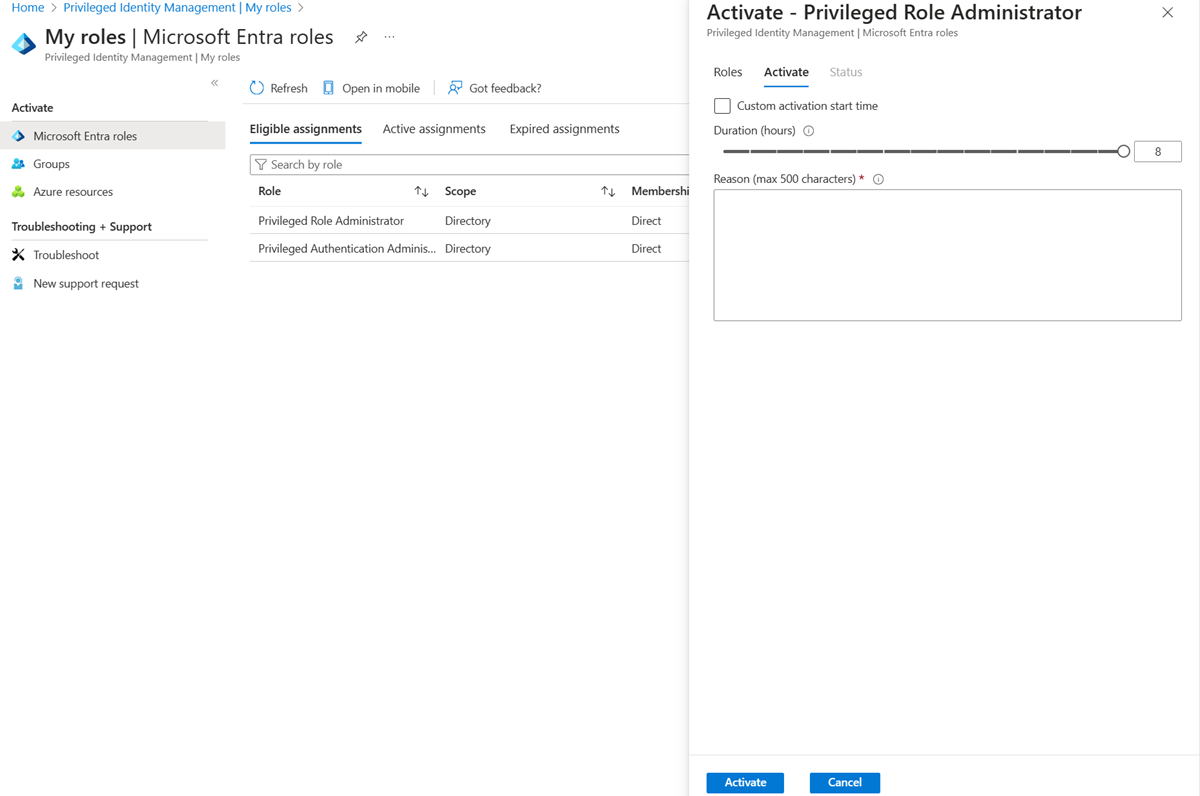

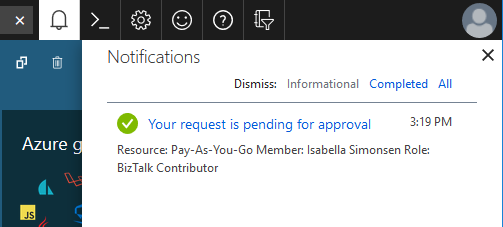

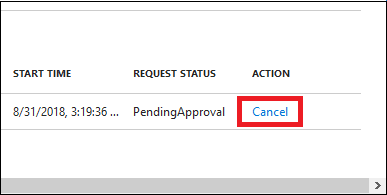

Yönetici rolü için uygun hale getirildiyseniz, ayrıcalıklı eylemler gerçekleştirmeniz gerektiğinde rol atamasını etkinleştirmeniz gerekir. Örneğin, microsoft 365 özelliklerini zaman zaman yönetiyorsanız, kuruluşunuzun Ayrıcalıklı Rol Yöneticileri sizi kalıcı bir Genel Yönetici yapamayabilir çünkü bu rol diğer hizmetleri de etkileyebilir. Bunun yerine, sizi Exchange Online Yöneticisi gibi Microsoft Entra rollerine uygun hale getirir. Ayrıcalıklarına ihtiyacınız olduğunda bu rolü etkinleştirmeyi isteyebilir ve ardından önceden belirlenmiş bir zaman aralığı için yönetici denetimine sahip olabilirsiniz.

Bu makale Privileged Identity Management’ta Microsoft Entra rolünü etkinleştirmesi gereken yöneticilere yöneliktir. Herhangi bir kullanıcı, Ayrıcalıklı Rol Yöneticisi (PRA) rolüne sahip olmadan PIM aracılığıyla ihtiyaç duyduğu rol için bir istek gönderese de, bu rol kuruluştaki diğer kullanıcılara rolleri yönetmek ve atamak için gereklidir.

Önemli

Bir rol etkinleştirildiğinde, Microsoft Entra PIM rol için geçici olarak etkin atama ekler. Microsoft Entra PIM, saniyeler içinde etkin atama oluşturur (kullanıcıyı bir role atar). Devre dışı bırakma (el ile veya etkinleştirme süresi sona erdiğinde), Microsoft Entra PIM etkin atamayı saniyeler içinde de kaldırır.

Uygulama, kullanıcının sahip olduğu role göre erişim sağlayabilir. Bazı durumlarda uygulama erişimi, kullanıcının rol atandığı veya kaldırıldığı gerçeğini hemen yansıtmayabilir. Uygulama daha önce kullanıcının bir rolü olmadığı gerçeğini önbelleğe aldıysa ; kullanıcı uygulamaya yeniden erişmeye çalıştığında erişim sağlanmayabilir. Benzer şekilde, uygulama daha önce kullanıcının bir rolü olduğu gerçeğini önbelleğe aldıysa ; rol devre dışı bırakıldığında, kullanıcı yine de erişim alabilir. Belirli bir durum uygulamanın mimarisine bağlıdır. Bazı uygulamalarda oturumu kapatıp yeniden oturum açmak, erişimin eklenmesine veya kaldırılmasına yardımcı olabilir.