Çalışma Kitabı: Risk tabanlı erişim ilkelerinin etki analizi

Herkesin risk tabanlı Koşullu Erişim ilkelerini etkinleştirmesini öneririz, bu dağıtımın istenmeyen etkileri anlamak için zaman, değişiklik yönetimi ve bazen liderlik tarafından dikkatli inceleme gerektirdiğini anlıyoruz. Yöneticilere, ortamlarını hızla korumak için gereken risk tabanlı ilkeleri benimsemeleri için bu senaryolara güvenle yanıt verme gücü veriyoruz.

Yalnızca rapor modunda risk tabanlı Koşullu Erişim ilkeleri oluşturmak ve sonuçların elde etmek için birkaç hafta/ay beklemek yerine, etkiyi oturum açma günlüklerine göre hemen görüntülemenizi sağlayan risk tabanlı erişim ilkeleri çalışma kitabını kullanabilirsiniz.

Açıklama

Çalışma kitabı, kullanıcılarınızın oturum açmasını engelleyebilecek, çok faktörlü kimlik doğrulaması gerektirebilecek veya güvenli bir parola değişikliği gerçekleştirebilecek ilkeleri etkinleştirmeden önce ortamınızı anlamanıza yardımcı olur. Aşağıdakiler dahil olmak üzere seçtiğiniz oturum açma tarih aralığına göre bir döküm sağlar:

- Aşağıdakilere genel bakış da dahil olmak üzere önerilen risk tabanlı erişim ilkelerinin etki özeti:

- Kullanıcı riski senaryoları

- Oturum açma riski ve güvenilen ağ senaryoları

- Benzersiz kullanıcıların ayrıntıları da dahil olmak üzere etki ayrıntıları:

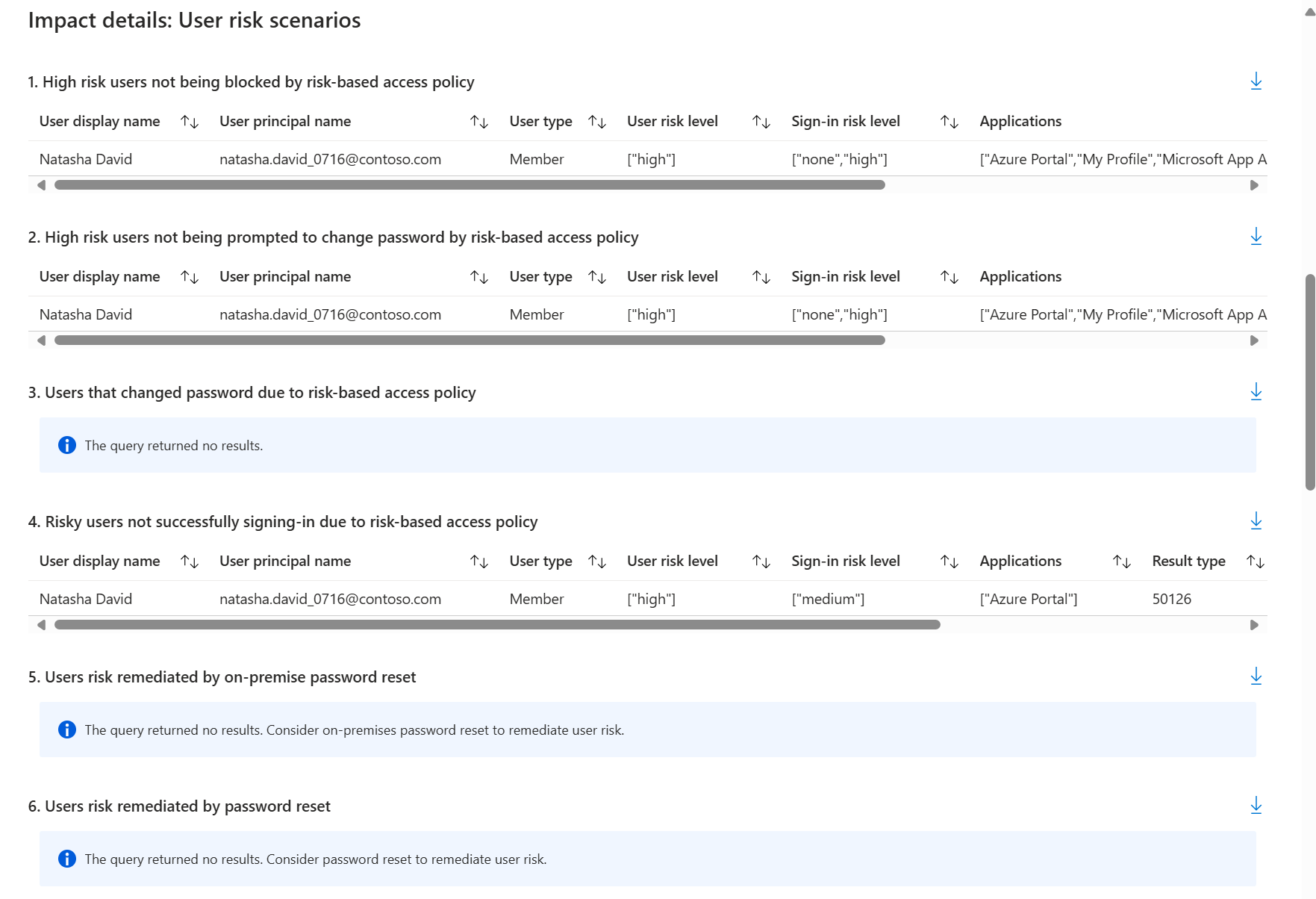

- Kullanıcı riski senaryoları:

- Yüksek riskli kullanıcılar, risk tabanlı erişim ilkesi tarafından engellenmez.

- Yüksek riskli kullanıcılardan risk tabanlı erişim ilkesiyle parolalarını değiştirmeleri istenmez.

- Risk tabanlı erişim ilkesi nedeniyle parolalarını değiştiren kullanıcılar.

- Riskli kullanıcılar, risk tabanlı erişim ilkesi nedeniyle başarıyla oturum açmıyor.

- Şirket içi parola sıfırlama ile riski düzelten kullanıcılar.

- Bulut tabanlı parola sıfırlama ile riski düzelten kullanıcılar.

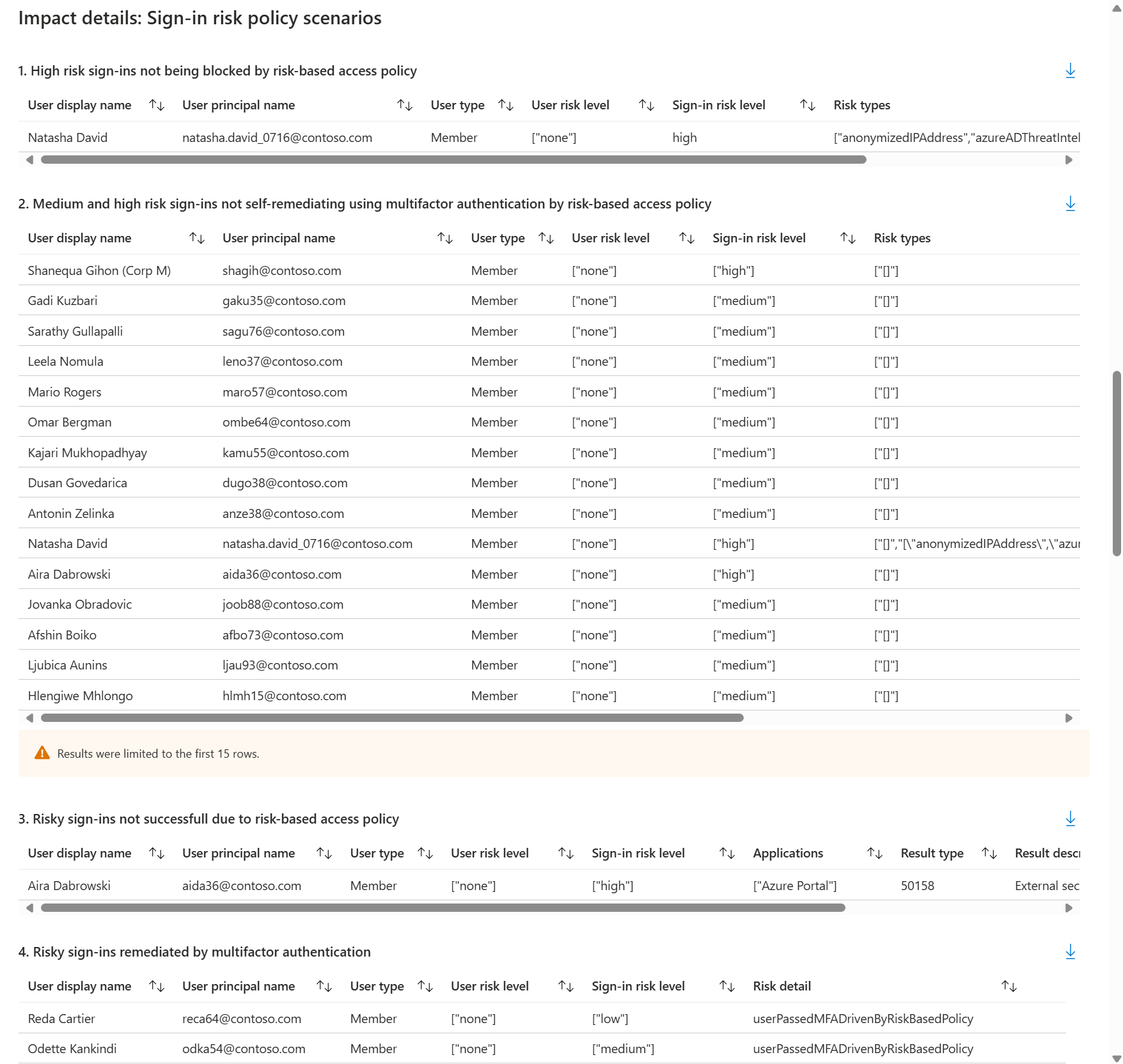

- Oturum açma risk ilkesi senaryoları:

- Risk tabanlı erişim ilkesi tarafından engellenmeyen yüksek riskli oturum açma işlemleri.

- Yüksek riskli oturum açma işlemleri, risk tabanlı erişim ilkesi tarafından çok faktörlü kimlik doğrulaması kullanılarak kendi kendine düzeltilmiyor.

- Risk tabanlı erişim ilkesi nedeniyle başarılı olmayan riskli oturum açma işlemleri.

- Çok faktörlü kimlik doğrulaması tarafından düzeltilmiş riskli oturum açma işlemleri.

- Güvenilir ağ olarak listelenmeyen üst IP adresleri de dahil olmak üzere ağ ayrıntıları.

- Kullanıcı riski senaryoları:

Yöneticiler, risk tabanlı Koşullu Erişim ilkeleri etkinleştirildiğinde belirli bir süre boyunca hangi kullanıcıların etkilenebileceğini görmek için bu bilgileri kullanabilir.

Çalışma kitabına erişme

Bu çalışma kitabı, yalnızca rapor modunda bile herhangi bir Koşullu Erişim ilkesi oluşturmanızı gerektirmez. Tek önkoşul, oturum açma günlüklerinizin Log Analytics çalışma alanına gönderilmesidir. Bu önkoşulu etkinleştirme hakkında daha fazla bilgi için Microsoft Entra Çalışma Kitaplarını kullanma makalesine bakın. Çalışma kitabına doğrudan Kimlik Koruması dikey penceresinden erişebilir veya düzenlenebilir bir sürüm için Çalışma Kitapları'na gidebilirsiniz:

Kimlik Koruması dikey penceresinde:

- Microsoft Entra yönetim merkezinde en az Bir Rapor Okuyucusu olarak oturum açın.

- Koruma>Kimliği Koruması>Etki Analizi Raporu'na göz atın.

Çalışma Kitapları'nda:

- Microsoft Entra yönetim merkezinde en az Bir Rapor Okuyucusu olarak oturum açın.

- Kimlik>İzleme ve sistem durumu>Çalışma Kitapları'na göz atın.

- Kimlik Koruması altında risk tabanlı erişim ilkelerinin etki analizi çalışma kitabını seçin.

Çalışma kitabında gezinme

Çalışma kitabına girdikten sonra, sağ üst köşede birkaç parametre vardır. Çalışma kitabının hangi çalışma alanından doldurulabileceğini ayarlayabilir ve kılavuzu açabilir veya kapatabilirsiniz.

Her çalışma kitabında olduğu gibi, görselleri destekleyen Kusto Sorgu Dili (KQL) sorgularını görüntüleyebilir veya düzenleyebilirsiniz. Değişiklik yaparsanız, istediğiniz zaman özgün şablona geri dönebilirsiniz.

Özet

İlk bölüm bir özettir ve seçilen zaman aralığı boyunca etkilenen toplam kullanıcı veya oturum sayısını gösterir. Daha aşağı kaydırırsanız ilişkili ayrıntılar kullanılabilir.

Özette ele alınan en önemli senaryolar, kullanıcı ve oturum açma riski senaryoları için bir ve iki senaryodur. Bunlar engellenmeyen, parola değişikliği istenen veya MFA tarafından düzeltilen yüksek kullanıcıları veya oturum açmaları gösterir; yüksek riskli kullanıcıların hala ortamınızda olabileceği anlamına gelir.

Daha sonra aşağı kaydırabilir ve bu kullanıcıların tam olarak kim olacağının ayrıntılarını görebilirsiniz. Her özet bileşeninde aşağıdakilere karşılık gelen ayrıntılar bulunur.

Kullanıcı riski senaryoları

Risk tabanlı erişim ilkeleriniz zaten etkinse, üç ve dört kullanıcı riski senaryoları size yardımcı olur; parolalarını değiştiren veya risk tabanlı erişim ilkeleriniz nedeniyle oturum açması engellenen yüksek riskli kullanıcıları gösterir. Kullanıcı riski senaryolarında bir ve iki (engellenmiyor veya parola değişikliği istenmiyor) yüksek riskli kullanıcılarınız varsa, bunların tümünün bu demetlere düşeceğini düşünüyorsanız, ilkelerinizde boşluklar olabilir.

Oturum açma riski senaryoları

Şimdi üç ve dört oturum açma riski senaryolarına göz atalım. MFA kullanıyorsanız, risk tabanlı erişim ilkeleriniz etkinleştirilmiş olmasa bile büyük olasılıkla burada etkinliğiniz olur. MFA başarıyla gerçekleştirildiğinde oturum açma riskleri otomatik olarak düzeltilir. Senaryo dört, risk tabanlı erişim ilkeleri nedeniyle başarılı olmayan yüksek riskli oturum açma işlemlerine bakar. İlkeleriniz etkinse ancak MFA ile engellenmesini veya düzeltilmesi beklenen oturum açma işlemleri görmeye devam ediyorsanız, ilkelerinizde boşluklar olabilir. Bu durumda, ilkelerinizi gözden geçirmenizi ve boşlukları araştırmanıza yardımcı olmak için bu çalışma kitabının ayrıntılar bölümünü kullanmanızı öneririz.

Kullanıcı riski senaryoları için 5 ve 6 senaryoları düzeltmenin gerçekleştiğini gösterir. Bu bölüm, kaç kullanıcının parolasını şirket içinden veya self servis parola sıfırlama (SSPR) aracılığıyla değiştirdikleri hakkında içgörü sağlar. Bu sayılar ortamınız için anlamlı değilse( örneğin SSPR'nin etkin olmadığını düşünüyorsanız) araştırmak için ayrıntıları kullanın.

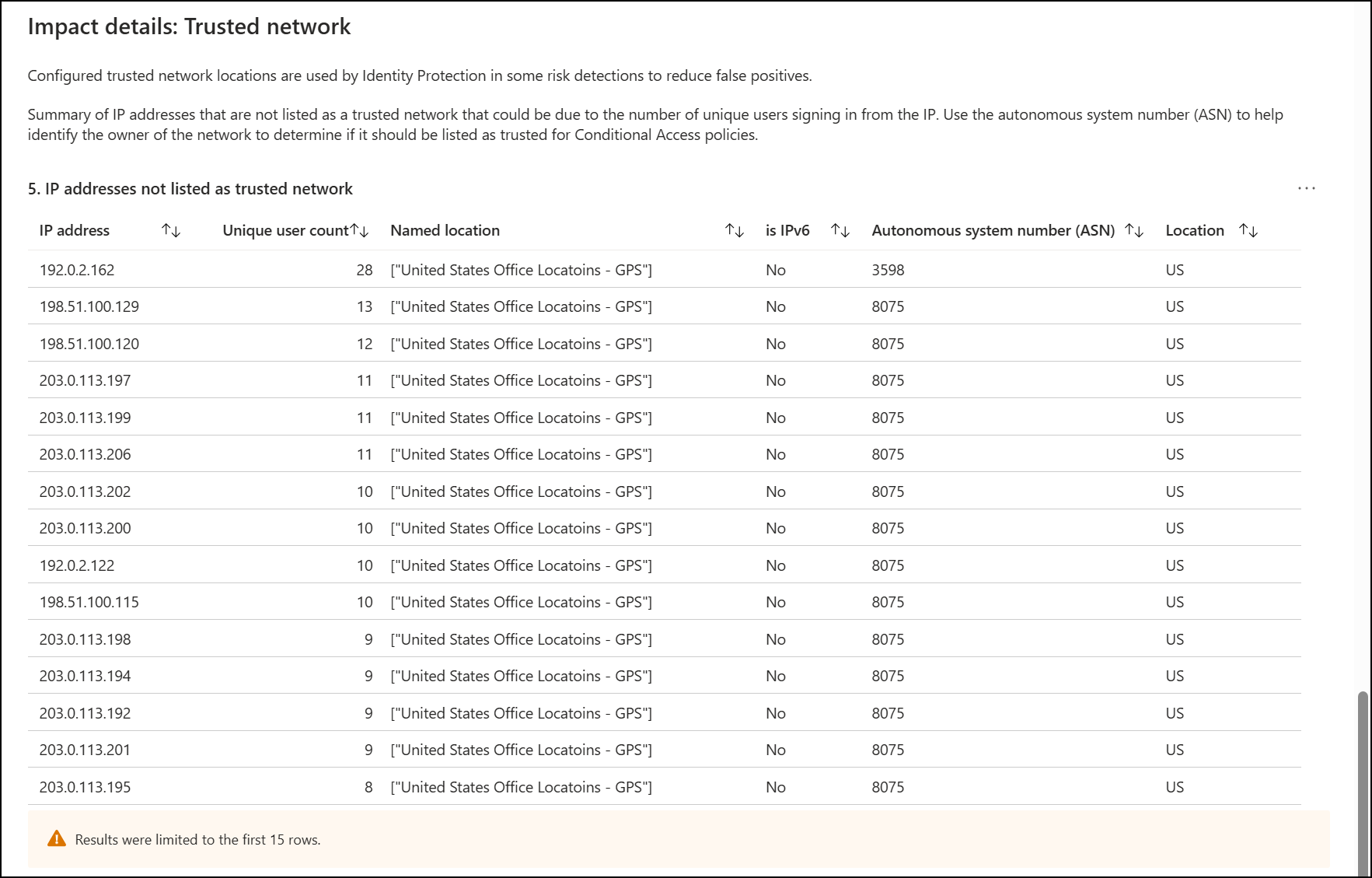

Oturum açma senaryosu 5, IP adresleri güvenilir değil, seçilen zaman aralığındaki tüm oturum açma işlemlerindeki IP adreslerini ortaya çıkar ve güvenilir olarak kabul edilmeyen IP'leri ortaya çıkar.

Federasyon oturum açma risk ilkesi senaryoları

Birden çok kimlik sağlayıcısı kullanan müşteriler için, sonraki bölüm MFA için veya diğer düzeltme biçimleri için bu dış sağlayıcılara yönlendirilen riskli oturumlar olup olmadığını görmek için yararlı olacaktır. Bu bölüm, düzeltmenin nerede gerçekleştiği ve beklendiği gibi gerçekleşip gerçekleşmediği hakkında size içgörü sağlayabilir. Bu verilerin doldurulması için, federasyon kimlik sağlayıcısından gelen MFA'yı zorunlu kılmak için federasyon ortamınızda "federatedIdpMfaBehavior" ayarının yapılması gerekir.

Eski Kimlik Koruması ilkeleri

Sonraki bölümde, ortamınızda hala kaç eski kullanıcı ve oturum açma ilkesi olduğu ve Ekim 2026'ya kadar geçirilmesi gereken ilkeler izlenir. Bu zaman çizelgesinin farkında olmak ve ilkeleri en kısa sürede Koşullu Erişim portalına geçirmeyi başlatmak önemlidir. Yeni ilkeleri test etmek, gereksiz veya yinelenen ilkeleri temizlemek ve kapsama alanında boşluk olmadığını doğrulamak için yeterli zaman istiyorsunuz. Risk ilkelerini geçir bağlantısını izleyerek eski ilkeleri geçirme hakkında daha fazla bilgi edinebilirsiniz.

Güvenilen ağ ayrıntıları

Bu bölümde, güvenilir olarak kabul edilmeyen bu IP adreslerinin ayrıntılı bir listesi sağlanır. Bu IP'ler nereden geliyor, onlara kim sahip? Bunlar "güvenilir" olarak kabul edilmeli mi? Bu alıştırma, Ağ yöneticilerinizle ekipler arası bir çalışma olabilir; ancak, doğru bir güvenilir IP listesine sahip olmak hatalı pozitif risk algılamalarını azaltmaya yardımcı olduğundan, bunu yapmak faydalıdır. Ortamınız için şüpheli görünen bir IP adresi varsa, araştırmanın zamanı geldi.

SSS:

Çok faktörlü kimlik doğrulaması için Microsoft Entra kullanmıyorsam ne olur?

Microsoft Entra çok faktörlü kimlik doğrulamasını kullanmıyorsanız, Microsoft dışı bir MFA sağlayıcısı kullanıyorsanız ortamınızda oturum açma riskinin düzeltilmiş olduğunu görmeye devam edebilirsiniz. Dış kimlik doğrulama yöntemleri , Microsoft dışı bir MFA sağlayıcısı kullanırken riski düzeltmeyi mümkün hale getirir.

Karma bir ortamdaysam ne olur?

Self servis parola sıfırlama parola geri yazma özelliğiyle etkinleştirildiyse, kullanıcı riski güvenli bir parola değişikliği kullanılarak kendi kendine düzeltilebilir. Yalnızca parola karması eşitlemesi etkinleştirildiyse, kullanıcı riskini düzeltmek için şirket içi parola sıfırlamaya izin ver seçeneğini etkinleştirmeyi göz önünde bulundurun.

Yüksek riskli bir uyarı aldım ama bu raporda görünmüyorlar mı?

Kullanıcıya yüksek riskli atanmışsa ancak henüz oturum açmadıysa, bu raporu görmezsiniz. Raporda bu verileri doldurmak için yalnızca oturum açma günlükleri kullanılır. Oturum açmamış yüksek riskli kullanıcılarınız varsa, bunlar bu raporda sayılmaz.