Gelen sağlama API'sine erişim verme

Giriş

API temelli gelen sağlama uygulamasını yapılandırdıktan sonra, API istemcilerinin sağlama /bulkUpload API'sine istek gönderebilmesi ve sağlama günlükleri API'sini sorgulaması için erişim izinleri vermeniz gerekir. Bu öğretici, bu izinleri yapılandırma adımlarında size yol gösterir.

API istemcinizin Microsoft Entra ID ile kimlik doğrulaması yapma şekline bağlı olarak iki yapılandırma seçeneği arasından seçim yapabilirsiniz:

- Hizmet sorumlusu yapılandırma: API istemciniz Microsoft Entra kayıtlı bir uygulamanın hizmet sorumlusunu kullanmayı planlıyorsa ve OAuth istemci kimlik bilgileri verme akışını kullanarak kimlik doğrulaması yapmayı planlıyorsa bu yönergeleri izleyin.

- Yönetilen kimlik yapılandırma: API istemciniz Microsoft Entra yönetilen kimliği kullanmayı planlıyorsa bu yönergeleri izleyin.

Hizmet sorumlusu yapılandırma

Bu yapılandırma, dış API istemcisini temsil eden bir uygulamayı Microsoft Entra Id'ye kaydeder ve gelen sağlama API'sini çağırma izni verir. Hizmet sorumlusu istemci kimliği ve istemci gizli dizisi, OAuth istemci kimlik bilgileri verme akışında kullanılabilir.

- En az Uygulama Yöneticisi oturum açma bilgileriyle Microsoft Entra yönetim merkezinde (https://entra.microsoft.com) oturum açın.

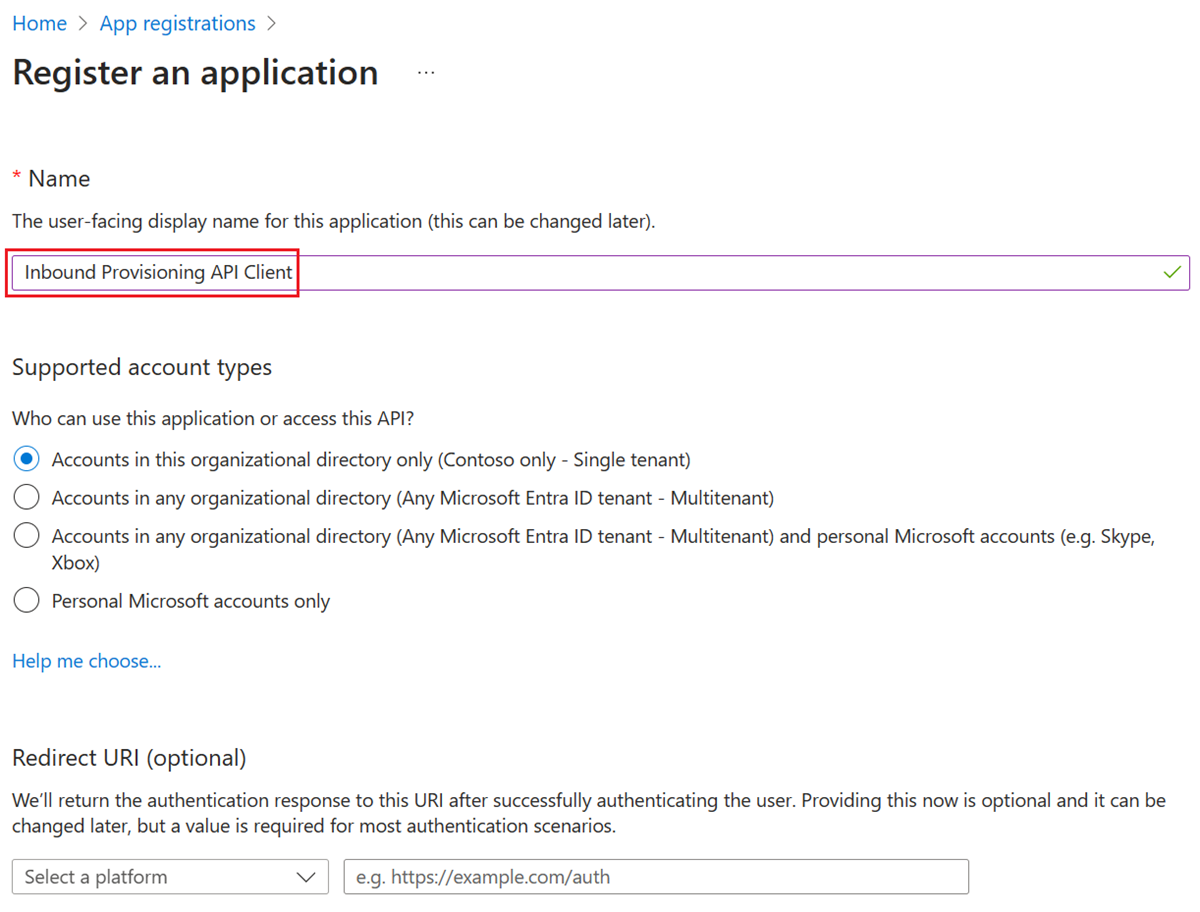

- Microsoft Entra Id -Applications ->>Uygulama kayıtları adresine gidin.

- Yeni kayıt seçeneğine tıklayın.

- Bir uygulama adı girin, varsayılan seçenekleri belirtin ve Kaydet'e tıklayın.

- Genel Bakış dikey penceresinden Uygulama (istemci) Kimliği ve Dizin (kiracı) Kimliği değerlerini kopyalayın ve API istemcinizde daha sonra kullanmak üzere kaydedin.

- Uygulamanın bağlam menüsünde Sertifikalar ve gizli diziler seçeneğini belirleyin.

- Yeni bir istemci gizli dizisi oluşturun. Gizli dizi ve süre sonu tarihi için bir açıklama sağlayın.

- İstemci gizli dizisinin oluşturulan değerini kopyalayın ve daha sonra API istemcinizde kullanmak üzere kaydedin.

- Bağlam menüsü API izinleri'nden İzin ekle seçeneğini belirleyin.

- API izinleri iste'nin altında Microsoft Graph'ı seçin.

- Uygulama izinleri'ni seçin.

- AuditLog.Read.All ve SynchronizationData-User.Upload izinlerini arayın ve seçin.

- İzin atamasını tamamlamak için sonraki ekranda Yönetici onayı ver'e tıklayın. Onay iletişim kutusunda Evet'e tıklayın. Uygulamanız aşağıdaki izin kümelerine sahip olmalıdır.

- Artık API istemcinizle hizmet sorumlusunu kullanmaya hazırsınız.

- Üretim iş yükleri için hizmet sorumlusu veya yönetilen kimliklerle istemci sertifikası tabanlı kimlik doğrulaması kullanmanızı öneririz.

Yönetilen kimliği yapılandırma

Bu bölümde, yönetilen kimliğe gerekli izinleri nasıl atayabileceğiniz açıklanmaktadır.

Yönetilen kimliği Azure kaynağınızla kullanmak üzere yapılandırın.

Yönetilen kimliğinizin adını Microsoft Entra yönetim merkezinden kopyalayın. Örneğin: Aşağıdaki ekran görüntüsünde "CSV2SCIMBulkUpload" adlı azure logic apps iş akışıyla ilişkili sistem tarafından atanan yönetilen kimliğin adı gösterilmektedir.

Yönetilen kimliğinize izin atamak için aşağıdaki PowerShell betiğini çalıştırın.

Install-Module Microsoft.Graph -Scope CurrentUser Connect-MgGraph -Scopes "Application.Read.All","AppRoleAssignment.ReadWrite.All,RoleManagement.ReadWrite.Directory" $graphApp = Get-MgServicePrincipal -Filter "AppId eq '00000003-0000-0000-c000-000000000000'" $PermissionName = "SynchronizationData-User.Upload" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.Id $PermissionName = "AuditLog.Read.All" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.Idİznin uygulandığını onaylamak için Microsoft Entra Id'de Kurumsal Uygulamalar altında yönetilen kimlik hizmet sorumlusunu bulun. Tüm hizmet sorumlularını görmek için Uygulama türü filtresini kaldırın.

Güvenlik altındaki İzinler dikey penceresine tıklayın. İznin ayarlandığından emin olun.

Artık API istemcinizle yönetilen kimliği kullanmaya hazırsınız.