Kullanıcıları LDAP dizinlerine sağlamak için Microsoft Entra Kimliğini yapılandırma

Aşağıdaki belgelerde, Kullanıcıları Microsoft Entra Id'den LDAP dizinine sağlamayı gösteren yapılandırma ve öğretici bilgileri sağlanmaktadır.

Bu belgede, kullanıcıları Microsoft Entra Id'den LDAP dizinine otomatik olarak sağlamak ve sağlamasını kaldırmak için gerçekleştirmeniz gereken adımlar açıklanmaktadır. Belge, kullanıcıları AD LDS'ye örnek bir LDAP dizini olarak nasıl sağlayabileceğinizi gösterir, ancak aşağıdaki bölümlerde belirtilen desteklenen LDAP dizin sunucularından herhangi birine sağlayabilirsiniz. Bu çözüm aracılığıyla kullanıcıları Active Directory Etki Alanı Hizmetleri'ne sağlama desteklenmez.

Bu hizmetin ne yaptığı, nasıl çalıştığı ve sık sorulan sorular hakkında önemli ayrıntılar için bkz. Microsoft Entra ID ve şirket içi uygulama sağlama mimarisiyle SaaS uygulamalarına kullanıcı sağlama ve sağlamayı kaldırmayı otomatikleştirme. Aşağıdaki videoda şirket içi sağlamaya genel bir bakış sunulmaktadır.

Kullanıcıları LDAP dizinine sağlama önkoşulları

Şirket içi önkoşullar

- Kullanıcıları sorgulamak için dizin sunucusu kullanan bir uygulama.

- Kullanıcıların oluşturulabileceği, güncelleştirilebileceği ve silinebileceği Active Directory Etki Alanı Hizmetleri dışında bir hedef dizin. Örneğin, Active Directory Basit Hizmetler (AD LDS). Her iki senaryo da Microsoft Entra Bağlan ile döngü oluşturabileceğinden, bu dizin örneği kullanıcıları Microsoft Entra Kimliği'ne sağlamak için de kullanılan bir dizin olmamalıdır.

- Sağlama aracısını barındırmak için en az 3 GB RAM'e sahip bir bilgisayar. Bilgisayarda, hedef dizine bağlantı ve login.microsoftonline.com, diğer Microsoft Online Services ve Azure etki alanlarına giden bağlantı ile Windows Server'ın Windows Server 2016 veya sonraki bir sürümü olmalıdır. Azure IaaS'de veya ara sunucunun arkasında barındırılan bir Windows Server 2016 sanal makinesi buna örnek olarak verilmiştir.

- .NET Framework 4.7.2'nin yüklenmesi gerekir.

- İsteğe bağlı: Gerekli olmasa da Windows Server için Microsoft Edge'i indirip Internet Explorer yerine kullanmanız önerilir.

Desteklenen LDAP dizin sunucuları

Bağlayıcı, LDAP sunucusunu algılamak ve tanımlamak için çeşitli tekniklere dayanır. Bağlayıcı Kök DSE, satıcı adı/sürümü kullanır ve şemayı inceleyip belirli LDAP sunucularında var olduğu bilinen benzersiz nesneleri ve öznitelikleri bulur.

- OpenLDAP

- Microsoft Active Directory Basit Dizin Hizmetleri

- 389 Dizin Sunucusu

- Apache Dizin Sunucusu

- IBM Tivoli DS

- Isode Dizini

- NetIQ eDirectory

- Novell eDirectory

- DJ'i açın

- DS'i açma

- Oracle (eski adıyla Sun ONE) Dizin Sunucusu Enterprise Sürümü

- RadiantOne Sanal Dizin Sunucusu (VDS)

Daha fazla bilgi için bkz. Genel LDAP Bağlan veya başvurusu.

Bulut gereksinimleri

Microsoft Entra Id P1 veya Premium P2 (ya da EMS E3 veya E5) içeren bir Microsoft Entra kiracısı.

Bu özelliği kullanmak için Microsoft Entra ID P1 lisansları gerekir. Gereksinimlerinize uygun lisansı bulmak için bkz. Microsoft Entra Kimliğin genel olarak sağlanan özelliklerini karşılaştırma.

Azure portalında sağlamayı yapılandırmak için sağlama aracısını ve Uygulama Yönetici istrator veya Bulut Uygulaması Yönetici istrator rollerini yapılandırmaya yönelik Karma Kimlik Yönetici istrator rolü.

LDAP dizinine sağlanacak Microsoft Entra kullanıcılarının, dizin sunucusu şeması tarafından gerekli olacak ve her kullanıcıya özgü özniteliklerle önceden doldurulması gerekir. Örneğin, dizin sunucusu posix iş yükünü desteklemek için her kullanıcının Kullanıcı Kimliği numarası olarak 10000 ile 30000 arasında benzersiz bir sayı olmasını gerektiriyorsa, bu sayıyı kullanıcıdaki mevcut bir öznitelikten oluşturmanız veya Microsoft Entra şemasını genişletmeniz ve LDAP tabanlı uygulama kapsamında kullanıcılara bu özniteliği doldurmanız gerekir. Ek dizin uzantıları oluşturma hakkında bilgi için bkz . Grafik genişletilebilirliği .

Diğer öneriler ve sınırlamalar

Aşağıdaki madde işareti noktaları daha fazla öneri ve sınırlamadır.

- Bulut eşitleme ve şirket içi uygulama sağlama için aynı aracıyı kullanmanız önerilmez. Microsoft, bulut eşitleme için ayrı bir aracı ve şirket içi uygulama sağlama için bir aracı kullanılmasını önerir.

- Şu anda AD LDS için kullanıcılar parolalarla sağlanamaz. Bu nedenle AD LDS için parola ilkesini devre dışı bırakmanız veya kullanıcıları devre dışı durumda sağlamanız gerekir.

- Diğer dizin sunucuları için ilk rastgele parola ayarlanabilir, ancak dizin sunucusuna Microsoft Entra kullanıcı parolasını sağlamak mümkün değildir.

- Kullanıcıları Microsoft Entra Id'den Active Directory Etki Alanı s Services'a sağlama desteklenmez.

- LDAP'den Microsoft Entra Id'ye kullanıcı sağlama desteklenmez.

- Dizin sunucusuna grup ve kullanıcı üyelikleri sağlama desteklenmez.

Çalıştırma profillerini seçme

Bağlayıcının bir dizin sunucusuyla etkileşim kurması için yapılandırmayı oluşturduğunuzda, önce bağlayıcı için dizininizin şemasını okuyacak, bu şemayı Microsoft Entra Id'ninkiyle eşleyebilecek ve ardından çalıştırma profilleri aracılığıyla bağlayıcının kullanması gereken yaklaşımı sürekli olarak yapılandıracaksınız. Yapılandıracağınız her çalıştırma profili, bağlayıcının dizin sunucusundan verileri içeri veya dışarı aktarmak için LDAP isteklerini nasıl oluşturacağını belirtir. Bağlayıcıyı mevcut bir dizin sunucusuna dağıtmadan önce, kuruluşunuzdaki dizin sunucusu işleciyle kendi dizin sunucusuyla gerçekleştirilecek işlemlerin düzenini tartışmanız gerekir.

Yapılandırmadan sonra, sağlama hizmeti başlatıldığında, Tam İçeri Aktarma çalıştırma profilinde yapılandırılan etkileşimleri otomatik olarak gerçekleştirir. Bu çalıştırma profilinde bağlayıcı, LDAP Arama işlemi kullanarak dizindeki kullanıcıların tüm kayıtlarını okur. Bu çalıştırma profili gereklidir, böylece daha sonra, Microsoft Entra Id'nin bir kullanıcı için değişiklik yapması gerekiyorsa, Microsoft Entra Id bu kullanıcı için yeni bir nesne oluşturmak yerine dizindeki mevcut bir nesneyi güncelleştirir.

Uygulamaya yeni bir kullanıcı atamak veya var olan bir kullanıcıyı güncelleştirmek gibi Microsoft Entra Kimliği'nde her değişiklik yapıldığında, sağlama hizmeti Dışarı aktarma çalıştırma profilinde LDAP etkileşimlerini gerçekleştirir. Dışarı aktarma çalıştırma profilinde, Microsoft Entra Id dizinin içeriğini Microsoft Entra ID ile eşitlenmiş olarak getirmek için dizindeki nesneleri ekleme, değiştirme, kaldırma veya yeniden adlandırma için LDAP istekleri verir.

Dizininiz destekliyorsa isteğe bağlı olarak bir Delta İçeri Aktarma çalıştırma profili de yapılandırabilirsiniz. Bu çalıştırma profilinde, Microsoft Entra Kimliği, son tam veya değişim içeri aktarma işleminden bu yana, Microsoft Entra Kimliği dışında dizinde yapılan değişiklikleri okur. Bu çalıştırma profili isteğe bağlıdır çünkü dizin delta içeri aktarmayı destekleyecek şekilde yapılandırılmamış olabilir. Örneğin, kuruluşunuz OpenLDAP kullanıyorsa, Erişim günlüğü katman özelliği etkinken OpenLDAP dağıtılmış olmalıdır.

Microsoft Entra LDAP Bağlan or'un dizin sunucusuyla nasıl etkileşim kuracağını belirleme

Bağlayıcıyı var olan bir dizin sunucusuna dağıtmadan önce, kuruluşunuzdaki dizin sunucusu işleciyle kendi dizin sunucusuyla nasıl tümleştir yapılacağını tartışmanız gerekir. Topladığınız bilgiler, dizin sunucusuna bağlanma, bağlayıcının dizin sunucusunda nasıl kimlik doğrulaması yapması gerektiği, dizin sunucusunun kullanıcıları modellemek için seçtiği şema, adlandırma bağlamının temel ayırt edici adı ve dizin hiyerarşisi kuralları, dizin sunucusundaki kullanıcıları Microsoft Entra Id'deki kullanıcılarla ilişkilendirme, ve bir kullanıcı Microsoft Entra Id'de kapsamın dışına çıktığında ne olması gerekir? Bu bağlayıcıyı dağıtmak için hem dizin sunucusunun yapılandırmasında hem de Microsoft Entra Id'de yapılandırma değişiklikleri yapılması gerekebilir. Microsoft Entra ID'yi bir üretim ortamındaki üçüncü taraf dizin sunucusuyla tümleştirmeyi içeren dağıtımlar için, müşterilerin bu tümleştirme için yardım, rehberlik ve destek için dizin sunucusu satıcılarıyla veya bir dağıtım ortağıyla birlikte çalışmasını öneririz. Bu makalede, AD LDS ve OpenLDAP için iki dizin için aşağıdaki örnek değerler kullanılmaktadır.

| Yapılandırma ayarı | Değerin ayarlandığı yer | Örnek değer |

|---|---|---|

| dizin sunucusunun ana bilgisayar adı | Yapılandırma sihirbazı Bağlan ivity sayfası | APP3 |

| dizin sunucusunun bağlantı noktası numarası | Yapılandırma sihirbazı Bağlan ivity sayfası | 636. SSL veya TLS (LDAPS) üzerinden LDAP için 636 numaralı bağlantı noktasını kullanın. için Start TLS389 numaralı bağlantı noktasını kullanın. |

| bağlayıcının kendisini dizin sunucusuna tanıtma hesabı | Yapılandırma sihirbazı Bağlan ivity sayfası | AD LDS CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab ve OpenLDAP için, cn=admin,dc=contoso,dc=lab |

| bağlayıcının dizin sunucusunda kimliğini doğrulaması için parola | Yapılandırma sihirbazı Bağlan ivity sayfası | |

| dizin sunucusundaki bir kullanıcı için yapısal nesne sınıfı | Yapılandırma sihirbazı Nesne Türleri sayfası | AD LDS User ve OpenLDAP için inetOrgPerson |

| dizin sunucusundaki bir kullanıcı için yardımcı nesne sınıfları | Azure portal Sağlama sayfası öznitelik eşlemeleri | POSIX şemasıyla posixAccount OpenLDAP için veshadowAccount |

| yeni bir kullanıcıda doldurulacak öznitelikler | Yapılandırma sihirbazı Öznitelikleri seç sayfası ve Azure portalı Sağlama sayfası öznitelik eşlemeleri | AD LDS msDS-UserAccountDisabled, userPrincipalNameve displayName OpenLDAP cniçin , gidNumber, homeDirectory, mail, , objectClass, sn, uid, , , uidNumberuserPassword |

| dizin sunucusu için gereken adlandırma hiyerarşisi | Azure portal Sağlama sayfası öznitelik eşlemeleri | Yeni oluşturulan bir kullanıcının DN'sini AD LDS ve DC=Contoso,DC=lab OpenLDAP için hemen aşağıda CN=CloudUsers,CN=App,DC=Contoso,DC=lab olacak şekilde ayarlayın |

| Microsoft Entra Kimliği ile dizin sunucusu arasında kullanıcıları ilişkilendirmeye yönelik öznitelikler | Azure portal Sağlama sayfası öznitelik eşlemeleri | AD LDS için, bu örnek başlangıçta boş bir dizin ve OpenLDAP için yapılandırılmadığından, mail |

| Microsoft Entra Id'de bir kullanıcı kapsamın dışına çıktığında sağlamayı kaldırma davranışı | Yapılandırma sihirbazı Sağlama kaldırma sayfası | Kullanıcıyı dizin sunucusundan silme |

Dizin sunucusunun ağ adresi bir ana bilgisayar adı ve TCP bağlantı noktası numarasıdır( genellikle 389 veya 636 numaralı bağlantı noktasıdır). Dizin sunucusunun bağlayıcıyla aynı Windows Server'da birlikte bulunması veya ağ düzeyinde güvenlik kullanmanız dışında, bağlayıcıdan dizin sunucusuna ağ bağlantılarının SSL veya TLS kullanılarak korunması gerekir. Bağlayıcı, bağlantı noktası 389'da bir dizin sunucusuna bağlanmayı ve oturumda TLS'yi etkinleştirmek için Başlangıç TLS'yi kullanmayı destekler. Bağlayıcı ayrıca TLS üzerinden LDAPS - LDAP için 636 numaralı bağlantı noktasındaki bir dizin sunucusuna bağlanmayı da destekler.

Bağlayıcının dizin sunucusunda zaten yapılandırılmış olan dizin sunucusunda kimlik doğrulaması için tanımlanmış bir hesabınız olması gerekir. Bu hesap genellikle ayırt edici bir adla tanımlanır ve ilişkili bir parolaya veya istemci sertifikasına sahiptir. Bağlı dizindeki nesneler üzerinde içeri ve dışarı aktarma işlemleri gerçekleştirmek için, bağlayıcı hesabının dizinin erişim denetimi modelinde yeterli izinlere sahip olması gerekir. Bağlayıcının dışarı aktarabilmesi için yazma izinlerine ve içeri aktarabilmek için okuma izinlerine sahip olması gerekir. İzin yapılandırması, hedef dizinin yönetim deneyimleri içinde gerçekleştirilir.

Dizin şeması, dizindeki gerçek bir varlığı temsil eden nesne sınıflarını ve özniteliklerini belirtir. Bağlayıcı, bir kullanıcının gibi bir yapısal nesne sınıfı ve isteğe bağlı olarak inetOrgPersonek yardımcı nesne sınıfları ile temsil edilmesini destekler. Bağlayıcının dizin sunucusuna kullanıcı sağlayabilmesi için, Azure portalındaki yapılandırma sırasında Microsoft Entra şemasından tüm zorunlu özniteliklere eşlemeler tanımlayacaksınız. Bu, yapısal nesne sınıfının zorunlu özniteliklerini, bu yapısal nesne sınıfının tüm üst sınıflarını ve yardımcı nesne sınıflarının zorunlu özniteliklerini içerir. Buna ek olarak, büyük olasılıkla bu sınıfların isteğe bağlı özniteliklerinden bazılarına eşlemeleri de yapılandıracaksınız. Örneğin, bir OpenLDAP dizin sunucusu, yeni bir kullanıcının aşağıdaki örneğe benzer özniteliklere sahip olması için bir nesne gerektirebilir.

dn: cn=bsimon,dc=Contoso,dc=lab

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

cn: bsimon

gidNumber: 10000

homeDirectory: /home/bsimon

sn: simon

uid: bsimon

uidNumber: 10011

mail: bsimon@contoso.com

userPassword: initial-password

Bir dizin sunucusu tarafından uygulanan dizin hiyerarşisi kuralları, her kullanıcı için nesnelerin birbiriyle ve dizindeki mevcut nesnelerle nasıl ilişkili olduğunu açıklar. Çoğu dağıtımda kuruluş, her kullanıcı için her nesnenin ortak bir temel nesnenin hemen altında bulunduğu dizin sunucusunda düz bir hiyerarşiye sahip olmayı seçti. Örneğin, bir dizin sunucusundaki adlandırma bağlamı için temel ayırt edici ad ise dc=contoso,dc=com , yeni bir kullanıcı gibi cn=alice,dc=contoso,dc=comayırt edici bir ada sahip olur. Ancak bazı kuruluşların daha karmaşık bir dizin hiyerarşisi olabilir. Bu durumda bağlayıcı için ayırt edici ad eşlemesini belirtirken kuralları uygulamanız gerekir. Örneğin, bir dizin sunucusu kullanıcıların departmana göre kuruluş birimlerinde olmasını bekleyebilir, bu nedenle yeni bir kullanıcının gibi cn=alice,ou=London,dc=contoso,dc=comayırt edici bir adı olur. Bağlayıcı, kuruluş birimleri için ara nesneler oluşturmadığından, dizin sunucusu kural hiyerarşisinin beklediği ara nesneler dizin sunucusunda zaten mevcut olmalıdır.

Ardından, bağlayıcının dizin sunucusunda bir Microsoft Entra kullanıcısına karşılık gelen bir kullanıcı olup olmadığını nasıl belirleyeceğini belirleyen kuralları tanımlamanız gerekir. Her LDAP dizini, dizin sunucusundaki her nesne için benzersiz olan ayırt edici bir ada sahiptir, ancak bu ayırt edici ad genellikle Microsoft Entra Id'deki kullanıcılar için mevcut değildir. Bunun yerine, bir kuruluşun dizin sunucusu şemasında veya employeeIdgibi mail farklı bir özniteliği olabilir ve bu da Microsoft Entra Id'deki kullanıcılarında bulunur. Ardından, bağlayıcı bir dizin sunucusuna yeni bir kullanıcı sağlarken, bağlayıcı bu dizinde o özniteliğin belirli bir değerine sahip olan bir kullanıcı olup olmadığını arayabilir ve dizin sunucusunda yalnızca bir kullanıcı yoksa yeni bir kullanıcı oluşturabilir.

Senaryonuz yalnızca mevcut kullanıcıları güncelleştirmek veya silmekle değil LDAP dizininde yeni kullanıcılar oluşturmayı içeriyorsa, bu dizin sunucusunu kullanan uygulamaların kimlik doğrulamasını nasıl işleyeceklerini de belirlemeniz gerekir. Önerilen yaklaşım, uygulamaların Microsoft Entra Id kimlik doğrulaması yapmak için SAML, OAuth veya OpenID Bağlan gibi bir federasyon veya SSO protokolü kullanması ve yalnızca öznitelikler için dizin sunucusuna güvenmeleridir. Geleneksel olarak LDAP dizinleri, bir parolayı denetleyerek kullanıcıların kimliğini doğrulamak için uygulamalar tarafından kullanılabilir, ancak bu kullanım örneği çok faktörlü kimlik doğrulaması için veya kullanıcının kimliği zaten doğrulanmış olduğunda mümkün değildir. Bazı uygulamalar, bir kullanıcının SSH ortak anahtarını veya sertifikasını dizinden sorgulayabilir. Bu, kullanıcıların bu formların kimlik bilgilerini zaten barındırması için uygun olabilir. Ancak, dizin sunucusuna dayalı uygulamanız modern kimlik doğrulama protokollerini veya daha güçlü kimlik bilgilerini desteklemiyorsa, Microsoft Entra Id kullanıcının Microsoft Entra parolasını sağlamayı desteklemediğinden dizinde yeni bir kullanıcı oluştururken uygulamaya özgü bir parola ayarlamanız gerekir.

Son olarak sağlamayı kaldırma davranışı konusunda anlaşmanız gerekir. Bağlayıcı yapılandırıldığında ve Microsoft Entra Id, microsoft Entra ID'deki bir kullanıcı ile dizindeki bir kullanıcı arasında, zaten dizinde bulunan bir kullanıcı veya yeni bir kullanıcı için bir bağlantı oluşturduysa, Microsoft Entra Id, Microsoft Entra kullanıcısından dizine öznitelik değişiklikleri sağlayabilir. Uygulamaya atanan bir kullanıcı Microsoft Entra Kimliği'nde silinirse, Microsoft Entra Kimliği dizin sunucusuna bir silme işlemi gönderir. Ayrıca, bir kullanıcı uygulamayı kullanabilme kapsamının dışına çıktığında dizin sunucusundaki nesneyi Microsoft Entra ID'nin güncelleştirmesini isteyebilirsiniz. Bu davranış, dizin sunucusunu kullanacak uygulamaya bağlıdır, çünkü OpenLDAP gibi birçok dizin, kullanıcının hesabının devre dışı bırakıldığını gösteren varsayılan bir yönteme sahip olmayabilir.

LDAP dizinini hazırlama

Henüz bir dizin sunucunuz yoksa ve bu özelliği denemek istiyorsanız, Active Directory Basit Dizin Hizmetlerini Microsoft Entra Id'den sağlama için hazırlama, test AD LDS ortamının nasıl oluşturulacağını gösterir. Dağıtılan başka bir dizin sunucunuz varsa, bu makaleyi atlayabilir ve ECMA bağlayıcısı ana bilgisayarını yüklemeye ve yapılandırmaya devam edebilirsiniz.

Microsoft Entra Bağlan Sağlama Aracısı'nı yükleme ve yapılandırma

Sağlama aracısını zaten indirdiyseniz ve başka bir şirket içi uygulama için yapılandırdıysanız sonraki bölümde okumaya devam edin.

- Azure Portal’ında oturum açın.

- Kurumsal uygulamalar'a gidin ve Yeni uygulama'ya tıklayın.

- Şirket içi ECMA uygulama uygulamasını arayın, uygulamaya bir ad verin ve oluştur'u seçerek kiracınıza ekleyin.

- Menüden uygulamanızın Sağlama sayfasına gidin.

- Başlayın'ı seçin.

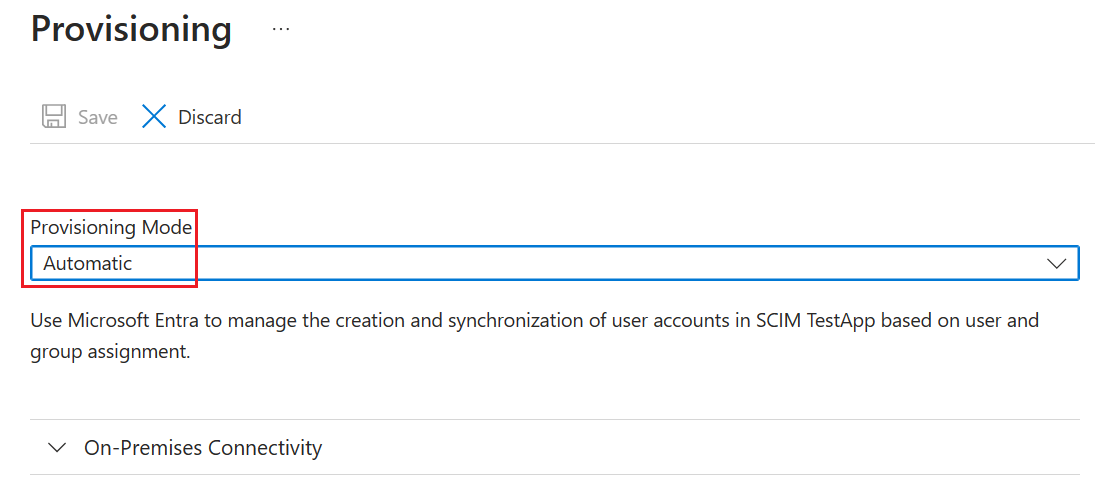

- Sağlama sayfasında modu Otomatik olarak değiştirin.

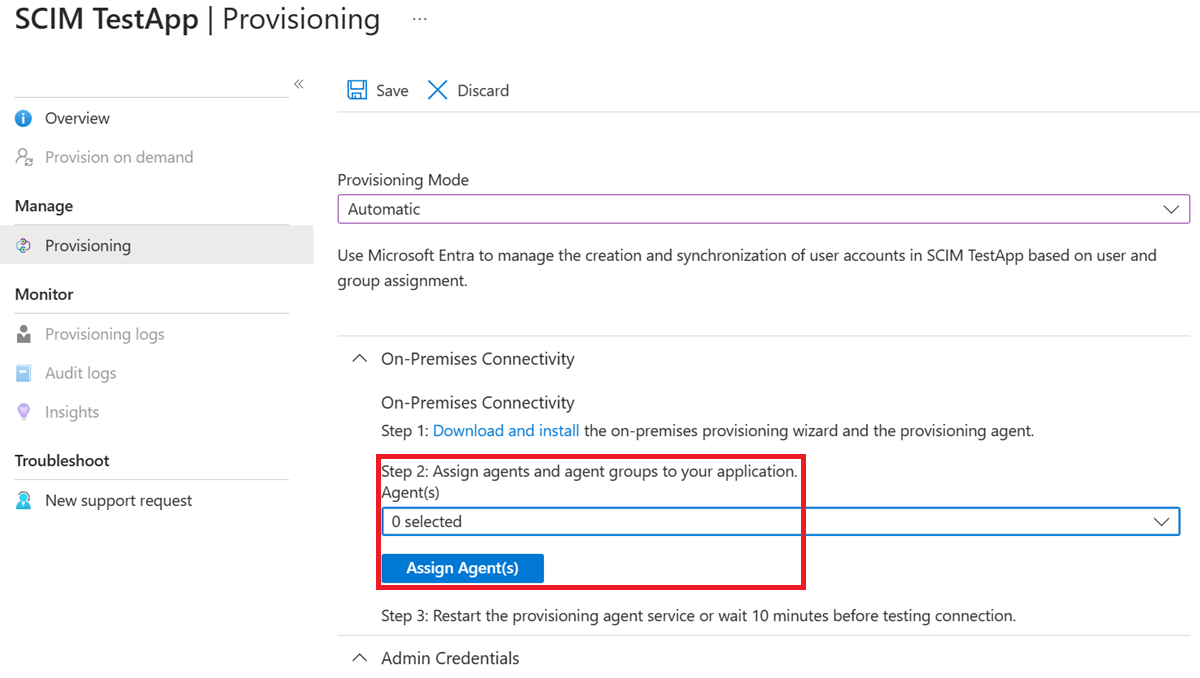

- Şirket içi Bağlan ivity bölümünde İndir ve yükle'yi ve ardından Koşulları kabul et ve indir'i seçin.

- Portaldan çıkın ve sağlama aracısı yükleyicisini açın, hizmet koşullarını kabul edin ve Yükle'yi seçin.

- Microsoft Entra sağlama aracısı yapılandırma sihirbazını bekleyin ve İleri'yi seçin.

- Uzantı Seç adımında Şirket içi uygulama sağlama'yı ve ardından İleri'yi seçin.

- Sağlama aracısı, Microsoft Entra Id'de ve potansiyel olarak kuruluşunuzun kimlik sağlayıcısında kimlik doğrulaması yapmanız için bir açılan pencere görüntülemek üzere işletim sisteminin web tarayıcısını kullanır. Windows Server'da tarayıcı olarak Internet Explorer kullanıyorsanız, JavaScript'in düzgün çalışmasına izin vermek için tarayıcınızın güvenilen site listesine Microsoft web siteleri eklemeniz gerekebilir.

- Yetkilendirmeniz istendiğinde Microsoft Entra yöneticisi için kimlik bilgilerini sağlayın. Kullanıcının en azından Karma Kimlik Yönetici istrator rolüne sahip olması gerekir.

- Ayarı onaylamak için Onayla'yı seçin. Yükleme başarılı olduktan sonra Çıkış'ı seçip Sağlama Aracısı Paketi yükleyicisini kapatabilirsiniz.

Şirket içi ECMA uygulamasını yapılandırma

Portala geri dönün, Şirket İçi Bağlan ivity bölümünde dağıttığınız aracıyı seçin ve Aracı ata'yı seçin.

Yapılandırma sihirbazını kullanarak yapılandırmanın bir sonraki adımını tamamladığınızda bu tarayıcı penceresini açık tutun.

Microsoft Entra ECMA Bağlan or Konak sertifikasını yapılandırma

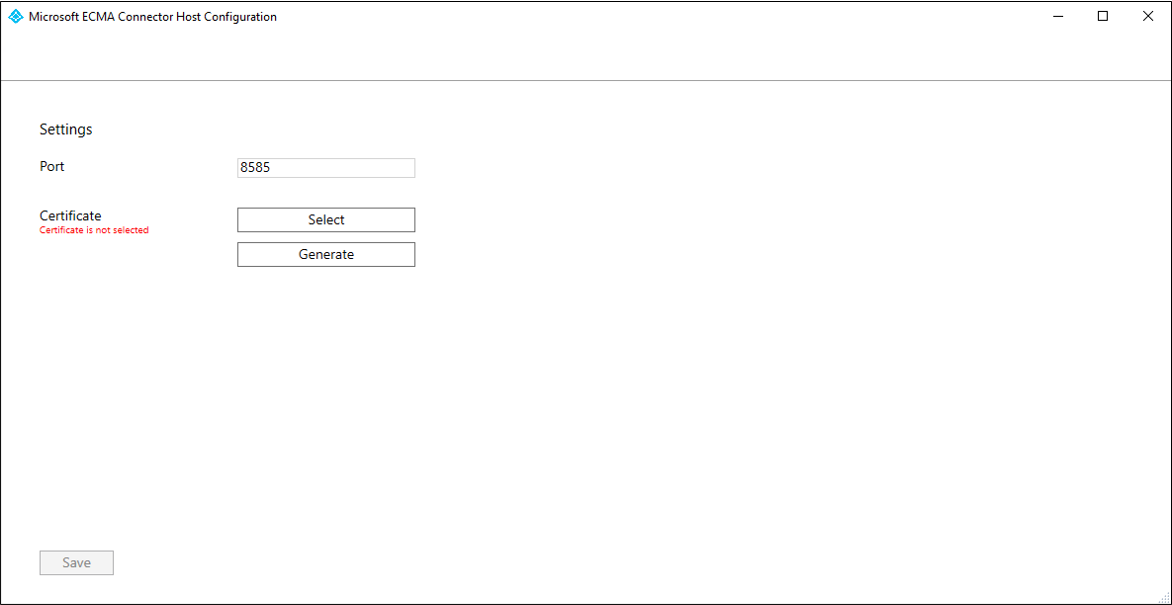

- Sağlama aracısının yüklü olduğu Windows Server'da, başlat menüsünden Microsoft ECMA2Host Yapılandırma Sihirbazı'na sağ tıklayın ve yönetici olarak çalıştırın. Sihirbazın gerekli Windows olay günlüklerini oluşturması için Windows yöneticisi olarak çalışmak gerekir.

- ECMA Bağlan veya Konak Yapılandırması başlatıldıktan sonra, sihirbazı ilk kez çalıştırıyorsanız, sizden bir sertifika oluşturmanızı ister. Varsayılan bağlantı noktası 8585'i bırakın ve sertifika oluşturmak için Sertifika oluştur'a tıklayın. Otomatik oluşturulan sertifika, güvenilen kökün bir parçası olarak otomatik olarak imzalanır. SAN, ana bilgisayar adıyla eşleşir.

- Kaydet'i seçin.

Not

Yeni bir sertifika oluşturmayı seçtiyseniz, lütfen sertifikanın son kullanma tarihini kaydedin; yapılandırma sihirbazına geri dönmek ve süresi dolmadan önce sertifikayı yeniden oluşturmak için zamanladığınızdan emin olun.

Genel LDAP bağlayıcısı yapılandırma

Seçtiğiniz seçeneklere bağlı olarak, sihirbaz ekranlarından bazıları kullanılamayabilir ve bilgiler biraz farklı olabilir. Bu örnek yapılandırmanın amaçları doğrultusunda, AD LDS için Kullanıcı nesne sınıfıyla kullanıcı sağlama ve OpenLDAP için inetOrgPerson nesne sınıfı gösterilir. Yapılandırmanızda size yol göstermek için aşağıdaki bilgileri kullanın.

Bağlayıcıda Microsoft Entra Kimliğinin kimliğini doğrulamak için kullanılacak bir gizli dizi belirteci oluşturun. Her uygulama için en az 12 karakter ve benzersiz olmalıdır. Gizli dizi oluşturucunuz yoksa, örnek bir rastgele dize oluşturmak için aşağıdaki gibi bir PowerShell komutu kullanabilirsiniz.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})Henüz yapmadıysanız, başlat menüsünden Microsoft ECMA2Host Yapılandırma Sihirbazı'nı başlatın.

Özellikler sayfasında, kutuları resmi izleyen tabloda belirtilen değerlerle doldurun ve İleri'yi seçin.

Özellik Değer Veri Akışı Adı Bağlayıcı için seçtiğiniz ad, ortamınızdaki tüm bağlayıcılar arasında benzersiz olmalıdır. Örneğin, LDAP.Otomatik eşitleme zamanlayıcısı (dakika) 120 Gizli Dizi Belirteci Gizli dizi belirtecinizi buraya girin. En az 12 karakter olmalıdır. Uzantı DLL'i Genel LDAP bağlayıcısı için Microsoft.IAM.Bağlan'ı seçin Veya. GenericLdap.dll. Bağlan ivity sayfasında ECMA Bağlan veya Konağın dizin sunucusuyla nasıl iletişim kuracağını yapılandıracak ve yapılandırma seçeneklerinden bazılarını ayarlayacaksınız. Kutuları, resmi izleyen tabloda belirtilen değerlerle doldurun ve İleri'yi seçin. İleri'yi seçtiğinizde, bağlayıcı dizin sunucusunu yapılandırması için sorgular.

Özellik Açıklama Host LDAP sunucusunun bulunduğu ana bilgisayar adı. Bu örnek, örnek konak adı olarak kullanır APP3.Bağlantı noktası TCP bağlantı noktası numarası. Dizin sunucusu SSL üzerinden LDAP için yapılandırılmışsa 636 numaralı bağlantı noktasını kullanın. için Start TLSveya ağ düzeyinde güvenlik kullanıyorsanız 389 numaralı bağlantı noktasını kullanın.Bağlantı Zaman Aşımı 180 Bağlama Bu özellik, bağlayıcının dizin sunucusunda nasıl kimlik doğrulaması yapılacağını belirtir. Basicayarıyla veya veyaTLSayarıylaSSLve hiçbir istemci sertifikası yapılandırılmamış olarak bağlayıcı, ayırt edici bir ad ve parolayla kimlik doğrulaması yapmak için bir LDAP basit bağlaması gönderir.SSLveyaTLSayarı ve bir istemci sertifikası belirtildiğinde bağlayıcı, istemci sertifikasıyla kimlik doğrulaması yapmak için bir LDAP SASLEXTERNALbağlaması gönderir.User Name ECMA Bağlan or dizin sunucusunda kimliğini nasıl doğrular. AD LDS için bu örnekte, örnek kullanıcı adı ve OpenLDAP için, CN=svcAccount,CN=ServiceAccounts,CN=App,DC=contoso,DC=labcn=admin,dc=contoso,dc=labParola ECMA Bağlan veya dizin sunucusunda kimliğini doğrulayacak kullanıcının parolası. Bölge/Etki Alanı Bu ayar yalnızca, kullanıcının Bölge/Etki Alanı'nı sağlamak için Bağlama seçeneğini belirlediyseniz Kerberosgereklidir.Sertifika Bu bölümdeki ayarlar yalnızca Bağlama seçeneği olarak veya TLSseçeneğini belirlediysenizSSLkullanılır.Öznitelik Diğer Adları Öznitelik diğer adları metin kutusu, RFC4522 söz dizimi ile şemada tanımlanan öznitelikler için kullanılır. Bu öznitelikler şema algılama sırasında algılanamaz ve bağlayıcının bu öznitelikleri tanımlama konusunda yardıma ihtiyacı vardır. Örneğin, dizin sunucusu yayımlamazsa userCertificate;binaryve bu özniteliği sağlamak istiyorsanız userCertificate özniteliğini ikili öznitelik olarak doğru şekilde tanımlamak için öznitelik diğer adları kutusuna aşağıdaki dize girilmelidir:userCertificate;binary. Şemada olmayan özel özniteliklere ihtiyacınız yoksa, bu özelliği boş bırakabilirsiniz.İşletimsel öznitelikleri dahil et Include operational attributes in schemaDizin sunucusu tarafından oluşturulan öznitelikleri de eklemek için onay kutusunu seçin. Bunlar, nesnenin ne zaman oluşturulduğu ve son güncelleştirme zamanı gibi öznitelikleri içerir.Genişletilebilir öznitelikleri dahil et Include extensible attributes in schemaDizin sunucusunda genişletilebilir nesneler (RFC4512/4.3) kullanılıyorsa onay kutusunu seçin. Bu seçeneğin etkinleştirilmesi, her özniteliğin tüm nesnelerde kullanılmasını sağlar. Bu seçeneğin seçilmesi şemayı çok büyük hale getirir, bu nedenle bağlı dizin bu özelliği kullanmıyorsa seçeneğin seçili durumda kalmaması önerisinde bulunur.El ile yer işareti seçimine izin ver İşaretlemeden bırakın. Not

Bağlanmaya çalışırken sorun yaşıyorsanız ve Genel sayfaya geçemiyorsanız AD LDS veya diğer dizin sunucusundaki hizmet hesabının etkinleştirildiğinden emin olun.

Genel sayfasında, gerekirse değişiklik günlüğünün ayırt edici adını ve ek LDAP özelliklerini yapılandıracaksınız. Sayfa, LDAP sunucusu tarafından sağlanan bilgilerle önceden doldurulur. Gösterilen değerleri gözden geçirin ve İleri'yi seçin.

Özellik Açıklama Desteklenen SASL Mekanizmaları En üstteki bölümde, SASL mekanizmalarının listesi de dahil olmak üzere sunucunun kendisi tarafından sağlanan bilgiler gösterilir. Sunucu Sertifikası Ayrıntıları veya TLSbelirtildiyseSSL, sihirbaz dizin sunucusu tarafından döndürülen sertifikayı görüntüler. Verenin, konunun ve parmak izinin doğru dizin sunucusu için olduğunu onaylayın.Zorunlu Özellikler Bulundu Bağlayıcı, zorunlu denetimlerin Kök DSE'de mevcut olduğunu da doğrular. Bu denetimler listelenmiyorsa bir uyarı sunulur. Bazı LDAP dizinleri Kök DSE'deki tüm özellikleri listelemez ve bir uyarı olsa bile bağlayıcı sorunsuz çalışıyor olabilir. Desteklenen Denetimler Desteklenen denetimler onay kutuları belirli işlemlerin davranışını denetler Delta İçeri Aktarma Değişiklik günlüğü DN'si, değişiklik günlüğü tarafından kullanılan adlandırma bağlamıdır, örneğin cn=changelog. Delta içeri aktarma yapabilmek için bu değerin belirtilmesi gerekir. Parola Özniteliği Dizin sunucusu farklı bir parola özniteliğini veya parola karması destekliyorsa, parola değişiklikleri için hedefi belirtebilirsiniz. Bölüm Adları Ek bölümler listesinde otomatik olarak algılanmayan başka ad alanları eklemek mümkündür. Örneğin, birden çok sunucu aynı anda içeri aktarılması gereken bir mantıksal küme oluşturursa bu ayar kullanılabilir. Active Directory'nin bir ormanda birden çok etki alanı olabileceği ancak tüm etki alanlarının tek bir şemayı paylaştığı gibi, bu kutuya ek ad alanları girilerek de aynı benzetim yapılabilir. Her ad alanı farklı sunuculardan içeri aktarılabilir ve Bölümleri ve Hiyerarşileri Yapılandır sayfasında daha fazla yapılandırılır. Bölümler sayfasında varsayılan değeri koruyun ve İleri'yi seçin.

Profilleri Çalıştır sayfasında Dışarı Aktar onay kutusunun ve Tam içeri aktarma onay kutusunun seçili olduğundan emin olun. Sonra İleri'yi seçin.

Özellik Açıklama Export LDAP dizin sunucusuna veri aktaracak profili çalıştırın. Bu çalıştırma profili gereklidir. Tam içeri aktarma Daha önce belirtilen LDAP kaynaklarından tüm verileri içeri aktaracak profili çalıştırın. Bu çalıştırma profili gereklidir. Delta içeri aktarma Yalnızca LDAP'den son tam veya delta içeri aktarma işleminden sonra yapılan değişiklikleri içeri aktaracak profili çalıştırın. Bu çalıştırma profilini yalnızca dizin sunucusunun gerekli gereksinimleri karşıladığını doğruladıysanız etkinleştirin. Daha fazla bilgi için bkz. Genel LDAP Bağlan veya başvurusu. Dışarı Aktar sayfasında varsayılan değerleri değiştirmeden bırakın ve İleri'ye tıklayın.

Tam İçeri Aktarma sayfasında varsayılan değerleri değiştirmeden bırakın ve İleri'ye tıklayın.

DeltaImport sayfasında, varsa varsayılan değerleri değiştirmeyin ve İleri'ye tıklayın.

Nesne Türleri sayfasında kutuları doldurun ve İleri'yi seçin.

Özellik Açıklama Hedef nesne Bu değer, LDAP dizin sunucusundaki bir kullanıcının yapısal nesne sınıfıdır. Örneğin, inetOrgPersonOpenLDAP veyaUserAD LDS için. Bu alanda bir yardımcı nesne sınıfı belirtmeyin. Dizin sunucusu yardımcı nesne sınıfları gerektiriyorsa, Bunlar Azure portalında öznitelik eşlemeleri ile yapılandırılır.Bağlayıcı Bu özniteliğin değerleri hedef dizindeki her nesne için benzersiz olmalıdır. Microsoft Entra sağlama hizmeti, ilk döngüden sonra bu özniteliği kullanarak ECMA bağlayıcısı ana bilgisayarını sorgular. AD LDS ObjectGUIDiçin kullanın ve diğer dizin sunucuları için aşağıdaki tabloya bakın. Ayırt edici adın olarak-dn-seçilebileceğini unutmayın. OpenLDAP şemasındakiuidöznitelik gibi çok değerli öznitelikler bağlayıcı olarak kullanılamaz.Sorgu Özniteliği Bu öznitelik, AD LDS'nin dizin sunucusu olması veya _distinguishedNameOpenLDAP olması gibiobjectGUIDAnchor ile aynı olmalıdır.DN Hedef nesnenin distinguishedName. tutun -dn-.Otomatik unchecked Aşağıdaki tabloda LDAP sunucuları ve kullanılan yer işareti listelenmektedir:

Dizin Bağlayıcı Microsoft AD LDS ve AD GC Objectguıd. Bağlayıcı olarak kullanmak için ObjectGUIDaracı sürüm 1.1.846.0 veya üzerini kullanıyor olmanız gerekir.389 Dizin Sunucusu Dn Apache Dizini Dn IBM Tivoli DS Dn Isode Dizini Dn Novell/NetIQ eDirectory GUID DJ/DS'yi açın Dn LDAP'i açma Dn Oracle ODSEE Dn RadiantOne VDS Dn Sun One Dizin Sunucusu Dn ECMA konağı, hedef dizin tarafından desteklenen öznitelikleri bulur. Bu özniteliklerden hangilerini Microsoft Entra Id'ye göstermek istediğinizi seçebilirsiniz. Bu öznitelikler daha sonra azure portalında sağlama için yapılandırılabilir. Öznitelikleri Seçin sayfasında, açılan listede, zorunlu öznitelikler olarak gerekli olan veya Microsoft Entra Id'den sağlamak istediğiniz tüm öznitelikleri birer birer ekleyin.

Öznitelik açılan listesi, hedef dizinde bulunan ve yapılandırma sihirbazı Öznitelikleri Seç sayfasının önceki kullanımında seçilmemiş olan öznitelikleri gösterir.Onay kutusunun öznitelik için

objectClassişaretsiz olduğundan ve ayarlanıyorsauserPassword, seçilemez veya öznitelik içinuserPasswordişaretli olduğundan eminTreat as single valueolun.inetOrgPerson şemasıyla OpenLDAP kullanıyorsanız lütfen aşağıdaki öznitelikler için görünürlüğü yapılandırın.

Öznitelik Tek bir değer olarak davran Cn Y posta Y objectClass sn Y Userpassword Y POSIX şemasıyla OpenLDAP kullanıyorsanız lütfen aşağıdaki öznitelikler için görünürlüğü yapılandırın.

Öznitelik Tek bir değer olarak davran _distinguishedName -Dn- export_password Cn Y gidNumber homeDirectory posta Y objectClass sn Y Uıd Y uidNumber Userpassword Y Tüm ilgili öznitelikler eklendikten sonra İleri'yi seçin.

Sağlamayı Kaldırma sayfasında, Microsoft Entra ID'nin kullanıcıların uygulama kapsamı dışına çıktığında dizinden kaldırılmasını istediğinizi belirtebilirsiniz. Öyleyse, Akışı devre dışı bırak'ın altında Sil'i seçin ve Akışı sil'in altında Sil'i seçin. Seçilirse

Set attribute value, önceki sayfada seçilen öznitelikler Sağlama kaldırma sayfasında seçilemez.

Not

Set özniteliği değerini kullanıyorsanız yalnızca boole değerlerine izin verildiğini unutmayın.

- Bitir'i seçin.

ECMA2Host hizmetinin çalıştığından ve dizin sunucusundan okuyadığından emin olun

Bağlayıcı ana bilgisayarının başlatıldığını ve dizin sunucusundan bağlayıcı konağına var olan tüm kullanıcıları okuduğunu onaylamak için bu adımları izleyin.

- Microsoft Entra ECMA Bağlan veya Ana Bilgisayarı çalıştıran sunucuda Başlat'ı seçin.

- Gerekirse çalıştır'ı seçin ve ardından kutuya services.msc yazın.

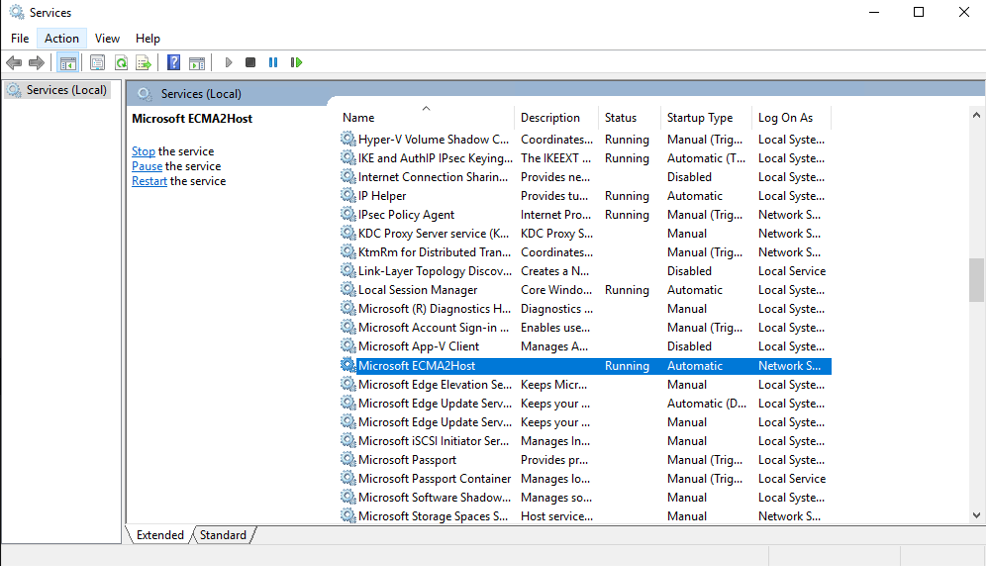

- Hizmetler listesinde Microsoft ECMA2Host'un mevcut ve çalışır durumda olduğundan emin olun. Çalışmıyorsa Başlat'ı seçin.

- Hizmeti kısa süre önce başlattıysanız ve dizin sunucusunda çok sayıda kullanıcı nesnesi varsa, bağlayıcının dizin sunucusuyla bağlantı kurması için birkaç dakika bekleyin.

- Microsoft Entra ECMA Bağlan veya Ana Bilgisayarı çalıştıran sunucuda PowerShell'i başlatın.

- ECMA ana bilgisayarının yüklendiği klasöre geçin, örneğin

C:\Program Files\Microsoft ECMA2Host. - alt dizinine

Troubleshootinggeçin. - Aşağıdaki örnekte gösterildiği gibi bu dizinde betiği

TestECMA2HostConnection.ps1çalıştırın ve bağımsız değişken olarak bağlayıcı adını veObjectTypePathdeğerinicachesağlayın. Bağlayıcı konağınız 8585 numaralı TCP bağlantı noktasını dinlemiyorsa bağımsız değişkeni de sağlamanız-Portgerekebilir. İstendiğinde, bu bağlayıcı için yapılandırılan gizli dizi belirtecini yazın.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName LDAP -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Betik bir hata veya uyarı iletisi görüntülüyorsa, hizmetin çalışıp çalışmadığını ve bağlayıcı adı ile gizli dizi belirtecinin yapılandırma sihirbazında yapılandırdığınız değerlerle eşleşip eşleşmediğini denetleyin.

- Betik çıktısını

Falsegörüntülerse, bağlayıcı var olan kullanıcılar için kaynak dizin sunucusunda hiçbir girdi görmemiş demektir. Bu yeni bir dizin sunucusu yüklemesiyse, bu davranış beklenir ve sonraki bölümde devam edebilirsiniz. - Ancak, dizin sunucusu zaten bir veya daha fazla kullanıcı içeriyorsa ancak betik görüntüleniyorsa

False, bu durum bağlayıcının dizin sunucusundan okunamadığını gösterir. Sağlamayı denerseniz, Microsoft Entra Kimliği bu kaynak dizindeki kullanıcılarla Microsoft Entra Id'deki kullanıcılarla doğru eşleşmeyebilir. Bağlayıcı ana bilgisayarının var olan dizin sunucusundan nesneleri okumayı tamamlayıp betiği yeniden çalıştırması için birkaç dakika bekleyin. Çıkış olmayaFalsedevam ederse, bağlayıcınızın yapılandırmasını denetleyin ve dizin sunucusundaki izinler bağlayıcının mevcut kullanıcıları okumasına izin verir.

Microsoft Entra Id'den bağlayıcı konağına bağlantıyı test etme

Portalda uygulama sağlamayı yapılandırdığınız web tarayıcısı penceresine dönün.

Not

Pencere zaman aşımına uğradıysa aracıyı yeniden seçmeniz gerekir.

- Azure Portal’ında oturum açın.

- Kurumsal uygulamalar'ave Şirket içi ECMA uygulama uygulamasına gidin.

- Sağlama'ya tıklayın.

- Başlarken görünürse modu Otomatik olarak değiştirin, Şirket İçi Bağlan ivity bölümünde, az önce dağıttığınız aracıyı seçin ve Aracı ata'yı seçin ve 10 dakika bekleyin. Aksi takdirde Sağlamayı Düzenle'ye gidin.

Yönetici kimlik bilgileri bölümünün altında aşağıdaki URL'yi girin.

connectorNamebölümünü ECMA konağındaki bağlayıcının adıyla (gibi)LDAPdeğiştirin. ECMA konağı için sertifika yetkilinizden bir sertifika sağladıysanız değerini ECMA konağı yüklü olan sunucunun ana bilgisayar adıyla değiştirinlocalhost.Özellik Değer Kiracı URL'si https://localhost:8585/ecma2host_connectorName/scim Bağlayıcıyı oluştururken tanımladığınız Gizli Dizi Belirteci değerini girin.

Not

Aracıyı uygulamaya yeni atadıysanız kaydın tamamlanması için lütfen 10 dakika bekleyin. Kayıt tamamlanana kadar bağlantı testi çalışmaz. Sunucunuzda sağlama aracısını yeniden başlatarak aracı kaydının tamamlanmasını zorlamak kayıt işlemini hızlandırabilir. Sunucunuza gidin, Windows arama çubuğunda hizmetleri arayın, Microsoft Entra Bağlan Sağlama Aracısı hizmetini belirleyin, hizmete sağ tıklayın ve yeniden başlatın.

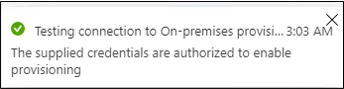

Test Bağlan ion'ı seçin ve bir dakika bekleyin.

Bağlantı testi başarılı olduktan ve sağlanan kimlik bilgilerinin sağlamayı etkinleştirme yetkisi olduğunu gösterdiğinde Kaydet'i seçin.

Microsoft Entra şemasını genişletme (isteğe bağlı)

Dizin sunucunuz kullanıcılar için varsayılan Microsoft Entra şemasının parçası olmayan ek öznitelikler gerektiriyorsa, sağlama sırasında bu özniteliklerin değerlerini bir sabitten, diğer Microsoft Entra özniteliklerinden dönüştürülmüş bir ifadeden veya Microsoft Entra şemasını genişleterek sağlayacak şekilde yapılandırabilirsiniz.

Dizin sunucusu, kullanıcıların OpenLDAP POSIX şeması gibi uidNumber bir özniteliğe sahip olmasını gerektiriyorsa ve bu öznitelik bir kullanıcı için Microsoft Entra şemanızın bir parçası değilse ve her kullanıcı için benzersiz olması gerekiyorsa, bu özniteliği bir ifade aracılığıyla kullanıcının diğer özniteliklerinden oluşturmanız veya dizin uzantısı özelliğini kullanarak bu özniteliği uzantı olarak eklemeniz gerekir.

Kullanıcılarınız Active Directory Etki Alanı Hizmetleri'nden geliyorsa ve bu dizinde özniteliği varsa, özniteliğin Active Directory Etki Alanı eşitlenmesi gerektiğini yapılandırmak için Microsoft Entra Bağlan veya Microsoft Entra Bağlan bulut eşitlemesini kullanabilirsiniz Active Directory Etki Alanı Diğer sistemlere sağlanabilir olması için Microsoft Entra Id'ye yönelik hizmetler.

Kullanıcılarınız Microsoft Entra Id'den kaynaklanıyorsa, bir kullanıcıda depolamanız gereken her yeni öznitelik için bir dizin uzantısı tanımlamanız gerekir. Ardından, sağlanması planlanan Microsoft Entra kullanıcılarını güncelleştirerek her kullanıcıya bu özniteliklerin değerini verin.

Öznitelik eşlemesini yapılandırma

Bu bölümde, Microsoft Entra kullanıcısının öznitelikleri ile ECMA Ana Bilgisayar yapılandırma sihirbazında daha önce seçtiğiniz öznitelikler arasındaki eşlemeyi yapılandıracaksınız. Daha sonra bağlayıcı dizin sunucusunda bir nesne oluşturduğunda, Microsoft Entra kullanıcısının öznitelikleri bağlayıcı aracılığıyla bu yeni nesnenin parçası olmak üzere dizin sunucusuna gönderilir.

Microsoft Entra yönetim merkezinde, Kurumsal uygulamalar'ın altında Şirket içi ECMA uygulama uygulamasını ve ardından Sağlama sayfasını seçin.

Sağlamayı düzenle'yi seçin.

Eşlemeler'i genişletin ve Microsoft Entra kullanıcılarını sağlayın'ı seçin. Bu uygulama için öznitelik eşlemelerini ilk kez yapılandırdıysanız, yer tutucu için yalnızca bir eşleme olacaktır.

Dizin sunucusunun şemasının Microsoft Entra Id'de kullanılabilir olduğunu onaylamak için Gelişmiş seçenekleri göster onay kutusunu seçin ve ScimOnPremises için öznitelik listesini düzenle'yi seçin. Yapılandırma sihirbazında seçilen tüm özniteliklerin listelenmiş olduğundan emin olun. Aksi takdirde, şemanın yenilenmesi için birkaç dakika bekleyin, gezinti satırında Öznitelik Eşlemesi'ni seçin ve sonra sayfayı yeniden yüklemek için ScimOnPremises için öznitelik listesini düzenle'yi yeniden seçin. Listelenen öznitelikleri gördüğünüzde, eşleme listesine dönmek için bu sayfadan iptal edin.

Dizindeki her kullanıcının benzersiz bir ayırt edici adı olmalıdır. Bir öznitelik eşlemesi kullanarak bağlayıcının ayırt edici bir adı nasıl oluşturacağını belirtebilirsiniz. Yeni Eşleme Ekle'yi seçin. Aşağıdaki örnekteki değerleri kullanarak eşlemeyi oluşturun ve ifadedeki ayırt edici adları kuruluş biriminin veya hedef dizininizdeki diğer kapsayıcının adlarıyla eşleşecek şekilde değiştirin.

- Eşleme türü: ifade

- AD LDS'ye sağlama durumunda ifade:

Join("", "CN=", Word([userPrincipalName], 1, "@"), ",CN=CloudUsers,CN=App,DC=Contoso,DC=lab") - OpenLDAP'ye sağlama durumunda ifade:

Join("", "CN=", Word([userPrincipalName], 1, "@"), ",DC=Contoso,DC=lab") - Hedef öznitelik:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:-dn- - Bu eşlemeyi uygula: yalnızca nesne oluşturma sırasında

Dizin sunucusu özniteliğinde birden çok yapısal nesne sınıfı değeri veya yardımcı nesne sınıfı değeri gerektiriyorsa

objectClass, bu özniteliğe bir eşleme ekleyin. AD LDS'ye sağlama örneği için eşlemeobjectClassgerekli değildir, ancak diğer dizin sunucuları veya diğer şemalar için gerekli olabilir. için eşleme eklemek içinobjectClassYeni Eşleme Ekle'yi seçin. Aşağıdaki örnekteki değerleri kullanarak eşlemeyi oluşturun ve ifadedeki nesne sınıfı adlarını hedef dizin şemasıyla eşleşecek şekilde değiştirin.- Eşleme türü: ifade

- inetOrgPerson şeması sağlanırsa ifade:

Split("inetOrgPerson",",") - POSIX şeması sağlanırsa ifade:

Split("inetOrgPerson,posixAccount,shadowAccount",",") - Hedef öznitelik:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:objectClass - Bu eşlemeyi uygula: yalnızca nesne oluşturma sırasında

AD LDS'ye sağlamayı kullanıyorsanız ve userPrincipalName ile PLACEHOLDER arasında bir eşleme varsa, bu eşlemeye tıklayın ve düzenleyin. Eşlemeyi güncelleştirmek için aşağıdaki değerleri kullanın.

- Eşleme türü: doğrudan

- Kaynak özniteliği:

userPrincipalName - Hedef öznitelik:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userPrincipalName - Eşleşen öncelik: 1

- Bu eşlemeyi uygula: yalnızca nesne oluşturma sırasında

AD LDS'ye sağlanıyorsanız isSoftDeleted için bir eşleme ekleyin. Yeni Eşleme Ekle'yi seçin. Eşlemeyi oluşturmak için aşağıdaki değerleri kullanın.

- Eşleme türü: doğrudan

- Kaynak özniteliği:

isSoftDeleted - Hedef öznitelik:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:msDS-UserAccountDisabled

Dizin sunucunuz için aşağıdaki tabloda yer alan eşlemelerin her biri için Yeni Eşleme Ekle'yi seçin ve kaynak ve hedef öznitelikleri belirtin. Mevcut kullanıcılarla mevcut bir dizine sağlama işlemi yaparken, bu özniteliğin Bu özniteliği kullanarak nesneleri eşleştir özelliğini ayarlamak için ortak olan özniteliğin eşlemesini düzenlemeniz gerekir. Öznitelik eşlemesi hakkında daha fazla bilgiyi burada bulabilirsiniz.

AD LDS için:

Eşleme türü Kaynak özniteliği Hedef öznitelik Direct displayNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:displayNameOpenLDAP için:

Eşleme türü Kaynak özniteliği Hedef öznitelik Doğrudan displayNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:cnDoğrudan surnameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:snDoğrudan userPrincipalNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:mailPOSIX şemasına sahip OpenLDAP için ,

homeDirectoryuidveuidNumberözniteliklerini de sağlamanızgidNumbergerekir. Her kullanıcı için benzersiz ve benzersizuiduidNumberbir gerekir. genellikle kullanıcınınhomeDirectoryuserID'sinden türetilen bir ifade tarafından ayarlanır. Örneğin, bir kullanıcının değeri kendi kullanıcı asıl adından türetilen bir ifade tarafından oluşturulursauid, söz konusu kullanıcının giriş dizininin değeri, kullanıcı asıl adından da türetilen benzer bir ifade tarafından oluşturulabilir. Kullanım örneğine bağlı olarak tüm kullanıcıların aynı grupta olmasını isteyebilirsiniz, bu nedenle öğesini bir sabitten atayabilirsinizgidNumber.Eşleme türü Kaynak özniteliği Hedef öznitelik Expression ToLower(Word([userPrincipalName], 1, "@"), )urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:uidDirect (dizininize özgü öznitelik) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:uidNumberExpression Join("/", "/home", ToLower(Word([userPrincipalName], 1, "@"), ))urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:homeDirectorySabit 10000urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:gidNumberAD LDS dışında bir dizine sağlama varsa, kullanıcı için ilk rastgele parolayı ayarlayan bir eşleme

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userPasswordekleyin. AD LDS için userPassword eşlemesi yoktur.Kaydet'i seçin.

Uygulamaya sağlanacak kullanıcıların Microsoft Entra Id'de gerekli özniteliklere sahip olduğundan emin olun

LDAP dizininde mevcut kullanıcı hesapları olan kişiler varsa, Microsoft Entra kullanıcı gösteriminin eşleştirme için gereken özniteliklere sahip olduğundan emin olmanız gerekir.

LDAP dizininde yeni kullanıcılar oluşturmayı planlıyorsanız, bu kullanıcıların Microsoft Entra gösterimlerinin hedef dizinin kullanıcı şeması için gereken kaynak özniteliklere sahip olduğundan emin olmanız gerekir.

Kullanıcıların gerekli öznitelikleri denetlemesini otomatikleştirmek için Microsoft Graph PowerShell cmdlet'lerini kullanabilirsiniz.

Örneğin, sağlama işleminiz için kullanıcıların üç özniteliğinin DisplayNamesurnameextension_656b1c479a814b1789844e76b2f459c3_MyNewPropertyve olması gerektiğini varsayalım. Her kullanıcıyı almak ve gerekli özniteliklerin mevcut olup olmadığını denetlemek için cmdlet'ini kullanabilirsiniz Get-MgUser . Graph v1.0 Get-MgUser cmdlet'inin, istekte döndürülecek özelliklerden biri olarak öznitelikler belirtilmediği sürece kullanıcının dizin uzantısı özniteliklerinden hiçbirini varsayılan olarak döndürmediğini unutmayın.

$userPrincipalNames = (

"alice@contoso.com",

"bob@contoso.com",

"carol@contoso.com" )

$requiredBaseAttributes = ("DisplayName","surname")

$requiredExtensionAttributes = ("extension_656b1c479a814b1789844e76b2f459c3_MyNewProperty")

$select = "id"

foreach ($a in $requiredExtensionAttributes) { $select += ","; $select += $a;}

foreach ($a in $requiredBaseAttributes) { $select += ","; $select += $a;}

foreach ($un in $userPrincipalNames) {

$nu = Get-MgUser -UserId $un -Property $select -ErrorAction Stop

foreach ($a in $requiredBaseAttributes) { if ($nu.$a -eq $null) { write-output "$un missing $a"} }

foreach ($a in $requiredExtensionAttributes) { if ($nu.AdditionalProperties.ContainsKey($a) -eq $false) { write-output "$un missing $a" } }

}

LDAP dizininden mevcut kullanıcıları toplama

Active Directory gibi birçok LDAP dizini, kullanıcı listesinin çıkışını veren bir komut içerir.

Bu dizindeki kullanıcıların hangilerinin uygulamanın kullanıcısı olma kapsamında olduğunu belirleyin. Bu seçim, uygulamanızın yapılandırmasına bağlıdır. Bazı uygulamalar için LDAP dizininde bulunan tüm kullanıcılar geçerli bir kullanıcıdır. Diğer uygulamalar, kullanıcının belirli bir özniteliğe sahip olmasını veya bu dizindeki bir grubun üyesi olmasını gerektirebilir.

LDAP dizininizden bu kullanıcı alt kümesini alan komutu çalıştırın. Çıkışın, Microsoft Entra Id ile eşleştirmek için kullanılacak kullanıcıların özniteliklerini içerdiğinden emin olun. Bu özniteliklere örnek olarak çalışan kimliği, hesap adı ve e-posta adresi verilebilir.

Örneğin, AD LDS

csvdeprogramını kullanan Windows'taki bu komut, geçerli dosya sistemi dizininde dizindeki her kişinin özniteliğine sahipuserPrincipalNamebir CSV dosyası oluşturur:$out_filename = ".\users.csv" csvde -f $out_filename -l userPrincipalName,cn -r "(objectclass=person)"Gerekirse, kullanıcı listesini içeren CSV dosyasını Microsoft Graph PowerShell cmdlet'lerinin yüklü olduğu bir sisteme aktarın.

Artık uygulamadan elde edilen tüm kullanıcıların listesini edindiğinize göre, uygulamanın veri deposundaki bu kullanıcıları Microsoft Entra ID'deki kullanıcılarla eşleştireceksiniz. Devam etmeden önce kaynak ve hedef sistemlerdeki eşleşen kullanıcılar hakkındaki bilgileri gözden geçirin.

Microsoft Entra Id'de kullanıcıların kimliklerini alma

Bu bölümde, Microsoft Graph PowerShell cmdlet'lerini kullanarak Microsoft Entra ID ile nasıl etkileşim kurulacak gösterilmektedir.

Kuruluşunuz bu senaryo için bu cmdlet'leri ilk kez kullandığında, Microsoft Graph PowerShell'in kiracınızda kullanılmasına izin vermek için Genel Yönetici istrator rolünde olmanız gerekir. Sonraki etkileşimler aşağıdakiler gibi daha düşük ayrıcalıklı bir rol kullanabilir:

- Yeni kullanıcılar oluşturmayı düşünüyorsanız kullanıcı Yönetici istrator.

- Uygulama rolü atamalarını yalnızca yönetiyorsanız, Uygulama Yönetici istrator veya Kimlik İdaresi Yönetici istrator.

PowerShell’i açın.

Microsoft Graph PowerShell modülleri henüz yüklü değilse, şu komutu kullanarak modülü ve diğerlerini yükleyin

Microsoft.Graph.Users:Install-Module Microsoft.GraphModülleri zaten yüklediyseniz son sürümü kullandığınızdan emin olun:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsMicrosoft Entra Id'ye Bağlan:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Bu komutu ilk kez kullanıyorsanız, Microsoft Graph Komut Satırı araçlarının bu izinlere sahip olmasını onaylamanız gerekebilir.

Uygulamanın veri deposundan edinilen kullanıcıların listesini PowerShell oturumuna okuyun. Kullanıcı listesi bir CSV dosyasındaysa PowerShell cmdlet'ini

Import-Csvkullanabilir ve önceki bölümdeki dosyanın adını bağımsız değişken olarak belirtebilirsiniz.Örneğin, SAP Cloud Identity Services'ten alınan dosya Users-exported-from-sap.csv olarak adlandırılmışsa ve geçerli dizinde bulunuyorsa, bu komutu girin.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Veritabanı veya dizin kullanıyorsanız başka bir örnek için, dosya users.csv olarak adlandırılıyorsa ve geçerli dizinde bulunuyorsa şu komutu girin:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8users.csv dosyasının Microsoft Entra Id'deki bir kullanıcının özniteliğiyle eşleşecek sütununu seçin.

SAP Cloud Identity Services kullanıyorsanız varsayılan eşleme, Microsoft Entra ID özniteliğine sahip SAP SCIM özniteliğidir

userNameuserPrincipalName:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Bir veritabanı veya dizin kullanıyorsanız başka bir örnek için, adlı

EMailsütundaki değerin Microsoft Entra özniteliğindekiuserPrincipalNamedeğerle aynı olduğu bir veritabanında kullanıcılarınız olabilir:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Bu kullanıcıların kimliklerini Microsoft Entra Id'de alın.

Aşağıdaki PowerShell betiği, daha önce belirtilen ,

$db_match_column_nameve$azuread_match_attr_namedeğerlerini kullanır$dbusers. Kaynak dosyadaki her kayıt için eşleşen değere sahip bir özniteliği olan bir kullanıcıyı bulmak için Microsoft Entra Kimliğini sorgular. Dosyada kaynak SAP Cloud Identity Services, veritabanı veya dizinden alınan çok sayıda kullanıcı varsa, bu betiğin tamamlanması birkaç dakika sürebilir. Microsoft Entra ID'de değeri olan bir özniteliğiniz yoksa ve bir veya başka bircontainsfiltre ifadesi kullanmanız gerekiyorsa, farklı bir filtre ifadesi kullanmak için bu betiği ve aşağıdaki 11. adımda bunu özelleştirmeniz gerekir.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Önceki sorguların sonuçlarını görüntüleyin. HATALAR veya eksik eşleşmeler nedeniyle SAP Cloud Identity Services, veritabanı veya dizindeki kullanıcılardan herhangi birinin Microsoft Entra Id'de bulunamadığını görün.

Aşağıdaki PowerShell betiği, bulunamamış kayıtların sayısını görüntüler:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Betik tamamlandığında, veri kaynağındaki herhangi bir kayıt Microsoft Entra Kimliği'nde bulunmadıysa bir hata gösterir. Uygulamanın veri deposundaki kullanıcıların tüm kayıtları Microsoft Entra Id'de kullanıcı olarak bulunamıyorsa, hangi kayıtların neden eşleşmediğini araştırmanız gerekir.

Örneğin, bir kişinin e-posta adresi ve userPrincipalName, ilgili özelliği uygulamanın veri kaynağında güncelleştirilmeden

mailMicrosoft Entra Kimliği'nde değiştirilmiş olabilir. Ya da kullanıcı kuruluşta zaten ayrılmış olabilir ancak uygulamanın veri kaynağındadır. Ya da uygulamanın veri kaynağında Microsoft Entra Id'deki belirli bir kişiye karşılık olmayan bir satıcı veya süper yönetici hesabı olabilir.Microsoft Entra Id'de bulunamayan veya etkin olmayan ve oturum açamayan kullanıcılar varsa ancak bunların erişiminin gözden geçirilmesini veya özniteliklerinin SAP Cloud Identity Services, veritabanı veya dizinde güncelleştirilmesini istiyorsanız, uygulamayı, eşleşen kuralı güncelleştirmeniz veya onlar için Microsoft Entra kullanıcıları oluşturmanız gerekir. Hangi değişikliğin yapacağı hakkında daha fazla bilgi için bkz . Microsoft Entra Id'deki kullanıcılarla eşleşmeyen uygulamalarda eşlemeleri ve kullanıcı hesaplarını yönetme.

Microsoft Entra Id'de kullanıcı oluşturma seçeneğini belirlerseniz, aşağıdakilerden birini kullanarak kullanıcıları toplu olarak oluşturabilirsiniz:

- Microsoft Entra yönetim merkezinde kullanıcıları toplu oluşturma bölümünde açıklandığı gibi bir CSV dosyası

- New-MgUser cmdlet'i

Bu yeni kullanıcıların, daha sonra bunları uygulamadaki mevcut kullanıcılarla eşleştirmek için Microsoft Entra Id için gereken özniteliklerle ve ve dahil olmak üzere

userPrincipalNamemailNicknamedisplayNameMicrosoft Entra Id için gereken özniteliklerle dolduruldığından emin olun.userPrincipalNamedizinindeki tüm kullanıcılar arasında benzersiz olmalıdır.Örneğin, adlı

EMailsütundaki değerin Microsoft Entra kullanıcı asıl Adı olarak kullanmak istediğiniz değer olduğu, sütundaki değerin Microsoft Entra Id posta takma adını ve sütundakiAliasFull namedeğerin kullanıcının görünen adını içerdiği bir veritabanında kullanıcılarınız olabilir:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Daha sonra BU betiği kullanarak SAP Cloud Identity Services, veritabanı veya dizinde bulunan ve Microsoft Entra Id'deki kullanıcılarla eşleşmeyen kullanıcılar için Microsoft Entra kullanıcıları oluşturabilirsiniz. Kuruluşunuzda gereken ek Microsoft Entra özniteliklerini eklemek için veya

$azuread_match_attr_namebu Microsoft Entra özniteliğini sağlamak için ne nemailNicknamedeuserPrincipalNameise, bu betiği değiştirmeniz gerekebileceğini unutmayın.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Eksik kullanıcıları Microsoft Entra Id'ye ekledikten sonra 7. adımdaki betiği yeniden çalıştırın. Ardından 8. adımdaki betiği çalıştırın. Hata bildirilmemiş olup olmadığını denetleyin.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

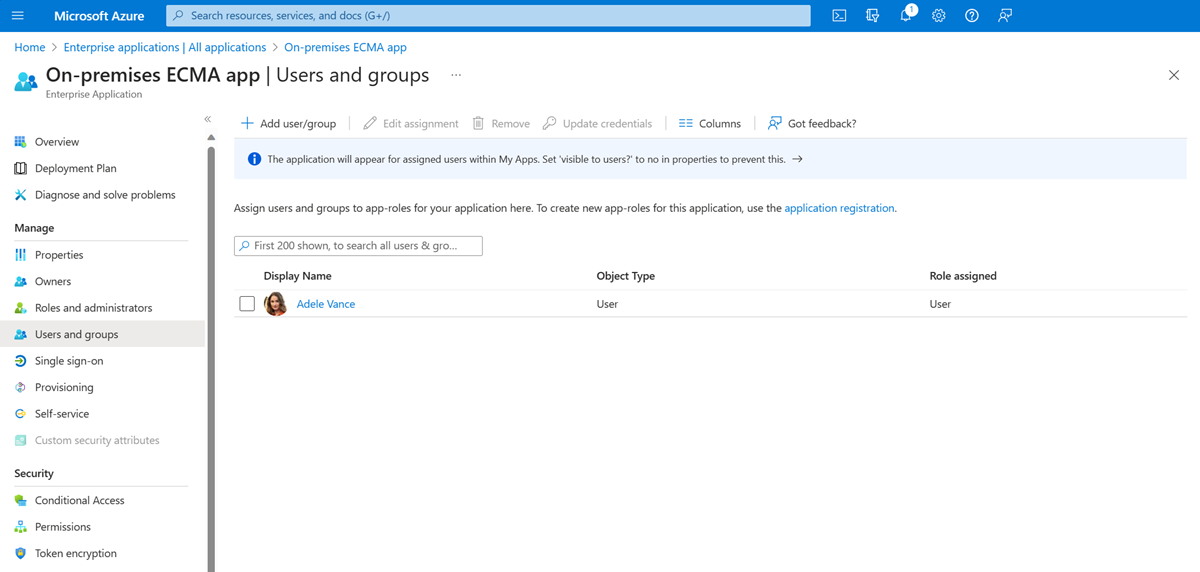

Uygulamaya kullanıcı atama

Artık Microsoft Entra ECMA Bağlan veya Microsoft Entra Id ile konuşan Ana Bilgisayar ve yapılandırılan öznitelik eşlemesine sahip olduğunuza göre, sağlama kapsamındaki kişileri yapılandırmaya geçebilirsiniz.

Önemli

Karma Kimlik Yönetici istrator rolü kullanarak oturum açtıysanız, bu bölüm için en az Uygulama Yönetici istrator rolüne sahip bir hesapla oturum açmanız ve oturum açmanız gerekir. Karma Kimlik Yönetici istrator rolünün uygulamalara kullanıcı atama izinleri yoktur.

LDAP dizininde mevcut kullanıcılar varsa, Microsoft Entra Id'de bu mevcut kullanıcılar için uygulama rolü atamaları oluşturmanız gerekir. kullanarak New-MgServicePrincipalAppRoleAssignedTotoplu olarak uygulama rolü atamaları oluşturma hakkında daha fazla bilgi edinmek için bkz . Microsoft Entra Id'de uygulamanın mevcut kullanıcılarını yönetme.

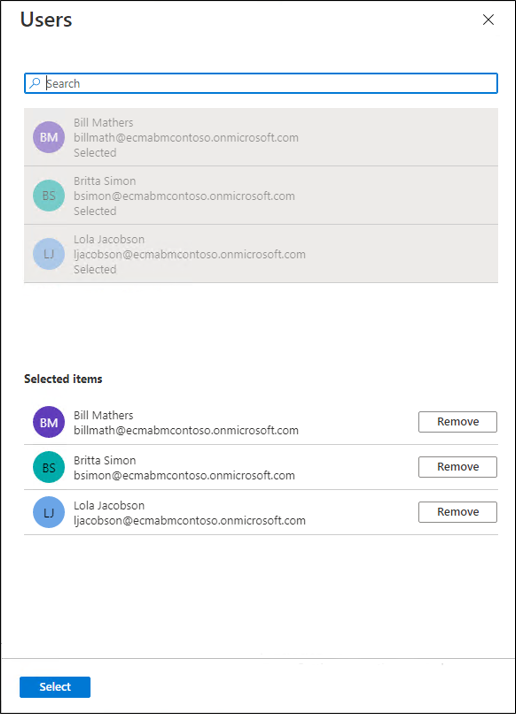

Aksi takdirde LDAP dizini boşsa, Microsoft Entra Id'den gerekli özniteliklere sahip olan ve uygulamanın dizin sunucusuna sağlanacak bir test kullanıcısı seçin.

- Kullanıcının seçeceğinin, dizin sunucusu şemasının gerekli özniteliklerine eşlenecek tüm özelliklere sahip olduğundan emin olun.

- Azure portalında Kurumsal uygulamalar'ı seçin.

- Şirket içi ECMA uygulama uygulamasını seçin.

- Sol taraftaki Yönet'in altında Kullanıcılar ve gruplar'ı seçin.

- Kullanıcı/grup ekle'yi seçin.

- Kullanıcılar'ın altında Hiçbiri Seçilmedi'yi seçin.

- Sağdan bir kullanıcı seçin ve Seç düğmesini seçin.

- Şimdi Ata'yı seçin.

Sağlamayı test etme

Öznitelikleriniz eşlendiğine ve ilk kullanıcı atandığı için artık kullanıcılarınızdan biriyle isteğe bağlı sağlamayı test edebilirsiniz.

Microsoft Entra ECMA Bağlan veya Ana Bilgisayarı çalıştıran sunucuda Başlat'ı seçin.

Run yazın ve kutuya services.msc yazın.

Hizmetler listesinde hem Microsoft Entra Bağlan Sağlama Aracısı hizmetinin hem de Microsoft ECMA2Host hizmetlerinin çalıştığından emin olun. Aksi takdirde Başlat'ı seçin.

Azure portalında Kurumsal uygulamalar'ı seçin.

Şirket içi ECMA uygulama uygulamasını seçin.

Sol tarafta Sağlama'yı seçin.

İsteğe bağlı olarak sağla'ya tıklayın.

Birkaç saniye sonra, kullanıcı özniteliklerinin listesiyle birlikte hedef sistemde kullanıcı başarıyla oluşturuldu iletisi görüntülenir. Bunun yerine bir hata görünürse bkz . Sağlama hatalarını giderme.

Kullanıcıları hazırlamaya başlama

İsteğe bağlı sağlama testi başarılı olduktan sonra kalan kullanıcıları ekleyin.

- Azure portalında uygulamayı seçin.

- Sol taraftaki Yönet'in altında Kullanıcılar ve gruplar'ı seçin.

- Tüm kullanıcıların uygulama rolüne atandığından emin olun.

- Sağlama yapılandırma sayfasına geri dönün.

- Kapsamın yalnızca atanan kullanıcılar ve gruplar olarak ayarlandığından emin olun, sağlama durumunu Açık duruma getirin ve Kaydet'i seçin.

- Sağlamanın başlatılması için birkaç dakika bekleyin. 40 dakika kadar sürebilir. Sağlama işi tamamlandıktan sonra, sonraki bölümde açıklandığı gibi,

Sağlama hatalarını giderme

Bir hata gösteriliyorsa Sağlama günlüklerini görüntüle'yi seçin. Günlükte Durum'un Hata olduğu bir satıra bakın ve bu satıra tıklayın.

Hata iletisi Kullanıcı oluşturulamadı ise, dizin şemasının gereksinimlerine göre gösterilen öznitelikleri denetleyin.

Daha fazla bilgi için Sorun Giderme ve Öneriler sekmesine geçin.

Sorun giderme hata iletisi objectClass değerinin olduğunu invalid per syntaxiçeriyorsa, öznitelikle eşleme objectClass sağlama özniteliğinin yalnızca dizin sunucusu tarafından tanınan nesne sınıflarının adlarını içerdiğinden emin olun.

Diğer hatalar için bkz . Şirket içi uygulama sağlama sorunlarını giderme.

Bu uygulamaya sağlamayı duraklatmak isterseniz, sağlama yapılandırma sayfasında sağlama durumunu Kapalı olarak değiştirebilir ve Kaydet'i seçebilirsiniz. Bu eylem, sağlama hizmetinin gelecekte çalışmasını durdurur.

Kullanıcıların başarıyla sağlandığını denetleyin

Bekledikten sonra, kullanıcıların sağlandığından emin olmak için dizin sunucusunu denetleyin. Dizin sunucusuna gerçekleştirdiğiniz sorgu, dizin sunucunuzun hangi komutları sağladığına bağlıdır.

Aşağıdaki yönergelerde AD LDS'nin nasıl denetlenecekleri gösterilmektedir.

- Sunucu Yöneticisi açın ve soldaki AD LDS'yi seçin.

- AD LDS örneğinize sağ tıklayın ve açılır menüden ldp.exe seçin.

- ldp.exe üst kısmında Bağlan ion ve Bağlan'ı seçin.

- Aşağıdaki bilgileri girin ve Tamam'a tıklayın.

- Üst kısımdaki Bağlan ion altında Bağla'yı seçin.

- Varsayılan değerleri bırakın ve Tamam'a tıklayın.

- Üst kısımda Görünüm ve Ağaç'ı seçin

- BaseDN için CN=App,DC=contoso,DC=lab girin ve Tamam'a tıklayın.

- Sol tarafta DN'yi genişletin ve CN=CloudUsers,CN=App,DC=contoso,DC=lab öğesine tıklayın. Microsoft Entra Id'den sağlanan kullanıcılarınızı görmeniz gerekir.

Aşağıdaki yönergelerde OpenLDAP'nin nasıl denetlenecekleri gösterilmektedir.

- OpenLDAP ile sistemde komut kabuğu bulunan bir terminal penceresi açın.

- Komutu yazın

ldapsearch -D "cn=admin,dc=contoso,dc=lab" -W -s sub -b dc=contoso,dc=lab -LLL (objectclass=inetOrgPerson) - Sonuçta elde edilen LDIF'nin Microsoft Entra Id'den sağlanan kullanıcıları içerip içermediğini denetleyin.