Uygulama ara sunucusu ve PingAccess ile çoklu oturum açma için üst bilgi tabanlı kimlik doğrulaması

Microsoft, daha fazla erişim uygulaması sağlamak için PingAccess ile işbirliği yaptı. PingAccess, tümleşik üst bilgi tabanlı çoklu oturum açmanın ötesinde başka bir seçenek sağlar.

Microsoft Entra Id için PingAccess nedir?

Microsoft Entra Id için PingAccess ile, kullanıcılara kimlik doğrulaması için üst bilgileri kullanan uygulamalara erişim ve çoklu oturum açma (SSO) verirsiniz. Uygulama ara sunucusu, erişimin kimliğini doğrulamak için Microsoft Entra Id kullanarak ve ardından bağlayıcı hizmetinden trafik geçirerek bu uygulamaları diğer uygulamalar gibi ele alır. PingAccess, uygulamaların önünde yer alır ve Erişim belirtecini Microsoft Entra Id'den üst bilgi içine çevirir. Uygulama daha sonra kimlik doğrulamasını okuyabileceği biçimde alır.

Kullanıcılar kurumsal uygulamaları kullanmak için oturum açtıklarında farklı bir şey fark etmez. Uygulamalar hala herhangi bir cihazda her yerden çalışır. Özel ağ bağlayıcıları, kimlik doğrulama türlerine bakılmaksızın uzak trafiği tüm uygulamalara yönlendirir, böylece yükleri otomatik olarak dengelemeye devam ederler.

erişim Nasıl yaparım??

PingAccess ve Microsoft Entra Id lisansına ihtiyacınız vardır. Ancak Microsoft Entra ID P1 veya P2 abonelikleri en fazla 20 uygulamayı kapsayan temel bir PingAccess lisansı içerir. Üst bilgi tabanlı 20'den fazla uygulama yayımlamanız gerekiyorsa PingAccess'ten daha fazla lisans satın alabilirsiniz.

Daha fazla bilgi için bkz . Microsoft Entra sürümleri.

Uygulamanızı Microsoft Entra'da yayımlama

Bu makalede, bir uygulamayı ilk kez yayımlama adımları özetlenmiştir. Makale hem uygulama ara sunucusu hem de PingAccess için rehberlik sağlar.

Not

Yönergelerin bazıları Ping Identity sitesinde bulunur.

Özel ağ bağlayıcısı yükleme

Özel ağ bağlayıcısı, uzak çalışanlarınızdan gelen trafiği yayımlanmış uygulamalarınıza yönlendiren bir Windows Server hizmetidir. Daha ayrıntılı yükleme yönergeleri için bkz . Öğretici: Microsoft Entra Id'de uygulama ara sunucusu aracılığıyla uzaktan erişim için şirket içi uygulama ekleme.

- Microsoft Entra yönetim merkezinde en az Bir Uygulama Yöneticisi olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>Uygulama ara sunucusu'na göz atın.

- Bağlayıcı hizmetini indir'i seçin.

- Yükleme talimatlarını izleyin.

Bağlayıcının indirilmesi dizininiz için uygulama ara sunucusunu otomatik olarak etkinleştirmelidir, ancak etkinleştirilmediyse Uygulama ara sunucusunu etkinleştir'i seçebilirsiniz.

Uygulamanızı uygulama ara sunucusuyla Microsoft Entra Id'ye ekleme

Uygulamanızı Microsoft Entra Id'ye eklemenin iki adımı vardır. İlk olarak, uygulamanızı uygulama ara sunucusuyla yayımlamanız gerekir. Ardından, PingAccess adımları sırasında kullanabileceğiniz uygulama hakkında bilgi toplamanız gerekir.

Uygulamanızı yayımlama

İlk olarak uygulamanızı yayımlayın. Bu eylem şunları içerir:

- Şirket içi uygulamanızı Microsoft Entra Id'ye ekleme.

- Uygulamayı test için bir kullanıcı atama ve üst bilgi tabanlı çoklu oturum açma'yı seçme.

- Uygulamanın yeniden yönlendirme URL'sini ayarlama.

- Kullanıcılara ve diğer uygulamalara şirket içi uygulamanızı kullanma izinleri verme.

Kendi şirket içi uygulamanızı yayımlamak için:

Microsoft Entra yönetim merkezinde Uygulama Yöneticisi olarak oturum açın.

Kurumsal uygulamalar Yeni uygulama>Şirket içi uygulama> ekleme'ye göz atın. Kendi şirket içi uygulamanızı ekleyin sayfası görüntülenir.

Gerekli alanları yeni uygulamanızla ilgili bilgilerle doldurun. Ayarlar için kılavuzu kullanın.

Not

Bu adımın daha ayrıntılı bir kılavuzu için bkz . Microsoft Entra Id'ye şirket içi uygulama ekleme.

İç URL: Normalde, şirket ağındayken sizi uygulamanın oturum açma sayfasına götüren URL'yi sağlarsınız. Bu senaryo için bağlayıcının PingAccess ara sunucusunu uygulamanın ön sayfası olarak değerlendirmesi gerekir. Şu biçimi kullanın:

https://<host name of your PingAccess server>:<port>. Bağlantı noktası varsayılan olarak 3000'dir, ancak PingAccess'te yapılandırabilirsiniz.Uyarı

Bu tür çoklu oturum açma için, iç URL'nin kullanmaması

httpshttpgerekir. Ayrıca, uygulama ara sunucusunun aralarında ayrım sağlayabilmesi için hiçbir iki uygulamanın aynı iç URL'si olmamalıdır.Ön kimlik doğrulama yöntemi: Microsoft Entra Id'yi seçin.

Üst Bilgilerde URL'yi Çevir: Hayır'ı seçin.

Not

Bu ilk uygulamanızsa, PingAccess yapılandırmanızı değiştirirseniz başlamak ve bu ayarı güncelleştirmek için geri dönmek için 3000 numaralı bağlantı noktasını kullanın. Sonraki uygulamalar için bağlantı noktasının PingAccess'te yapılandırdığınız Dinleyici ile eşleşmesi gerekir.

Ekle'yi seçin. Yeni uygulamanın genel bakış sayfası görüntülenir.

Şimdi uygulama testi için bir kullanıcı atayın ve üst bilgi tabanlı çoklu oturum açmayı seçin:

Uygulama kenar çubuğunda Kullanıcılar ve gruplar Kullanıcı>ekle Kullanıcıları ve grupları>(<Seçilen Numara>) seçin. Aralarından seçim yapabileceğiniz bir kullanıcı ve grup listesi görüntülenir.

Uygulama testi için bir kullanıcı seçin ve Seç'i seçin. Bu test hesabının şirket içi uygulamaya erişimi olduğundan emin olun.

Ata'yı seçin.

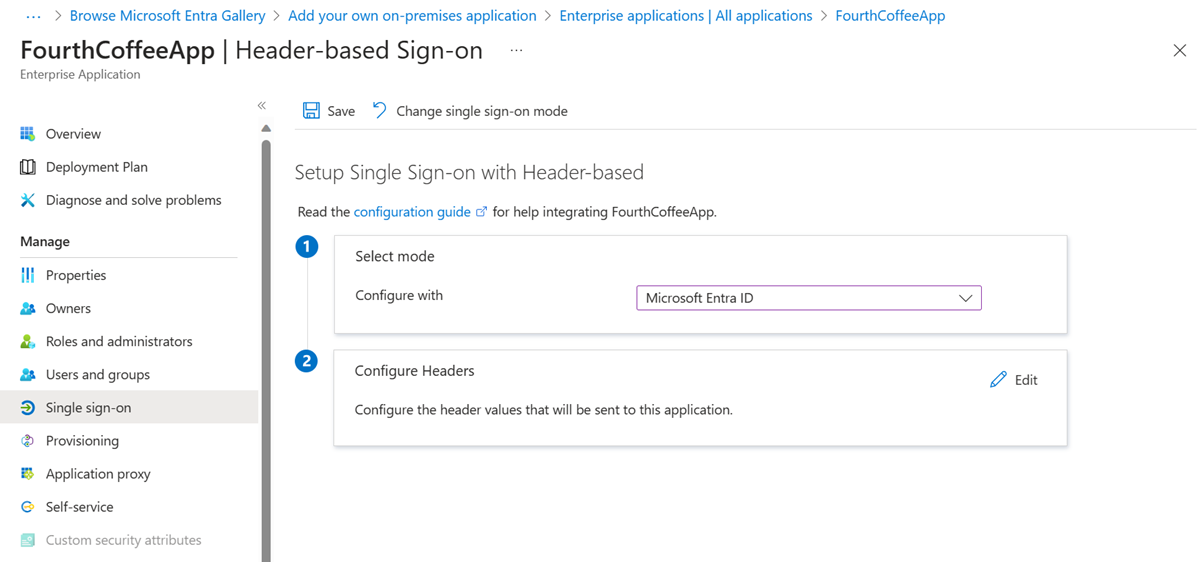

Uygulama kenar çubuğundan Çoklu oturum açma>Üst Bilgi tabanlı'yı seçin.

İpucu

Üst bilgi tabanlı çoklu oturum açmayı ilk kez kullanıyorsanız PingAccess'i yüklemeniz gerekir. Microsoft Entra aboneliğinizin PingAccess yüklemenizle otomatik olarak ilişkilendirildiğinden emin olmak için bu çoklu oturum açma sayfasındaki bağlantıyı kullanarak PingAccess'i indirin. İndirme sitesini şimdi açabilir veya daha sonra bu sayfaya geri dönebilirsiniz.

Kaydet'i seçin.

Ardından yeniden yönlendirme URL'nizin dış URL'nize ayarlandığından emin olun:

- Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları ve uygulamanızı seçin.

- Yeniden yönlendirme URI'lerinin yanındaki bağlantıyı seçin. Bağlantı, web ve genel istemciler için yeniden yönlendirme Tekdüzen Kaynak Tanımlayıcıları (URI) kurulumunun miktarını gösterir. Uygulama <adı> - Kimlik doğrulama sayfası görüntülenir.

- Daha önce uygulamanıza atadığınız dış URL'nin Yeniden Yönlendirme URI'leri listesinde olup olmadığını denetleyin. Değilse, web'in yeniden yönlendirme URI'si türünü kullanarak dış URL'yi şimdi ekleyin ve Kaydet'i seçin.

Dış URL'ye ek olarak, dış URL'deki Microsoft Entra Id'nin yetkilendirme uç noktası Yeniden Yönlendirme URI'leri listesine eklenmelidir.

https://*.msappproxy.net/pa/oidc/cb

https://*.msappproxy.net/

Son olarak, kullanıcıların read ve diğer uygulamaların erişimi olacak şekilde şirket içi uygulamayı read/write ayarlayın:

Uygulamanızın Uygulama kayıtları kenar çubuğundan API izinleri İzin ekle>Microsoft API'leri>>Microsoft Graph'ı seçin. Microsoft Graph için Microsoft Graph izinlerini isteme sayfası görüntülenir ve bu sayfa Microsoft Graph izinlerini içerir.

Kullanıcı Kullanıcısı.Okuma> için Temsilci izinleri'ne>tıklayın.

Uygulama izinleri>Application.ReadWrite.All> öğesini seçin.

İzinler ekle'yi seçin.

API izinleri sayfasında Dizin adınız> için <yönetici onayı ver'i seçin.

PingAccess adımları için bilgi toplama

Üç Genel Benzersiz Tanımlayıcı (GUID) toplayın. Uygulamanızı PingAccess ile ayarlamak için GUID'leri kullanın.

| Microsoft Entra alanının adı | PingAccess alanının adı | Veri biçimi |

|---|---|---|

| Uygulama (istemci) kimliği | İstemci kimliği | GUID |

| Dizin (kiracı) kimliği | Veren | GUID |

PingAccess key |

İstemci Gizli Dizisi | Rastgele dize |

Bu bilgileri toplamak için:

Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları ve uygulamanızı seçin.

Uygulama (istemci) Kimliği değerinin yanında Panoya kopyala simgesini seçin, ardından kopyalayıp kaydedin. Bu değeri daha sonra PingAccess'in istemci kimliği olarak belirtirsiniz.

Dizin (kiracı) Kimliği değerinin ardından Panoya kopyala'yı seçip kopyalayıp kaydedin. Bu değeri daha sonra PingAccess'in vereni olarak belirtirsiniz.

Uygulamanızın Uygulama kayıtları kenar çubuğunda Sertifikalar ve gizli diziler>Yeni istemci gizli dizisi'ni seçin. İstemci gizli dizisi ekle sayfası görüntülenir.

Açıklama'ya yazın

PingAccess key.Süresi Dolanlar'ın altında PingAccess anahtarının nasıl ayarlandığını seçin: 1 yıl içinde, 2 yılda veya Hiçbir zaman.

Ekle'yi seçin. PingAccess anahtarı, istemci gizli dizileri tablosunda, VALUE alanında otomatik olarak doldurulan rastgele bir dizeyle birlikte görüntülenir.

PingAccess anahtarının VALUE alanının yanında Panoya kopyala simgesini seçin, ardından kopyalayıp kaydedin. Bu değeri daha sonra PingAccess'in istemci gizli dizisi olarak belirtirsiniz.

Alanı güncelleştirin acceptMappedClaims :

- Microsoft Entra yönetim merkezinde en az Bir Uygulama Yöneticisi olarak oturum açın.

- Sağ üst köşedeki kullanıcı adınızı seçin. Uygulama ara sunucusu kullanan bir dizinde oturum açtığınızı doğrulayın. Dizinleri değiştirmeniz gerekiyorsa Dizini değiştir'i seçin ve uygulama ara sunucusu kullanan bir dizin seçin.

- Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları ve uygulamanızı seçin.

- Uygulamanızın Uygulama kayıtları sayfasının kenar çubuğunda Bildirim'i seçin. Uygulamanızın kaydı için bildirim JSON kodu görüntülenir.

- Alanını arayın

acceptMappedClaimsve değerini olarakTruedeğiştirin. - Kaydet'i seçin.

İsteğe bağlı taleplerin kullanımı (isteğe bağlı)

İsteğe bağlı talepler, her kullanıcının ve kiracının sahip olduğu standart ancak varsayılan olarak dahil olmayan talepleri eklemenize olanak tanır. Uygulama bildirimini değiştirerek uygulamanız için isteğe bağlı talepleri yapılandırabilirsiniz. Daha fazla bilgi için Microsoft Entra uygulama bildirimini anlama makalesine bakın.

PingAccess'in tükettiği access_token e-posta adresi ekleme örneği:

"optionalClaims": {

"idToken": [],

"accessToken": [

{

"name": "email",

"source": null,

"essential": false,

"additionalProperties": []

}

],

"saml2Token": []

},

Talep eşleme ilkesinin kullanımı (isteğe bağlı)

Talep eşlemesi, Active Directory Federasyon Hizmetleri (AD FS) (ADFS) veya kullanıcı nesnelerinizi destekleyen daha fazla özel talep ekleyerek eski şirket içi uygulamaları buluta geçirmenizi sağlar. Daha fazla bilgi için bkz . Talep Özelleştirmesi.

Özel talep kullanmak ve uygulamanıza daha fazla alan eklemek için. Özel talep eşleme ilkesi oluşturuldu ve uygulamaya atandı.

Not

Özel talep kullanmak için, ayrıca tanımlanmış ve uygulamaya atanmış bir özel ilkeniz olmalıdır. İlke tüm gerekli özel öznitelikleri içermelidir.

PowerShell veya Microsoft Graph aracılığıyla ilke tanımı ve ataması yapabilirsiniz. Bunları PowerShell'de yapıyorsanız, önce uygulamasını kullanmanız New-AzureADPolicy ve ardından ile Add-AzureADServicePrincipalPolicyuygulamaya atamanız gerekebilir. Daha fazla bilgi için bkz . Talep eşleme ilkesi ataması.

Örnek:

$pol = New-AzureADPolicy -Definition @('{"ClaimsMappingPolicy":{"Version":1,"IncludeBasicClaimSet":"true", "ClaimsSchema": [{"Source":"user","ID":"employeeid","JwtClaimType":"employeeid"}]}}') -DisplayName "AdditionalClaims" -Type "ClaimsMappingPolicy"

Add-AzureADServicePrincipalPolicy -Id "<<The object Id of the Enterprise Application you published in the previous step, which requires this claim>>" -RefObjectId $pol.Id

Özel talepler kullanmak için PingAccess'i etkinleştirme

PingAccess'in özel talepler kullanması için etkinleştirilmesi isteğe bağlıdır, ancak uygulamanın daha fazla talep kullanmasını bekliyorsanız gereklidir.

Aşağıdaki adımda PingAccess'i yapılandırdığınızda, oluşturduğunuz Web Oturumunda (Ayarlar-Access-Web>> Oturumları) İstek Profili'nin seçimi kaldırılmalı ve Kullanıcı Özniteliklerini Yenile seçeneği Hayır olarak ayarlanmalıdır.

PingAccess'i indirin ve uygulamanızı yapılandırın

Bu senaryonun PingAccess bölümü için ayrıntılı adımlar Ping Kimliği belgelerinde devam ediyor.

Microsoft Entra ID OpenID Connect (OIDC) bağlantısı oluşturmak için, Microsoft Entra yönetim merkezinden kopyaladığınız Dizin (kiracı) kimliği değerine sahip bir belirteç sağlayıcısı ayarlayın. PingAccess'te bir web oturumu oluşturun. Application (client) ID ve PingAccess key değerlerini kullanın. Kimlik eşlemesini ayarlayın ve bir sanal konak, site ve uygulama oluşturun.

Uygulamanızı test edin

Uygulama çalışır durumda. Test etmek için bir tarayıcı açın ve uygulamayı Microsoft Entra'da yayımladığınızda oluşturduğunuz dış URL'ye gidin. Uygulamaya atadığınız test hesabıyla oturum açın.