Microsoft Entra ID uygulama ara sunucusu ile özel etki alanlarını yapılandırma

Microsoft Entra uygulama ara sunucusu aracılığıyla bir uygulama yayımladığınızda, kullanıcılarınız için bir dış URL oluşturursunuz. Bu URL varsayılan etki alanını yourtenant.msappproxy.netalır. Örneğin, Kiracınızda Contoso adlı Expenses adlı bir uygulama yayımlarsanız, dış URL olurhttps:\//expenses-contoso.msappproxy.net. yerine msappproxy.netkendi etki alanı adınızı kullanmak istiyorsanız, uygulamanız için özel bir etki alanı yapılandırabilirsiniz.

Özel etki alanlarının avantajları

Mümkün olduğunda uygulamalarınız için özel etki alanları ayarlamak iyi bir fikirdir. Özel etki alanlarını kullanmanın bazı nedenleri şunlardır:

Uygulamalar arasındaki bağlantılar, şirket ağı dışında bile çalışır. Özel etki alanı olmadan, uygulamanız uygulama ara sunucusu dışındaki hedeflere yönelik iç bağlantıları sabit kodluyorsa ve bağlantılar harici olarak çözümlenemezse kesiliyor. İç ve dış URL'leriniz aynı olduğunda bu sorundan kaçınırsınız. Özel etki alanlarını kullanamıyorsanız, bu sorunu gidermenin diğer yolları için bkz . Microsoft Entra uygulama ara sunucusuyla yayımlanan uygulamalar için sabit kodlanmış bağlantıları yeniden yönlendirme.

Kullanıcılarınız ağınızın içinden veya dışından aynı URL'ye sahip uygulamaya ulaşacağından daha kolay bir deneyim yaşar. Farklı iç ve dış URL'leri öğrenmeniz veya geçerli konumlarını izlemeniz gerekmez.

Markanızı kontrol edebilir ve istediğiniz URL'leri oluşturabilirsiniz. Özel bir etki alanı, kullanıcılarınızın güveninin oluşturulmasına yardımcı olabilir çünkü kullanıcılar yerine

msappproxy.nettanıdık bir ad görür ve kullanır.Bazı yapılandırmalar yalnızca özel etki alanlarıyla çalışır. Örneğin, Güvenlik Onay İşaretleme Dili (SAML) kullanan uygulamalar için özel etki alanlarına ihtiyacınız vardır. SAML, Active Directory Federasyon Hizmetleri (AD FS) (AD FS) kullanıyor ancak WS-Federation kullanamıyorsanız kullanılır. Daha fazla bilgi için bkz . Uygulama ara sunucusundaki talep kullanan uygulamalarla çalışma.

İç ve dış URL'leri eşleştiremiyorsanız, özel etki alanlarını kullanmak o kadar önemli değildir. Ancak yine de diğer avantajlardan yararlanabilirsiniz.

DNS yapılandırma seçenekleri

Gereksinimlerinize bağlı olarak DNS yapılandırmanızı ayarlamak için çeşitli seçenekler vardır:

Aynı iç ve dış URL, farklı iç ve dış davranış

İç kullanıcılarınızın uygulama ara sunucusu aracılığıyla yönlendirilmesini istemiyorsanız bölünmüş beyin dns'si ayarlayabilirsiniz. Bölünmüş DNS altyapısı, ana bilgisayar konumuna göre ad çözümlemesini yönlendirir. İç konaklar bir iç etki alanı adı sunucusuna, dış konaklar ise dış etki alanı adı sunucusuna yönlendirilir.

Farklı iç ve dış URL'ler

İç ve dış URL'ler farklı olduğunda bölünmüş beyin davranışını yapılandırmayın. Kullanıcı yönlendirme url'si kullanılarak belirlenir. Bu durumda, yalnızca dış DNS'yi değiştirir ve dış URL'yi uygulama ara sunucusu uç noktasına yönlendirirsiniz.

Dış URL için özel bir etki alanı seçtiğinizde, bilgi çubuğunda dış DNS sağlayıcısına eklemeniz gereken CNAME girdisi gösterilir. Uygulamanın Uygulama ara sunucusu sayfasına giderek bu bilgileri her zaman görebilirsiniz.

Özel etki alanlarını ayarlama ve kullanma

Şirket içi uygulamasını bir özel etki alanı kullanacak şekilde yapılandırmak için doğrulanmış bir Microsoft Entra özel etki alanına, özel etki alanı için PFX sertifikasına ve yapılandırılacak bir şirket içi uygulamasına ihtiyacınız vardır.

Önemli

Özel etki alanlarınızı etki alanına yönlendiren DNS kayıtlarını korumak sizin sorumluluğunuzdadır msappproxy.net . Uygulamanızı veya kiracınızı daha sonra silmeyi seçerseniz, sallanma DNS kayıtlarının kötüye kullanılmasını önlemek için uygulama ara sunucusuyla ilişkili DNS kayıtlarını da sildiğinizden emin olun.

Özel etki alanı oluşturma ve doğrulama

Özel etki alanı oluşturmak ve doğrulamak için:

- Microsoft Entra yönetim merkezinde en az Bir Uygulama Yöneticisi olarak oturum açın.

- Kimlik>Ayarları>Etki Alanı adlarına göz atın.

- Özel etki alanı ekle'yi seçin.

- Özel etki alanı adınızı girin ve Etki Alanı Ekle'yi seçin.

- Etki alanı sayfasında, etki alanınız için TXT kayıt bilgilerini kopyalayın.

- Etki alanı kayıt şirketinize gidin ve kopyalanan DNS bilgilerinize göre etki alanınız için yeni bir TXT kaydı oluşturun.

- Etki alanını kaydettikten sonra, Etki alanının Microsoft Entra Id sayfasındaki Doğrula'yı seçin. Etki alanı durumu Doğrulandıktan sonra, etki alanını uygulama ara sunucusu da dahil olmak üzere tüm Microsoft Entra yapılandırmalarınızda kullanabilirsiniz.

Daha ayrıntılı yönergeler için bkz . Microsoft Entra yönetim merkezini kullanarak özel etki alanı adınızı ekleme.

Bir uygulamayı özel etki alanı kullanacak şekilde yapılandırma

Uygulamanızı özel bir etki alanıyla uygulama ara sunucusu aracılığıyla yayımlamak için:

Yeni bir uygulama için, Microsoft Entra yönetim merkezinde Kimlik>Uygulamaları Kurumsal uygulamalar>>Uygulama ara sunucusu'na göz atın.

Yeni uygulama’yı seçin. Şirket içi uygulamalar bölümünde Şirket içi uygulama ekle'yi seçin.

Zaten Kurumsal uygulamalarda bulunan bir uygulama için listeden uygulamayı seçin ve ardından sol gezinti bölmesinde Uygulama ara sunucusu'na tıklayın.

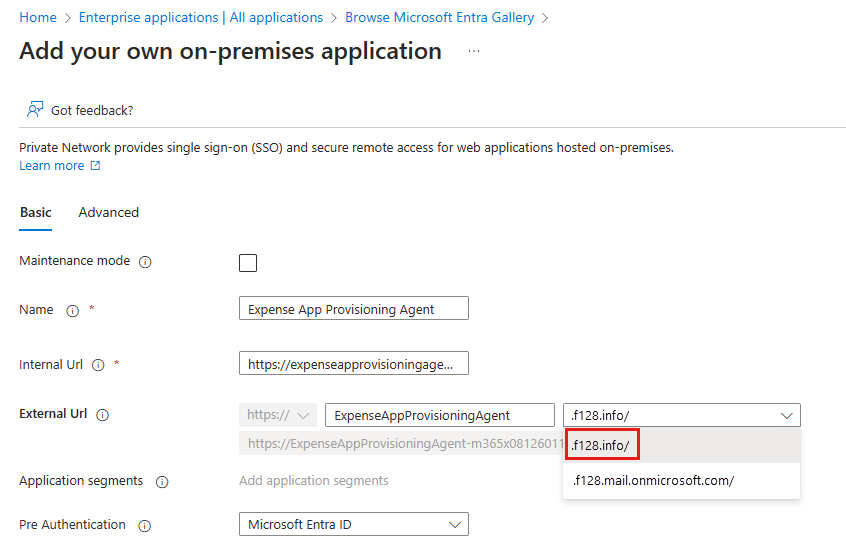

Uygulama ara sunucusu ayarları sayfasında, kendi şirket içi uygulamanızı ekliyorsanız bir Ad girin.

İç Url alanına uygulamanızın iç URL'sini girin.

Dış Url alanında, listeyi açın ve kullanmak istediğiniz özel etki alanını seçin.

Ekle'yi seçin.

Etki alanının zaten bir sertifikası varsa, Sertifika alanında sertifika bilgileri görüntülenir. Aksi takdirde Sertifika alanını seçin.

SSL sertifikası sayfasında PFX sertifika dosyanıza göz atın ve seçin. Sertifikanın parolasını girin ve Sertifikayı Karşıya Yükle'yi seçin. Sertifikalar hakkında daha fazla bilgi için Özel etki alanları için sertifikalar bölümüne bakın. Sertifika geçerli değilse veya parolayla ilgili bir sorun varsa bir hata iletisi görürsünüz. Uygulama ara sunucusu SSS bölümünde deneyebileceğiniz bazı sorun giderme adımları yer alır.

İpucu

Özel bir etki alanının sertifikasını yalnızca bir kez karşıya yüklemesi gerekir. Bundan sonra, karşıya yüklenen sertifika, diğer uygulamalar için özel etki alanını kullandığınızda otomatik olarak uygulanır.

Bir sertifika eklediyseniz, Uygulama ara sunucusu sayfasında Kaydet'i seçin.

Uygulama ara sunucusu sayfasındaki bilgi çubuğunda, DNS bölgenize eklemeniz gereken CNAME girişini not edin.

Yeni dış URL'yi Azure DNS'deki etki alanına yönlendiren bir DNS kaydı eklemek için Microsoft Entra yönetim merkezini kullanarak DNS kayıtlarını ve kayıt kümelerini yönetme başlığındaki

msappproxy.netyönergeleri izleyin. Farklı bir DNS sağlayıcısı kullanılıyorsa yönergeler için satıcıya başvurun.Önemli

Etki alanına işaret eden bir CNAME kaydını düzgün kullandığınızdan

msappproxy.netemin olun. Bunlar statik olmadığından ve hizmetin dayanıklılığını etkileyebileceğinden kayıtları IP adreslerine veya sunucu DNS adlarına işaret etmeyin.DNS kaydının doğru yapılandırılıp yapılandırılmadığını denetlemek için nslookup komutunu kullanarak dış URL'nize ulaşıldığını ve

msapproxy.netetki alanının diğer ad olarak göründüğünü onaylayın.

Uygulamanız artık özel etki alanını kullanacak şekilde ayarlanmıştır. Test etmeden veya yayınlamadan önce uygulamanıza kullanıcı atadığınızdan emin olun.

Bir uygulamanın etki alanını değiştirmek için, uygulamanın Uygulama ara sunucusu sayfasındaki Dış URL'deki açılan listeden farklı bir etki alanı seçin. Gerekirse güncelleştirilmiş etki alanı için bir sertifika yükleyin ve DNS kaydını güncelleştirin. Dış URL'deki açılan listede istediğiniz özel etki alanını görmüyorsanız, doğrulanmamış olabilir.

Uygulama ara sunucusu hakkında daha ayrıntılı yönergeler için bkz . Öğretici: Microsoft Entra Id'de uygulama ara sunucusu aracılığıyla uzaktan erişim için şirket içi uygulama ekleme.

Özel etki alanları için sertifikalar

Sertifika, özel etki alanınız için güvenli TLS bağlantısını oluşturur.

Sertifika biçimleri

Gerekli tüm ara sertifikaların dahil olduğundan emin olmak için bir PFX sertifikası kullanmanız gerekir. Sertifika özel anahtarı içermelidir.

Konu Alternatif Adı (SAN) gibi en yaygın sertifika imzası yöntemleri desteklenir.

Joker karakter dış URL ile eşleştikçe joker karakter sertifikalarını kullanabilirsiniz. Joker karakter uygulamaları için joker karakter sertifikaları kullanmanız gerekir. Sertifikayı alt etki alanlarıyla da erişmek için kullanmak istiyorsanız, alt etki alanı joker karakterlerini aynı sertifikaya konu alternatif adları olarak eklemeniz gerekir. Örneğin, konu alternatif adı olarak eklemediğiniz *.apps.adventure-works.com sürece *.adventure-works.com sertifikası *.apps.adventure-works.com için başarısız olur.

Sertifika zinciri istemci cihazlarınızda yüklüyse kendi ortak anahtar altyapınız (PKI) tarafından verilen sertifikaları kullanabilirsiniz. Microsoft Intune bu sertifikaları yönetilen cihazlara dağıtabilir. Yönetilmeyen cihazlar için bu sertifikaları el ile yüklemeniz gerekir.

Özel kök CA'nın da istemci makinelerine gönderilmesi gerekeceğinden özel kök Sertifika Yetkilisi (CA) kullanılmasını önermiyoruz. Bu da birçok zorluğa neden olabilir.

Sertifika yönetimi

Tüm sertifika yönetimi tek tek uygulama sayfaları üzerinden yapılır. Sertifika alanına erişmek için uygulamanın Uygulama ara sunucusu sayfasına gidin.

Bir sertifikayı karşıya yüklerseniz, yeni uygulamalar sertifikayı kullanır. Bunu kullanmak üzere yapılandırıldıkları sürece. Ancak, sertifikayı karşıya yüklediğinizde zaten orada olan uygulamalar için sertifikayı yeniden yüklemeniz gerekir.

Sertifikanın süresi dolduğunda, başka bir sertifikayı karşıya yüklemenizi söyleyen bir uyarı alırsınız. Sertifika iptal edilirse kullanıcılarınız uygulamaya erişirken bir güvenlik uyarısı görebilir. Bir uygulamanın sertifikasını güncelleştirmek için uygulamanın Uygulama ara sunucusu sayfasına gidin, Sertifika'yı seçin ve yeni bir sertifika yükleyin. Diğer uygulamalar tarafından kullanılmayan eski sertifikalar otomatik olarak silinir.