MFA Sunucusu geçişi

Bu konu, Microsoft Entra kullanıcılarının MFA ayarlarını şirket içi Azure MFA Sunucusu'ndan Microsoft Entra çok faktörlü kimlik doğrulamasına geçirmeyi kapsar.

Çözüme genel bakış

MFA Sunucusu Geçiş Yardımcı Programı, şirket içi Azure MFA Sunucusu'nda depolanan çok faktörlü kimlik doğrulama verilerini doğrudan Microsoft Entra çok faktörlü kimlik doğrulamasıyla eşitlemeye yardımcı olur. Kimlik doğrulama verileri Microsoft Entra Id'ye geçirildikten sonra, kullanıcılar yeniden kaydolmak veya kimlik doğrulama yöntemlerini onaylamak zorunda kalmadan bulut tabanlı MFA'yı sorunsuz bir şekilde gerçekleştirebilir. Yönetici, kiracı genelinde değişiklik yapmak zorunda kalmadan test ve denetimli dağıtım için tek kullanıcıları veya kullanıcı gruplarını hedeflemek için MFA Sunucusu Geçiş Yardımcı Programı'nı kullanabilir.

Video: MFA Sunucusu Geçiş Yardımcı Programı'nı kullanma

MFA Sunucusu Geçiş Yardımcı Programı'na ve nasıl çalıştığına genel bir bakış için videomuza göz atın.

Sınırlamalar ve gereksinimler

MFA Sunucusu Geçiş Yardımcı Programı, Birincil MFA Sunucunuza MFA Sunucusu çözümünün yeni bir derlemesinin yüklenmesini gerektirir. Derleme, MFA Sunucusu veri dosyasında güncelleştirmeler yapar ve yeni MFA Sunucusu Geçiş Yardımcı Programı'nı içerir. WebSDK veya Kullanıcı portalını güncelleştirmeniz gerekmez. Güncelleştirmenin yüklenmesi geçişi otomatik olarak başlatmaz .

Not

MFA Sunucusu Geçiş Yardımcı Programı ikincil bir MFA Sunucusunda yürütülebilir. Daha fazla bilgi için lütfen İkincil MFA Sunucusu çalıştırma (isteğe bağlı) seçeneğini işaretleyin.

MFA Sunucusu Geçiş Yardımcı Programı, veritabanı dosyasındaki verileri Microsoft Entra Id'deki kullanıcı nesnelerine kopyalar. Geçiş sırasında kullanıcılar, Aşamalı Dağıtım kullanılarak test amacıyla Microsoft Entra çok faktörlü kimlik doğrulaması için hedeflenebilir. Aşamalı geçiş, etki alanı federasyon ayarlarınızda herhangi bir değişiklik yapmadan test etmenizi sağlar. Geçişler tamamlandıktan sonra, etki alanı federasyon ayarlarınızda değişiklik yaparak geçiş işlemini sonlandırmanız gerekir.

Windows Server 2016 veya üzerini çalıştıran AD FS, Microsoft Entra Id ve Office 365 dahil olmak üzere AD FS'ye bağlı olan taraflarda MFA kimlik doğrulaması sağlamak için gereklidir.

AD FS erişim denetimi ilkelerinizi gözden geçirin ve kimlik doğrulama işleminin bir parçası olarak MFA'nın şirket içinde gerçekleştirilmesini gerektirmediğinden emin olun.

Aşamalı dağıtım en fazla 500.000 kullanıcıyı (her biri en fazla 50.000 kullanıcı içeren 10 grup) hedefleyebilir.

Geçiş kılavuzu

MFA Sunucusu geçişi genellikle aşağıdaki işlemdeki adımları içerir:

Birkaç önemli nokta:

Test kullanıcılarını eklerken 1 . aşama yinelenmelidir.

- Geçiş aracı, kimlik doğrulama verilerinin MFA Sunucusu ile Microsoft Entra çok faktörlü kimlik doğrulaması arasında eşitlenmesi gereken kullanıcıları belirlemek için Microsoft Entra gruplarını kullanır. Kullanıcı verileri eşitlendikten sonra, bu kullanıcı Microsoft Entra çok faktörlü kimlik doğrulamasını kullanmaya hazır olur.

- Aşamalı Dağıtım, microsoft Entra gruplarını kullanarak kullanıcıları Microsoft Entra çok faktörlü kimlik doğrulamasına yeniden yönlendirmenize olanak tanır. Her iki araç için de aynı grupları kullanabileceğiniz kesin olsa da, araç verilerini eşitlemeden önce kullanıcıların Microsoft Entra çok faktörlü kimlik doğrulamasına yönlendirilebileceği için bu gruba karşı bir öneride bulunabilirsiniz. MFA Sunucusu Geçiş Yardımcı Programı tarafından kimlik doğrulama verilerini eşitlemek için Microsoft Entra gruplarını ve hedeflenen kullanıcıları şirket içi yerine Microsoft Entra çok faktörlü kimlik doğrulamasına yönlendirmek üzere Aşamalı Dağıtım için başka bir grup kümesi ayarlamanızı öneririz.

Kullanıcı tabanınızı geçirirken 2 . aşama yinelenmelidir. 2. Aşama'nın sonunda, tüm kullanıcı tabanınız Microsoft Entra kimliğine göre federasyona sahip tüm iş yükleri için Microsoft Entra çok faktörlü kimlik doğrulamasını kullanmalıdır.

Önceki aşamalarda, kullanıcıları Aşamalı Dağıtım klasörlerinden kaldırarak Microsoft Entra çok faktörlü kimlik doğrulaması kapsamının dışına çıkarabilir ve Microsoft Entra Id'den kaynaklanan tüm MFA istekleri için bunları şirket içi Azure MFA sunucunuza yönlendirebilirsiniz.

3 . Aşama, şirket içi MFA Sunucusu'nda (VPN'ler, parola yöneticileri vb.) kimlik doğrulamasında bulunan tüm istemcileriN SAML/OAUTH aracılığıyla Microsoft Entra federasyonuna taşınmasını gerektirir. Modern kimlik doğrulama standartları desteklenmiyorsa, Microsoft Entra çok faktörlü kimlik doğrulama uzantısı yüklü NPS sunucularınızı desteklemeniz gerekir. Bağımlılıklar geçirildikten sonra, kullanıcılar artık MFA Sunucusu'ndaki Kullanıcı portalını kullanmamalı, bunun yerine Microsoft Entra ID 'de (aka.ms/mfasetup) kimlik doğrulama yöntemlerini yönetmelidir. Kullanıcılar kimlik doğrulama verilerini Microsoft Entra ID'de yönetmeye başladıktan sonra bu yöntemler MFA Sunucusu'na geri eşitlenmez. Kullanıcılar Microsoft Entra Id'de Kimlik Doğrulama Yöntemlerinde değişiklik yaptıktan sonra şirket içi MFA Sunucusuna geri dönerseniz, bu değişiklikler kaybolur. Kullanıcı geçişleri tamamlandıktan sonra federatedIdpMfaBehavior etki alanı federasyon ayarını değiştirin. Değişiklik, Microsoft Entra Id'ye artık şirket içinde MFA gerçekleştirmemelerini ve grup üyeliğinden bağımsız olarak Microsoft Entra çok faktörlü kimlik doğrulaması ile tüm MFA isteklerini gerçekleştirmelerini söyler.

Aşağıdaki bölümlerde geçiş adımları daha ayrıntılı olarak açıklanmaktadır.

Azure Multi-Factor Authentication Sunucusu bağımlılıklarını belirleme

Bulut tabanlı Microsoft Entra çok faktörlü kimlik doğrulama çözümümüze geçmenin güvenlik duruşunuzu korumasını ve hatta geliştirmesini sağlamak için çok çalıştık. Bağımlılıkları gruplandırmak için kullanılması gereken üç geniş kategori vardır:

Geçişinize yardımcı olmak için yaygın olarak kullanılan MFA Sunucusu özelliklerini her kategori için Microsoft Entra çok faktörlü kimlik doğrulamasındaki işlevsel eşdeğerle eşleştirdik.

MFA yöntemleri

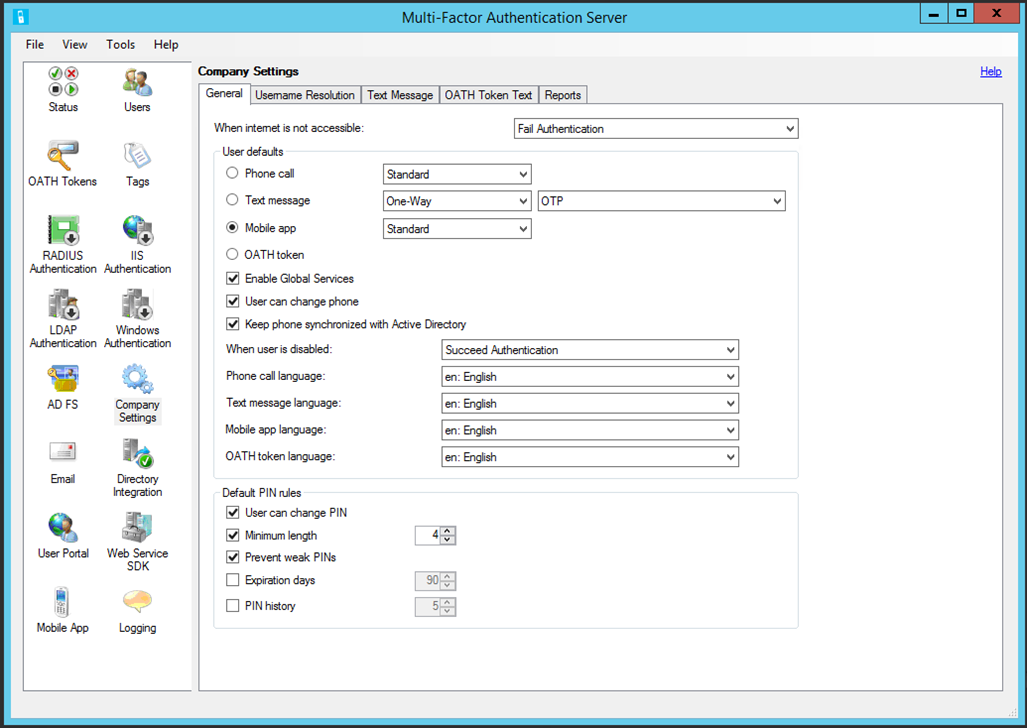

MFA Sunucusu'nu açın, Şirket Ayarlar'ne tıklayın:

| MFA Sunucusu | Microsoft Entra çok faktörlü kimlik doğrulaması |

|---|---|

| Genel Sekmesi | |

| Kullanıcı Varsayılanları bölümü | |

| Telefon çağrısı (Standart) | Eyleme gerek yok |

| Kısa mesaj (OTP)* | Eyleme gerek yok |

| Mobil uygulama (Standart) | Eyleme gerek yok |

| Telefon Çağrısı (PIN)* | Ses OTP'yi etkinleştirme |

| Kısa mesaj (OTP + PIN)** | Eyleme gerek yok |

| Mobil uygulama (PIN)* | Sayı eşleştirmeyi etkinleştirme |

| arama/kısa mesaj/mobil uygulama/OATH belirteci dilini Telefon | Dil ayarları, tarayıcılarındaki yerel ayar ayarlarına göre kullanıcıya otomatik olarak uygulanır |

| Varsayılan PIN kuralları bölümü | Uygulanamaz; yukarıdaki ekran görüntüsünde güncelleştirilmiş yöntemlere bakın |

| Kullanıcı Adı Çözümleme sekmesi | Uygulanamaz; Microsoft Entra çok faktörlü kimlik doğrulaması için kullanıcı adı çözümlemesi gerekli değildir |

| Metin İletisi sekmesi | Uygulanamaz; Microsoft Entra çok faktörlü kimlik doğrulaması kısa mesajlar için varsayılan bir ileti kullanır |

| OATH Belirteci sekmesi | Uygulanamaz; Microsoft Entra çok faktörlü kimlik doğrulaması OATH belirteçleri için varsayılan bir ileti kullanır |

| Raporlar | Microsoft Entra kimlik doğrulama yöntemleri etkinlik raporları |

*İletişim durumu kanıtı işlevselliği sağlamak için bir PIN kullanıldığında, işlev eşdeğeri yukarıda sağlanır. Bir cihaza şifreli olarak bağlı olmayan PIN'ler, cihazın gizliliğinin ihlal edildiği senaryolara karşı yeterince koruma sağlamaz. SIM değiştirme saldırıları da dahil olmak üzere bu senaryolara karşı koruma sağlamak için kullanıcıları Microsoft kimlik doğrulama yöntemleri en iyi yöntemlerine göre daha güvenli yöntemlere taşıyın.

**Microsoft Entra çok faktörlü kimlik doğrulamasında varsayılan Metin MFA deneyimi, kullanıcılara kimlik doğrulamasının bir parçası olarak oturum açma penceresine girmeleri gereken bir kod gönderir. Kodun gidiş dönüş gereksinimi, iletişim durumu kanıtı işlevselliği sağlar.

Kullanıcı portalı

MFA Sunucusu'nu açın, Kullanıcı Portalı'ne tıklayın:

| MFA Sunucusu | Microsoft Entra çok faktörlü kimlik doğrulaması |

|---|---|

| Ayarlar Sekmesi | |

| Kullanıcı portalı URL'si | aka.ms/mfasetup |

| Kullanıcı kaydına izin ver | Bkz. Birleşik güvenlik bilgileri kaydı |

| - Yedek telefon iste | Bkz. MFA Hizmeti ayarları |

| - Üçüncü taraf OATH belirteci iste | Bkz. MFA Hizmeti ayarları |

| Kullanıcıların Tek Seferlik Atlama başlatmasına izin ver | Bkz. Microsoft Entra ID TAP işlevselliği |

| Kullanıcıların yöntemi seçmesine izin ver | Bkz. MFA Hizmeti ayarları |

| - arama Telefon | Arama belgelerine Telefon bakın |

| - Kısa mesaj | Bkz. MFA Hizmeti ayarları |

| - Mobil uygulama | Bkz. MFA Hizmeti ayarları |

| - OATH belirteci | OATH belirteci belgelerine bakın |

| Kullanıcıların dili seçmesine izin ver | Dil ayarları, tarayıcılarındaki yerel ayar ayarlarına göre kullanıcıya otomatik olarak uygulanır |

| Kullanıcıların mobil uygulama etkinleştirmesine izin ver | Bkz. MFA Hizmeti ayarları |

| - Cihaz sınırı | Microsoft Entra ID, kullanıcıları kullanıcı başına beş toplu cihazla (mobil uygulama örnekleri + donanım OATH belirteci + yazılım OATH belirteci) sınırlar |

| Geri dönüş için güvenlik sorularını kullan | Microsoft Entra ID, seçilen kimlik doğrulama yönteminin başarısız olması için kullanıcıların kimlik doğrulama zamanında bir geri dönüş yöntemi seçmesine olanak tanır |

| - Yanıtlamak için sorular | Microsoft Entra Id'deki Güvenlik Soruları yalnızca SSPR için kullanılabilir. Microsoft Entra Özel Güvenlik Soruları için diğer ayrıntılara bakın |

| Kullanıcıların üçüncü taraf OATH belirteci ilişkilendirmesine izin ver | OATH belirteci belgelerine bakın |

| Geri dönüş için OATH belirtecini kullan | OATH belirteci belgelerine bakın |

| Oturum Zaman Aşımı | |

| Güvenlik Soruları sekmesi | Kullanıcı portalına erişim elde etmek için MFA Sunucusu'ndaki güvenlik soruları kullanıldı. Microsoft Entra çok faktörlü kimlik doğrulaması yalnızca self servis parola sıfırlama için güvenlik sorularını destekler. Güvenlik soruları belgelerine bakın. |

| Geçirilen Oturumlar sekmesi | Tüm kimlik doğrulama yöntemi kayıt akışları Microsoft Entra Id tarafından yönetilir ve yapılandırma gerektirmez |

| Güvenilen IP'ler | Microsoft Entra Id güvenilen IP'leri |

MFA Sunucusu'nda kullanılabilen tüm MFA yöntemleri, MFA Hizmeti ayarları kullanılarak Microsoft Entra çok faktörlü kimlik doğrulamasında etkinleştirilmelidir. Kullanıcılar, etkinleştirilmedikleri sürece yeni geçirilen MFA yöntemlerini deneyemez.

Kimlik doğrulama hizmetleri

Azure MFA Sunucusu, kimlik doğrulama proxy'si olarak davranarak RADIUS veya LDAP kullanan üçüncü taraf çözümler için MFA işlevselliği sağlayabilir. RADIUS veya LDAP bağımlılıklarını bulmak için MFA Sunucusu'nda RADIUS Kimlik Doğrulaması ve LDAP Kimlik Doğrulaması seçenekleri'ne tıklayın. Bu bağımlılıkların her biri için, bu üçüncü tarafların modern kimlik doğrulamasını desteklenip desteklemediğini belirleyin. Öyleyse, doğrudan Microsoft Entra Id ile federasyonu göz önünde bulundurun.

Yükseltilmeyen RADIUS dağıtımları için bir NPS Sunucusu dağıtmanız ve Microsoft Entra çok faktörlü kimlik doğrulaması NPS uzantısını yüklemeniz gerekir.

YÜKSELTilmeyen veya RADIUS'a taşınabilen LDAP dağıtımları için Microsoft Entra Domain Services'ın kullanılıp kullanılamadığını belirleyin. Çoğu durumda LDAP, son kullanıcılar için satır içi parola değişikliklerini desteklemek üzere dağıtıldı. Geçiş yaptıktan sonra, son kullanıcılar Microsoft Entra ID'de self servis parola sıfırlamayı kullanarak parolalarını yönetebilir.

AD FS 2.0'da MFA Sunucusu Kimlik Doğrulama sağlayıcısını Office 365 bağlı olan taraf güveni dışında bağlı olan taraf güvenlerinde etkinleştirdiyseniz, modern kimlik doğrulama yöntemlerini destekliyorlarsa AD FS 3.0'a yükseltmeniz veya bağlı olan tarafları doğrudan Microsoft Entra Id'ye birleştirmeniz gerekir. Bağımlılıkların her biri için en iyi eylem planını belirleyin.

Azure Multi-Factor Authentication Sunucusu veri dosyasını yedekleme

Birincil MFA Sunucunuzda %programfiles%\Multi-Factor Authentication Server\Data\Telefon Factor.pfdata konumunda (varsayılan konum) bulunan MFA Sunucusu veri dosyasını yedekleyin. Geri almanız gerekirse yüklü olan sürümünüz için yükleyicinin bir kopyasına sahip olduğunuzdan emin olun. Artık bir kopyanız yoksa Müşteri Destek Hizmetleri'ne başvurun.

Kullanıcı etkinliğine bağlı olarak, veri dosyası hızla güncelleşebilir. MFA Sunucusu'na yapılan değişiklikler veya yedeklemeden sonra portal üzerinden yapılan son kullanıcı değişiklikleri yakalanmaz. Geri alırsanız, bu noktadan sonra yapılan değişiklikler geri yüklenmez.

MFA Sunucusu güncelleştirmesini yükleme

Birincil MFA Sunucusunda yeni yükleyiciyi çalıştırın. Bir sunucuyu yükseltmeden önce yük dengelemeden veya diğer MFA Sunucularıyla trafik paylaşımından kaldırın. Yükleyiciyi çalıştırmadan önce geçerli MFA Sunucunuzu kaldırmanız gerekmez. Yükleyici, geçerli yükleme yolunu (örneğin, C:\Program Files\Multi-Factor Authentication Sunucusu) kullanarak yerinde yükseltme gerçekleştirir. Microsoft Visual C++ 2015 Yeniden Dağıtılabilir güncelleştirme paketi yüklemeniz istenirse istemi kabul edin. Paketin hem x86 hem de x64 sürümleri yüklenir. Kullanıcı portalı, Web SDK'sı veya AD FS Bağdaştırıcısı güncelleştirmelerinin yüklenmesi gerekmez.

Not

Yükleyiciyi birincil sunucunuzda çalıştırdıktan sonra, ikincil sunucular İşlenmeyen SB girdilerini günlüğe kaydetmeye başlayabilir. Bunun nedeni birincil sunucuda yapılan ve ikincil sunucular tarafından tanınmayacak şema değişiklikleridir. Bu hatalar beklenir. 10.000 veya daha fazla kullanıcının olduğu ortamlarda günlük girdilerinin miktarı önemli ölçüde artabilir. Bu sorunu azaltmak için MFA Sunucusu günlüklerinizin dosya boyutunu artırabilir veya ikincil sunucularınızı yükseltebilirsiniz.

MFA Sunucusu Geçiş Yardımcı Programı'nı yapılandırma

MFA Sunucusu güncelleştirmesini yükledikten sonra yükseltilmiş bir PowerShell komut istemi açın: PowerShell simgesinin üzerine gelin, sağ tıklayın ve Yönetici istrator olarak çalıştır'a tıklayın. MFA Sunucusu yükleme dizininizde bulunan .\Configure-MultiFactorAuthMigrationUtility.ps1 betiğini çalıştırın (varsayılan olarak C:\Program Files\Multi-Factor Authentication Sunucusu).

Bu betik, Microsoft Entra kiracınızdaki bir Uygulama Yönetici istrator için kimlik bilgilerini sağlamanızı gerektirir. Betik daha sonra Microsoft Entra Id içinde her Microsoft Entra kullanıcı nesnesine kullanıcı kimlik doğrulama yöntemleri yazmak için kullanılacak yeni bir MFA Sunucusu Geçiş Yardımcı Programı uygulaması oluşturur.

Geçişleri gerçekleştirmek isteyen kamu bulutu müşterileri için betikteki ".com" girdilerini ".us" ile değiştirin. Bu betik daha sonra HKLM:\SOFTWARE\WOW6432Node\Positive Networks\Telefon Factor\ StsUrl ve GraphUrl kayıt defteri girdilerini yazacak ve Migration Utility'ye uygun GRAPH uç noktalarını kullanma talimatını verecek.

Ayrıca aşağıdaki URL'lere de erişmeniz gerekir:

https://graph.microsoft.com/*(veyahttps://graph.microsoft.us/*kamu bulutu müşterileri için)https://login.microsoftonline.com/*(veyahttps://login.microsoftonline.us/*kamu bulutu müşterileri için)

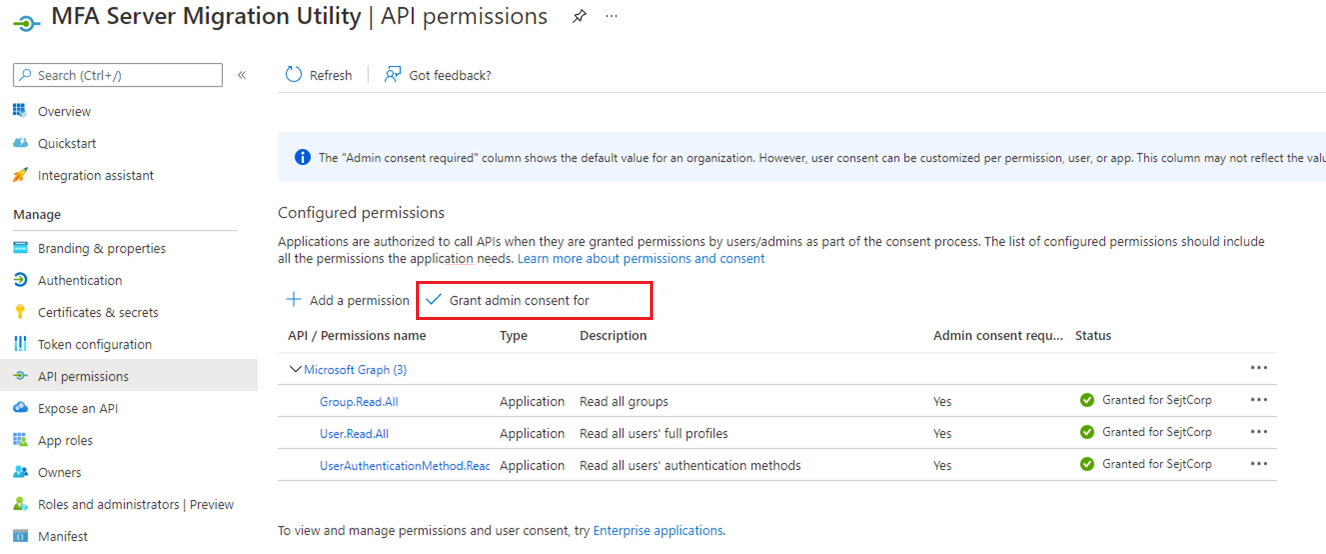

Betik, yeni oluşturulan uygulamaya yönetici onayı vermenizi sağlayacaktır. Sağlanan URL'ye gidin veya Microsoft Entra yönetim merkezinde Uygulama Kayıtları'na tıklayın, MFA Sunucusu Geçiş Yardımcı Programı uygulamasını bulun ve seçin, API izinlerine tıklayın ve ardından uygun izinleri verin.

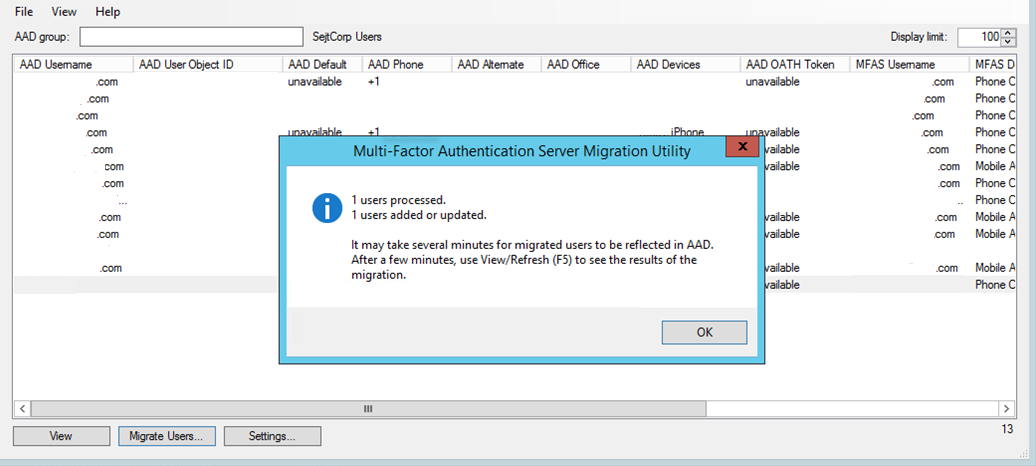

İşlem tamamlandıktan sonra Multi-Factor Authentication Sunucusu klasörüne gidin ve MultiFactorAuthMigrationUtilityUI uygulamasını açın. Aşağıdaki ekranı görmeniz gerekir:

Geçiş Yardımcı Programı'nı başarıyla yüklediniz.

Not

Geçiş sırasında davranışta değişiklik olmamasını sağlamak için, MFA Sunucunuz kiracı başvurusu olmayan bir MFA Sağlayıcısı ile ilişkilendirildiyse, geçiş yaptığınız kiracının varsayılan MFA ayarlarını (özel karşılamalar gibi) MFA Sağlayıcınızdaki ayarlarla eşleşecek şekilde güncelleştirmeniz gerekir. Herhangi bir kullanıcıyı geçirmeden önce bunu yapmanızı öneririz.

İkincil MFA Sunucusu çalıştırma (isteğe bağlı)

MFA Sunucusu uygulamanızda çok sayıda kullanıcı veya meşgul bir birincil MFA Sunucusu varsa, MFA Sunucusu Geçiş Yardımcı Programı ve Geçiş Eşitleme hizmetlerini çalıştırmak için ayrılmış bir ikincil MFA Sunucusu dağıtmayı düşünebilirsiniz. Birincil MFA Sunucunuzu yükselttikten sonra, var olan bir ikincil sunucuyu yükseltin veya yeni bir ikincil sunucu dağıtın. Seçtiğiniz ikincil sunucu diğer MFA trafiğini işlememelidir.

MFA Sunucusu Geçiş Yardımcı Programı uygulama kaydına sertifika kaydetmek için ikincil sunucuda Configure-MultiFactorAuthMigrationUtility.ps1 betiği çalıştırılmalıdır. Sertifika, Microsoft Graph'ta kimlik doğrulaması yapmak için kullanılır. Geçiş Yardımcı Programı ve Eşitleme hizmetlerini ikincil bir MFA Sunucusunda çalıştırmak, hem el ile hem de otomatik kullanıcı geçişlerinin performansını geliştirmelidir.

Kullanıcı verilerini geçirme

Kullanıcı verilerinin geçirilmesi Multi-Factor Authentication Sunucusu veritabanındaki verileri kaldırmaz veya değiştirmez. Benzer şekilde, bu işlem bir kullanıcının MFA'yı gerçekleştirdiği yeri değiştirmez. Bu işlem, şirket içi sunucudan Microsoft Entra Id içindeki ilgili kullanıcı nesnesine verilerin tek yönlü bir kopyasıdır.

MFA Sunucusu Geçişi yardımcı programı, tüm geçiş etkinlikleri için tek bir Microsoft Entra grubunu hedefler. Kullanıcıları doğrudan bu gruba ekleyebilir veya başka gruplar ekleyebilirsiniz. Geçiş sırasında bunları aşamalar halinde de ekleyebilirsiniz.

Geçiş işlemine başlamak için, geçirmek istediğiniz Microsoft Entra grubunun adını veya GUID'sini girin. İşlem tamamlandıktan sonra, uygun grubu aramaya başlamak için Sekme tuşuna basın veya pencerenin dışına tıklayın. Gruptaki tüm kullanıcılar doldurulur. Büyük bir grubun tamamlanması birkaç dakika sürebilir.

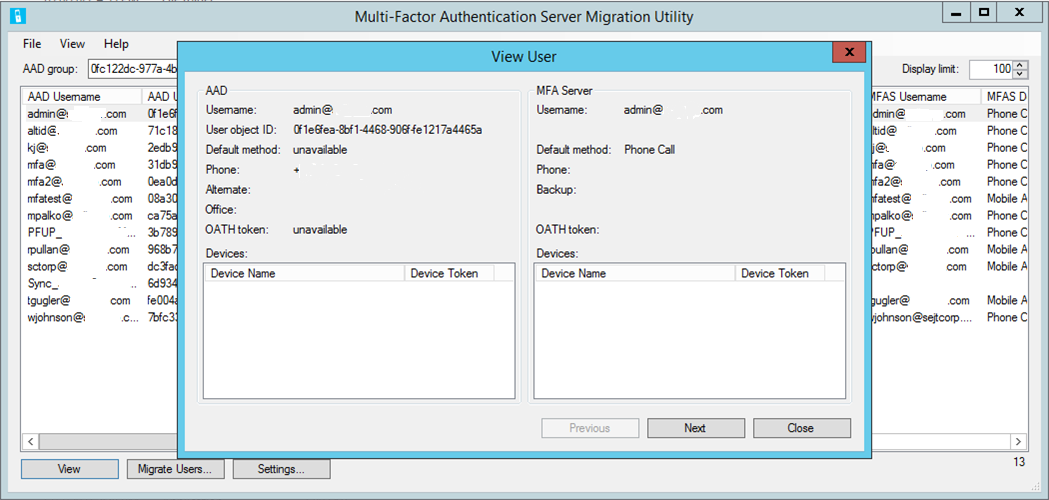

Kullanıcının öznitelik verilerini görüntülemek için kullanıcıyı vurgulayın ve Görünüm'ü seçin:

Bu pencere hem Microsoft Entra Kimliği'nde hem de şirket içi MFA Sunucusu'nda seçili kullanıcının özniteliklerini görüntüler. Geçiş sonrasında verilerin kullanıcıya nasıl yazıldığını görüntülemek için bu pencereyi kullanabilirsiniz.

Ayarlar seçeneği, geçiş işleminin ayarlarını değiştirmenize olanak tanır:

Geçiş – Kullanıcının varsayılan kimlik doğrulama yöntemini geçirmek için üç seçenek vardır:

- Her zaman geçirme

- Yalnızca Microsoft Entra Id'de henüz ayarlanmadıysa geçiş

- Microsoft Entra ID'de önceden ayarlanmadıysa kullanılabilir en güvenli yönteme ayarlayın

Bu seçenekler, varsayılan yöntemi geçirirken esneklik sağlar. Ayrıca, kimlik doğrulama yöntemleri ilkesi geçiş sırasında denetlenmektedir. Geçirilen varsayılan yönteme ilke tarafından izin verilmiyorsa, bunun yerine en güvenli yönteme ayarlanır.

Kullanıcı Eşleştirme – UserPrincipalName ile varsayılan eşleşme yerine Microsoft Entra UPN eşleştirmesi için farklı bir şirket içi Active Directory özniteliği belirtmenize olanak tanır:

- Geçiş yardımcı programı, şirket içi Active Directory özniteliğini kullanmadan önce UPN ile doğrudan eşleştirmeyi dener.

- Eşleşme bulunmazsa, Microsoft Entra UPN'sini bulmak ve MFA Sunucusu kullanıcı listesinde arama yapmak için kullandığı SID'yi almak için bir Windows API'sini çağırır.

- Windows API kullanıcıyı bulamazsa veya SID MFA Sunucusunda bulunmazsa, kullanıcıyı şirket içi Active Directory bulmak için yapılandırılmış Active Directory özniteliğini kullanır ve ardından MFA Sunucusu kullanıcı listesinde arama yapmak için SID'yi kullanır.

Otomatik eşitleme – Şirket içi MFA Sunucusundaki kullanıcılara yapılan tüm kimlik doğrulama yöntemi değişikliklerini sürekli olarak izleyecek bir arka plan hizmeti başlatır ve bunları belirtilen zaman aralığında Microsoft Entra Id'ye yazar.

Eşitleme sunucusu – MFA Sunucusu Geçiş Eşitleme hizmetinin yalnızca birincil sunucuda çalışmak yerine ikincil bir MFA Sunucusunda çalışmasına izin verir. Geçiş Eşitleme hizmetini ikincil sunucuda çalışacak şekilde yapılandırmak için,

Configure-MultiFactorAuthMigrationUtility.ps1MFA Sunucusu Geçiş Yardımcı Programı uygulama kaydına bir sertifika kaydetmek için betiğin sunucuda çalıştırılması gerekir. Sertifika, Microsoft Graph'ta kimlik doğrulaması yapmak için kullanılır.

Geçiş işlemi otomatik veya el ile yapılabilir.

El ile gerçekleştirilen işlem adımları şunlardır:

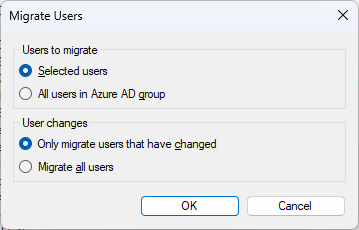

Bir kullanıcının geçiş işlemine veya birden çok kullanıcı seçimine başlamak için, geçirmek istediğiniz kullanıcıların her birini seçerken Ctrl tuşunu basılı tutun.

İstediğiniz kullanıcıları seçtikten sonra, Seçili Kullanıcıları>>Geçir Tamam'a tıklayın.

Gruptaki tüm kullanıcıları geçirmek için Kullanıcıları>Geçir Microsoft Entra grubundaki>tüm kullanıcılar Tamam'a tıklayın.

Değişmemiş olsalar bile kullanıcıları geçirebilirsiniz. Varsayılan olarak, yardımcı program Yalnızca değiştirilen kullanıcıları geçir olarak ayarlanır. Daha önce geçirilen ve değişmeyen kullanıcıları yeniden geçirmek için Tüm kullanıcıları geçir'e tıklayın. Bir yöneticinin kullanıcının Azure MFA ayarlarını sıfırlaması gerekiyorsa ve bunları yeniden geçirmek istiyorsa, değişmemiş kullanıcıları geçirmek test sırasında yararlı olabilir.

Otomatik işlem için, Ayarlar otomatik eşitleme'ye tıklayın ve tüm kullanıcıların mı yoksa yalnızca belirli bir Microsoft Entra grubunun üyelerinin mi eşitlenmesini istediğinizi seçin.

Aşağıdaki tabloda çeşitli yöntemler için eşitleme mantığı listelenmektedir.

| Yöntem | Mantık |

|---|---|

| Telefon | Uzantı yoksa MFA telefonunu güncelleştirin. Bir uzantı varsa Office telefonunu güncelleştirin. Özel durum: Varsayılan yöntem Metin İletisi ise uzantıyı bırakın ve MFA telefonunu güncelleştirin. |

| Yedekleme Telefon | Uzantı yoksa Alternatif telefonu güncelleştirin. Bir uzantı varsa Office telefonunu güncelleştirin. Özel durum: Hem Telefon hem de Yedekleme Telefon bir uzantısı varsa Yedekleme Telefon atlayın. |

| Mobil Uygulama | En fazla beş cihaz geçirilir veya kullanıcının donanım OATH belirteci varsa yalnızca dört cihaz geçirilir. Aynı ada sahip birden çok cihaz varsa, yalnızca en son cihazı geçirin. Cihazlar en yeniden en eskiye sıralanır. Cihazlar Microsoft Entra Id'de zaten varsa OATH Belirteç Gizli Anahtarı ile eşleştirin ve güncelleştirin. - OATH Belirteci Gizli Anahtarında eşleşme yoksa Cihaz Belirtecinde eşleştir -- Bulunursa OATH Belirteci yönteminin çalışmasına izin vermek için MFA Sunucusu cihazı için bir Yazılım OATH Belirteci oluşturun. Bildirimler, mevcut Microsoft Entra çok faktörlü kimlik doğrulama cihazı kullanılarak çalışmaya devam eder. -- Bulunamazsa yeni bir cihaz oluşturun. Yeni cihaz ekleme beş cihaz sınırını aşarsa cihaz atlanır. |

| OATH Belirteci | Cihazlar Microsoft Entra Id'de zaten varsa OATH Belirteç Gizli Anahtarı ile eşleştirin ve güncelleştirin. - Bulunamazsa yeni bir Donanım OATH Belirteci cihazı ekleyin. Yeni cihaz ekleme beş cihaz sınırını aşarsa OATH belirteci atlanır. |

MFA Yöntemleri geçirilenlere göre güncelleştirilir ve varsayılan yöntem ayarlanır. MFA Sunucusu son geçiş zaman damgasını izler ve yalnızca kullanıcının MFA ayarları değişirse veya yönetici Ayarlar iletişim kutusunda geçirilecekleri değiştirirse kullanıcıyı yeniden geçirir.

Test sırasında, önce el ile geçiş yapmanızı ve belirli sayıda kullanıcının beklendiği gibi davrandığından emin olmak için test yapmanızı öneririz. Test başarılı olduktan sonra, geçirmek istediğiniz Microsoft Entra grubu için otomatik eşitlemeyi açın. Bu gruba kullanıcı eklediğinizde, bu kullanıcıların bilgileri otomatik olarak Microsoft Entra Id ile eşitlenir. MFA Sunucusu Geçiş Yardımcı Programı bir Microsoft Entra grubunu hedefler, ancak bu grup hem kullanıcıları hem de iç içe geçmiş kullanıcı gruplarını kapsayabilir.

Tamamlandıktan sonra, tamamlanan görevlerle ilgili bir onay sizi bilgilendirecektir:

Onay iletisinde belirtildiği gibi, geçirilen verilerin Microsoft Entra Id içindeki kullanıcı nesnelerinde görünmesi birkaç dakika sürebilir. Kullanıcılar, aka.ms/mfasetup giderek geçirilen yöntemlerini görüntüleyebilir.

İpucu

Microsoft Entra MFA yöntemlerini görüntülemeniz gerekmiyorsa grupları görüntülemek için gereken süreyi azaltabilirsiniz. AAD Varsayılan, AAD Telefon, AAD Alternatif, AAD Office, AAD Cihazları ve AAD OATH Belirteci için sütunların görüntülenmesini değiştirmek için Azure AD MFA Yöntemlerini Görüntüle'ye>tıklayın. Sütunlar gizlendiğinde, bazı Microsoft Graph API çağrıları atlanır ve bu da kullanıcı yükleme süresini büyük ölçüde artırır.

Geçiş ayrıntılarını görüntüleme

MFA Sunucusu'nun Azure MFA kullanıcı geçişlerinin ayrıntılarını görüntülemek için Denetim günlüklerini veya Log Analytics'i kullanabilirsiniz.

Denetim günlüklerini kullanma

MFA Sunucusu'nun Azure MFA kullanıcı geçişlerinin ayrıntılarını görüntülemek üzere Microsoft Entra yönetim merkezindeki Denetim günlüklerine erişmek için şu adımları izleyin:

Microsoft Entra yönetim merkezinde en azından Bir Kimlik Doğrulama Yönetici istrator olarak oturum açın.

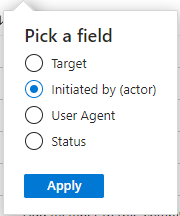

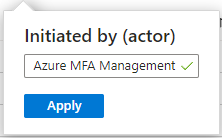

Kimlik>İzleme ve sistem durumu>Denetim günlüklerine göz atın. Günlükleri filtrelemek için Filtre ekle'ye tıklayın.

Başlatan (aktör) öğesini seçin ve Uygula'ya tıklayın.

Azure MFA Yönetimi yazın ve Uygula'ya tıklayın.

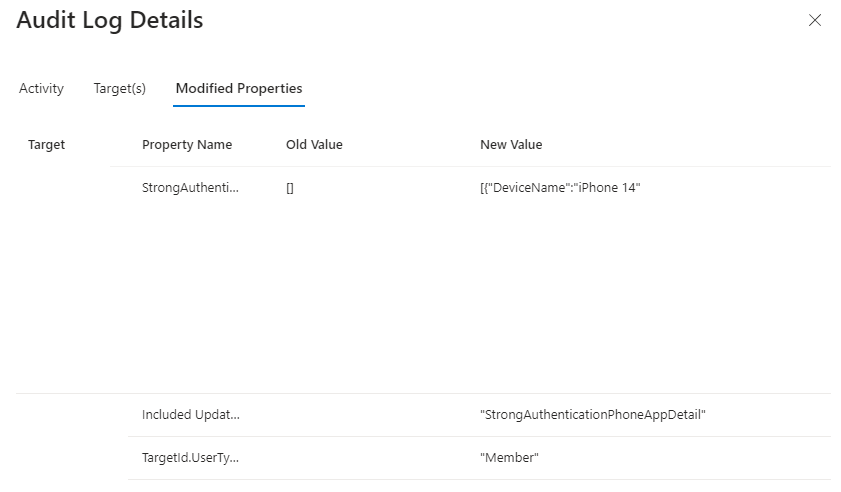

Bu filtre yalnızca MFA Sunucusu Geçiş Yardımcı Programı günlüklerini görüntüler. Kullanıcı geçişinin ayrıntılarını görüntülemek için bir satıra tıklayın ve değiştirilen Özellikler sekmesini seçin. Bu sekmede kayıtlı MFA yöntemlerinde ve telefon numaralarında yapılan değişiklikler gösterilir.

Aşağıdaki tabloda her kod için kimlik doğrulama yöntemi listelenir.

Kod Yöntem 0 Voice mobile 2 Sesli ofis 3 Ses alternatif mobil 5 SMS 6 Microsoft Authenticator anında iletme bildirimi 7 Donanım veya yazılım belirteci OTP Herhangi bir kullanıcı cihazı geçirildiyse, ayrı bir günlük girdisi vardır.

Log Analytics kullanma

MFA Sunucusundan Azure MFA'ya kullanıcı geçişlerinin ayrıntıları Log Analytics kullanılarak da sorgulanabilir.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Azure MFA Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| extend Upn = tostring(TargetResources[0]["userPrincipalName"])

| extend ModifiedProperties = TargetResources[0]["modifiedProperties"]

| project ActivityDateTime, InitiatedBy, UserObjectId, Upn, ModifiedProperties

| order by ActivityDateTime asc

Bu ekran görüntüsünde kullanıcı geçişi değişiklikleri gösterilmektedir:

Bu ekran görüntüsünde cihaz geçişi değişiklikleri gösterilmektedir:

Log Analytics, kullanıcı geçiş etkinliğini özetlemek için de kullanılabilir.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Azure MFA Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| summarize UsersMigrated = dcount(UserObjectId) by InitiatedBy, bin(ActivityDateTime, 1d)

Doğrulayın ve test edin

Kullanıcı verilerini başarıyla geçirdikten sonra, genel kiracı değişikliğini yapmadan önce Aşamalı Dağıtım'ı kullanarak son kullanıcı deneyimini doğrulayabilirsiniz. Aşağıdaki işlem, MFA için Aşamalı Dağıtım için belirli Microsoft Entra gruplarını hedeflemenize olanak tanır. Aşamalı Dağıtım, Microsoft Entra Id'ye hedeflenen gruplardaki kullanıcılar için MFA gerçekleştirmek üzere şirket içinde göndermek yerine Microsoft Entra çok faktörlü kimlik doğrulamasını kullanarak MFA gerçekleştirmesini söyler. Doğrulayabilir ve test edebilirsiniz; Microsoft Entra yönetim merkezini kullanmanızı öneririz, ancak isterseniz Microsoft Graph'ı da kullanabilirsiniz.

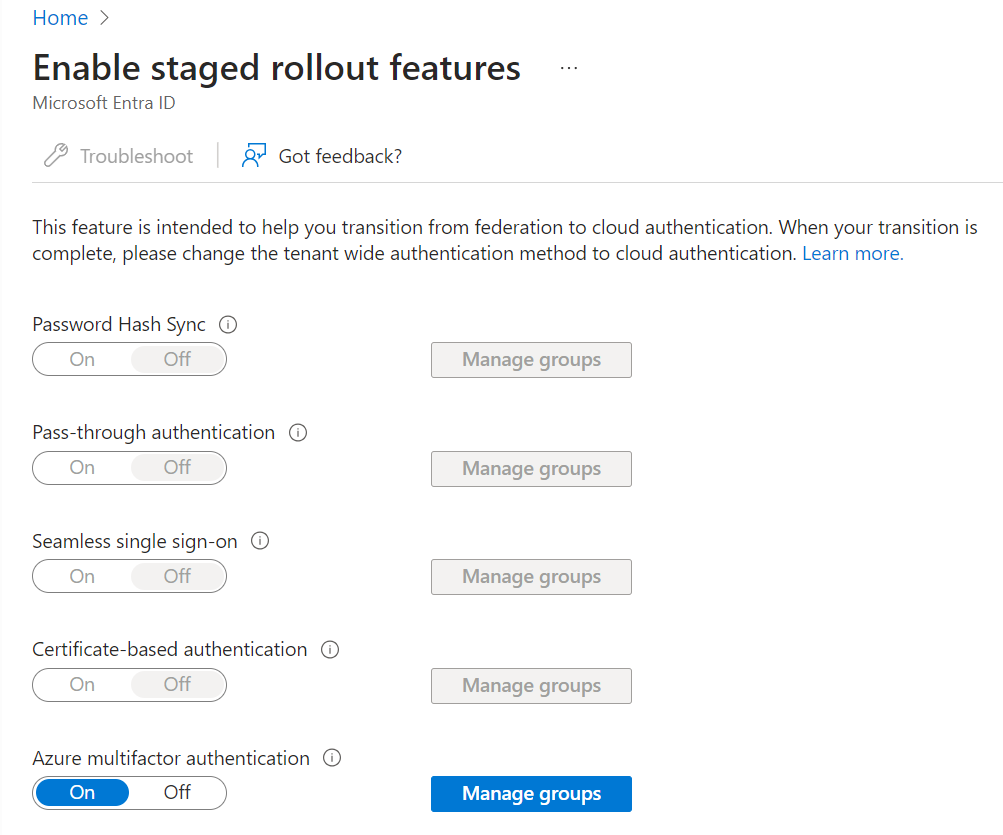

Aşamalı Dağıtımı Etkinleştir

Şu URL'ye gidin: Aşamalı dağıtım özelliklerini etkinleştirme - Microsoft Azure.

Azure çok faktörlü kimlik doğrulamasını Açık olarak değiştirin ve ardından Grupları yönet'e tıklayın.

Grup ekle'ye tıklayın ve Azure MFA için etkinleştirmek istediğiniz kullanıcıları içeren grupları ekleyin. Seçili gruplar görüntülenen listede görünür.

Not

Aşağıdaki Microsoft Graph yöntemini kullanarak hedeflediğiniz tüm gruplar da bu listede görünür.

Microsoft Graph kullanarak Aşamalı Dağıtımı Etkinleştirme

FeatureRolloutPolicy'yi oluşturma

aka.ms/ge gidin ve Aşamalı Dağıtım için ayarlamak istediğiniz kiracıda Karma Kimlik Yönetici istrator hesabı kullanarak Graph Gezgini'nde oturum açın.

Aşağıdaki uç noktayı hedefleyen POST'un seçildiğinden emin olun:

https://graph.microsoft.com/v1.0/policies/featureRolloutPoliciesİsteğinizin gövdesinde aşağıdakiler bulunmalıdır (MFA dağıtım ilkesini kuruluşunuz için bir ad ve açıklama olarak değiştirin):

{ "displayName": "MFA rollout policy", "description": "MFA rollout policy", "feature": "multiFactorAuthentication", "isEnabled": true, "isAppliedToOrganization": false }

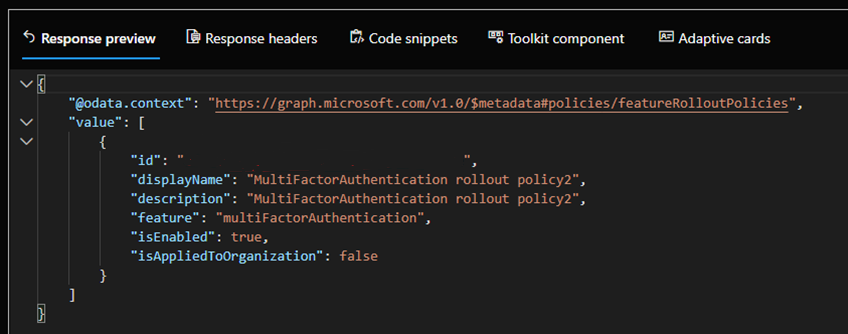

Aynı uç noktayla get gerçekleştirin ve kimlik değerini not edin (aşağıdaki görüntüde üzeri çizilmiş):

Test etmek istediğiniz kullanıcıları içeren Microsoft Entra gruplarını hedefleme

Aşağıdaki uç noktayla bir POST isteği oluşturun ({id of policy} değerini 1d adımından kopyaladığınız kimlik değeriyle değiştirin):

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{ID of policy}/appliesTo/$refİsteğin gövdesinde aşağıdakiler bulunmalıdır ({id of group} öğesini, aşamalı dağıtım için hedeflemek istediğiniz grubun nesne kimliğiyle değiştirin):

{ "@odata.id": "https://graph.microsoft.com/v1.0/directoryObjects/{ID of group}" }Aşamalı dağıtımla hedeflemek istediğiniz diğer gruplar için a ve b adımlarını yineleyin.

Aşağıdaki URL'de bir GET yaparak geçerli ilkeyi yerinde görüntüleyebilirsiniz:

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{policyID}?$expand=appliesToÖnceki işlem featureRolloutPolicy kaynağını kullanır. Genel belgeler henüz yeni multifactorAuthentication özelliğiyle güncelleştirilmemiştir, ancak API ile etkileşim kurma hakkında ayrıntılı bilgiler içerir.

Son kullanıcı MFA deneyimini onaylayın. Denetlenecek birkaç şey şunlardır:

- Kullanıcılar yöntemlerini aka.ms/mfasetup'da görüyor mu?

- Kullanıcılar telefon aramaları/kısa mesaj alıyor mu?

- Yukarıdaki yöntemleri kullanarak başarıyla kimlik doğrulaması yapabiliyorlar mı?

- Kullanıcılar Authenticator bildirimlerini başarıyla alıyor mu? Bu bildirimleri onaylayabilirler mi? Kimlik doğrulaması başarılı mı?

- Kullanıcılar Donanım OATH belirteçlerini kullanarak başarıyla kimlik doğrulaması yapabiliyor mu?

Kullanıcıları eğitme

Yeni kimlik doğrulama akışları da dahil olmak üzere kullanıcıların Azure MFA'ya taşındıklarında neler bekleydiklerini bilmelerini sağlayın. Geçişler tamamlandıktan sonra kullanıcılara Kullanıcı portalı yerine kimlik doğrulama yöntemlerini yönetmek için Microsoft Entra ID Birleşik Kayıt portalını (aka.ms/mfasetup) kullanmalarını da isteyebilirsiniz. Microsoft Entra Id'de kimlik doğrulama yöntemlerinde yapılan değişiklikler şirket içi ortamınıza geri yayılmaz. MFA Sunucusu'na geri dönmeniz gereken bir durumda, kullanıcıların Microsoft Entra Id'de yaptığı değişiklikler MFA Sunucusu Kullanıcı portalında kullanılamaz.

Kimlik doğrulaması için Azure MFA Sunucusu'na bağımlı üçüncü taraf çözümleri kullanıyorsanız (bkz . Kimlik doğrulama hizmetleri), kullanıcıların Kullanıcı portalında MFA yöntemlerinde değişiklik yapmaya devam etmelerini istersiniz. Bu değişiklikler Microsoft Entra Id ile otomatik olarak eşitlenir. Bu üçüncü taraf çözümlerini geçirdikten sonra, kullanıcıları Microsoft Entra Id birleşik kayıt sayfasına taşıyabilirsiniz.

Kullanıcı geçiş işlemini tamamlama

Tüm kullanıcı verileri geçirilene kadar Kullanıcı verilerini geçirme ve Doğrulama ve test bölümleri bölümünde bulunan geçiş adımlarını yineleyin.

MFA Sunucusu bağımlılıklarını geçirme

Kimlik doğrulama hizmetlerinde topladığınız veri noktalarını kullanarak gerekli çeşitli geçişleri gerçekleştirmeye başlayın. Bu işlem tamamlandıktan sonra, kullanıcıların kimlik doğrulama yöntemlerini MFA sunucusundaki Kullanıcı portalı yerine birleşik kayıt portalında yönetmesini sağlayın.

Etki alanı federasyon ayarlarını güncelleştirme

Kullanıcı geçişlerini tamamladıktan ve tüm Kimlik Doğrulama hizmetlerinizi MFA Sunucusu'nun dışına taşıdıktan sonra, etki alanı federasyon ayarlarınızı güncelleştirmenin zamanı geldi. Güncelleştirmeden sonra Microsoft Entra artık şirket içi federasyon sunucunuza MFA isteği göndermez.

Microsoft Entra Id'yi şirket içi federasyon sunucunuza yönelik MFA isteklerini yoksayacak şekilde yapılandırmak için Microsoft Graph PowerShell SDK'sını yükleyin ve aşağıdaki örnekte gösterildiği gibi federatedIdpMfaBehavior değerini olarak rejectMfaByFederatedIdpayarlayın.

İste

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc

Content-Type: application/json

{

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Response

Not: Burada gösterilen yanıt nesnesi okunabilirlik için kısaltılmış olabilir.

HTTP/1.1 200 OK

Content-Type: application/json

{

"@odata.type": "#microsoft.graph.internalDomainFederation",

"id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc",

"issuerUri": "http://contoso.com/adfs/services/trust",

"metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex",

"signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"passiveSignInUri": "https://sts.contoso.com/adfs/ls",

"preferredAuthenticationProtocol": "wsFed",

"activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed",

"signOutUri": "https://sts.contoso.com/adfs/ls",

"promptLoginBehavior": "nativeSupport",

"isSignedAuthenticationRequestRequired": true,

"nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"signingCertificateUpdateStatus": {

"certificateUpdateResult": "Success",

"lastRunDateTime": "2021-08-25T07:44:46.2616778Z"

},

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Aşamalı Dağıtım aracı tarafından hedeflenip hedeflenmedikleri fark etmeksizin, kullanıcılar artık MFA için şirket içi federasyon sunucunuza yönlendirilmeyecektir. Bunun etkili olması 24 saat kadar sürebilir.

Not

Etki alanı federasyon ayarının güncelleştirilmiş olması 24 saate kadar sürebilir.

İsteğe bağlı: MFA Sunucusu Kullanıcı portalını devre dışı bırakma

Tüm kullanıcı verilerini geçirmeyi tamamladıktan sonra, son kullanıcılar MFA Yöntemlerini yönetmek için Microsoft Entra Id birleşik kayıt sayfalarını kullanmaya başlayabilir. Kullanıcıların MFA Sunucusu'nda Kullanıcı portalını kullanmasını önlemenin birkaç yolu vardır:

- MFA Sunucusu Kullanıcı portalı URL'nizi aka.ms/mfasetup

- Kullanıcıların portalda oturum açmasını tamamen engellemek için MFA Sunucusu'nun Kullanıcı portalı bölümündeki Ayarlar sekmesinin altındaki Kullanıcıların oturum açmasına izin ver onay kutusunu temizleyin.

MFA Sunucusunun Yetkisini Alma

Azure MFA sunucusuna artık ihtiyacınız kalmadığında normal sunucu kullanımdan kaldırma uygulamalarınızı izleyin. MFA Sunucusu'nu kullanımdan kaldırdığını belirtmek için Microsoft Entra Id'de özel bir eylem gerekmez.

Geri alma planı

Yükseltmede sorunlar varsa geri almak için şu adımları izleyin:

MFA Server 8.1'i kaldırın.

Telefon Factor.pfdata dosyasını yükseltmeden önce yapılan yedeklemeyle değiştirin.

Not

Yedekleme yapıldığından bu yana yapılan tüm değişiklikler kaybolur, ancak yükseltmeden hemen önce yedekleme yapıldıysa ve yükseltme başarısız olursa en az düzeyde olmalıdır.

Önceki sürümünüz için yükleyiciyi çalıştırın (örneğin, 8.0.x.x).

Microsoft Entra Id'yi, şirket içi federasyon sunucunuza MFA isteklerini kabul etmek için yapılandırın. Aşağıdaki örnekte gösterildiği gibi federatedIdpMfaBehavior değerini olarak ayarlamak için

enforceMfaByFederatedIdpGraph PowerShell'i kullanın.İste

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc Content-Type: application/json { "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }Okunabilirlik için aşağıdaki yanıt nesnesi kısaltılır.

Response

HTTP/1.1 200 OK Content-Type: application/json { "@odata.type": "#microsoft.graph.internalDomainFederation", "id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc", "issuerUri": "http://contoso.com/adfs/services/trust", "metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex", "signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "passiveSignInUri": "https://sts.contoso.com/adfs/ls", "preferredAuthenticationProtocol": "wsFed", "activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed", "signOutUri": "https://sts.contoso.com/adfs/ls", "promptLoginBehavior": "nativeSupport", "isSignedAuthenticationRequestRequired": true, "nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "signingCertificateUpdateStatus": { "certificateUpdateResult": "Success", "lastRunDateTime": "2021-08-25T07:44:46.2616778Z" }, "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }

Azure MFA için Aşamalı Dağıtımı Kapalı olarak ayarlayın. Kullanıcılar bir kez daha MFA için şirket içi federasyon sunucunuza yönlendirilir.