LDAP kimlik doğrulaması ve Azure Multi-Factor Authentication Sunucusu

Varsayılan olarak, Azure Multi-Factor Authentication Sunucusu kullanıcıları Active Directory'den aktarmak ya da eşitlemek üzere yapılandırılmıştır. Ancak, ADAM dizini veya belirli Active Directory etki alanı denetleyicisi gibi farklı LDAP dizinlerini bağlamak için yapılandırılabilir. LDAP aracılığıyla bir dizine bağlanıldığında, Azure Multi-Factor Authentication Sunucusu kimlik doğrulamaları gerçekleştirmek için LDAP proxy'si olarak görev yapabilir. Azure Multi-Factor Authentication Sunucusu, IIS kullanıcılarının kimliğini önceden doğrulamak veya Azure Multi-Factor Authentication kullanıcı portalında birincil kimlik doğrulaması için RADIUS hedefi olarak LDAP bağlamasını da kullanabilir.

Azure Multi-Factor Authentication'ı LDAP proxy'si olarak kullanmak için LDAP istemcisi (örneğin, VPN gereci, uygulama) ile LDAP dizin sunucusu arasına Azure Multi-Factor Authentication Sunucusu'nu ekleyin. Azure Multi-Factor Authentication doğrulama sunucusunun istemci sunucular ve LDAP dizini ile iletişim kurmak için yapılandırılmış olması gerekir. Bu yapılandırmada, Azure Multi-Factor Authentication Sunucusu istemci sunucularından uygulamalarından gelen LDAP isteklerini kabul eder ve bunları birincil kimlik bilgilerini doğrulamak amacıyla hedef LDAP dizini sunucusuna iletir. LDAP dizini birincil kimlik bilgilerini doğrularsa, Azure Multi-Factor Authentication ikinci bir kimlik doğrulaması gerçekleştirir ve LDAP istemcisine bir yanıt gönderir. Kimlik doğrulama sürecinin tamamının başarılı olması için hem LDAP sunucusu kimlik doğrulamasının hem de ikinci adım kimlik doğrulama işleminin başarılı olması gerekir.

Önemli

Eylül 2022'de Microsoft, Azure Multi-Factor Authentication Sunucusu'nun kullanımdan kaldırlanacağını duyurdu. 30 Eylül 2024'ün başından itibaren Azure Multi-Factor Authentication Sunucusu dağıtımları artık çok faktörlü kimlik doğrulaması (MFA) isteklerine hizmet vermeyecektir ve bu da kuruluşunuzda kimlik doğrulamalarının başarısız olmasına neden olabilir. Kesintisiz kimlik doğrulama hizmetlerini sağlamak ve desteklenen bir durumda kalmak için kuruluşlar, en son Azure Multi-Factor Authentication Sunucusu güncelleştirmesinde yer alan en son Geçiş Yardımcı Programını kullanarak kullanıcılarının kimlik doğrulama verilerini bulut tabanlı Azure Multi-Factor Authentication hizmetine geçirmelidir. Daha fazla bilgi için bkz . Azure Multi-Factor Authentication Sunucusu Geçişi.

Bulut tabanlı MFA'yı kullanmaya başlamak için bkz . Öğretici: Azure Multi-Factor Authentication ile kullanıcı oturum açma olaylarının güvenliğini sağlama.

LDAP kimlik doğrulamayı yapılandırma

LDAP kimlik doğrulamasını yapılandırmak için, bir Windows sunucusuna Azure Multi-Factor Authentication Sunucusu yükleyin. Aşağıdaki yordamı kullanın:

LDAP istemcisi ekleme

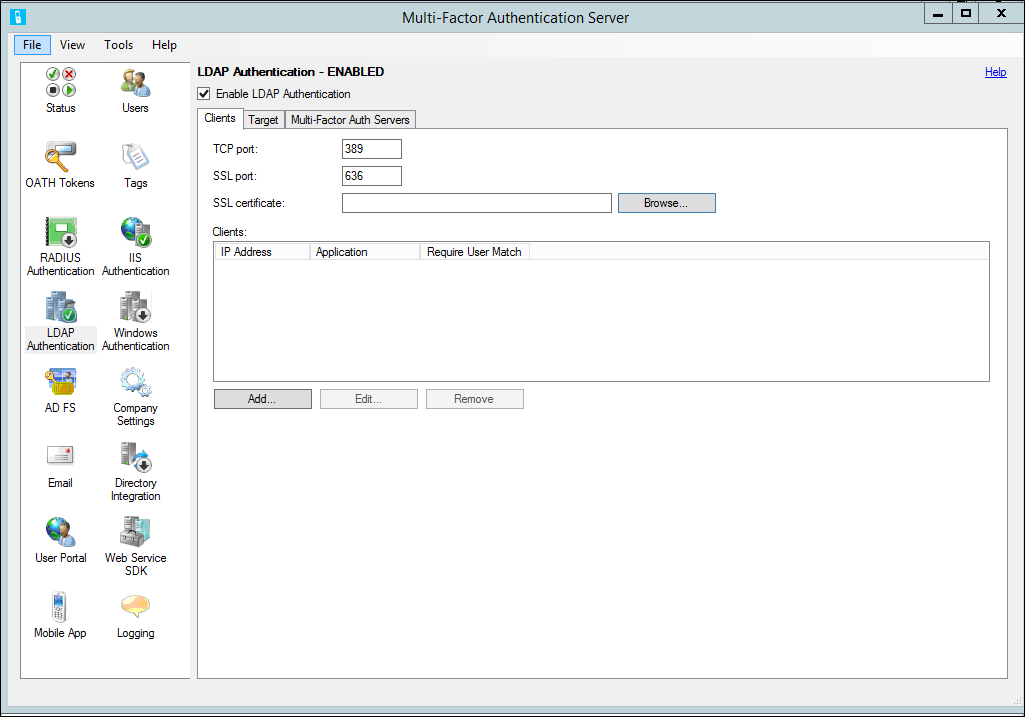

Azure Multi-Factor Authentication Sunucusu'nda soldaki menüde LDAP Kimlik Doğrulaması simgesini seçin.

LDAP Kimlik Doğrulamasını etkinleştir onay kutusunu işaretleyin.

Azure Multi-Factor Authentication LDAP hizmetinin LDAP isteklerini dinlemek için standart olmayan bağlantı noktalarına bağlanması gerekiyorsa İstemciler sekmesinde TCP bağlantı noktasını ve SSL (TLS) bağlantı noktasını değiştirin.

İstemciden Azure Multi-Factor Authentication Sunucusu'na LDAPS kullanmayı planlıyorsanız, MFA Sunucusu ile aynı sunucuya bir TLS/SSL sertifikası yüklenmelidir. SSL (TLS) sertifika kutusunun yanındaki Gözat'a tıklayın ve güvenli bağlantı için kullanılacak bir sertifika seçin.

Ekle'yi tıklatın.

LDAP İstemcisi Ekle iletişim kutusunda, Sunucu'da kimlik doğrulaması yapılan aletin, sunucunun veya uygulamanın IP adresini ve bir Uygulama adı (isteğe bağlı) girin. Uygulama adı Azure Multi-Factor Authentication raporlarında görünür ve SMS veya Mobil Uygulama kimlik doğrulama iletilerinde görüntülenebilir.

Tüm kullanıcılar Sunucu’ya aktarılmışsa ya da aktarılacaksa ve iki aşamalı doğrulamaya tabi olacaksa Azure Multi-Factor Authentication kullanıcılarının eşleşmesini gerektir kutusunu işaretleyin. Çok sayıda kullanıcı henüz Sunucu'ya aktarılmamışsa ve/veya iki aşamalı doğrulamadan muafsa, kutuyu işaretsiz bırakın. Bu özellik hakkında ek bilgi için MFA Sunucusu yardım dosyasına bakın.

Daha fazla LDAP istemcisi eklemek için bu adımları yineleyin.

LDAP dizini bağlantısını yapılandırma

Azure Multi-Factor Authentication LDAP kimlik doğrulamaları almak üzere yapılandırıldığında, bu kimlik doğrulamalarını LDAP dizinine sunmalıdır. Bu nedenle, LDAP hedefi olarak kullanmak üzere, Hedef sekmesi yalnızca tek bir, gri seçenek görüntüler.

Dekont

Dizin tümleştirmenin Active Directory Etki Alanı Hizmetleri dışındaki dizinlerle çalışması garanti değildir.

LDAP dizini bağlantısını yapılandırmak için Dizin Tümleştirme simgesine tıklayın.

Ayarlar sekmesinde Özel LDAP yapılandırması kullan radyo düğmesini seçin.

Düzenle’yi seçin

LDAP Yapılandırmasını Düzenle iletişim kutusunda, LDAP dizinine bağlanmak için gerekli bilgilerle alanları doldurun. Bu alanların açıklamaları Azure Multi-Factor Authentication Sunucusu yardım dosyasında da bulunmaktadır.

Test düğmesine tıklayarak LDAP bağlantısını test edin.

LDAP bağlantı testi başarılı olursa Tamam düğmesine tıklayın.

Filtreler sekmesine tıklayın. Sunucu, Active Directory'den kapsayıcıları, güvenlik gruplarını ve kullanıcıları yüklemek için önceden yapılandırılmıştır. Farklı bir LDAP dizinine bağlanıyorsanız, büyük olasılıkla görüntülenen filtreleri düzenlemeniz gerekir. Filtreler hakkında daha fazla bilgi için Yardım bağlantısına tıklayın.

Öznitelikler sekmesine tıklayın. Sunucu, Active Directory'den öznitelikleri eşlemek için önceden yapılandırılmıştır.

Farklı bir LDAP dizinine bağlıyorsanız veya önceden yapılandırılmış öznitelik eşlemelerini değiştirmek istiyorsanız için Düzenle… düğmesine tıklayın.

Öznitelikleri Düzenle iletişim kutusunda, dizininizin LDAP öznitelik eşlemelerini değiştirin. Öznitelik adları, her alanın yanındaki ... düğmesine tıklanarak yazılabilir veya seçilebilir. Öznitelikler hakkında daha fazla bilgi için Yardım bağlantısına tıklayın.

Tamam düğmesine tıklayın.

Şirket Ayarları simgesine tıklayın ve Kullanıcı Adı Çözümleme sekmesini seçin.

Active Directory’ye etki alanına katılmış bir sunucudan bağlanıyorsanız, Kullanıcı adlarını eşlemek için Windows güvenlik tanımlayıcılarını (SID’ler) kullan radyo düğmesini seçili bırakın. Diğer durumlarda Kullanıcı adlarını eşlemek için LDAP benzersiz tanımlayıcı özniteliğini kullan radyo düğmesini seçin.

Kullanıcı adlarını eşlemek için LDAP benzersiz tanımlayıcı özniteliğini kullan radyo düğmesi seçili olduğunda Azure Multi-Factor Authentication Sunucusu her kullanıcı adını LDAP dizinindeki benzersiz bir tanımlayıcıya çözümlemeyi dener. Dizin Tümleştirme > Öznitelikleri sekmesinde tanımlanan Kullanıcı adı özniteliklerinde LDAP araması gerçekleştirilir. Kullanıcı kimliğini doğruladığında, kullanıcı adı LDAP dizinindeki benzersiz tanımlayıcıya çözümlenir. Benzersiz tanımlayıcı, Azure Multi-Factor Authentication veri dosyasında kullanıcıyı eşleştirmek için kullanılır. Bu, büyük/küçük harfe duyarsız karşılaştırmalara ve uzun ve kısa kullanıcı adı biçimlerine olanak tanır.

Bu adımları tamamladıktan sonra MFA Sunucusu, yapılandırılmış istemcilerden gelen LDAP erişim istekleri için yapılandırılmış bağlantı noktalarını dinler ve kimlik doğrulaması için LDAP dizinine yapılan istekler için ara sunucu görevi görür.

LDAP istemciyi yapılandırma

LDAP istemcisini yapılandırmak için yönergeleri kullanın:

- LDAP aracılığıyla gerecinizi, sunucunuzu ya da uygulamanızı LDAP dizinindeymiş gibi Azure Multi-Factor Authentication Sunucusu için kimliğini doğrulamak üzere yapılandırın. Normalde LDAP dizininize doğrudan bağlanmak için kullandığınız ayarları kullanın, ancak sunucu adı veya IP adresi için Azure Multi-Factor Authentication Sunucusu'nu kullanın.

- LDAP diziniyle kullanıcının kimlik bilgilerini doğrulamak, ikinci adım doğrulamayı gerçekleştirmek, yanıtını almak ve LDAP erişim isteğini yanıtlamak için yeterli zaman sağlamak için LDAP zaman aşımını 30-60 saniye olarak yapılandırın.

- LDAPS kullanılıyorsa LDAP sorgularını yapan alet veya sunucu, Azure Multi-Factor Authentication Sunucusu'nda yüklü OLAN TLS/SSL sertifikasına güvenmelidir.