Öğretici: Windows Server sanal makinesini Microsoft Entra Domain Services yönetilen etki alanına ekleme

Microsoft Entra Domain Services, Windows Server Active Directory ile tam uyumlu etki alanına katılma, grup ilkesi, LDAP, Kerberos/NTLM kimlik doğrulaması gibi yönetilen etki alanı hizmetleri sağlar. Etki Alanı Hizmetleri tarafından yönetilen bir etki alanıyla, Azure'daki sanal makinelere (VM' ler) etki alanına katılma özellikleri ve yönetimi sağlayabilirsiniz. Bu öğreticide, bir Windows Server VM'sini nasıl oluşturacağınız ve ardından yönetilen bir etki alanına nasıl katılacağınız gösterilir.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Windows Server VM oluşturma

- Windows Server VM'sini bir Azure sanal ağına Bağlan

- VM'yi yönetilen etki alanına ekleme

Azure aboneliğiniz yoksa başlamadan önce bir hesap oluşturun.

Önkoşullar

Bu öğreticiyi tamamlamak için aşağıdaki kaynaklara ihtiyacınız vardır:

- Etkin bir Azure aboneliği.

- Azure aboneliğiniz yoksa bir hesap oluşturun.

- Aboneliğinizle ilişkilendirilmiş bir Microsoft Entra kiracısı, şirket içi dizinle veya yalnızca bulut diziniyle eşitlenir.

- Gerekirse bir Microsoft Entra kiracısı oluşturun veya bir Azure aboneliğini hesabınızla ilişkilendirin.

- Microsoft Entra Kiracınızda etkinleştirilmiş ve yapılandırılmış bir Microsoft Entra Domain Services yönetilen etki alanı.

- Gerekirse, Microsoft Entra Domain Services tarafından yönetilen bir etki alanı oluşturun ve yapılandırın.

- Yönetilen etki alanının bir parçası olan kullanıcı hesabı.

- Hesabın yönetilen etki alanında oturum açabilmesi için Microsoft Entra Bağlan parola karması eşitleme veya self servis parola sıfırlama işleminin gerçekleştirildiğinden emin olun.

- Domain Services sanal ağınızda dağıtılan bir Azure Bastion konağı.

- Gerekirse bir Azure Bastion konağı oluşturun.

Etki alanına katılmak istediğiniz bir VM'niz zaten varsa, VM'yi yönetilen etki alanına eklemek için bölümüne atlayın.

Microsoft Entra yönetim merkezinde oturum açın

Bu öğreticide, Microsoft Entra yönetim merkezini kullanarak yönetilen etki alanınıza katılmak için bir Windows Server VM oluşturacaksınız. Başlamak için önce Microsoft Entra yönetim merkezinde oturum açın.

Windows Server sanal makinesi oluşturma

Bir bilgisayarın yönetilen etki alanına nasıl katılacağını görmek için bir Windows Server VM oluşturalım. Bu VM, yönetilen etki alanına bağlantı sağlayan bir Azure sanal ağına bağlanır. Yönetilen bir etki alanına katılma işlemi, normal bir şirket içi Active Directory Domain Services etki alanına katılma işlemiyle aynıdır.

Etki alanına katılmak istediğiniz bir VM'niz zaten varsa, VM'yi yönetilen etki alanına eklemek için bölümüne atlayın.

Microsoft Entra yönetim merkezi menüsünden veya Giriş sayfasında Kaynak oluştur'u seçin.

Sanal makine'nin altında Oluştur'a tıklayın.

Temel Bilgiler penceresinde, sanal makine için bu ayarları yapılandırın. Diğer seçenekler için varsayılan değerleri kullanın.

Parametre Önerilen değer Kaynak grubu myResourceGroup gibi bir kaynak grubu seçin veya oluşturun Virtual machine name VM için myVM gibi bir ad girin Bölge Vm'nizin oluşturulacağı bölgeyi seçin, örneğin Doğu ABD Görsel Bir Windows Server sürümü seçin Username SANAL makinede oluşturulacak yerel yönetici hesabı için azureuser gibi bir kullanıcı adı girin Parola Yerel yöneticinin VM'de oluşturması için güvenli bir parola girin ve onaylayın. Etki alanı kullanıcı hesabının kimlik bilgilerini belirtmeyin. Windows LAPS desteklenmez. Varsayılan olarak, Azure'da oluşturulan VM'lere RDP kullanılarak İnternet'ten erişilebilir. RDP etkinleştirildiğinde, birden çok başarısız oturum açma girişimi nedeniyle yönetici veya yönetici gibi ortak adlara sahip hesapları devre dışı bırakabilen otomatik oturum açma saldırıları gerçekleşebilir.

RDP yalnızca gerektiğinde etkinleştirilmelidir ve bir dizi yetkili IP aralığıyla sınırlandırılmalıdır. Bu yapılandırma VM'nin güvenliğini artırmaya yardımcı olur ve olası saldırı alanını azaltır. Alternatif olarak, yalnızca TLS üzerinden Microsoft Entra yönetim merkezi üzerinden erişime izin veren bir Azure Bastion konağı oluşturun ve kullanın. Bu öğreticinin sonraki adımında, VM'ye güvenli bir şekilde bağlanmak için bir Azure Bastion konağı kullanacaksınız.

Genel gelen bağlantı noktaları'nın altında Yok'a tıklayın.

İşiniz bittiğinde İleri: Diskler'i seçin.

İşletim sistemi disk türü açılan menüsünden Standart SSD'yi ve ardından İleri: Ağ'ı seçin.

VM'nizin, yönetilen etki alanınızın dağıtılacağı alt ağ ile iletişim kurabilen bir Azure sanal ağ alt ağına bağlanması gerekir. Yönetilen bir etki alanının kendi ayrılmış alt a bilgisayarına dağıtılmalarını öneririz. VM'nizi yönetilen etki alanınızla aynı alt ağa dağıtmayın.

VM'nizi dağıtmanın ve uygun bir sanal ağ alt ağına bağlanmanın iki ana yolu vardır:

- Yönetilen etki alanınızın dağıtılacağı sanal ağ ile aynı sanal ağda bir alt ağ oluşturun veya mevcut bir alt ağı seçin.

- Azure sanal ağ eşlemesi kullanarak ona bağlı bir Azure sanal ağında bir alt ağ seçin.

Yönetilen etki alanınızın alt ağına bağlı olmayan bir sanal ağ alt ağı seçerseniz, VM'yi yönetilen etki alanına ekleyemezsiniz. Bu öğretici için Azure sanal ağında yeni bir alt ağ oluşturalım.

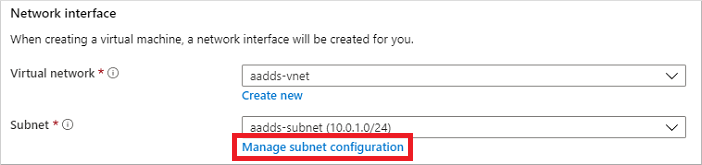

Ağ bölmesinde, aaads-vnet gibi yönetilen etki alanınızın dağıtıldığı sanal ağı seçin

Bu örnekte, yönetilen etki alanının bağlı olduğu mevcut aaads-subnet gösterilmektedir. VM'nizi bu alt ağa bağlamayın. VM için bir alt ağ oluşturmak için Alt ağ yapılandırmasını yönet'i seçin.

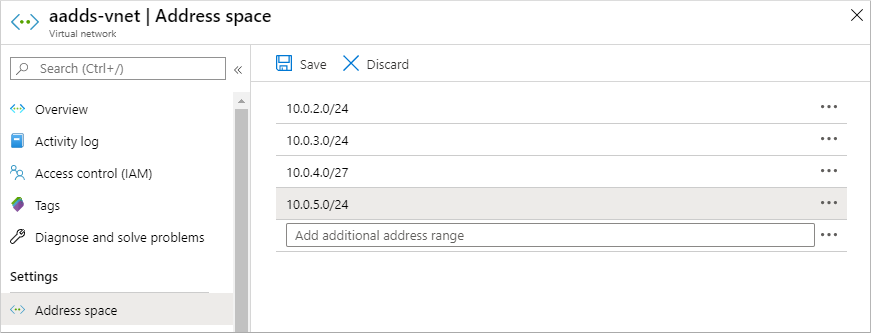

Sanal ağ penceresinin sol tarafındaki menüde Adres alanı'nı seçin. Sanal ağ, varsayılan alt ağ tarafından kullanılan 10.0.2.0/24 tek adres alanıyla oluşturulur. İş yükleri veya Azure Bastion gibi diğer alt ağlar da zaten mevcut olabilir.

Sanal ağa ek bir IP adresi aralığı ekleyin. Bu adres aralığının boyutu ve kullanılacak gerçek IP adresi aralığı, zaten dağıtılmış olan diğer ağ kaynaklarına bağlıdır. IP adresi aralığı, Azure veya şirket içi ortamınızdaki mevcut adres aralıklarıyla çakışmamalıdır. IP adresi aralığını alt ağa dağıtmayı beklediğiniz VM sayısı kadar büyük boyutlandırdığınızdan emin olun.

Aşağıdaki örnekte 10.0.5.0/24 ip adresi aralığı eklenmiştir. Hazır olduğunuzda Kaydet'i seçin.

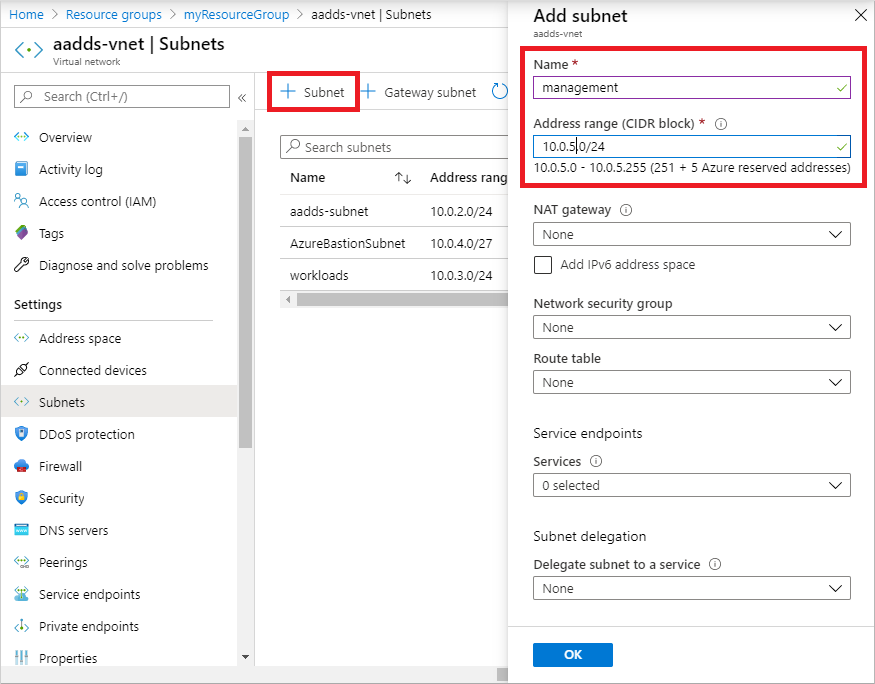

Ardından, sanal ağ penceresinin sol tarafındaki menüde Alt ağlar'ı ve ardından + Alt Ağ'ı seçerek bir alt ağ ekleyin.

+ Alt ağ'ı seçin, ardından alt ağ için yönetim gibi bir ad girin. 10.0.5.0/24 gibi bir Adres aralığı (CIDR bloğu) sağlayın. Bu IP adresi aralığının diğer mevcut Azure veya şirket içi adres aralıklarıyla çakışmadığından emin olun. Diğer seçenekleri varsayılan değerleri olarak bırakın ve Tamam'ı seçin.

Alt ağın oluşturulması birkaç saniye sürer. Oluşturulduktan sonra alt ağ penceresini kapatmak için X işaretini seçin.

Vm oluşturmak için Ağ bölmesine geri dönün, açılan menüden oluşturduğunuz yönetim gibi alt ağı seçin. Yine doğru alt ağı seçtiğinizden ve VM'nizi yönetilen etki alanınızla aynı alt ağa dağıtmadığınızdan emin olun.

Genel IP için, açılan menüden Hiçbiri'ni seçin. Yönetime bağlanmak için bu öğreticide Azure Bastion'ı kullanırken VM'ye atanmış bir genel IP adresine ihtiyacınız yoktur.

Diğer seçenekleri varsayılan değerleri olarak bırakın, ardından Yönetim'i seçin.

Önyükleme tanılamasını Kapalı olarak ayarlayın. Diğer seçenekleri varsayılan değerleri olarak bırakın ve gözden geçir + oluştur'u seçin.

VM ayarlarını gözden geçirin ve oluştur'u seçin.

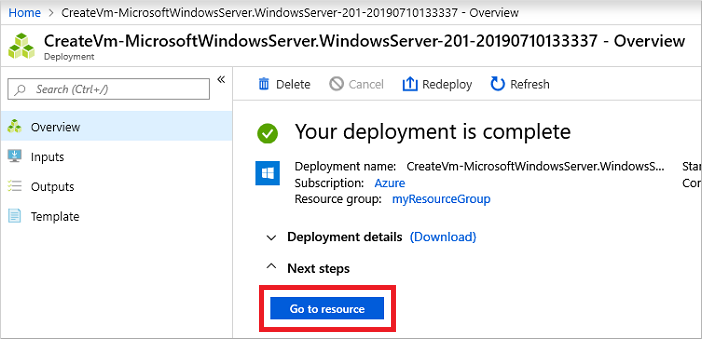

VM'nin oluşturulması birkaç dakika sürer. Microsoft Entra yönetim merkezi dağıtımın durumunu gösterir. VM hazır olduğunda Kaynağa git'i seçin.

Windows Server VM'sine Bağlan

VM'lerinize güvenli bir şekilde bağlanmak için bir Azure Bastion konağı kullanın. Azure Bastion ile, yönetilen bir konak sanal ağınıza dağıtılır ve VM'lere web tabanlı RDP veya SSH bağlantıları sağlar. VM'ler için genel IP adresi gerekmez ve dış uzak trafik için ağ güvenlik grubu kurallarını açmanız gerekmez. Web tarayıcınızdan Microsoft Entra yönetim merkezini kullanarak VM'lere bağlanırsınız. Gerekirse bir Azure Bastion konağı oluşturun.

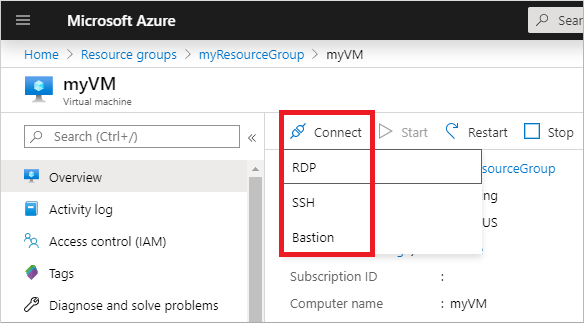

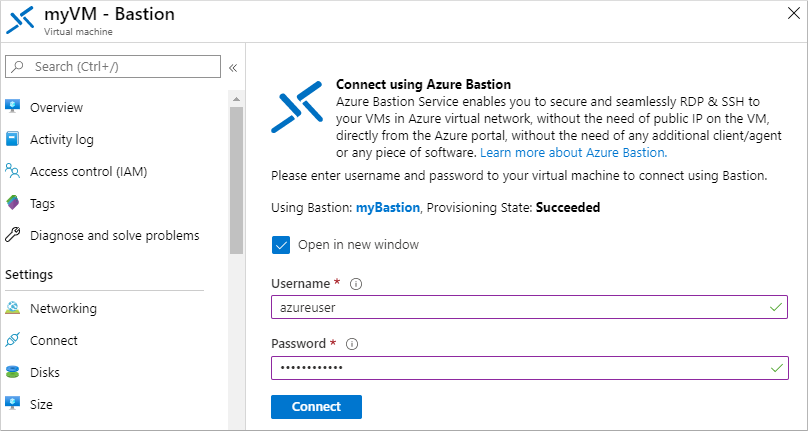

Bastion konağı kullanarak VM'nize bağlanmak için aşağıdaki adımları tamamlayın:

VM'nizin Genel Bakış bölmesinde Bağlan ve ardından Bastion'ı seçin.

Önceki bölümde belirttiğiniz VM'nizin kimlik bilgilerini girin ve Bağlan'ı seçin.

Gerekirse, Bastion bağlantısının görüntülenmesi için web tarayıcınızın açılır pencereleri açmasına izin verin. VM'nize bağlantı oluşturmak birkaç saniye sürer.

VM'yi yönetilen etki alanına ekleme

Sanal makine oluşturulduktan ve Azure Bastion kullanılarak web tabanlı rdp bağlantısı kurulduktan sonra, şimdi Windows Server sanal makinesini yönetilen etki alanına ekleyelim. Bu işlem, normal bir şirket içi Active Directory Etki Alanı Hizmetleri etki alanına bağlanan bilgisayarla aynıdır.

VM'de oturum açtığınızda Sunucu Yöneticisi varsayılan olarak açılmazsa Başlat menüsünü ve ardından Sunucu Yöneticisi'ı seçin.

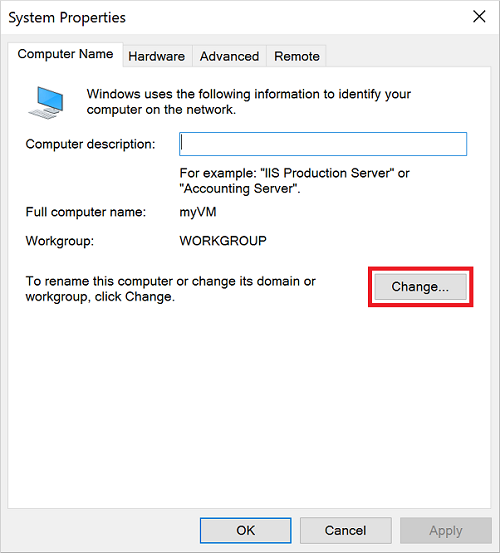

Sunucu Yöneticisi penceresinin sol bölmesinde Yerel Sunucu'ya tıklayın. Sağ bölmedeki Özellikler'in altında Çalışma Grubu'na tıklayın.

Sistem Özellikleri penceresinde, yönetilen etki alanına katılmak için Değiştir'i seçin.

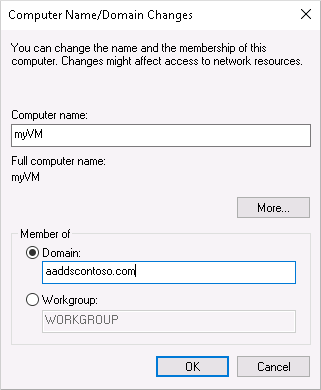

Etki alanı kutusunda, yönetilen etki alanınızın adını (aaddscontoso.com gibi) belirtin ve tamam'ı seçin.

Etki alanına katılmak için etki alanı kimlik bilgilerini girin. Yönetilen etki alanının bir parçası olan bir kullanıcı için kimlik bilgilerini sağlayın. Hesap, yönetilen etki alanının veya Microsoft Entra kiracısının bir parçası olmalıdır. Microsoft Entra kiracınızla ilişkili dış dizinlerden gelen hesaplar, etki alanına katılma işlemi sırasında doğru kimlik doğrulaması yapamaz.

Hesap kimlik bilgileri aşağıdaki yollardan biriyle belirtilebilir:

- UPN biçimi (önerilen) - Microsoft Entra Id'de yapılandırıldığı gibi kullanıcı hesabı için kullanıcı asıl adı (UPN) son ekini girin. Örneğin, contosoadmin kullanıcısının UPN soneki olacaktır

contosoadmin@aaddscontoso.onmicrosoft.com. UPN biçiminin SAMAccountName biçimi yerine etki alanında oturum açmak için güvenilir bir şekilde kullanılabildiği birkaç yaygın kullanım örneği vardır:- Kullanıcının UPN ön eki uzunsa (örneğin , deehasarelongname) SAMAccountName otomatik olarak oluşturulabilir.

- Microsoft Entra kiracınızda dee gibi aynı UPN ön ekini kullanan birden çok kullanıcının SAMAccountName biçimi otomatik olarak oluşturulabilir.

- SAMAccountName biçimi - Hesap adını SAMAccountName biçiminde girin. Örneğin, contosoadmin kullanıcısının SAMAccountName'i olacaktır

AADDSCONTOSO\contosoadmin.

- UPN biçimi (önerilen) - Microsoft Entra Id'de yapılandırıldığı gibi kullanıcı hesabı için kullanıcı asıl adı (UPN) son ekini girin. Örneğin, contosoadmin kullanıcısının UPN soneki olacaktır

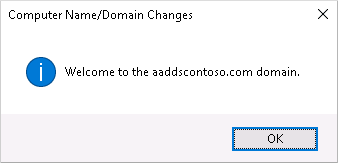

Yönetilen etki alanına katılmak birkaç saniye sürer. İşlem tamamlandığında, aşağıdaki ileti sizi etki alanına kabul eder:

Devam etmek için Tamam'ı seçin.

Yönetilen etki alanına katılma işlemini tamamlamak için VM'yi yeniden başlatın.

İpucu

Bilgisayar Ekle cmdlet'iyle PowerShell kullanarak vm'ye etki alanına katılabilirsiniz. Aşağıdaki örnek AADDSCONTOSO etki alanına katılır ve ardından VM'yi yeniden başlatır. İstendiğinde, yönetilen etki alanının parçası olan bir kullanıcının kimlik bilgilerini girin:

Add-Computer -DomainName AADDSCONTOSO -Restart

Vm'ye bağlanmadan ve bağlantıyı el ile yapılandırmadan etki alanına katılmak için Set-AzVmAdDomainExtension Azure PowerShell cmdlet'ini kullanabilirsiniz.

Windows Server VM yeniden başlatıldıktan sonra, yönetilen etki alanına uygulanan tüm ilkeler VM'ye gönderilir. Ayrıca artık uygun etki alanı kimlik bilgilerini kullanarak Windows Server VM'sinde oturum açabilirsiniz.

Kaynakları temizleme

Sonraki öğreticide, yönetilen etki alanını yönetmenize olanak sağlayan yönetim araçlarını yüklemek için bu Windows Server VM'sini kullanacaksınız. Bu öğretici serisine devam etmek istemiyorsanız, VM'yi silmek için aşağıdaki temizleme adımlarını gözden geçirin. Aksi takdirde, sonraki öğreticiye geçin.

Yönetilen etki alanından VM'ye katılmayı kaldırma

VM'yi yönetilen etki alanından kaldırmak için, vm'yi bir etki alanına eklemek için adımları yeniden izleyin. Yönetilen etki alanına katılmak yerine, varsayılan WORKGROUP gibi bir çalışma grubuna katılmayı seçin. VM yeniden başlatıldıktan sonra, bilgisayar nesnesi yönetilen etki alanından kaldırılır.

Etki alanından ayrılmadan VM'yi silerseniz, Etki Alanı Hizmetleri'nde yalnız bırakılmış bir bilgisayar nesnesi bırakılır.

VM’yi silin

Bu Windows Server VM'sini kullanmayacaksanız, aşağıdaki adımları kullanarak VM'yi silin:

- Sol taraftaki menüden Kaynak grupları'nı seçin

- Kaynak grubunuzu seçin, örneğin myResourceGroup.

- myVM gibi vm'nizi seçin ve ardından Sil'i seçin. Kaynak silme işlemini onaylamak için Evet'i seçin. VM'nin silinmesi birkaç dakika sürer.

- VM silindiğinde işletim sistemi diskini, ağ arabirimi kartını ve myVM ön ekini içeren diğer kaynakları seçin ve silin.

Etki alanına katılma sorunlarını giderme

Windows Server VM'sinin yönetilen etki alanına başarıyla katılması gerekir; aynı normal bir şirket içi bilgisayarın bir Active Directory Etki Alanı Services etki alanına katılması gibi. Windows Server VM yönetilen etki alanına katılamıyorsa, bağlantı veya kimlik bilgileriyle ilgili bir sorun olduğunu gösterir. Yönetilen etki alanına başarıyla katılmak için aşağıdaki sorun giderme bölümlerini gözden geçirin.

Bağlantı sorunları

Etki alanına katılmak için kimlik bilgilerini soran bir istem almazsanız bir bağlantı sorunu vardır. VM, sanal ağdaki yönetilen etki alanına erişemiyor.

Bu sorun giderme adımlarının her birini denedikten sonra, Windows Server VM'sini yönetilen etki alanına yeniden eklemeyi deneyin.

- VM'nin Etki Alanı Hizmetleri'nin etkinleştirildiği sanal ağa bağlı olduğunu veya eşlenmiş bir ağ bağlantısı olduğunu doğrulayın.

- Yönetilen etki alanının DNS etki alanı adına ping göndermeyi deneyin, örneğin

ping aaddscontoso.com.- Ping isteği başarısız olursa, yönetilen etki alanının IP adreslerine ping göndermeyi deneyin, örneğin

ping 10.0.0.4. Azure kaynakları listenizden yönetilen etki alanını seçtiğinizde ortamınızın IP adresi Özellikler sayfasında görüntülenir. - IP adresine ping atabiliyor ancak etki alanına ping atamıyorsanız, DNS yanlış yapılandırılmış olabilir. Yönetilen etki alanının IP adreslerinin sanal ağ için DNS sunucuları olarak yapılandırıldığını onaylayın.

- Ping isteği başarısız olursa, yönetilen etki alanının IP adreslerine ping göndermeyi deneyin, örneğin

- komutunu kullanarak sanal makinede DNS çözümleyici önbelleğini temizlemeyi

ipconfig /flushdnsdeneyin.

Kimlik bilgileriyle ilgili sorunlar

Etki alanına katılmak için kimlik bilgilerini soran bir istem alırsanız, ancak bu kimlik bilgilerini girdikten sonra bir hata alırsanız, VM yönetilen etki alanına bağlanabilir. Sağladığınız kimlik bilgileri vm'nin yönetilen etki alanına katılmasına izin vermez.

Bu sorun giderme adımlarının her birini denedikten sonra, Windows Server VM'sini yönetilen etki alanına yeniden eklemeyi deneyin.

- Belirttiğiniz kullanıcı hesabının yönetilen etki alanına ait olduğundan emin olun.

- Hesabın yönetilen etki alanının veya Microsoft Entra kiracısının bir parçası olduğunu onaylayın. Microsoft Entra kiracınızla ilişkili dış dizinlerden gelen hesaplar, etki alanına katılma işlemi sırasında doğru kimlik doğrulaması yapamaz.

- GIBI

contosoadmin@aaddscontoso.onmicrosoft.comkimlik bilgilerini belirtmek için UPN biçimini kullanmayı deneyin. Kiracınızda aynı UPN önekine sahip çok sayıda kullanıcı varsa veya UPN ön ekiniz fazla uzunsa, hesabınızın SAMAccountName değeri otomatik olarak oluşturulabilir. Bu durumlarda, hesabınızın SAMAccountName biçimi, şirket içi etki alanınızda beklediğiniz veya kullandığınızdan farklı olabilir. - Yönetilen etki alanınızda parola eşitlemeyi etkinleştirdiğinizden denetleyin. Bu yapılandırma adımı olmadan, oturum açma girişiminizin kimliğini doğru şekilde doğrulamak için gerekli parola karmaları yönetilen etki alanında mevcut olmaz.

- Parola eşitlemenin tamamlanmasını bekleyin. Bir kullanıcı hesabının parolası değiştirildiğinde, Microsoft Entra Id'den otomatik arka plan eşitlemesi Etki Alanı Hizmetleri'nde parolayı güncelleştirir. Parolanın etki alanına katılma kullanımı için kullanılabilir olması biraz zaman alır.

Sonraki adımlar

Bu öğreticide, şunların nasıl yapıldığını öğrendiniz:

- Windows Server VM oluşturma

- Bir Azure sanal ağına Windows Server VM'sine Bağlan

- VM'yi yönetilen etki alanına ekleme

Yönetilen etki alanınızı yönetmek için Active Directory Yönetici istrative Center'ı (ADAC) kullanarak bir yönetim VM'sini yapılandırın.