Microsoft Entra Domain Services için yaygın kullanım örnekleri ve senaryolar

Microsoft Entra Domain Services, etki alanına katılma, grup ilkesi, basit dizin erişim protokolü (LDAP) ve Kerberos / NTLM kimlik doğrulaması gibi yönetilen etki alanı hizmetleri sağlar. Microsoft Entra Domain Services, mevcut Microsoft Entra kiracınızla tümleştirilerek kullanıcıların mevcut kimlik bilgilerini kullanarak oturum açmalarını sağlar. Bu etki alanı hizmetlerini, şirket içi kaynakların Azure'a daha sorunsuz bir şekilde kaldırılmasını sağlayan, bulutta etki alanı denetleyicilerini dağıtmaya, yönetmeye ve düzeltme eki uygulamanıza gerek kalmadan kullanırsınız.

Bu makalede, Microsoft Entra Domain Services'ın değer sağladığı ve bu gereksinimleri karşıladığı bazı yaygın iş senaryoları özetlenmektedir.

Bulutta kimlik çözümleri sağlamanın yaygın yolları

Mevcut iş yüklerini buluta geçirdiğinizde, dizin kullanan uygulamalar şirket içi AD DS dizinine okuma veya yazma erişimi için LDAP kullanabilir. Windows Server'da çalışan uygulamalar genellikle etki alanına katılmış sanal makinelere (VM) dağıtılır, böylece Grup İlkesi kullanılarak güvenli bir şekilde yönetilebilirler. Uygulamalar, son kullanıcıların kimliğini doğrulamak için Kerberos veya NTLM kimlik doğrulaması gibi Windows ile tümleşik kimlik doğrulamasına da güvenebilir.

BT yöneticileri genellikle Azure'da çalışan uygulamalara kimlik hizmeti sağlamak için aşağıdaki çözümlerden birini kullanır:

- Azure'da çalışan iş yükleri ile şirket içi AD DS ortamı arasında siteden siteye VPN bağlantısı yapılandırın.

- Şirket içi etki alanı denetleyicileri daha sonra VPN bağlantısı aracılığıyla kimlik doğrulaması sağlar.

- AD DS etki alanını /ormanı şirket içinden genişletmek için Azure sanal makinelerini (VM) kullanarak çoğaltma etki alanı denetleyicileri oluşturun.

- Azure VM'lerinde çalışan etki alanı denetleyicileri kimlik doğrulaması sağlar ve dizin bilgilerini şirket içi AD DS ortamı arasında çoğaltır.

- Azure VM'lerinde çalışan etki alanı denetleyicilerini kullanarak Azure'da tek başına bir AD DS ortamı dağıtın.

- Azure VM'lerinde çalışan etki alanı denetleyicileri kimlik doğrulaması sağlar, ancak şirket içi AD DS ortamından çoğaltılan dizin bilgisi yoktur.

Bu yaklaşımlarla şirket içi dizine yapılan VPN bağlantıları, uygulamaları geçici ağ hatalarına veya kesintilerine karşı savunmasız hale getirir. Etki alanı denetleyicilerini Azure'daki VM'leri kullanarak dağıtırsanız, BT ekibinin VM'leri yönetmesi, ardından güvenlik, düzeltme eki uygulama, izleme, yedekleme ve sorun giderme işlemleri yapması gerekir.

Microsoft Entra Domain Services, kimlik hizmetleri sağlamak için şirket içi AD DS ortamına vpn bağlantıları oluşturma veya Azure'da VM'leri çalıştırma ve yönetme gereksinimine alternatifler sunar. Yönetilen hizmet olarak, Microsoft Entra Domain Services hem karma hem de yalnızca bulut ortamları için tümleşik kimlik çözümü oluşturma karmaşıklığını azaltır.

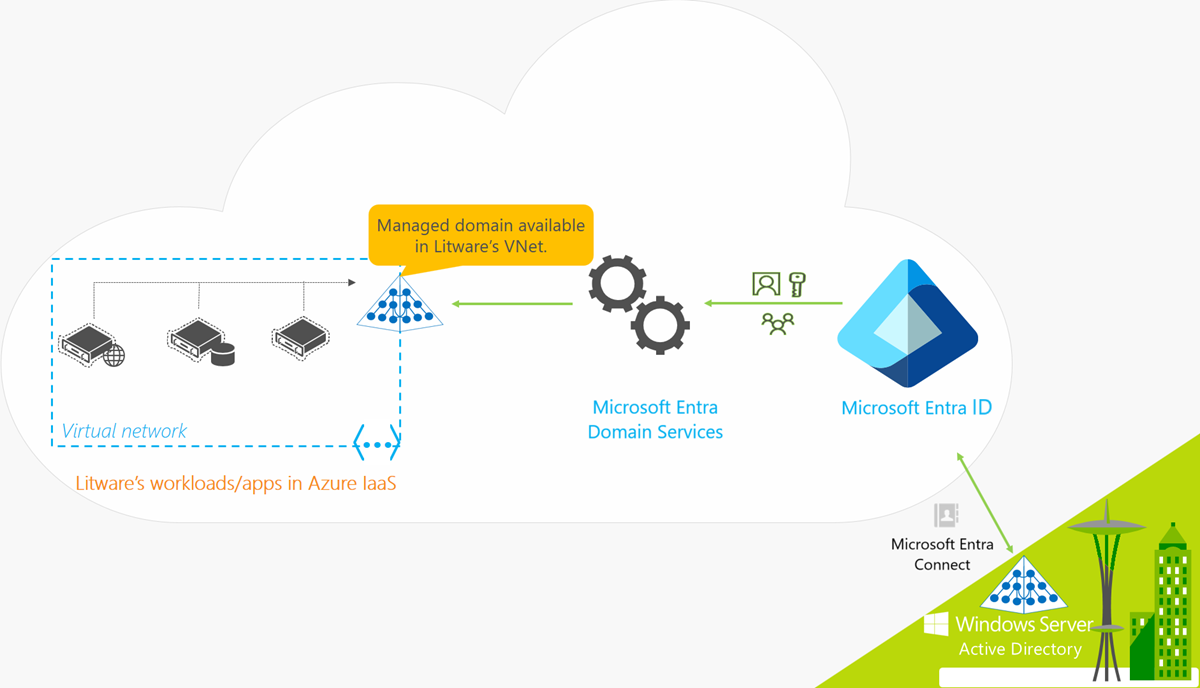

Karma kuruluşlar için Microsoft Entra Domain Services

Birçok kuruluş hem bulut hem de şirket içi uygulama iş yüklerini içeren hibrit bir altyapı çalıştırır. Kaldırma ve kaydırma stratejisi kapsamında Azure'a geçirilen eski uygulamalar, kimlik bilgileri sağlamak için geleneksel LDAP bağlantılarını kullanabilir. Bu karma altyapıyı desteklemek için, şirket içi AD DS ortamındaki kimlik bilgileri bir Microsoft Entra kiracısına eşitlenebilir. Daha sonra Microsoft Entra Domain Services, şirket içi dizin hizmetlerine yönelik uygulama bağlantısını yapılandırmaya ve yönetmeye gerek kalmadan Azure'daki bu eski uygulamalara bir kimlik kaynağı sağlar.

Şimdi hem şirket içi hem de Azure kaynaklarını çalıştıran karma bir kuruluş olan Litware Corporation örneğine göz atalım:

- Etki alanı hizmetleri gerektiren uygulamalar ve sunucu iş yükleri Azure'daki bir sanal ağda dağıtılır.

- Bu, bir lift and shift stratejisi kapsamında Azure'a geçirilen eski uygulamaları içerebilir.

- Litware Corporation, şirket içi dizinlerindeki kimlik bilgilerini Microsoft Entra kiracısına eşitlemek için Microsoft Entra Bağlan dağıtır.

- Eşitlenen kimlik bilgileri kullanıcı hesaplarını ve grup üyeliklerini içerir.

- Litware'in BT ekibi, bu veya eşlenmiş bir sanal ağda Microsoft Entra kiracısı için Microsoft Entra Domain Services'ı etkinleştirir.

- Azure sanal ağına dağıtılan uygulamalar ve VM'ler daha sonra etki alanına katılma, LDAP okuma, LDAP bağlama, NTLM ve Kerberos kimlik doğrulaması ve Grup İlkesi gibi Microsoft Entra Domain Services özelliklerini kullanabilir.

Önemli

Microsoft Entra Bağlan yalnızca şirket içi AD DS ortamlarıyla eşitleme için yüklenip yapılandırılmalıdır. Nesneleri Microsoft Entra Kimliği'ne geri eşitlemek için yönetilen bir etki alanına Microsoft Entra Bağlan yüklemek desteklenmez.

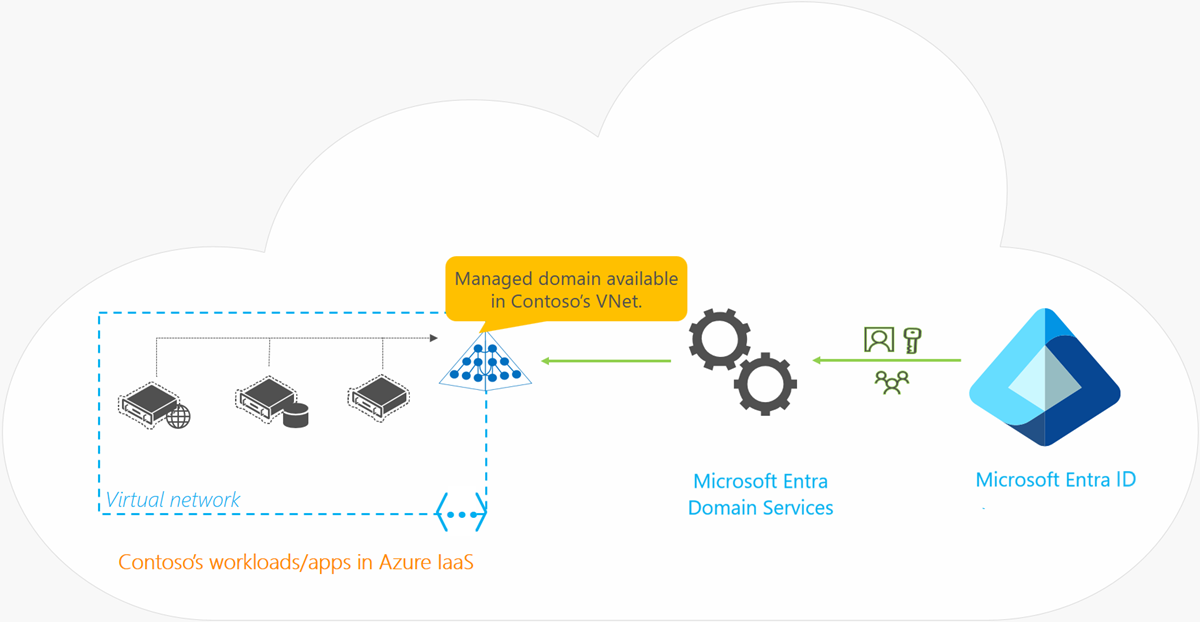

Yalnızca bulut kuruluşları için Microsoft Entra Domain Services

Yalnızca buluta yönelik Bir Microsoft Entra kiracısı şirket içi kimlik kaynağına sahip değildir. Örneğin kullanıcı hesapları ve grup üyelikleri doğrudan Microsoft Entra Id'de oluşturulur ve yönetilir.

Şimdi kimlik için Microsoft Entra Id kullanan, yalnızca buluta yönelik bir kuruluş olan Contoso örneğine bakalım. Tüm kullanıcı kimlikleri, kimlik bilgileri ve grup üyelikleri Microsoft Entra Kimliği'nde oluşturulur ve yönetilir. Microsoft Entra Bağlan'ın şirket içi dizinden kimlik bilgilerini eşitlemek için ek yapılandırması yoktur.

- Etki alanı hizmetleri gerektiren uygulamalar ve sunucu iş yükleri Azure'daki bir sanal ağda dağıtılır.

- Contoso'nun BT ekibi, Microsoft Entra Domain Services'ı bu veya eşlenmiş bir sanal ağdaki Microsoft Entra kiracısı için etkinleştirir.

- Azure sanal ağına dağıtılan uygulamalar ve VM'ler daha sonra etki alanına katılma, LDAP okuma, LDAP bağlama, NTLM ve Kerberos kimlik doğrulaması ve Grup İlkesi gibi Microsoft Entra Domain Services özelliklerini kullanabilir.

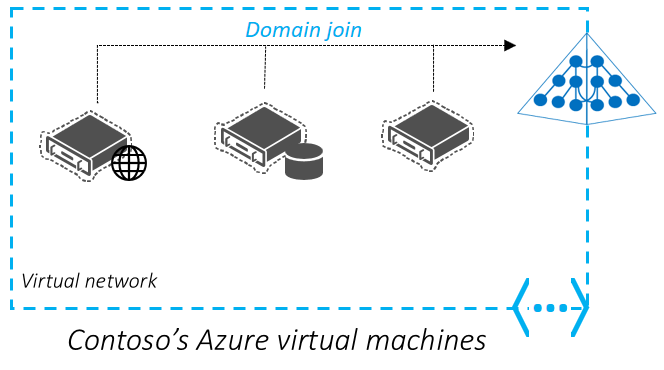

Azure sanal makinelerinin güvenli yönetimi

Tek bir AD kimlik bilgileri kümesi kullanmanıza izin vermek için, Azure sanal makineleri (VM' ler) Microsoft Entra Domain Services tarafından yönetilen bir etki alanına eklenebilir. Bu yaklaşım, her VM'de yerel yönetici hesaplarının korunması veya ortamlar arasında ayrı hesaplar ve parolalar gibi kimlik bilgisi yönetimi sorunlarını azaltır.

Yönetilen bir etki alanına katılmış VM'ler de grup ilkesi kullanılarak yönetilebilir ve güvenli hale getirilebilir. Şirket güvenlik yönergelerine uygun olarak vm'leri kilitlemek için gerekli güvenlik temelleri uygulanabilir. Örneğin, VM'de başlatılabilir uygulama türlerini kısıtlamak için grup ilkesi yönetim özelliklerini kullanabilirsiniz.

Şimdi yaygın bir örnek senaryoya göz atalım. Sunucular ve diğer altyapı kullanım ömrü sona ererken Contoso, şu anda şirket içinde barındırılan uygulamaları buluta taşımak istiyor. Geçerli BT standardı, kurumsal uygulamaları barındıran sunucuların etki alanına katılmış ve grup ilkesi kullanılarak yönetilmelidir.

Contoso'nun BT yöneticisi, kullanıcılar şirket kimlik bilgilerini kullanarak oturum açabildiği için yönetimi kolaylaştırmak için Azure'da dağıtılan VM'lere etki alanına katılmayı tercih eder. Etki alanına katıldığında VM'ler, grup ilkesi nesneleri (GPO' lar) kullanılarak gerekli güvenlik temellerine uyacak şekilde de yapılandırılabilir. Contoso, Azure'da kendi etki alanı denetleyicilerini dağıtmayı, izlemeyi ve yönetmeyi tercih eder.

Microsoft Entra Domain Services, bu kullanım örneğine çok uygundur. Yönetilen etki alanı, VM'lere etki alanına katılmanıza, tek bir kimlik bilgisi kümesi kullanmanıza ve grup ilkesi uygulamanıza olanak tanır. Yönetilen bir etki alanı olduğundan, etki alanı denetleyicilerini kendiniz yapılandırmanız ve korumanız gerekmez.

Dağıtım notları

Aşağıdaki dağıtım konuları bu örnek kullanım örneği için geçerlidir:

- Yönetilen etki alanları varsayılan olarak tek, düz bir Kuruluş Birimi (OU) yapısı kullanır. Etki alanına katılmış tüm VM'ler tek bir OU'da yer alır. İsterseniz özel OU'lar oluşturabilirsiniz.

- Microsoft Entra Domain Services, kullanıcılar ve bilgisayar kapsayıcıları için her biri yerleşik bir GPO kullanır. Ek denetim için özel GPO'lar oluşturabilir ve bunları özel OU'lara hedefleyebilirsiniz.

- Microsoft Entra Domain Services, temel AD bilgisayar nesne şemasını destekler. Bilgisayar nesnesinin şemasını genişletemezsiniz.

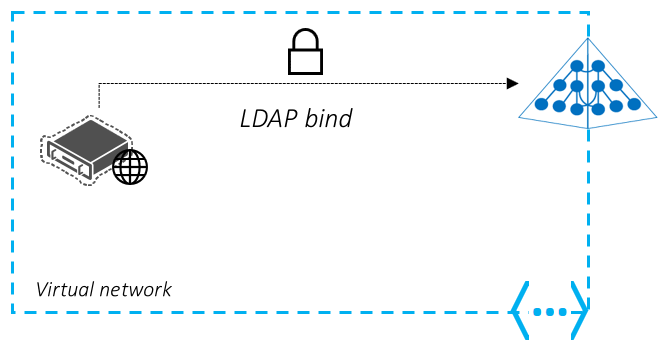

LDAP bağlama kimlik doğrulaması kullanan şirket içi lift-and-shift uygulamaları

Örnek bir senaryo olarak Contoso'nun yıllar önce bir ISV'den satın alınmış bir şirket içi uygulaması vardır. Uygulama şu anda ISV tarafından bakım modundadır ve uygulamada değişiklik istemek çok pahalıdır. Bu uygulama, bir web formu kullanarak kullanıcı kimlik bilgilerini toplayan ve ardından şirket içi AD DS ortamına LDAP bağlaması gerçekleştirerek kullanıcıların kimliğini doğrulayan web tabanlı bir ön uca sahiptir.

Contoso bu uygulamayı Azure'a geçirmek istiyor. Uygulamanın olduğu gibi çalışmaya devam etmesi ve hiçbir değişiklik gerekmemesi gerekir. Ayrıca, kullanıcıların mevcut kurumsal kimlik bilgilerini kullanarak ve ek eğitim olmadan kimlik doğrulaması yapabilmesi gerekir. Uygulamanın çalıştığı son kullanıcılar için saydam olmalıdır.

Bu senaryo için Microsoft Entra Domain Services, uygulamaların kimlik doğrulama işleminin bir parçası olarak LDAP bağlamaları gerçekleştirmesine olanak tanır. Eski şirket içi uygulamalar Azure'a geçiş yapabilir ve yapılandırma veya kullanıcı deneyiminde herhangi bir değişiklik yapmadan kullanıcıların kimliğini sorunsuz bir şekilde doğrulamaya devam edebilir.

Dağıtım notları

Aşağıdaki dağıtım konuları bu örnek kullanım örneği için geçerlidir:

- Uygulamanın dizinde değişiklik/yazma gereksinimi olmadığından emin olun. Yönetilen etki alanına LDAP yazma erişimi desteklenmez.

- Yönetilen bir etki alanında parolaları doğrudan değiştiremezsiniz. Son kullanıcılar, Microsoft Entra self servis parola değiştirme mekanizmasını kullanarak veya şirket içi dizinde parolalarını değiştirebilir. Bu değişiklikler daha sonra otomatik olarak eşitlenir ve yönetilen etki alanında kullanılabilir.

Dizine erişmek için LDAP okuma kullanan şirket içi lift-and-shift uygulamaları

Önceki örnek senaryoda olduğu gibi Contoso'nun da neredeyse on yıl önce geliştirilmiş bir şirket içi iş kolu (LOB) uygulaması olduğunu varsayalım. Bu uygulama dizine duyarlıdır ve AD DS'den kullanıcılar hakkındaki bilgileri/öznitelikleri okumak için LDAP kullanmak üzere tasarlanmıştır. Uygulama öznitelikleri değiştirmez veya dizine başka bir şekilde yazmaz.

Contoso bu uygulamayı Azure'a geçirmek ve şu anda bu uygulamayı barındıran eskiyen şirket içi donanımı devre dışı bırakmaktadır. Uygulama REST tabanlı Microsoft Graph API'leri gibi modern dizin API'lerini kullanmak için yeniden yazılamaz. Uygulamanın kodu değiştirmeden veya uygulamayı yeniden yazmadan bulutta çalışacak şekilde geçirilebileceği bir lift-and-shift seçeneği istenir.

Bu senaryoya yardımcı olmak için Microsoft Entra Domain Services, uygulamaların ihtiyaç duyduğu öznitelik bilgilerini almak için yönetilen etki alanında LDAP okumaları gerçekleştirmesine olanak tanır. Uygulamanın yeniden yazılması gerekmez, bu nedenle Azure'a lift-and-shift özelliği, kullanıcıların çalıştığı yerde bir değişiklik olduğunu fark etmeden uygulamayı kullanmaya devam etmelerini sağlar.

Dağıtım notları

Aşağıdaki dağıtım konuları bu örnek kullanım örneği için geçerlidir:

- Uygulamanın dizinde değişiklik/yazma gereksinimi olmadığından emin olun. Yönetilen etki alanına LDAP yazma erişimi desteklenmez.

- Uygulamanın özel/genişletilmiş bir Active Directory şemasına ihtiyacı olmadığından emin olun. Şema uzantıları Microsoft Entra Etki Alanı Hizmetleri'nde desteklenmez.

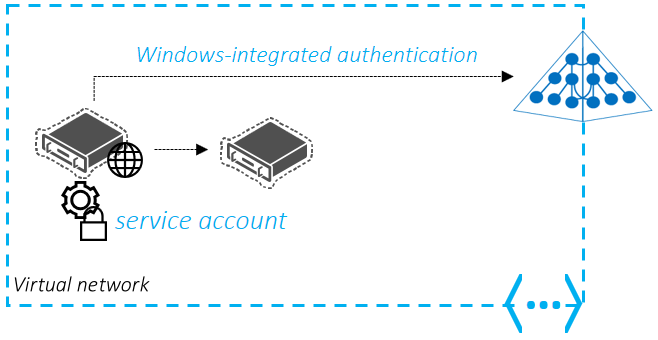

Şirket içi hizmet veya daemon uygulamasını Azure'a geçirme

Bazı uygulamalar, katmanlardan birinin veritabanı gibi bir arka uç katmanına kimliği doğrulanmış çağrılar gerçekleştirmesi gereken birden çok katman içerir. AD hizmet hesapları bu senaryolarda yaygın olarak kullanılır. Uygulamaları Azure'a kaldırıp kaydırdığınızda, Microsoft Entra Domain Services hizmet hesaplarını aynı şekilde kullanmaya devam etmenizi sağlar. Şirket içi dizininizden Microsoft Entra Id ile eşitlenen aynı hizmet hesabını kullanmayı veya özel bir OU oluşturmayı ve ardından bu OU'da ayrı bir hizmet hesabı oluşturmayı seçebilirsiniz. Her iki yaklaşımdan biriyle de uygulamalar, diğer katmanlara ve hizmetlere kimliği doğrulanmış çağrılar yapmak için aynı şekilde çalışmaya devam eder.

Bu örnek senaryoda Contoso'nun web ön ucu, SQL sunucusu ve arka uç FTP sunucusu içeren özel olarak oluşturulmuş bir yazılım kasası uygulaması vardır. Hizmet hesaplarını kullanarak Windows ile tümleşik kimlik doğrulaması, web ön ucunun kimliğini FTP sunucusunda doğrular. Web ön ucu hizmet hesabı olarak çalışacak şekilde ayarlanır. Arka uç sunucusu, web ön ucu için hizmet hesabından erişim yetkisi vermek üzere yapılandırılmıştır. Contoso, bu uygulamayı Azure'a taşımak için bulutta kendi etki alanı denetleyicisi VM'lerini dağıtmak ve yönetmek istemiyor.

Bu senaryo için web ön ucunu, SQL sunucusunu ve FTP sunucusunu barındıran sunucular Azure VM'lerine geçirilebilir ve yönetilen bir etki alanına eklenebilir. Vm'ler daha sonra uygulamanın kimlik doğrulaması amacıyla şirket içi dizinlerinde aynı hizmet hesabını kullanabilir ve bu, Microsoft Entra Bağlan kullanılarak Microsoft Entra Kimliği aracılığıyla eşitlenir.

Dağıtım notları

Aşağıdaki dağıtım konuları bu örnek kullanım örneği için geçerlidir:

- Uygulamaların kimlik doğrulaması için bir kullanıcı adı ve parola kullandığından emin olun. Sertifika veya akıllı kart tabanlı kimlik doğrulaması Microsoft Entra Domain Services tarafından desteklenmez.

- Yönetilen bir etki alanında parolaları doğrudan değiştiremezsiniz. Son kullanıcılar, Microsoft Entra self servis parola değiştirme mekanizmasını kullanarak veya şirket içi dizinde parolalarını değiştirebilir. Bu değişiklikler daha sonra otomatik olarak eşitlenir ve yönetilen etki alanında kullanılabilir.

Azure'da Windows Server uzak masaüstü hizmetleri dağıtımları

Azure'da dağıtılan uzak masaüstü sunucularına yönetilen etki alanı hizmetleri sağlamak için Microsoft Entra Domain Services'ı kullanabilirsiniz.

Bu dağıtım senaryosu hakkında daha fazla bilgi için bkz . Microsoft Entra Domain Services'ı RDS dağıtımınızla tümleştirme.

Etki alanına katılmış HDInsight kümeleri

Apache Ranger'ın etkin olduğu yönetilen bir etki alanına katılmış bir Azure HDInsight kümesi ayarlayabilirsiniz. Apache Ranger aracılığıyla Hive ilkeleri oluşturup uygulayabilir ve veri bilimcileri gibi kullanıcıların Excel veya Tableau gibi ODBC tabanlı araçları kullanarak Hive'a bağlanmasına izin vekleyebilirsiniz. HBase, Spark ve Storm gibi diğer iş yüklerini etki alanına katılmış HDInsight'a eklemek için çalışmaya devam ediyoruz.

Bu dağıtım senaryosu hakkında daha fazla bilgi için bkz . Etki alanına katılmış HDInsight kümelerini yapılandırma

Sonraki adımlar

Başlamak için Microsoft Entra Domain Services yönetilen etki alanı oluşturun ve yapılandırın.