Uygulamaya kiracı genelinde yönetici onayı verme

Bu makalede, Microsoft Entra Id'de bir uygulamaya kiracı genelinde yönetici onayı verme hakkında bilgi edineceksiniz. Bireysel kullanıcı onayı ayarlarını yapılandırmayı anlamak için bkz . Son kullanıcıların uygulamalara nasıl onay vereceğini yapılandırma.

Bir uygulamaya kiracı genelinde yönetici onayı verdiğinizde, uygulamaya kuruluşun tamamı adına istenen izinlere erişim vermiş olursunuz. Kuruluş adına yönetici onayı vermek hassas bir işlemdir ve uygulamanın yayımcısının kuruluşunuzun verilerinin önemli bölümlerine erişmesine veya yüksek ayrıcalıklı işlemler yapma izni vermesine olanak tanır. Bu tür işlemlere örnek olarak rol yönetimi, tüm posta kutularına veya tüm sitelere tam erişim ve tam kullanıcı kimliğine bürünme verilebilir. Bu nedenle, onay vermeden önce uygulamanın istediği izinleri dikkatle gözden geçirmeniz gerekir.

Varsayılan olarak, bir uygulamaya kiracı genelinde yönetici onayı verilmesi, aksi kısıtlanmadığı sürece tüm kullanıcıların uygulamaya erişmesine olanak tanır. Bir uygulamada hangi kullanıcıların oturum açabileceğini kısıtlamak için, uygulamayı kullanıcı ataması gerektirecek şekilde yapılandırın ve ardından uygulamaya kullanıcı veya grup atayın.

Önemli

Kiracı genelinde yönetici onayı vermek, bu uygulama için kiracı genelinde zaten verilmiş olan izinleri iptal edebilir. Kullanıcıların kendi adına zaten vermiş oldukları izinler etkilenmez.

Önkoşullar

Kiracı genelinde yönetici onayı verme işlemi, kuruluş adına onay verme yetkisi olan bir kullanıcı olarak oturum açmanızı gerektirir.

Kiracı genelinde yönetici onayı vermek için şunları yapmanız gerekir:

Aşağıdaki rollerden birine sahip bir Microsoft Entra kullanıcı hesabı:

- Herhangi bir API için herhangi bir izin isteyen uygulamalar için onay vermek için Ayrıcalıklı Rol Yöneticisi.

- Bulut Uygulaması Yöneticisi veya Uygulama Yöneticisi, Microsoft Graph uygulama rolleri (uygulama izinleri) dışında herhangi bir API için herhangi bir izin isteyen uygulamalar için onay vermek için.

- Uygulamanın gerektirdiği izinler için uygulamalara izin verme iznini içeren özel dizin rolü.

Kurumsal uygulamalar bölmesinde kiracı genelinde yönetici onayı verme

Uygulama kiracınızda zaten sağlanmışsa, Kurumsal uygulamalar bölmesi aracılığıyla kiracı genelinde yönetici onayı vekleyebilirsiniz. Örneğin, en az bir kullanıcı uygulamaya zaten izin vermişse, kiracınızda bir uygulama sağlanabilir. Daha fazla bilgi için bkz . Uygulamaların Microsoft Entra Id'ye nasıl ve neden eklendiği.

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

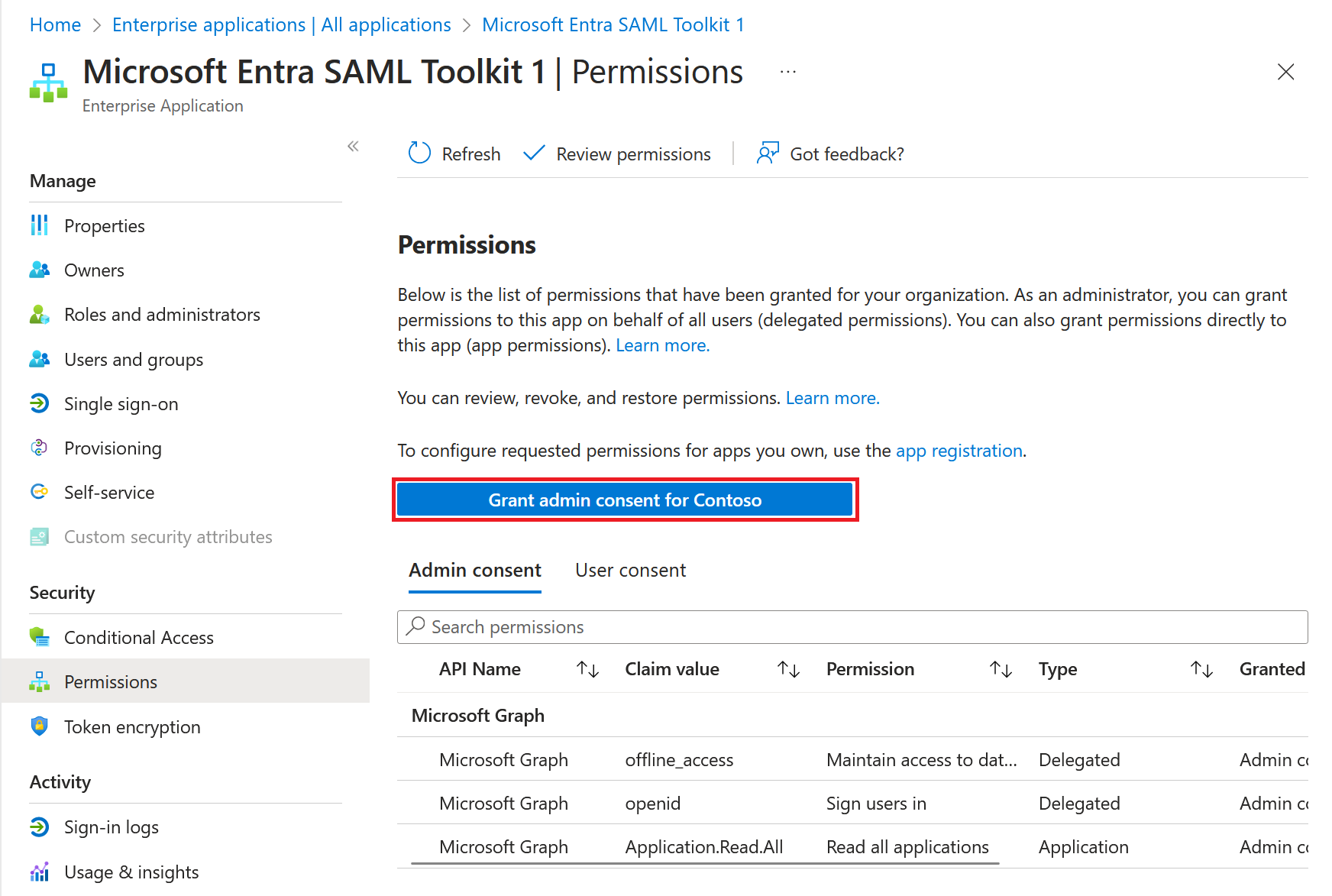

Kurumsal uygulamalar bölmesinde listelenen bir uygulamaya kiracı genelinde yönetici onayı vermek için:

- Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>Tüm uygulamalar'a göz atın.

- Arama kutusuna mevcut uygulamanın adını girin ve ardından arama sonuçlarından uygulamayı seçin.

- Güvenlik altında İzinler'i seçin.

- Uygulamanın gerektirdiği izinleri dikkatle gözden geçirin. Uygulamanın gerektirdiği izinleri kabul ediyorsanız Yönetici onayı ver'i seçin.

Uygulama kayıtları bölmesinde yönetici onayı verme

Kuruluşunuzun geliştirdiği ve doğrudan Microsoft Entra kiracınıza kaydettiği uygulamalar için Microsoft Entra yönetim merkezinden Uygulama kayıtları kiracı genelinde yönetici onayı vekleyebilirsiniz.

Uygulama kayıtları kiracı genelinde yönetici onayı vermek için:

- Microsoft Entra yönetim merkezinde Kimlik>Uygulamaları> Uygulama kayıtları> Tüm uygulamalar'a göz atın.

- Arama kutusuna mevcut uygulamanın adını girin ve ardından arama sonuçlarından uygulamayı seçin.

- Yönet'in altında API izinleri'ne tıklayın.

- Uygulamanın gerektirdiği izinleri dikkatle gözden geçirin. Kabul ediyorsanız Yönetici onayı ver'i seçin.

Kiracı genelinde yönetici onayı vermek için URL'yi oluşturma

Önceki bölümde açıklanan yöntemlerden birini kullanarak kiracı genelinde yönetici onayı verdiğinizde, Microsoft Entra yönetim merkezinden kiracı genelinde yönetici onayı isteme penceresi açılır. Uygulamanın istemci kimliğini (uygulama kimliği olarak da bilinir) biliyorsanız, kiracı genelinde yönetici onayı vermek için aynı URL'yi oluşturabilirsiniz.

Kiracı genelinde yönetici onayı URL'si aşağıdaki biçimi izler:

https://login.microsoftonline.com/{organization}/adminconsent?client_id={client-id}

konumu:

{client-id}uygulamanın istemci kimliğidir (uygulama kimliği olarak da bilinir).{organization}kiracı kimliği veya uygulamayı onaylamak istediğiniz kiracının doğrulanmış etki alanı adıdır. Onayın oturum açtığınız kullanıcının ev kiracısında gerçekleşmesine neden olan değeriorganizationskullanabilirsiniz.

Her zaman olduğu gibi, onay vermeden önce bir uygulamanın istediği izinleri dikkatle gözden geçirin.

Kiracı genelinde yönetici onayı URL'sini oluşturma hakkında daha fazla bilgi için bkz. Microsoft kimlik platformu yönetici onayı.

Microsoft Graph PowerShell kullanarak temsilci izinleri için yönetici onayı verme

Bu bölümde, uygulamanıza temsilci izinleri verirsiniz. Temsilci izinleri, uygulamanızın oturum açmış bir kullanıcı adına bir API'ye erişmesi için gereken izinlerdir. İzinler bir kaynak API'si tarafından tanımlanır ve istemci uygulaması olan kurumsal uygulamanıza verilir. Bu onay tüm kullanıcılar adına verilir.

Aşağıdaki örnekte, kaynak API'si nesne kimliğinin aaaaaaaa-0000-1111-2222-bbbbbbbbbbbbMicrosoft Graph'ıdır. Microsoft Graph API'sinde temsilci izinleri ve Group.Read.AlltanımlanmaktadırUser.Read.All. consentType, AllPrincipalskiracıdaki tüm kullanıcılar adına onay verdiğinizi belirtir. İstemci kurumsal uygulamasının nesne kimliği şeklindedir aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb.

Dikkat

Dikkat et! Program aracılığıyla verilen izinler gözden geçirme veya onaya tabi değildir. Hemen yürürlüğe girecekler.

Microsoft Graph PowerShell'e bağlanın ve en az bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "DelegatedPermissionGrant.ReadWrite.All"Kiracı uygulamanızda Microsoft graph (kaynak uygulaması) tarafından tanımlanan tüm temsilci izinlerini alın. İstemci uygulamasına vermek için ihtiyacınız olan temsilci izinlerini belirleyin. Bu örnekte temsilci seçme izinleri ve şeklindedir

User.Read.AllGroup.Read.AllGet-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property Oauth2PermissionScopes | Select -ExpandProperty Oauth2PermissionScopes | flAşağıdaki isteği çalıştırarak istemci kurumsal uygulamasına temsilci izinleri verin.

$params = @{ "ClientId" = "00001111-aaaa-2222-bbbb-3333cccc4444" "ConsentType" = "AllPrincipals" "ResourceId" = "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1" "Scope" = "User.Read.All Group.Read.All" } New-MgOauth2PermissionGrant -BodyParameter $params | Format-List Id, ClientId, ConsentType, ResourceId, ScopeAşağıdaki isteği çalıştırarak kiracı genelinde yönetici onayı verdiğinizi onaylayın.

Get-MgOauth2PermissionGrant -Filter "clientId eq '00001111-aaaa-2222-bbbb-3333cccc4444' and consentType eq 'AllPrincipals'"

Microsoft Graph PowerShell kullanarak uygulama izinleri için yönetici onayı verme

Bu bölümde, kurumsal uygulamanıza uygulama izinleri verirsiniz. Uygulama izinleri, uygulamanızın bir kaynak API'sine erişmesi için gereken izinlerdir. İzinler kaynak API'sine göre tanımlanır ve asıl uygulama olan kurumsal uygulamanıza verilir. Uygulamanıza kaynak API'sine erişim verdikten sonra, oturum açmış bir kullanıcı olmadan arka plan hizmeti veya daemon olarak çalışır. Uygulama izinleri, uygulama rolleri olarak da bilinir.

Aşağıdaki örnekte, Microsoft Graph uygulamasına (kimlik aaaaaaaa-bbbb-cccc-1111-222222222222sorumlusu) kimlik kaynak API'si 11112222-bbbb-3333-cccc-4444dddd5555tarafından kullanıma sunulan bir kimlik df021288-bdef-4463-88db-98f22de89214 uygulama rolü (uygulama izni) verirsiniz.

Microsoft Graph PowerShell'e bağlanın ve en azından Ayrıcalıklı Rol Yöneticisi olarak oturum açın.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "AppRoleAssignment.ReadWrite.All"Kiracınızda Microsoft graph tarafından tanımlanan uygulama rollerini alın. İstemci kurumsal uygulamasına vermek için ihtiyacınız olan uygulama rolünü belirleyin. Bu örnekte, uygulama rolü kimliği şeklindedir

df021288-bdef-4463-88db-98f22de89214.Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property AppRoles | Select -ExpandProperty appRoles |flAşağıdaki isteği çalıştırarak uygulama iznini (uygulama rolü) asıl uygulamaya verin.

$params = @{

"PrincipalId" ="aaaaaaaa-bbbb-cccc-1111-222222222222"

"ResourceId" = "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1"

"AppRoleId" = "df021288-bdef-4463-88db-98f22de89214"

}

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId 'aaaaaaaa-bbbb-cccc-1111-222222222222' -BodyParameter $params |

Format-List Id, AppRoleId, CreatedDateTime, PrincipalDisplayName, PrincipalId, PrincipalType, ResourceDisplayName

Hem temsilci hem de uygulama izinleri vermek için Graf Gezgini'ni kullanın.

Microsoft Graph API'sini kullanarak temsilci izinleri için yönetici onayı verme

Bu bölümde, uygulamanıza temsilci izinleri verirsiniz. Temsilci izinleri, uygulamanızın oturum açmış bir kullanıcı adına bir API'ye erişmesi için gereken izinlerdir. İzinler bir kaynak API'si tarafından tanımlanır ve istemci uygulaması olan kurumsal uygulamanıza verilir. Bu onay tüm kullanıcılar adına verilir.

En azından Bulut Uygulaması Yöneticisi olarak oturum açmanız gerekir.

Aşağıdaki örnekte, kaynak API'si nesne kimliğinin aaaaaaaa-0000-1111-2222-bbbbbbbbbbbbMicrosoft Graph'ıdır. Microsoft Graph API'sinde temsilci izinleri ve Group.Read.AlltanımlanmaktadırUser.Read.All. consentType, AllPrincipalskiracıdaki tüm kullanıcılar adına onay verdiğinizi belirtir. İstemci kurumsal uygulamasının nesne kimliği şeklindedir aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb.

Dikkat

Dikkat et! Program aracılığıyla verilen izinler gözden geçirilmeye veya onaya tabi değildir. Hemen yürürlüğe girecekler.

Kiracı uygulamanızda Microsoft graph (kaynak uygulaması) tarafından tanımlanan tüm temsilci izinlerini alın. İstemci uygulamasına vermek için ihtiyacınız olan temsilci izinlerini belirleyin. Bu örnekte temsilci seçme izinleri ve şeklindedir

User.Read.AllGroup.Read.AllGET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,oauth2PermissionScopesAşağıdaki isteği çalıştırarak istemci kurumsal uygulamasına temsilci izinleri verin.

POST https://graph.microsoft.com/v1.0/oauth2PermissionGrants Request body { "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "consentType": "AllPrincipals", "resourceId": "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1", "scope": "User.Read.All Group.Read.All" }Aşağıdaki isteği çalıştırarak kiracı genelinde yönetici onayı verdiğinizi onaylayın.

GET https://graph.microsoft.com/v1.0/oauth2PermissionGrants?$filter=clientId eq '00001111-aaaa-2222-bbbb-3333cccc4444' and consentType eq 'AllPrincipals'

Microsoft Graph API'sini kullanarak uygulama izinleri için yönetici onayı verme

Bu bölümde, kurumsal uygulamanıza uygulama izinleri verirsiniz. Uygulama izinleri, uygulamanızın bir kaynak API'sine erişmesi için gereken izinlerdir. İzinler kaynak API'sine göre tanımlanır ve asıl uygulama olan kurumsal uygulamanıza verilir. Uygulamanıza kaynak API'sine erişim verdikten sonra, oturum açmış bir kullanıcı olmadan arka plan hizmeti veya daemon olarak çalışır. Uygulama izinleri, uygulama rolleri olarak da bilinir.

Aşağıdaki örnekte, Microsoft Graph (kimliğin 00001111-aaaa-2222-bbbb-3333cccc4444sorumlusu) adlı uygulamaya, kimliğin kaynak kurumsal uygulaması 11112222-bbbb-3333-cccc-4444dddd5555tarafından kullanıma sunulan bir kimlik df021288-bdef-4463-88db-98f22de89214 uygulama rolü (uygulama izni) verirsiniz.

En azından Ayrıcalıklı Rol Yöneticisi olarak oturum açmanız gerekir.

Kiracınızda Microsoft graph tarafından tanımlanan uygulama rollerini alın. İstemci kurumsal uygulamasına vermek için ihtiyacınız olan uygulama rolünü belirleyin. Bu örnekte, uygulama rolü kimliği şu şekildedir:

df021288-bdef-4463-88db-98f22de89214GET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,appRolesAşağıdaki isteği çalıştırarak uygulama iznini (uygulama rolü) asıl uygulamaya verin.

POST https://graph.microsoft.com/v1.0/servicePrincipals/11112222-bbbb-3333-cccc-4444dddd5555/appRoleAssignedTo Request body { "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "resourceId": "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1", "appRoleId": "df021288-bdef-4463-88db-98f22de89214" }

Sonraki adımlar

- Son kullanıcıların uygulamalara nasıl onay vereceğini yapılandırın.

- Yönetici onayı iş akışını yapılandırın.