Microsoft Entra SAML belirteç şifrelemesini yapılandırma

Not

Belirteç şifrelemesi bir Microsoft Entra ID P1 veya P2 özelliğidir. Microsoft Entra sürümleri, özellikleri ve fiyatlandırması hakkında daha fazla bilgi edinmek için bkz . Microsoft Entra fiyatlandırması.

SAML belirteci şifrelemesi, onu destekleyen bir uygulamayla şifrelenmiş SAML onaylarının kullanılmasını sağlar. Bir uygulama için yapılandırıldığında, Microsoft Entra ID bu uygulama için yaydığı SAML onaylarını şifreler. SamL onaylarını, Microsoft Entra Id'de depolanan bir sertifikadan alınan ortak anahtarı kullanarak şifreler. Uygulamanın, oturum açmış kullanıcının kimlik doğrulaması kanıtı olarak kullanılabilmesi için önce belirtecin şifresini çözmek için eşleşen özel anahtarı kullanması gerekir.

Microsoft Entra ID ile uygulama arasındaki SAML onaylarının şifrelenmesi, belirtecin içeriğinin kesilememe ve kişisel veya kurumsal verilerin tehlikeye girilebileceği konusunda daha fazla güvence sağlar.

Belirteç şifrelemesi olmadan bile, Microsoft Entra SAML belirteçleri ağa hiçbir zaman net bir şekilde geçirilmedi. Microsoft Entra Id, IDP, tarayıcı ve uygulama arasındaki iletişimin şifrelenmiş bağlantılar üzerinden gerçekleşmesi için şifrelenmiş HTTPS/TLS kanalları üzerinden belirteç isteği/yanıt değişimleri yapılmasını gerektirir. Daha fazla sertifika yönetme ek yüküyle karşılaştırıldığında, durumunuz için belirteç şifrelemesinin değerini göz önünde bulundurun.

Belirteç şifrelemesini yapılandırmak için, ortak anahtarı içeren bir X.509 sertifika dosyasını uygulamayı temsil eden Microsoft Entra uygulama nesnesine yüklemeniz gerekir.

X.509 sertifikasını almak için uygulamanın kendisinden indirebilirsiniz. Ayrıca, uygulama satıcısının şifreleme anahtarları sağladığı durumlarda uygulama satıcısından da alabilirsiniz. Uygulama bir özel anahtar sağlamanızı bekliyorsa, şifreleme araçlarını kullanarak oluşturabilirsiniz. Özel anahtar bölümü uygulamanın anahtar deposuna, eşleşen ortak anahtar sertifikası ise Microsoft Entra Id'ye yüklenir.

Microsoft Entra ID, SAML onay verilerini şifrelemek için AES-256 kullanır.

Önkoşullar

SAML belirteci şifrelemesini yapılandırmak için şunları yapmanız gerekir:

- Microsoft Entra kullanıcı hesabı. Henüz bir hesabınız yoksa ücretsiz hesap oluşturabilirsiniz.

- Aşağıdaki rollerden biri: Bulut Uygulaması Yöneticisi, Uygulama Yöneticisi veya hizmet sorumlusunun sahibi.

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Kurumsal uygulama SAML belirteci şifrelemeyi yapılandırma

Bu bölümde, bir kurumsal uygulamanın SAML belirteci şifrelemesini yapılandırma açıklanmaktadır. Bu uygulamalar, Microsoft Entra yönetim merkezindeki Kurumsal uygulamalar bölmesinden, uygulama galerisinden veya galeri dışı bir uygulamadan ayarlanır. Uygulama kayıtları deneyimi aracılığıyla kaydedilen uygulamalar için Kayıtlı uygulama SAML belirteci şifrelemesini yapılandırma yönergelerini izleyin.

Kurumsal uygulamanın SAML belirteci şifrelemesini yapılandırmak için şu adımları izleyin:

Uygulamada yapılandırılan özel anahtarla eşleşen bir ortak anahtar sertifikası alın.

Şifreleme için kullanılacak bir asimetrik anahtar çifti oluşturun. Ya da uygulama şifreleme için kullanılacak bir ortak anahtar sağlarsa, X.509 sertifikasını indirmek için uygulamanın yönergelerini izleyin.

Ortak anahtar .cer biçimde bir X.509 sertifika dosyasında depolanmalıdır. Sertifika dosyasının içeriğini bir metin düzenleyicisine kopyalayabilir ve .cer dosyası olarak kaydedebilirsiniz. Sertifika dosyası özel anahtarı değil yalnızca ortak anahtarı içermelidir.

Uygulama örneğiniz için oluşturduğunuz bir anahtarı kullanıyorsa, Microsoft Entra kiracınızdaki belirteçlerin şifresini çözmek için uygulamanın kullanabilecekleri özel anahtarı yüklemek için uygulamanız tarafından sağlanan yönergeleri izleyin.

Sertifikayı Microsoft Entra Id'deki uygulama yapılandırmasına ekleyin.

Microsoft Entra yönetim merkezinde belirteç şifrelemesini yapılandırma

Genel sertifikayı Microsoft Entra yönetim merkezinde uygulama yapılandırmanıza ekleyebilirsiniz.

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları>Tüm uygulamalar'a göz atın.

Arama kutusuna mevcut uygulamanın adını girin ve ardından arama sonuçlarından uygulamayı seçin.

Uygulamanın sayfasında Belirteç şifrelemesi'ni seçin.

Not

Belirteç şifreleme seçeneği yalnızca Uygulama galerisinden veya galeri dışı bir uygulamadan Microsoft Entra yönetim merkezindeki Kurumsal uygulamalar bölmesinden ayarlanmış SAML uygulamaları için kullanılabilir. Diğer uygulamalar için bu seçenek devre dışı bırakılır.

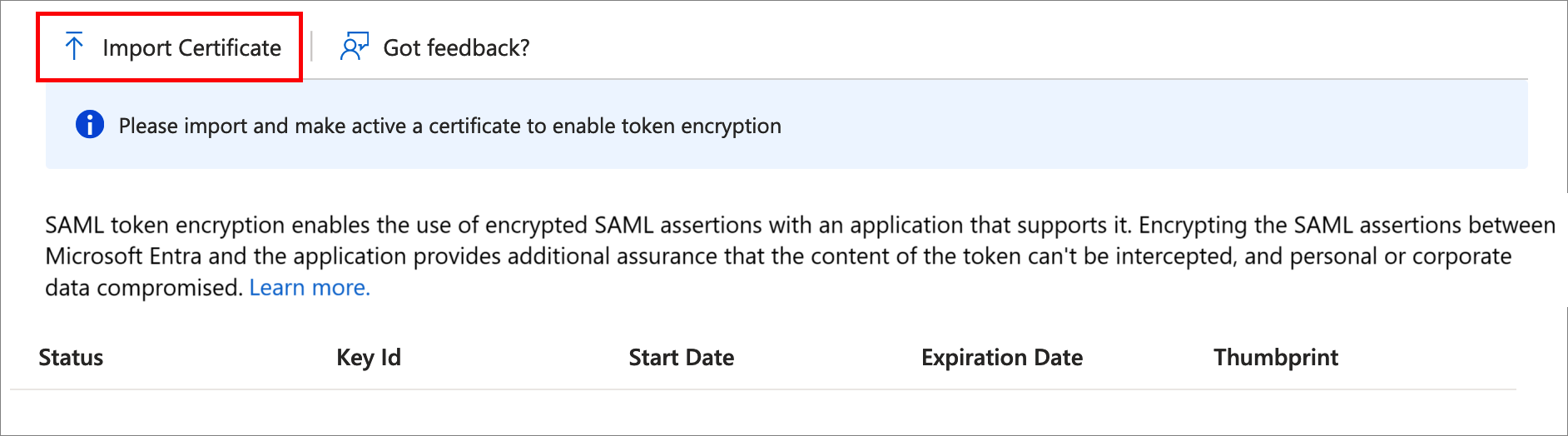

Belirteç şifreleme sayfasında Sertifikayı İçeri Aktar'ı seçerek genel X.509 sertifikanızı içeren .cer dosyasını içeri aktarın.

Sertifika içeri aktarıldıktan ve özel anahtar uygulama tarafında kullanılmak üzere yapılandırıldıktan sonra parmak izi durumunun yanındaki ... öğesini seçerek şifrelemeyi etkinleştirin ve açılan menüdeki seçeneklerden Belirteç şifrelemesini etkinleştir'i seçin.

Belirteç şifreleme sertifikasının etkinleştirilmesini onaylamak için Evet'i seçin.

Uygulama için yayılan SAML onaylarının şifrelendiğini onaylayın.

Microsoft Entra yönetim merkezinde belirteç şifrelemesini devre dışı bırakmak için

Microsoft Entra yönetim merkezinde, Kimlik>Uygulamaları>Kurumsal uygulamalar Tüm uygulamalar'a> göz atın ve SAML belirteci şifrelemesinin etkinleştirildiği uygulamayı seçin.

Uygulamanın sayfasında Belirteç şifrelemesi'ni seçin, sertifikayı bulun ve açılan menüyü göstermek için ... seçeneğini belirleyin.

Belirteç şifrelemeyi devre dışı bırak'ı seçin.

Kayıtlı uygulama SAML belirteci şifrelemeyi yapılandırma

Bu bölümde, kayıtlı bir uygulamanın SAML belirteci şifrelemesini yapılandırma açıklanmaktadır. Bu uygulamalar, Microsoft Entra yönetim merkezindeki Uygulama kayıtları bölmesinden ayarlanır. Kurumsal uygulama için Kurumsal uygulama SAML belirteci şifrelemesini yapılandırma yönergelerini izleyin.

Şifreleme sertifikaları, Microsoft Entra Id içindeki uygulama nesnesinde kullanım encrypt etiketiyle depolanır. Birden çok şifreleme sertifikası yapılandırabilirsiniz ve belirteçleri şifrelemek için etkin olan sertifika özniteliği tarafından tokenEncryptionKeyID tanımlanır.

Microsoft Graph API veya PowerShell kullanarak belirteç şifrelemesini yapılandırmak için uygulamanın nesne kimliğine ihtiyacınız vardır. Bu değeri program aracılığıyla veya Microsoft Entra yönetim merkezinde uygulamanın Özellikler sayfasına gidip Nesne Kimliği değerini not ederek bulabilirsiniz.

Graph, PowerShell veya uygulama bildiriminde kullanarak bir keyCredential yapılandırdığınızda, keyId için kullanılacak bir GUID oluşturmanız gerekir.

Uygulama kaydı için belirteç şifrelemesini yapılandırmak için şu adımları izleyin:

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Kimlik>Uygulamaları> Uygulama kayıtları> Tüm uygulamalar'a göz atın.

Arama kutusuna mevcut uygulamanın adını girin ve ardından arama sonuçlarından uygulamayı seçin.

Uygulama bildirimini düzenlemek için uygulamanın sayfasında Bildirim'i seçin.

Aşağıdaki örnekte, iki şifreleme sertifikasıyla yapılandırılan ve ikincisi tokenEncryptionKeyId kullanılarak etkin olan olarak seçilen bir uygulama bildirimi gösterilmektedir.

{ "id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee", "accessTokenAcceptedVersion": null, "allowPublicClient": false, "appId": "00001111-aaaa-2222-bbbb-3333cccc4444", "appRoles": [], "oauth2AllowUrlPathMatching": false, "createdDateTime": "2017-12-15T02:10:56Z", "groupMembershipClaims": "SecurityGroup", "informationalUrls": { "termsOfService": null, "support": null, "privacy": null, "marketing": null }, "identifierUris": [ "https://testapp" ], "keyCredentials": [ { "customKeyIdentifier": "Tog/O1Hv1LtdsbPU5nPphbMduD=", "endDate": "2039-12-31T23:59:59Z", "keyId": "aaaaaaaa-0b0b-1c1c-2d2d-333333333333", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest" }, { "customKeyIdentifier": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u=", "endDate": "2039-12-31T23:59:59Z", "keyId": "bbbbbbbb-1c1c-2d2d-3e3e-444444444444", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest2" } ], "knownClientApplications": [], "logoUrl": null, "logoutUrl": null, "name": "Test SAML Application", "oauth2AllowIdTokenImplicitFlow": true, "oauth2AllowImplicitFlow": false, "oauth2Permissions": [], "oauth2RequirePostResponse": false, "orgRestrictions": [], "parentalControlSettings": { "countriesBlockedForMinors": [], "legalAgeGroupRule": "Allow" }, "passwordCredentials": [], "preAuthorizedApplications": [], "publisherDomain": null, "replyUrlsWithType": [], "requiredResourceAccess": [], "samlMetadataUrl": null, "signInUrl": "https://127.0.0.1:444/applications/default.aspx?metadata=customappsso|ISV9.1|primary|z" "signInAudience": "AzureADMyOrg", "tags": [], "tokenEncryptionKeyId": "bbbbbbbb-1c1c-2d2d-3e3e-444444444444" }

Sonraki adımlar

- Microsoft Entra ID'nin SAML protokollerini nasıl kullandığını öğrenin

- Microsoft Entra Id'de SAML belirteçlerinin biçimini, güvenlik özelliklerini ve içeriğini öğrenin