Bulut eşitleme sorunlarını giderme

Bulut eşitlemesinin birçok farklı bağımlılığı ve etkileşimi vardır ve bunlar çeşitli sorunlar doğurabilir. Bu makale böyle sorunları gidermenize yardımcı olur. Normal olarak odaklanmanız gereken alanları, ek bilgilerin nasıl toplanacağını ve sorunları izlerken kullanabileceğiniz çeşitli teknikleri tanıtır.

Aracı sorunları

Aracı sorunlarını giderdiğinizde, aracının doğru yüklendiğini ve Microsoft Entra Kimliği ile iletişim kurduğunu doğrularsınız. Özellikle aracıyla doğrulamak istediğiniz ilk şeylerden bazıları şunlardır:

- Yüklendi mi?

- Aracı yerel olarak mı çalışıyor?

- Aracı portalda mı?

- Aracı iyi durumda olarak işaretlenmiş mi?

Bu öğeleri portalda ve aracıyı çalıştıran yerel sunucuda doğrulayabilirsiniz.

Microsoft Entra yönetim merkezi aracı doğrulaması

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Azure'ın aracıyı algıladığını ve aracının iyi durumda olduğunu doğrulamak için şu adımları izleyin:

- Microsoft Entra yönetim merkezinde en az Karma Yönetici istrator olarak oturum açın.

- Kimlik>Karma yönetimi>Microsoft Entra Bağlan> Cloud eşitleme'ye göz atın.

- Bulut eşitleme'yi seçin.

- Yüklediğiniz aracıları görmeniz gerekir. Söz konusu aracının orada olduğunu doğrulayın. Her şey yolundaysa, aracının etkin (yeşil) durumunu görürsünüz.

Gerekli açık bağlantı noktalarını doğrulama

Microsoft Entra sağlama aracısının Azure veri merkezleriyle başarıyla iletişim kurabildiğinden emin olun. Yolda bir güvenlik duvarı varsa, giden trafiğe yönelik aşağıdaki bağlantı noktalarının açık olduğundan emin olun:

| Bağlantı noktası numarası | Nasıl kullanılır? |

|---|---|

| 80 | TLS/SSL sertifikası doğrulanırken sertifika iptal listeleri (CRL) indirilir. |

| 443 | Uygulama Ara Sunucusu hizmetiyle tüm giden iletişimi işleme. |

Güvenlik duvarınız trafiği kaynak kullanıcılara göre zorlarsa, ağ hizmeti olarak çalışan Windows hizmetlerinden gelen trafik için 80 ve 443 bağlantı noktalarını da açın.

URL'lere erişime izin ver

Aşağıdaki URL'lere erişime izin verin:

| URL | Bağlantı noktası | Nasıl kullanılır? |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Bağlayıcı ile Uygulama Ara Sunucusu bulut hizmeti arasındaki iletişim. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Bağlayıcı sertifikaları doğrulamak için bu URL'leri kullanır. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Bağlayıcı, kayıt işlemi sırasında bu URL'leri kullanır. |

ctldl.windowsupdate.com |

80/HTTP | Bağlayıcı, kayıt işlemi sırasında bu URL'yi kullanır. |

Güvenlik duvarınız veya ara sunucunuz etki alanı soneklerini temel alarak erişim kurallarını yapılandırmanıza izin veriyorsa, , ve önceki URL'lerin bağlantılarına izin *.msappproxy.net*.servicebus.windows.netvekleyebilirsiniz. Aksi takdirde Azure IP aralıklarına ve hizmet etiketlerine (genel bulut) erişime izin vermeniz gerekir. IP aralıkları her hafta güncelleştirilir.

Önemli

Microsoft Entra özel ağ bağlayıcıları ile Microsoft Entra uygulaması ara sunucusu bulut hizmetleri arasındaki giden TLS iletişimlerinde tüm satır içi inceleme ve sonlandırma biçimlerinden kaçının.

Microsoft Entra uygulaması proxy uç noktaları için DNS ad çözümlemesi

Microsoft Entra uygulama ara sunucu uç noktaları için genel DNS kayıtları, A kaydına işaret eden zincirlenmiş CNAME kayıtlarıdır. Bu, hataya dayanıklılık ve esneklik sağlar. Microsoft Entra özel ağ bağlayıcısının her zaman etki alanı sonekleri *.msappproxy.net veya *.servicebus.windows.netile konak adlarına eriştiği garanti edilir.

Ancak, ad çözümlemesi sırasında CNAME kayıtları farklı ana bilgisayar adları ve sonekleri olan DNS kayıtları içerebilir. Bu nedenle, cihazın zincirdeki tüm kayıtları çözümleyebildiğinden ve çözümlenen IP adreslerine bağlantı sağlanmasına izin verdiğinden emin olmanız gerekir. Zincirdeki DNS kayıtları zaman zaman değiştirilebileceği için size herhangi bir liste DNS kaydı sağlayamıyoruz.

Yerel sunucuda

Aracının çalıştığını doğrulamak için şu adımları izleyin:

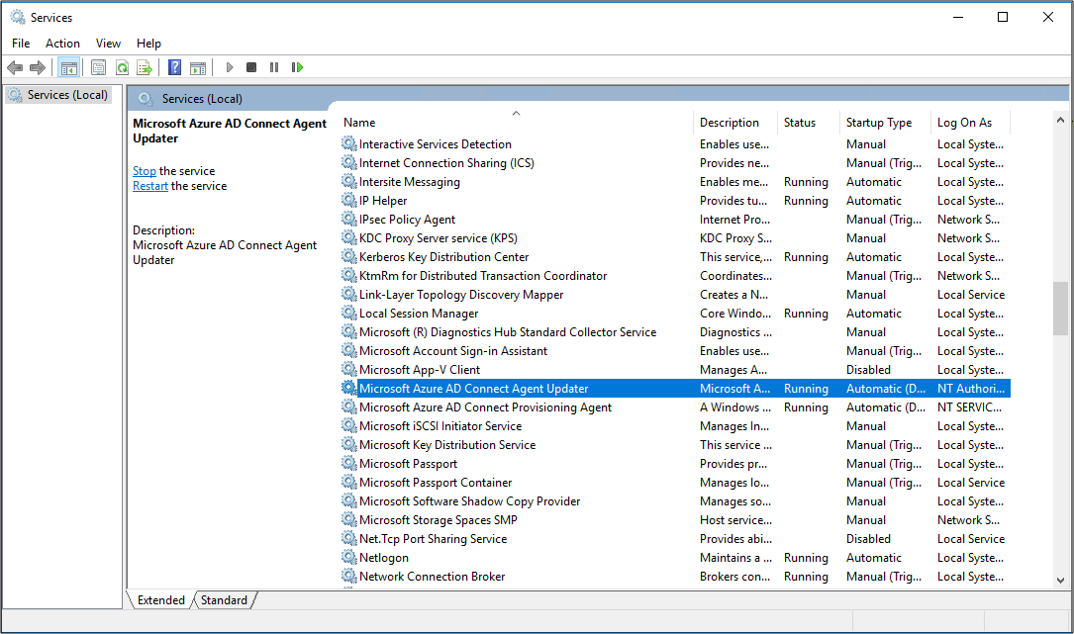

Aracının yüklü olduğu sunucuda Hizmetler'i açın. Bunu yapmak için Services.msc dosyasını çalıştırın>>.

Hizmetler altında, Microsoft Entra Bağlan Agent Updater ve Microsoft Entra Provisioning Agent'ın orada olduğundan emin olun. Ayrıca durumlarının Çalışıyor olduğunu onaylayın.

Yaygın aracı yükleme sorunları

Aşağıdaki bölümlerde bazı yaygın aracı yükleme sorunları ve bu sorunların tipik çözümleri açıklanmaktadır.

Aracı başlatılamadı

Şunu belirten bir hata iletisi alabilirsiniz:

'Microsoft Entra Sağlama Aracısı' hizmeti başlatılamadı. Sistem hizmetlerini başlatmak için yeterli ayrıcalıklara sahip olduğunuzu doğrulayın.

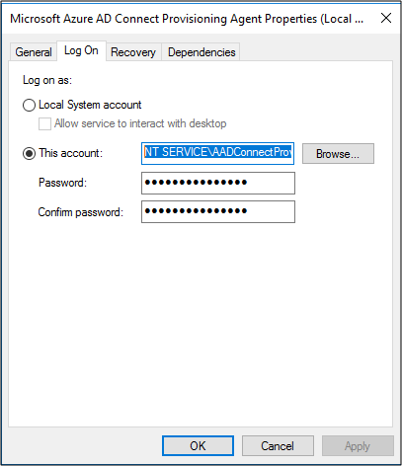

Bu soruna genellikle bir grup ilkesi neden olur. İlke, yükleyici (NT SERVICE\AADConnectProvisioningAgent ) tarafından oluşturulan yerel NT Hizmeti oturum açma hesabına izinlerin uygulanmasını engelledi. Hizmeti başlatmak için bu izinler gereklidir.

Bu sorunu çözmek için aşağıdaki adımları izleyin:

Sunucuda yönetici hesabıyla oturum açın.

Services.msc Dosyasını Çalıştır'a>> giderek Hizmetler'i açın.

Hizmetler'in altında Microsoft Entra Provisioning Agent'a çift tıklayın.

Oturum Aç sekmesinde Bu hesabı bir etki alanı yöneticisi olarak değiştirin. Ardından hizmeti yeniden başlatın.

Aracı zaman aşımına uğradı veya sertifika geçerli değil

Aracıyı kaydetmeye çalıştığınızda aşağıdaki hata iletisini alabilirsiniz.

Bu sorun genellikle aracının karma kimlik hizmetine bağlanamamasından kaynaklanır. Bu sorunu çözmek için giden bir ara sunucu yapılandırın.

Sağlama aracısı, giden ara sunucu kullanımını destekler. Şu aracı .config dosyasını düzenleyerek bunu yapılandırabilirsiniz: C:\Program Files\Microsoft Azure AD Bağlan Sağlama Aracısı\AAD Bağlan ProvisioningAgent.exe.config.

Dosyanın sonuna doğru, kapanış </configuration> etiketinden hemen önce içine aşağıdaki satırları ekleyin. ve değişkenlerini [proxy-server][proxy-port] proxy sunucunuzun adı ve bağlantı noktası değerleriyle değiştirin.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Aracı kaydı güvenlik hatasıyla başarısız oluyor

Bulut sağlama aracısını yüklediğinizde bir hata iletisi alabilirsiniz. Bu sorun genellikle yerel PowerShell yürütme ilkeleri nedeniyle aracının PowerShell kayıt betiklerini çalıştıramamasından kaynaklanır.

Bu sorunu çözmek için sunucudaki PowerShell yürütme ilkelerini değiştirin. veya olarak UndefinedRemoteSignedayarlanmış makine ve kullanıcı ilkelerine sahip olmanız gerekir. olarak Unrestrictedayarlandıysa bu hatayı görürsünüz. Daha fazla bilgi için bkz . PowerShell yürütme ilkeleri.

Günlük dosyaları

Varsayılan olarak aracı mümkün olduğunca az hata iletisi ve yığın izleme bilgisi yarar. Bu izleme günlüklerini şu klasörde bulabilirsiniz: C:\ProgramData\Microsoft\Azure AD Bağlan Sağlama Aracısı\Trace.

Aracıyla ilgili sorunları gidermeye yönelik ek ayrıntıları toplamak için aşağıdaki adımları izleyin.

- AADCloudSyncTools PowerShell modülünü yükleyin.

Export-AADCloudSyncToolsLogsBilgileri yakalamak için PowerShell cmdlet'ini kullanın. Veri toplamanıza ince ayar yapmak için aşağıdaki seçenekleri kullanabilirsiniz.SkipVerboseTraceyalnızca ayrıntılı günlükleri yakalamadan geçerli günlükleri dışarı aktarmak için (varsayılan = false).TracingDurationMinsfarklı bir yakalama süresi belirtmek için (varsayılan = 3 dakika).OutputPathfarklı bir çıkış yolu belirtmek için (varsayılan = kullanıcının Belgeler klasörü).

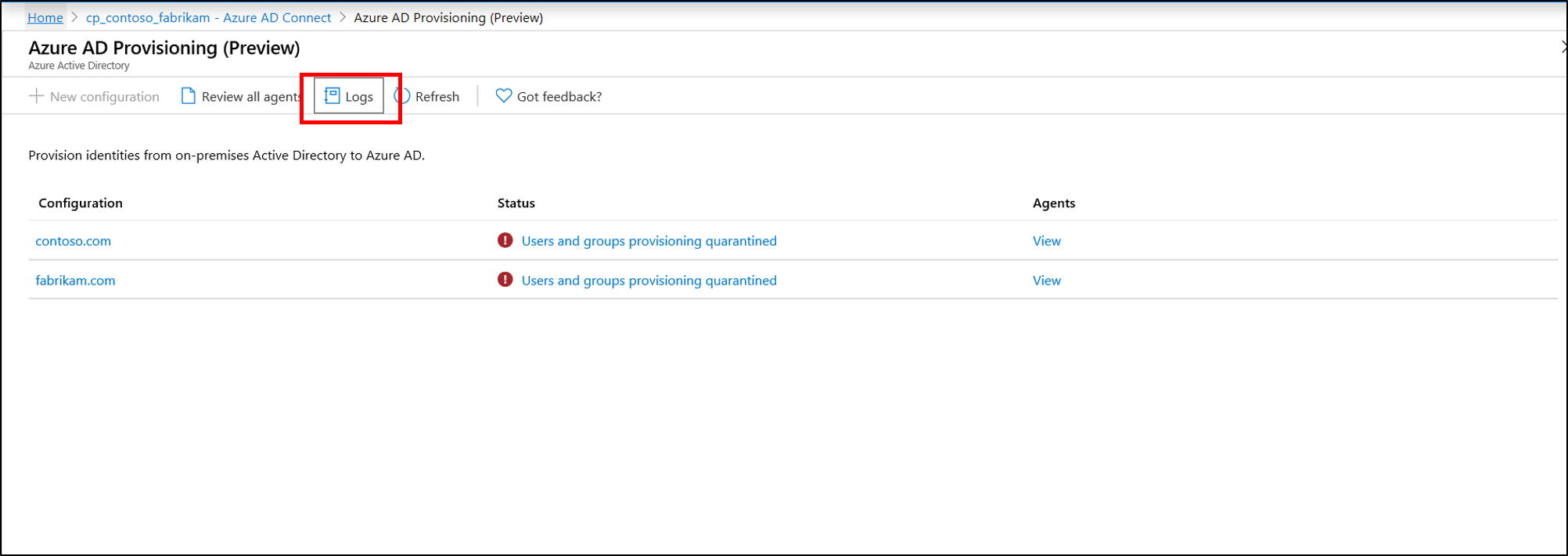

Nesne eşitleme sorunları

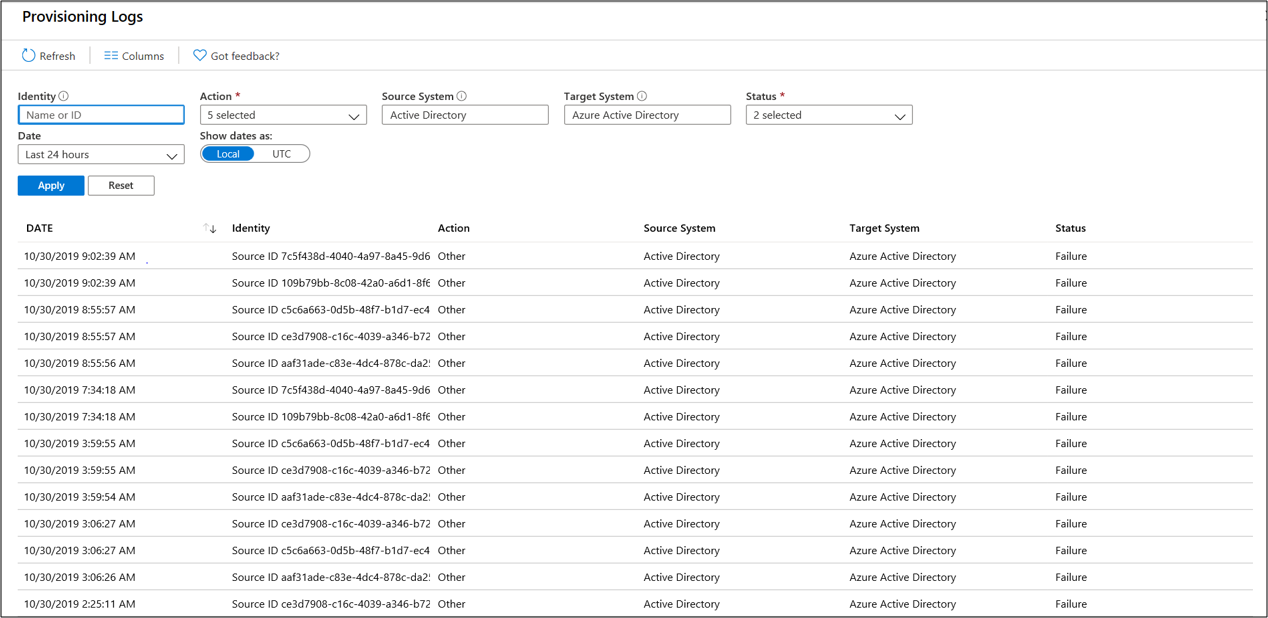

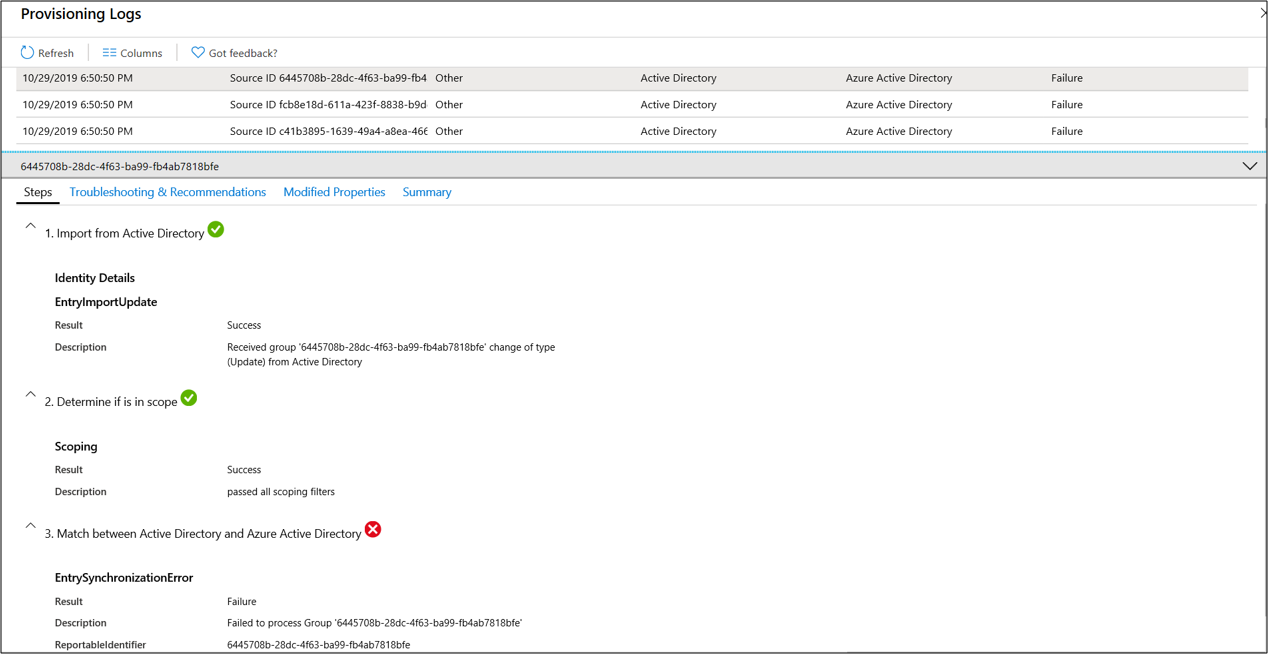

Portalda, nesne eşitleme sorunlarını izlemeye ve gidermeye yardımcı olması için sağlama günlüklerini kullanabilirsiniz. Günlükleri görüntülemek için Günlükler'i seçin.

Günlüklerin sağlanması, şirket içi Active Directory ortamınızla Azure arasında eşitlenen nesnelerin durumu hakkında çok sayıda bilgi sağlar.

Tarihler gibi belirli sorunlara odaklanmak için görünümü filtreleyebilirsiniz. Ayrıca, Active Directory nesnesini kullanarak bir Active Directory nesnesiyle ilgili etkinliklerin günlüklerini ObjectGuidde arayabilirsiniz. Ek bilgileri görmek için tek bir olaya çift tıklayın.

Bu bilgiler ayrıntılı adımlar ve eşitleme sorununun oluştuğu yeri sağlar. Bu şekilde, sorunun tam noktasını belirleyebilirsiniz.

Atlanan nesneler

Kullanıcıları ve grupları Active Directory'den eşitlediyseniz, Microsoft Entra Id'de bir veya daha fazla grubu bulamayabilirsiniz. Bunun nedeni eşitlemenin henüz tamamlanmamış olması veya nesnenin Active Directory'de oluşturulmasını henüz yakalamamış olması, Microsoft Entra Id'de oluşturulan nesneyi engelleyen bir eşitleme hatası veya nesneyi dışlayan bir eşitleme kuralı kapsamının uygulanması olabilir.

Eşitlemeyi yeniden başlatırsanız ve sağlama döngüsü tamamlandığında, o nesnenin Active Directory'sini kullanarak bir nesneyle ilgili etkinlikler için sağlama günlüğünde arama yapın ObjectGuid. Günlükte yalnızca Kaynak Kimliği ve Durumu Skipped içeren bir Kimliği olan bir olay varsa, bu, aracının kapsamı dışında olduğu için Active Directory nesnesine filtre uyguladığını gösterebilir.

Varsayılan olarak, kapsam kuralları aşağıdaki nesnelerin Microsoft Entra Id ile eşitlenmesini dışlar:

- Active Directory'deki yerleşik kullanıcıların ve grupların birçoğu dahil olmak üzere TRUE olarak ayarlanmış kullanıcılar, gruplar ve kişiler

IsCriticalSystemObject - çoğaltma kurbanı nesneleri

Eşitleme şemasında ek kısıtlamalar bulunabilir.

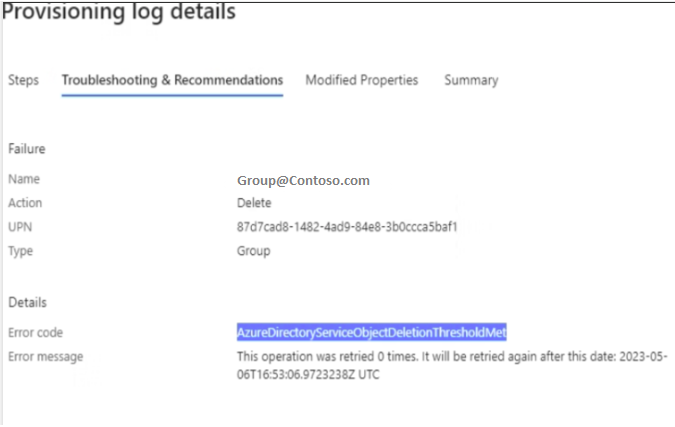

Microsoft Entra nesnesi silme eşiği

Microsoft Entra Bağlan ve Microsoft Entra Cloud Sync ile bir uygulama topolojiniz varsa, her ikisi de aynı Microsoft Entra kiracısına aktarıyorsa veya Microsoft Entra Bağlan'ı kullanarak Microsoft Entra Cloud Sync'e tamamen taşındıysanız, birden çok nesneyi silerken veya tanımlı kapsamın dışına taşırken aşağıdaki dışarı aktarma hata iletisini alabilirsiniz:

Bu hata, Microsoft Entra Bağlan bulut eşitlemesinin yanlışlıkla silmeleri önleme özelliğiyle ilgili değildir. Microsoft Entra Bağlan'den Microsoft Entra dizininde ayarlanan yanlışlıkla silme önleme özelliği tarafından tetiklendi. Özelliği değiştirebileceğiniz bir Microsoft Entra Bağlan sunucunuz yoksa, kiracıdaki ayarı devre dışı bırakmak ve engellenen silmelerin beklendiğini ve izin verilmesi gerektiğini onayladıktan sonra dışarı aktarmaya izin vermek için Microsoft Entra Bağlan bulut eşitleme aracısı ile birlikte yüklenen "AADCloudSyncTools" PowerShell modülünü kullanabilirsiniz. Aşağıdaki komutu kullanın:

Disable-AADCloudSyncToolsDirSyncAccidentalDeletionPrevention -tenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee"

Sonraki sağlama döngüsü sırasında, silinmek üzere işaretlenmiş nesneler Microsoft Entra dizininden başarıyla silinmelidir.

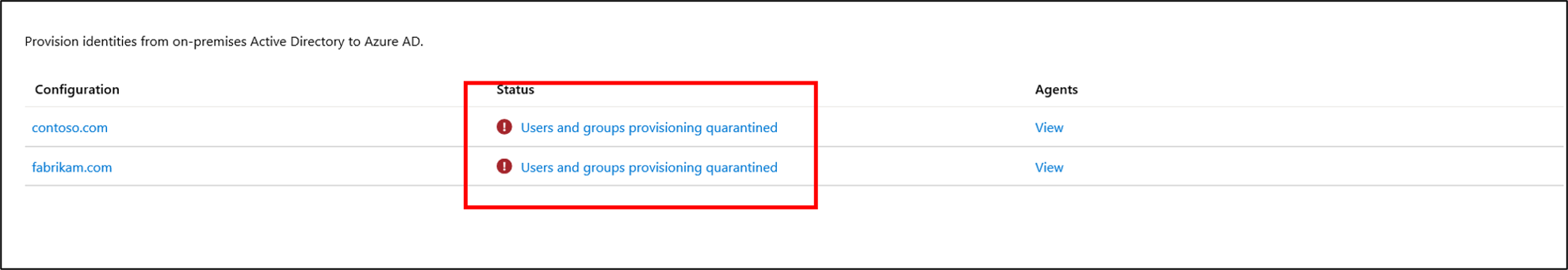

Sağlama karantinaya alındı sorunları

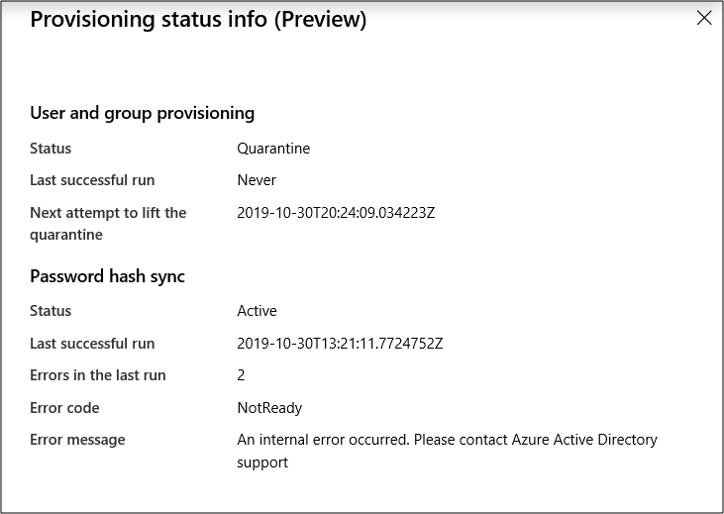

Bulut eşitleme yapılandırmanızın durumunu izler ve iyi durumda olmayan nesneleri karantina durumuna yerleştirir. Hedef sistemde yapılan çağrıların çoğu veya tümü bir hata (örneğin, geçersiz yönetici kimlik bilgileri) nedeniyle sürekli başarısız olursa, eşitleme işi karantinada olarak işaretlenir.

Durumu seçerek karantina hakkında ek bilgiler görebilirsiniz. Hata kodunu ve iletisini de alabilirsiniz.

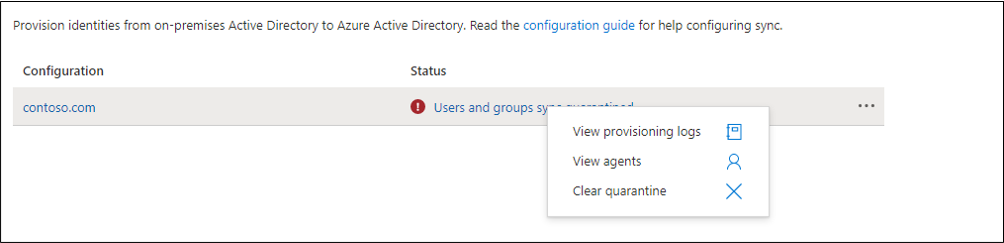

Duruma sağ tıklanması aşağıdakiler için ek seçenekler getirir:

- Sağlama günlüklerini görüntüleyin.

- Aracıları görüntüleyin.

- Karantinayı temizleme.

Karantinayı çözme

Karantinayı çözmenin iki farklı yolu vardır. Karantinayı temizleyebilir veya sağlama işini yeniden başlatabilirsiniz.

Karantinayı temizleme

Filigranı temizlemek ve doğruladıktan sonra sağlama işinde bir delta eşitlemesi çalıştırmak için duruma sağ tıklayıp Karantinayı temizle'yi seçmeniz yeterlidir.

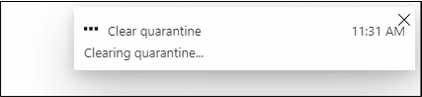

Karantinanın temizlendiğini belirten bir bildirim görmeniz gerekir.

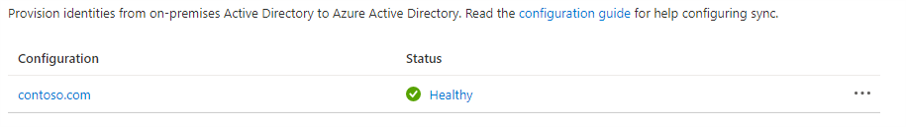

Ardından, aracınızdaki durumu sağlıklı olarak görmeniz gerekir.

Sağlama işini yeniden başlatma

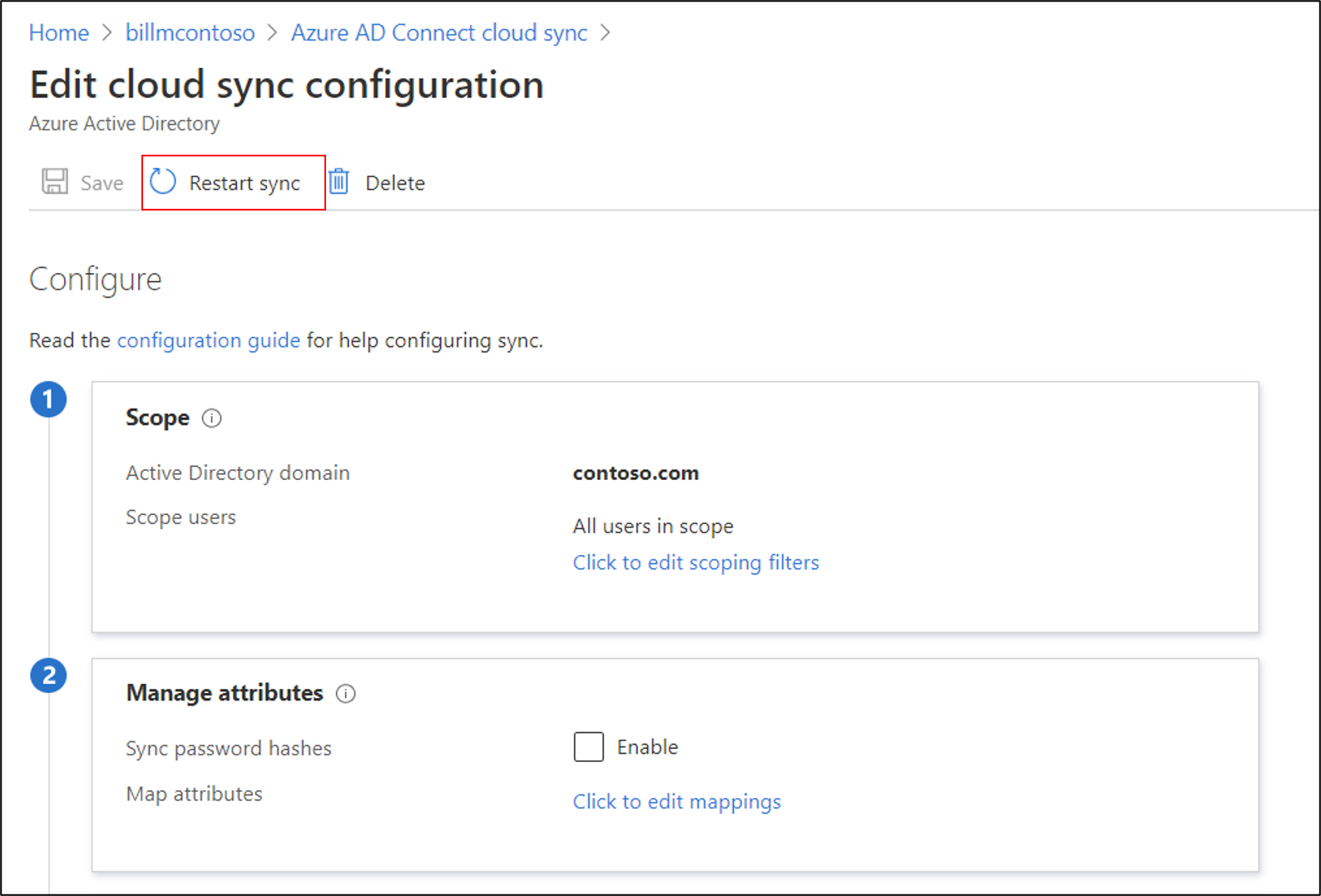

Sağlama işini yeniden başlatmak için portalı kullanın. Aracı yapılandırma sayfasında Eşitlemeyi yeniden başlat'ı seçin.

Alternatif olarak, sağlama işini yeniden başlatmak için Microsoft Graph'ı kullanabilirsiniz. Yeniden başlattıklarınız üzerinde tam denetime sahipsiniz. Temizlemeyi seçebilirsiniz:

- Escrows, karantina durumuna doğru tahakkuk eden emanet sayacını yeniden başlatmak için.

- Uygulamayı karantinadan kaldırmak için karantinaya alın.

- Filigran.

Aşağıdaki isteği kullanın:

POST /servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Bulut eşitleme hizmeti hesabını onarma

Bulut eşitleme hizmeti hesabını onarmanız gerekiyorsa komutunu kullanabilirsiniz Repair-AADCloudSyncToolsAccount .

AADCloudSyncTools PowerShell modülünü yükleyin.

Yönetim ayrıcalıklarına sahip bir PowerShell oturumunda aşağıdakileri yazın veya kopyalayıp yapıştırın:

Connect-AADCloudSyncToolsMicrosoft Entra Global Yönetici istrator kimlik bilgilerinizi girin.

Aşağıdakileri yazın veya kopyalayıp yapıştırın:

Repair-AADCloudSyncToolsAccountBu işlem tamamlandıktan sonra hesabın başarıyla onarıldığını belirtmelidir.

Parola geri yazma

Bulut eşitlemesi ile parola geri yazma özelliğini etkinleştirmek ve kullanmak için aşağıdakileri göz önünde bulundurun:

- gMSA izinlerini güncelleştirmeniz gerekiyorsa, bu izinlerin dizininizdeki tüm nesnelere çoğaltılması bir saat veya daha fazla sürebilir. Bu izinleri atamazsanız, geri yazma doğru yapılandırılmış gibi görünebilir, ancak kullanıcılar şirket içi parolalarını buluttan güncelleştirdiklerinde hatalarla karşılaşabilir. Unexpire Password öğesinin görünmesi için Bu nesneye ve tüm alt nesnelere izinler uygulanmalıdır.

- Bazı kullanıcı hesaplarının parolaları şirket içi dizine geri yazılmıyorsa, şirket içi Active Directory Etki Alanı Hizmetleri (AD DS) ortamında hesap için devralma seçeneğinin devre dışı bırakılmadığından emin olun. Özelliğin düzgün çalışması için alt nesnelere parola yazma izinleri uygulanmalıdır.

- Şirket içi AD DS ortamındaki parola ilkeleri, parola sıfırlama işlemlerinin doğru şekilde işlenmesini engelleyebilir. Bu özelliği test ediyorsanız ve kullanıcıların parolalarını günde birden fazla kez sıfırlamak istiyorsanız, en düşük parola yaşı için grup ilkesi 0 olarak ayarlanmalıdır. Bu ayarı şu konumda bulabilirsiniz: Bilgisayar Yapılandırma>İlkeleri>Windows Ayarlar> Güvenlik Ayarlar> Hesap İlkeleri, gpmc.msc içinde.

- Grup ilkesini güncelleştirirseniz, güncelleştirilmiş ilkenin çoğaltılması için bekleyin veya komutunu kullanın

gpupdate /force. - Parolaların hemen değiştirilmesi için en düşük parola yaşı 0 olarak ayarlanmalıdır. Ancak, kullanıcılar şirket içi ilkelere bağlı kalırsa ve en düşük parola yaşı 0'dan büyük bir değere ayarlanırsa, şirket içi ilkeler değerlendirildikten sonra parola geri yazma çalışmaz.

- Grup ilkesini güncelleştirirseniz, güncelleştirilmiş ilkenin çoğaltılması için bekleyin veya komutunu kullanın