AD FS için Microsoft Entra Bağlan Health aracıları

Bu makalede, Microsoft Entra Bağlan Health aracılarını yüklemeyi ve yapılandırmayı öğreneceksiniz. Aşağıdaki belgeler, AD FS altyapınızı Microsoft Entra Bağlan Health ile yüklemeye ve izlemeye özgüdür. Microsoft Entra Bağlan(Eşitleme) öğesini Microsoft Entra Bağlan Health ile izleme hakkında bilgi için bkz. Microsoft Entra Bağlan Health for Sync'i kullanma. Ayrıca, Microsoft Entra Bağlan Health ile Active Directory Etki Alanı Hizmetlerini izleme hakkında bilgi için bkz. AD DS ile Microsoft Entra Bağlan Health kullanma.

Not

Microsoft Entra Bağlan Health, Çin bağımsız bulutunda kullanılamaz.

Gereksinimler

Aşağıdaki tabloda Microsoft Entra Bağlan Health'i kullanma gereksinimleri listelanmaktadır:

| Gereksinim | Açıklama |

|---|---|

| Microsoft Entra Id P1 veya P2 aboneliğiniz var. | Microsoft Entra Bağlan Health, Microsoft Entra ID P1 veya P2'nin bir özelliğidir. Daha fazla bilgi için bkz . Microsoft Entra ID P1 veya P2 için kaydolma. 30 günlük ücretsiz denemeyi başlatmak için bkz. Denemeyi başlatma. |

| Microsoft Entra Id'de genel yöneticisiniz. | Şu anda yalnızca Genel Yönetici istrator hesapları sistem durumu aracılarını yükleyebilir ve yapılandırabilir. Daha fazla bilgi için bkz. Microsoft Entra dizininizi Yönetici. Azure rol tabanlı erişim denetimini (Azure RBAC) kullanarak kuruluşunuzdaki diğer kullanıcıların Microsoft Entra Bağlan Health'e erişmesine izin vekleyebilirsiniz. Daha fazla bilgi için bkz. Microsoft Entra Bağlan Health için Azure RBAC. Önemli: Aracıları yüklemek için bir iş veya okul hesabı kullanın. Aracıları yüklemek için Microsoft hesabı kullanamazsınız. Daha fazla bilgi için bkz . Azure'a kuruluş olarak kaydolma. |

| Microsoft Entra Bağlan Health aracısı hedeflenen her sunucuya yüklenir. | Sistem durumu aracılarının, veri alabilmesi ve izleme ve analiz özellikleri sağlayabilmesi için hedeflenen sunuculara yüklenmesi ve yapılandırılması gerekir. Örneğin, Active Directory Federasyon Hizmetleri (AD FS) (AD FS) altyapınızdan veri almak için aracıyı AD FS sunucusuna ve Web Uygulama Ara Sunucusu sunucusuna yüklemeniz gerekir. Benzer şekilde, şirket içi AD Etki Alanı Hizmetleri altyapınızdan veri almak için aracıyı etki alanı denetleyicilerine yüklemeniz gerekir. |

| Azure hizmet uç noktalarının giden bağlantısı vardır. | Yükleme ve çalışma zamanı sırasında aracı, Microsoft Entra Bağlan Health hizmet uç noktalarına bağlantı gerektirir. Güvenlik duvarları giden bağlantıyı engelliyorsa, giden bağlantı uç noktalarını bir izin verilenler listesine ekleyin. |

| Giden bağlantı IP adreslerini temel alır. | IP adreslerine göre güvenlik duvarı filtreleme hakkında bilgi için bkz . Azure IP aralıkları. |

| Giden trafik için TLS denetimi filtrelenmiş veya devre dışı bırakılmış. | Ağ katmanında giden trafik için TLS incelemesi veya sonlandırması varsa aracı kayıt adımı veya veri yükleme işlemleri başarısız olabilir. Daha fazla bilgi için bkz . TLS incelemesini ayarlama. |

| Sunucudaki güvenlik duvarı bağlantı noktaları aracıyı çalıştırıyor. | Aracı, Microsoft Entra Bağlan Health hizmet uç noktalarıyla iletişim kurabilmesi için aşağıdaki güvenlik duvarı bağlantı noktalarının açık olmasını gerektirir: - TCP bağlantı noktası 443 - TCP bağlantı noktası 5671 Aracının en son sürümü için 5671 numaralı bağlantı noktası gerekmez. Yalnızca 443 numaralı bağlantı noktasının gerekli olması için en son sürüme yükseltin. Daha fazla bilgi için bkz . Karma kimlik için gerekli bağlantı noktaları ve protokoller. |

| Internet Explorer gelişmiş güvenliği etkinleştirildiyse, belirtilen web sitelerine izin verin. | Internet Explorer gelişmiş güvenliği etkinleştirildiyse aracıyı yüklediğiniz sunucuda aşağıdaki web sitelerine izin verin: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - Kuruluşunuzun Microsoft Entra Id (örneğin, https://sts.contoso.com) tarafından güvenilen federasyon sunucusu. Daha fazla bilgi için bkz . Internet Explorer'ı yapılandırma. Ağınızda bir ara sunucu varsa, bu tablonun sonunda görüntülenen nota bakın. |

| PowerShell sürüm 5.0 veya üzeri yüklüdür. | Windows Server 2016, PowerShell sürüm 5.0'a sahiptir. |

Önemli

Windows Server Core, Microsoft Entra Bağlan Health aracısını yüklemeyi desteklemez.

Not

Yüksek düzeyde kilitli ve kısıtlı bir ortamınız varsa, Internet Explorer gelişmiş güvenliği için tablo listelerinde yer alan URL'lerden daha fazla URL eklemeniz gerekir. Ayrıca, sonraki bölümde tabloda listelenen URL'leri de ekleyin.

Aracının yeni sürümleri ve otomatik yükseltme

Sistem durumu aracısının yeni bir sürümü yayınlanırsa, mevcut, yüklü aracılar otomatik olarak güncelleştirilir.

Azure hizmet uç noktalarına giden bağlantı

Yükleme ve çalışma zamanı sırasında aracının Microsoft Entra Bağlan Health hizmet uç noktalarına bağlanması gerekir. Güvenlik duvarları giden bağlantıyı engelliyorsa, aşağıdaki tablodaki URL'lerin varsayılan olarak engellenmediğinden emin olun.

Bu URL'lerin güvenlik izlemesini veya denetimini devre dışı bırakma. Bunun yerine, diğer internet trafiğine izin vereceğiniz şekilde izin verin.

Bu URL'ler Microsoft Entra Bağlan Health hizmet uç noktalarıyla iletişime olanak sağlar. Bu makalenin ilerleyen bölümlerinde kullanarak Test-AzureADConnectHealthConnectivitygiden bağlantıyı denetlemeyi öğreneceksiniz.

| Etki alanı ortamı | Gerekli Azure hizmet uç noktaları |

|---|---|

| Genel genel | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - Bağlantı noktası: 5671 (5671 engellenirse aracı 443'e geri döner, ancak 5671 numaralı bağlantı noktasını kullanmanızı öneririz. Bu uç nokta aracının en son sürümünde gerekli değildir.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Bu uç nokta yalnızca kayıt sırasında bulma amacıyla kullanılır.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure Kamu | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Bu uç nokta yalnızca kayıt sırasında bulma amacıyla kullanılır.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Aracıları indirme

Microsoft Entra Bağlan Health aracısını indirmek ve yüklemek için:

- Microsoft Entra Bağlan Health yükleme gereksinimlerini karşıladığınızdan emin olun.

- AD FS için Microsoft Entra Bağlan Health'i kullanmaya başlayın:

- AD FS için Microsoft Entra Bağlan Health aracısını indirin.

- Yükleme yönergelerine bakın.

- Eşitleme için Microsoft Entra Bağlan Health kullanmaya başlayın:

- Microsoft Entra Bağlan'nin en son sürümünü indirin ve yükleyin. Eşitleme için sistem durumu aracısı, Microsoft Entra Bağlan yüklemesinin (sürüm 1.0.9125.0 veya üzeri) bir parçası olarak yüklenir.

- AD Etki Alanı Hizmetleri için Microsoft Entra Bağlan Health'i kullanmaya başlayın:

- AD Etki Alanı Hizmetleri için Microsoft Entra Bağlan Health aracısını indirin.

AD FS için aracıyı yükleme

Not

AD FS sunucunuz eşitleme sunucunuzdan ayrı olmalıdır. AD FS aracısını eşitleme sunucunuza yüklemeyin.

Not

Eşitleme için sistem durumu aracısı, Microsoft Entra Bağlan yüklemesinin (sürüm 1.0.9125.0 veya üzeri) bir parçası olarak yüklenir. Microsoft Entra Bağlan sunucusuna AD FS için sistem durumu aracısının önceki bir sürümünü yüklemeye çalışırsanız bir hata alırsınız. MAKINEye AD FS için sistem durumu aracısını yüklemeniz gerekiyorsa, en son sürümü indirmeniz ve ardından Microsoft Entra Bağlan yüklemesi sırasında yüklenen sürümü kaldırmanız gerekir.

Aracıyı yüklemeden önce AD FS sunucu ana bilgisayar adınızın benzersiz olduğundan ve AD FS hizmetinde bulunmadığından emin olun.

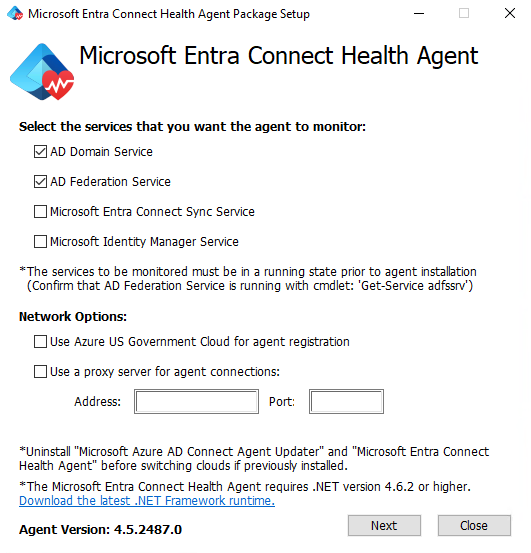

Aracı yüklemesini başlatmak için indirdiğiniz .exe dosyasına çift tıklayın. İlk iletişim kutusunda Yükle'yi seçin.

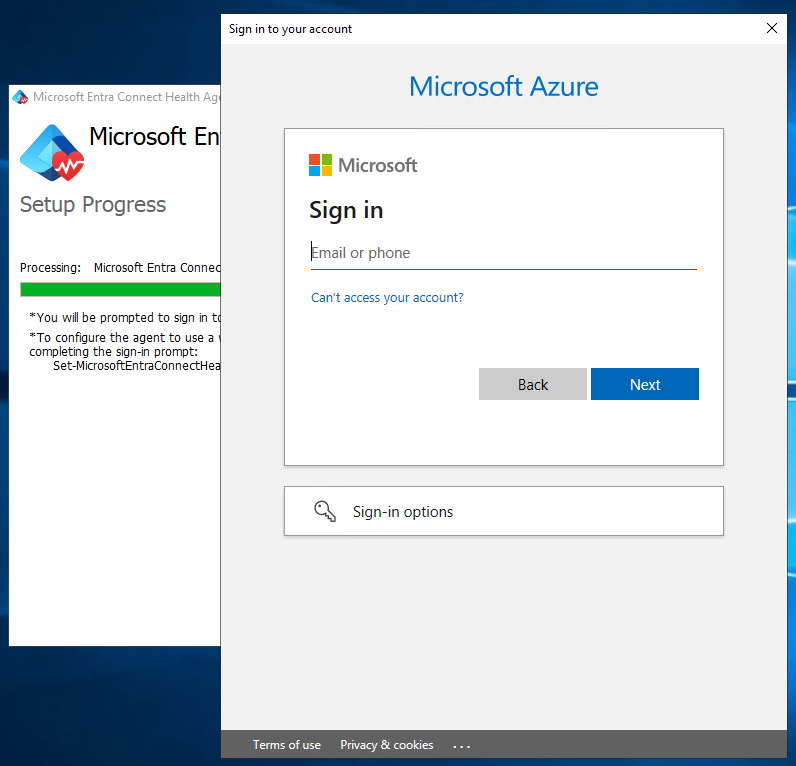

İstendiğinde, aracıyı kaydetme izinlerine sahip bir Microsoft Entra hesabı kullanarak oturum açın. Varsayılan olarak Karma Kimlik Yönetici istrator hesabının izinleri vardır.

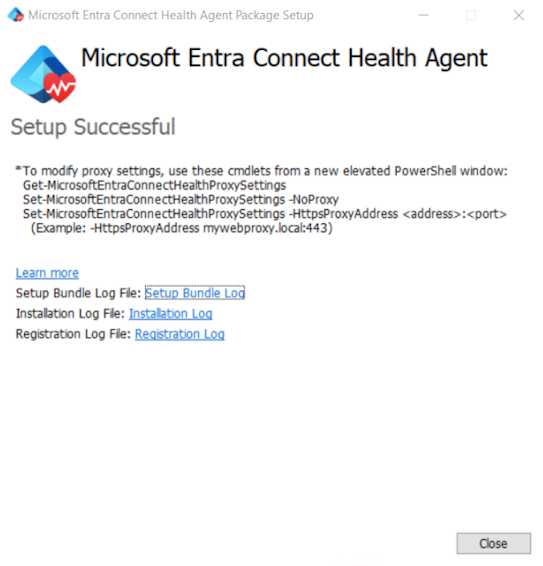

Oturum açıldıktan sonra yükleme işlemi tamamlanır ve pencereyi kapatabilirsiniz.

Bu noktada aracı hizmetleri, aracının gerekli verileri bulut hizmetine güvenli bir şekilde yüklemesine otomatik olarak izin vermeye başlamalıdır.

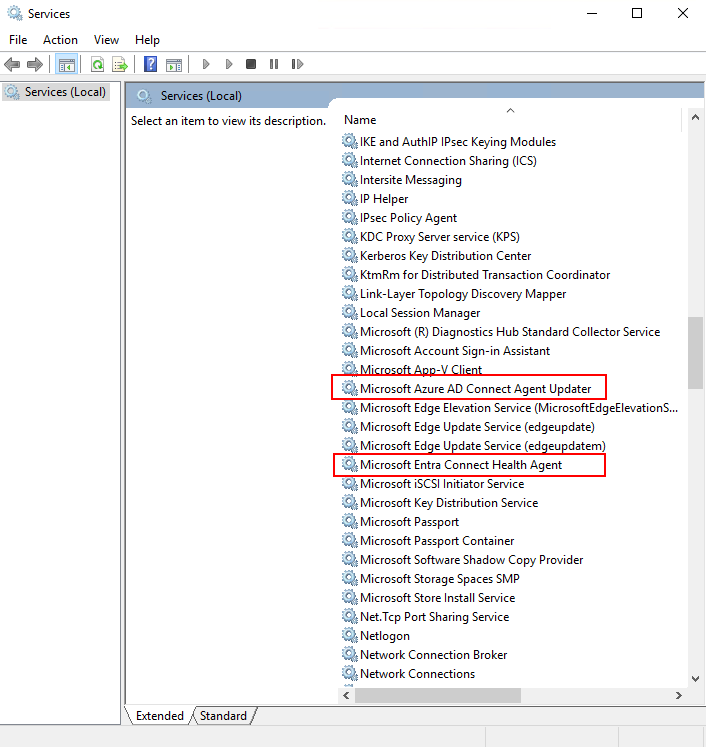

Aracının yüklendiğini doğrulamak için sunucuda aşağıdaki hizmetleri arayın. Yapılandırmayı tamamladıysanız bu hizmetlerin çalışır durumda olması gerekir. Aksi takdirde, yapılandırma tamamlanana kadar durdurulurlar.

- Microsoft Entra Bağlan Aracısı Güncelleştiricisi

- Microsoft Entra Bağlan Sistem Durumu Aracısı

AD FS için denetimi etkinleştirme

Not

Bu bölüm yalnızca AD FS sunucuları için geçerlidir. Web Uygulama Ara Sunucusu sunucularında bu adımları tamamlamanız gerekmez.

Kullanım Analizi özelliğinin verileri toplaması ve çözümlemesi gerektiğinden Microsoft Entra Bağlan Health aracısının AD FS denetim günlüklerindeki bilgilere ihtiyacı vardır. Bu günlükler varsayılan olarak etkinleştirilmez. AD FS denetimini etkinleştirmek ve AD FS sunucularınızda AD FS denetim günlüklerini bulmak için aşağıdaki yordamları kullanın.

AD FS için denetimi etkinleştirmek için

Başlangıç ekranında Sunucu Yöneticisi açın ve ardından Yerel Güvenlik İlkesi'ni açın. Veya görev çubuğunda Sunucu Yöneticisi açın ve araçlar/Yerel Güvenlik İlkesi'ni seçin.

Güvenlik Ayarlar\Yerel İlkeler\Kullanıcı Hakları Ataması klasörüne gidin. Güvenlik denetimleri oluştur'a çift tıklayın.

Yerel Güvenlik Ayarları sekmesinde AD FS hizmet hesabının listelenmiş olduğunu doğrulayın. Listede yoksa Kullanıcı veya Grup Ekle'yi seçin ve AD FS hizmet hesabını listeye ekleyin. Ardından Tamam'ı seçin.

Denetimi etkinleştirmek için yönetici olarak bir Komut İstemi penceresi açın ve aşağıdaki komutu çalıştırın:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableYerel Güvenlik İlkesi’ni kapatın.

Önemli

Kalan adımlar yalnızca birincil AD FS sunucuları için gereklidir.

AD FS sunucusunda denetim özelliklerini etkinleştirme

- AD FS Yönetim ek bileşenini açın. (In Sunucu Yöneticisi Araçlar>AD FS Yönetimi'ne tıklayın.)

- Eylemler bölmesinde Federasyon Hizmeti Özelliklerini Düzenle'yi seçin.

- Federasyon Hizmeti Özellikleri iletişim kutusunda Olaylar sekmesini seçin.

- Başarı denetimleri ve Hata denetimleri onay kutularını ve ardından Tamam'ı seçin. Başarı denetimleri ve hata denetimleri varsayılan olarak etkinleştirilmelidir.

AD FS sunucusunda denetim özelliklerini etkinleştirme

Önemli

Bu adım yalnızca birincil AD FS sunucuları için gereklidir.

Bir PowerShell penceresi açın ve aşağıdaki komutu çalıştırın:

Set-AdfsProperties -AuditLevel Verbose

"Temel" denetim düzeyi varsayılan olarak etkindir. Daha fazla bilgi için bkz . Windows Server 2016'da AD FS denetim geliştirmesi.

Ayrıntılı günlüğü doğrulama

Ayrıntılı günlük kaydının etkinleştirildiğini doğrulamak için aşağıdakileri yapın.

Bir PowerShell penceresi açın ve aşağıdaki komutu çalıştırın:

Get-AdfsPropertiesAuditlevel değerinin ayrıntılı olarak ayarlandığını doğrulayın

AD FS hizmet hesabı denetim ayarlarını doğrulama

- Güvenlik Ayarlar\Yerel İlkeler\Kullanıcı Hakları Ataması klasörüne gidin. Güvenlik denetimleri oluştur'a çift tıklayın.

- Yerel Güvenlik Ayarı sekmesinde AD FS hizmet hesabının listelendiğini doğrulayın. Listede yoksa Kullanıcı veya Grup Ekle'yi seçin ve AD FS hizmet hesabını listeye ekleyin. Ardından Tamam'ı seçin.

- Yerel Güvenlik İlkesi’ni kapatın.

AD FS denetim günlüklerini gözden geçirin

AD FS denetim günlüklerini etkinleştirdikten sonra, Olay görüntüleyicisini kullanarak AD FS denetim günlüklerini denetleyebilmeniz gerekir.

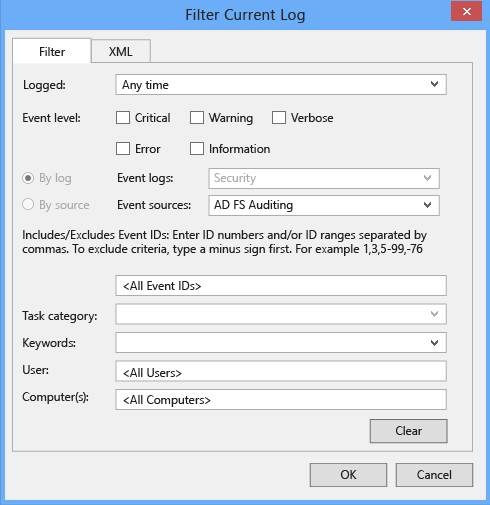

- Olay Görüntüleyicisi'ni açın.

- Windows Günlükleri'ne gidin ve Güvenlik'i seçin.

- Sağ bölmede Geçerli Günlükleri Filtrele'yi seçin.

- Olay kaynakları için AD FS Denetimi'ne tıklayın.

- AD FS olaylarının tam listesini buradan alabilirsiniz.

Denetim günlükleri hakkında daha fazla bilgi için bkz . İşlem soruları.

Uyarı

AD FS denetimi bir grup ilkesiyle devre dışı bırakılabilir. AD FS denetimi devre dışı bırakılırsa oturum açma etkinlikleriyle ilgili kullanım analizi kullanılamaz. AD FS denetimini devre dışı bırakmayan bir grup ilkeniz olmadığından emin olun.

Aşağıdaki tablolar, denetim düzeyi olaylarına karşılık gelen yaygın olayların listesini sağlar

Temel denetim düzeyi olayları

| Kimlik | Olay Adı | Etkinlik Açıklaması |

|---|---|---|

| 1200 | AppTokenSuccessAudit | Federasyon Hizmeti geçerli bir belirteç verdi. |

| 1201 | AppTokenFailureAudit | Federasyon Hizmeti geçerli bir belirteç düzenleyemedi. |

| 1202 | FreshCredentialSuccessAudit | Federasyon Hizmeti yeni bir kimlik bilgilerini doğrulamış. |

| 1203 | FreshCredentialFailureAudit | Federasyon Hizmeti yeni bir kimlik bilgilerini doğrulayamadı. |

Daha fazla bilgi için burada AD FS olaylarının tam listesine bakın.

Ayrıntılı denetim düzeyi olayları

| Kimlik | Olay Adı | Etkinlik Açıklaması |

|---|---|---|

| 299 | TokenIssuanceSuccessAudit | Bağlı olan taraf için belirteç başarıyla verildi. |

| Kategori 403 | RequestReceivedSuccessAudit | Bir HTTP isteği alındı. Üst bilgiler için aynı Örnek Kimliğine sahip denetim 510'a bakın. |

| 410 | RequestContextHeadersSuccessAudit | aşağıdaki istek bağlamı üst bilgileri mevcut |

| 411 | SecurityTokenValidationFailureAudit | Belirteç doğrulaması başarısız oldu. Diğer ayrıntılar için bkz. iç özel durum. |

| 412 | AuthenticationSuccessAudit | '%4' bağlı olan taraf için '%3' türünde bir belirtecin kimliği başarıyla doğrulandı. Arayan kimliği için aynı Örnek Kimliğine sahip denetim 501'e bakın. |

| 500 | IssuedIdentityClaims | Örnek Kimliği %1 olan olay girişi için daha fazla bilgi. Daha fazla bilgi içeren aynı Örnek Kimliğine sahip daha fazla olay olabilir. |

| 501 | CallerIdentityClaims | Örnek Kimliği %1 olan olay girişi için daha fazla bilgi. Daha fazla bilgi içeren aynı Örnek Kimliğine sahip daha fazla olay olabilir. |

Daha fazla bilgi için buradaki AD FS olaylarının tam listesine bakın.

Microsoft Entra Bağlan Health hizmetine bağlantıyı test etme

Bazen, Microsoft Entra Bağlan Health aracısı Microsoft Entra Bağlan Health hizmetiyle bağlantıyı kaybeder. Bu bağlantı kaybının nedenleri arasında ağ sorunları, izin sorunları ve diğer çeşitli sorunlar yer alabilir.

Aracı iki saatten uzun süre Microsoft Entra Bağlan Health hizmetine veri gönderemezse portalda şu uyarı görüntülenir: Sistem Sağlığı Hizmeti veriler güncel değildir.

Etkilenen Microsoft Entra Bağlan Health aracısının aşağıdaki PowerShell komutunu çalıştırarak Microsoft Entra Bağlan Health hizmetine veri yükleyip yükleyemeyeceğini öğrenebilirsiniz:

Test-AzureADConnectHealthConnectivity -Role ADFS

Role parametresi şu anda aşağıdaki değerleri alır:

ADFSSyncADDS

Not

Bağlantı aracını kullanmak için önce aracıyı kaydetmeniz gerekir. Aracı kaydını tamamlayamazsanız Microsoft Entra Bağlan Health için tüm gereksinimleri karşıladığınızdan emin olun. Bağlan üretkenliği aracı kaydı sırasında varsayılan olarak test edilir.

Microsoft Entra Bağlan Health kullanarak AD FS'i izleme

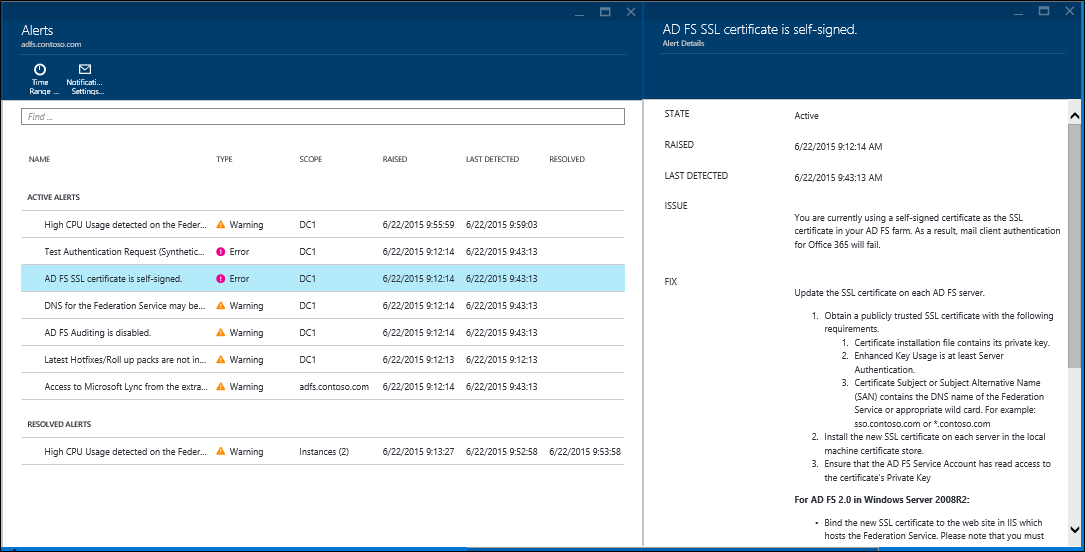

AD FS uyarıları

Microsoft Entra Bağlan Sistem Durumu Uyarıları bölümü, etkin uyarıların listesini sağlar. Her uyarı için ilgili bilgiler, çözüm adımları ve ilgili belgelere yönelik bağlantılar verilmiştir.

Ek bilgiler, uyarıyı çözme adımları ve ilgili belgelerin bağlantılarını içeren yeni bir dikey pencere açmak için etkin veya çözümlenmiş bir uyarıya çift tıklayabilirsiniz. Ayrıca, geçmişte çözümlenen uyarılara ilişkin geçmiş verileri de görüntüleyebilirsiniz.

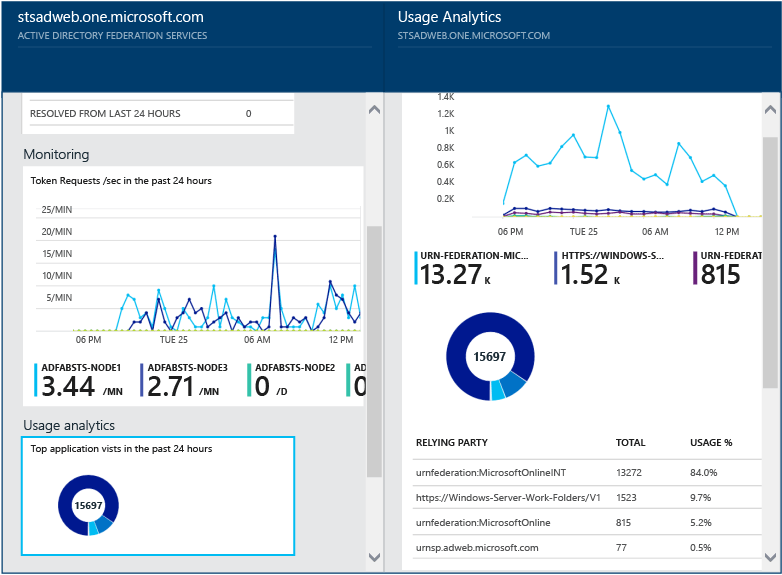

AD FS için Kullanım Analizi

Microsoft Entra Bağlan Sistem Durumu Kullanım Analizi, federasyon sunucularınızın kimlik doğrulama trafiğini analiz eder. Birkaç ölçüm ve gruplandırmayı gösteren kullanım analizi dikey penceresini açmak için kullanım analizi kutusuna çift tıklayabilirsiniz.

Not

Kullanım Analizini AD FS ile kullanabilmek için AD FS denetiminin etkin olduğundan emin olmanız gerekir. Daha fazla bilgi için bkz. AD FS için Denetimi Etkinleştirme.

Ek ölçümler seçmek, zaman aralığı belirtmek veya gruplandırmayı değiştirmek için kullanım analizi grafiğine sağ tıklayıp Grafiği Düzenle seçeneğini belirleyin. Ardından zaman aralığı belirtebilir, farklı bir ölçüm seçebilir ve gruplandırmayı değiştirebilirsiniz. Kimlik doğrulama trafiğinin dağılımını farklı "ölçümlere" göre görüntüleyebilir ve aşağıdaki bölümde açıklanan ilgili "gruplandırma ölçütü" parametrelerini kullanarak her ölçümü gruplandırabilirsiniz:

Ölçüm: Toplam İstek Sayısı - AD FS sunucuları tarafından işlenen toplam istek sayısı.

| Gruplandırma Ölçütü | Gruplandırma nedir ve ne işe yarar? |

|---|---|

| Tümünü | Tüm AD FS sunucuları tarafından işlenen isteklerin toplam sayısını gösterir. |

| Uygulama | Tüm istekleri hedeflenen bağlı olan tarafa göre gruplandırır. Bu gruplandırma, hangi uygulamanın toplam trafiğin yüzde kaçını aldığını anlamak için kullanışlıdır. |

| Sunucu | Tüm istekleri isteği işleyen sunucuya göre gruplandırır. Bu gruplandırma, toplam trafiğin yük dağıtımını anlamak için kullanışlıdır. |

| Workplace Join | Tüm istekleri çalışma alanına katılmış (bilinen) cihazlardan gelip gelmediğine göre gruplandırır. Bu gruplandırma, kaynaklarınıza kimlik altyapısı tarafından bilinmeyen cihazlar kullanılarak erişilip erişilmediğini anlamak için kullanışlıdır. |

| Kimlik Doğrulama Yöntemi | Toplam istekleri kimlik doğrulamak için kullanılan kimlik doğrulama yöntemine göre gruplandırır. Bu gruplandırma, kimlik doğrulaması için kullanılan yaygın kimlik doğrulama yöntemini anlamak için kullanışlıdır. Olası kimlik doğrulama yöntemleri aşağıdadır

Federasyon sunucuları SSO Tanımlama Bilgisi ile istek alırsa bu istek SSO (Çoklu Oturum Açma) olarak sayılır. Bu gibi durumlarda, tanımlama bilgisi geçerliyse kullanıcıdan kimlik bilgilerini sağlaması istenmez ve kullanıcı uygulamaya sorunsuz bir şekilde erişir. Federasyon sunucuları tarafından korunan birden fazla bağlı olan tarafınız varsa bu davranış yaygındır. |

| Ağ Konumu | Tüm istekleri kullanıcının ağ konumuna göre gruplandırır. İntranet veya extranet olabilir. Bu gruplandırma, trafiğin yüzde kaçının intranetten veya extranetten geldiğini anlamak için kullanışlıdır. |

Ölçüm: Toplam Başarısız İstek Sayısı - Federasyon hizmeti tarafından işlenen başarısız isteklerin toplam sayısı. (Bu ölçüm yalnızca Windows Server 2012 R2 için AD FS'de kullanılabilir)

| Gruplandırma Ölçütü | Gruplandırma nedir ve ne işe yarar? |

|---|---|

| Hata Türü | Önceden tanımlanmış hata türlerine göre hata sayısını gösterir. Bu gruplandırma, genel hata türlerini anlamak için kullanışlıdır.

|

| Sunucu | Hataları sunucuya göre gruplandırır. Bu gruplandırma sunucular genelindeki hata dağıtımını anlamak için kullanışlıdır. Düzensiz dağıtım, hatalı durumdaki bir sunucunun göstergesi olabilir. |

| Ağ Konumu | Hataları isteklerin ağ konumuna (intranet veya extranet) göre gruplandırır. Bu gruplandırma başarısız olan istek türlerini anlamak için kullanışlıdır. |

| Uygulama | Hataları hedeflenen uygulamaya (bağlı olan taraf) göre gruplandırır. Bu gruplandırma hedeflenen hangi uygulamanın en çok hata sayısını gördüğünü anlamak için kullanışlıdır. |

Ölçüm: Kullanıcı sayısı - Kimlik doğrulamak için etkin olarak AD FS’yi kullanan ortalama benzersiz kullanıcı sayısı

| Gruplandırma Ölçütü | Gruplandırma nedir ve ne işe yarar? |

|---|---|

| Tümünü | Bu ölçüm seçilen bir zaman dilimi içinde federasyon hizmeti kullanan kullanıcıların ortalama sayısını sağlar. Kullanıcılar gruplandırılmaz. Ortalama, seçilen zaman dilimine bağlı olarak değişir. |

| Uygulama | Ortalama kullanıcı sayısını hedeflenen uygulamaya (bağlı olan taraf) göre gruplandırır. Bu gruplandırma kaç kullanıcının hangi uygulamayı kullanmakta olduğunu anlamak için kullanışlıdır. |

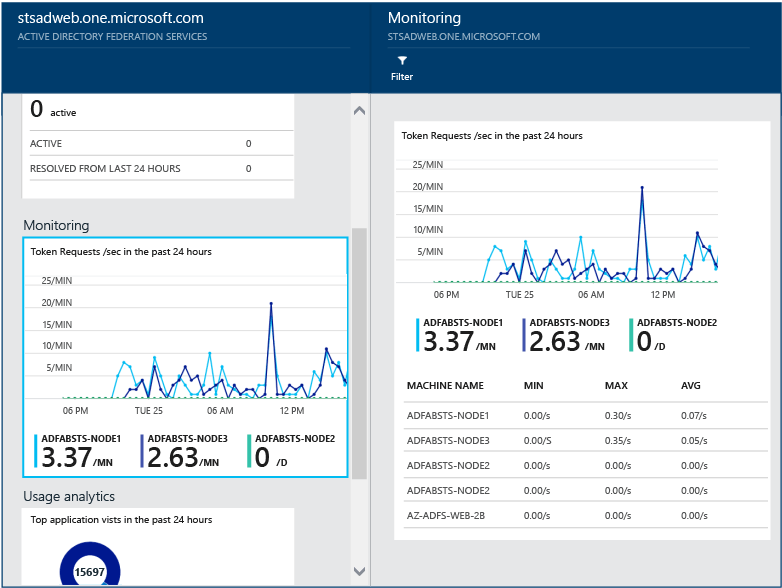

AD FS için Performans İzleme

Microsoft Entra Bağlan Health Performans İzleyicisi ing ölçümlerle ilgili izleme bilgileri sağlar. İzleme kutusunu seçtiğinizde, ölçümlere ilişkin ayrıntılı bilgiler içeren yeni bir dikey pencere açılır.

Dikey pencerenin üst kısmındaki Filtre seçeneğini işaretlediğinizde her bir sunucunun ölçümlerini görmek için sunucuya göre filtreleme yapabilirsiniz. Ölçümü değiştirmek için, izleme dikey penceresinin altındaki izleme grafiğine sağ tıklayıp Grafiği Düzenle’yi seçin (veya Grafiği Düzenle düğmesini seçin). Açılan yeni dikey pencerede, açılan menüden başka ölçümler seçebilir veya performans verilerini görüntülemek istediğiniz zaman aralığını belirleyebilirsiniz.

Hatalı Kullanıcı Adı/Parola kullanarak oturum açamayan İlk 50 Kullanıcı

Bir AD FS sunucusunda gerçekleşen başarısız kimlik doğrulama isteğinin en yaygın nedenlerinden biri geçersiz kimlik bilgileri ile ilgili isteklerdir, yani yanlış kullanıcı adı veya şifre istekleridir. Genellikle karmaşık parolalar, unutulan parolalar veya yazım hatalar nedeniyle oluşur.

Ancak, AD FS sunucularınızın beklenmeyen sayıda isteği işlemesiyle sonuçlanabilen diğer nedenlerle de mevcuttur, örneğin: Kullanıcı kimlik bilgilerini önbelleğe alan bir uygulama ve kimlik bilgilerinin süresinin dolması ya da kötü amaçlı bir kullanıcının bir dizi iyi bilinen parola ile hesapta oturum açmaya çalışması. Bu iki örnek, isteklerde ani bir artışa neden olabilecek geçerli nedenlerdir.

ADFS için Microsoft Entra Bağlan Health, geçersiz kullanıcı adı veya parola nedeniyle başarısız oturum açma girişimleri olan ilk 50 Kullanıcı hakkında bir rapor sağlar. Bu rapor, gruplardaki tüm AD FS sunucuları tarafından oluşturulan denetim olaylarının işlenmesiyle sağlanır.

Bu raporda şu bilgilere kolayca erişebilirsiniz:

- Son 30 gün içinde yanlış kullanıcı adı/parola ile başarısız olmuş isteklerin toplam sayısı

- Her gün hatalı kullanıcı adı/parola ile oturum açarak başarısız olan kullanıcıların ortalama sayısı.

Bu bölüme tıkladığınızda, ek ayrıntılı bilgi görüntüleyebileceğiniz ana rapor dikey penceresine yönlendirilirsiniz. Bu dikey pencere, yanlış kullanıcı adı veya parola ile yapılan isteklere ilişkin bir temel oluşturmaya yardımcı olan eğilim bilgileriyle birlikte grafik içerir. Ayrıca, geçen hafta boyunca en fazla başarısız girişim sayısına sahip ilk 50 kullanıcının listesini verir. Önceki haftanın ilk 50 kullanıcısı, hatalı parola artışlarını belirlemeye yardımcı olabilir.

Grafta şu bilgiler yer alır:

- Günlük olarak hatalı kullanıcı adı/parola nedeniyle başarısız olan oturum açma işlemlerinin toplam sayısı.

- Günlük olarak oturum açmada başarısız olan benzersiz kullanıcıların toplam sayısı.

- Son istek için istemci IP adresi

Raporda şu bilgiler yer alır:

| Rapor Öğesi | Açıklama |

|---|---|

| Kullanıcı kimliği | Kullanılan kullanıcı kimliğini gösterir. Bu değer, kullanıcının ne yazdığıyla ilgilidir ve bazı durumlarda yanlış kullanıcı kimliği kullanılır. |

| Başarısız Denemeler | Belirli bir kullanıcı kimliğine ait başarısız denemelerin toplam sayısını gösterir. Tablo, en fazla deneme sayısından en aza doğru azalan bir düzende sıralanır. |

| Son Hata | Son hatanın oluştuğu andaki zaman damgasını gösterir. |

| Son Hata IP’si | Son hatalı istekteki İstemci IP adresini gösterir. Bu değerde birden fazla IP adresi görürseniz, kullanıcının son girişim isteği IP’si ile birlikte iletme istemci IP’sini içerebilir. |

Not

Bu rapor, her 12 saatte bir bu süre içinde toplanan yeni bilgilerle otomatik olarak güncelleştirilir. Bu nedenle raporda son 12 saat içinde gerçekleşen oturum açma denemeleri bulunmayabilir.