Azure kaynağına veya başka bir kaynağa yönetilen kimlik erişimi atama

Azure kaynakları için yönetilen kimlikler, Microsoft Entra Id'nin bir özelliğidir. Azure kaynakları için yönetilen kimlikleri destekleyen Azure hizmetlerinin her biri kendi zaman çizelgesine tabidir. Başlamadan önce kaynağınıza yönelik yönetilen kimliklerin kullanılabilirlik durumunu ve bilinen sorunları gözden geçirdiğinizden emin olun.

Bu makalede, Azure sanal makinesi (VM) yönetilen kimliğine Bir Azure depolama hesabına nasıl erişim verildiğini gösterir. Yönetilen kimlikle bir Azure kaynağı yapılandırdıktan sonra yönetilen kimliğe herhangi bir güvenlik sorumlusuna benzer şekilde başka bir kaynağa erişim verebilirsiniz.

Önkoşullar

- Azure sanal makinesi veya Azure sanal makine ölçek kümesi gibi bir Azure kaynağında yönetilen kimliği etkinleştirdiğinizden emin olun. Azure kaynakları için yönetilen kimlik hakkında daha fazla bilgi için bkz . Azure kaynakları için yönetilen kimlikler nelerdir?.

- Sistem tarafından atanan ve kullanıcı tarafından atanan yönetilen kimlik arasındaki farkı gözden geçirin.

- Henüz bir Azure hesabınız yoksa, devam etmeden önce ücretsiz bir hesaba kaydolun.

Azure portalını kullanarak başka bir kaynağa yönetilen kimlik erişimi atamak için Azure RBAC kullanma

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Önemli

Aşağıda özetlenen adımlarda Azure RBAC kullanarak bir hizmete nasıl erişim verdiğiniz gösterilmektedir. Erişim vermeyle ilgili belirli hizmet belgelerine bakın; örneğin, yönergeler için Azure Veri Gezgini'a bakın. Bazı Azure hizmetleri, veri düzleminde Azure RBAC'yi benimseme sürecindedir.

Yönetilen kimliği yapılandırdığınız Azure aboneliğiyle ilişkilendirilmiş bir hesabı kullanarak Azure portalında oturum açın.

Erişim denetimini değiştirmek istediğiniz kaynağa gidin. Bu örnekte, depolama hesabına Azure sanal makinesi (VM) erişimi verecek ve ardından depolama hesabına gidebilirsiniz.

Erişim denetimi (IAM) öğesini seçin.

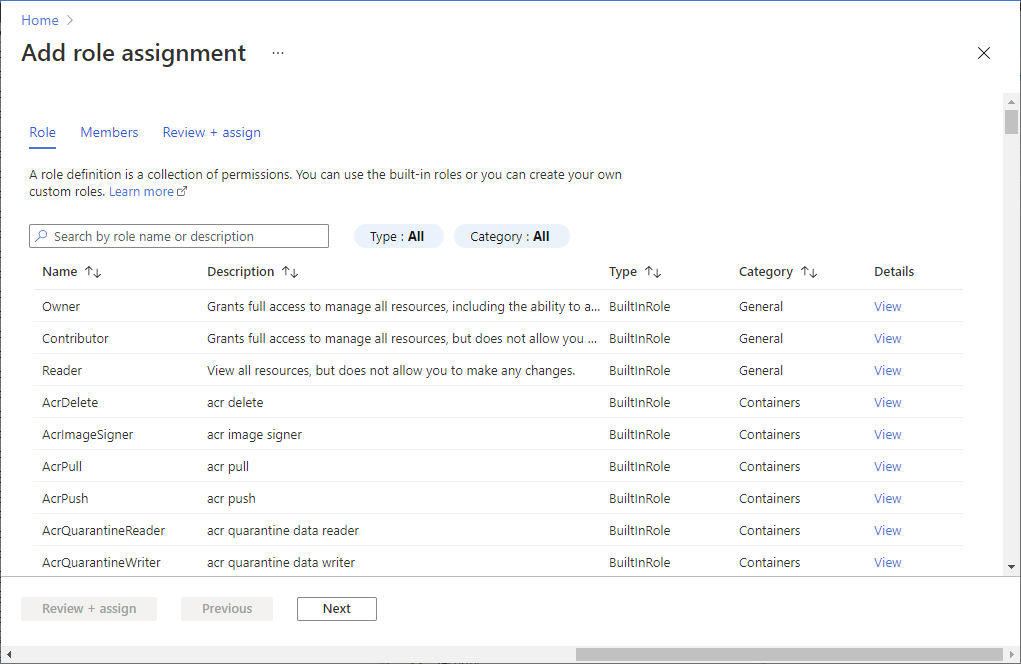

Rol ataması ekle sayfasını açmak için Rol ataması ekle'yi> seçin.

Rolü ve yönetilen kimliği seçin. Ayrıntılı adımlar için bkz. Azure portalı kullanarak Azure rolleri atama.

CLI kullanarak başka bir kaynağa yönetilen kimlik erişimi atamak için Azure RBAC kullanma

Azure Cloud Shell'de Bash ortamını kullanın. Daha fazla bilgi için bkz . Azure Cloud Shell'de Bash için hızlı başlangıç.

CLI başvuru komutlarını yerel olarak çalıştırmayı tercih ediyorsanız Azure CLI'yı yükleyin . Windows veya macOS üzerinde çalışıyorsanız Azure CLI’yi bir Docker kapsayıcısında çalıştırmayı değerlendirin. Daha fazla bilgi için bkz . Docker kapsayıcısında Azure CLI'yi çalıştırma.

Yerel yükleme kullanıyorsanız az login komutunu kullanarak Azure CLI ile oturum açın. Kimlik doğrulama işlemini tamamlamak için terminalinizde görüntülenen adımları izleyin. Diğer oturum açma seçenekleri için bkz . Azure CLI ile oturum açma.

İstendiğinde, ilk kullanımda Azure CLI uzantısını yükleyin. Uzantılar hakkında daha fazla bilgi için bkz. Azure CLI ile uzantıları kullanma.

Yüklü sürümü ve bağımlı kitaplıkları bulmak için az version komutunu çalıştırın. En son sürüme yükseltmek için az upgrade komutunu çalıştırın.

Bu örnekte, depolama hesabına Azure sanal makinesi (VM) tarafından yönetilen erişim vermiş olursunuz. İlk olarak az resource list komutunu kullanarak myVM adlı bir VM'nin hizmet sorumlusunu alın:

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)Azure Sanal Makine (VM) ölçek kümesi için komut aynıdır, ancak burada "DevTestVMSS" adlı VM kümesinin hizmet sorumlusunu alırsınız:

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)Hizmet sorumlusu kimliğine sahip olduktan sonra az role assignment create komutunu kullanarak sanal makine veya sanal makine ölçek kümesi Okuyucu'ya "myStorageAcct" adlı bir depolama hesabına erişim verin:

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

PowerShell kullanarak başka bir kaynağa yönetilen kimlik erişimi atamak için Azure RBAC kullanma

Not

Azure ile etkileşim kurmak için Azure Az PowerShell modülünü kullanmanızı öneririz. Başlamak için bkz. Azure PowerShell'i yükleme. Az PowerShell modülüne nasıl geçeceğinizi öğrenmek için bkz. Azure PowerShell’i AzureRM’den Az’ye geçirme.

Bu örnekteki betikleri çalıştırmak için iki seçeneğiniz vardır:

- Kod bloklarının sağ üst köşesindeki Deneyin düğmesini kullanarak açabileceğiniz Azure Cloud Shell'i kullanın.

- Azure PowerShell'in en son sürümünü yükleyerek betikleri yerel olarak çalıştırın, ardından kullanarak

Connect-AzAccountAzure'da oturum açın.

Azure VM gibi bir Azure kaynağında yönetilen kimliği etkinleştirin.

Azure sanal makinesine (VM) bir depolama hesabına erişim verin.

- Yönetilen kimliği etkinleştirdiğinizde oluşturulan adlı

myVMVM'nin hizmet sorumlusunu almak için Get-AzVM kullanın. - VM Okuyucusu'na adlı

myStorageAcctbir depolama hesabına erişim vermek için New-AzRoleAssignment kullanın:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Yönetilen kimliği etkinleştirdiğinizde oluşturulan adlı

Sonraki adımlar

- Azure sanal makinesinde yönetilen kimlikleri etkinleştirmek için bkz . Azure kaynakları için yönetilen kimlikleri yapılandırma.

- Azure sanal makine ölçek kümesinde yönetilen kimlikleri etkinleştirmek için bkz . Sanal makine ölçek kümesinde Azure kaynakları için yönetilen kimlikleri yapılandırma.