Microsoft Entra rollerini gruplara atama

Rol yönetimini basitleştirmek için, Microsoft Entra rollerini kişiler yerine bir gruba atayabilirsiniz. Bu makalede, Microsoft Entra yönetim merkezi, PowerShell veya Microsoft Graph API'sini kullanarak rol atanabilir gruplara Microsoft Entra rollerinin nasıl atandığı açıklanmaktadır.

Önkoşullar

- Microsoft Entra Id P1 lisansı

- Ayrıcalıklı Rol Yönetici istrator rolü

- Microsoft Graph PowerShell kullanırken Microsoft.Graph modülü

- Azure AD PowerShell kullanırken Azure AD PowerShell modülü

- Microsoft Graph API için Graph gezginini kullanırken yönetici onayı

Daha fazla bilgi için bkz . PowerShell veya Graph Explorer'ı kullanma önkoşulları.

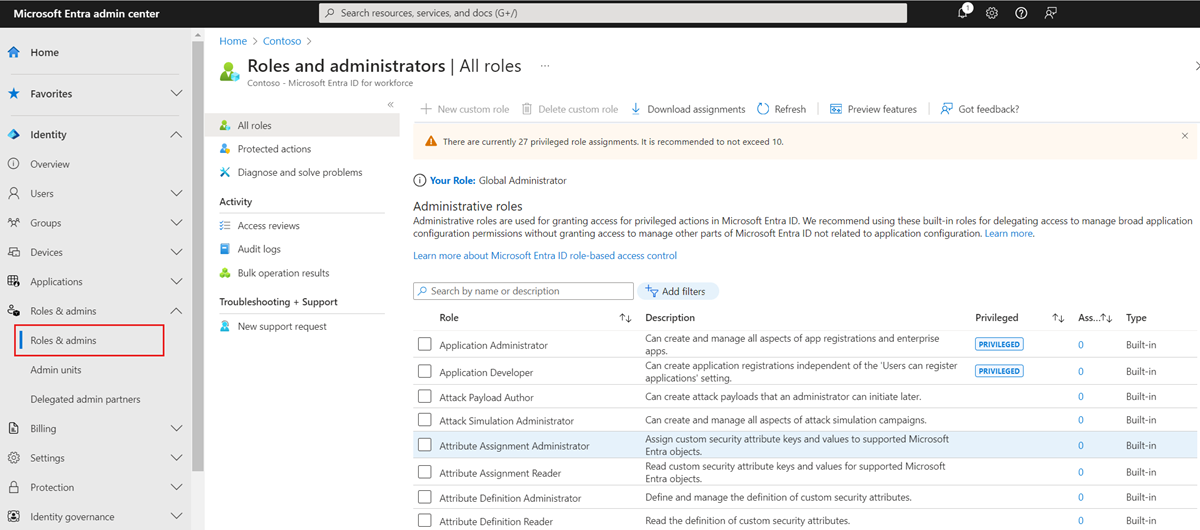

Microsoft Entra yönetim merkezi

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Bir gruba Microsoft Entra rolü atamak, yalnızca rol atanabilir grupların kullanılabilmesi dışında kullanıcı ve hizmet sorumluları atamaya benzer.

İpucu

Bu adımlar, Microsoft Entra ID P1 lisansına sahip müşteriler için geçerlidir. Kiracınızda Bir Microsoft Entra Id P2 lisansınız varsa, bunun yerine Privileged Identity Management'ta Microsoft Entra rollerini atama başlığındaki adımları izlemeniz gerekir.

En azından Ayrıcalıklı Rol Yönetici istrator olarak Microsoft Entra yönetim merkezinde oturum açın.

Kimlik>Rolleri ve yöneticiler>Rolleri ve yöneticiler'e göz atın.

Rolü açmak için rol adını seçin. Rolün yanına onay işareti eklemeyin.

Atama ekle’yi seçin.

Aşağıdaki ekran görüntüsünden farklı bir şey görürseniz Microsoft Entra Id P2'niz olabilir. Daha fazla bilgi için bkz . Privileged Identity Management'ta Microsoft Entra rollerini atama.

Bu role atamak istediğiniz grubu seçin. Yalnızca rol atanabilir gruplar görüntülenir.

Grup listelenmiyorsa rol atanabilir bir grup oluşturmanız gerekir. Daha fazla bilgi için bkz . Microsoft Entra Id'de rol atanabilir grup oluşturma.

Rolü gruba atamak için Ekle'yi seçin.

PowerShell

Rol atanabilir grup oluşturma

Rol atanabilir bir grup oluşturmak için New-MgGroup komutunu kullanın.

Connect-MgGraph -Scopes "Group.ReadWrite.All","RoleManagement.ReadWrite.Directory"

$group = New-MgGroup -DisplayName "Contoso_Helpdesk_Administrators" -Description "This group has Helpdesk Administrator built-in role assigned to it in Azure AD." -MailEnabled:$false -SecurityEnabled -MailNickName "contosohelpdeskadministrators" -IsAssignableToRole:$true

Atamak istediğiniz rol tanımını alma

Rol tanımı almak için Get-MgRoleManagementDirectoryRoleDefinition komutunu kullanın.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "displayName eq 'Helpdesk Administrator'"

Rol ataması oluşturma

Rolü atamak için New-MgRoleManagementDirectoryRoleAssignment komutunu kullanın.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roleDefinition.Id -PrincipalId $group.Id

Microsoft Graph API

Rol atanabilir grup oluşturma

Rol atanabilir bir grup oluşturmak için Grup oluşturma API'sini kullanın.

İste

POST https://graph.microsoft.com/v1.0/groups

{

"description": "This group is assigned to Helpdesk Administrator built-in role of Azure AD.",

"displayName": "Contoso_Helpdesk_Administrators",

"groupTypes": [

"Unified"

],

"isAssignableToRole": true,

"mailEnabled": true,

"mailNickname": "contosohelpdeskadministrators",

"securityEnabled": true

}

Response

HTTP/1.1 201 Created

Atamak istediğiniz rol tanımını alma

Rol tanımı almak için List unifiedRoleDefinitions API'sini kullanın.

İste

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleDefinitions?$filter = displayName eq 'Helpdesk Administrator'

Response

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleDefinitions",

"value": [

{

"id": "729827e3-9c14-49f7-bb1b-9608f156bbb8",

"description": "Can reset passwords for non-administrators and Helpdesk Administrators.",

"displayName": "Helpdesk Administrator",

"isBuiltIn": true,

"isEnabled": true,

"resourceScopes": [

"/"

],

...

Rol atamasını oluşturma

Rolü atamak için UnifiedRoleAssignment API'sini oluşturun.

İste

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments

{

"@odata.type": "#microsoft.graph.unifiedRoleAssignment",

"principalId": "<Object ID of Group>",

"roleDefinitionId": "<ID of role definition>",

"directoryScopeId": "/"

}

Response

HTTP/1.1 201 Created

Content-type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignments/$entity",

"id": "<Role assignment ID>",

"roleDefinitionId": "<ID of role definition>",

"principalId": "<Object ID of Group>",

"directoryScopeId": "/"

}