Öğretici: SAP NetWeaver ile Microsoft Entra çoklu oturum açma (SSO) tümleştirmesi

Bu öğreticide SAP NetWeaver'ı Microsoft Entra Id ile tümleştirmeyi öğreneceksiniz. SAP NetWeaver'ı Microsoft Entra Id ile tümleştirdiğinizde şunları yapabilirsiniz:

- Microsoft Entra Id'de SAP NetWeaver'a kimlerin erişimi olduğunu denetleme.

- Kullanıcılarınızın Microsoft Entra hesaplarıyla SAP NetWeaver'da otomatik olarak oturum açmasını sağlayın.

- Hesaplarınızı tek bir merkezi konumda yönetin.

Önkoşullar

Başlamak için aşağıdaki öğelere ihtiyacınız vardır:

- Microsoft Entra aboneliği. Aboneliğiniz yoksa ücretsiz bir hesap alabilirsiniz.

- SAP NetWeaver çoklu oturum açma (SSO) özellikli abonelik.

- SAP NetWeaver V7.20 veya üzeri

Senaryo açıklaması

- SAP NetWeaver hem SAML (SP tarafından başlatılan SSO) hem de OAuth'u destekler. Bu öğreticide, Microsoft Entra SSO'sunu bir test ortamında yapılandırıp test edin.

Not

Bu uygulamanın tanımlayıcısı sabit bir dize değeridir, bu nedenle tek bir kiracıda yalnızca bir örnek yapılandırılabilir.

Not

Uygulamayı SAML'de veya OAuth'da kuruluş gereksinimlerinize göre yapılandırın.

Galeriden SAP NetWeaver ekleme

SAP NetWeaver'ın Microsoft Entra Id ile tümleştirmesini yapılandırmak için, yönetilen SaaS uygulamaları listenize galeriden SAP NetWeaver eklemeniz gerekir.

- Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>Yeni uygulama'ya göz atın.

- Galeriden ekle bölümünde, arama kutusuna SAP NetWeaver yazın.

- Sonuçlar panelinden SAP NetWeaver'ı seçin ve uygulamayı ekleyin. Uygulama kiracınıza eklenirken birkaç saniye bekleyin.

Alternatif olarak, Kurumsal Uygulama Yapılandırması Sihirbazı'nı da kullanabilirsiniz. Bu sihirbazda, kiracınıza bir uygulama ekleyebilir, uygulamaya kullanıcı/grup ekleyebilir, roller atayabilir ve SSO yapılandırmasında da gezinebilirsiniz. Microsoft 365 sihirbazları hakkında daha fazla bilgi edinin.

SAP NetWeaver için Microsoft Entra SSO yapılandırma ve test

B.Simon adlı bir test kullanıcısını kullanarak SAP NetWeaver ile Microsoft Entra SSO'u yapılandırın ve test edin. SSO'nun çalışması için Bir Microsoft Entra kullanıcısı ile SAP NetWeaver'daki ilgili kullanıcı arasında bir bağlantı ilişkisi kurmanız gerekir.

SAP NetWeaver ile Microsoft Entra SSO'u yapılandırmak ve test etmek için aşağıdaki adımları gerçekleştirin:

- Kullanıcılarınızın bu özelliği kullanmasını sağlamak için Microsoft Entra SSO'nuzu yapılandırın.

- UYGULAMA tarafında SSO ayarlarını yapılandırmak için SAML kullanarak SAP NetWeaver'ı yapılandırın.

- Yapılandırmanın çalışıp çalışmadığını doğrulamak için SSO test edin.

- Uygulama tarafında OAuth ayarlarını yapılandırmak için OAuth için SAP NetWeaver'ı yapılandırın.

- Kimlik Sağlayıcısı (IdP) olarak Azure AD kullanmak için Azure AD'den Erişim Belirteci isteyin.

Microsoft Entra SSO'sını yapılandırma

Bu bölümde Microsoft Entra çoklu oturum açmayı etkinleştirebilirsiniz.

SAP NetWeaver ile Microsoft Entra çoklu oturum açmayı yapılandırmak için aşağıdaki adımları gerçekleştirin:

Yeni bir web tarayıcısı penceresi açın ve SAP NetWeaver şirket sitenizde yönetici olarak oturum açın

SMICM T-Code'da http ve https hizmetlerinin etkin olduğundan ve uygun bağlantı noktalarının atandığından emin olun.

SSO'nun gerekli olduğu SAP Sisteminin (T01) iş istemcisinde oturum açın ve HTTP Güvenlik oturumu Yönetimi'ni etkinleştirin.

İşlem kodu SICF_SESSIONS gidin. Geçerli değerlerle tüm ilgili profil parametrelerini görüntüler. Aşağıdaki gibi görünürler:-

login/create_sso2_ticket = 2 login/accept_sso2_ticket = 1 login/ticketcache_entries_max = 1000 login/ticketcache_off = 0 login/ticket_only_by_https = 0 icf/set_HTTPonly_flag_on_cookies = 3 icf/user_recheck = 0 http/security_session_timeout = 1800 http/security_context_cache_size = 2500 rdisp/plugin_auto_logout = 1800 rdisp/autothtime = 60Not

Yukarıdaki parametreleri kuruluşunuzun gereksinimlerine göre ayarlayın. Yukarıdaki parametreler burada yalnızca gösterge olarak verilmiştir.

Gerekirse, SAP sisteminin örnek/varsayılan profilinde parametreleri ayarlayın ve SAP sistemini yeniden başlatın.

HTTP güvenlik oturumlarını etkinleştirmek için ilgili istemciye çift tıklayın.

Aşağıdaki SICF hizmetlerini etkinleştirin:

/sap/public/bc/sec/saml2 /sap/public/bc/sec/cdc_ext_service /sap/bc/webdynpro/sap/saml2 /sap/bc/webdynpro/sap/sec_diag_tool (This is only to enable / disable trace)

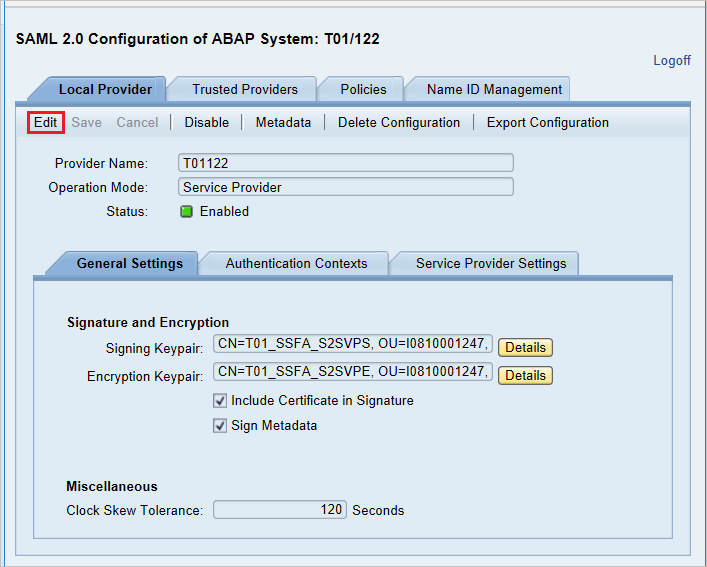

[T01/122] SAP sisteminin iş istemcisinde İşlem kodu SAML2'ye gidin. Tarayıcıda bir kullanıcı arabirimi açar. Bu örnekte SAP iş istemcisi olarak 122 olduğunu varsaydık.

Kullanıcı arabirimine girmek için kullanıcı adınızı ve parolanızı girin ve Düzenle'ye tıklayın.

Sağlayıcı Adı'nın yerine T01122 yazın ve Kaydet'e

http://T01122tıklayın.Not

Varsayılan olarak sağlayıcı adı biçim olarak

<sid><client>gelir, ancak Microsoft Entra Id, birden çok SAP NetWeaver ABAP altyapısının<protocol>://<name>Microsoft Entra ID'de yapılandırılmasına izin vermek için sağlayıcı adınıhttps://<sid><client>korumayı önerir.

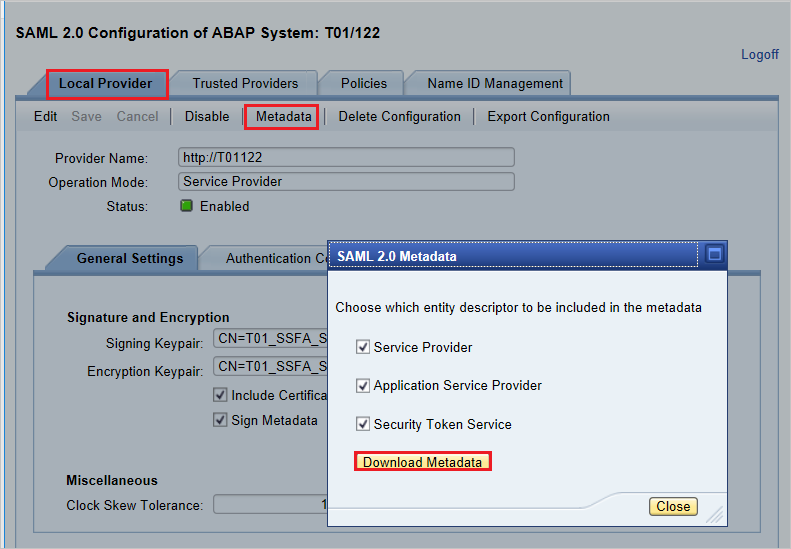

Hizmet Sağlayıcısı Meta Verileri Oluşturma:- SAML 2.0 Kullanıcı Arabiriminde Yerel Sağlayıcı ve Güvenilen Sağlayıcılar ayarlarını yapılandırmayı tamamladıktan sonra, sonraki adım hizmet sağlayıcısının meta veri dosyasını (SAP'deki tüm ayarları, kimlik doğrulama bağlamlarını ve diğer yapılandırmaları içerecek şekilde) oluşturmak olacaktır. Bu dosya oluşturulduktan sonra bu dosyayı Microsoft Entra Id'ye yükleyin.

Yerel Sağlayıcı sekmesine gidin.

Meta Veriler'e tıklayın.

Oluşturulan Meta Veri XML dosyasını bilgisayarınıza kaydedin ve Azure portalında Tanımlayıcı ve Yanıt URL'si değerlerini otomatik olarak doldurmaya yönelik Temel SAML Yapılandırması bölümüne yükleyin.

Microsoft Entra SSO'nun etkinleştirilmesi için bu adımları izleyin.

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları>SAP NetWeaver uygulama tümleştirme sayfasına göz atın, Yönet bölümünü bulun ve Çoklu oturum açma'yı seçin.

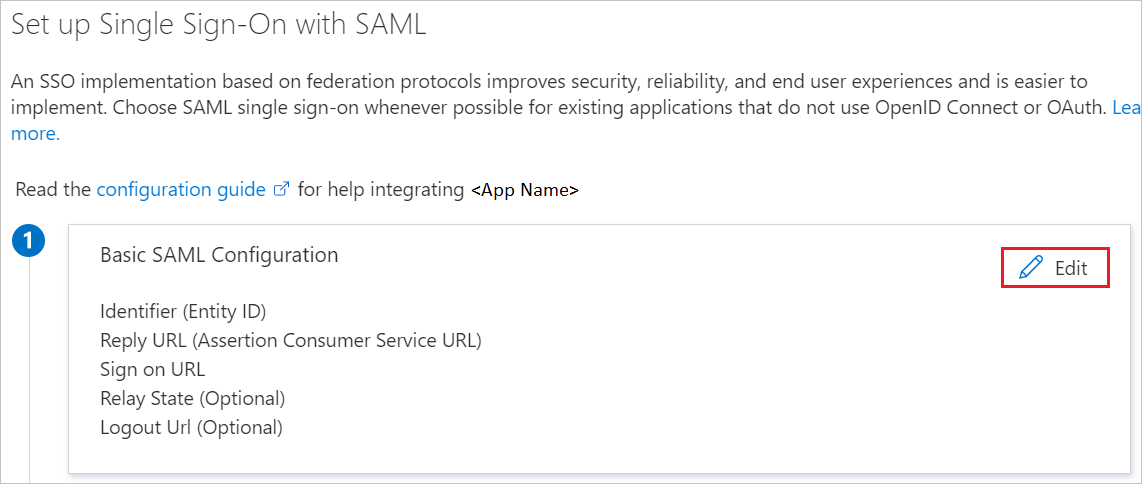

Çoklu oturum açma yöntemi seçin sayfasında SAML'yi seçin.

SamL ile Çoklu Oturum Açmayı Ayarla sayfasında, ayarları düzenlemek için Temel SAML Yapılandırması'nın kalem simgesine tıklayın.

Temel SAML Yapılandırması bölümünde, uygulamayı IDP tarafından başlatılan modda yapılandırmak istiyorsanız aşağıdaki adımı gerçekleştirin:

Daha önce edindiğiniz Hizmet Sağlayıcısı meta veri dosyasını karşıya yüklemek için Meta veri dosyasını karşıya yükle'ye tıklayın.

Klasör logosuna tıklayarak meta veri dosyasını seçin ve Karşıya Yükle'ye tıklayın.

Meta veri dosyası başarıyla karşıya yüklendikten sonra, Tanımlayıcı ve Yanıt URL'si değerleri aşağıda gösterildiği gibi Temel SAML Yapılandırması bölümü metin kutusunda otomatik olarak doldurulur:

Oturum açma URL'si metin kutusuna aşağıdaki deseni kullanarak bir URL yazın:

https://<your company instance of SAP NetWeaver>

Not

Bazı müşteriler, örnekleri için yapılandırılmış yanlış bir Yanıt URL'si hatasıyla karşılaştı. Böyle bir hata alırsanız bu PowerShell komutlarını kullanın. Önce uygulama nesnesindeki Yanıt URL'lerini Yanıt URL'si ile güncelleştirin, ardından hizmet sorumlusunu güncelleştirin. Hizmet Sorumlusu Kimliği değerini almak için Get-MgServicePrincipal kullanın.

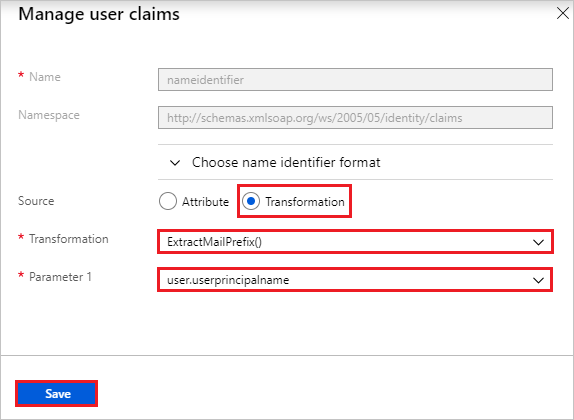

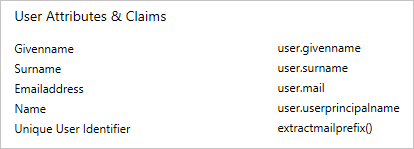

$params = @{ web = @{ redirectUris = "<Your Correct Reply URL>" } } Update-MgApplication -ApplicationId "<Application ID>" -BodyParameter $params Update-MgServicePrincipal -ServicePrincipalId "<Service Principal ID>" -ReplyUrls "<Your Correct Reply URL>"SAP NetWeaver uygulaması SAML onaylarını belirli bir biçimde bekler ve bu da SAML belirteç öznitelikleri yapılandırmanıza özel öznitelik eşlemeleri eklemenizi gerektirir. Aşağıdaki ekran görüntüsünde varsayılan özniteliklerin listesi gösterilmektedir. Kullanıcı Öznitelikleri iletişim kutusunu açmak için Düzenle simgesine tıklayın.

Kullanıcı Öznitelikleri iletişim kutusundaki Kullanıcı Talepleri bölümünde, yukarıdaki görüntüde gösterildiği gibi SAML belirteci özniteliğini yapılandırın ve aşağıdaki adımları uygulayın:

Düzenle simgesine tıklayarak Kullanıcı taleplerini yönet iletişim kutusunu açın.

Dönüştürme listesinden ExtractMailPrefix() öğesini seçin.

Parametre 1 listesinden user.userprincipalname öğesini seçin.

Kaydet'e tıklayın.

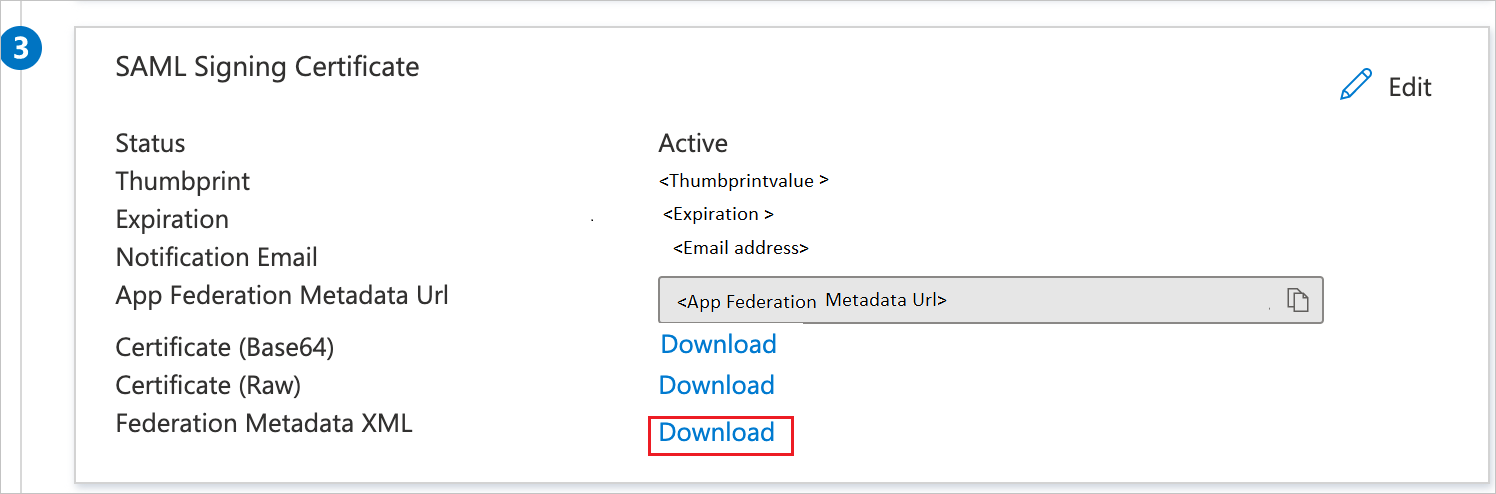

SAML ile Çoklu Oturum Açmayı Ayarla sayfasındaki SAML İmzalama Sertifikası bölümünde Federasyon Meta Verileri XML'sini bulun ve İndir'i seçerek sertifikayı indirip bilgisayarınıza kaydedin.

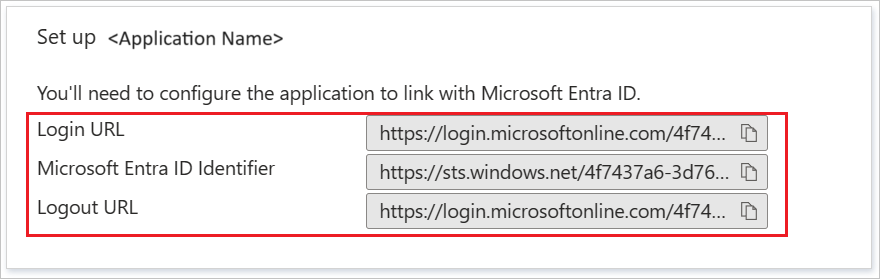

SAP NetWeaver'ı ayarlama bölümünde, gereksinimlerinize göre uygun URL'leri kopyalayın.

Microsoft Entra test kullanıcısı oluşturma

Bu bölümde B.Simon adlı bir test kullanıcısı oluşturacaksınız.

- Microsoft Entra yönetim merkezinde en az Bir Kullanıcı Yöneticisi olarak oturum açın.

- Kimlik>Kullanıcılar>Tüm kullanıcılar seçeneğine gidin.

- Ekranın üst kısmındaki Yeni kullanıcı>Yeni kullanıcı oluştur'u seçin.

- Kullanıcı özellikleri bölümünde şu adımları izleyin:

- Görünen ad alanına girin

B.Simon. - Kullanıcı asıl adı alanına girinusername@companydomain.extension. Örneğin,

B.Simon@contoso.com. - Parolayı göster onay kutusunu seçin ve ardından Parola kutusunda görüntülenen değeri not edin.

- Gözden geçir ve oluştur’u seçin.

- Görünen ad alanına girin

- Oluştur'u belirleyin.

Microsoft Entra test kullanıcısını atama

Bu bölümde, SAP NetWeaver'a erişim vererek B.Simon'un çoklu oturum açma özelliğini kullanmasını sağlayacaksınız.

- Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>SAP NetWeaver'a göz atın.

- Uygulamanın genel bakış sayfasında Yönet bölümünü bulun ve Kullanıcılar ve gruplar'ı seçin.

- Kullanıcı ekle'yi ve ardından Atama Ekle iletişim kutusunda Kullanıcılar ve gruplar'ı seçin.

- Kullanıcılar ve gruplar iletişim kutusunda, Kullanıcılar listesinden B.Simon'ı seçin, ardından ekranın en altındaki Seç düğmesine tıklayın. Kullanıcılara atanacak bir rol bekliyorsanız Rol seçin açılan listesinden bu rolü seçebilirsiniz. Bu uygulama için hiçbir rol ayarlanmamışsa, "Varsayılan Erişim" rolünün seçili olduğunu görürsünüz.

- Atama Ekle iletişim kutusunda Ata düğmesine tıklayın.

SAML kullanarak SAP NetWeaver'ı yapılandırma

SAP sisteminde oturum açın ve SAML2 işlem koduna gidin. SAML yapılandırma ekranıyla yeni tarayıcı penceresi açılır.

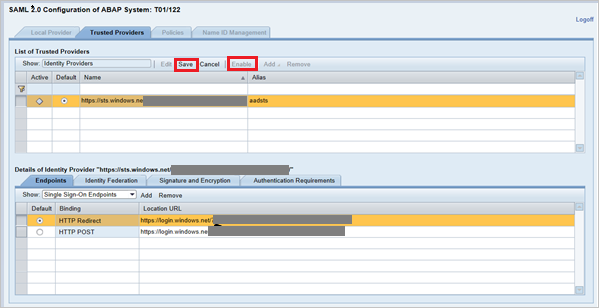

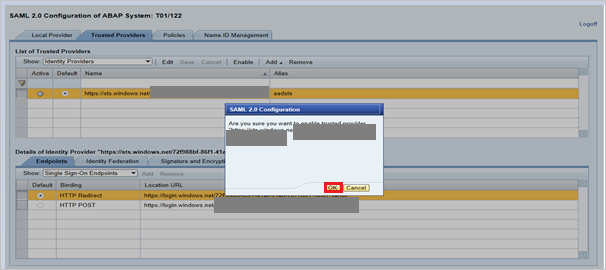

Güvenilen Kimlik sağlayıcısı (Microsoft Entra Id) için Bitiş noktalarını yapılandırmak için Güvenilen Sağlayıcılar sekmesine gidin.

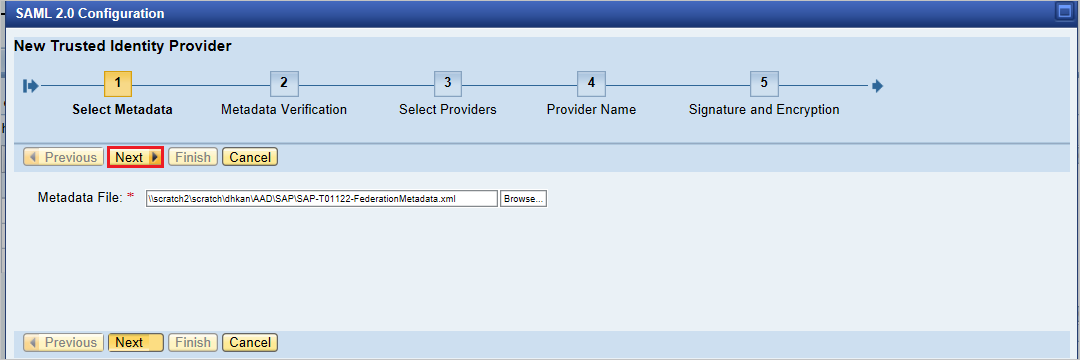

Ekle'ye basın ve bağlam menüsünden Meta Veri Dosyasını Karşıya Yükle'yi seçin.

İndirdiğiniz meta veri dosyasını karşıya yükleyin.

Sonraki ekranda Diğer Ad adını yazın. Örneğin, yazın

aadstsve devam etmek için İleri'ye basın.

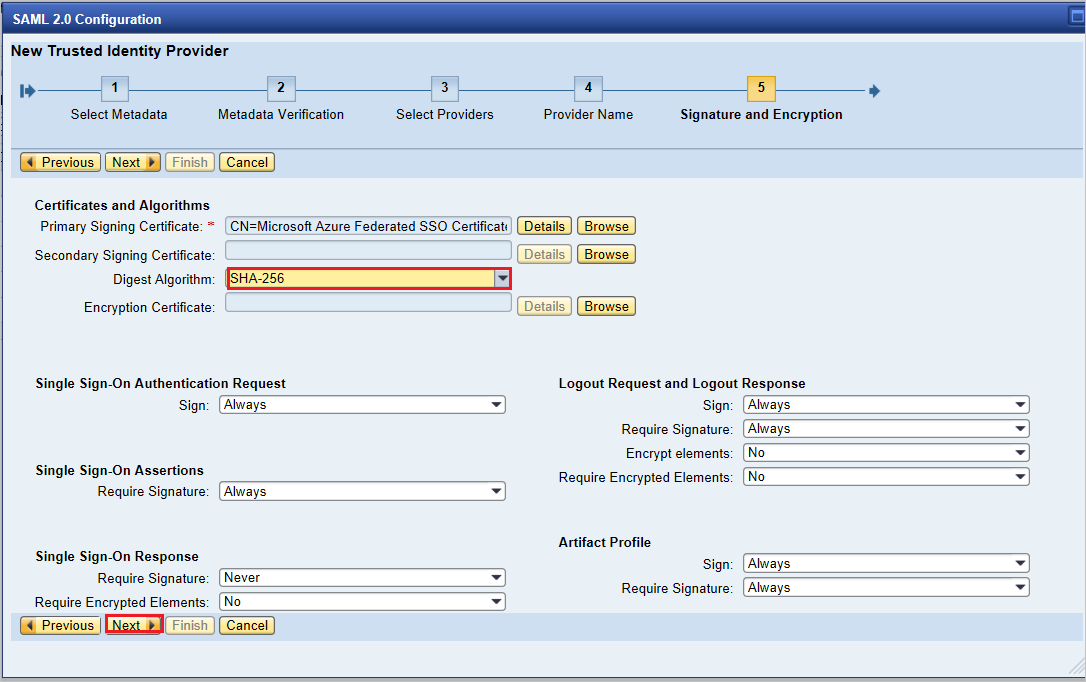

Özet Algoritmanızın SHA-256 olması ve herhangi bir değişiklik gerektirmediğinden emin olun ve İleri'ye basın.

Çoklu Oturum Açma Uç Noktaları'nda HTTP POST kullanın ve devam etmek için İleri'ye tıklayın.

Tek Oturum Kapatma Uç Noktaları'nda HTTPRedirect'i seçin ve devam etmek için İleri'ye tıklayın.

Yapıt Uç Noktaları'nda devam etmek için İleri'ye basın.

Kimlik Doğrulama Gereksinimleri'nin üzerinde Son'a tıklayın.

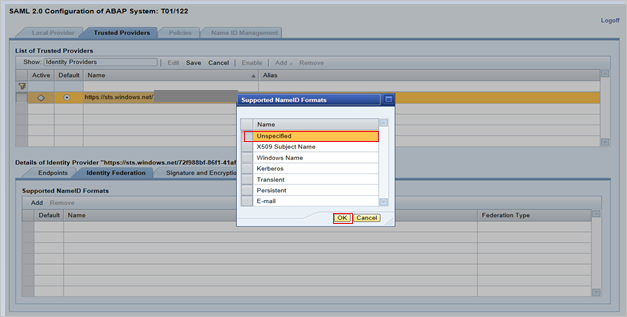

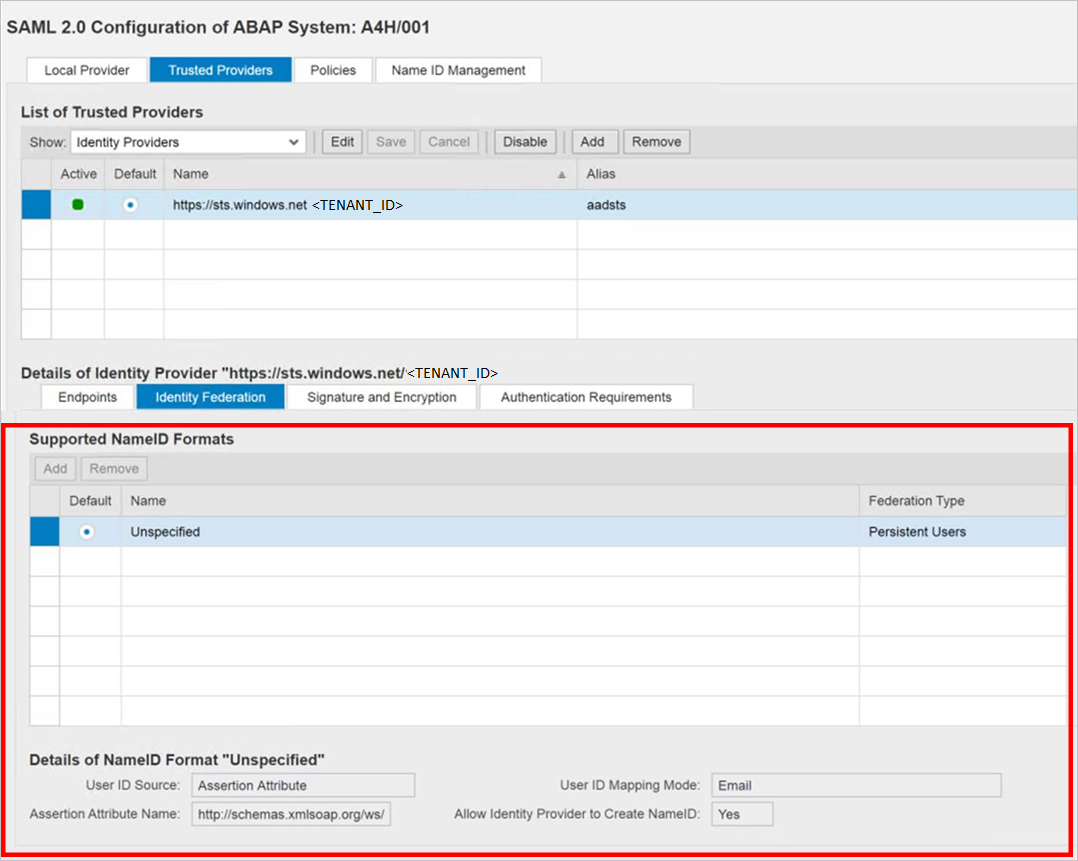

Güvenilir Sağlayıcı>Kimliği Federasyonu (ekranın alt kısmından) sekmesine gidin. Düzenle'yi tıklatın.

Kimlik Federasyonu sekmesinin (alt pencere) altında Ekle'ye tıklayın.

Açılan pencerede, Desteklenen NameID biçimlerinden Belirtilmemiş'i seçin ve Tamam'a tıklayın.

Kullanıcı Kimliği Kaynağı değerini Onay Özniteliği, Kullanıcı Kimliği eşleme modu değerini E-posta ve Onay Özniteliği Adı olarak

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameverin.

SAP kullanıcısı ile Microsoft Entra talebi arasındaki bağlantıyı Kullanıcı Kimliği Kaynağı ve Kullanıcı Kimliği eşleme modu değerlerinin belirlediğini unutmayın.

Senaryo: SAP Kullanıcısı ile Microsoft Entra kullanıcı eşlemesi.

SAP'den NameID ayrıntıları ekran görüntüsü.

Microsoft Entra Id'den gerekli taleplerden bahseden ekran görüntüsü.

Senaryo: SU01'de yapılandırılmış e-posta adresine göre SAP kullanıcı kimliğini seçin. Bu durumda, SSO gerektiren her kullanıcı için su01'de e-posta kimliği yapılandırılmalıdır.

SAP'den NameID ayrıntıları ekran görüntüsü.

Microsoft Entra Id'den gerekli taleplerden bahseden ekran görüntüsü.

Kaydet'e ve ardından Etkinleştir'e tıklayarak kimlik sağlayıcısını etkinleştirin.

İstendikten sonra Tamam'a tıklayın.

SAP NetWeaver test kullanıcısı oluşturma

Bu bölümde SAP NetWeaver'da B.simon adlı bir kullanıcı oluşturacaksınız. Kullanıcıları SAP NetWeaver platformuna eklemek için lütfen sap uzman ekibinizde çalışın veya kuruluşunuzun SAP iş ortağıyla birlikte çalışın.

SSO'ları test edin

Kimlik sağlayıcısı Microsoft Entra Id etkinleştirildikten sonra, kullanıcı adı ve parola istemi olmadığından emin olmak için aşağıdaki URL'ye erişmeyi deneyin.

https://<sapurl>/sap/bc/bsp/sap/it00/default.htm(veya) aşağıdaki URL'yi kullanın

https://<sapurl>/sap/bc/bsp/sap/it00/default.htmNot

sapurl değerini gerçek SAP konak adıyla değiştirin.

Yukarıdaki URL sizi aşağıda belirtilen ekrana götürmelidir. Aşağıdaki sayfaya ulaşabiliyorsanız, Microsoft Entra SSO kurulumu başarıyla yapılır.

Kullanıcı adı ve parola istemi oluşursa, URL'yi kullanarak bir izleme etkinleştirerek sorunu tanılayabilirsiniz:

https://<sapurl>/sap/bc/webdynpro/sap/sec_diag_tool?sap-client=122&sap-language=EN#

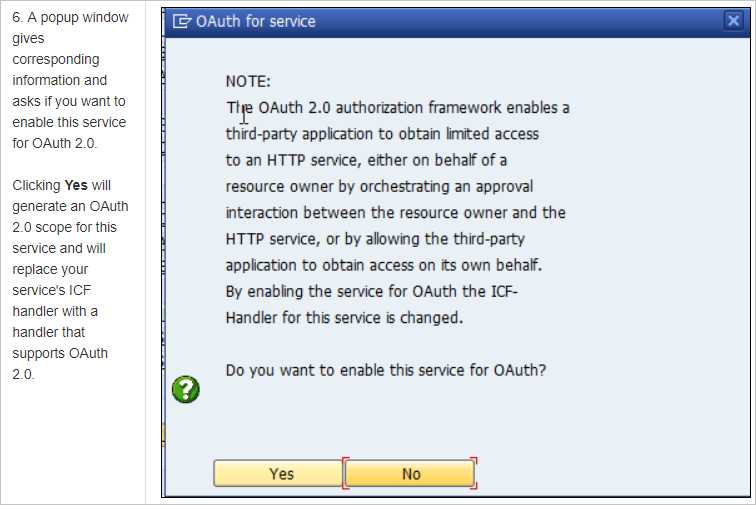

SAP NetWeaver'ı OAuth için yapılandırma

SAP Documented işlemi şu konumda kullanılabilir: NetWeaver Ağ Geçidi Hizmeti Etkinleştirme ve OAuth 2.0 Kapsam Oluşturma

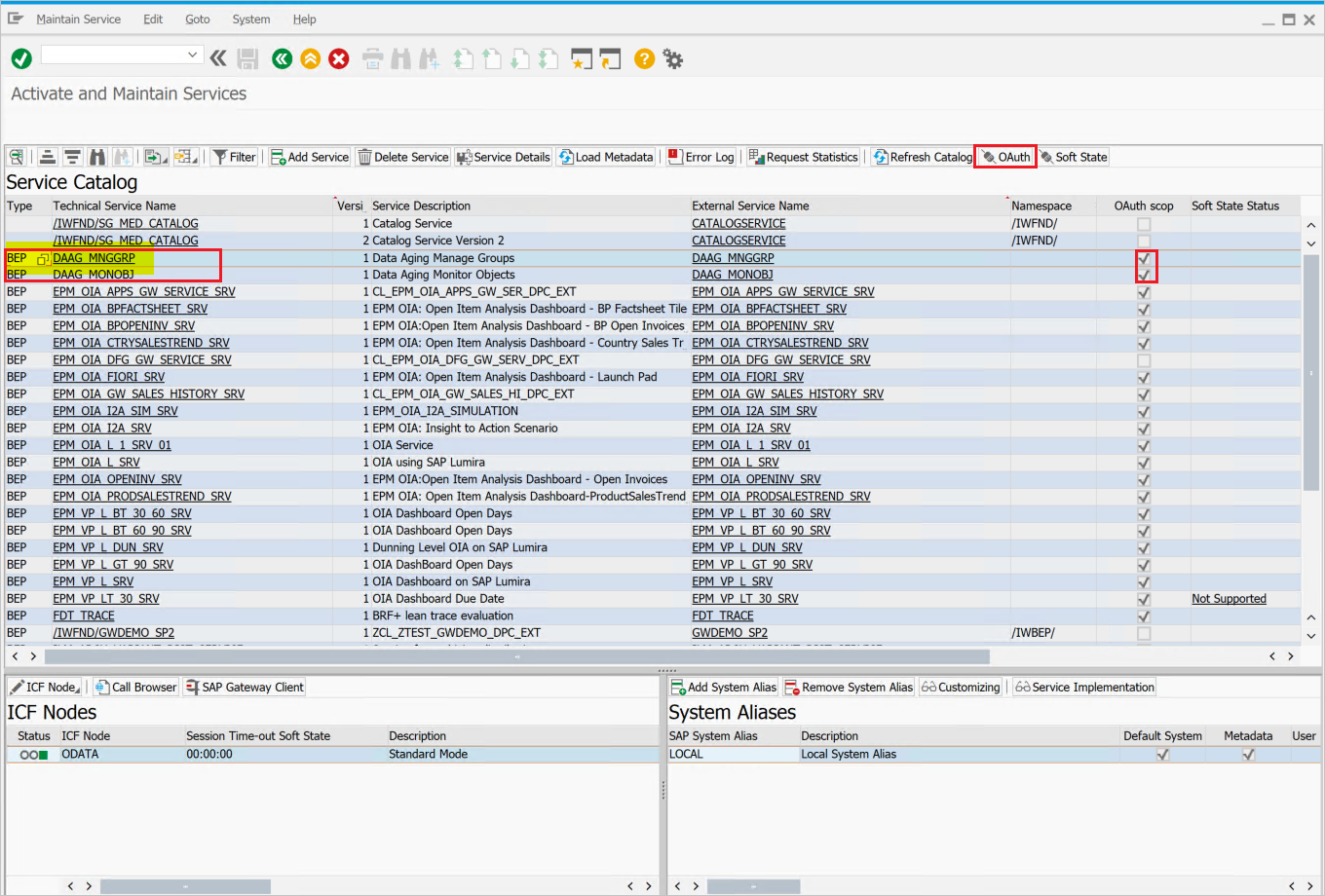

SPRO'ya gidin ve Etkinleştirme ve Bakım hizmetlerini bulun.

Bu örnekte, OData hizmetini

DAAG_MNGGRPOAuth ile Microsoft Entra SSO'ya bağlamak istiyoruz. HizmetDAAG_MNGGRPiçin teknik hizmet adı aramasını kullanın ve henüz etkin değilse etkinleştirin (ICF düğümleri sekmesinde durumu arayıngreen). Sistem diğer adının (hizmetin gerçekten çalıştığı bağlı arka uç sistemi) doğru olduğundan emin olun.

- Ardından üst düğme çubuğundaki düğme OAuth düğmesine tıklayın ve atayın

scope(varsayılan adı teklif edilen şekilde tutun).

- Ardından üst düğme çubuğundaki düğme OAuth düğmesine tıklayın ve atayın

Bizim örneğimizde kapsam şeklindedir

DAAG_MNGGRP_001. Otomatik olarak bir sayı eklenerek hizmet adından oluşturulur. Rapor/IWFND/R_OAUTH_SCOPES, kapsamın adını değiştirmek veya el ile oluşturmak için kullanılabilir.

Not

İleti

soft state status is not supported– sorun olmadığı için yoksayılabilir.

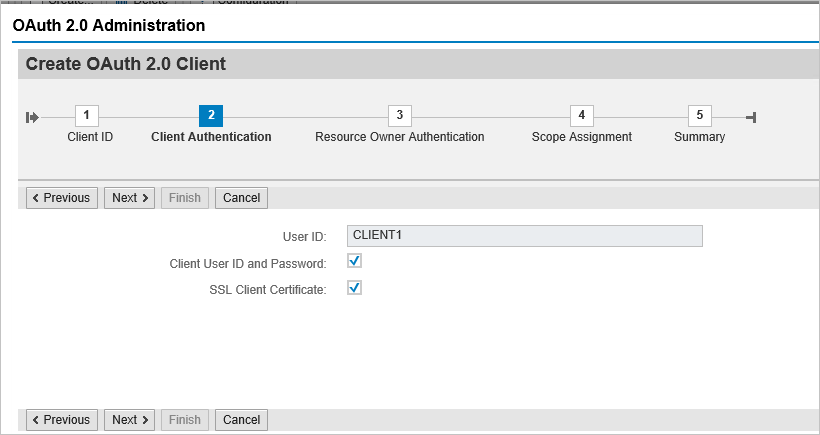

OAuth 2.0 İstemcisi için hizmet kullanıcısı oluşturma

OAuth2, son kullanıcının erişim belirtecini kendi adına almak için bir

service IDkullanır. OAuth tasarımına göre önemli kısıtlama:OAuth 2.0 Client ID, Erişim Belirteci istenirken oturum açmak için kullanılan OAuth 2.0 istemcisiyleusernameaynı olmalıdır. Bu nedenle, örneğimizde CLIENT1 adlı bir OAuth 2.0 istemcisi kaydedeceğiz. Önkoşul olarak, SAP sisteminde aynı ada (CLIENT1) sahip bir kullanıcı bulunmalıdır ve başvuruda bulunan uygulama tarafından kullanılmak üzere yapılandıracağımız kullanıcı.OAuth İstemcisi kaydederken kullanırız

SAML Bearer Grant type.Not

Daha fazla ayrıntı için burada SAML Taşıyıcı Verme Türü için OAuth 2.0 İstemci Kaydı'na bakın.

Kullanıcı

System typeCLIENT1 oluşturmak ve parola atamak için T-Code'uSU01yürütür. Kimlik bilgilerini API programcısına sağlamanız gerekeceği için parolayı kaydedin; kullanıcı adıyla birlikte arama koduna kaydetmesi gerekir. Profil veya rol atanmamalıdır.

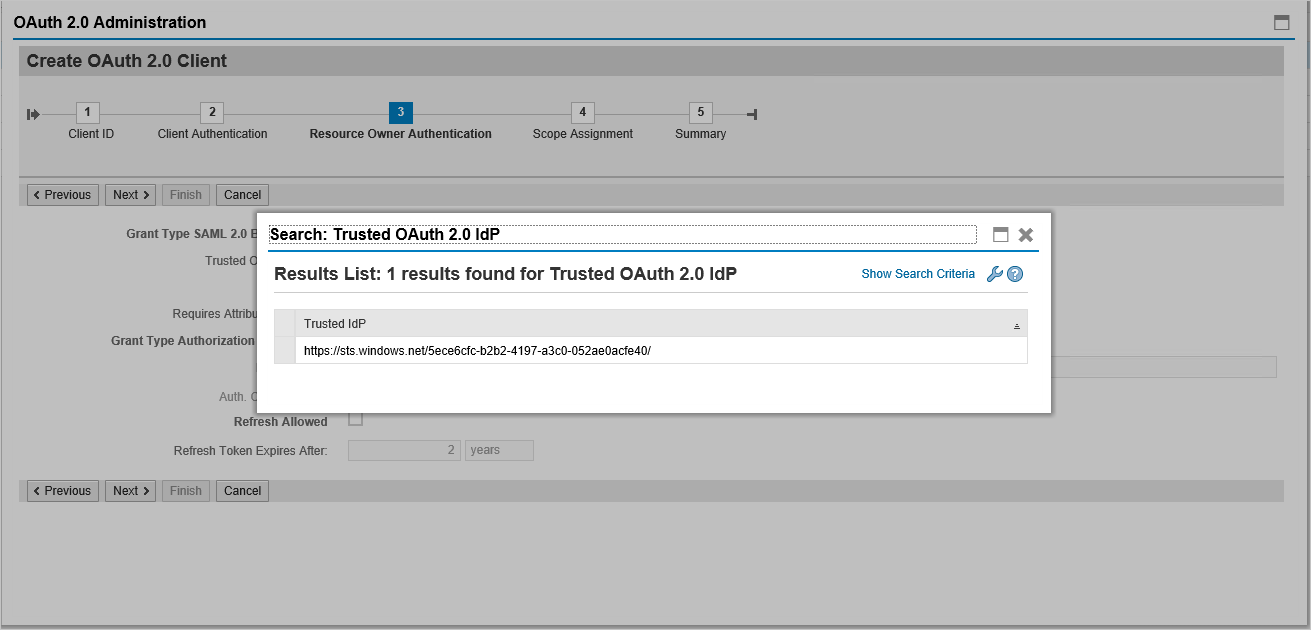

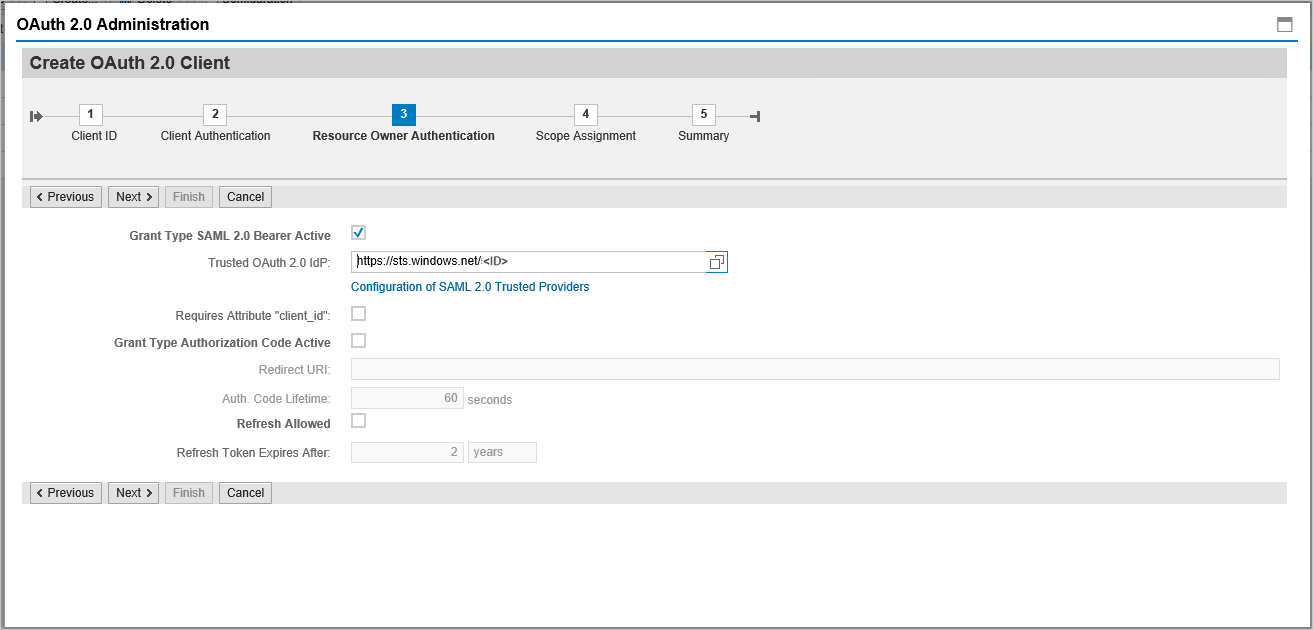

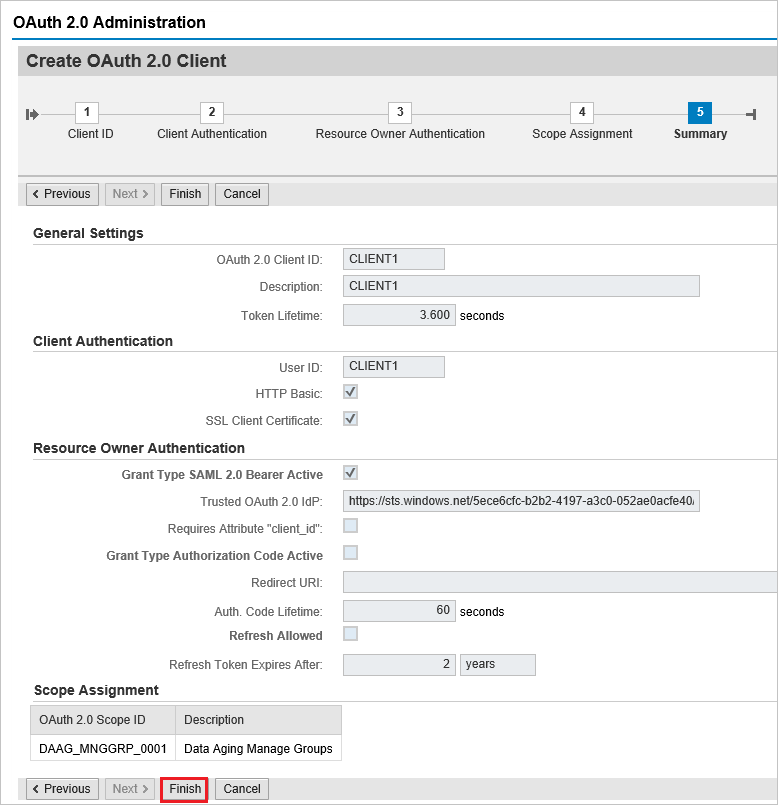

Yeni OAuth 2.0 İstemci Kimliğini oluşturma sihirbazına kaydetme

Yeni bir OAuth 2.0 istemcisi kaydetmek için işlem SOAUTH2 başlatın. İşlem, önceden kaydedilmiş olan OAuth 2.0 istemcileri hakkında genel bir bakış görüntüler. Bu örnekte CLIENT1 olarak adlandırılan yeni OAuth istemcisinin sihirbazını başlatmak için Oluştur'u seçin.

T-Code: SOAUTH2 gidin ve Açıklamayı belirtin, ardından İleri'ye tıklayın.

Açılan listeden zaten eklenmiş SAML2 IdP – Microsoft Entra Id'yi seçin ve kaydedin.

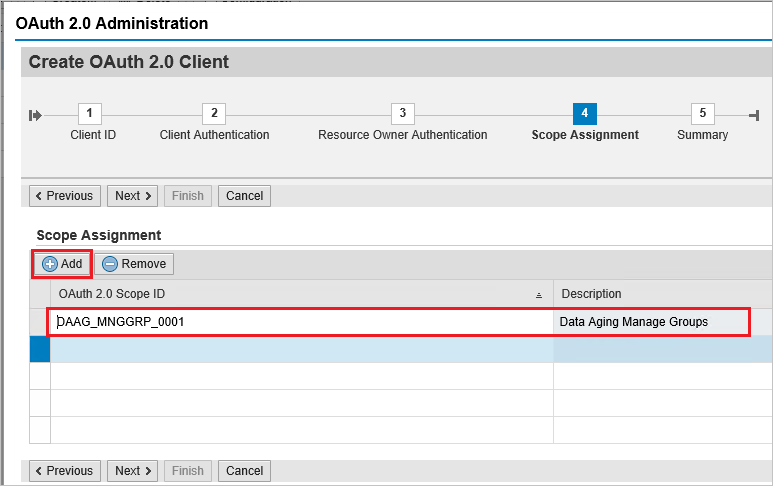

Daha önce oluşturulan kapsamı eklemek için Kapsam ataması altında Ekle'ye tıklayın:

DAAG_MNGGRP_001

Son'a tıklayın.

Azure AD'den Erişim Belirteci İste

Kimlik Sağlayıcısı (IdP) olarak Azure Active Directory (Azure AD) kullanarak SAP sisteminden erişim belirteci istemek için şu adımları izleyin:

1. Adım: Uygulamayı Azure AD'ye kaydetme

- Azure portalında oturum açın: portal.azure.com'da Azure portalına gidin.

- Yeni bir uygulama kaydetme:

- "Azure Active Directory" bölümüne gidin.

- "Uygulama kayıtları" > "Yeni kayıt" öğesini seçin.

- Ad, Yeniden Yönlendirme URI'si gibi uygulama ayrıntılarını doldurun.

- "Kaydet"e tıklayın.

- API izinlerini yapılandırma:

- Kayıt işleminden sonra "API izinleri" bölümüne gidin.

- "İzin ekle"ye tıklayın ve "Kuruluşumun kullandığı API'leri" seçin.

- SAP sistemini veya ilgili API'yi arayın ve gerekli izinleri ekleyin.

- İzinler için yönetici onayı verin.

2. Adım: İstemci Gizli Anahtarı Oluşturma

- Kayıtlı uygulamaya gidin: "Sertifikalar ve gizli diziler" bölümüne gidin.

- Yeni bir istemci gizli dizisi oluşturun:

- "Yeni istemci gizli dizisi"ne tıklayın.

- Bir açıklama girin ve bir süre sonu ayarlayın.

- "Ekle"ye tıklayın ve kimlik doğrulaması için gerekli olacağı için istemci gizli anahtarı değerini not edin.

3. Adım: Azure AD Tümleştirmesi için SAP Sistemini Yapılandırma

- SAP Cloud Platform'a erişme: SAP Bulut Platformu Kokpit'inizde oturum açın.

- Güven yapılandırmasını ayarlama:

- "Güvenlik" > "Güven Yapılandırması" bölümüne gidin.

- Azure AD'den federasyon meta veri XML'sini içeri aktararak Azure AD'yi güvenilir bir IdP olarak ekleyin. Bu, Azure AD uygulama kaydının "Uç Noktalar" bölümünde (Federasyon Meta Verileri Belgesi altında) bulunabilir.

- OAuth2 istemcisini yapılandırma:

- SAP sisteminde, Azure AD'den alınan istemci kimliğini ve istemci gizli dizisini kullanarak bir OAuth2 istemcisi yapılandırın.

- Belirteç uç noktasını ve diğer ilgili OAuth2 parametrelerini ayarlayın.

4. Adım: Erişim Belirteci İste

İpucu

Azure, Power Platform, M365 ve daha birçok uygulamadaki tüm istemci uygulamaları için SAP Asıl Yayma işlemini akıllı belirteç önbelleğe alma, güvenli belirteç işleme ve istek azaltma gibi idare seçenekleri dahil olmak üzere tek bir yerde kolaylaştırmak için Azure API Management'ı kullanmayı göz önünde bulundurun. Azure API Management ile SAP Sorumlusu Yayma hakkında daha fazla bilgi edinin. SAP İş Teknolojisi Platformu tercih edilirse bu makaleye bakın.

Belirteç isteğini hazırlayın:

- Aşağıdaki ayrıntıları kullanarak bir belirteç isteği oluşturun:

- Belirteç Uç Noktası: Bu genellikle

https://login.microsoftonline.com/{tenant}/oauth2/v2.0/tokenşeklindedir. - İstemci Kimliği: Azure AD'den uygulama (istemci) kimliği.

- İstemci Gizli Anahtarı: Azure AD'den gelen istemci gizli dizisi değeri.

- Kapsam: Gerekli kapsamlar (ör.

https://your-sap-system.com/.default). - Verme Türü: Sunucudan sunucuya kimlik doğrulaması için kullanın

client_credentials.

- Belirteç Uç Noktası: Bu genellikle

- Aşağıdaki ayrıntıları kullanarak bir belirteç isteği oluşturun:

Belirteç isteğinde bulun:

- Belirteç uç noktasına POST isteği göndermek için Postman veya betik gibi bir araç kullanın.

- Örnek istek (cURL'de):

curl -X POST \ https://login.microsoftonline.com/{tenant}/oauth2/v2.0/token \ -H 'Content-Type: application/x-www-form-urlencoded' \ -d 'client_id={client_id}&scope=https://your-sap-system.com/.default&client_secret={client_secret}&grant_type=client_credentials'

Erişim belirtecini ayıklayın:

- İstek başarılı olursa yanıt bir erişim belirteci içerir. SAP sisteminde API isteklerinin kimliğini doğrulamak için bu erişim belirtecini kullanın.

5. Adım: API İstekleri için Erişim Belirtecini Kullanma

- Erişim belirtecini API isteklerine ekleyin:

- SAP sistemine yapılan her istek için erişim belirtecini üst bilgisine

Authorizationekleyin. - Örnek üst bilgi:

Authorization: Bearer {access_token}

- SAP sistemine yapılan her istek için erişim belirtecini üst bilgisine

Sonraki Adımlar

- Microsoft Entra SAP NetWeaver'ı, kuruluşunuzun hassas verilerini gerçek zamanlı olarak sızdırmayı ve sızmayı koruyan Oturum Denetimi'ni zorunlu kacak şekilde yapılandırın. Oturum Denetimi Koşullu Erişim'den genişletir. Bulut için Microsoft Defender Uygulamaları ile oturum denetimini zorunlu kılmayı öğrenin.

- Azure, Power Platform, Microsoft 365 ve diğer istemci uygulamalarından SAP sistemlerine erişimi yönetmek ve güvenli bir şekilde sağlamak için Azure API Management kullanarak SAP Asıl Yayma 'yı (OAuth2) yapılandırın. Azure API Management ile SAP Sorumlusu Yayma hakkında daha fazla bilgi edinin.