Intune'de SCEP sertifika profilleri oluşturma ve atama

Altyapınızı Basit Sertifika Kayıt Protokolü (SCEP) sertifikalarını destekleyecek şekilde yapılandırdıktan sonra, Intune'deki kullanıcılara ve cihazlara SCEP sertifika profilleri oluşturabilir ve atayabilirsiniz.

Cihazların SCEP sertifika profili kullanması için Güvenilen Kök Sertifika Yetkilinize (CA) güvenmeleri gerekir. Kök CA'nın güveni en iyi şekilde , SCEP sertifika profilini alan aynı gruba güvenilen bir sertifika profili dağıtılarak oluşturulur. Güvenilen sertifika profilleri Güvenilen Kök CA sertifikasını sağlar.

Android Enterprise çalıştıran cihazlar, SCEP'in bir sertifikayla sağlayabilmesi için bir PIN gerektirebilir. Daha fazla bilgi için bkz. Android Kurumsal için PIN gereksinimi.

Önemli

Microsoft Intune, Google Mobile Services'e (GMS) erişimi olan cihazlarda Android cihaz yöneticisi yönetimi desteğini 31 Aralık 2024'te sona erdiriyor. Bu tarihten sonra cihaz kaydı, teknik destek, hata düzeltmeleri ve güvenlik düzeltmeleri kullanılamaz. Şu anda cihaz yöneticisi yönetimini kullanıyorsanız, destek sona ermeden önce Intune'da başka bir Android yönetim seçeneğine geçmenizi öneririz. Daha fazla bilgi için bkz . GMS cihazlarında Android cihaz yöneticisi desteğini sonlandırma.

Not

Android 11'le başlayarak, güvenilen sertifika profilleri artık Android cihaz yöneticisi olarak kaydedilen cihazlara güvenilen kök sertifikayı yükleyemez. Bu sınırlama Samsung Knox için geçerli değildir.

Bu sınırlama hakkında daha fazla bilgi için bkz . Android cihaz yöneticisi için güvenilen sertifika profilleri.

Önemli

22 Ekim 2022'de Microsoft Intune, Windows 8.1 çalıştıran cihazlar için desteği sona erdirdi. Bu cihazlarda teknik yardım ve otomatik güncelleştirmeler kullanılamaz.

Şu anda Windows 8.1 kullanıyorsanız Windows 10/11 cihazlarına geçin. Microsoft Intune, Windows 10/11 istemci cihazlarını yöneten yerleşik güvenlik ve cihaz özelliklerine sahiptir.

İpucu

SCEP sertifika profilleri , Windows Enterprise çok oturumlu uzak masaüstleri için desteklenir.

Sertifika bağlayıcısını güncelleştirme: KB5014754 için güçlü eşleme gereksinimleri

Şunlar için geçerlidir:

- Windows 10

- Windows 11

- iOS

- Mac OS

Anahtar Dağıtım Merkezi (KDC), kullanıcı veya cihaz nesnelerinin sertifika tabanlı kimlik doğrulaması için Active Directory ile güçlü bir şekilde eşlenmesi gerekir. Bu, sertifikanın konu alternatif adının (SAN) Active Directory'deki kullanıcı veya cihaz SID'sine eşleyen bir güvenlik tanımlayıcısı (SID) uzantısı içermesi gerektiği anlamına gelir. Bir kullanıcı veya cihaz Active Directory'deki bir sertifikayla kimlik doğrulaması yaparken, KDC sertifikanın doğru kullanıcı veya cihaza eşlendiğini ve verildiğini doğrulamak için SID'yi denetler. Eşleme gereksinimi, sertifika sahtekarlığına karşı koruma sağlar ve KDC'ye karşı sertifika tabanlı kimlik doğrulamasının çalışmaya devam etmesini sağlar.

Microsoft Intune tarafından dağıtılan tüm sertifikalar için güçlü eşleme gereklidir ve KDC'ye karşı sertifika tabanlı kimlik doğrulaması için kullanılır. Güçlü eşleme çözümü tüm platformlardaki kullanıcı sertifikaları için geçerlidir. Cihaz sertifikaları için yalnızca hibrite katılmış Microsoft Entra Windows cihazları için geçerlidir. Bu senaryolardaki sertifikalar tam zorlama modu tarihine kadar güçlü eşleme gereksinimlerini karşılamıyorsa kimlik doğrulaması reddedilir.

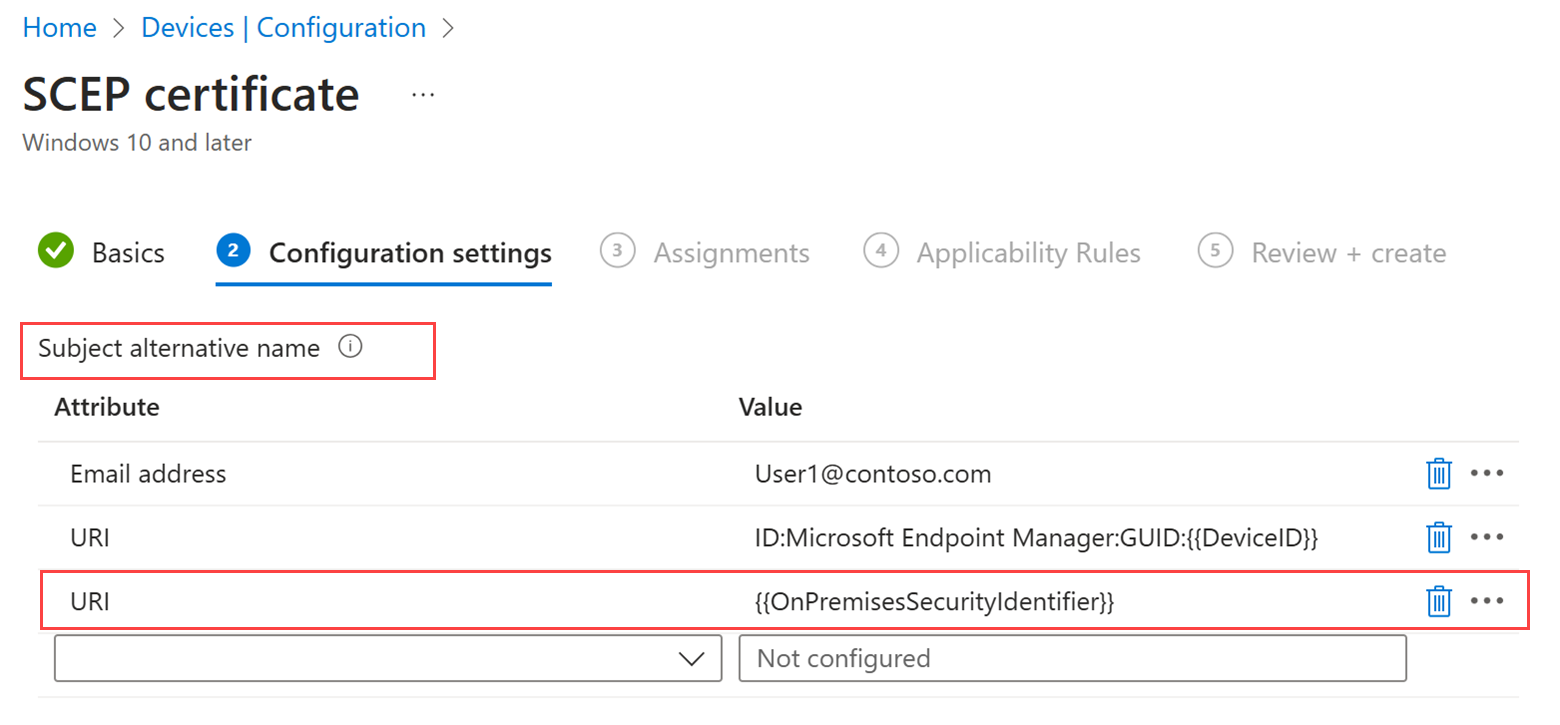

Intune aracılığıyla teslim edilen SCEP sertifikaları için güçlü eşleme çözümünü uygulamak için, değişkenini OnpremisesSecurityIdentifier SCEP profilinde SAN'a eklemeniz gerekir.

Bu değişken URI özniteliğinin bir parçası olmalıdır. URI özniteliğini eklemek için yeni bir SCEP profili oluşturabilir veya var olan bir profili düzenleyebilirsiniz.

Sertifika profiline URI özniteliğini ve değerini ekledikten sonra Microsoft Intune SAN özniteliğini etiketi ve çözümlenen SID ile ekler. Örnek biçimlendirme: tag:microsoft.com,2022-09-14:sid:<value> Bu noktada, sertifika profili güçlü eşleme gereksinimlerini karşılar.

SCEP profilinizin güçlü eşleme gereksinimlerini karşıladığından emin olmak için, Microsoft Intune yönetim merkezinde bir SCEP sertifika profili oluşturun veya yeni SAN özniteliği ve değeriyle mevcut bir profili değiştirin. Önkoşul olarak, kullanıcıların ve cihazların Active Directory'den Microsoft Entra ID eşitlenmesi gerekir. Daha fazla bilgi için bkz. Microsoft Entra Etki Alanı Hizmetleri yönetilen etki alanında nesnelerin ve kimlik bilgilerinin eşitlenmesi.

KDC'nin güçlü eşleme gereksinimleri ve zorlama tarihi hakkında daha fazla bilgi için bkz . KB5014754: Windows etki alanı denetleyicilerinde sertifika tabanlı kimlik doğrulama değişiklikleri .

SCEP sertifika profili oluşturma

Microsoft Intune yönetim merkezinde oturum açın.

Cihazlar Cihazları>yönet>Yapılandırma>Oluştur'u seçin ve gidin.

Aşağıdaki özellikleri girin:

Platform: Cihazlarınızın platformunu seçin.

Profil: SCEP sertifikası'ni seçin. İsterseniz Şablonlar>SCEP sertifikası'nı da seçebilirsiniz.

Android Kurumsal için Profil türü, Tam Olarak Yönetilen, Ayrılmış ve Corporate-Owned İş Profili ve Kişisel İş Profili olmak üzere iki kategoriye ayrılır. Yönettiğiniz cihazlar için doğru SCEP sertifika profilini seçtiğinizden emin olun.

Tam Olarak Yönetilen, Ayrılmış ve Corporate-Owned İş Profili profili için SCEP sertifika profilleri aşağıdaki sınırlamalara sahiptir:

- İzleme'nin altında, Cihaz Sahibi SCEP sertifika profilleri için sertifika raporlama kullanılamaz.

- Cihaz Sahibi için SCEP sertifika profilleri tarafından sağlanan sertifikaları iptal etmek için Intune kullanamazsınız. İptal işlemini bir dış işlem aracılığıyla veya doğrudan sertifika yetkilisiyle yönetebilirsiniz.

- Android Kurumsal ayrılmış cihazları için SCEP sertifika profilleri Wi-Fi ağ yapılandırması, VPN ve kimlik doğrulaması için desteklenir. Android Kurumsal ayrılmış cihazlarında SCEP sertifika profilleri uygulama kimlik doğrulaması için desteklenmez.

Android (AOSP) için aşağıdaki sınırlamalar geçerlidir:

- İzleme'nin altında, Cihaz Sahibi SCEP sertifika profilleri için sertifika raporlama kullanılamaz.

- Cihaz Sahipleri için SCEP sertifika profilleri tarafından sağlanan sertifikaları iptal etmek için Intune kullanamazsınız. İptal işlemini bir dış işlem aracılığıyla veya doğrudan sertifika yetkilisiyle yönetebilirsiniz.

- SCEP sertifika profilleri Wi-Fi ağ yapılandırması için desteklenir. VPN yapılandırma profili desteği kullanılamıyor. Gelecekteki bir güncelleştirme, VPN yapılandırma profilleri için destek içerebilir.

- Aşağıdaki değişkenler Android (AOSP) SCEP sertifika profillerinde kullanılamaz. Bu değişkenler için destek gelecek bir güncelleştirmede sunulacaktır.

- onPremisesSamAccountName

- OnPrem_Distinguished_Name

- Bölüm

Not

Cihaz Sahibi , Şirkete Ait cihazlara eşdeğerdir. Aşağıdakiler Cihaz Sahibi olarak kabul edilir:

- Android Kurumsal - Tam Olarak Yönetilen, Ayrılmış ve Corporate-Owned İş Profili

- Android AOSP

- Kullanıcı benzitesi

- Kullanıcısız

Oluştur’u seçin.

Temel Bilgiler’de aşağıdaki özellikleri girin:

- Ad: İlke için açıklayıcı bir ad girin. Profillerinizi daha sonra kolayca tanıyabileceğiniz şekilde adlandırın. Örneğin, iyi bir profil adı tüm şirket için SCEP profilidir.

- Açıklama: Profil için bir açıklama girin. Bu ayar isteğe bağlıdır ancak önerilir.

İleri'yi seçin.

Yapılandırma ayarlarında aşağıdaki yapılandırmaları tamamlayın:

Sertifika türü:

(Şunlar için geçerlidir: Android, Android Kurumsal, Android (AOSP), iOS/iPadOS, macOS, Windows 8.1 ve Windows 10/11)

Sertifika profilini nasıl kullanmayı planladığınıza bağlı olarak bir tür seçin:

Kullanıcı: Kullanıcı sertifikaları, sertifikanın konu ve SAN'sında hem kullanıcı hem de cihaz özniteliklerini içerebilir.

Cihaz: Cihaz sertifikaları yalnızca sertifikanın konusu ve SAN'sında cihaz öznitelikleri içerebilir.

Bilgi noktaları gibi kullanıcısız cihazlar gibi senaryolar veya Windows cihazları için Cihaz'ı kullanın. Windows cihazlarında, sertifika Yerel Bilgisayar sertifika deposuna yerleştirilir.

Not

SCEP tarafından sağlanan sertifikaların depolanması:

macOS - SCEP ile sağladığınız sertifikalar her zaman cihazın sistem anahtar zincirine (Sistem deposu) yerleştirilir.

Android - Cihazların hem VPN hem de uygulama sertifika deposu ve WIFI sertifika deposu vardır. Intune SCEP sertifikalarını her zaman VPN'de ve uygulamalar deposunu bir cihazda depolar. VPN ve uygulama deposunun kullanılması, sertifikayı başka bir uygulama tarafından kullanılabilir hale getirir.

Ancak, bir SCEP sertifikası da bir Wi-Fi profiliyle ilişkilendirildiğinde, Intune sertifikayı Wi-Fi deposuna da yükler.

VPN uygulamaları için yapılandırıldığında, kullanıcıdan doğru sertifikayı seçmesi istenir. Tam Olarak Yönetilen (veya KCG senaryoları) için sessiz sertifika onayı desteklenmez. Her şey doğru şekilde ayarlanırsa, iletişim kutusunda doğru sertifika önceden seçilmiş olmalıdır.

Konu adı biçimi:

Intune sertifika isteğinde konu adının otomatik olarak nasıl oluşturulacağını bildirmek için metin girin. Konu adı biçimi seçenekleri, seçtiğiniz Sertifika türüne ( Kullanıcı veya Cihaz) bağlıdır.

İpucu

Konu adı uzunluğunuz 64 karakteri aşarsa, iç Sertifika Yetkilinizde ad uzunluğu zorlamasını devre dışı bırakmanız gerekebilir. Daha fazla bilgi için bkz. DN Uzunluğu Zorlamasını Devre Dışı Bırakma

Not

Sonuçta elde edilen Sertifika İmzalama İsteği'ndeki (CSR) konu adı kaçış karakteri olarak aşağıdaki karakterlerden birini içerdiğinde (ters eğik çizgiyle devam edilir) SCEP kullanarak sertifikaları almaya yönelik bilinen bir sorun vardır:

- +

- ;

- ,

- =

Not

Android 12'yi kullanmaya başlayan Android, kişisel iş profili cihazları için artık aşağıdaki donanım tanımlayıcılarının kullanımını desteklememektedir:

- Seri numarası

- IMEI

- MEID

Konu adı veya SAN'daki bu değişkenleri kullanan kişisel iş profili cihazları için sertifika profilleri Intune, cihaz Intune kaydedildiğinde Android 12 veya sonraki bir sürümü çalıştıran cihazlarda sertifika sağlayamayacaktır. Android 12'ye yükseltmeden önce kaydedilen cihazlar, cihaz donanım tanımlayıcılarını daha önce Intune edindiği sürece sertifika almaya devam edebilir.

Bu ve Android 12 ile sunulan diğer değişiklikler hakkında daha fazla bilgi için Microsoft Endpoint Manager için Android Day Zero Desteği blog gönderisine bakın.

Kullanıcı sertifika türü

Metin kutusunu kullanarak statik metin ve değişkenler de dahil olmak üzere özel bir konu adı biçimi girin. İki değişken seçeneği desteklenir: Ortak Ad (CN) ve Email (E).

Email (E) genellikle {{EmailAddress}} değişkeniyle ayarlanır. Örneğin: E={{EmailAddress}}

Ortak Ad (CN) aşağıdaki değişkenlerden herhangi birine ayarlanabilir:

- CN={{UserName}}: Kullanıcının janedoe gibi kullanıcı adı.

- CN={{UserPrincipalName}}: Kullanıcının kullanıcı asıl adı, örneğin janedoe@contoso.com.

- CN={{AAD_Device_ID}}: Cihazı Microsoft Entra ID kaydettiğinizde atanan kimlik. Bu kimlik genellikle Microsoft Entra ID ile kimlik doğrulaması yapmak için kullanılır.

- CN={{DeviceId}}: Cihazı Intune kaydettiğinizde atanan kimlik.

Not

Windows cihazlarında konu adı için {{DeviceId}} kullanmaktan kaçının. Bazı durumlarda, bu konu adıyla oluşturulan sertifika, Intune ile eşitlemenin başarısız olmasına neden olur.

CN={{SERIALNUMBER}}: Genellikle üretici tarafından bir cihazı tanımlamak için kullanılan benzersiz seri numarası (SN).

CN={{IMEINumber}}: Bir cep telefonunu tanımlamak için kullanılan Uluslararası Mobil Donanım Kimliği (IMEI) benzersiz numarası.

CN={{OnPrem_Distinguished_Name}}: CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com gibi virgülle ayrılmış göreli ayırt edici ad dizisi.

{{OnPrem_Distinguished_Name}} değişkenini kullanmak için:

- Microsoft Entra ID bağlan'Microsoft Entra kullanarak onpremisesdistinguishedname kullanıcı özniteliğini eşitlemeyi unutmayın.

- CN değeri virgül içeriyorsa, Konu adı biçimi tırnak içinde olmalıdır. Örneğin: CN="{{OnPrem_Distinguished_Name}}"

CN={{OnPremisesSamAccountName}}: Yöneticiler, Microsoft Entra Connect'i onPremisesSamAccountName adlı bir öznitelikle kullanarak samAccountName özniteliğini Active Directory'den Microsoft Entra ID eşitleyebilir. Intune, sertifikanın konusundaki bir sertifika verme isteğinin parçası olarak bu değişkenin yerini alabilir. samAccountName özniteliği, Windows'un önceki bir sürümünden (Windows 2000 öncesi) istemcileri ve sunucuları desteklemek için kullanılan kullanıcı oturum açma adıdır. Kullanıcının oturum açma adı biçimi: DomainName\testUser veya yalnızca testUser.

{{OnPremisesSamAccountName}} değişkenini kullanmak için, Microsoft Entra ID bağlan Microsoft Entra kullanarak OnPremisesSamAccountName kullanıcı özniteliğini eşitlediğinizden emin olun.

Aşağıdaki Cihaz sertifika türü bölümünde listelenen tüm cihaz değişkenleri, kullanıcı sertifikası konu adlarında da kullanılabilir.

Bu değişkenlerin bir veya daha çoğunun ve statik metin dizelerinin birleşimini kullanarak, özel bir konu adı biçimi oluşturabilirsiniz; örneğin: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finans Grubu,L=Redmond,ST=Washington,C=ABD

Bu örnek, CN ve E değişkenlerini kullanan bir konu adı biçimi ile Kuruluş Birimi, Kuruluş, Konum, Eyalet ve Ülke değerleri için dizeler içerir. CertStrToName işlevi bu işlevi ve desteklenen dizelerini açıklar.

Kullanıcı öznitelikleri, Android Kurumsal ayrılmış olarak kaydedilmiş cihazlar gibi kullanıcı ilişkilendirmeleri olmayan cihazlarda desteklenmez. Örneğin, konu veya SAN'da CN={{UserPrincipalName}} kullanan bir profil, cihazda kullanıcı olmadığında kullanıcı asıl adını alamaz.

Cihaz sertifika türü

Konu adı biçimi için biçim seçenekleri aşağıdaki değişkenleri içerir:

- {{AAD_Device_ID}} veya {{AzureADDeviceId}} - Bir cihazı Microsoft Entra ID tanımlamak için iki değişkenden biri kullanılabilir.

- {{DeviceId}} - Intune cihaz kimliği

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Yalnızca Windows ve etki alanına katılmış cihazlar için geçerlidir)

- {{MEID}}

Bu değişkenleri ve statik metni metin kutusunda belirtebilirsiniz. Örneğin, Device1 adlı bir cihazın ortak adı CN={{DeviceName}}Device1 olarak eklenebilir.

Önemli

- Bir değişken belirttiğinizde, hata oluşmasını önlemek için örnekte görüldüğü gibi değişken adını çift köşeli ayraçlar {{ }} içine alın.

- IMEI, SerialNumber ve FullyQualifiedDomainName gibi bir cihaz sertifikasının konusunda veya SAN'sinde kullanılan cihaz özellikleri, cihaza erişimi olan bir kişi tarafından sahte hale getirilebilen özelliklerdir.

- Bir cihazın, o profilin o cihaza yüklenmesi için sertifika profilinde belirtilen tüm değişkenleri desteklemesi gerekir. Örneğin, bir SCEP profilinin konu adında {{IMEI}} kullanılıyorsa ve IMEI numarası olmayan bir cihaza atanmışsa, profil yüklenemez.

Konu alternatif adı:

Sertifika isteğinde konu alternatif adını (SAN) yapılandırın. Birden fazla konu alternatif adı girebilirsiniz. Metin değeri, özniteliği için değişkenler ve statik metin içerebilir.Not

Aşağıdaki Android Kurumsal profilleri SAN için {{UserName}} değişkeninin kullanımını desteklemez:

- Tam Olarak Yönetilen, Ayrılmış ve Corporate-Owned İş Profili

Kullanılabilir SAN öznitelikleri arasından seçim yapın:

- E-posta adresi

- Kullanıcı asıl adı (UPN)

- DNS

- Tekdüzen Kaynak Tanımlayıcısı (URI)

Seçtiğiniz sertifika türü SAN değişkenini belirler.

Not

Android 12'yi kullanmaya başlayan Android, kişisel iş profili cihazları için artık aşağıdaki donanım tanımlayıcılarının kullanımını desteklememektedir:

- Seri numarası

- IMEI

- MEID

Konu adı veya SAN'daki bu değişkenleri kullanan kişisel iş profili cihazları için sertifika profilleri Intune, cihaz Intune kaydedildiğinde Android 12 veya sonraki bir sürümü çalıştıran cihazlarda sertifika sağlayamayacaktır. Android 12'ye yükseltmeden önce kaydedilen cihazlar, cihaz donanım tanımlayıcılarını daha önce Intune edindiği sürece sertifika almaya devam edebilir.

Bu ve Android 12 ile sunulan diğer değişiklikler hakkında daha fazla bilgi için Microsoft Endpoint Manager için Android Day Zero Desteği blog gönderisine bakın.

Kullanıcı sertifika türü

Kullanıcı sertifika türüyle, yukarıda Konu Adı bölümünde açıklanan kullanıcı veya cihaz sertifika değişkenlerinden herhangi birini kullanabilirsiniz.

Örneğin, kullanıcı sertifika türleri konu alternatif adına kullanıcı asıl adını (UPN) içerebilir. Ağ İlkesi Sunucusunda kimlik doğrulaması yapmak için bir istemci sertifikası kullanılıyorsa, konu alternatif adını UPN olarak ayarlayın.

Microsoft Intune, sertifika tabanlı kimlik doğrulaması için Anahtar Dağıtım Merkezi'nin (KDC) güçlü eşleme gereksinimleriyle uyumlu bir değişken olan OnPremisesSecurityIdentifier'ı da destekler. Değişkenini KDC ile kimlik doğrulaması yapılan kullanıcı sertifikalarına eklemelisiniz. {{OnPremisesSecurityIdentifier}} olarak biçimlendirilmiş değişkeni Microsoft Intune yönetim merkezindeki yeni ve mevcut profillere ekleyebilirsiniz. Bu değişken macOS, iOS ve Windows 10/11 için kullanıcı sertifikalarında desteklenir ve yalnızca URI özniteliğiyle çalışır.

Cihaz sertifika türü

Cihaz sertifika türüyle, Konu Adı için Cihaz sertifika türü bölümünde açıklanan değişkenlerden herhangi birini kullanabilirsiniz.

Bir özniteliğin değerini belirtmek için, değişken adını küme ayraçları ve ardından bu değişkenin metnini ekleyin. Örneğin, DNS özniteliği için {{AzureADDeviceId}}.domain.com eklenebilir ve burada .domain.com metindir. User1 adlı bir kullanıcı için Email adresi {{FullyQualifiedDomainName}}User1@Contoso.com olarak görünebilir.

Bu değişkenlerin bir veya daha çoğunun ve statik metin dizelerinin birleşimini kullanarak , {{UserName}}-Home gibi özel bir konu alternatif ad biçimi oluşturabilirsiniz.

Microsoft Intune, sertifika tabanlı kimlik doğrulaması için Anahtar Dağıtım Merkezi'nin (KDC) güçlü eşleme gereksinimleriyle uyumlu bir değişken olan OnPremisesSecurityIdentifier'ı da destekler. Değişkenini KDC ile kimlik doğrulaması yapılan cihaz sertifikalarına eklemelisiniz. {{OnPremisesSecurityIdentifier}} olarak biçimlendirilmiş değişkeni Microsoft Intune yönetim merkezindeki yeni ve mevcut profillere ekleyebilirsiniz. Bu değişken, karmaya katılmış Microsoft Entra cihazlar için cihaz sertifikalarında desteklenir ve yalnızca URI özniteliğiyle çalışır.

Önemli

- Cihaz sertifika değişkeni kullanırken değişken adını çift köşeli ayraç içine alın {{ }}.

- Değişkenden sonra gelen metinde { }, kanal simgeleri |ve noktalı virgüller ; küme ayraçları kullanmayın.

- IMEI, SerialNumber ve FullyQualifiedDomainName gibi bir cihaz sertifikasının konusunda veya SAN'sinde kullanılan cihaz özellikleri, cihaza erişimi olan bir kişi tarafından sahte hale getirilebilen özelliklerdir.

- Bir cihazın, o profilin o cihaza yüklenmesi için sertifika profilinde belirtilen tüm değişkenleri desteklemesi gerekir. Örneğin, bir SCEP profilinin SAN'sinde {{IMEI}} kullanılıyorsa ve IMEI numarası olmayan bir cihaza atanmışsa, profil yüklenemez.

Sertifika geçerlilik süresi:

Sertifika şablonunda geçerlilik süresinden daha düşük ancak daha yüksek olmayan bir değer girebilirsiniz. Sertifika şablonunu, Intune yönetim merkezinden ayarlanabilen özel bir değeri destekleyecek şekilde yapılandırdıysanız, sertifikanın süresi dolmadan önce kalan süreyi belirtmek için bu ayarı kullanın.

Intune 24 aya kadar geçerlilik süresini destekler.

Örneğin, sertifika şablonundaki sertifika geçerlilik süresi iki yıl ise, bir yıllık bir değer girebilirsiniz, ancak beş yıllık bir değer giremezsiniz. Değer, sertifika veren CA'nın sertifikasının kalan geçerlilik süresinden de düşük olmalıdır.

Beş gün veya daha uzun bir geçerlilik süresi kullanmayı planlayın. Geçerlilik süresi beş günden kısa olduğunda, sertifikanın süresi dolmak üzere veya süresi dolmuş duruma girme olasılığı yüksektir ve bu da cihazlardaki MDM aracısının yüklenmeden önce sertifikayı reddetmesine neden olabilir.

Anahtar depolama sağlayıcısı (KSP):

(Şunlar için geçerlidir: Windows 8.1 ve Windows 10/11)

Sertifika anahtarının depolandığı yeri belirtin. Aşağıdaki değerlerden birini seçin:

- Varsa Güvenilir Platform Modülü (TPM) KSP'sine kaydol, aksi takdirde Yazılım KSP'si

- Güvenilir Platform Modülü (TPM) KSP'sine kaydol, aksi takdirde başarısız olur

- İş İçin Windows Hello kaydolma, aksi takdirde başarısız (Windows 10 ve üzeri)

- Yazılım KSP'sine kaydolma

Anahtar kullanımı:

Sertifika için önemli kullanım seçeneklerini belirleyin:

- Dijital imza: Anahtar değişimine yalnızca dijital imza anahtarın korunmasına yardımcı olduğunda izin verir.

- Anahtar şifrelemesi: Anahtar değişimine yalnızca anahtar şifrelendiğinde izin verir.

Anahtar boyutu (bit):

Anahtarın içerdiği bit sayısını seçin:

Yapılandırılmadı

1024

2048

4096 - Aşağıdaki platformlar için 4096 anahtar boyutu desteklenir:

- Android (tümü)

- iOS/iPadOS 14 ve üzeri

- macOS 11 ve üzeri

- Windows (tümü)

Not

Windows cihazları için 4096 bit anahtar depolama yalnızca Yazılım Anahtarı Depolama Sağlayıcısı'nda (KSP) desteklenir. Aşağıdakiler bu boyutta anahtarların depolanmasını desteklemez:

- Donanım TPM'si (Güvenilen Platform Modülü). Geçici bir çözüm olarak anahtar depolama için Yazılım KSP'sini kullanabilirsiniz.

- İş İçin Windows Hello. Şu anda İş İçin Windows Hello için geçici bir çözüm yoktur.

Karma algoritma:

(Android, Android (AOSP), Android kurumsal, Windows 8.1 ve Windows 10/11 için geçerlidir)

Bu sertifikayla kullanılacak kullanılabilir karma algoritma türlerinden birini seçin. Bağlanan cihazların desteklediği en güçlü güvenlik düzeyini seçin.

NOT: Android AOSP ve Android Enterprise cihazları desteklenen en güçlü algoritmayı seçer- SHA-1 yoksayılır ve bunun yerine SHA-2 kullanılır.

Kök Sertifika:

Daha önce yapılandırdığınız ve bu SCEP sertifika profili için geçerli kullanıcılara ve cihazlara atadığınız güvenilen sertifika profilini seçin. Güvenilen sertifika profili, kullanıcılara ve cihazlara Güvenilen Kök CA sertifikası sağlamak için kullanılır. Güvenilen sertifika profili hakkında bilgi için bkz. Güvenilen kök CA sertifikanızı dışarı aktarma ve Intune kimlik doğrulaması için sertifikaları kullanma konusunda güvenilen sertifika profilleri oluşturma.

Not

Kök Sertifika Yetkilisi ve Sertifika Veren Sertifika Yetkilisi gibi birden çok düzey PKI Yapısına sahipseniz, Sertifika Veren Sertifika Yetkilisi'ni doğrulayan en üst düzey Güvenilen Kök sertifika profilini seçin.

Genişletilmiş anahtar kullanımı:

Sertifikanın amaçlanan amacına yönelik değerler ekleyin. Çoğu durumda, kullanıcı veya cihazın bir sunucuda kimlik doğrulaması için sertifika istemci kimlik doğrulaması gerektirir. Gerektiğinde ek anahtar kullanımları ekleyebilirsiniz.

Yenileme eşiği (%):

Cihaz sertifikanın yenilenmesini istemeden önce kalan sertifika ömrünün yüzdesini girin. Örneğin, 20 girerseniz, sertifikanın süresi %80 dolduğunda sertifikanın yenilenmesi denenir. Yenileme girişimleri, yenileme başarılı olana kadar devam eder. Yenileme, yeni bir ortak/özel anahtar çiftiyle sonuçlanan yeni bir sertifika oluşturur.

Not

iOS/iPadOS ve macOS'ta yenileme davranışı: Sertifikalar yalnızca yenileme eşiği aşamasında yenilenebilir. Ayrıca, Intune ile eşitlenirken cihazın kilidinin açılması gerekir. Yenileme başarılı olmazsa süresi dolan sertifika cihazda kalır ve Intune artık yenileme tetiklemez. Ayrıca Intune süresi dolan sertifikaları yeniden dağıtma seçeneği sunmaz. Süresi dolan sertifikayı kaldırmak ve yeni bir sertifika istemek için etkilenen cihazların SCEP profilinden geçici olarak dışlanması gerekir.

SCEP Sunucusu URL'leri:

SCEP aracılığıyla sertifika veren NDES Sunucuları için bir veya daha fazla URL girin. Örneğin, gibi

https://ndes.contoso.com/certsrv/mscep/mscep.dllbir şey girin.İnternet'te bulunan cihazların sertifika almasına izin vermek için şirket ağınızın dışındaki NDES URL'sini belirtmeniz gerekir.

URL HTTP veya HTTPS olabilir. Ancak, aşağıdaki cihazları desteklemek için SCEP Sunucusu URL'sinin HTTPS kullanması gerekir:- Android cihaz yöneticisi

- Android Kurumsal cihaz sahibi

- Android Kurumsal şirkete ait iş profili

- Android Kurumsal kişisel iş profili

Gerektiğinde yük dengeleme için ek SCEP URL'leri ekleyebilirsiniz. Cihazlar NDES sunucusuna üç ayrı çağrı yapar. İlki sunucu özelliklerini almak, bir sonraki ortak anahtarı almak ve ardından bir imzalama isteği göndermektir. Birden çok URL kullandığınızda, yük dengelemenin bir NDES Sunucusuna yapılan sonraki çağrılar için farklı bir URL kullanılmasına neden olabilir. Aynı istek sırasında sonraki bir çağrı için farklı bir sunucuyla iletişime geçilirse istek başarısız olur.

NDES sunucu URL'sini yönetme davranışı her cihaz platformuna özgüdür:

- Android: Cihaz, SCEP ilkesinde alınan URL'lerin listesini rastgele belirler ve erişilebilir bir NDES sunucusu bulunana kadar listede çalışır. Ardından cihaz tüm işlem boyunca aynı URL'yi ve sunucuyu kullanmaya devam eder. Cihaz NDES sunucularından herhangi birine erişemezse işlem başarısız olur.

- iOS/iPadOS: Intune URL'leri rastgele oluşturur ve bir cihaza tek bir URL sağlar. Cihaz NDES sunucusuna erişemezse SCEP isteği başarısız olur.

- Windows: NDES URL'lerinin listesi rastgele oluşturulur ve ardından Windows cihazına geçirilir. Bu, kullanılabilir bir url bulunana kadar bu url'leri alınan sırayla dener. Cihaz NDES sunucularından herhangi birine erişemezse işlem başarısız olur.

Bir cihaz NDES sunucusuna yapılan üç çağrıdan herhangi biri sırasında aynı NDES sunucusuna başarıyla ulaşamazsa, SCEP isteği başarısız olur. Örneğin, bir yük dengeleme çözümü NDES sunucusuna yapılan ikinci veya üçüncü çağrı için farklı bir URL sağladığında veya NDES için sanallaştırılmış BIR URL'yi temel alan farklı bir gerçek NDES sunucusu sağladığında bu durum oluşabilir. Başarısız bir istek sonrasında cihaz, NDES URL'lerinin (veya iOS/iPadOS için tek bir URL'nin) rastgele listesiyle başlayarak sonraki ilke döngüsünde işlemi yeniden dener.

Bu adım yalnızca Tam Olarak Yönetilen, Ayrılmış ve Corporate-Owned iş Profili için Android Kurumsal cihaz profilleri için geçerlidir.

Uygulamalar'da, uygulamalara sertifika erişiminin nasıl verildiğini yönetmek için Sertifika erişimini yapılandırın. Aralarından seçim yapın:

- Uygulamalar için kullanıcı onayı gerektir(varsayılan) – Kullanıcılar tüm uygulamalar tarafından sertifika kullanımını onaylamalıdır.

- Belirli uygulamalar için sessizce verme (diğer uygulamalar için kullanıcı onayı gerektirir) – Bu seçenekle Uygulama ekle'yi seçin ve ardından sertifikayı kullanıcı etkileşimi olmadan sessizce kullanacak bir veya daha fazla uygulamayı seçin.

İleri'yi seçin.

Atamalar'da profilinizi alacak kullanıcıları veya grupları seçin. Profil atama hakkında daha fazla bilgi için bkz. Kullanıcı ve cihaz profilleri atama.

İleri'yi seçin.

(Yalnızca Windows 10/11 için geçerlidir) Uygulanabilirlik Kuralları'nda, bu profilin atamasını daraltmak için uygulanabilirlik kurallarını belirtin. Profili bir cihazın işletim sistemi sürümüne veya sürümüne göre atamayı veya atamamayı seçebilirsiniz.

Daha fazla bilgi için bkz. Microsoft Intune'de cihaz profili oluşturma konusundaki Uygulanabilirlik kuralları.

Gözden geçir ve oluştur bölümünde ayarlarınızı gözden geçirin. Oluştur 'u seçtiğinizde, değişiklikleriniz kaydedilir ve profil atanır. İlke, profiller listesinde de gösterilir.

Özel kaçış karakterleriyle sertifika imzalama isteklerinden kaçının

ScEP ve PKCS sertifika isteklerinde, kaçış karakteri olarak aşağıdaki özel karakterlerden birine veya daha fazlasına sahip bir Konu Adı (CN) içeren bilinen bir sorun vardır. Özel karakterlerden birini kaçış karakteri olarak içeren konu adları, yanlış konu adına sahip bir CSR ile sonuçlanır. Yanlış bir konu adı, Intune SCEP sınama doğrulamasının başarısız olup sertifika verilmemesine neden olur.

Özel karakterler şunlardır:

- +

- ,

- ;

- =

Konu adınız özel karakterlerden birini içeriyorsa, bu sınırlamayı geçici olarak çözmek için aşağıdaki seçeneklerden birini kullanın:

- Tırnak işaretleri içeren özel karakteri içeren CN değerini kapsülleyin.

- CN değerinden özel karakteri kaldırın.

Örneğin, Test kullanıcısı (TestCompany, LLC) olarak görünen bir Konu Adınız vardır. TestCompany ile LLC arasında virgül içeren bir CN içeren CSR bir sorun gösterir. CN'nin tamamına tırnak işareti koyarak veya TestCompany ile LLC arasında virgül kaldırılarak sorun önlenebilir:

- Tırnak işareti ekle: CN="Test Kullanıcısı (TestCompany, LLC)",OU=UserAccounts,DC=corp,DC=contoso,DC=com

- Virgülü kaldırın: CN=Test Kullanıcısı (TestCompany LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

Ancak, ters eğik çizgi karakteri kullanarak virgülden kurtulma girişimleri CRP günlüklerinde bir hatayla başarısız olur:

- Kaçış virgülü: CN=Test Kullanıcısı (TestCompany\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

Hata aşağıdaki hataya benzer:

Subject Name in CSR CN="Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com" and challenge CN=Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com do not match

Exception: System.ArgumentException: Subject Name in CSR and challenge do not match

at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

Exception: at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

at Microsoft.ConfigurationManager.CertRegPoint.Controllers.CertificateController.VerifyRequest(VerifyChallengeParams value

Sertifika profilini atama

SCEP sertifika profillerini , cihaz profillerini başka amaçlarla dağıttığınız gibi atayın.

Önemli

SCEP sertifika profili kullanmak için, bir cihazın güvenilen kök CA sertifikanızla birlikte sağlayan güvenilir sertifika profilini de almış olması gerekir. Hem güvenilen kök sertifika profilini hem de SCEP sertifika profilini aynı gruplara dağıtmanızı öneririz.

Devam etmeden önce aşağıdakileri göz önünde bulundurun:

Gruplara SCEP sertifika profilleri atadığınızda, cihaza Güvenilen Kök CA sertifika dosyası ( güvenilen sertifika profilinde belirtildiği gibi) yüklenir. Cihaz, bu Güvenilen Kök CA sertifikası için bir sertifika isteği oluşturmak üzere SCEP sertifika profilini kullanır.

SCEP sertifika profili yalnızca sertifika profilini oluştururken belirttiğiniz platformu çalıştıran cihazlara yüklenir.

Sertifika profillerini kullanıcı koleksiyonlarına veya cihaz koleksiyonlarına atayabilirsiniz.

Cihaz kaydedildikten sonra bir cihaza hızla sertifika yayımlamak için, sertifika profilini bir cihaz grubu yerine bir kullanıcı grubuna atayın. Bir cihaz grubuna atarsanız, cihaz ilkeleri almadan önce tam cihaz kaydı gerekir.

Intune ve Configuration Manager için ortak yönetim kullanıyorsanız, Configuration Manager kaynak erişim ilkeleri için iş yükü kaydırıcısınıIntune veya Pilot Intune olarak ayarlayın. Bu ayar, Windows 10/11 istemcilerinin sertifika isteme işlemini başlatmasına olanak tanır.

Not

- iOS/iPadOS ve macOS cihazlarında, bir SCEP sertifika profili veya PKCS sertifika profili Wi-Fi veya VPN profili gibi ek bir profille ilişkilendirildiğinde, cihaz bu ek profillerin her biri için bir sertifika alır. Bu, cihazın SCEP veya PKCS sertifika isteği tarafından teslim edilen birden çok sertifikaya sahip olmasına neden olur.

- SCEP tarafından teslim edilen sertifikaların her ikisi de benzersizdir. PKCS tarafından teslim edilen sertifikalar aynı sertifikadır, ancak her profil örneği yönetim profilinde ayrı bir satırla gösterildiğinden farklı görünür.

- iOS 13 ve macOS 10.15'te, Apple tarafından dikkate alınması gereken ek güvenlik gereksinimleri vardır.

Sonraki adımlar

SCEP sertifika profillerinin dağıtımıyla ilgili sorunları giderme