İş İçin Uygulama Denetimi ilkesi ve Microsoft Intune için Yönetilen Yükleyiciler ile Windows cihazları için onaylı uygulamaları yönetme

Bu özellik genel önizleme aşamasındadır.

Her gün yeni kötü amaçlı dosyalar ve uygulamalar vahşi ortamda görünür. Kuruluşunuzdaki cihazlarda çalıştırıldığında, yönetmesi veya engellemesi zor olabilecek bir risk oluştururlar. Istenmeyen uygulamaların yönetilen Windows cihazlarınızda çalışmasını önlemeye yardımcı olmak için İş için Microsoft Intune Uygulama Denetimi ilkelerini kullanabilirsiniz.

Intune'un İş İçin Uygulama Denetimi ilkeleri uç nokta güvenliğinin bir parçasıdır ve Windows cihazlarda izin verilen uygulamaları yönetmek için Windows ApplicationControl CSP'yi kullanır.

İş İçin Uygulama Denetimi ilkesi aracılığıyla da kullanılabilir. Intune yönetim uzantısını Kiracınıza yönetilen yükleyici olarak eklemek için yönetilen bir yükleyici ilkesi kullanabilirsiniz. Yönetilen yükleyici olarak bu uzantıyla, Intune aracılığıyla dağıttığınız uygulamalar otomatik olarak yükleyici tarafından etiketlenir. Etiketli uygulamalar, İş İçin Uygulama Denetimi ilkeleriniz tarafından cihazlarınızda çalışmasına izin verilebilen güvenli uygulamalar olarak tanımlanabilir.

Intune yönetim uzantısı, Windows 10 ve Windows 11 cihazları için Windows 10 MDM özelliklerini destekleyen bir Intune hizmetidir. Yönetilen cihazlara Win32 uygulamalarının ve PowerShell betiklerinin yüklenmesini kolaylaştırır.

Yönetilen yükleyici, yüklediğiniz uygulamaları kuruluşunuz tarafından güvenilir olarak etiketlemek için bir AppLocker kuralı kullanır Daha fazla bilgi için Windows Güvenliği belgelerindeki Yönetilen yükleyici tarafından yüklenen uygulamalara izin verme bölümüne bakın.

İşletmeler için Uygulama Denetimi ilkelerini kullanmak için yönetilen yükleyici kullanılması gerekmez.

Bu makaledeki bilgiler size yardımcı olabilir:

- Intune Yönetim Uzantısını yönetilen yükleyici olarak yapılandırın.

- uç nokta güvenliği İş için Uygulama Denetimi ilkelerini yapılandırın.

İlgili bilgiler için Windows Güvenliği belgelerindeki Windows Defender Uygulama Denetimi'ne bakın.

Not

İş için Uygulama Denetimi ilkesi ve Uygulama denetimi profilleri: İş için Intune Uygulama Denetimi ilkeleriApplicationControl CSP'yi kullanır. Intune'un Saldırı yüzeyi azaltma ilkeleri, Uygulama denetimi profilleri için AppLocker CSP'sini kullanır. Windows, AppLocker CSP'nin yerini alacak ApplicationControl CSP'yi kullanıma sunar. Windows, AppLocker CSP'yi desteklemeye devam eder ancak artık yeni özellikler eklemez. Bunun yerine, geliştirme ApplicationControl CSP aracılığıyla devam eder.

Şunlar için geçerlidir:

- Windows 10

- Windows 11

Önkoşullar

Aygıtları

Aşağıdaki cihazlar, Intune'a kaydedildiklerinde İş İçin Uygulama Denetimi ilkeleri için desteklenir:

Windows Enterprise veya Education:

- Windows 10 sürüm 1903 veya üstü

- Windows 11 sürüm 1903 veya üzeri

Windows Professional:

- KB5019959 ile Windows 10

- Windows 11:

- KB5019980 ile Sürüm 22H2

- KB5019961 ile sürüm 21H2

Windows 11 SE:

- Windows 11 SE yalnızca Eğitim kiracıları için desteklenir. Daha fazla bilgi için bu makalenin devamında eğitim kiracıları için İş İçin Uygulama Denetimi ilkeleri bölümüne bakın.

Azure Sanal Masaüstü (AVD):

- AVD cihazları İş için Uygulama Denetimi ilkelerini kullanmak için desteklenir

- AVD çoklu oturum cihazlarını hedeflemek için Endpoint Security'de İş İçin Uygulama Denetimi düğümünü kullanın. Ancak İş için Uygulama Denetimi yalnızca cihaz kapsamıdır.

Ortak yönetilen cihazlar:

- Ortak yönetilen cihazlarda İş İlkeleri için Uygulama Denetimi'ni desteklemek için Endpoint Protection kaydırıcısı kaydırıcısını Intune olarak ayarlayın.

İş İçin Windows Defender Uygulama Denetimi

Windows Güvenliği belgelerindeki Windows için uygulama denetimi hakkında bölümünde Windowssürüm ve lisans gereksinimleri bölümüne bakın.

Rol tabanlı erişim denetimleri

İş İçin Uygulama Denetimi ilkelerini yönetmek için, bir hesaba istenen görevi tamamlamak için yeterli izinleri ve hakları içeren bir Intune rol tabanlı erişim denetimi (RBAC) rolü atanmalıdır.

Aşağıdakiler, gerekli izinlerine ve haklarına sahip kullanılabilir görevlerdir.

Yönetilen yükleyici kullanımını etkinleştirme - Hesaplara Intune Yöneticisi rolü atanmalıdır. Yükleyiciyi etkinleştirmek tek seferlik bir olaydır.

Önemli

Microsoft, rolleri en az izinle kullanmanızı önerir. Bu, kuruluşunuzun güvenliğini artırmaya yardımcı olur. Intune Yöneticisi ve benzer hesaplar, farklı bir rol kullanamama senaryolarıyla sınırlı olması gereken yüksek ayrıcalıklı rollerdir.

İş İçin Uygulama Denetimini Yönetme ilkesi - Hesapların, Raporları Silme, Okuma, Atama, Oluşturma, Güncelleştirme ve Görüntüleme haklarını içeren İş İçin Uygulama Denetimi iznine sahip olması gerekir.

İş İçin Uygulama Denetimi ilkesinin raporlarını görüntüleme - Hesapların aşağıdaki izin ve haklardan birine sahip olması gerekir:

- Raporları Görüntüle ile İş İçin Uygulama Denetimi izni.

- Okuma ile Kuruluş izni.

İş için Intune Uygulama Denetimi ilkesini yönetmek için doğru izin ve hak düzeyini atama yönergeleri için bkz. Assign-role-based-access-controls-for-endpoint-security-policy.

Kamu bulutu desteği

Intune uç nokta güvenliği Uygulama denetimi ilkeleri ve yönetilen yükleyicinin yapılandırılması aşağıdaki bağımsız bulut ortamlarıyla desteklenir:

- ABD Kamu bulutları

- 21Vianet

Yönetilen yükleyicileri kullanmaya başlama

Intune'un uç nokta güvenliği İş için Uygulama Denetimi ile, intune Yönetim Uzantısı'nı yönetilen Windows cihazlarınıza yönetilen yükleyici olarak eklemek için ilkeyi kullanabilirsiniz.

Yönetilen yükleyiciyi etkinleştirdikten sonra, Intune aracılığıyla Windows cihazlarına dağıttığınız sonraki tüm uygulamalar yönetilen yükleyici etiketiyle işaretlenir. etiketi, uygulamanın bilinen bir kaynak tarafından yüklendiğini ve güvenilebileceğini tanımlar. Ardından uygulamaların yönetilen yükleyici etiketlemesi, İş İçin Uygulama Denetimi ilkeleri tarafından ortamınızdaki cihazlarda çalıştırılacak şekilde onaylanan uygulamaları otomatik olarak tanımlamak için kullanılır.

İş İçin Uygulama Denetimi ilkeleri, Windows Defender Uygulama Denetimi'nin (WDAC) bir uygulamasıdır. WDAC ve uygulama etiketleme hakkında daha fazla bilgi edinmek için Windows Defender Uygulama Denetimi belgelerindeki Windows için uygulama denetimi ve WDAC Uygulama Kimliği (AppId) Etiketleme kılavuzuna bakın.

Yönetilen yükleyici kullanmayla ilgili dikkat edilmesi gerekenler:

Yönetilen yükleyiciyi ayarlamak, tüm yönetilen Windows cihazlarınız için geçerli olan kiracı genelinde bir yapılandırmadır.

Intune Yönetim uzantısını yönetilen yükleyici olarak etkinleştirdikten sonra, Intune aracılığıyla Windows cihazlarına dağıttığınız tüm uygulamalar yönetilen yükleyici işaretiyle etiketlenir.

Tek başına, bu etiketin cihazlarınızda hangi uygulamaların çalışabileceği üzerinde hiçbir etkisi yoktur. Etiket yalnızca yönetilen cihazlarınızda hangi uygulamaların çalışmasına izin verileceğini belirleyen WDAC ilkeleri de atadığınızda kullanılır.

Geriye dönük etiketleme olmadığından, yönetilen yükleyici etkinleştirilmeden önce cihazlarınızda dağıtılan tüm uygulamalar etiketlenmez. WDAC ilkesi uygularsanız, bu etiketlenmemiş uygulamaların çalışmasına izin vermek için açık yapılandırmalar eklemeniz gerekir.

Yönetilen Yükleyici ilkesini düzenleyerek bu ilkeyi kapatabilirsiniz. İlkenin kapatılması, izleyen uygulamaların yönetilen yükleyiciyle etiketlenmesini engeller. Daha önce yüklenmiş ve etiketlenmiş uygulamalar etiketli olarak kalır. İlkeyi kapattıktan sonra yönetilen yükleyicinin el ile temizlenmesi hakkında bilgi için, bu makalenin devamında intune Yönetim Uzantısını yönetilen yükleyici olarak kaldırma konusuna bakın.

Önemli

Herhangi bir Log Analytics tümleştirmesi tarafından toplanan olaylara olası etki

Log Analytics, Azure Portalı'nda müşterilerin AppLocker ilke olaylarından veri toplamak için kullanabilecekleri bir araçtır. Bu genel önizlemede, kabul etme eylemini tamamlarsanız AppLocker ilkesi kiracınızdaki geçerli cihazlara dağıtmaya başlar. Log Analytics yapılandırmanıza bağlı olarak, özellikle de daha ayrıntılı günlüklerden bazılarını topluyorsanız bu, AppLocker ilkesi tarafından oluşturulan olaylarda artışa neden olur. Kuruluşunuz Log Analytics kullanıyorsa, log analytics kurulumunuzu gözden geçirerek şunları yapmanız önerilir:

- Log Analytics kurulumunuzu anlayın ve beklenmeyen faturalama maliyetlerini önlemek için uygun bir veri toplama sınırı olduğundan emin olun.

- MSI ve Betik günlükleri dışında Log Analytics'te AppLocker olaylarının koleksiyonunu tamamen kapatın (Hata, Uyarı, Bilgi).

Kiracınıza yönetilen yükleyici ekleme

Aşağıdaki yordam, Intune Yönetim Uzantısını kiracınız için yönetilen yükleyici olarak ekleme işleminde size yol gösterir. Intune tek bir yönetilen yükleyici ilkesini destekler.

Microsoft Intune yönetim merkezinde Uç nokta güvenliği (Önizleme)'ye gidin, Yönetilen yükleyici sekmesini ve ardından *Ekle'yi seçin. Yönetilen yükleyici ekle bölmesi açılır.

Intune Yönetim Uzantısı'nın yönetilen yükleyici olarak eklenmesini onaylamak için Ekle'yi ve ardından Evet'i seçin.

Yönetilen yükleyiciyi ekledikten sonra, bazı nadir durumlarda, kiracınıza yeni ilke eklenmeden önce 10 dakika kadar beklemeniz gerekebilir. Yönetim merkezini kullanıma sunulana kadar düzenli aralıklarla güncelleştirmek için Yenile'yi seçin.

Intune, Durumu Etkin olan Yönetilen yükleyici – Intune Yönetim Uzantısı adlı bir yönetilen yükleyici ilkesi görüntülediğinde ilke hizmette hazır olur. İstemci tarafında, ilkenin teslime başlaması için bir saate kadar beklemeniz gerekebilir.

Artık yapılandırmasını düzenlemek için ilkeyi seçebilirsiniz. Yalnızca aşağıdaki iki ilke alanı düzenlemeleri destekler:

Ayarlar: İlke ayarlarını düzenlemek, Yönetilen yükleyiciyi Ayarla değerini Açık ve Kapalı olarak değiştirebileceğiniz Yönetilen yükleyici için geri çevirme bölmesini açar. Yükleyiciyi eklediğinizde, Yönetilen yükleyiciyi ayarla ayarı varsayılan olarak Açık olarak ayarlanır. Yapılandırmayı değiştirmeden önce, bölmede Açık ve Kapalı için ayrıntılı davranışı gözden geçirmeyi unutmayın.

Kapsam etiketleri: Bu ilkeye atanan kapsam etiketlerini ekleyebilir ve değiştirebilirsiniz. Bu, hangi yöneticilerin ilke ayrıntılarını görüntüleyebileceğini belirtmenize olanak tanır.

İlkenin herhangi bir etkisi olmadan önce, Windows cihazlarınızda hangi uygulamaların çalışabileceğine ilişkin kuralları belirtmek üzere bir İş İçin Uygulama Denetimi ilkesi oluşturup dağıtmanız gerekir.

Daha fazla bilgi için Windows Güvenliği belgelerindeki Yönetilen yükleyici tarafından yüklenen uygulamalara izin verme bölümüne bakın.

Önemli

AppLocker ilke birleştirme işleminde önyükleme yapılmama riski

Intune aracılığıyla yönetilen yükleyiciyi etkinleştirirken, sahte kuralı olan bir AppLocker ilkesi dağıtılır ve hedef cihazdaki mevcut AppLocker ilkesiyle birleştirilir. Mevcut AppLocker ilkesi boş bir kural kümesiyle NotConfigured olarak tanımlanan bir RuleCollection içeriyorsa, bu kural, sahte kuralla NotConfigured olarak birleştirilir. NotConfigured kural koleksiyonu, koleksiyonda tanımlanmış kurallar varsa varsayılan olarak zorlanır. Yapılandırılan tek kural sahte kural olduğunda, başka herhangi bir şeyin yüklenmesinin veya yürütülmesinin engellendiği anlamına gelir. Bu, uygulamaların başlatılaamaması ve Windows'da önyükleme veya oturum açamaması gibi beklenmeyen sorunlara neden olabilir. Bu sorundan kaçınmak için, mevcut AppLocker ilkenizde boş bir kural kümesiyle NotConfigured olarak tanımlanan ruleCollection'ı şu anda mevcutsa kaldırmanızı öneririz.

- Yönetilen Yükleyici, GPO'dan zorlanan App-Locker İlkelerini (hedeflenen bilgisayarlarda) etkinleştirebilir.

Intune Yönetim Uzantısını yönetilen yükleyici olarak kaldırma

Gerekirse, Intune Yönetim Uzantısını kiracınız için yönetilen yükleyici olarak yapılandırmayı durdurabilirsiniz. Bunun için yönetilen yükleyici ilkesini kapatmanız gerekir. İlke kapatıldıktan sonra ek temizleme eylemleri kullanmayı seçebilirsiniz.

Intune Yönetim Uzantısı ilkesini kapatma (gerekli)

Intune Yönetim Uzantısını cihazlarınıza yönetilen yükleyici olarak eklemeyi durdurmak için aşağıdaki yapılandırma gereklidir.

Yönetim merkezinde Uç nokta güvenliği (Önizleme)'ye gidin, Yönetilen yükleyici sekmesini ve ardından Yönetilen yükleyici – Intune Yönetim Uzantısı ilkesini seçin.

İlkeyi düzenleyin, Yönetilen yükleyiciyi ayarla seçeneğini Kapalı olarak değiştirin ve ilkeyi kaydedin.

Yeni cihazlar, yönetilen yükleyici olarak Intune Yönetim Uzantısı ile yapılandırılmaz. Bu, zaten kullanmak üzere yapılandırılmış cihazlardan yönetilen yükleyici olarak Intune Yönetim Uzantısını kaldırmaz.

Intune Yönetim Uzantısını cihazlarda yönetilen yükleyici olarak kaldırma (isteğe bağlı)

İsteğe bağlı bir temizleme adımı olarak, intune yönetim uzantısını zaten yüklenmiş cihazlarda yönetilen yükleyici olarak kaldırmak için bir betik çalıştırabilirsiniz. Yönetilen yükleyiciye başvuran İş için Uygulama Denetimi ilkelerini kullanmadığınız sürece bu yapılandırmanın cihazlar üzerinde hiçbir etkisi olmadığından bu adım isteğe bağlıdır.

CatCleanIMEOnly.ps1 PowerShell betiğini indirin. Bu betik, adresinden download.microsoft.com.https://aka.ms/intune_WDAC/CatCleanIMEOnly

Intune Yönetim Uzantısı yönetilen yükleyici olarak ayarlanmış cihazlarda bu betiği çalıştırın. Bu betik, yönetilen yükleyici olarak yalnızca Intune Yönetim Uzantısını kaldırır.

Yukarıdaki değişikliklerin etkili olması için Intune Yönetim Uzantısı hizmetini yeniden başlatın.

Bu betiği çalıştırmak için Intune'u kullanarak PowerShell betiklerini veya seçtiğiniz diğer yöntemleri çalıştırabilirsiniz.

Bir cihazdan tüm AppLocker ilkelerini kaldırma (isteğe bağlı)

Bir cihazdan tüm Windows AppLocker ilkelerini kaldırmak için CatCleanAll.ps1 PowerShell betiğini kullanabilirsiniz. Bu betik, yönetilen yükleyici olarak yalnızca Intune Yönetim Uzantısını değil, bir cihazdan Windows AppLocker'ı temel alan tüm yönetilen yükleyicileri ve tüm ilkeleri kaldırır. Bu betiği kullanmadan önce, kuruluşunuzun AppLocker ilkelerini kullandığını anladığınızdan emin olun.

CatCleanAll.ps1 PowerShell betiğini indirin. Bu betik, adresinden download.microsoft.com.https://aka.ms/intune_WDAC/CatCleanAll

Intune Yönetim Uzantısı yönetilen yükleyici olarak ayarlanmış cihazlarda bu betiği çalıştırın. Bu betik, yönetilen yükleyici olarak yalnızca Intune Yönetim Uzantısını kaldırır.

Yukarıdaki değişikliklerin etkili olması için Intune Yönetim Uzantısı hizmetini yeniden başlatın.

Bu betiği çalıştırmak için Intune'u kullanarak PowerShell betiklerini veya seçtiğiniz diğer yöntemleri çalıştırabilirsiniz.

İş İçin Uygulama Denetimi ilkelerini kullanmaya başlama

Intune'un uç nokta güvenliği İş için Uygulama Denetimi ilkeleriyle, yönetilen Windows cihazlarınızdaki hangi uygulamaların çalışmasına izin verileceğini yönetebilirsiniz. İlke tarafından açıkça çalıştırılmasına izin verilmeyen uygulamaların çalıştırılması, ilkeyi Denetim modu kullanacak şekilde yapılandırmadığınız sürece engellenir. Denetim moduyla, ilke tüm uygulamaların çalıştırılmasına olanak tanır ve bunlar hakkındaki ayrıntıları istemcide yerel olarak günlüğe kaydeder.

Hangi uygulamalara izin verileceğini veya engellendiğini yönetmek için Intune, Windows cihazlarda Windows ApplicationControl CSP'sini kullanır.

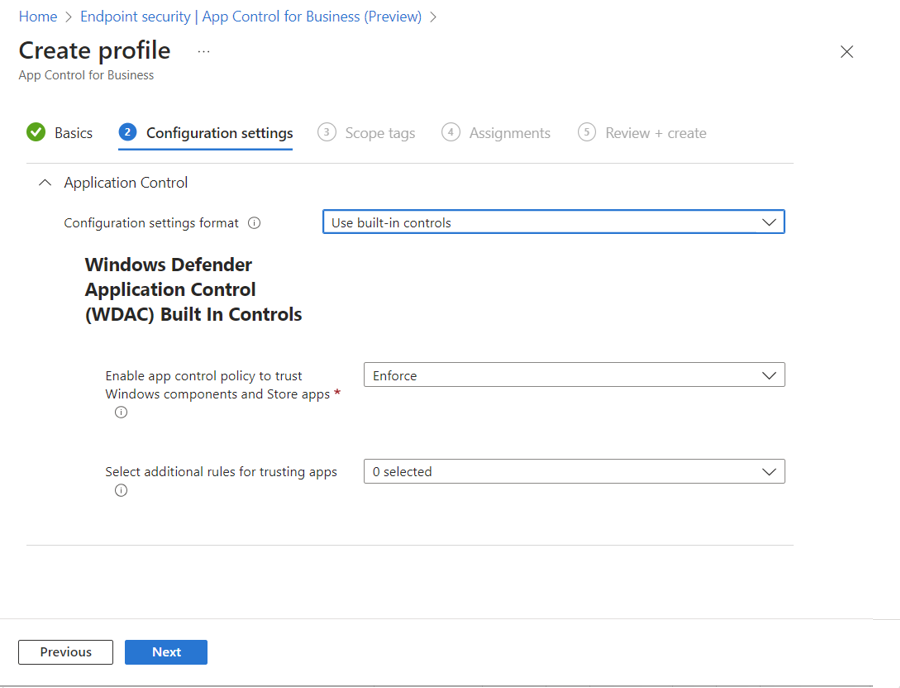

İş İçin Uygulama Denetimi ilkesi oluşturduğunuzda, kullanmak için bir Yapılandırma ayarları biçimi seçmeniz gerekir:

Xml verilerini girin - Xml verilerini girmeyi seçtiğinizde, ilkeye İş İçin Uygulama Denetimi ilkenizi tanımlayan bir dizi özel XML özelliği sağlamanız gerekir.

Yerleşik denetimler – Bu seçenek, yapılandırmanın en basit yoludur ancak güçlü bir seçim olmaya devam eder. Yerleşik denetimlerle, yönetilen yükleyici tarafından yüklenen tüm uygulamaları kolayca onaylayabilir ve Windows bileşenlerine ve mağaza uygulamalarına güvenebilirsiniz.

Bu seçenekler hakkında daha fazla ayrıntı, bir ilke oluştururken kullanıcı arabiriminden edinilebilir ve ayrıca bir ilke oluşturma işleminde size yol gösteren aşağıdaki yordamda ayrıntılı olarak açıklanabilir.

İş İçin Uygulama Denetimi ilkesi oluşturduktan sonra, bu özgün ilkeye XML biçiminde daha fazla kural ekleyen ek ilkeler oluşturarak bu ilkenin kapsamını genişletebilirsiniz. Ek ilkeler kullandığınızda, özgün ilke temel ilke olarak adlandırılır.

Not

Kiracınız bir Eğitim Kiracısı ise, ek cihaz desteği ve bu cihazlar için İş için Uygulama Denetimi ilkesi hakkında bilgi edinmek için bkz. Eğitim kiracıları için İş İçin Uygulama Denetimi ilkeleri.

İş İçin Uygulama Denetimi ilkesi oluşturma

başarılı bir İş için Uygulama Denetimi ilkesi oluşturmanıza yardımcı olması için aşağıdaki yordamı kullanın. Bu ilkeyle tanımladığınız güven kapsamını genişletmek için ek ilkeler oluşturmaya devam ederseniz, bu ilke temel ilke olarak kabul edilir.

Microsoft Intune yönetim merkezinde oturum açın ve İşletmeler için Uç Nokta güvenliği>Uygulama Denetimi (Önizleme)> seçeneğine gidin, İş İçin Uygulama Denetimi sekmesini > ve ardından İlke Oluştur'u seçin. İş İçin Uygulama Denetimi ilkeleri otomatik olarak windows 10 ve üzeri bir platform türüne atanır.

Temel Bilgiler'de aşağıdaki özellikleri girin:

- Ad: İlke için açıklayıcı bir ad girin. Profilleri daha sonra kolayca tanımlayabilmeniz için adlandırabilirsiniz.

- Açıklama: Profil için bir açıklama girin. Bu ayar isteğe bağlıdır ancak önerilir.

Yapılandırma ayarları'nda bir Yapılandırma ayarları biçimi seçin:

Xml verilerini girin - Bu seçenekle, İş İçin Uygulama Denetimi ilkenizi tanımlamak için özel XML özellikleri sağlamanız gerekir. Bu seçeneği belirler ancak ilkeye XLM özellikleri eklemezseniz Yapılandırılmadı işlevi görür. Yapılandırılmamış bir İş için Uygulama Denetimi ilkesi, ApplicationControl CSP'den ek seçenek olmadan bir cihazda varsayılan davranışlara neden olur.

Yerleşik denetimler – Bu seçenekle ilke özel XML kullanmaz. Bunun yerine aşağıdaki ayarları yapılandırın:

Windows bileşenlerinin ve mağaza uygulamalarının güvenini etkinleştirme – Bu ayar Etkin olduğunda (varsayılan), yönetilen cihazlar Windows bileşenlerini çalıştırabilir ve uygulamaları depolayabilir ve güvenilir olarak yapılandırabileceğiniz diğer uygulamaları da depolayabilir. Bu ilke tarafından güvenilir olarak tanımlanmayan uygulamaların çalıştırılması engellenir.

Bu ayar yalnızca denetim modunu da destekler. Denetim modunda tüm olaylar yerel istemci günlüklerine kaydedilir, ancak uygulamaların çalıştırılması engellenmez.

Uygulamalara güvenmek için ek seçenekler belirleyin – Bu ayar için aşağıdaki seçeneklerden birini veya her ikisini de seçebilirsiniz:

İyi bir üne sahip uygulamalara güven – Bu seçenek, cihazların Microsoft Akıllı Güvenlik Grafı tarafından tanımlanan saygın uygulamaları çalıştırmasına olanak tanır. Akıllı Güvenlik Grafiği'ni (ISG) kullanma hakkında bilgi için Windows Güvenliği belgelerindeki Akıllı Güvenlik Grafı (ISG) ile saygın uygulamalara izin verme konusuna bakın.

Yönetilen yükleyicilerden gelen uygulamalara güven – Bu seçenek, cihazların yönetilen yükleyici olan yetkili bir kaynak tarafından dağıtılan uygulamaları çalıştırmasına olanak tanır. Bu, Intune Yönetim Uzantısını yönetilen yükleyici olarak yapılandırdıktan sonra Intune aracılığıyla dağıttığınız uygulamalar için geçerlidir.

Bu ilkedeki kurallar tarafından belirtilmeyen diğer tüm uygulama ve dosyalar için davranış , Windows bileşenlerinin ve mağaza uygulamalarının güvenini etkinleştir yapılandırmasına bağlıdır:

- Etkinse, dosyaların ve uygulamaların cihazlarda çalıştırılması engellenir.

- Yalnızca denetle olarak ayarlanırsa, dosyalar ve uygulamalar yalnızca yerel istemci günlüklerinde denetlenebilir.

Kapsam etiketleri sayfasında, uygulamak istediğiniz kapsam etiketlerini seçin ve ardından İleri'yi seçin.

Atamalar için, ilkeyi alan grupları seçin, ancak WDAC ilkelerinin yalnızca cihaz kapsamı için geçerli olduğunu düşünün. Devam etmek için İleri'yi seçin.

Profil atama hakkında daha fazla bilgi için bkz. Kullanıcı ve cihaz profilleri atama.

Gözden Geçir ve oluştur için ayarlarınızı gözden geçirin ve oluştur'u seçin. Oluştur 'u seçtiğinizde, değişiklikleriniz kaydedilir ve profil atanır. İlke, ilke listesinde de gösterilir.

Ek ilkeyi kullanma

Bir veya daha fazla ek ilke, bir İş için Uygulama Denetimi temel ilkesini genişleterek bu ilkenin güven çemberini artırmanıza yardımcı olabilir. Ek ilkeler yalnızca bir temel ilkeyi genişletebilir, ancak birden çok ek ilke aynı temel ilkeyi genişletebilir. Ek ilkeler eklediğinizde, temel ilke ve ek ilkeleri tarafından izin verilen uygulamaların cihazlarda çalışmasına izin verilir.

Ek ilkelerin XML biçiminde olması ve temel ilkenin İlke Kimliğine başvurması gerekir.

bir İş için Uygulama Denetimi temel ilkesinin İlke Kimliği, temel ilkenin yapılandırmasına göre belirlenir:

Özel XML kullanılarak oluşturulan temel ilkeler, bu XML yapılandırmasını temel alan benzersiz bir PolicyID'ye sahiptir.

İş İçin Uygulama Denetimi'nin yerleşik denetimleri kullanılarak oluşturulan temel ilkeler, yerleşik ayarların olası bileşimleri tarafından belirlenen dört olası PolicyID'ye sahiptir. Aşağıdaki tabloda birleşimler ve ilgili PolicyID tanımlanır:

Temel ilkenin PolicyID değeri WDAC ilkesindeki seçenekler (Denetim veya Zorlama) {A8012CFC-D8AE-493C-B2EA-510F035F1250} Windows bileşenlerine ve Mağaza uygulamalarına güvenmek için uygulama denetimi ilkesini etkinleştirme {D6D6C2D6-E8B6-4D8F-8223-14BE1DE562FF} Uygulama denetimi ilkesinin Windows bileşenlerine ve Mağaza uygulamalarına

güvenmesini ve

iyi bir üne sahip uygulamalara güvenmesini sağlama{63D1178A-816A-4AB6-8ECD-127F2DF0CE47} Uygulama denetimi ilkesinin Windows bileşenlerine ve Mağaza uygulamalarına

güvenmesini ve

yönetilen yükleyicilerden uygulamalara güvenmesini sağlama{2DA0F72D-1688-4097-847D-C42C39E631BC} Uygulama denetimi ilkesinin Windows bileşenlerine ve Mağaza uygulamalarına

güvenmesini ve

iyi bir saygınlığı

olan uygulamalara güvenmesini ve

yönetilen yükleyicilerden uygulamalara güvenmesini sağlama

Yerleşik denetimlerin aynı yapılandırmasını kullanan iki İş için Uygulama Denetimi ilkesi aynı PolicyID'ye sahip olsa da, ilkeleriniz için atamaları temel alan farklı ek ilkeler uygulayabilirsiniz.

Aşağıdaki senaryoyu göz önünde bulundurun:

Aynı yapılandırmayı kullanan ve bu nedenle aynı PolicyID'ye sahip olan iki temel ilke oluşturursunuz. Bunlardan birini Yönetici ekibinize, ikinci ilke ise Yardım Masası ekibinize dağıtır.

Ardından, diğer uygulamaların Yönetici ekibinizin gerektirdiği şekilde çalışmasına izin veren ek bir ilke oluşturursunuz. Bu ek ilkeyi aynı gruba, Yani Yönetim ekibine atarsınız.

Ardından, Yardım Masası ekibinizin gerektirdiği çeşitli araçların çalıştırılmasına izin veren ikinci bir ek ilke oluşturursunuz. Bu ilke Yardım Masası grubuna atanır.

Bu dağıtımların bir sonucu olarak, her iki ek ilke de temel ilkenin her iki örneğini de değiştirebilir. Ancak, ayrı ve ayrı atamalar nedeniyle, ilk ek ilke yalnızca Yönetici ekibine atanan izin verilen uygulamaları değiştirir ve ikinci ilke yalnızca Yardım Masası ekibi tarafından kullanılan izin verilen uygulamaları değiştirir.

Ek ilke oluşturma

XML biçiminde bir İş için Uygulama Denetimi ilkesi oluşturmak için Windows Defender Uygulama Denetimi Sihirbazı'nı veya PowerShell cmdlet'lerini kullanın.

Sihirbaz hakkında bilgi edinmek için bkz. aka.ms/wdacWizard veya Microsoft WDAC Sihirbazı.

XML biçiminde bir ilke oluşturduğunuzda, temel ilkenin İlke Kimliğine başvurması gerekir.

İş için Uygulama Denetimi ek ilkeniz XML biçiminde oluşturulduktan sonra Microsoft Intune yönetim merkezinde oturum açın ve uç nokta güvenliği>İş için Uygulama Denetimi (Önizleme)> seçeneğine gidin, İş İçin Uygulama Denetimi sekmesini ve ardından İlke Oluştur'u seçin.

Temel Bilgiler'de aşağıdaki özellikleri girin:

Ad: İlke için açıklayıcı bir ad girin. Profilleri daha sonra kolayca tanımlayabilmeniz için adlandırabilirsiniz.

Açıklama: Profil için bir açıklama girin. Bu ayar isteğe bağlıdır ancak önerilir.

Yapılandırma ayarları'ndaYapılandırma ayarları biçimi için Xml verilerini girin'i seçin ve XML dosyanızı karşıya yükleyin.

Atamalar için, ek ilkenin uygulanmasını istediğiniz temel ilkeye atanan grupları seçin ve ardından İleri'yi seçin.

Gözden Geçir ve oluştur için ayarlarınızı gözden geçirin ve oluştur'u seçin. Oluştur 'u seçtiğinizde, değişiklikleriniz kaydedilir ve profil atanır. İlke, ilke listesinde de gösterilir.

Eğitim kiracıları için İş İçin Uygulama Denetimi ilkeleri

Eğitim kuruluşları için kiracılardaki İş İçin Uygulama Denetimi ilkeleri, Önkoşullar bölümünde desteklenen platformlara ek olarak Windows 11 SE'yi de destekler.

Windows 11 SE , sınıflarda kullanım için iyileştirilmiş bulut öncelikli bir işletim sistemidir. Eğitim için Intune'da olduğu gibi Windows SE 11 de üretkenliği, öğrenci gizliliğini ve öğrenmeyi önceliklendirir ve yalnızca eğitim için gerekli olan özellikleri ve uygulamaları destekler.

Bu iyileştirmeye yardımcı olmak için WDAC ilkesi ve Intune yönetim Uzantısı, Windows 11 SE cihazları için otomatik olarak yapılandırılır:

Windows 11 SE cihazları için Intune desteği, EDU kiracılarındaki uygulamaların bir listesiyle önceden tanımlanmış WDAC ilkelerini dağıtma kapsamına alınır. Bu ilkeler otomatik olarak dağıtılır ve değiştirilemez.

Intune EDU kiracıları için Intune Yönetim Uzantısı otomatik olarak Yönetilen Yükleyici olarak ayarlanır. Bu yapılandırma otomatiktir ve değiştirilemez.

İş İçin Uygulama Denetimini Silme ilkesi

Mobil Cihaz Yönetimi (MDM) (Windows 10) kullanarak WDAC ilkelerini dağıtma - Windows Güvenliği belgelerindeki Windows güvenliği bölümünde açıklandığı gibi, Intune kullanıcı arabiriminden silinen ilkeler sistemden ve cihazlardan kaldırılır, ancak makinenin bir sonraki yeniden başlatılmasına kadar etkin kalır.

WDAC zorlamasını devre dışı bırakmak veya silmek için:

Mevcut ilkeyi, windows cihazlarında bulunan örnek ilkedeki

Allow /*kurallar gibi yeni bir ilke sürümüyle değiştirin:%windir%\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xmlBu yapılandırma, ilke kaldırıldıktan sonra cihazda başka türlü yerinde bırakabilecek tüm blokları kaldırır.

Güncelleştirilmiş ilke dağıtıldıktan sonra, yeni ilkeyi Intune portalından silebilirsiniz.

Bu dizi herhangi bir şeyin engellenmesini engeller ve sonraki yeniden başlatmada WDAC ilkesini tamamen kaldırır.

İş İçin Uygulama Denetimi ilkelerini ve yönetilen yükleyiciyi izleme

Cihazlara İş için Uygulama Denetimi ve Yönetilen yükleyici ilkeleri atandıktan sonra, ilke ayrıntılarını yönetim merkezinde görüntüleyebilirsiniz.

- Raporları görüntülemek için hesabınızın Kuruluş'un Intune rol tabanlı erişim denetimi kategorisi için Okuma iznine sahip olması gerekir.

Raporları görüntülemek için Intune yönetim merkezinde oturum açın ve Hesap Denetimi düğümüne gidin. (Uç nokta güvenliği>Hesap Denetimi (Önizleme)). Burada, görüntülemek istediğiniz ilke ayrıntılarının sekmesini seçebilirsiniz:

Yönetilen yükleyici

Yönetilen Yükleyici sekmesinde, Yönetilen yükleyici – Intune Yönetim Uzantısı ilkesi için durum, başarı sayısı ve hata ayrıntılarını görüntüleyebilirsiniz:

İlke adını seçerek Genel Bakış sayfasını açın ve burada aşağıdaki bilgileri görüntüleyebilirsiniz:

Cihaz durumu, statik başarı sayısı ve hatalar.

Cihaz durumu eğilimi, her ayrıntı kategorisinde bir zaman çizelgesi ve cihaz sayısını görüntüleyen geçmiş bir grafiktir.

Rapor ayrıntıları şunlardır:

Başarılı - İlkeyi başarıyla uygulayan cihazlar.

Hata - Hatalı cihazlar.

Yeni cihazlar – Yeni cihazlar, ilkeyi kısa süre önce uygulayan cihazları tanımlar.

Genel Bakış'ta Cihaz durumu ve Cihaz durumu eğilimi bölümlerinin güncelleştirilmiş olması 24 saate kadar sürebilir.

İlke ayrıntılarını görüntülerken, ilke ayrıntılarının cihaz tabanlı bir görünümünü açmak için Cihaz durumu'nu ( İzleyici'nin altında) seçebilirsiniz. Cihaz durumu görünümü, bir cihazın ilkeyi başarıyla uygulayamaması durumunda sorunları belirlemek için kullanabileceğiniz aşağıdaki ayrıntıları görüntüler:

- Cihaz adı

- Kullanıcı Adı

- İşletim sistemi sürümü

- Yönetilen yükleyici durumu (Başarılı veya Hata)

Cihaz ilkeyi aldıktan sonra ilke ayrıntılarının cihaz tabanlı görünümünün güncelleştirilmiş olması birkaç dakika sürebilir.

İş İçin Uygulama Denetimi

İş İçin Uygulama Denetimi sekmesinde İş İçin Uygulama Denetimi ilkelerinizin listesini ve atanıp atanmadığı ve en son ne zaman değiştirildiği de dahil olmak üzere temel ayrıntıları görüntüleyebilirsiniz.

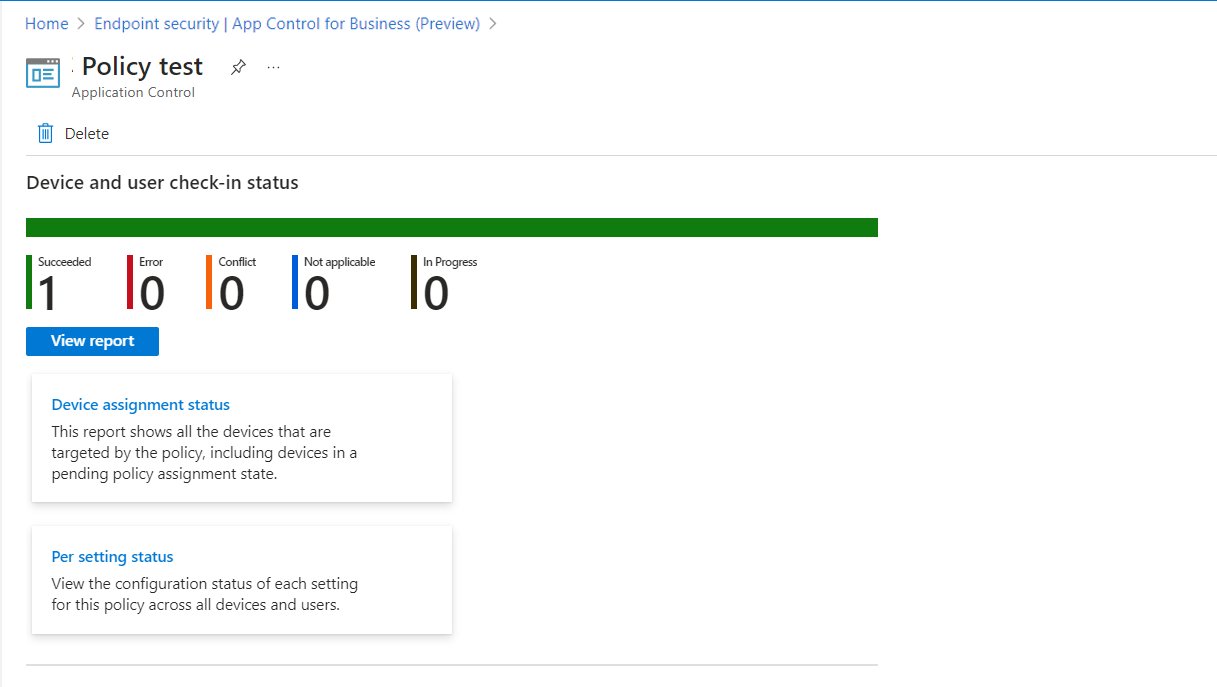

Daha fazla rapor seçeneği içeren bir görünüm açmak için bir ilke seçin:

İlke için rapor seçenekleri şunlardır:

Cihaz ve kullanıcı iade durumu - Bu ilke için kullanılabilir her durumu bildiren cihaz sayısını gösteren basit bir grafik.

Raporu Görüntüle - Bu, bu ilkeyi alan cihazların listesini içeren bir görünüm açar. Burada detaya gitmek ve İş için Uygulama Denetimi ilke ayarları biçimini görüntülemek için cihazları seçebilirsiniz.

İlke görünümü aşağıdaki rapor kutucuklarını da içerir:

Cihaz atama durumu - Bu rapor, bekleyen ilke atama durumundaki cihazlar da dahil olmak üzere ilke tarafından hedeflenen tüm cihazları gösterir.

Bu raporla, görüntülemek istediğiniz Atama durumu değerlerini seçebilir ve ardından Rapor oluştur'u seçerek ilkeyi alan tek tek cihazları, son etkin kullanıcılarını ve atama durumunu yenileyebilirsiniz.

Ayrıca detaya gitmek ve İş için Uygulama Denetimi ilke ayarları biçimini görüntülemek için cihazları seçebilirsiniz.

Ayar durumu başına - Bu rapor, bu ilkedeki ayarlar için durumu Başarılı, Hata veya Çakışma olarak raporlayan cihazların sayısını görüntüler.

Sık Sorulan Sorular

Intune Yönetim Uzantısını ne zaman yönetilen yükleyici olarak ayarlamalıyım?

Sonraki kullanılabilir fırsatınızda yönetilen yükleyici olarak Intune Yönetim Uzantısı'nı yapılandırmanızı öneririz.

Ayarlandıktan sonra, cihazlara dağıttığınız sonraki uygulamalar , yönetilen yükleyicilerden uygulamalara güvenen WDAC ilkelerini desteklemek için uygun şekilde etiketlenir.

Uygulamaların yönetilen yükleyici yapılandırılmadan önce dağıtıldığı ortamlarda, uygulamaların dağıtıldığını ancak güvenilir olarak etiketlenmediğini belirleyebilmeniz için yeni WDAC ilkelerini denetim modunda dağıtmanızı öneririz. Ardından denetim sonuçlarını gözden geçirebilir ve hangi uygulamalara güvenilmesi gerektiğini belirleyebilirsiniz. Güvenip çalışmasına izin verebileceğiniz uygulamalar için bu uygulamalara izin vermek için özel WDAC ilkeleri oluşturabilirsiniz.

Uç Nokta için Microsoft Defender'da BT yöneticilerinin yönettiği birçok makinede denetim olaylarını sorgulamayı kolaylaştıran ve ilke oluşturmalarına yardımcı olan Gelişmiş Tehdit Avcılığı'nı keşfetmek yararlı olabilir.

Saldırı yüzeyi azaltma ilkemden eski Uygulama Denetimi ilkesiyle ne yapmalıyım?

Uygulama Denetimi ilkesinin örneklerini, Intune kullanıcı arabiriminde Endpoint Security>Attach Surface Reduction altında veya Cihazlar Cihazları>>YönetYapılandırması altında görebilirsiniz. Bunlar gelecek bir sürümde kullanım dışı bırakılacaktır.

Aynı cihazda birden çok temel veya ek ilkem varsa ne olur?

Windows 10 1903'e kadar, İş İçin Uygulama Denetimi herhangi bir zamanda sistemde yalnızca tek bir etkin ilkeyi destekliyor. Bu davranış, farklı amaçlara sahip birden çok ilkenin yararlı olacağı durumlarda müşterileri önemli ölçüde sınırlar. Bugün, aynı cihazda birden çok temel ve ek ilke desteklenmektedir. Birden çok İş için Uygulama Denetimi ilkesi dağıtma hakkında daha fazla bilgi edinin.

İlgili bir notta, artık aynı cihazda İş İçin Uygulama Denetimi için etkin olan 32 ilke sınırlaması yoktur. Bu sorun, 12 Mart 2024 tarihinde veya sonrasında yayımlanan bir Windows güvenlik güncelleştirmesi ile Windows 10 1903 veya üzerini çalıştıran cihazlar için çözülür. Windows'un eski sürümlerinin gelecekteki Windows güvenlik güncelleştirmelerinde bu düzeltmeyi alması beklenmektedir.

Kiracım için Yönetilen Yükleyici kabul etme özelliği Configuration Manager'dan yüklenen uygulamaları uygun etiketle mi ayarladı?

Hayır. Bu sürüm, Intune Yönetim Uzantısı'nı kullanarak Intune'dan yüklenen uygulamaları Yönetilen Yükleyici olarak ayarlamaya odaklanır. Configuration Manager'ı Yönetilen Yükleyici olarak ayarlayamaz.

Configuration Manager'ı Yönetilen Yükleyici olarak ayarlamak istiyorsanız, Configuration Manager'ın içinden bu davranışa izin vekleyebilirsiniz. Configuration Manager zaten Yönetilen Yükleyici olarak ayarlandıysa beklenen davranış, yeni Intune Yönetim Uzantısı AppLocker ilkesinin mevcut Configuration Manager ilkesiyle birleştirilmesidir.

Kuruluşumdaki Yönetilen Yükleyici'yi kullanmak isteyen Entra Karma Birleştirme (HAADJ) cihazları için hangi noktaları dikkate almalıdır?

Karma birleştirme cihazlarının, Yönetilen Yükleyici ilkesi (AppLocker aracılığıyla) dahil olmak üzere Grup İlkelerini uygulamak için şirket içi Etki Alanı Denetleyicisi'ne (DC) bağlanması gerekir. DC bağlantısı olmadan, özellikle Autopilot sağlama sırasında Yönetilen Yükleyici ilkesi başarıyla uygulanmaz. Saymak:

Bunun yerine Autopilot'i Entra join ile kullanın. Daha fazla bilgi için hangi Entra katılım seçeneğinin seçileceğine ilişkin önerimize bakın.

Entra karma birleştirmesi için aşağıdakilerden birini veya ikisini birden seçin:

- Autopilot burada çalışmayabileceği için uygulama yükleme sırasında DC bağlantısı sağlayan cihaz sağlama yöntemlerini kullanın.

- Autopilot sağlama tamamlandıktan sonra uygulamaları dağıtın; böylece uygulama yükleme sırasında DC bağlantısı kurulur ve Yönetilen Yükleyici ilkesi uygulanabilir.