Android için Mobil Uygulama Yönetimi için Microsoft Tunnel

Not

Bu özellik bir Intune eklentisi olarak kullanılabilir. Daha fazla bilgi için bkz. Intune Paketi eklenti özelliklerini kullanma.

Kiracınıza Mobil Uygulama Yönetimi için Microsoft Tunnel (MAM) eklediğinizde, MAM senaryolarını desteklemek için Microsoft Tunnel VPN Gateway kaydını kaldırılmış Android cihazlarıyla kullanabilirsiniz. MAM desteğiyle, kaydı kaldırılan cihazlarınız kuruluşunuza güvenli bir şekilde bağlanmak için Tunnel'i kullanarak kullanıcıların ve uygulamaların kuruluş verilerinize güvenli bir şekilde erişmesini sağlayabilir.

Şunlar için geçerlidir:

- Android Enterprise

Mevcut Microsoft Tunnel yapılandırmanızıMAM'ı destekleyecek şekilde genişletmek için kaydı kaldırılmış cihazlarınızda bu desteği yapılandıran üç profil oluşturun ve dağıtın:

- Microsoft Defender için uygulama yapılandırma ilkesi. Bu ilke, bir cihazdaki Uç Nokta için Microsoft Defender VPN tüneli istemci uygulaması olarak yapılandırılır.

- Microsoft Edge için uygulama yapılandırma ilkesi. Bu ilke, Microsoft Edge'i microsoft "iş veya okul" hesabından Microsoft Edge'deki bir Microsoft "kişisel hesabına" geçerken VPN tüneline otomatik olarak bağlanan ve bağlantıyı kesen kimlik anahtarını destekleyecek şekilde yapılandırıyor.

- Cihazdaki MAM etkin uygulama şirket kaynaklarına eriştiğinde Microsoft Tunnel bağlantısını otomatik olarak başlatma ilkesini Uygulama koruması.

Bu ilkeler mevcut olduğunda, Tünel için mevcut Site ve Sunucu yapılandırmalarınız Intune kaydedilmemiş cihazlardan erişimi destekler. Ayrıca, MDM Tüneli yapılandırmalarını kullanmak yerine MAM Tüneli yapılandırmalarınızı kayıtlı cihazlara dağıtmayı seçebilirsiniz. Ancak, kayıtlı bir cihaz yalnızca MDM Tüneli yapılandırmalarını veya MAM Tüneli yapılandırmalarını kullanmalıdır, ancak ikisini birden kullanmamalıdır. Örneğin, kayıtlı cihazlarda MAM tüneli yapılandırmalarını kullanan Microsoft Edge gibi bir uygulama olamazken, diğer uygulamalar MDM Tüneli yapılandırmalarını kullanır.

Etkileşimli tanıtımı deneyin:

Android için Mobil Uygulama Yönetimi için Microsoft Tüneli etkileşimli tanıtımı, MAM için Tünel'in Microsoft Tunnel VPN Gateway Intune kayıtlı olmayan Android cihazlarını destekleyecek şekilde nasıl genişleteceğini gösterir.

Önkoşullar

Altyapı ve kiracı:

MAM tüneli, kayıtlı cihazlar için Tunnel kullanımıyla aynı konuları ve önkoşulları gerektirir. Daha fazla bilgi için bkz. Tünel önkoşulları.

Microsoft Tunnel'ı yapılandırdıktan sonra, kaydedilmemiş cihazların Tunnel kullanmasını sağlayan iki Uygulama yapılandırma ilkesini ve Uygulama koruması ilkesini eklemeye hazır olursunuz. Bu ilkelerin yapılandırması aşağıdaki bölümlerde ayrıntılı olarak anlatılır.

Cihazlar:

Intune'a kayıtlı olmayan cihazların kullanıcılarının MAM için Tünel senaryoyu kullanabilmeleri için önce Android cihazlarına aşağıdaki uygulamaları yüklemeleri gerekir. Bu uygulamaların tümü Google Play mağazasından el ile yüklenebilir:

Microsoft Defender – Google Play'de Microsoft Defender - Uygulamalar'dan edinin. Microsoft Defender, cihazın Microsoft Tunnel'a bağlanmak için kullandığı tünel istemci uygulamasını içerir. MAM için Tunnel'ı desteklemek için Uç Nokta için Microsoft Defender sürüm 1.0.4722.0101 veya üzeri olmalıdır.

Microsoft Edge – Microsoft Edge'den edinin: Web Tarayıcısı - Google Play'de uygulamalar.

Şirket Portalı – Google Play'de Intune Şirket Portalı - Uygulamalar sayfasından edinin. Kullanıcıların uygulamada oturum açması veya cihazlarını Intune kaydetmesi gerekmese de cihazların Şirket Portalı uygulamasını yüklemesi gerekir.

İş Kolu uygulamaları:

İş Kolu (LOB) uygulamalarınız için bunları MAM SDK ile tümleştirin. Daha sonra , LOB uygulamalarınızı MAM Tüneli için uygulama koruma ilkenize ve uygulama yapılandırma ilkelerinize ekleyebilirsiniz. Bkz . Android için MAM kullanmaya başlama.

Not

Android LOB uygulamalarınızın hem MDM hem de MAM için doğrudan ara sunucuyu veya Ara Sunucu Otomatik Yapılandırmasını (PAC) desteklediğinden emin olun.

MAM SDK Sürümü:

MAM için Microsoft Tunnel için Android Güvenilen Kökler İşlevi'ni kullanmak için 9.5.0 veya üzeri bir MAM SDK sürümü gerekir, github.com sürüm 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android sürümüne gidin.

Kamu bulutu desteği

Android'de MAM için Microsoft Tunnel aşağıdaki bağımsız bulut ortamlarıyla desteklenir:

- ABD Kamu Topluluk Bulutu (GCC) Yüksek

- ABD Savunma Bakanlığı (DoD)

Android'de MAM için Microsoft Tunnel Federal Bilgi İşleme Standardı'nın (FIPS) desteklenmemektedir.

Daha fazla bilgi için bkz. US Government GCC hizmet açıklaması için Microsoft Intune.

İlkeleri MAM için Microsoft Tunnel destekleyecek şekilde yapılandırma

MAM için Tunnel kullanmayı desteklemek için aşağıdaki bölümlerde ayrıntılı olarak yer alan üç profili oluşturun ve dağıtın. Bu ilkeler herhangi bir sırayla oluşturulabilir:

- Microsoft Edge için uygulama yapılandırma ilkesi

- Microsoft Defender için uygulama yapılandırma ilkesi

- Microsoft Edge için Uygulama koruması ilkesi

Üçü de yapılandırıldığında ve aynı gruplara dağıtıldığında, uygulama koruma ilkesi Microsoft Edge başlatıldığında VPN'e bağlanmak için Tunnel'ı otomatik olarak tetikler.

Ayrıca, şirket içi kaynaklara bağlanması gerektiğinde ve bir şirket içi veya özel sertifika yetkilisi (CA) tarafından verilen ssl/TLS sertifikasıyla korunduğunda, Microsoft Edge ile ve iş kolu uygulamalarınızla birlikte kullanmak için Güvenilen sertifika profili yapılandırabilirsiniz. Varsayılan olarak, Microsoft Edge güvenilen kök sertifikaları destekler. LOB uygulamaları için MAM SDK'sını kullanarak güvenilen kök sertifikalar için destek eklersiniz.

Microsoft Defender için uygulama yapılandırma ilkesi

Tünel istemci uygulaması olarak kullanılmak üzere cihazda Uç Nokta için Microsoft Defender yapılandırmak için bir Uygulama yapılandırma ilkesi oluşturun.

Not

Kaydı kaldırılan cihazı yalnızca tek bir Defender uygulama yapılandırma ilkesinin hedeflediğinden emin olun. Uç Nokta için Defender için farklı tünel ayarlarıyla 1'den fazla uygulama yapılandırma ilkesini hedeflemek, cihazda tünel bağlantısı sorunları oluşturur.

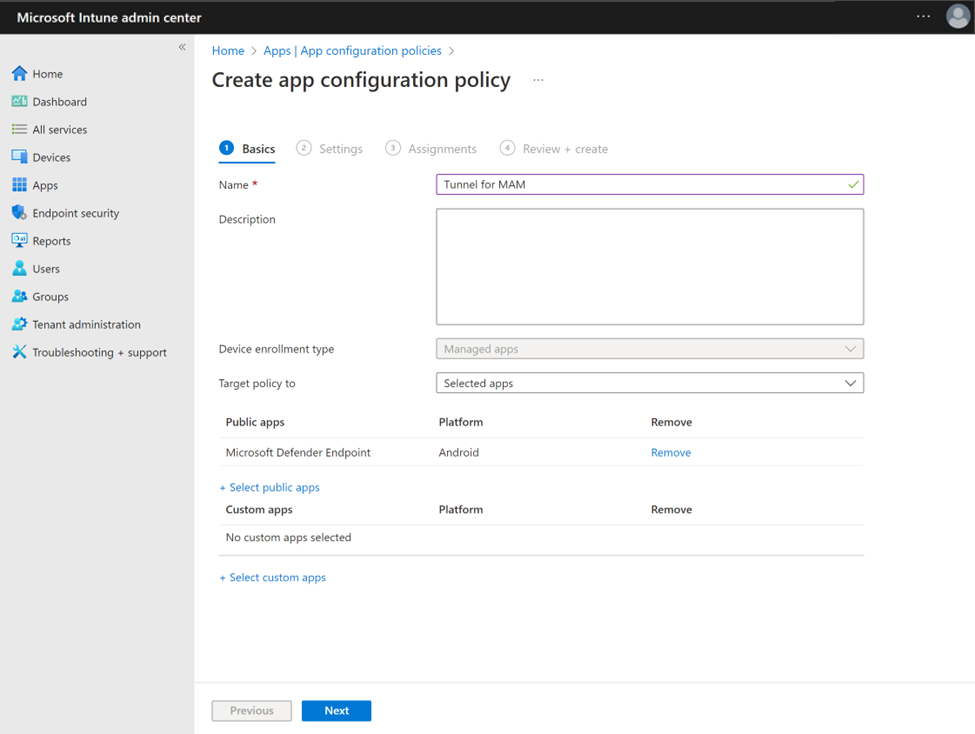

Microsoft Intune yönetim merkezinde oturum açın ve Uygulamalar>Uygulama Yapılandırması ilkeleri>Yönetilen UygulamaEkle'ye> gidin.

Temel Bilgiler sekmesinde:

- Bu ilke için bir Ad ve bir Açıklama (isteğe bağlı) girin.

- Genel uygulamaları seç'e tıklayın, Android için Microsoft Defender Uç Noktası'nı seçin ve ardından Seç'e tıklayın.

Genel uygulamalar için Microsoft Defender Uç Noktası listelendiğinde İleri'yi seçin.

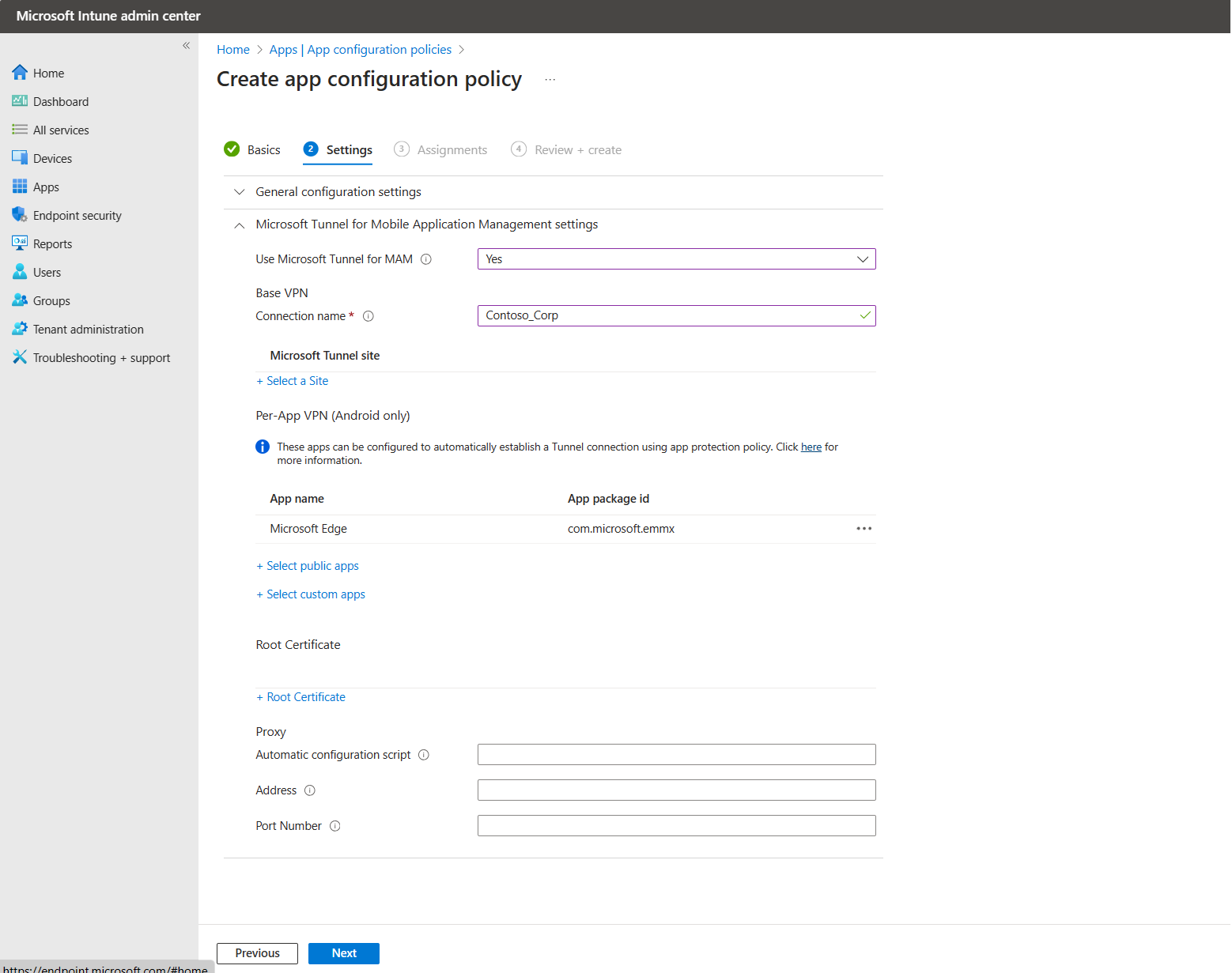

Ayarlar sekmesinde, bu ilke için kullanılmayan Genel yapılandırma ayarları kategorisini atlayın. Microsoft Tunnel ayarları kategorisi için aşağıdaki yapılandırmaları yapın:

- Microsoft Tunnel VPN kullan'ıEvet olarak ayarlayın.

- Bağlantı adı için VPN'nizin bağlantı adını belirtin.

Ardından Site seç'e tıklayın:

Site Adı için kullanılabilir bir site seçin ve tamam'a tıklayın.

Uygulama Başına VPN (yalnızca Android) isteğe bağlı bir ayardır. Tünel VPN bağlantısının kullanımını bu belirtilen uygulamalarla kısıtlamak için genel veya özel uygulamalar'ı seçin.

Önemli

Microsoft Edge'de sorunsuz kimlik değiştirme ve doğru Tünel bildirimleri sağlamak için Edge'i uygulama başına VPN listenize dahil etmek çok önemlidir.

Önemli

Android için MAM Tüneli , Always-on VPN kullanımını desteklemez. Always-on VPNEtkinleştir olarak ayarlandığında Tunnel başarıyla bağlanmaz ve cihaz kullanıcısına bağlantı hatası bildirimleri gönderir.

Proxy isteğe bağlı bir ayardır. Proxy ayarlarını şirket içi ağ gereksinimlerinizi karşılayacak şekilde yapılandırın.

Not

Ara sunucu yapılandırmaları, Android'in sürüm 10'undan önceki sürümlerinde desteklenmez. Daha fazla bilgi için bu Android geliştirici belgelerindeki VpnService.Builder'a bakın.

Hazır olduğunuzda devam etmek için İleri'yi seçin.

Atamalar sekmesinde Gruplar ekle'yi seçin ve ardından Microsoft Edge Uygulama yapılandırma profilini dağıttığınız aynı Microsoft Entra gruplarını seçin ve ardından İleri'yi seçin.

gözden geçir + oluştur sekmesinde Oluştur'u seçerek ilkenin oluşturulmasını tamamlayın ve ilkeyi atanan gruplara dağıtın.

Yeni ilke, Uygulama yapılandırma ilkeleri listesinde görünür.

Microsoft Edge için uygulama yapılandırma ilkesi

Microsoft Edge için bir Uygulama yapılandırma ilkesi oluşturun. Bu ilke, Microsoft Edge'i kimlik anahtarını destekleyecek şekilde yapılandırarak oturum açarken veya bir Microsoft "İş veya okul" hesabına geçiş yaparken VPN Tüneli'ni otomatik olarak bağlama ve Microsoft kişisel hesabına geçiş yaparken VPN tünelinin bağlantısını otomatik olarak kesme olanağı sağlar.

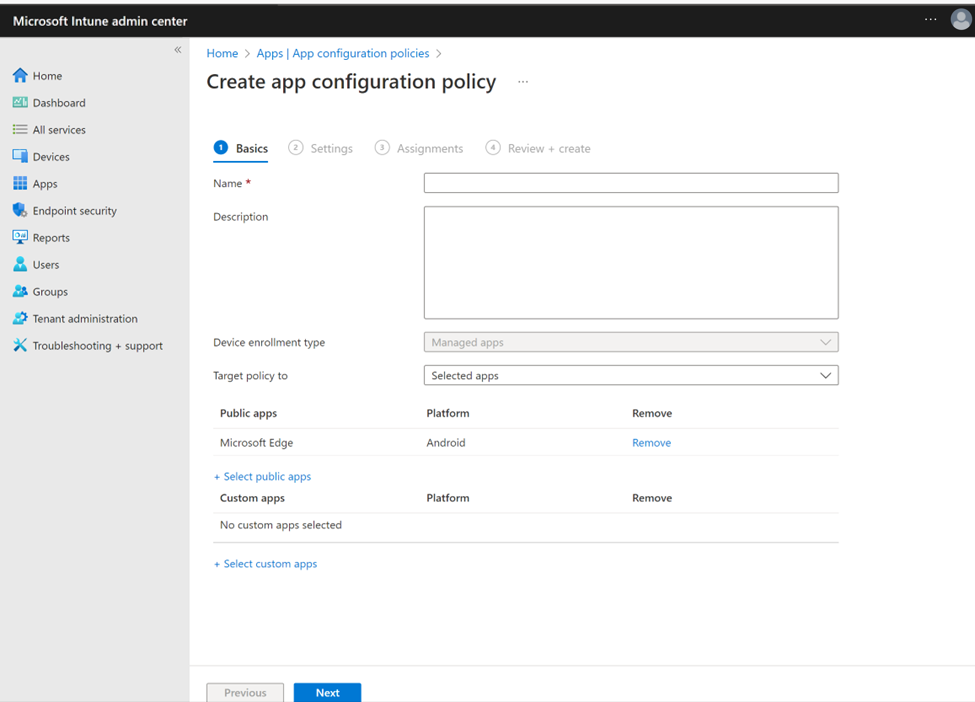

Microsoft Intune yönetim merkezinde oturum açın ve Uygulamalar>Uygulama Yapılandırması ilkeleri>Yönetilen UygulamaEkle'ye> gidin.

Temel Bilgiler sekmesinde:

- İlke için bir Ad ve bir Açıklama (isteğe bağlı) girin.

- Genel uygulamaları seç'e tıklayın, Android için Microsoft Edge'i seçin ve ardından Seç'e tıklayın.

Microsoft Edge Genel uygulamalar için listelendikten sonra İleri'yi seçin.

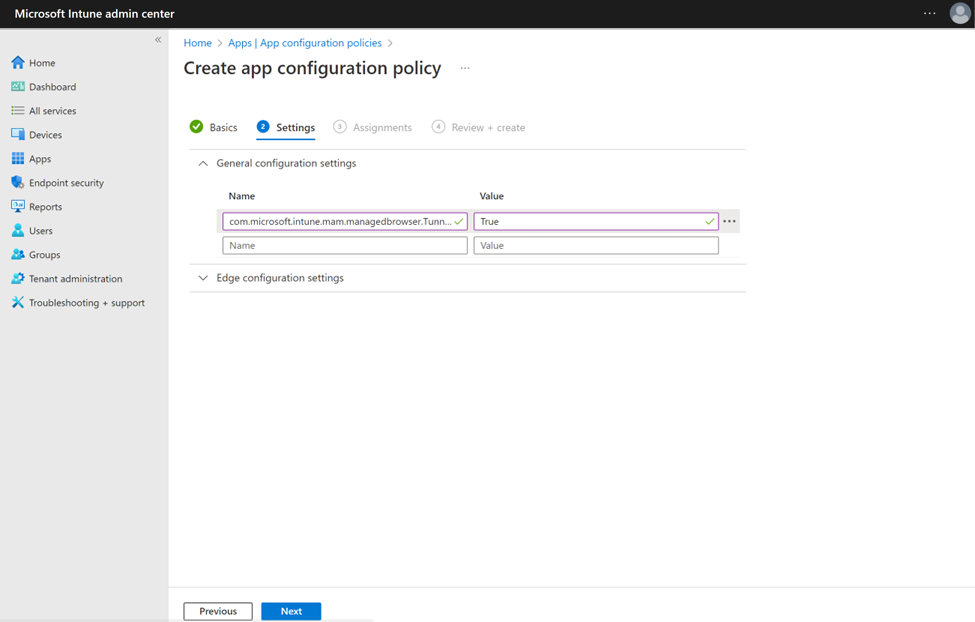

Ayarlar sekmesinde, Genel yapılandırma ayarlarıkategorisindeki Ad ve Değer çiftini aşağıdaki gibi yapılandırın:

Name Açıklama com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Değer:Trueolarak ayarlandığında Edge'e TrueKatı Tünel Modu desteği sağlar. Kullanıcılar bir kuruluş hesabıyla Edge'de oturum açarken VPN bağlı değilse , Katı Tünel Modu İnternet trafiğini engeller.

VPN yeniden bağlandığında, İnternet'e gözatma yeniden kullanılabilir.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Değer:Trueolarak ayarlandığında, Edge'e TrueKimlik anahtarı desteği sağlar.

Kullanıcılar İş hesabı veya Okul hesabıyla oturum açtıklarında Edge otomatik olarak VPN'e bağlanır. Kullanıcılar özel taramayı etkinleştirdiğinde, Edge kişisel bir hesaba geçer ve VPN bağlantısını keser.Aşağıdaki görüntüde

Identity switch, Microsoft Edge için bir uygulama yapılandırma ilkesindeki ayar gösterilmektedir:

Not

Genel yapılandırma ayarının sonunda sonda boşluk olmadığından emin olun.

Microsoft Edge yapılandırma ayarları kategorisindeki diğer Microsoft Edge yapılandırmalarını yapılandırmak için aynı ilkeyi kullanabilirsiniz. Microsoft Edge için ek yapılandırmalar hazır olduktan sonra İleri'yi seçin.

Atamalar sekmesinde Gruplar ekle'yi seçin ve ardından bu ilkeyi alacak bir veya daha fazla Microsoft Entra grubu seçin. Grupları yapılandırdıktan sonra İleri'yi seçin.

gözden geçir + oluştur sekmesinde Oluştur'u seçerek ilkenin oluşturulmasını tamamlayın ve ilkeyi atanan gruplara dağıtın.

Yeni ilke, Uygulama yapılandırma ilkeleri listesinde görünür.

Microsoft Edge için Uygulama koruması ilkesi

Uygulama başlatıldığında Microsoft Tunnel VPN bağlantısını otomatik olarak başlatmak için bir uygulama koruma ilkesi oluşturun.

Not

Uygulama başlatıldığında, Tünel VPN bağlantısı başlatılmaya çalışılır ve başlatıldıktan sonra cihaz Microsoft Tunnel Gateway üzerinden sağlanan şirket içi ağ yollarına erişebilir. Tünel ağı erişimini belirli uygulamalarla sınırlamak istiyorsanız "Uygulama Başına VPN (yalnızca Android) ayarlarını yapılandırın.

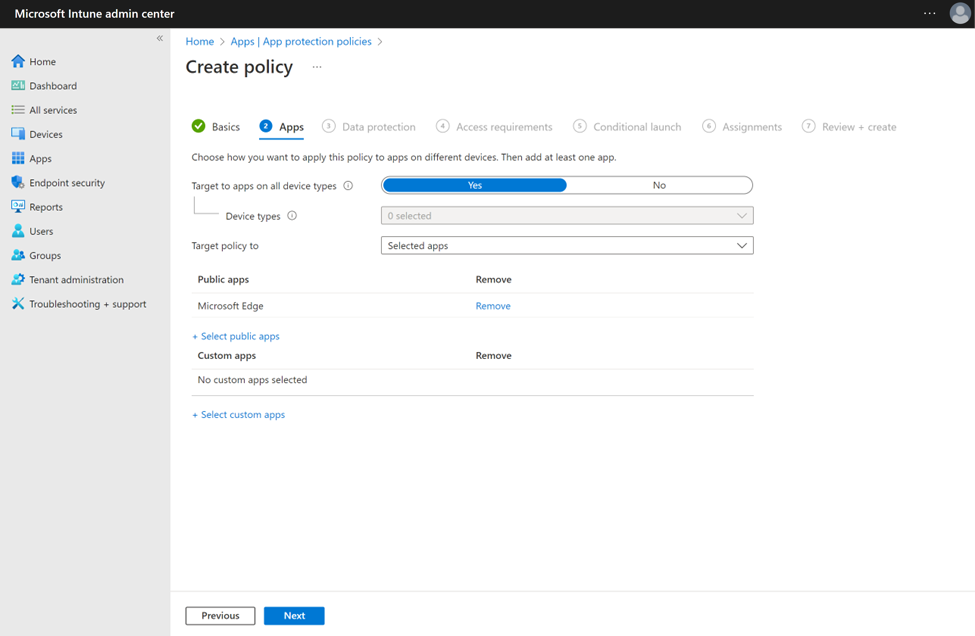

Microsoft Intune yönetim merkezinde oturum açın ve Uygulamalar>Uygulama koruması ilkeleri>İlke> oluşturmaAndroid'e gidin.

Temel Bilgiler sekmesinde, bu ilke için bir Ad ve bir Açıklama (isteğe bağlı) girin ve İleri'yi seçin.

Uygulamalar sekmesinde Genel uygulamaları seç'e tıklayın, Microsoft Edge'i seçin ve ardından Seç'e tıklayın.

Microsoft Edge Genel uygulamalar için listelendiğinde İleri'yi seçin.

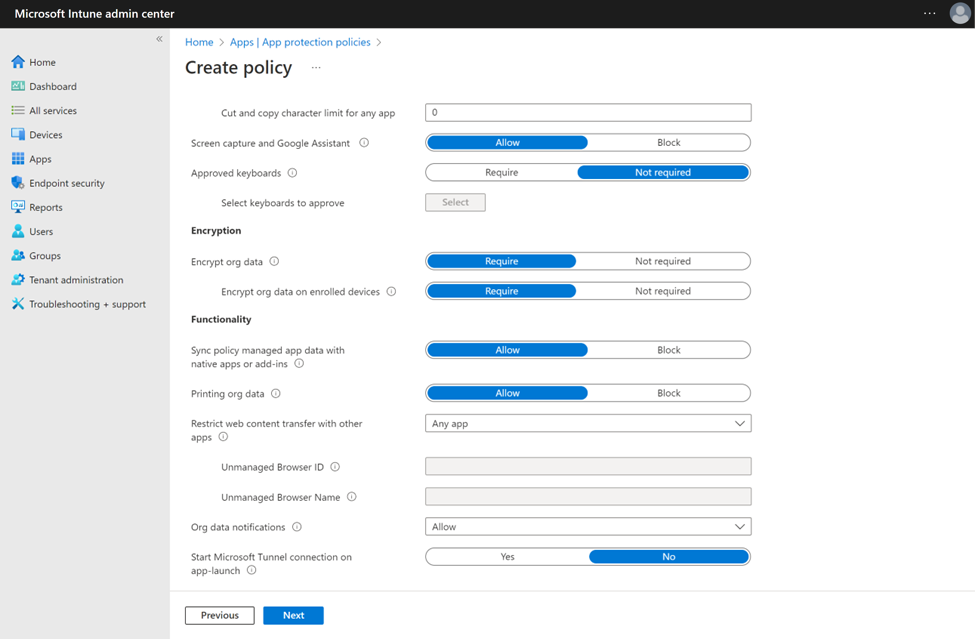

Veri koruma sekmesinde en alta kaydırın ve Uygulama başlatmada Microsoft Tunnel bağlantısını başlat'ıEvet olarak ayarlayın ve ardından İleri'yi seçin.

Erişim gereksinimleri ve Koşullu başlatma sekmelerini aşmaya devam edin.

Atamalar sekmesinde Gruplar ekle'yi seçin ve ardından iki uygulama yapılandırma profilini dağıttığınız Microsoft Entra gruplarını seçin ve ardından İleri'yi seçin.

gözden geçir + oluştur sekmesinde Oluştur'u seçerek ilkenin oluşturulmasını tamamlayın ve ilkeyi atanan gruplara dağıtın.

Yeni ilke, uygulama yapılandırma ilkeleri listesinde görünür.

İş Kolu uygulamalarını yapılandırma

LOB uygulamalarınızı MAM SDK ile tümleştirdiyseniz, daha önce oluşturduğunuz üç MAM Tüneli ilkesine özel uygulamalar olarak ekleyerek bunları Microsoft Tunnel ile kullanabilirsiniz.

İlkelere özel uygulamalar ekleme hakkında daha fazla bilgi için iki ilke türü için aşağıdaki makalelere bakın:

- Intune Uygulama SDK'sı yönetilen uygulamaları için uygulama yapılandırma ilkeleri

- Uygulama koruma ilkeleri oluşturma ve atama

Kaydedilmemiş cihazlarınızda LOB uygulamalarını desteklemek için uygulamaların Microsoft Intune yönetim merkezinden kullanılabilir uygulamalar olarak dağıtılması gerekir. Kaydı kaldırılan cihazlara gerekli uygulamalar olarak uygulama dağıtmak için Intune kullanamazsınız.

Güvenilen sertifika profili kullanma

Android'de MAM tüneli kullanan LOB uygulamalarının Intune Uygulama SDK'sı ile tümleştirilmesi ve LOB uygulamaları için güvenilen kök sertifika desteğini kullanmak üzere yeni MAM güven yöneticisi tünelinin kullanılması gerekir. Güvenilen kök sertifikaları desteklemek için, bu makalenin Önkoşullar bölümünde açıklandığı gibi en düşük SDK sürümünü (veya üzerini) kullanmanız gerekir.

Güvenilen Kök Sertifika Yönetimi:

Uygulamanız iç web sitelerine ve uygulamalara güvenli erişim sağlamak için şirket içi veya özel bir sertifika yetkilisi tarafından verilen SSL/TLS sertifikalarını gerektiriyorsa, Intune Uygulama SDK'sı MAMTrustedRootCertsManager ve MAMCertTrustWebViewClient API sınıflarını kullanarak sertifika güven yönetimi desteği eklemiştir.

Gereksinimler:

MAM Android için Tunnel tarafından desteklenen sertifika biçimleri:

- DER kodlanmış ikili X.509

- PEM

MAMCertTrustWebViewClient şu desteği destekler:

- Android 10 veya üzeri

MAMTrustedRootCertsManager tarafından desteklenenler:

- SSLContext

- SSLSocketFactory

- TrustManager

- WebView

MAM için Tunnel kullanacak bir uygulamanın uygulama yapılandırma profilinin yapılandırması sırasında kullanılacak sertifika profilini seçin:

Uygulama yapılandırma profilinizin Ayarlar sekmesinde , Mobil Uygulama Yönetimi ayarları için Microsoft Tüneli'ni genişletin.

Aşağıdaki seçenekleri yapılandırın:

- MAM için Microsoft Tunnel Kullan'ıEvet olarak ayarlayın.

- Bağlantı adı için, bu bağlantı için mam-tunnel-vpn gibi kullanıcıya yönelik bir ad belirtin.

- Ardından Site Seç'i seçin ve Microsoft Tunnel Gateway sitelerinden birini seçin. Tünel Ağ Geçidi sitesi yapılandırmadıysanız bkz. Microsoft Tunnel'ı yapılandırma.

- Uygulamanız güvenilir bir sertifika gerektiriyorsa Kök Sertifika'yı seçerek Kök Sertifika Seç bölmesini açın ve ardından kullanılacak güvenilir bir sertifika profili seçin.

Kök sertifika profillerini yapılandırma hakkında bilgi için bkz. Microsoft Intune için güvenilen kök sertifika profilleri.

Tünel MAM ayarlarını yapılandırdıktan sonra İleri'yi seçerek Atamalar sekmesini açın.

Bilinen Sorunlar

Android için MAM Tüneli ile ilgili bilinen sorunlar veya sınırlamalar aşağıdadır.

Mobil Uygulama Yönetimi tüneli, Kişisel Profil modunda Microsoft Defender desteklemiyor

Kişisel Profil Modu'ndaki Microsoft Defender hakkında bilgi için bkz. KCG modunda Android Kurumsal'da Kişisel Profil'de Microsoft Defender.

Geçici çözüm: Yok.

MDM Tüneli kullanılırken MAM Tüneli desteklenmiyor

MAM Tüneli'ni MDM Tüneli yapılandırmalarını kullanmak yerine kayıtlı cihazlarla kullanmayı seçebilirsiniz. Ancak, kayıtlı bir cihaz yalnızca MDM Tüneli yapılandırmalarını veya MAM Tüneli yapılandırmalarını kullanmalıdır, ancak ikisini birden kullanmamalıdır. Örneğin, kayıtlı cihazlarda MAM tüneli yapılandırmalarını kullanan Microsoft Edge gibi bir uygulama olamazken, diğer uygulamalar MDM Tüneli yapılandırmalarını kullanır.

Geçici çözüm: Yok.

Güvenilen kök desteği için WebView ve Intune SDK'sı kullanan iş kolu uygulaması, iç uç noktaların güvenilmez olduğunu gösterir

Geçici çözüm: Tünelde WebView ile LOB Uygulamaları kullanan kaydedilmemiş Android cihazlara güvenilen kök sertifikayı el ile dağıtın ve yükleyin.

Özel sertifika yetkilisini kullandığınızda Android sertifika zincirini oluşturamıyor

Sertifikaları doğrulamak için MAM'de MAMCertTrustWebViewClient ile WebView kullanırken, MAM, yöneticiler ve sunucu tarafından sağlanan sertifikalardan bir sertifika zinciri oluşturmak için Android'e temsilciler. Özel sertifikalar kullanan bir sunucu, bağlanan WebView'a tam zincir sağlıyorsa ancak yönetici yalnızca kök sertifikayı dağıtıyorsa, Android sertifika zincirini oluşturamaz ve sunucu güvenini denetlerken başarısız olabilir. Bu davranış, Android'in zinciri kabul edilebilir bir düzeye oluşturmak için ara sertifikalar gerektirmesi nedeniyle oluşur.

Geçici çözüm: Doğru sertifika doğrulamasını sağlamak için yöneticilerin kök sertifikayı ve tüm ara sertifikaları Intune dağıtması gerekir. Tüm ara sertifikalarla birlikte kök sertifika dağıtılmazsa, Android sertifika zincirini oluşturamaz ve sunucuya güvenemez.

Özel sertifika yetkilisinden TLS/SSL sertifikası kullanılırken Uç Nokta için Defender sertifikası hatası

Microsoft Tunnel Gateway sunucusu özel (şirket içi) CA tarafından verilen bir TLS/SSL sertifikası kullandığında, Uç Nokta için Microsoft Defender bağlanmaya çalışırken sertifika hatası oluşturur.

Geçici çözüm: Android cihazına özel sertifika yetkilisinin ilgili güvenilen kök sertifikasını el ile yükleyin. Uç Nokta için Defender uygulamasının gelecekteki bir güncelleştirmesi destek sağlayacak ve güvenilen kök sertifikayı el ile yükleme gereksinimini ortadan kaldıracaktır.

Microsoft Edge başlatıldıktan sonra kısa bir süre için iç kaynaklara erişemiyor

Microsoft Edge açıldıktan hemen sonra tarayıcı, Tunnel'a başarıyla bağlanmadan önce iç kaynaklara bağlanmayı dener. Bu davranış, tarayıcının kaynak veya hedef URL'nin kullanılamadığını bildirmesine neden olur.

Geçici çözüm: Cihazdaki tarayıcı bağlantısını yenileyin. Tünel bağlantısı kurulduktan sonra kaynak kullanılabilir duruma gelir.

Kaydı kaldırılan cihazlar için Tunnel'ı desteklemek için gereken üç uygulama bir cihazdaki Şirket Portalı uygulamasında görünmez

Microsoft Edge, Uç Nokta için Microsoft Defender ve Şirket Portalı bir cihaza kayıtla veya kayıt olmadan kullanılabilir olarak atandıktan sonra, hedeflenen kullanıcı uygulamaları Şirket Portalı veya portal.manage.microsoft.com'da bulamaz.

Geçici çözüm: Üç uygulamayı da Google Play mağazasından el ile yükleyin. Google Play'deki üç uygulamanın bağlantılarını bu makalenin Önkoşullar bölümünde bulabilirsiniz.

Hata: "MSTunnel VPN başlatılamadı, yardım için BT yöneticinize başvurun"

Tünel bağlı olsa bile bu hata iletisi oluşabilir.

Geçici çözüm: Bu ileti yoksayılabilir.

Hata: Geçersiz Lisanslama, lütfen yöneticiye başvurun

Bu hata, Uç Nokta için Microsoft Defender sürümü Tunnel'i desteklemediğinde oluşur.

Geçici çözüm: Google Play'de Microsoft Defender - Uygulamalar'dan Uç Nokta için Defender'ın desteklenen sürümünü yükleyin.

Farklı uygulamalar için farklı tünel siteleri yapılandırmak üzere Defender için birden çok ilke kullanılması desteklenmez

Farklı Tünel Siteleri belirten Microsoft Defender için iki veya daha fazla uygulama yapılandırma ilkesi kullanılması desteklenmez ve Tünelin başarıyla kullanılmasını engelleyen bir yarış durumuyla sonuçlanabilir.

Geçici çözüm: Her cihazı Microsoft Defender için tek bir uygulama yapılandırma ilkesiyle hedefleyerek kaydı kaldırılan her cihazın yalnızca bir Site kullanacak şekilde yapılandırıldığından emin olmak.

İş Kolu Uygulamalarıyla Otomatik Bağlantıyı Kes

İş Kolu (LOB) senaryolarında otomatik bağlantı kesilmesini desteklemiyoruz.

Edge, uygulama başına VPN yapılandırmasında listelenen tek uygulamaysa, otomatik bağlantı kesme özelliği düzgün çalışır. Uygulama başına VPN yapılandırmasına dahil edilen başka uygulamalar varsa, otomatik bağlantı kesme özelliği çalışmaz. Bu durumda, tüm bağlantıların sonlandırıldığından emin olmak için kullanıcıların bağlantıyı el ile kesmesi gerekir.

Geçici çözüm: Kullanıcıların LOB senaryolarında bağlantıları el ile kesmesi gerekir.

Sonraki adımlar

Ayrıca bkz.: