Cihazda yanıt eylemleri gerçekleştirin

Şunlar için geçerlidir:

Önemli

Bu makaledeki bazı bilgiler önceden yayımlanmış bir ürünle ilgilidir ve ticari olarak piyasaya sürülmeden önce önemli ölçüde değiştirilmiş olabilir. Microsoft, burada sağlanan bilgilerle ilgili olarak açık veya zımni hiçbir garanti vermez.

Cihazları yalıtarak veya bir araştırma paketi toplayarak algılanan saldırılara hızla yanıt verin. Cihazlarda işlem yaptıktan sonra İşlem merkezinde etkinlik ayrıntılarını de kontrol edebilirsiniz.

Yanıt eylemleri belirli bir cihaz sayfasının üst kısmında çalışır ve şunları içerir:

- Etiketleri yönetin

- Otomatik Araştırma Başlatma

- Canlı Yanıt Oturumu Başlat

- Soruşturma paketini toplayın

- Antivirüs taraması başlat

- Uygulama yürütmeyi kısıtlayın

- Cihazı yalıtma

- Cihazı içer

- Tehdit uzmanına danışın

- İşlem merkezi

Önemli

Uç Nokta Planı 1 için Defender yalnızca aşağıdaki el ile yanıt eylemlerini içerir:

- Antivirüs taraması başlat

- Cihazı yalıtma

- Dosyayı durdurma ve karantinaya al

- Bir dosyayı engellemek veya dosyaya izin vermek için bir gösterge ekleyin.

İş için Microsoft Defender şu anda "Dosyayı durdur ve karantinaya al" eylemini içermez.

Bu makalede açıklanan tüm yanıt eylemlerine sahip olmak için aboneliğinizin Uç Nokta için Defender Plan 2'yi içermesi gerekir.

Cihaz sayfalarını aşağıdaki görünümlerden herhangi birinden bulabilirsiniz:

- Uyarıları kuyruğu - Uyarılar kuyruğundan cihaz simgesinin yanındaki cihaz adını seçin.

- Cihazlar listesi - Cihaz listesinden cihaz adının başlığını seçin.

- Arama kutusu - Açılan menüden Cihaz'ı seçin ve cihaz adını girin.

Önemli

Her yanıt eylemi için kullanılabilirlik ve destek hakkında bilgi için lütfen her özellik altında bulunan desteklenen/en düşük işletim sistemi gereksinimlerine bakın.

Etiketleri yönetin

Mantıksal grup ilişkisi oluşturmak için etiketleri ekleyin veya yönetin. Cihaz etiketleri, ağın uygun şekilde eşlenmesini destekleyerek bağlamı yakalamak için farklı etiketler eklemenize ve bir olayın parçası olarak dinamik liste oluşturmayı etkinleştirmenizi sağlar.

Cihaz etiketleme hakkında daha fazla bilgi için bkz. Cihaz etiketlerini oluşturma ve yönetme.

Otomatik Araştırma Başlatma

Gerekirse cihazda yeni bir genel amaçlı otomatik araştırma başlatabilirsiniz. Bir araştırma çalışırken, bu araştırma tamamlanana kadar cihazdan oluşturulan diğer tüm uyarılar devam eden otomatik araştırmaya eklenir. Ayrıca, aynı tehdit diğer cihazlarda görülürse, bu cihazlar araştırmaya eklenir.

Otomatik araştırmalarla ilgili daha fazla bilgi için bkz. Otomatik araştırmalara genel bakış.

Canlı yanıt oturumu başlatma

Canlı yanıt, uzak kabuk bağlantısı kullanarak bir cihaza anında erişmenizi sağlayan bir özelliktir. Bu size ayrıntılı araştırma çalışmaları yapma ve belirlenen tehditleri anında gerçek zamanlı olarak içermesi için anında yanıt eylemleri gerçekleştirme gücü verir.

Canlı yanıt, adli veri toplamanıza, betik çalıştırmanıza, analiz için şüpheli varlıklar göndermenize, tehditleri düzeltmenize ve yeni ortaya çıkan tehditleri proaktif olarak avlamanıza olanak tanıyarak araştırmalarını geliştirmek için tasarlanmıştır.

Canlı yanıt hakkında daha fazla bilgi için bkz . Canlı yanıt kullanarak cihazlarda varlıkları araştırma.

Cihazlardan araştırma paketi toplama

Araştırma veya yanıt sürecinin bir parçası olarak bir cihazdan araştırma paketi toplayabilirsiniz. Araştırma paketini toplayarak cihazın geçerli durumunu belirleyebilir ve saldırgan tarafından kullanılan araç ve teknikleri daha iyi anlayabilirsiniz.

Paketi indirmek (Zip dosyası) ve bir cihazda gerçekleşen olayları araştırmak için:

Cihaz sayfasının üst kısmındaki yanıt eylemleri satırından Araştırma paketini topla'ya tıklayın.

Metin kutusunda bu eylemi neden gerçekleştirmek istediğinizi belirtin. Onayla'yı seçin.

Zip dosyası indirilir.

Alternatif adımlar:

Cihaz sayfasının yanıt eylemleri bölümünden Araştırma Paketi Topla'ya tıklayın.

Açıklama ekleyin ve Onayla'yı seçin.

Cihaz sayfasının yanıt eylemleri bölümünden İşlem merkezi'ni seçin.

Koleksiyon paketini indirmek için kullanılabilir Paket koleksiyonu paketine tıklayın.

Windows cihazları için paket aşağıdaki klasörleri içerir:

Klasör Açıklama Otomatik çalıştırmalar Her biri, saldırganın cihazdaki kalıcılığını belirlemeye yardımcı olmak için bilinen bir otomatik başlatma giriş noktasının (ASEP) kayıt defterinin içeriğini temsil eden bir dosya kümesi içerir. NOT: Kayıt defteri anahtarı bulunmazsa, dosya şu iletiyi içerir: "HATA: Sistem belirtilen kayıt defteri anahtarını veya değerini bulamadı."Yüklü programlar Bu .CSV dosyası, cihazda şu anda yüklü olanları tanımlamaya yardımcı olabilecek yüklü programların listesini içerir. Daha fazla bilgi için bkz. Win32_Product sınıfı. Ağ bağlantıları Bu klasör şüpheli URL'lere bağlantıyı, saldırganın komut ve denetimi (C&C) altyapısını, yanal hareketleri veya uzak bağlantıları tanımlamaya yardımcı olabilecek bağlantı bilgileriyle ilgili bir dizi veri noktası içerir. - ActiveNetConnections.txt: Protokol istatistiklerini ve geçerli TCP/IP ağ bağlantılarını görüntüler. Bir işlem tarafından yapılan şüpheli bağlantıyı arama olanağı sağlar.

- Arp.txt: Tüm arabirimler için geçerli adres çözümleme protokolü (ARP) önbellek tablolarını görüntüler. ARP önbelleği, ağdaki güvenliği aşılmış veya ağdaki bir iç saldırı çalıştırmak için kullanılmış olabilecek şüpheli sistemlere sahip diğer konakları gösterebilir.

- DnsCache.txt: Yerel Hosts dosyasından önceden yüklenmiş girişleri ve bilgisayar tarafından çözümlenen ad sorguları için yakın zamanda alınan kaynak kayıtlarını içeren DNS istemci çözümleyici önbelleğinin içeriğini görüntüler. Bu, şüpheli bağlantıları tanımlamaya yardımcı olabilir.

- IpConfig.txt: Tüm bağdaştırıcılar için tam TCP/IP yapılandırmasını görüntüler. Bağdaştırıcılar, yüklü ağ bağdaştırıcıları gibi fiziksel arabirimleri veya çevirmeli bağlantılar gibi mantıksal arabirimleri temsil edebilir.

- FirewallExecutionLog.txt ve pfirewall.log

NOT: pfirewall.log dosyası %windir%\system32\logfiles\firewall\pfirewall.log içinde bulunmalıdır, bu nedenle araştırma paketine eklenecektir. Güvenlik duvarı günlük dosyasını oluşturma hakkında daha fazla bilgi için bkz. Gelişmiş Güvenlik Günlüğü ile Windows Defender Güvenlik Duvarı'nı yapılandırmaDosyaları önceden yükleme Windows Prefetch dosyaları, uygulama başlatma işlemini hızlandırmak için tasarlanmıştır. Bu, sistemde son kullanılan tüm dosyaları izlemek ve silinmiş olsa da önceden dosya listesinde bulunabilen uygulamaların izlemelerini bulmak için kullanılabilir. - Prefetch klasörü: dosyasından

%SystemRoot%\Prefetchön yükleme dosyalarının bir kopyasını içerir. NOT: Prefetch dosyalarını görüntülemek için bir prefetch dosya görüntüleyicisi indirmeniz önerilir. - PrefetchFilesList.txt: Prefetch klasöründe kopyalama hatası olup olmadığını izlemek için kullanılabilecek tüm kopyalanan dosyaların listesini içerir.

Süreç Çalışan işlemleri listeleyen bir .CSV dosyası içerir ve cihazda çalışan geçerli işlemleri tanımlama olanağı sağlar. Bu, şüpheli bir işlemi ve durumunu tanımlarken yararlı olabilir. Zamanlanmış görevler Otomatik olarak çalışacak şekilde ayarlanmış şüpheli kodu aramak üzere seçilen bir cihazda otomatik olarak gerçekleştirilen yordamları tanımlamak için kullanılabilecek zamanlanmış görevlerin listelendiği bir .CSV dosyası içerir. Güvenlik olay günlüğü Oturum açma veya oturumu kapatma etkinliğinin kayıtlarını veya sistemin denetim ilkesi tarafından belirtilen güvenlikle ilgili diğer olayları içeren güvenlik olay günlüğünü içerir. NOT: Olay görüntüleyicisini kullanarak olay günlüğü dosyasını açın.Hizmetler Hizmetleri ve bunların durumlarını listeleyen bir .CSV dosyası içerir. Windows Server İleti Bloğu (SMB) oturumları Dosyalara, yazıcılara ve seri bağlantı noktalarına paylaşılan erişimi ve ağdaki düğümler arasındaki çeşitli iletişimleri Listeler. Bu, veri sızdırmayı veya yanal hareketi tanımlamaya yardımcı olabilir. SMBInboundSessions ve SMBOutboundSession dosyalarını içerir.

NOT: Hiçbir oturum (gelen veya giden) yoksa, hiç SMB oturumu bulunamadığını bildiren bir metin dosyası alırsınız.Sistem Bilgileri İşletim sistemi sürümü ve ağ kartları gibi sistem bilgilerini listeleyen bir SystemInformation.txt dosyası içerir. Geçici Dizinler Sistemdeki her kullanıcı için %Temp% içinde bulunan dosyaları listeleyen bir dizi metin dosyası içerir. Bu, saldırganın sisteme düşürmüş olabileceği şüpheli dosyaları izlemeye yardımcı olabilir.

NOT: Dosya şu iletiyi içeriyorsa: "Sistem belirtilen yolu bulamıyor", bu kullanıcı için geçici dizin olmadığı anlamına gelir ve bunun nedeni kullanıcının sistemde oturum açmamış olması olabilir.Kullanıcılar ve Gruplar Her birinin bir grubu ve üyelerini temsil eden dosyaların listesini sağlar. WdSupportLogs MpCmdRunLog.txt ve MPSupportFiles.cab sağlar NOT: Bu klasör yalnızca şubat 2020 güncelleştirme paketi veya daha yeni yüklenmiş Windows 10, sürüm 1709 veya sonraki sürümlerde oluşturulur:CollectionSummaryReport.xls Bu dosya araştırma paketi koleksiyonunun özetidir, veri noktalarının listesini, verileri ayıklamak için kullanılan komutu, yürütme durumunu ve hata kodu (hata varsa) içerir. Paketin beklenen tüm verileri içerip içermediğini izlemek ve herhangi bir hata olup olmadığını belirlemek için bu raporu kullanabilirsiniz. macOS ve Linux cihazları için koleksiyon paketleri aşağıdakileri içerir:

Nesne macOS Linux Uygulamalar Tüm yüklü uygulamaların listesi Geçerli değil Disk birimi - Boş alan miktarı

- Tüm bağlı disk birimlerinin listesi

- Tüm bölümlerin listesi

- Boş alan miktarı

- Tüm bağlı disk birimlerinin listesi

- Tüm bölümlerin listesi

Dosya Bu dosyaları kullanan ilgili işlemleri içeren tüm açık dosyaların listesi Bu dosyaları kullanan ilgili işlemleri içeren tüm açık dosyaların listesi Geçmiş Kabuk geçmişi Geçerli değil Çekirdek modülleri Tüm yüklenen modüller Geçerli değil Ağ bağlantıları - Etkin bağlantılar

- Etkin dinleme bağlantıları

- ARP tablosu

- Güvenlik duvarı kuralları

- Arabirim yapılandırması

- Proxy ayarları

- VPN ayarları

- Etkin bağlantılar

- Etkin dinleme bağlantıları

- ARP tablosu

- Güvenlik duvarı kuralları

- IP listesi

- Proxy ayarları

Süreç Çalışan tüm işlemlerin listesi Çalışan tüm işlemlerin listesi Hizmetler ve zamanlanmış görevler - Sertifikalar

- Yapılandırma profilleri

- Donanım bilgileri

- CPU ayrıntıları

- Donanım bilgileri

- İşletim sistemi bilgileri

Sistem güvenlik bilgileri - Genişletilebilir Üretici Yazılımı Arabirimi (EFI) bütünlük bilgileri

- Güvenlik duvarı durumu

- Kötü Amaçlı Yazılımları Temizleme Aracı (MRT) bilgileri

- Sistem Bütünlüğü Koruması (SIP) durumu

Geçerli değil Kullanıcılar ve gruplar - Oturum açma geçmişi

- Sudoers

- Oturum açma geçmişi

- Sudoers

Cihazlarda Microsoft Defender Virüsten Koruma taraması çalıştırma

Araştırma veya yanıt sürecinin bir parçası olarak, güvenliği aşılmış bir cihazda bulunabilecek kötü amaçlı yazılımları tanımlamaya ve düzeltmeye yardımcı olmak için uzaktan bir virüsten koruma taraması başlatabilirsiniz.

Önemli

- Bu eylem, istemci sürümü 101.98.84 ve üzeri için macOS ve Linux için desteklenir. Eylemi çalıştırmak için canlı yanıtı da kullanabilirsiniz. Canlı yanıt hakkında daha fazla bilgi için bkz . Canlı yanıt kullanarak cihazlarda varlıkları araştırma

- Microsoft Defender Virüsten Koruma taraması, Microsoft Defender Virüsten Koruma'nın etkin virüsten koruma çözümü olup olmadığına bakılmaksızın diğer virüsten koruma çözümleriyle birlikte çalıştırılabilir. Microsoft Defender Virüsten Koruma Pasif modda olabilir. Daha fazla bilgi için bkz. virüsten koruma uyumluluğu Microsoft Defender.

Virüsten koruma taraması çalıştır'ı seçtikten sonra, çalıştırmak istediğiniz tarama türünü seçin (hızlı veya tam) ve taramayı onaylamadan önce bir açıklama ekleyin.

İşlem merkezi tarama bilgilerini gösterir ve cihaz zaman çizelgesinde cihazda bir tarama eylemi gönderildiğini yansıtan yeni bir olay yer alır. Microsoft Defender Virüsten Koruma uyarıları, tarama sırasında ortaya çıkacak tüm algılamaları yansıtır.

Not

Uç Nokta için Defender yanıt eylemini kullanarak tarama tetiklerken, 'ScanAvgCPULoadFactor' virüsten koruma Microsoft Defender değeri yine de geçerli olur ve taramanın CPU etkisini sınırlar. ScanAvgCPULoadFactor yapılandırılmamışsa, varsayılan değer tarama sırasında %50 maksimum CPU yükü sınırıdır. Daha fazla bilgi için bkz. configure-advanced-scan-types-microsoft-defender-antivirus.

Uygulama yürütmeyi kısıtlayın

Kötü amaçlı işlemleri durdurarak bir saldırı içermenin yanı sıra, bir cihazı kilitleyebilir ve kötü amaçlı olabilecek programların sonraki denemelerinin çalışmasını engelleyebilirsiniz.

Önemli

- Bu eylem Windows 10, sürüm 1709 veya üzeri, Windows 11 ve Windows Server 2019 veya sonraki sürümlerde bulunan cihazlar için kullanılabilir.

- Kuruluşunuz Microsoft Defender Virüsten Koruma kullanıyorsa bu özellik kullanılabilir.

- Bu eylemin Windows Defender Uygulama Denetimi kod bütünlüğü ilkesi biçimlerini ve imzalama gereksinimlerini karşılaması gerekir. Daha fazla bilgi için bkz . Kod bütünlüğü ilkesi biçimleri ve imzalama).

Bir uygulamanın çalışmasını kısıtlamak için, yalnızca Microsoft tarafından verilen bir sertifika tarafından imzalanan dosyaların çalışmasına izin veren bir kod bütünlüğü ilkesi uygulanır. Bu kısıtlama yöntemi, saldırganın güvenliği aşılmış cihazları denetlemesini ve daha fazla kötü amaçlı etkinlik gerçekleştirmesini önlemeye yardımcı olabilir.

Not

Uygulamaların çalışmasının kısıtlamasını istediğiniz zaman tersine çevirebilirsiniz. Cihaz sayfasındaki düğme, Uygulama kısıtlamalarını kaldır olarak değişir ve uygulama yürütmeyi kısıtlamakla aynı adımları uygularsınız.

Cihaz sayfasında Uygulama yürütmeyi kısıtla'yı seçtikten sonra bir açıklama yazın ve Onayla'yı seçin. İşlem merkezi tarama bilgilerini gösterir ve cihaz zaman çizelgesi yeni bir olay içerir.

Cihaz kullanıcıda bildirim

Bir uygulama kısıtlandığında, kullanıcıya bir uygulamanın çalışmasının kısıtlandığını bildirmek için aşağıdaki bildirim görüntülenir:

Not

Bildirim Windows Server 2016 ve Windows Server 2012 R2'de kullanılamaz.

Cihazları ağdan ayırın

Saldırının önem derecesine ve cihazın duyarlılığına bağlı olarak, cihazı ağdan yalıtmak isteyebilirsiniz. Bu eylem, saldırganın güvenliği aşılmış cihazı denetlemesini ve veri sızdırma ve yanal hareket gibi başka etkinlikler gerçekleştirmesini önlemeye yardımcı olabilir.

Önemli

- Cihazları ağdan yalıtmak, istemci sürümü 101.98.84 ve üzeri için macOS için desteklenir. Eylemi çalıştırmak için canlı yanıtı da kullanabilirsiniz. Canlı yanıt hakkında daha fazla bilgi için bkz . Canlı yanıt kullanarak cihazlarda varlıkları araştırma

- Windows 11, Windows 10, sürüm 1703 veya üzeri, Windows Server 2022, Windows Server 2019, Windows Server 2016 ve Windows Server 2012 R2 çalıştıran cihazlarda tam yalıtım kullanılabilir.

- Cihaz yalıtımı özelliğini, Sistem gereksinimleri'nde listelenen Linux'ta desteklenen tüm Uç Nokta için Microsoft Defender kullanabilirsiniz. Aşağıdaki önkoşulların etkinleştirildiğinden emin olun: iptable'lar, ip6table'lar ve CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES ve CONFIG_IP_NF_MATCH_OWNER içeren Linux çekirdeği.

- Seçmeli yalıtım, Windows 10, sürüm 1709 veya üzeri ve Windows 11 çalıştıran cihazlar için kullanılabilir.

- Bir cihazı yalıtırken yalnızca belirli işlemlere ve hedeflere izin verilir. Bu nedenle, tam VPN tünelinin arkasındaki cihazlar, cihaz yalıtıldıktan sonra Uç Nokta için Microsoft Defender bulut hizmetine erişemez. Uç Nokta için Microsoft Defender ve Microsoft Defender Virüsten koruma ile ilgili trafik için bölünmüş tünel VPN kullanmanızı öneririz.

- Bu özellik VPN bağlantısını destekler.

- Şu rol izinlerinden en az birine sahip olmanız gerekir: 'Etkin düzeltme eylemleri'. Daha fazla bilgi için bkz. Rolleri oluşturma ve yönetme.

- Cihaz grubu ayarlarına göre cihaza erişiminiz olmalıdır. Daha fazla bilgi için bkz. Cihaz gruplarını oluşturma ve yönetme.

- Hem macOS hem de Linux yalıtımı için dışlama desteklenmez.

- Bir yönetici yalıtılmış cihaza yeni bir iptable kuralı değiştirdiğinde veya eklediğinde yalıtılmış bir cihaz yalıtımdan kaldırılır.

- Microsoft Hyper-V üzerinde çalışan bir sunucuyu yalıtmak, sunucunun tüm alt sanal makinelerine yönelik ağ trafiğini engeller.

Bu cihaz yalıtımı özelliği, cihazı izlemeye devam eden Uç Nokta için Defender hizmetine bağlantıyı korurken güvenliği aşılmış cihazın ağ bağlantısını keser.

Windows 10, sürüm 1709 veya sonraki sürümlerde ağ yalıtım düzeyi üzerinde daha fazla denetime sahip olursunuz. Ayrıca Outlook, Microsoft Teams ve Skype Kurumsal bağlantısını (yani 'Seçmeli Yalıtım' olarak) etkinleştirmeyi de seçebilirsiniz.

Not

İstediğiniz zaman cihazı ağa yeniden bağlayabilirsiniz. Cihaz sayfasındaki düğme Yalıtımdan çıkar olarak değişir ve ardından cihazı yalıtma ile aynı adımları uygularsınız.

Cihaz sayfasında Cihazı yalıt'ı seçtikten sonra bir açıklama yazın ve Onayla'yı seçin. İşlem merkezi tarama bilgilerini gösterir ve cihaz zaman çizelgesi yeni bir olay içerir.

Not

Cihaz ağdan yalıtılmış olsa bile Uç Nokta için Defender hizmetine bağlı kalır. Outlook'u etkinleştirmeyi ve iletişimi Skype Kurumsal seçtiyseniz, cihaz yalıtılmış durumdayken kullanıcıyla iletişim kurabilirsiniz. Seçmeli yalıtım yalnızca Outlook ve Microsoft Teams'in klasik sürümlerinde çalışır.

Cihazı zorla yalıtımdan serbest bırakma

Cihaz yalıtımı özelliği, cihazları dış tehditlere karşı korumaya yönelik değerli bir araçtır. Ancak yalıtılmış cihazların yanıt vermemeye başladığı örnekler vardır.

Bu örnekler için cihazları zorla yalıtımdan serbest bırakmak için çalıştırabileceğiniz indirilebilir bir betik vardır. Betik, kullanıcı arabirimindeki bir bağlantı aracılığıyla kullanılabilir.

Not

- Güvenlik Merkezi izinlerindeki yöneticiler ve yönetim güvenlik ayarları, cihazları zorla yalıtımdan serbest bırakabilir.

- Betik yalnızca belirli bir cihaz için geçerlidir.

- Betiğin süresi üç gün içinde dolacak.

Cihazı yalıtımdan zorla serbest bırakmak için:

- Bir cihazı eylem menüsünden yalıtmaya zorlamak için cihaz sayfasında Betiği indir'i seçin.

- Sağ taraftaki sihirbazda Betiği indir'i seçin.

Minimum gereksinimler

'Cihazı yalıtımdan zorla serbest bırakma' özelliği için en düşük gereksinimler şunlardır:

- Yalnızca Windows. Aşağıdaki sürümler desteklenir:

- KB KB5023773 ile 21H2 ve 22H2 Windows 10.

- Windows 11 sürüm 21H2, KB5023774 olan tüm sürümler.

- Windows 11 sürüm 22H2, KB5023778 olan tüm sürümler.

Cihaz kullanıcıda bildirim

Bir cihaz yalıtılırken, kullanıcıya cihazın ağdan yalıtıldığını bildirmek için aşağıdaki bildirim görüntülenir:

Not

Bildirim Windows dışı platformlarda kullanılamaz.

Ağdaki cihazları içerin

Güvenliği tehlikeye girmiş veya risk altında olabilecek yönetilmeyen bir cihaz tanımladığınızda, olası saldırının ağ üzerinde yandaki bir şekilde ilerlemesini önlemek için bu cihazı ağdan içermek isteyebilirsiniz. Bir cihaz içerdiğinizde eklenen Uç Nokta için Microsoft Defender cihaz, bu cihazla gelen ve giden iletişimi engeller. Bu eylem, güvenlik operasyonları analisti güvenliği aşılmış cihazdaki tehdidi bulur, tanımlar ve düzeltirken komşu cihazların gizliliğinin tehlikeye girmesini önlemeye yardımcı olabilir.

Not

Eklenen Uç Nokta için Microsoft Defender Windows 10 ve Windows Server 2019+ cihazlarda 'kapsanan' bir cihazla gelen ve giden iletişimin engellenmesi desteklenir.

Cihazlar kontrol altına aldıktan sonra, kapsanan cihazlardaki tehdidi en kısa sürede araştırmanızı ve düzeltmenizi öneririz. Düzeltmeden sonra cihazları kapsama alanından kaldırmanız gerekir.

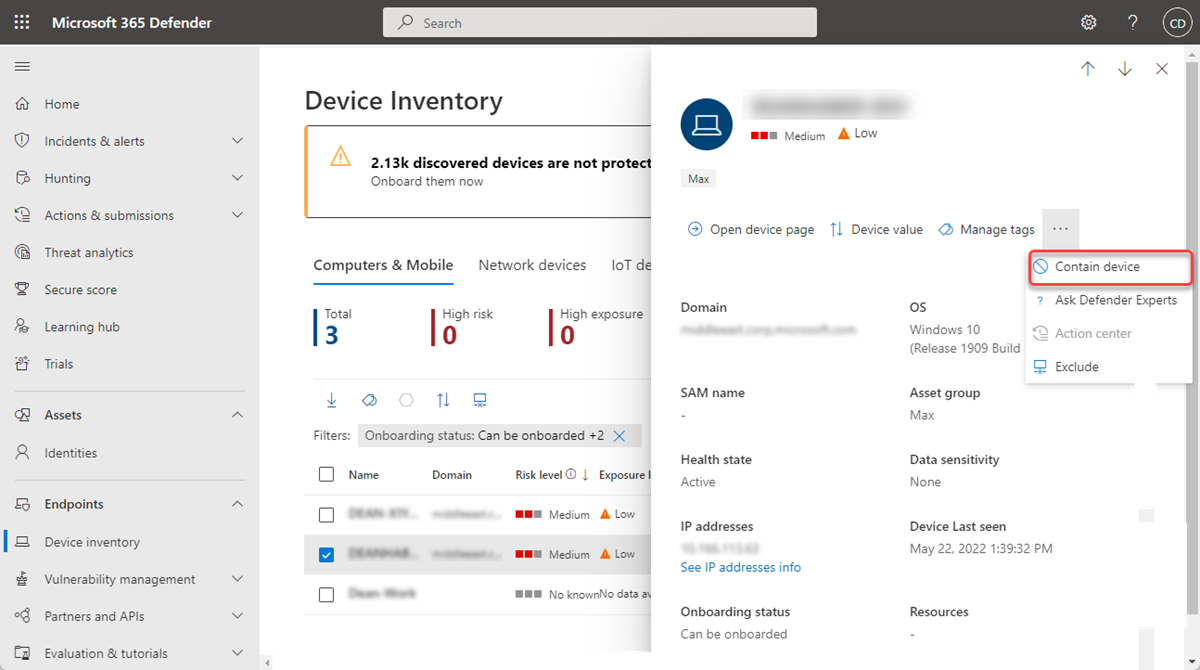

Cihaz içerme

Cihaz envanteri sayfasına gidin ve içerecek cihazı seçin.

Cihaz açılır öğesindeki eylemler menüsünden Cihazı içer'i seçin.

Cihazı içer açılan penceresinde bir açıklama yazın ve Onayla'yı seçin.

Önemli

Çok fazla sayıda cihaz içermesi, Uç Nokta ile eklenen cihazlar için Defender'da performans sorunlarına neden olabilir. Microsoft, herhangi bir sorunu önlemek için herhangi bir zamanda en fazla 100 cihaz içermesini önerir.

Cihaz sayfasından bir cihaz içerme

Bir cihaz, eylem çubuğundan Cihazı içer'i seçerek cihaz sayfasından da bulunabilir:

Not

Yeni eklenen bir cihazla ilgili ayrıntıların eklenen Uç Nokta için Microsoft Defender cihaza ulaşması 5 dakika kadar sürebilir.

Önemli

- Kapsanan bir cihaz IP adresini değiştirirse, eklenen tüm Uç Nokta için Microsoft Defender cihazlar bunu tanır ve yeni IP adresiyle iletişimi engellemeye başlar. Özgün IP adresi artık engellenmez (Bu değişiklikleri görmek 5 dakika kadar sürebilir).

- Kapsanan cihazın IP'sinin ağdaki başka bir cihaz tarafından kullanıldığı durumlarda, cihazı içerirken gelişmiş avcılık bağlantısıyla (önceden doldurulmuş sorgu ile) bir uyarı olacaktır. Bu, cihazı içermeye devam etmek istiyorsanız bilinçli bir karar vermenize yardımcı olmak için aynı IP'yi kullanan diğer cihazlara görünürlük sağlar.

- Kapsanan cihazın bir ağ cihazı olduğu durumlarda, bunun ağ bağlantısı sorunlarına (örneğin, varsayılan ağ geçidi olarak davranan bir yönlendirici içeren) neden olabileceğini belirten bir iletiyle birlikte bir uyarı görüntülenir. Bu noktada, cihazı içerip içermemeyi seçebilirsiniz.

Bir cihaz içerdikten sonra, davranış beklendiği gibi değilse Uç Nokta için Defender eklenen cihazlarda Temel Filtreleme Altyapısı (BFE) hizmetinin etkinleştirildiğini doğrulayın.

Cihaz içermeyi durdurma

İstediğiniz zaman cihaz içermeyi durdurabilirsiniz.

Cihaz envanterinden cihazı seçin veya cihaz sayfasını açın.

Eylem menüsünden Kapsamadan serbest bırak'ı seçin. Bu eylem, bu cihazın ağ bağlantısını geri yükler.

Ağdan kullanıcı içerme

Ağınızdaki bir kimliğin güvenliği aşılmış olabilirse, bu kimliğin ağa ve farklı uç noktalara erişmesini engellemeniz gerekir. Uç Nokta için Defender bir kimliği "içerebilir", erişimi engelleyebilir ve saldırıların (özellikle fidye yazılımı) önlenmesine yardımcı olabilir. Bir kimlik bulunduğunda, desteklenen Uç Nokta için Microsoft Defender eklenen tüm cihazlar saldırılarla (ağ oturum açma, RPC, SMB, RDP) ilgili belirli protokollerde gelen trafiği engeller, devam eden uzak oturumları sonlandırır ve mevcut RDP bağlantılarını kapatır (ilgili tüm işlemler dahil olmak üzere oturumun kendisini kapatır) ve yasal trafiği etkinleştirir. Bu eylem, bir saldırının etkisini azaltmaya önemli ölçüde yardımcı olabilir. Bir kimlik bulunduğunda, güvenlik operasyonları analistlerinin güvenliği aşılmış kimliğe yönelik tehdidi bulmak, tanımlamak ve düzeltmek için fazladan zamanı olur.

Not

Eklenen Uç Nokta için Microsoft Defender Windows 10 ve 11 cihazda (Sense sürüm 8740 ve üzeri), Windows Server 2019+ cihazlar ve modern aracıyla Windows Server 2012R2 ve 2016'da "kapsanan" kullanıcıyla gelen iletişimi engelleme desteklenir.

Önemli

Etki alanı denetleyicisinde bir Kullanıcı içer eylemi zorunlu kılındıktan sonra, Varsayılan Etki Alanı Denetleyicisi ilkesinde bir GPO güncelleştirmesi başlatır. GPO değişikliği, ortamınızdaki etki alanı denetleyicileri arasında eşitleme başlatır. Bu beklenen bir davranıştır ve ortamınızı AD GPO değişiklikleri için izlerseniz, bu tür değişiklikler size bildirilebilir. Kullanıcı içer eylemi geri alındığında GPO değişiklikleri önceki durumuna döndürülür ve bu da ortamınızda başka bir AD GPO eşitlemesi başlatır. Etki alanı denetleyicilerinde güvenlik ilkelerini birleştirme hakkında daha fazla bilgi edinin.

Kullanıcı nasıl kapsanacak?

Şu anda, kullanıcıları içeren yalnızca otomatik saldırı kesintisi kullanılarak otomatik olarak kullanılabilir. Microsoft bir kullanıcının gizliliğinin tehlikeye girdiğini algıladığında otomatik olarak bir "Kullanıcı İçeren" ilkesi ayarlanır.

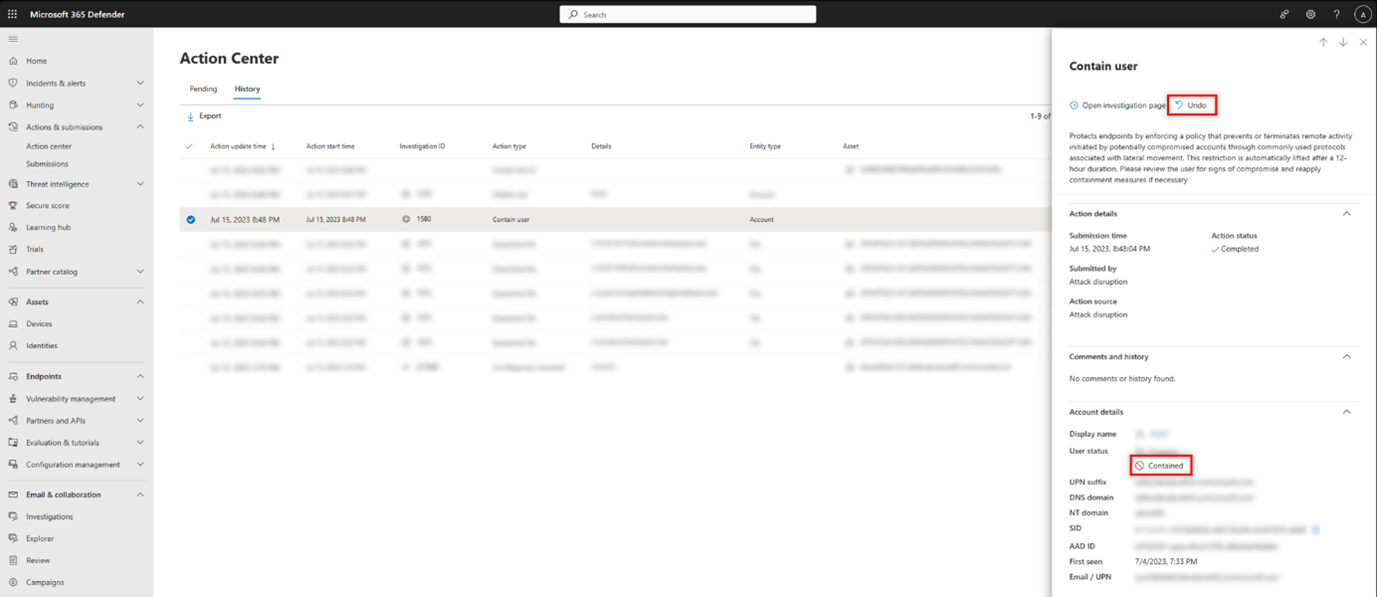

İçerilen kullanıcı eylemlerini görüntüleme

Bir kullanıcı içerildikten sonra eylemi İşlem Merkezi'nin bu Geçmiş görünümünde görüntüleyebilirsiniz. Burada, eylemin ne zaman gerçekleştiğini ve kuruluşunuzdaki hangi kullanıcıların kapsandığını görebilirsiniz:

Ayrıca, bir kimlik "kapsanmış" olarak kabul edildikten sonra, bu kullanıcı Uç Nokta için Defender tarafından engellenir ve eklenen uç nokta için Defender'da veya desteklenen herhangi bir cihazda kötü amaçlı yanal hareket veya uzaktan şifreleme gerçekleştiremez. Bu bloklar, güvenliği aşılmış kullanıcının erişim girişiminde bulunduğu cihazları ve olası saldırı tekniklerini hızla görmenize yardımcı olacak uyarılar olarak gösterilir:

Kullanıcı eylemlerini içermeyi geri al

İstediğiniz zaman bir kullanıcı üzerinde blokları ve kapsamayı serbest bırakabilirsiniz:

- İşlem Merkezi'ndeKullanıcı İçer eylemini seçin. Yan bölmede Geri Al'ı seçin

- Kullanıcı envanterinden, Olay sayfası yan bölmesinden veya uyarı tarafı bölmesinden kullanıcıyı seçin ve ardından Geri Al'ı seçin

Bu eylem, bu kullanıcının ağ bağlantısını geri yükler.

Kullanıcı İçeren araştırma özellikleri

Bir kullanıcı kapsandıktan sonra, güvenliği aşılmış kullanıcının engellediği eylemleri görüntüleyerek olası tehdidi araştırabilirsiniz. Cihaz zaman çizelgesi görünümünde, protokol ve arabirim ayrıntı düzeyi dahil olmak üzere belirli olaylarla ilgili bilgileri ve bununla ilişkili ilgili MITRE Tekniğini görebilirsiniz.

Ayrıca Gelişmiş Avcılık'ı kullanarak araştırmayı genişletebilirsiniz. "DeviceEvents" tablosunda "İçerir" ile başlayan herhangi bir "Eylem Türü" arayın. Ardından, kiracınızdaki Kullanıcı İçermesine göre tüm farklı tekil engelleme olaylarını görüntüleyebilir, her bloğun bağlamını daha ayrıntılı bir şekilde görüntüleyebilir ve bu olaylarla ilişkili farklı varlıkları ve teknikleri ayıklayabilirsiniz.

Tehdit uzmanına danışın

Güvenliği aşılmış olabilecek bir cihaz veya güvenliği aşılmış cihazlarla ilgili daha fazla içgörü için bir Microsoft tehdit uzmanına başvurabilirsiniz. Microsoft Tehdit Uzmanları, zamanında ve doğru yanıt için doğrudan Microsoft Defender XDR içinden devreye alınabilir. Uzmanlar yalnızca güvenliği aşılmış olabilecek bir cihazla ilgili değil, aynı zamanda karmaşık tehditleri, aldığınız hedefli saldırı bildirimlerini veya uyarılar hakkında daha fazla bilgiye veya portal panonuzda gördüğünüz tehdit bilgileri bağlamını daha iyi anlamak için içgörüler sağlar.

Ayrıntılar için bkz . Uç Nokta Saldırısı Bildirimlerini yapılandırma ve yönetme .

İşlem merkezinde etkinlik ayrıntılarını denetleyin

İşlem merkezi, bir cihazda veya dosyada gerçekleştirilen eylemler hakkında bilgi sağlar. Aşağıdaki ayrıntıları görüntüleyebileceksiniz:

- Araştırma paketi koleksiyonu

- Virüsten koruma taraması

- Uygulama kısıtlaması

- Cihaz yalıtımı

Gönderme tarihi/saati, kullanıcı gönderme ve eylemin başarılı veya başarısız olup olmadığını gibi diğer tüm ilgili ayrıntılar da gösterilir.

Ayrıca bkz.

- Dosyada yanıt eylemleri gerçekleştirin

- Uç Nokta için Microsoft Defender Plan 1'de el ile yanıt eylemleri

- Rapor yanlışlığı

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.