Power BI ile hizmet etiketlerini kullanma

Power BI hizmeti gelen bağlantılara izin vermek üzere bir Azure SQL Yönetilen Örneği (MI) etkinleştirmek için Power BI ile Azure hizmet etiketlerini kullanabilirsiniz. Azure'da hizmet etiketi, güncelleştirmelerin veya ağ güvenlik kurallarındaki değişikliklerin karmaşıklığını en aza indirmek için grup olarak otomatik olarak yönetilecek şekilde yapılandırabileceğiniz tanımlı bir IP adresleri grubudur. Power BI ile hizmet etiketlerini birlikte kullanarak SQL Yönetilen Örneği’nin Power BI hizmetinden gelen bağlantılara izin vermesini sağlayabilirsiniz.

Uç noktaların Power BI hizmeti başarıyla kullanılabilmesi için aşağıdaki yapılandırmalar gereklidir:

- SQL Yönetilen Örneği genel uç noktayı etkinleştirin.

- Gelen trafiğe izin vermek için bir Ağ Güvenlik Grubu kuralı oluşturun.

- Power BI'da kimlik bilgilerini girin.

Aşağıdaki bölümlerde bu adımların her biri sırayla incelenmektedir.

Genel uç noktayı etkinleştirme

İşlemin ilk bölümü, SQL Yönetilen Örneği genel uç noktayı etkinleştirmektir. Aşağıdaki adımları izleyin:

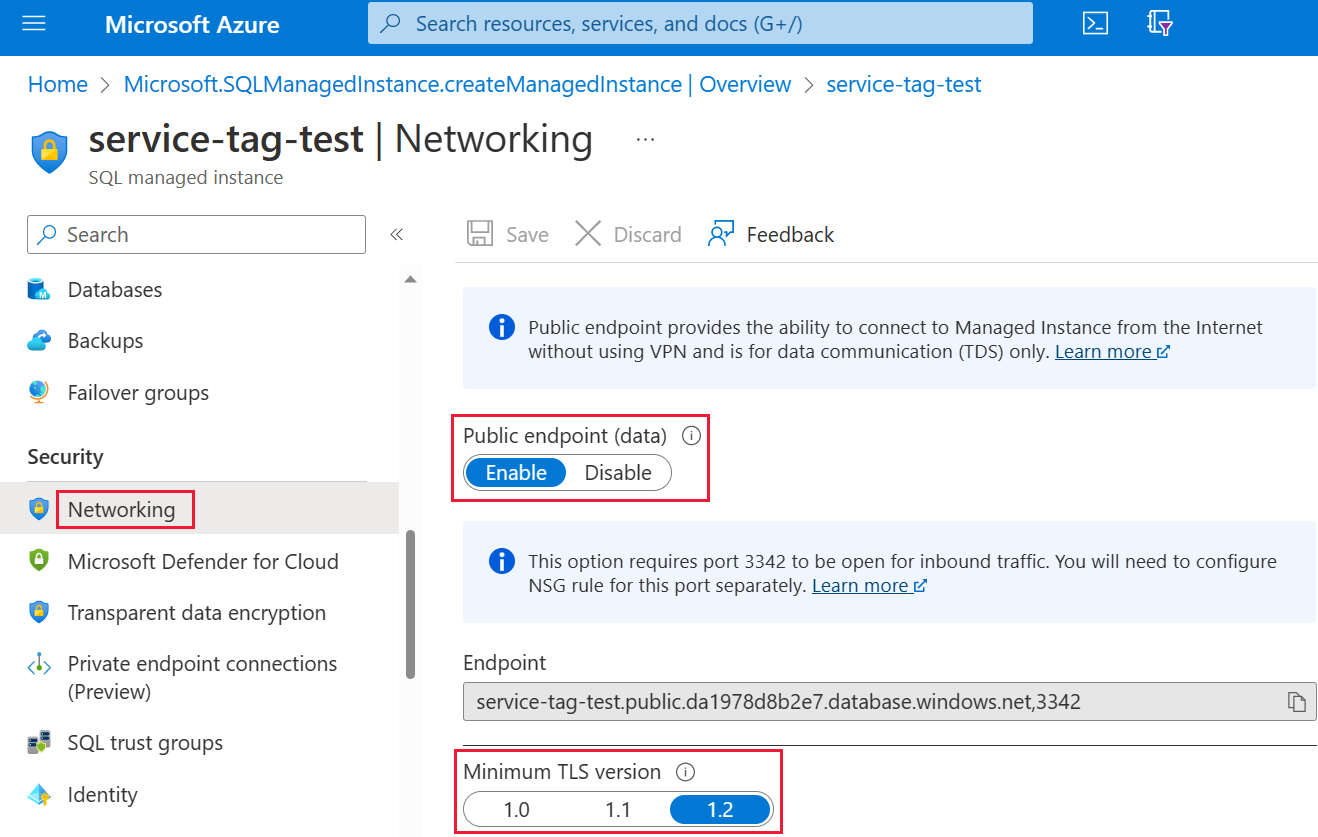

Sayfanın sol tarafında Ağ'ı seçin.

Genel uç noktayı (veriler) Etkinleştir olarak kaydırın, ardından En Düşük TLS sürümünü 1.2 olarak ayarlayın. Aşağıdaki görüntüde Azure portalındaki ekran gösterilmektedir.

Ayarlarınızı kaydetmek için Kaydet'i seçin.

Ağ güvenlik grubu kuralı oluşturma

Sonraki adım koleksiyonu, Power BI hizmeti gelen trafiğe izin vermek için bir Ağ Güvenlik Grubu (NSG) kuralı oluşturmanızı gerektirir. Bu eylem Azure portalında Power BI'ın "Kaynak hizmet etiketinden" yararlanılarak veya komut satırı arabirimi (CLI) veya PowerShell kullanılarak tamamlanabilir.

Not

Ayarladığınız kuralın önceliği 4096 deny_all_inbound kuralından yüksek olmalıdır, bu da öncelik değerinin 4096'dan düşük olması gerektiği anlamına gelir. Aşağıdaki örnekte 400 öncelik değeri kullanılmıştır.

Aşağıdaki CLI betiği bir başvuru örneği olarak sağlanır. Daha fazla bilgi için bkz . az network nsg rule. Örneğin sizin durumunuzda düzgün çalışması için birden çok değeri değiştirmeniz gerekebilir. Daha sonra bir PowerShell betiği sağlanır.

#login to azure

az login

#set subscription that contains SQL MI instance

$subname = "mysubscriptionname"

az account set --subscription $subname

#set NSG rule for inbound PowerBI traffic

#update $RG to your resource group name

$rg = 'myresourcegroup'

#update $nsg to your Network Security Group name

$nsg = 'nsgresourcename'

# Name the NSG rule

$rule = 'allow_inbound_PowerBI'

#set the priority - this must be higher priority (lower number) than the deny_all_inbound rule

$priority = 400

#specifiy the service tag to use

$servicetag = 'PowerBI'

#specify the public endpoint port defined in step 1

$port = 3342

#set the rule to inbound direction

$direction = 'Inbound'

#set the access type to "Allow"

$access = 'Allow'

#Set the protocol as TCP

$protocol = 'tcp'

#Provide a description for the rule

$desc = 'Allow PowerBI Access to SQL MI for Direct Query or Data Refresh.'

#create the NSG rule

az network nsg rule create -g $rg \

--nsg-name $nsg -n $rule --priority $priority \

--source-address-prefixes $servicetag --destination-address-prefixes '*' \

--destination-port-ranges $port --direction $direction --access $access \

--protocol $protocol --description $desc

Aşağıdaki PowerShell betiği, NSG kuralını oluşturmak için başka bir başvuru olarak sağlanır. Daha fazla bilgi için bkz . PowerShell'de ağ güvenlik grubu kuralı ekleme. Örneğin sizin durumunuzda düzgün çalışması için birden çok değeri değiştirmeniz gerekebilir.

#login to azure

Login-AzAccount

#get your subscription ID

Get-AzSubscription

####

#Script to create Network Security Group Rule

###

#enter your subscription ID

Set-AzContext -SubscriptionId "yoursubscriptionID"

#Provide the resource group for your Network Security Group

$RGname="yourRG"

#Enter the port for the SQL Managed Instance Public Endpoint

$port=3342

#name the NSG rule

$rulename="allow_inbound_PowerBI"

#provide the name of the Network Security Group to add the rule to

$nsgname="yourNSG"

#set direction to inbound to allow PowerBI to access SQL MI

$direction ="Inbound"

#set the priority of the rule. Priority must be higher (ie. lower number) than the deny_all_inbound (4096)

$priority=400

#set the service tags for the source to \u201cPowerBI\u201d

$serviceTag = "PowerBI"

# Get the NSG resource

$nsg = Get-AzNetworkSecurityGroup -Name $nsgname -ResourceGroupName $RGname

# Add the inbound security rule.

$nsg | Add-AzNetworkSecurityRuleConfig -Name $rulename -Description "Allow app port" -Access Allow `

-Protocol * -Direction $direction -Priority $priority -SourceAddressPrefix $serviceTag -SourcePortRange * `

-DestinationAddressPrefix * -DestinationPortRange $port

# Update the NSG.

$nsg | Set-AzNetworkSecurityGroup

Power BI'da kimlik bilgilerini girme

İşlemin son bölümü, kimlik bilgilerini Power BI hizmeti girmektir.

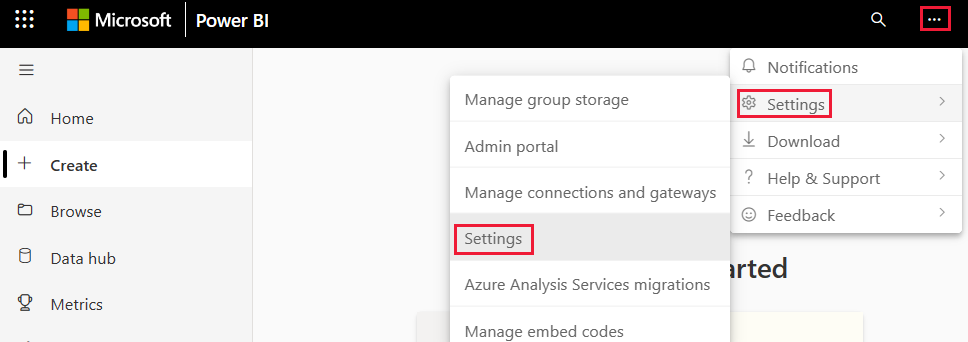

Power BI hizmeti oturum açın ve SQL Yönetilen Örneği kullanan veri kümelerini içeren çalışma alanına gidin. Aşağıdaki örnekte bu çalışma alanı ASAdataset, veri kümesi ise Contoso SQL MI Demo olarak adlandırılır.

Sağ üst köşeden Ayarlar seçin ve ardından açılan menüden Ayarlar seçin.

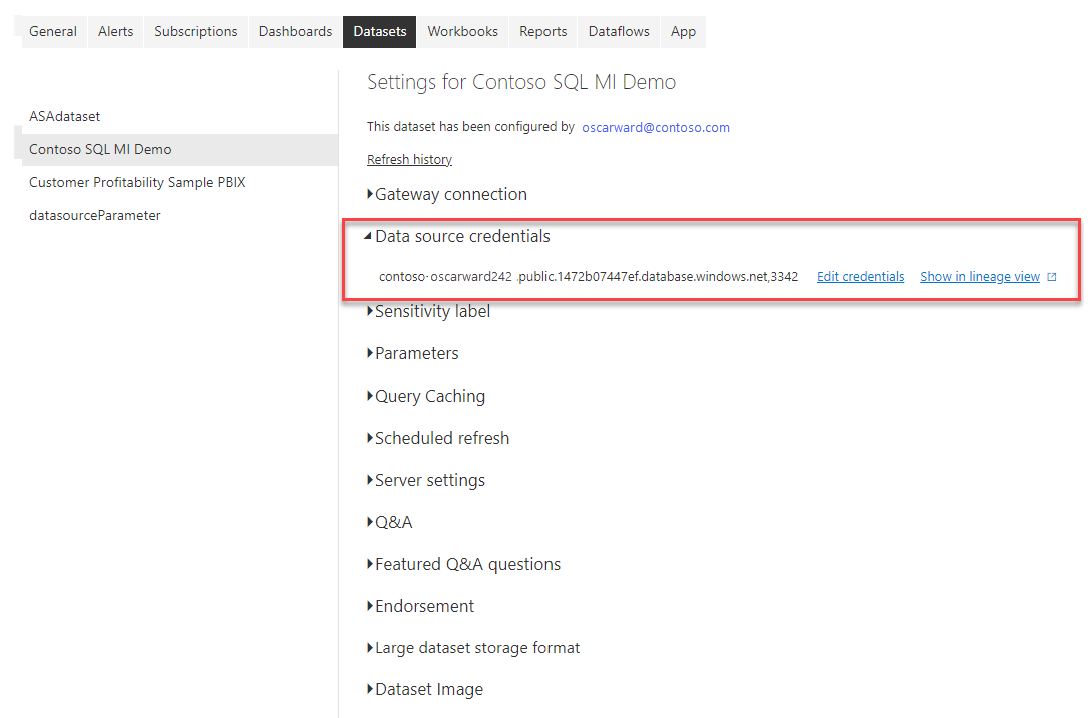

Veri kümeleri'nin altında Veri kaynağı kimlik bilgileri bölümünü genişletin.

Kimlik bilgilerini düzenle bağlantısını seçin. Görüntülenen iletişim kutusuna geçerli kimlik bilgilerini girin.

Ayarlarınızı kaydedin ve çıkın. SQL Yönetilen Örneği artık Power BI hizmeti gelen bağlantılara izin verecek şekilde yapılandırıldı.