Azure'da Linux VM'ye bağlanmayla ilgili ayrıntılı SSH sorun giderme adımları

Şunlar için geçerlidir: ✔️ Linux VM'leri

SSH istemcisinin VM'de SSH hizmetine ulaşamamasının birçok olası nedeni vardır. Daha genel SSH sorun giderme adımlarını izlediyseniz, bağlantı sorununu daha fazla gidermeniz gerekir. Bu makale, SSH bağlantısının nerede başarısız olduğunu ve nasıl çözüleceğini belirlemek için ayrıntılı sorun giderme adımları boyunca size yol gösterir.

Ön adımları uygulayın

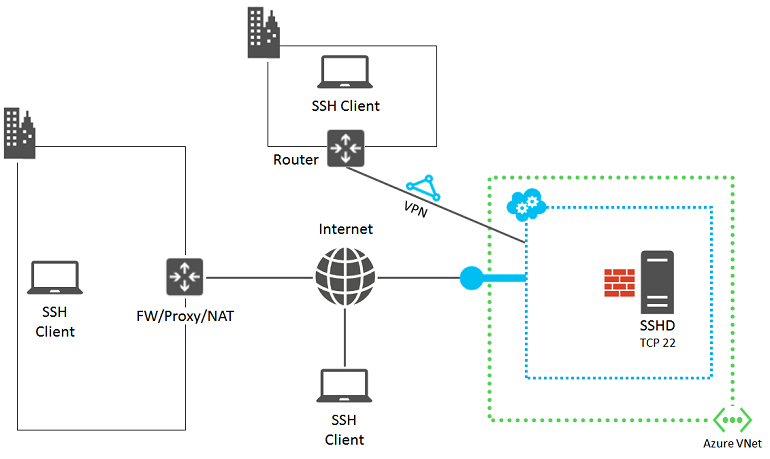

Aşağıdaki diyagramda, ilgili bileşenler gösterilmektedir.

Aşağıdaki adımlar hatanın kaynağını yalıtmanıza ve çözümleri veya geçici çözümleri çözmenize yardımcı olur.

Portalda VM'nin durumunu denetleyin. Azure portalında Sanal makineler>VM adı'nı seçin.

VM'nin durum bölmesinde Çalışıyor ifadesi gösterilmelidir. İşlem, depolama ve ağ kaynakları için son etkinlikleri göstermek için ekranı aşağı kaydırın.

Uç noktaları, IP adreslerini, ağ güvenlik gruplarını ve diğer ayarları incelemek için Ayarlar'ı seçin.

VM'de, Uç Noktalar veya Ağ güvenlik grubunda görüntüleyebileceğiniz SSH trafiği için tanımlanmış bir uç nokta olmalıdır. Resource Manager kullanılarak oluşturulan VM'lerdeki uç noktalar bir ağ güvenlik grubunda depolanır. Kuralların ağ güvenlik grubuna uygulandığını ve alt ağda başvurulduğunu doğrulayın.

Ağ bağlantısını doğrulamak için, yapılandırılan uç noktaları denetleyin ve HTTP veya başka bir hizmet gibi başka bir protokol aracılığıyla VM'ye bağlanıp bağlanamadığını görün.

Bu adımlardan sonra SSH bağlantısını yeniden deneyin.

Sorunun kaynağını bulma

Bilgisayarınızdaki SSH istemcisi, aşağıdaki alanlardaki sorunlar veya yanlış yapılandırmalar nedeniyle Azure VM'deki SSH hizmetine bağlanamayabilir:

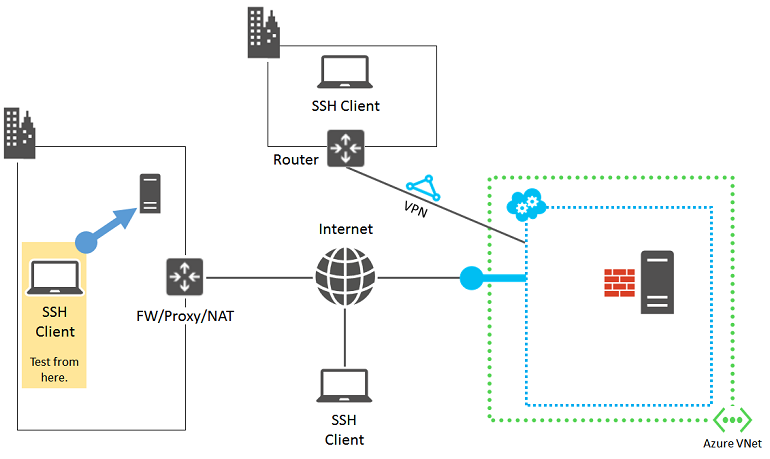

Kaynak 1: SSH istemci bilgisayarı

Hatanın kaynağı olarak bilgisayarınızı ortadan kaldırmak için, başka bir şirket içi, Linux tabanlı bilgisayara SSH bağlantıları oluşturabildiğini doğrulayın.

Bağlantı başarısız olursa bilgisayarınızda aşağıdaki sorunları denetleyin:

- Gelen veya giden SSH trafiğini engelleyen yerel güvenlik duvarı ayarı (TCP 22)

- SSH bağlantılarını engelleyen yerel olarak yüklenmiş istemci proxy yazılımı

- SSH bağlantılarını engelleyen yerel olarak yüklenmiş ağ izleme yazılımı

- Trafiği izleyen veya belirli trafik türlerine izin veren/izin verebilen diğer güvenlik yazılımı türleri

Bu koşullardan biri geçerliyse, yazılımı geçici olarak devre dışı bırakın ve bilgisayarınızda bağlantının engellenmesinin nedenini öğrenmek için şirket içi bilgisayara SSH bağlantısını deneyin. Ardından ağ yöneticinizle birlikte çalışarak yazılım ayarlarını SSH bağlantılarına izin verecek şekilde düzeltin.

Sertifika kimlik doğrulaması kullanıyorsanız, giriş dizininizdeki .ssh klasörü için şu izinlere sahip olduğunuzu doğrulayın:

- Chmod 700 ~/.ssh

- Chmod 644 ~/.ssh/*.pub

- Chmod 600 ~/.ssh/id_rsa (veya özel anahtarlarınızın depolandığı diğer dosyalar)

- Chmod 644 ~/.ssh/known_hosts (SSH aracılığıyla bağlandığınız konakları içerir)

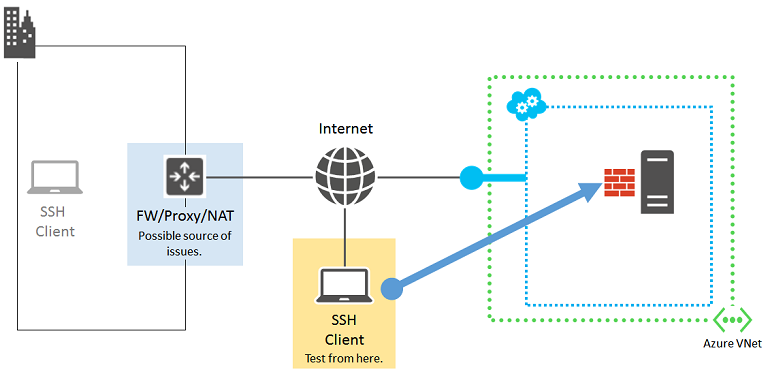

Kaynak 2: Kuruluş uç cihazı

Hatanın kaynağı olarak kuruluşunuzun uç cihazını ortadan kaldırmak için, doğrudan İnternet'e bağlı bir bilgisayarın Azure VM'nize SSH bağlantıları oluşturabildiğini doğrulayın. Vm'ye siteden siteye VPN veya Azure ExpressRoute bağlantısı üzerinden erişiyorsanız Kaynak 3: Ağ güvenlik grupları'na atlayın.

Doğrudan İnternet'e bağlı bir bilgisayarınız yoksa kendi kaynak grubunda veya bulut hizmetinde yeni bir Azure VM oluşturun ve bu yeni VM'yi kullanın. Daha fazla bilgi için bkz . Azure'da Linux çalıştıran bir sanal makine oluşturma. Testiniz bittiğinde kaynak grubunu veya VM'yi ve bulut hizmetini silin.

Doğrudan İnternet'e bağlı bir bilgisayarla SSH bağlantısı oluşturabiliyorsanız, kuruluşunuzun uç cihazını denetleyin:

- İnternet ile SSH trafiğini engelleyen bir iç güvenlik duvarı

- SSH bağlantılarını engelleyen bir ara sunucu

- SSH bağlantılarını engelleyen uç ağınızdaki cihazlarda çalışan yetkisiz erişim algılama veya ağ izleme yazılımı

İnternet ile SSH trafiğine izin vermek için kuruluşunuzun uç cihazlarının ayarlarını düzeltmek için ağ yöneticinizle birlikte çalışın.

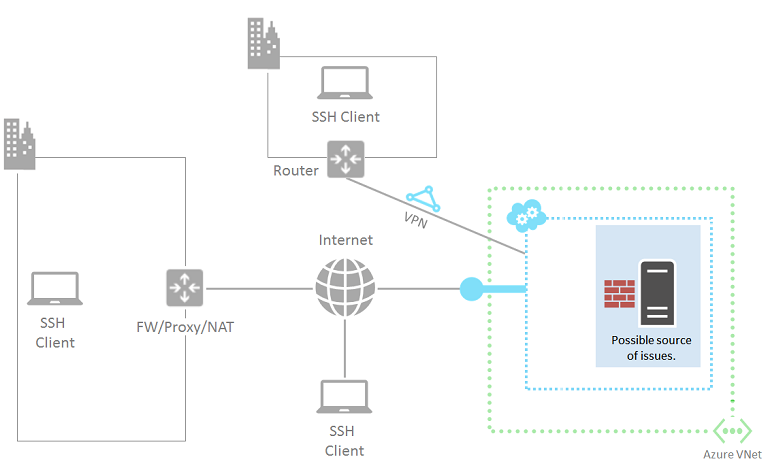

Kaynak 3: Ağ güvenlik grupları

Ağ güvenlik grupları, izin verilen gelen ve giden trafikte daha ayrıntılı denetim sahibi olmanıza olanak tanır. Azure sanal ağında alt ağlara ve bulut hizmetlerine yayılan kurallar oluşturabilirsiniz. İnternet'ten gelen ve İnternet'ten gelen SSH trafiğine izin verildiğinden emin olmak için ağ güvenlik grubu kurallarınızı denetleyin. Daha fazla bilgi için bkz . Ağ güvenlik grupları hakkında.

NSG yapılandırmasını doğrulamak için IP Doğrulama'yı da kullanabilirsiniz. Daha fazla bilgi için bkz . Azure ağ izlemeye genel bakış.

Kaynak 4: Linux tabanlı Azure sanal makinesi

Olası sorunların son kaynağı Azure sanal makinesinin kendisidir.

Henüz yapmadıysanız Linux tabanlı sanal makinelerin parolasını sıfırlama yönergelerini izleyin.

Bilgisayarınızdan bağlanmayı yeniden deneyin. Yine de başarısız olursa, olası sorunlardan bazıları şunlardır:

- Hedef sanal makinede SSH hizmeti çalışmıyor.

- SSH hizmeti 22 numaralı TCP bağlantı noktasını dinlemiyor. Test etmek için yerel bilgisayarınıza bir telnet istemcisi yükleyin ve "telnet cloudServiceName.cloudapp.net 22" komutunu çalıştırın. Bu adımı uygulayarak sanal makinenin SSH uç noktasına gelen ve giden iletişime izin verdiğinden emin olmuş olursunuz.

- Hedef sanal makinedeki yerel güvenlik duvarında gelen veya giden SSH trafiğini engelleyen kurallar var.

- Azure sanal makinesinde çalışan yetkisiz erişim algılama veya ağ izleme yazılımı SSH bağlantılarını engelliyor.

Ek kaynaklar

Uygulama erişimi sorunlarını giderme hakkında daha fazla bilgi için bkz . Azure sanal makinesinde çalışan bir uygulamaya erişim sorunlarını giderme.

Yardım için bizimle iletişim kurun

Sorularınız varsa veya yardıma ihtiyacınız varsa bir destek isteği oluşturun veya Azure topluluk desteğine sorun. Ürün geri bildirimini Azure geri bildirim topluluğuna da gönderebilirsiniz.