你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

将 Google Cloud Platform 日志数据引入 Microsoft Sentinel

不论是出于精心计划还是持续的需求使然,组织正倾向于转向多云体系结构。 越来越多的此类组织在包括 Google Cloud Platform (GCP) 在内的多个公有云上使用应用程序和存储数据。

本文介绍如何将 GCP 数据引入 Microsoft Sentinel 以获取完整的安全覆盖范围,并分析和检测多云环境中的攻击。

借助 GCP Pub/Sub 连接器,再基于我们的无代码连接器平台 (CCP),你可以使用 GCP Pub/Sub 功能从 GCP 环境引入日志:

Google Cloud Platform (GCP) Pub/Sub Audit Logs 连接器收集对 GCP 资源的访问的审核线索。 分析师可以监视这些日志,以跟踪资源访问尝试,并检测 GCP 环境中的潜在威胁。

Google Cloud Platform (GCP) Security Command Center 连接器收集来自 Google 安全命令中心(Google Cloud 的强大安全性和风险管理平台)的结果。 分析师可以查看这些结果,以深入了解组织的安全状况,包括资产清单和发现、漏洞和威胁检测以及风险缓解和修正。

先决条件

在开始之前,请验证你具有以下各项:

- 已启用 Microsoft Sentinel 解决方案。

- 存在已定义的 Microsoft Sentinel 工作区。

- 存在 GCP 环境,并且包含生成要引入的以下日志类型之一的资源:

- GCP 审核日志

- Google 安全命令中心结果

- Azure 用户具有 Microsoft Sentinel 参与者角色。

- GCP 用户具备在 GCP 项目中创建和编辑资源的权限。

- 同时启用了 GCP 身份验证和访问控制 (IAM) API 和 GCP 云资源管理器 API。

设置 GCP 环境

在 GCP 环境中需要设置两项内容:

通过在 GCP IAM 服务中创建以下资源,在 GCP 中设置 Microsoft Sentinel 身份验证:

- 工作负载标识池

- 工作负载标识提供者

- 服务帐户

- 角色

通过在 GCP Pub/Sub 服务中创建以下资源,在 GCP 中设置日志集合并将其引入 Microsoft Sentinel:

- 主题

- 主题订阅

可以通过以下两种方式之一设置环境:

通过 Terraform API 创建 GCP 资源:Terraform 提供用于资源创建以及身份验证和访问控制管理的 API(请参阅先决条件)。 Microsoft Sentinel 提供 Terraform 脚本,用于向 API 发出必要命令。

手动设置 GCP 环境,在 GCP 控制台中自行创建资源。

注意

没有 Terraform 脚本可用于从安全命令中心创建用于日志收集的 GCP Pub/Sub 资源。 必须手动创建这些资源。 仍可以使用 Terraform 脚本创建用于身份验证的 GCP IAM 资源。

重要

如果要手动创建资源,则必须在同一个 GCP 项目中创建所有身份验证 (IAM) 资源,否则将无效。 (Pub/Sub 资源可以位于不同的项目中。)

GCP 身份验证设置

打开 GCP Cloud Shell。

通过在编辑器中输入以下命令,选择要使用的项目:

gcloud config set project {projectId}将 Microsoft Sentinel 提供的 Terraform 身份验证脚本从 Sentinel GitHub 存储库复制到 GCP Cloud Shell 环境中。

打开 Terraform GCPInitialAuthenticationSetup 脚本文件并复制其内容。

注意

如要将 GCP 数据引入 Azure 政府云,请改用此身份验证设置脚本。

在 Cloud Shell 环境中创建目录,进入该目录,并新建空白文件。

mkdir {directory-name} && cd {directory-name} && touch initauth.tf在 Cloud Shell 编辑器中打开 initauth.tf,并将脚本文件的内容粘贴到其中。

通过在终端中键入以下命令,在目录中初始化 Terraform:

terraform init收到 Terraform 已初始化的确认消息时,请在终端中键入以下命令来运行脚本:

terraform apply当脚本提示你输入 Microsoft 租户 ID 时,将其复制并粘贴到终端中。

当系统询问是否已为 Azure 创建工作负载标识池时,请回答“yes”或“no”。

当系统询问是否要创建列出的资源时,请键入“yes”。

系统显示脚本的输出时,请保存资源参数供以后使用。

GCP 审核日志设置

本节提供了使用 Microsoft Sentinel GCP Pub/Sub Audit Logs 连接器的说明。

请参阅下一节中的说明,了解如何使用 Microsoft Sentinel GCP Pub/Sub Security Command Center 连接器。

将 Microsoft Sentinel 提供的 Terraform 审核日志设置脚本从 Sentinel GitHub 存储库复制到 GCP Cloud Shell 环境中。

打开 Terraform GCPAuditLogsSetup 脚本文件并复制其内容。

注意

如要将 GCP 数据引入 Azure 政府云,请改用此审核日志设置脚本。

在 Cloud Shell 环境中创建另一个目录,进入该目录,并新建空白文件。

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tf在 Cloud Shell 编辑器中打开 auditlog.tf,并将脚本文件的内容粘贴到其中。

通过在终端中键入以下命令,在新目录中初始化 Terraform:

terraform init收到 Terraform 已初始化的确认消息时,请在终端中键入以下命令来运行脚本:

terraform apply若要使用单个 Pub/Sub 从整个组织引入日志,请键入:

terraform apply -var="organization-id= {organizationId} "当系统询问是否要创建列出的资源时,请键入“yes”。

系统显示脚本的输出时,请保存资源参数供以后使用。

等待五分钟,然后再进入下一步。

如果还要设置 GCP Pub/Sub Security Command Center 连接器,请继续阅读下一节。

否则,请跳到在 Microsoft Sentinel 中设置 GCP Pub/Sub 连接器。

GCP 安全命令中心设置

下一节中的说明介绍了如何使用 Microsoft Sentinel GCP Pub/Sub Security Command Center 连接器。

请参阅上一节中的说明,了解如何使用 Microsoft Sentinel GCP Pub/Sub Audit Logs 连接器。

配置结果的连续导出

按照 Google Cloud 文档中的说明,将未来 SCC 结果的 Pub/Sub 导出配置到 GCP Pub/Sub 服务。

在 Microsoft Sentinel 中设置 GCP Pub/Sub 连接器

打开 Azure 门户,导航到 Microsoft Sentinel 服务。

在搜索栏的“内容中心”,键入“Google Cloud Platform Audit Logs”。

安装 Google Cloud Platform Audit Logs 解决方案。

选择“数据连接器”,然后在搜索栏中键入“GCP Pub/Sub Audit Logs”。

选择 GCP Pub/Sub Audit Logs 连接器。

在详细内容窗格中,选择“打开连接器页面”。

在“配置”区域中,选择“添加新收集器”。

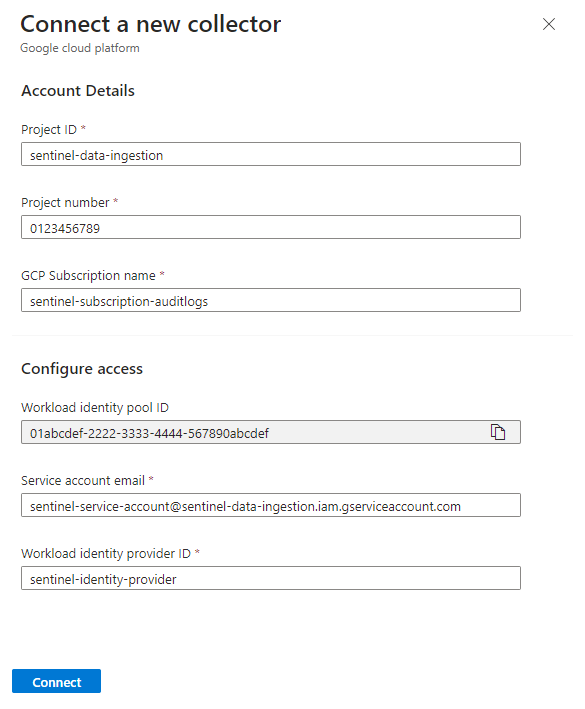

在“连接新的收集器”面板中,键入创建 GCP 资源时创建的资源参数。

确保所有字段中的值都与 GCP 项目中的对应项匹配(屏幕截图中的值是示例,而不是文字),然后选择“连接”。

验证 GCP 数据是否在 Microsoft Sentinel 环境中

后续步骤

本文介绍了如何使用 GCP Pub/Sub 连接器将 GCP 数据引入 Microsoft Sentinel。 若要详细了解 Microsoft Sentinel,请参阅以下文章:

- 了解如何洞悉数据和潜在威胁。

- 开始使用 Microsoft Sentinel 检测威胁。

- 使用工作簿监视数据。