你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

为 Microsoft Entra ID 身份验证配置 P2S VPN 网关 - Microsoft 注册的应用

本文介绍如何使用 Microsoft 注册的新 Azure VPN 客户端应用 ID,为 Microsoft Entra ID 身份验证配置点到站点 (P2S) VPN 网关。

注意

本文中的步骤适用于使用 Microsoft 注册的新 Azure VPN 客户端应用 ID 和相关受众值的 Microsoft Entra ID 身份验证。 本文不适用于租户中旧版手动注册的 Azure VPN 客户端应用。 有关手动注册的 Azure VPN 客户端的步骤,请参阅《使用手动注册的 VPN 客户端配置 P2S》。

VPN 网关现在支持最新版 Azure VPN 客户端的 Microsoft 注册的新应用 ID 和相应的受众值。 使用新的受众值配置 P2S VPN 网关时,请跳过 Microsoft Entra 租户的 Azure VPN 客户端应用手动注册过程。 应用 ID 已创建,租户会自动使用它,而无需额外的注册步骤。 此过程比手动注册 Azure VPN 客户端更安全,因为不需要通过全局管理员角色授权应用或分配权限。

以前,需要将 Azure VPN 客户端应用手动注册(集成)到 Microsoft Entra 租户。 注册客户端应用会创建一个应用 ID,表示 Azure VPN 客户端应用程序的身份,并且需要使用全局管理员角色进行授权。 若要更好地了解应用程序对象类型之间的差异,请参阅《如何将应用程序添加到 Microsoft Entra ID 及其原因》。

如果可能,建议使用 Microsoft 注册的 Azure VPN 客户端应用 ID 及其相应的受众值来配置新的 P2S 网关,而不是手动向租户注册 Azure VPN 客户端应用。 如果以前配置了使用 Microsoft Entra ID 身份验证的 Azure VPN 网关,则可以更新网关和客户端,以利用新的 Microsoft 注册应用 ID。 如果希望连接 Linux 客户端,则需要使用新的受众值来更新 P2S 网关。 适用于 Linux 的 Azure VPN 客户端不后向兼容旧的受众值。

如果已有想要更新为使用新“受众”值的 P2S 网关,请参阅《更改 P2S VPN 网关的受众》。 要创建或修改自定义受众值,请参阅为 P2S VPN 创建自定义受众应用 ID。 如果要根据用户和组配置或限制对 P2S 的访问,请参阅方案:根据用户和组配置 P2S VPN 访问。

注意事项和限制

P2S VPN 网关只能支持一个受众值。 无法同时支持多个受众值。

目前,较新的 Microsoft 注册应用 ID 与旧版手动注册的应用相比,不支持那么多的受众值。 如果需要 Azure 公有云或自定义以外的任何受众值,请使用旧版手动注册的方法和值。

适用于 Linux 的 Azure VPN 客户端不后向兼容 P2S 网关,该网关配置为使用与手动注册的应用一致的旧受众值。 适用于 Linux 的 Azure VPN 客户端支持自定义受众值。

-

尽管适用于 Linux 的 Azure VPN 客户端可能在其他 Linux 发行版和版本上运行,但适用于 Linux 的 Azure VPN 客户端仅支持以下版本:

- Ubuntu 20.04

- Ubuntu 22.04

适用于 macOS 和 Windows 的 Azure VPN 客户端后向兼容 P2S 网关,该网关配置为使用与手动注册的应用一致的旧受众值。 还可以对这些客户端使用自定义受众值。

Azure VPN 客户端受众值

下表显示了每个应用 ID 支持的 Azure VPN 客户端版本以及相应的可用受众值。

| 应用 ID | 支持的受众值 | 支持的客户端 |

|---|---|---|

| 已完成 Microsoft 注册 | - Azure 公有云:c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux - Windows - macOS |

| 手动注册 | - Azure 公有云:41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure 政府: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure 德国: 538ee9e6-310a-468d-afef-ea97365856a9- 由世纪互联运营的 Microsoft Azure: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Windows - macOS |

| 自定义 | <custom-app-id> |

- Linux - Windows - macOS |

点到站点工作流

使用 Microsoft Entra ID 身份验证成功配置 P2S 连接需要一系列步骤。

本文将会帮助你:

- 验证租户。

- 使用适当的所需设置配置 VPN 网关。

- 生成并下载 VPN 客户端配置包。

“后续步骤”部分中的文章可帮助你:

- 在客户端计算机上下载 Azure VPN 客户端。

- 使用 VPN 客户端配置包中的设置配置客户端。

- 连接。

先决条件

本文假设满足以下先决条件:

VPN 网关

某些网关选项与使用 Microsoft Entra ID 身份验证的 P2S VPN 网关不兼容。 VPN 网关无法使用基本 SKU 或基于策略的 VPN 类型。 有关网关 SKU 的详细信息,请参阅《关于网关 SKU》。 有关 VPN 类型的详细信息,请参阅《VPN 网关设置》。

如果还没有与 Microsoft Entra ID 身份验证兼容的正常运行的 VPN 网关,请参阅《创建和管理 VPN 网关 - Azure 门户》。 创建兼容的 VPN 网关,然后返回到本文以配置 P2S 设置。

一个 Microsoft Entra 租户

- 本文中的步骤需要一个 Microsoft Entra 租户。 有关详细信息,请参阅《在 Microsoft Entra ID 中创建新租户》。

添加 VPN 客户端地址池

客户端地址池是指定的专用 IP 地址的范围。 通过点到站点 VPN 进行连接的客户端动态接收此范围内的 IP 地址。 使用专用 IP 地址范围时,该范围不得与要通过其进行连接的本地位置重叠,也不得与要连接到其中的 VNet 重叠。 如果配置了多个协议,并且 SSTP 是其中一个协议,则配置的地址池将在配置的协议之间平均分配。

在 Azure 门户中,转到 VPN 网关。

在网关页面上的左侧窗格中,选择“点到站点配置”。

单击“立即配置”,打开配置页。

在“点到站点”配置页的“地址池”框中,添加要使用的专用 IP 地址范围。 VPN 客户端动态接收指定范围内的 IP 地址。 主动/被动配置的最小子网掩码为 29 位,主动/主动配置的最小子网掩码为 28 位。

继续学习下一部分以配置更多设置。

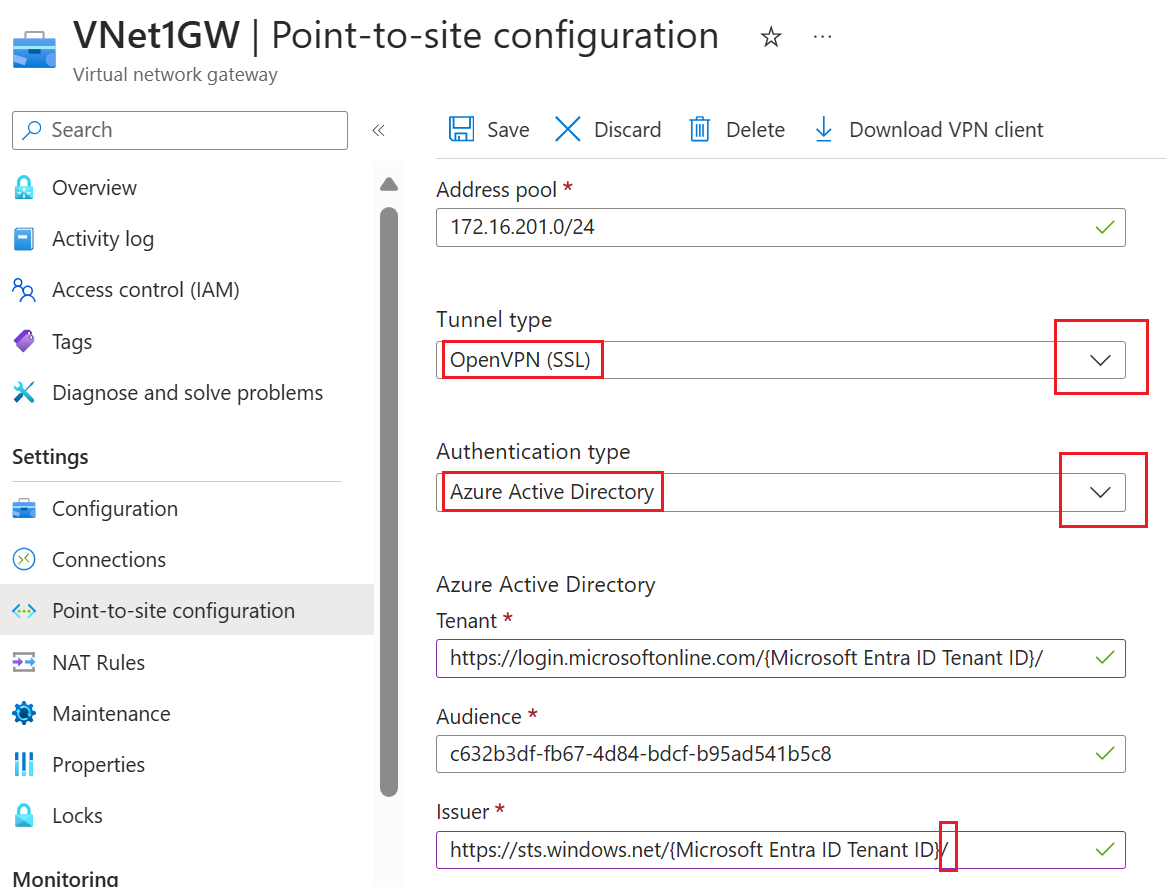

配置隧道类型和身份验证

重要

Azure 门户正在将 Azure Active Directory 字段更新到 Entra。 如果你看到了引用的 Microsoft Entra ID,但尚未在门户中看到这些值,则可以选择 Azure Active Directory 值。

找到要用于身份验证的目录的租户 ID。 有关查找租户 ID 的帮助,请参阅如何查找 Microsoft Entra 租户 ID。

配置隧道类型和身份验证值。

配置以下值:

- 地址池:客户端地址池

- 隧道类型:OpenVPN (SSL)

- 身份验证类型:Microsoft Entra ID

对于“Microsoft Entra ID”值,请根据以下准则指定“租户”、“受众”和“颁发者”值。 将 {Microsoft ID Entra TenantID} 替换为租户 ID,在替换此值时注意从示例中删除 {}。

租户:Microsoft Entra ID 租户的 TenantID。 输入对应于你的配置的租户 ID。 确保“租户 URL”的末尾没有

\(反斜杠)。 允许正斜杠。- Azure 公有云:

https://login.microsoftonline.com/{Microsoft ID Entra Tenant ID}

- Azure 公有云:

受众:Microsoft 注册的 Azure VPN 客户端应用 ID 的相应值。 此字段还支持自定义受众。

- Azure 公有云:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8

- Azure 公有云:

颁发者:安全令牌服务的 URL。 在“颁发者”值的末尾包含尾部斜杠。 否则,连接可能会失败。 示例:

https://sts.windows.net/{Microsoft ID Entra Tenant ID}/

无需单击“为 Azure VPN 客户端应用程序授予管理员同意”。 此链接仅适用于使用较旧受众值的手动注册 VPN 客户端。 它会在 Azure 门户中打开一个页面。

配置设置后,单击页面顶部的“保存”。

下载 VPN 客户端配置文件配置包

在本部分,你将生成并下载 Azure VPN 客户端配置文件配置包。 此包包含可用于在客户端计算机上配置 Azure VPN 客户端配置文件的设置。

在“点到站点配置”页面顶部,单击“下载 VPN 客户端”。 需要几分钟才能生成客户端配置包。

浏览器会指示客户端配置 zip 文件可用。 其名称与网关名称相同。

解压缩已下载的 zip 文件。

浏览到解压缩后的“AzureVPN”文件夹。

记下“azurevpnconfig.xml”文件的位置。 azurevpnconfig.xml 包含 VPN 连接的设置。 还可以将此文件分发给需要通过电子邮件或其他方式建立连接的所有用户。 用户需要有效的 Microsoft Entra ID 凭据才能成功连接。

配置 Azure VPN 客户端

接下来,检查配置文件配置包,为客户端计算机配置 Azure VPN 客户端并连接到 Azure。 请参阅“后续步骤”部分中列出的文章。

后续步骤

配置 Azure VPN 客户端。