在应用活动中搜寻威胁

应用对于攻击者来说可能是一个有价值的入口点,因此我们建议监视使用应用的异常情况和可疑行为。 在调查应用治理警报或查看环境中的应用行为时,务必要快速了解此类可疑应用完成的活动的详细信息并采取修正措施来保护组织中的资产。

使用应用治理和高级搜寻功能,你可以详细了解应用完成的活动及其访问的资源。

本文介绍如何使用 Microsoft Defender for Cloud Apps 中的应用治理来简化基于应用的威胁搜寻。

步骤 1:在应用治理中找到应用

Defender for Cloud Apps“应用治理”页面列出了所有 Microsoft Entra ID OAuth 应用。

如果要获取特定应用访问的数据的更多详细信息,请在应用治理的应用列表中搜索该应用。 或者,使用“数据使用量”或“访问的服务”筛选器,查看已在一个或多个受支持的 Microsoft 365 服务上访问数据的应用。

步骤 2:查看应用访问的数据

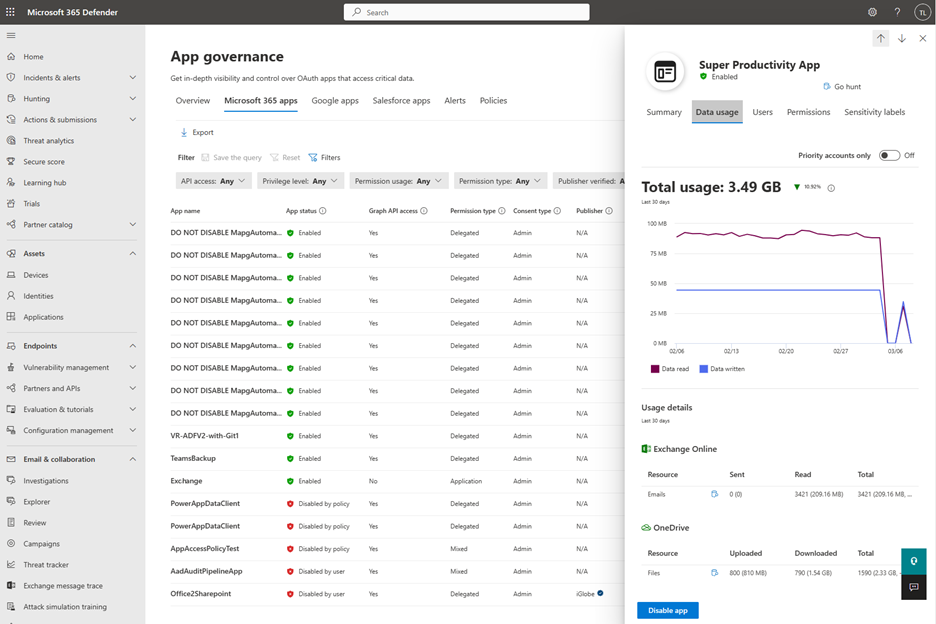

- 识别应用后,选择应用,以打开应用详细内容窗格。

- 选择“应用详细内容窗格”上的“数据使用量”选项卡,查看过去 30 天内应用访问的资源大小和计数的信息。

例如:

应用治理为跨 Exchange Online、OneDrive、SharePoint 和 Teams 中的资源(例如电子邮件、文件和聊天和通道消息)提供基于数据使用量的见解。

步骤 3:搜寻访问的相关活动和资源

对应用跨服务和资源使用的数据进行简要概述后,可能需要了解应用活动及其在执行这些活动时访问的资源的详细信息。

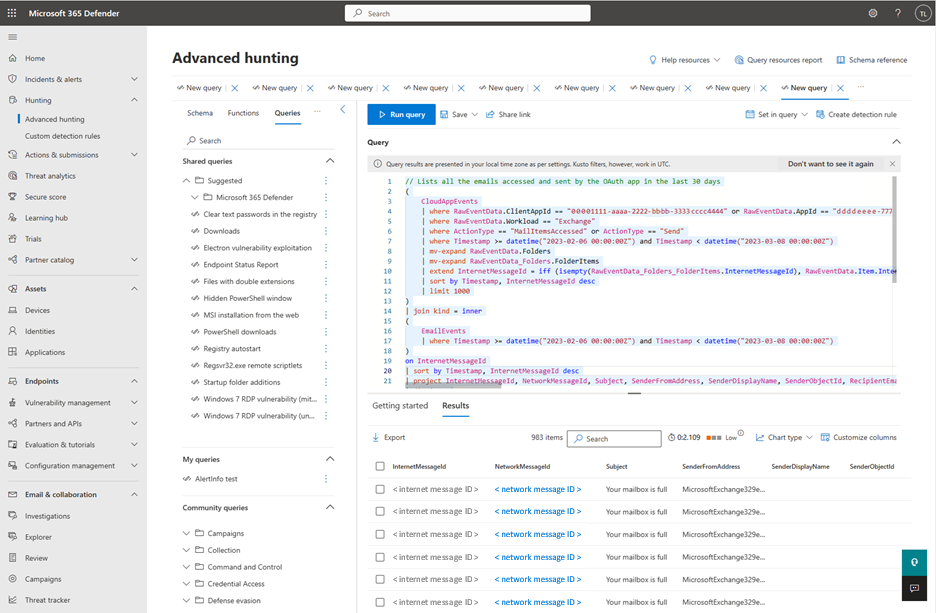

- 选择每个资源旁边的“搜寻”图标,查看应用在过去 30 天内访问的资源的详细信息。 将打开一个新选项卡,使用预填充的 KQL 查询将你重定向到“高级搜寻”页面。

- 加载页面后,选择“运行查询”按钮,以运行 KQL 查询并查看结果。

运行查询后,查询结果以表格格式显示。 表中的每一行对应于应用为访问特定资源类型而完成的活动。 表中的每一列提供了有关应用本身、资源、用户和活动的全面的上下文。

例如,选择“电子邮件”资源旁边的“搜寻”图标时,应用治理使你能够在高级搜寻中查看应用在过去 30 天内访问的所有电子邮件的以下信息:

- “电子邮件的详细信息”:InternetMessageId、NetworkMessageId、主题、发送方名称和地址、收件人地址、AttachmentCount 和 UrlCount

- “应用详细信息”:用于发送或访问电子邮件的应用的 OAuthApplicationId

- “用户上下文”:ObjectId、AccountDisplayName、IPAddress 和 UserAgent

- “应用活动上下文”:OperationType、活动的时间戳、工作负载

例如:

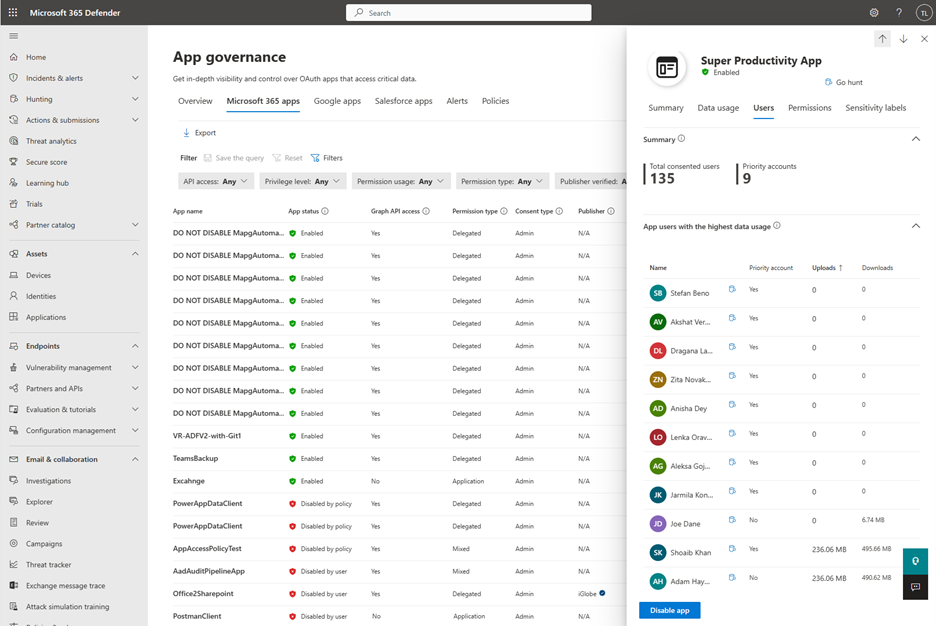

同样,使用应用治理中的“搜寻”图标,获取其他受支持的资源的详细信息,例如文件、聊天消息和通道消息。 使用应用详细内容窗格“用户”选项卡中的任意用户旁边的“搜寻”图标,以获取应用在特定用户的上下文中完成的所有活动的详细信息。

例如:

步骤 4:应用高级搜寻功能

使用“高级搜寻”页面,修改或调整 KQL 查询,以便根据特定要求提取结果。 你可选择保存查询以供将来用户使用,或与组织中的其他人共享链接,或将结果导出到 CSV 文件。

有关详细信息,请参阅使用 Microsoft Defender XDR 中的高级搜寻功能主动搜寻威胁。

已知限制

使用“高级搜寻”页面调查应用治理中的数据时,你可能会注意到数据存在差异。 这些差异可能是由于以下原因之一造成的:

应用治理和高级搜寻单独处理数据。 处理过程中任一解决方案遇到的任何问题,皆有可能导致差异。

应用治理数据处理可能需要几个小时才能完成。 由于这种延迟,其可能不会涵盖高级搜寻中提供的最新应用活动。

提供的高级搜寻查询设置为仅显示 1000 个结果。 虽然可以编辑查询以显示更多结果,但高级搜寻仍可应用的最大限制数为 10000 个。 应用治理没有此限制。

后续步骤

调查和修正有风险的 OAuth 应用