排除项概述

适用于:

- Microsoft Defender 防病毒

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

注意

作为Microsoft MVP,Fabian Bader 为本文贡献并提供了材料反馈。

Microsoft Defender for Endpoint包括各种功能,用于预防、检测、调查和响应高级网络威胁。 这些功能包括下一代保护 (,其中包括Microsoft Defender防病毒) 。

与任何终结点保护或防病毒解决方案一样,Defender for Endpoint 或 Microsoft Defender 防病毒有时可能会将实际不是威胁的文件、文件夹或进程检测为恶意。 这些实体可以阻止或发送到隔离区,即使它们不是真正的威胁。

本文介绍可定义的各种类型的排除项或可针对 Defender for Endpoint 和 Microsoft Defender 防病毒执行的操作,以帮助管理这些情况。

警告

定义排除项会降低 Defender for Endpoint 和 Microsoft Defender 防病毒提供的保护级别。 使用排除项作为最后手段,并确保仅定义必要的排除项。 请确保定期查看排除项,并删除不再需要的排除项。 请参阅 有关排除 项的要点和 要避免的常见错误。

排除项的类型

下表汇总了 Defender for Endpoint 和 Microsoft Defender 防病毒中不同的排除类型和功能。 选择每种类型以查看有关它的详细信息。

提示

- Defender for Endpoint 计划 1 作为独立计划提供,包含在 Microsoft 365 E3 中。

- Defender for Endpoint 计划 2 作为独立计划提供,包含在Microsoft 365 E5中。

- 如果有Microsoft 365 E3或 E5,请确保设置 Defender for Endpoint 功能。

| 排除类型 | 配置 | 说明 |

|---|---|---|

| 自动Microsoft Defender防病毒排除项 | 自动 | Windows Server 中服务器角色和功能的自动排除项。 在 Windows Server 2016 或更高版本上安装角色时,Microsoft Defender防病毒包括服务器角色的自动排除项,以及安装角色时添加的任何文件。 注意:对于Windows Server 2016及更高版本上的活动角色。 |

| 内置Microsoft Defender防病毒排除项 | 自动 | Microsoft Defender防病毒包括所有 Windows 版本上的操作系统文件的内置排除项。 |

| 自定义Microsoft Defender防病毒排除项 | 客户 | 你可以为检测到并标识为恶意的文件、文件夹或进程添加排除项,即使它不是威胁。 计划扫描、按需扫描和实时保护将跳过排除的文件、文件夹或进程。 |

| Defender for Endpoint 攻击面减少排除项 | 客户 | 如果攻击面减少规则导致组织中未指定的行为,则可以为某些文件和文件夹定义排除项。 此类排除项适用于所有攻击面减少规则。 |

| Defender for Endpoint 指示器 | 客户 | 可以使用实体(例如文件、IP 地址、URL/域和证书)的特定操作来定义指示器。 定义指示器时,可以指定“允许”等操作,其中 Defender for Endpoint 不会阻止具有“允许”指示器的文件、IP 地址、URL/域或证书。 |

| Defender for Endpoint 受控文件夹访问排除项 | 客户 | 可以通过定义排除项来允许某些应用或已签名的可执行文件访问受保护的文件夹。 |

| Defender for Endpoint 自动化文件夹排除项 | 客户 | Defender for Endpoint 中的自动调查和修正会检查警报,并立即采取措施自动解决检测到的违规问题。 可以指定要从自动调查和修正功能中排除的文件夹、特定目录中的文件扩展名和文件名。 |

注意

Microsoft Defender防病毒排除可以应用于防病毒扫描和/或实时保护。

注意

Defender for Endpoint 计划 1 和计划 2 的独立版本不包括服务器许可证。 若要加入服务器,需要另一个许可证,例如服务器的Microsoft Defender for Endpoint或服务器计划 1 或 2 的Microsoft Defender。 若要了解详细信息,请参阅 Defender for Endpoint 加入 Windows Server。

如果你是使用 Microsoft Defender 商业版 的中小型企业,则可以获得Microsoft Defender 商业版服务器。|

以下部分更详细地介绍了这些排除项。

自动排除项

自动排除 (也称为 自动服务器角色排除) 包括 Windows Server 中服务器角色和功能的排除项。 这些排除项不会通过 实时保护 进行扫描,但仍会受到 快速、完整或按需防病毒扫描的影响。

示例包括:

- 文件复制服务 (FRS)

- Hyper-V

- SYSVOL

- Active Directory

- DNS 服务器

- 打印服务器

- Web 服务器

- Windows Server Update Services

- ...等等。

注意

Windows Server 2012 R2 不支持自动排除服务器角色。 对于运行 Windows Server 2012 R2 且安装了 Active Directory 域服务 (AD DS) 服务器角色的服务器,必须手动指定域控制器的排除项。 请参阅 Active Directory 排除项。

有关详细信息,请参阅 自动服务器角色排除。

内置排除项

内置排除项包括所有版本的 Windows ((包括Windows 10、Windows 11和 Windows Server) )上Microsoft Defender防病毒排除的某些操作系统文件。

示例包括:

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- Windows 更新文件

- Windows 安全中心文件

- ...等等。

随着威胁形势的变化,Windows 中的内置排除项列表会保持最新。 若要了解有关这些排除项的详细信息,请参阅 Windows Server 上的Microsoft Defender防病毒排除项:内置排除项。

自定义排除项

自定义排除项 包括指定的文件和文件夹。 计划扫描、按需扫描和实时保护将跳过文件、文件夹和进程的排除项。 进程打开的文件的排除项不会通过 实时保护 进行扫描,但仍会受到 快速、完整或按需防病毒扫描的影响。

自定义修正操作

当Microsoft Defender防病毒在运行扫描时检测到潜在威胁时,它会尝试修正或删除检测到的威胁。 可以定义自定义修正操作,以配置Microsoft Defender防病毒应如何处理某些威胁、是否应在修正前创建还原点以及何时应删除威胁。 配置Microsoft Defender防病毒检测的修正操作。

攻击面减少排除项

攻击面减少规则 (也称为 ASR 规则) 针对特定的软件行为,例如:

- 启动尝试下载或运行文件的可执行文件和脚本

- 运行看似模糊或可疑的脚本

- 执行应用通常不会在日常工作中启动的行为

有时,合法应用程序表现出可能被攻击面减少规则阻止的软件行为。 如果组织中发生此情况,则可以为某些文件和文件夹定义排除项。 此类排除项适用于所有攻击面减少规则。 请参阅 启用攻击面减少规则。

另请注意,虽然大多数 ASR 规则排除独立于Microsoft Defender防病毒排除,但某些 ASR 规则确实遵循某些Microsoft Defender防病毒排除。 请参阅攻击面减少规则参考 - Microsoft Defender防病毒排除项和 ASR 规则。

Defender for Endpoint 指示器

可以使用实体(例如文件、IP 地址、URL/域和证书)的特定操作来定义 指示器 。 在 Defender for Endpoint 中,指标称为入侵指标 (IoC) ,通常称为自定义指示器。 定义指标时,可以指定以下操作之一:

允许 - Defender for Endpoint 不会阻止具有“允许”指示器的文件、IP 地址、URL/域或证书。 (谨慎使用此操作。)

审核 – 监视具有审核指示器的文件、IP 地址和 URL/域,当用户访问它们时,会在Microsoft Defender门户中生成信息警报。

阻止和修正 – 检测到带有阻止和修正指示器的文件或证书将被阻止和隔离。

阻止执行 – 阻止 IP 地址和 URL/域以及块执行指示器。 用户无法访问这些位置。

警告 – 当用户尝试访问这些位置时,带有警告指示器的 IP 地址和 URL/域会导致显示警告消息。 用户可以选择绕过警告,并转到 IP 地址或 URL/域。

重要

租户中最多可以有 15,000 个指示器。

下表汇总了 IoC 类型和可用操作:

| 指示器类型 | 可用操作 |

|---|---|

| Files | -允许 -审计 -警告 - 阻止执行 - 阻止和修正 |

| IP 地址和 URL/域 | -允许 -审计 -警告 - 阻止执行 |

| 证书 | -允许 - 阻止和修正 |

受控文件夹访问排除项

受控文件夹访问 监视应用,以监视被检测为恶意的活动,并保护 Windows 设备上某些 (受保护的) 文件夹的内容。 受控文件夹访问仅允许受信任的应用访问受保护的文件夹,例如常见系统文件夹 (包括启动扇区) 和指定的其他文件夹。 可以通过定义排除项来允许某些应用或已签名的可执行文件访问受保护的文件夹。 请参阅 自定义受控文件夹访问权限。

自动化文件夹排除

自动化文件夹排除适用于 Defender for Endpoint 中的 自动调查和修正 ,该调查旨在检查警报并立即采取措施解决检测到的违规问题。 触发警报并运行自动调查时,将针对所调查的每个证据 (恶意、可疑或未发现威胁) 做出判决。 根据 自动化级别 和其他安全设置,修正操作可以自动执行,或者仅在安全运营团队批准后执行。

可以指定要从自动调查和修正功能中排除的文件夹、特定目录中的文件扩展名和文件名。 此类自动化文件夹排除项适用于载入到 Defender for Endpoint 的所有设备。 这些排除项仍受防病毒扫描的约束。 请参阅 管理自动化文件夹排除项。

如何评估排除项和指示器

大多数组织都有几种不同类型的排除项和指示器,用于确定用户是否能够访问和使用文件或进程。 排除项和指标按特定顺序处理,以便 系统地处理策略冲突。

下图总结了如何跨 Defender for Endpoint 和 Microsoft Defender 防病毒处理排除项和指示器:

以下是相应的工作方式:

如果 Windows Defender 应用程序控件和 AppLocker 不允许检测到的文件/进程,则会阻止它。 否则,它会继续Microsoft Defender防病毒。

如果检测到的文件/进程不是Microsoft Defender防病毒排除的一部分,则会阻止它。 否则,Defender for Endpoint 会检查文件/进程的自定义指示器。

如果检测到的文件/进程具有“阻止”或“警告”指示器,则执行该操作。 否则,允许文件/进程,然后通过攻击面减少规则、受控文件夹访问和 SmartScreen 保护继续进行评估。

如果检测到的文件/进程没有受到攻击面减少规则、受控文件夹访问或 SmartScreen 保护的阻止,它会继续Microsoft Defender防病毒。

如果Microsoft Defender防病毒不允许检测到的文件/进程,则会根据其威胁 ID 检查操作。

如何处理策略冲突

如果 Defender for Endpoint 指示器发生冲突,以下是预期结果:

如果存在冲突的文件指示器,则会应用使用最安全哈希的指示器。 例如,SHA256 优先于 SHA-1,后者优先于 MD5。

如果 URL 指示器存在冲突,则使用更严格的指示器。 对于 Microsoft Defender SmartScreen,将应用使用最长 URL 路径的指示器。 例如,

www.dom.ain/admin/优先于www.dom.ain。 (网络保护 适用于域,而不是域内的子页。)如果文件或进程存在具有不同操作的类似指示器,则作用域为特定设备组的指示器优先于面向所有设备的指示器。

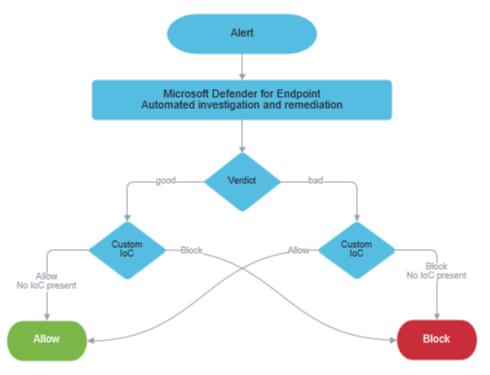

自动调查和修正如何与指示器配合使用

Defender for Endpoint 中的自动调查和修正功能首先确定每条证据的判决,然后根据 Defender for Endpoint 指标采取操作。 因此,文件/进程可能会得到“良好” (这意味着) 未发现威胁,如果存在该操作的指示器,则仍会被阻止。 同样,实体可能会得到“坏” (这意味着它被确定为恶意) ,如果存在该操作的指标,则仍被允许。

下图显示了 自动调查和修正如何与指标配合使用:

其他服务器工作负载和排除项

如果您的组织正在使用其他服务器工作负载(例如Exchange Server、SharePoint Server 或SQL Server),请注意,只有内置服务器角色 (可能是你以后在 Windows Server 上安装) 软件的先决条件,才会被自动排除功能 (,并且仅在使用其默认安装位置) 时才排除。 可能需要为这些其他工作负载定义防病毒排除项,如果禁用自动排除,则为所有工作负载定义防病毒排除项。

下面是一些用于标识和实现所需排除项的技术文档示例:

根据所使用的内容,可能需要参考该服务器工作负载的文档。

提示

性能提示由于多种因素,Microsoft Defender防病毒(与其他防病毒软件一样)可能会导致终结点设备上的性能问题。 在某些情况下,可能需要优化Microsoft Defender防病毒的性能,以缓解这些性能问题。 Microsoft 的性能分析器 是一种 PowerShell 命令行工具,可帮助确定哪些文件、文件路径、进程和文件扩展名可能导致性能问题;一些示例包括:

- 影响扫描时间的首要路径

- 影响扫描时间的热门文件

- 影响扫描时间的顶级进程

- 影响扫描时间的热门文件扩展名

- 组合,例如:

- 每个扩展名的排名靠前的文件数

- 每个扩展的顶部路径

- 每个路径的顶级进程数

- 每个文件的顶级扫描数

- 每个进程的每个文件扫描数

可以使用性能分析器收集的信息来更好地评估性能问题并应用修正操作。 请参阅:Microsoft Defender防病毒的性能分析器。

另请参阅

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。