使用 Microsoft Defender for Endpoint 进行 AMSI 演示

适用于:

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender 商业版

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender 防病毒

Microsoft Defender for Endpoint利用反恶意软件扫描接口 (AMSI) 来增强针对无文件恶意软件、基于动态脚本的攻击和其他非传统网络威胁的保护。 本文介绍如何使用良性示例测试 AMSI 引擎。

方案要求和设置

- Windows 10或更高版本

- Windows Server 2016或更高版本

- Microsoft Defender防病毒 (作为主要) ,需要启用这些功能:

- Real-Time 保护 (RTP)

- 行为监视 (BM)

- 启用脚本扫描

使用 Defender for Endpoint 测试 AMSI

在本演示文章中,有两个用于测试 AMSI 的引擎选项:

- PowerShell

- VBScript

使用 PowerShell 测试 AMSI

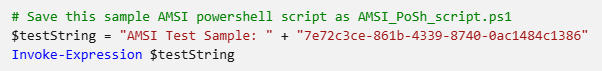

将以下 PowerShell 脚本保存为

AMSI_PoSh_script.ps1:在设备上,以管理员身份打开 PowerShell。

键入

Powershell -ExecutionPolicy Bypass AMSI_PoSh_script.ps1,然后按 Enter 键。结果应如下所示:

使用 VBScript 测试 AMSI

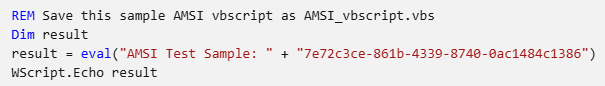

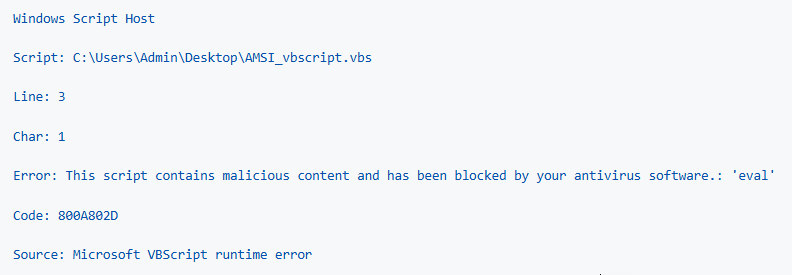

将以下 VBScript 保存为

AMSI_vbscript.vbs:在 Windows 设备上,以管理员身份打开命令提示符。

键入

wscript AMSI_vbscript.js,然后按 Enter 键。结果应如下所示:

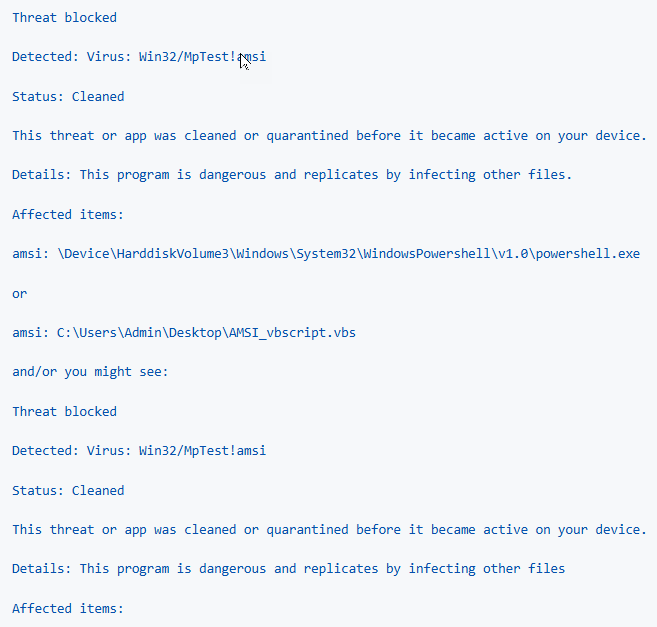

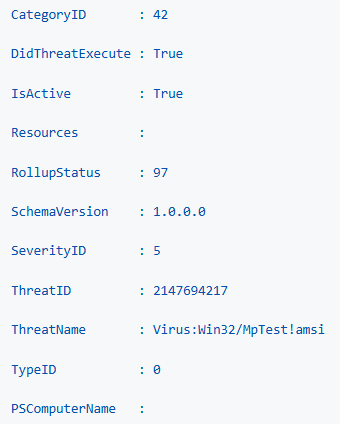

验证测试结果

在保护历史记录中,应能够看到以下信息:

获取Microsoft Defender防病毒威胁的列表

可以使用事件日志或 PowerShell 查看检测到的威胁。

使用事件日志

转到 “开始”菜单,然后搜索

EventVwr.msc。 打开结果列表中的事件查看器。转到 “应用程序和服务日志>”Microsoft>Windows>Defender 操作事件。

查找

event ID 1116。 应会看到以下信息:

使用 PowerShell

另请参阅

Microsoft Defender for Endpoint - 演示方案

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。