适用于 Windows 的全球安全访问客户端

了解如何安装适用于 Windows 的全局安全访问客户端。

先决条件

- 64 位版本的 Windows 11 或 Windows 10 支持 Global Secure Access 客户端。

- 支持 Azure 虚拟桌面单会话。

- 不支持 Azure 虚拟桌面多会话。

- 支持 Windows 365。

- 设备必须为 Microsoft Entra 联接或 Microsoft Entra 混合联接。

- 不支持已注册 Microsoft Entra 设备。

- 安装需要本地管理员凭据。

- 产品需要经过许可。 有关详细信息,请参阅什么是全球安全访问的许可部分。 如果需要,可以购买许可证或获取试用许可证。

已知的限制

- 不支持同一设备上的多个用户会话,例如远程桌面服务器 (RDP) 中的会话。

- 使用强制门户的网络(如某些来宾无线网络解决方案)可能会导致客户端连接失败。 作为一种解决方法,可以暂停全局安全访问客户端。

- 不支持主机和来宾操作系统都安装了全局安全访问客户端的虚拟机。 支持安装了客户端的单个虚拟机。

- 如果全局安全访问客户端无法连接到服务(例如由于授权或条件访问失败),则服务将绕过流量。 流量是直接和本地发送的,而不是被阻止。 在此场景中,可以为合规网络检查创建条件访问策略,以便在客户端无法连接到服务时阻止流量。

- 尚不支持 ARM64 体系结构上的全局安全访问客户端。 但 ARM64 已在路线图上。

根据正在使用的流量转发配置文件,还有其他一些限制:

| 流量转发配置文件 | 限制 |

|---|---|

| Microsoft 流量配置文件 | 目前不支持隧道 IPv6 流量。 |

| Microsoft 流量配置文件和专用访问权限 | 若要根据转发配置文件中 FQDN 规则对网络流量进行隧道传输,需要禁用 HTTPS 上的域名系统 (DNS)(安全 DNS)。 |

| Microsoft 和专用访问权限 | 如果将最终用户设备配置为使用代理服务器,则必须从该配置中排除希望使用 Global Secure Access 客户端进行隧道传输的位置。 有关示例,请参阅代理配置示例。 |

| 专用访问权限 | 不支持单个标签域,例如专用应用的 https://contosohome。 请改用完全限定的域名 (FQDN),如 https://contosohome.contoso.com。 管理员还可以选择通过 Windows 追加 DNS 后缀。 |

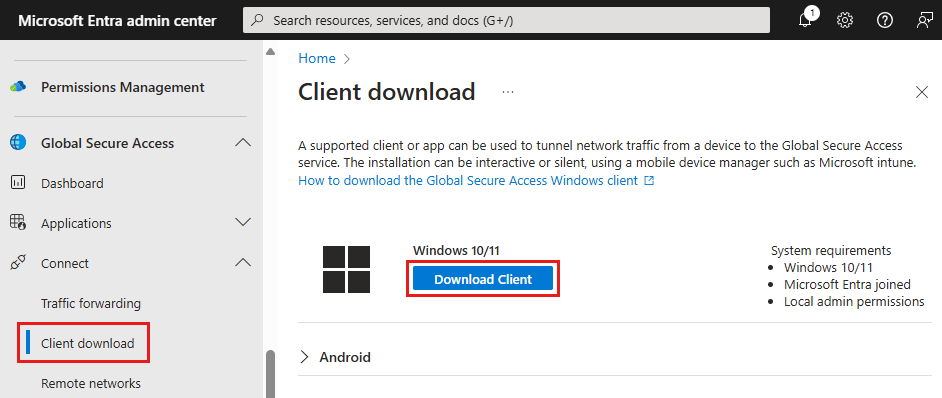

下载客户端

可以从 Microsoft Entra 管理中心下载最新版本的全局安全访问客户端。

以全局安全访问管理员身份登录到 Microsoft Entra 管理中心。

浏览到“全球安全访问”>“连接”>“客户端下载”。

选择“下载客户端”。

安装客户端

组织可以交互方式安装客户端,使用 /quiet 交换机以无提示方式安装客户端,或使用移动设备管理平台(如 Microsoft Intune)将其部署到其设备。

将全局安全访问客户端安装程序文件复制到客户端计算机。

运行 GlobalSecureAccessClient.exe 设置文件。 接受软件许可条款。

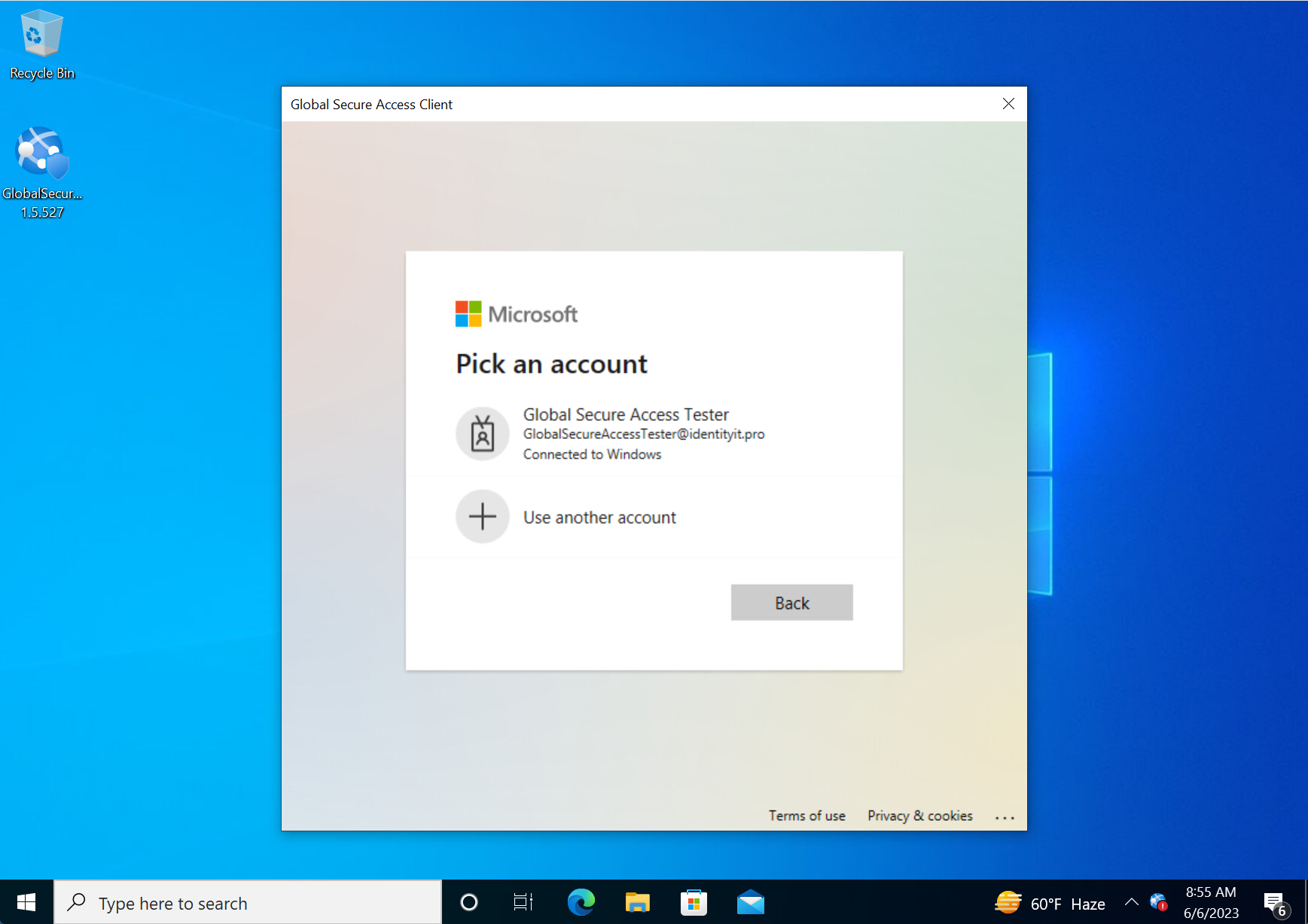

随即安装客户端,系统会提示用户使用其 Microsoft Entra 凭据登录。

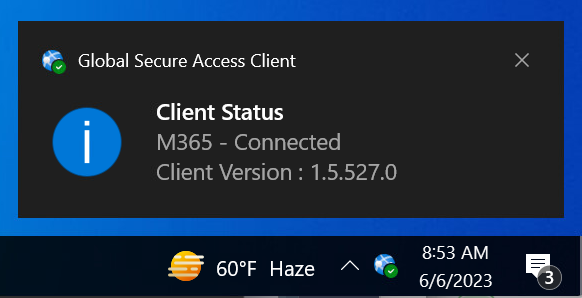

用户登录后连接图标变为绿色。 双击连接图标会打开一条通知,其中包含显示连接状态的客户端信息。

故障排除

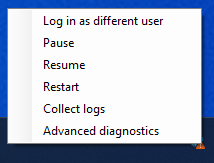

若要对全局安全访问客户端进行故障排除,请右键单击任务栏中的客户端图标。

- 以其他用户身份登录

- 强制登录屏幕更改用户或重新验证现有用户。

- 暂停

- 此选项可用于暂时禁用流量隧道。 由于此客户端是组织安全状况的一部分,因此建议始终运行。

- 此选项停止与客户端相关的 Windows 服务。 当这些服务停止时,流量不再通过隧道从客户端计算机到云服务。 网络流量的行为就像客户端暂停时未安装客户端一样。 如果重新启动客户端计算机,服务会自动重启。

- 恢复

- 此选项启动与全局安全访问客户端相关的基础服务。 在暂时暂停客户端进行故障排除后,此选项将用于恢复。 流量恢复从客户端到云服务的隧道。

- 重启

- 此选项停止和启动与客户端相关的 Windows 服务。

- 收集日志

- 收集日志以供支持和进一步故障排除。 默认情况下,这些日志将收集并存储在

C:\Program Files\Global Secure Access Client\Logs中。- 这些日志包括有关客户端计算机的信息、服务的相关事件日志以及注册表值(包括应用的流量转发配置文件)。

- 收集日志以供支持和进一步故障排除。 默认情况下,这些日志将收集并存储在

- 客户端检查器

- 运行脚本以测试客户端组件,确保客户端已按预期进行配置和工作。

- 连接诊断实时显示客户端状态,以及客户端通过隧道连接到全局安全访问服务的连接

- “摘要”选项卡显示有关客户端配置的一般信息,包括:使用中的策略版本、上次策略更新日期和时间,以及客户端配置为使用的租户的 ID。

- 当根据流量转发配置文件中目标 FQDN 的匹配项成功隧道化 FQDN 获取的新流量时,主机名获取状态更改为绿色。

- 流显示由最终用户设备启动并由客户端通过隧道连接到全局安全访问边缘的连接的实时列表。 每个连接都是新行。

- 时间戳是首次建立连接的时间。

- 连接目标的完全限定的域名 (FQDN)。 如果决定建立连接隧道是基于转发策略中的 IP 规则而不是 FQDN 规则,则 FQDN 列将显示 N/A。

- 此连接的最终用户设备的源端口。

- 目标 IP 是连接的目标。

- 目前仅支持协议 TCP。

- 启动连接的进程名称。

- 流活动提供连接是否仍处于打开状态。

- 已发送的数据提供最终用户设备通过连接发送的字节数。

- 已接收的数据提供最终用户设备通过连接接收的字节数。

- 相关 ID 提供给客户端隧道的每个连接。 通过此 ID 可在客户端日志中跟踪连接。 客户端日志由事件查看器、事件跟踪 (ETL) 和全局安全访问流量日志(预览版)组成。

- 流 ID 是 ETL 文件中显示的客户端使用的连接的内部 ID。

- 通道名称标识连接隧道连接到的流量转发配置文件。 此决定是根据转发配置文件中的规则做出的。

- HostNameAcquisition 提供客户端根据转发配置文件中的 FQDN 规则获取的主机名列表。 每个主机名都显示在新行中。 如果 DNS 将主机名 (FQDN) 解析为不同的 IP 地址,则将来获取同一主机名会创建另一行。

- 时间戳是首次建立连接的时间。

- 已解析的 FQDN。

- 生成的 IP 地址是由客户端为内部目的生成的 IP 地址。 对于与相对 FQDN 建立的连接,此 IP 显示在“流”选项卡中。

- 查询 FQDN 时,原始 IP 地址是 DNS 响应中的第一个 IPv4 地址。 如果最终用户设备指向的 DNS 服务器未返回查询的 IPv4 地址,则原始 IP 地址将显示

0.0.0.0。

- 服务显示与全局安全访问客户端相关的 Windows 服务的状态。 已启动的服务具有绿色状态图标,已停止的服务会显示红色状态图标。 必须启动所有三个 Windows 服务,客户端才能正常运行。

- 通道列出分配给客户端的流量转发配置文件,以及与全局安全访问边缘的连接状态。

- “摘要”选项卡显示有关客户端配置的一般信息,包括:使用中的策略版本、上次策略更新日期和时间,以及客户端配置为使用的租户的 ID。

事件日志

可以在 Applications and Services/Microsoft/Windows/Global Secure Access Client/Operational 下的事件查看器中找到与全局安全访问客户端相关的事件日志。 这些事件提供有关客户端所建立的状态、策略和连接的有用详细信息。

禁用 IPv6 和保护 DNS

如果在 Windows 设备上禁用 IPv6 或安全 DNS 时需要帮助,以下脚本可提供帮助。

function CreateIfNotExists

{

param($Path)

if (-NOT (Test-Path $Path))

{

New-Item -Path $Path -Force | Out-Null

}

}

$disableBuiltInDNS = 0x00

# Prefer IPv4 over IPv6 with 0x20, disable IPv6 with 0xff, revert to default with 0x00.

# This change takes effect after reboot.

$setIpv6Value = 0x20

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters" -Name "DisabledComponents" -Type DWord -Value $setIpv6Value

# This section disables browser based secure DNS lookup.

# For the Microsoft Edge browser.

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Microsoft"

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Microsoft\Edge"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Edge" -Name "DnsOverHttpsMode" -Value "off"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Edge" -Name "BuiltInDnsClientEnabled" -Type DWord -Value $disableBuiltInDNS

# For the Google Chrome browser.

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Google"

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Google\Chrome"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Google\Chrome" -Name "DnsOverHttpsMode" -Value "off"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Google\Chrome" -Name "BuiltInDnsClientEnabled" -Type DWord -Value $disableBuiltInDNS

代理配置示例

包含排除项的示例代理 PAC 文件:

function FindProxyForURL(url, host) { // basic function; do not change

if (isPlainHostName(host) ||

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // transfer the traffic to the proxy.

}

然后,组织必须创建一个名为 grpc_proxy 的系统变量,其值类似于 http://10.1.0.10:8080 且匹配最终用户计算机上的代理服务器配置,以允许全球安全访问客户端服务使用该代理。

后续步骤

Microsoft Entra Internet 访问入门的下一步是启用通用租户限制。