使用访问评审管理已从条件访问策略中排除的用户

在理想情况下,所有用户都会遵循访问策略来保护对组织资源的访问。 但是,有时,某些业务案例要求例外处理。 本文提供了一些可能需要排除项的示例。 IT 管理员可以管理此任务,避免监督从策略中排除的用户,并向审核员证明已使用 Microsoft Entra 访问评审定期评审这些已排除的用户。

注意

使用 Microsoft Entra 访问评审需要有效的 Microsoft Entra ID P2 或 Microsoft Entra ID 治理、企业移动性 + 安全性 E5 的付费或试用许可证。 有关详细信息,请参阅 Microsoft Entra 版本。

为何要从策略中排除用户?

假设你是管理员并决定使用 Microsoft Entra 条件访问来要求进行多重身份验证 (MFA) 并将身份验证请求限制到特定的网络或设备。 在部署计划期间,你认识到并非所有用户都满足这些要求。 例如,你的用户可能从远程办公室办公,不在内部网络中。 你还可能需要在等待更换不受支持的设备时允许用户使用这些设备进行连接。 简而言之,企业需要这些用户登录并执行其作业,因此需要将他们从条件访问策略中排除。

另举一例,你可能在条件访问中使用命名位置来配置一组国家和地区,你不希望该国家/地区的用户访问他们的租户。

遗憾的是,某些用户可能仍有正当理由从这些已阻止的国家/地区登录。 例如,用户因公事出差,并需要访问公司资源。 在这种情况下,阻止这些国家/地区的条件访问策略可对已从策略中排除的用户使用云安全组。 在旅行期间需要进行访问的用户可以使用 Microsoft Entra 自助服务组管理将自己添加到该组。

另举一例,某个条件访问策略可能会阻止大多数用户的旧式身份验证。 但是,如果你有一些需要使用旧式身份验证方法访问特定资源的用户,则可以从阻止旧式身份验证方法的策略中排除这些用户。

注意

Microsoft 强烈建议在租户中阻止使用旧式协议,以提高安全状态。

为何排除项会带来挑战?

在 Microsoft Entra ID 中,可将条件访问策略限定为一组用户。 还可以通过选择 Microsoft Entra 角色、单个用户或来宾来配置排除项。 请记住,在配置排除项后,不能对已排除的用户强制执行策略意向。 如果使用用户列表或旧式本地安全组来配置排除项,则不会完整看到排除项。 因此:

用户可能不知道他们已被排除。

用户可以通过加入安全组来绕过策略。

已排除的用户可能在之前需要排除,但现在不再需要排除。

通常,在首次配置排除项时,绕过策略的用户列表很短。 随着时间的推移,更多的用户将添加到排除项中,列表会变得更长。 有时,你需要审查该列表,并确认是否仍然应该排除其中的每个用户。 从技术角度讲,管理排除列表可能相对容易,但谁是业务决策人?如何确保该列表完全可审核? 但是,如果使用 Microsoft Entra 组配置排除项,则可以使用访问评审作为互补性的控制措施来提高可见性,并减少已排除用户的数量。

如何在条件访问策略中创建排除组

请按照以下步骤创建一个新的 Microsoft Entra 组,并创建一个不会应用到该组的条件访问策略。

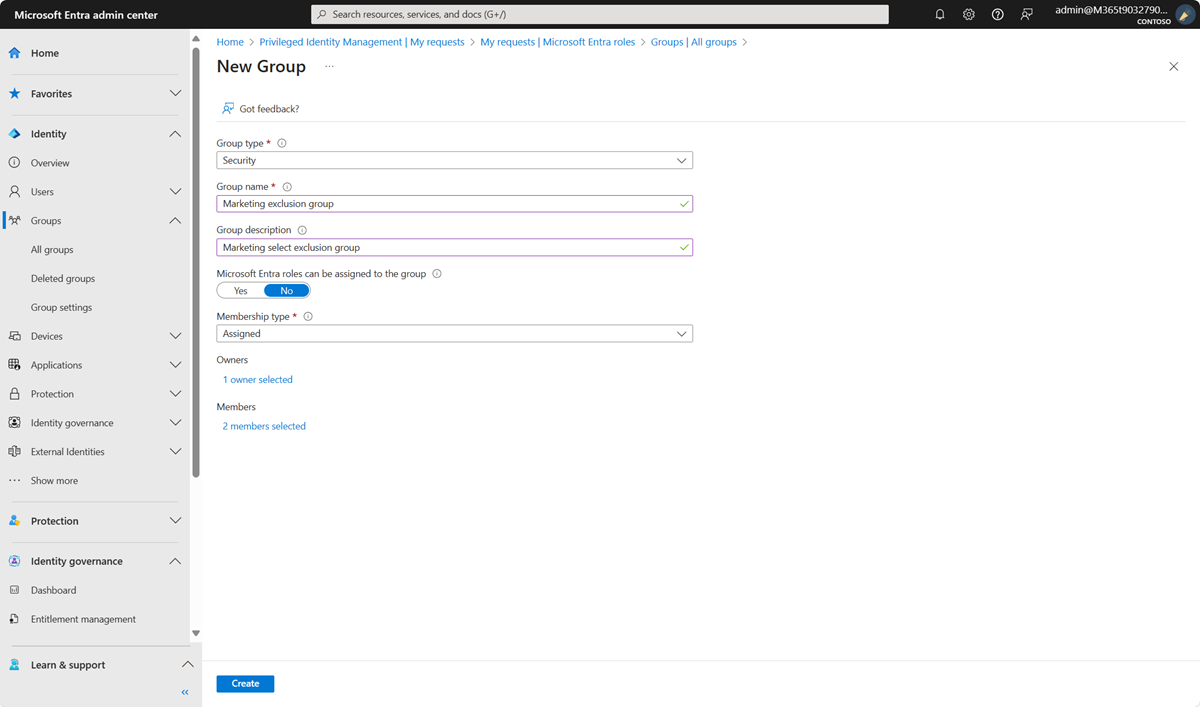

创建排除组

至少以用户管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识”>“组”>“所有组”。

选择新建组。

在“组类型”列表中,选择“安全性”。 指定名称和说明。

请务必将“成员身份”类型设置为“已分配”。

选择应包含在此排除组中的用户,然后选择“创建”。

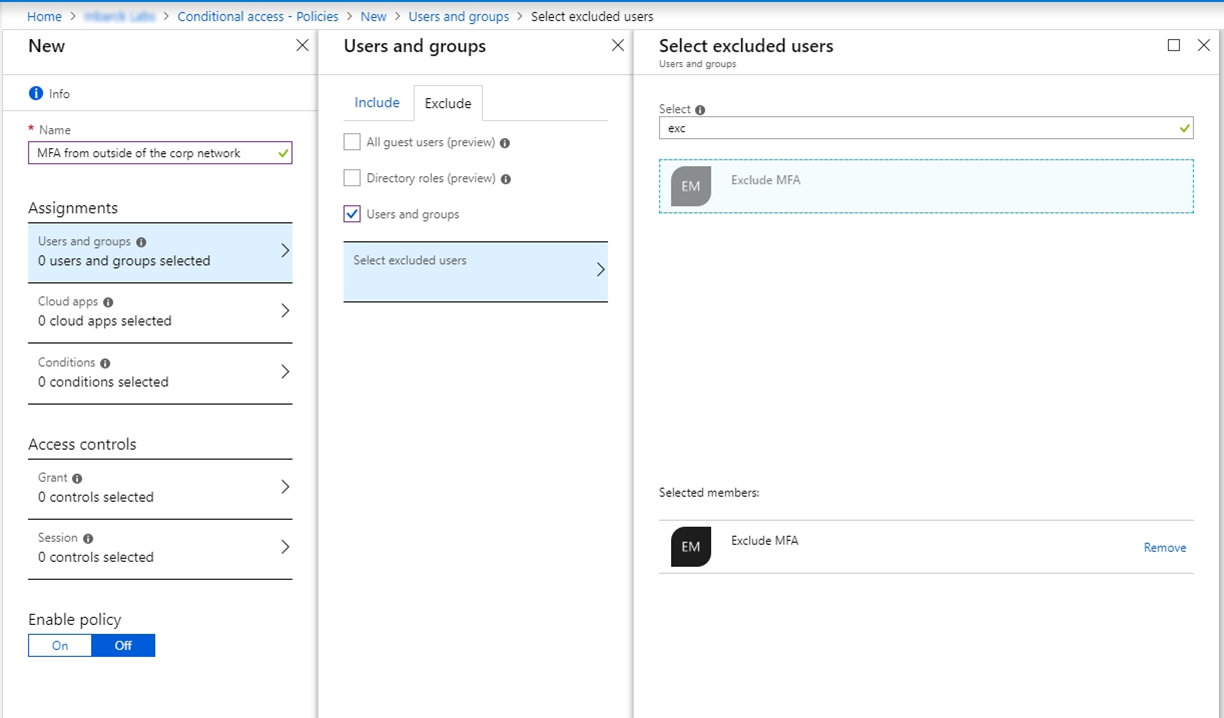

创建排除该组的条件访问策略

现在,可以创建使用此排除组的条件访问策略。

最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

浏览到“保护”>“条件访问”。

选择“创建新策略”。

为策略指定名称。 建议组织为其策略的名称创建有意义的标准。

在“分配”下,选择“用户和组”。

在“包括”选项卡上,选择“所有用户”。

在“排除”下,选择“用户和组”,然后选择你创建的排除组。

注意

作为最佳做法,我们建议在测试时至少从策略中排除一个管理员帐户,以确保不会将你锁在租户之外。

根据组织的要求继续设置条件访问策略。

让我们通过两个示例来了解可在哪种情况下使用访问评审管理条件访问策略中的排除项。

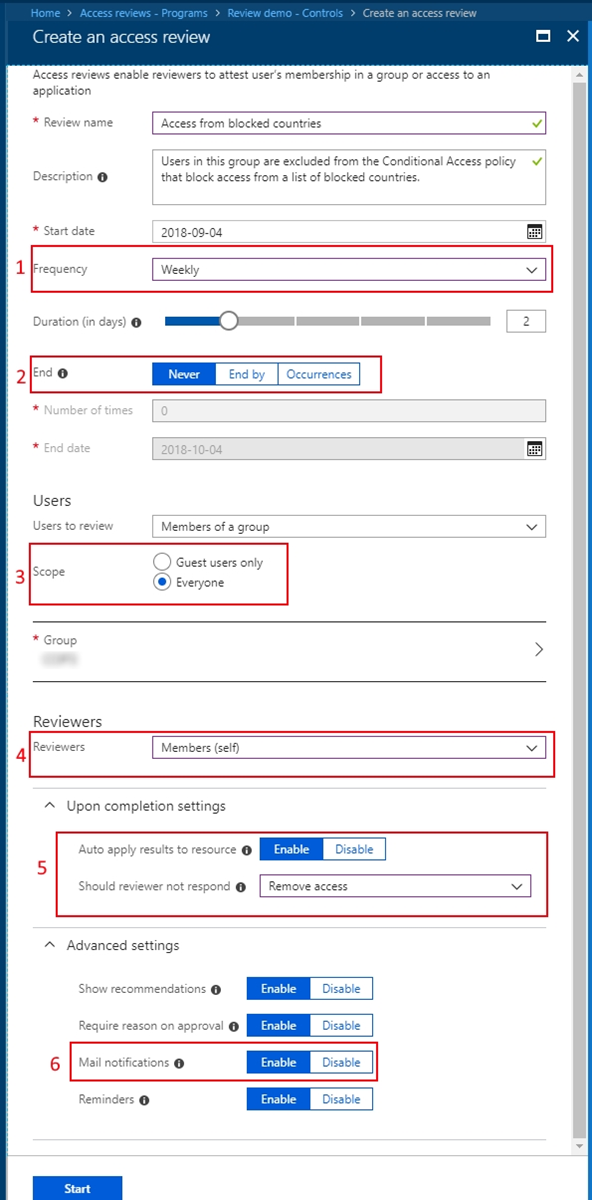

示例 1:对从已阻止国家/地区访问的用户进行访问评审

假设某个条件访问策略会阻止来自特定国家/地区的访问。 该策略排除了某个组。 下面是评审该组成员的建议访问评审方法。

注意

创建访问评审至少需要 Identity Governance 管理员或用户管理员角色。 有关创建访问评审的分步指南,请参阅:创建组和应用程序的访问评审。

评审每周进行一次。

评审永远不会结束,以确保将此排除组保持最新状态。

此组的所有成员在评审范围内。

每个用户必须自我证明他们仍需从这些已阻止国家/地区进行访问,因此他们仍需是该组的成员。

如果用户未对评审请求作出响应,会自动从该组中移除它们,因此当他们出行到这些国家/地区时,不再能够访问租户。

启用邮件通知,让用户知道访问评审的开始和完成时间。

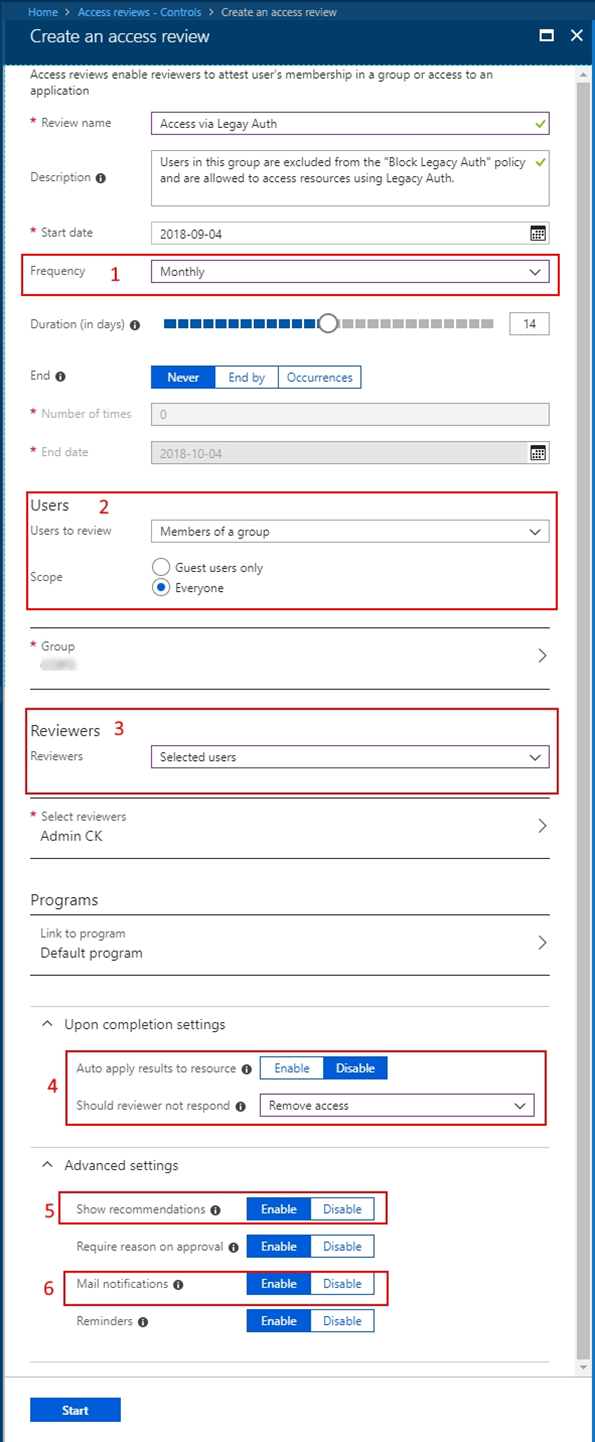

示例 2:对使用旧式身份验证进行访问的用户进行访问评审

假设某个条件访问策略会阻止使用旧式身份验证和旧客户端版本的用户进行访问,并包括已从策略中排除的组。 下面是评审该组成员的建议访问评审方法。

此项评审需是定期评审。

该组中的每个人都需要接受评审。

评审可配置为将业务部门主管列作选定的评审者。

自动应用结果并删除未经批准的用户,让他们继续使用旧式身份验证方法。

启用建议可以帮助大型组的评审者轻松做出决策。

启用邮件通知,让用户知道访问评审的开始和完成时间。

重要

如果你有许多的排除组,因此需要创建多个访问评审,可以使用 Microsoft Graph 以编程方式创建和管理访问评审。 若要开始,请参阅访问评审 API 参考和教程:使用 Microsoft Graph 中的访问评审 API。

访问评审结果和审核日志

在组、条件访问策略和访问评审方面做好一切准备工作后,可以监视和跟踪这些评审的结果。

至少以标识治理管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识治理”>“访问评审”。

选择要用于为其创建了排除策略的组的访问评审。

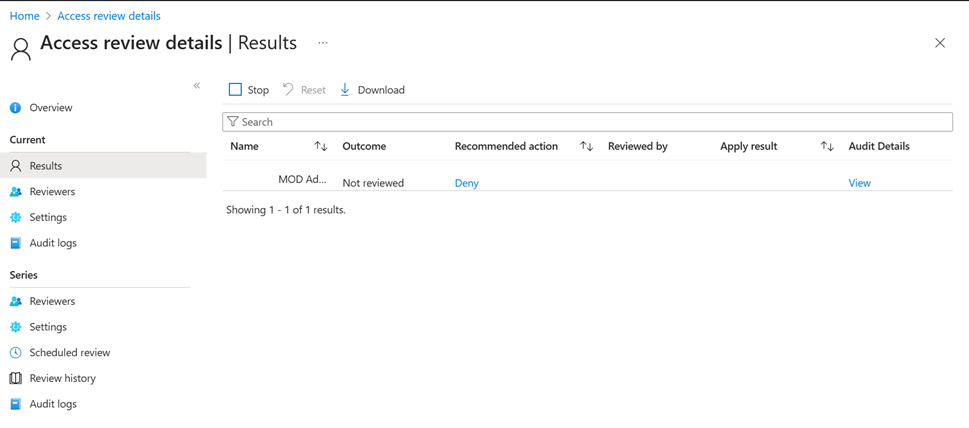

选择“结果”,来查看批准了哪些人保留在该列表中,还移除了哪些人。

选择“审核日志”查看在此评审期间执行的操作。

IT 管理员知道,管理策略的排除组有时不可避免。 但是,如果使用访问评审,则业务主管或用户自己可以更轻松维护这些组、定期评审这些组以及审核所做的更改。