Intune 中终结点安全的帐户保护策略

使用 Intune 终结点安全策略进行帐户保护,以保护用户的标识和帐户,并管理设备上的内置组成员身份。

重要

2024 年 7 月,以下用于标识保护和帐户保护的 Intune 配置文件已弃用,并替换为名为 “帐户保护”的新合并配置文件。 此较新的配置文件位于终结点安全的帐户保护策略节点中,并且是唯一可用于为标识和帐户保护创建新策略实例的配置文件模板。 此新配置文件中的设置也可通过设置目录获得。

已创建的以下旧配置文件的任何实例仍可供使用和编辑:

- 标识保护 - 以前可从 设备>配置>创建新>策略>Windows 10 及更高版本的>模板>标识保护

- 帐户保护 (预览版) - 以前可从 终结点安全>帐户保护>Windows 10 及更高版本>使用帐户保护 ( 预览版)

在 Microsoft Intune 管理中心的终结点安全节点的“管理”下找到帐户保护的终结点安全策略。

帐户保护配置文件的先决条件

- 若要支持 帐户保护 配置文件,设备必须运行 Windows 10 或 Windows 11。

- 若要支持 本地用户组成员身份 配置文件,设备必须运行 Windows 10 20H2 或更高版本或 Windows 11。

- 若要支持 Windows LAPS) (本地管理员密码解决方案,请参阅 Windows LAPS Microsoft Intune 支持中的先决条件。

基于角色的访问控制(RBAC)

有关分配适当级别的权限和权限以管理 Intune 帐户保护配置文件的指南,请参阅 Assign-role-based-access-controls-for-endpoint-security-policy。

帐户保护配置文件

平台: Windows:

配置 文件:

帐户保护 - 帐户保护策略的设置有助于保护用户凭据。 帐户保护策略侧重于 Windows Hello 企业版的设置,这些设置包括 设备范围 和 用户范围的 设置,以及 Credential Guard,后者是 Windows 标识和访问管理的一部分。

- Windows Hello 企业版 在电脑和移动设备上将密码替换为强双因素身份验证。

- Credential Guard 有助于保护用于设备的凭据和机密。

若要了解详细信息,请参阅 Windows 标识和访问管理 文档中的标识和访问管理。

此配置文件中的设置也可在 “设置”目录中使用。

本地管理员密码解决方案 (Windows LAPS) - 使用此配置文件在设备上配置 Windows LAPS。 Windows LAPS 允许为每个设备管理一个本地管理员帐户。 Intune 策略可以使用策略设置“管理员帐户名称”来指定应用该策略的本地 管理员帐户。

有关使用 Intune 管理 Windows LAPS 的详细信息,请参阅:

本地用户组成员身份 - 使用此配置文件在 Windows 设备上添加、删除或替换内置本地组的成员。 例如,管理员本地组具有广泛的权限。 可以使用此策略编辑管理员组的成员身份,将其锁定为一组独占定义的成员。

以下管理 Windows 设备上的本地组部分详细介绍了此配置文件的用法。

管理 Windows 设备上的本地组

使用 本地用户组成员身份 配置文件管理运行 Windows 10 20H2 及更高版本及 Windows 11 设备上的内置本地组成员的用户。

提示

若要了解有关使用 Microsoft Entra 组管理管理员权限的支持的详细信息,请参阅 Microsoft Entra 文档中的使用 Microsoft Entra 组管理管理员权限 。

配置配置文件

此配置文件通过 策略 CSP - LocalUsersAndGroups 管理设备上的本地组成员身份。 CSP 文档包括有关配置应用方式的更多详细信息,以及有关 CSP 用法的常见问题解答。

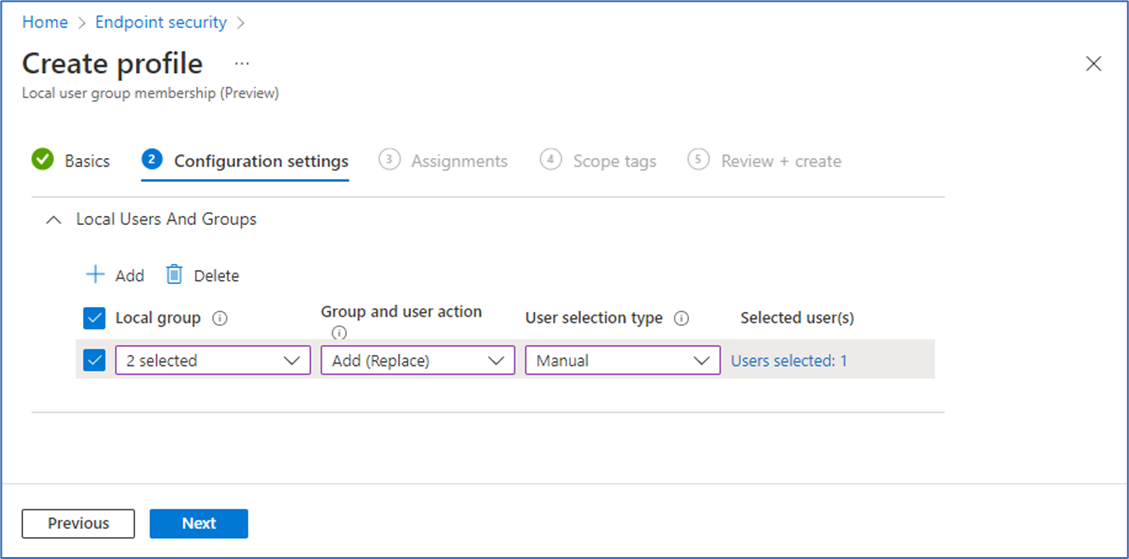

配置此配置文件时,可以在 “配置设置 ”页上创建多个规则来管理要更改的内置本地组、要执行的组操作以及用于选择用户的方法。

以下是可以做出的配置:

- 本地组:从下拉列表中选择一个或多个组。 这些组都对分配的用户应用相同的 组和用户操作 。 可以在单个配置文件中创建多个本地组组,并将不同的操作和用户组分配给每个本地组组。

注意

本地组列表仅限于保证在登录时评估的六个内置本地组,如 如何管理已加入 Microsoft entra 的设备上的本地管理员组 文档中所述。

组和用户操作:将操作配置为应用于所选组。 此操作适用于为此操作和本地帐户分组选择的用户。 可以选择的操作包括:

- 添加 (更新) :将成员添加到所选组。 不会更改策略未指定的用户的组成员身份。

- 删除 (更新) :从所选组中删除成员。 不会更改策略未指定的用户的组成员身份。

- 添加 (替换) :将所选组的成员替换为为此操作指定的新成员。 此选项的工作方式与受限组相同,并且删除策略中未指定的任何组成员。

警告

如果为同一组配置了“替换”和“更新”操作,则“替换”操作将获胜。 这不被视为冲突。 将多个策略部署到同一设备时,或者也使用 Microsoft Graph 配置此 CSP 时,可能会发生此类配置。

用户选择类型:选择如何选择用户。 选项包括:

- 用户:从 entra ID Microsoft选择用户和用户组。 (仅支持Microsoft已加入 Entra 的设备) 。

- 手动:按用户名、域\用户名或组安全标识符 (SID) 手动指定Microsoft Entra 用户和组。 (支持已加入 Microsoft Entra 和 Microsoft Entra 混合联接的设备) 。

所选用户 () :根据用户 选择类型的选择,使用以下选项之一:

选择用户 () :从 entra Microsoft选择用户和用户组。

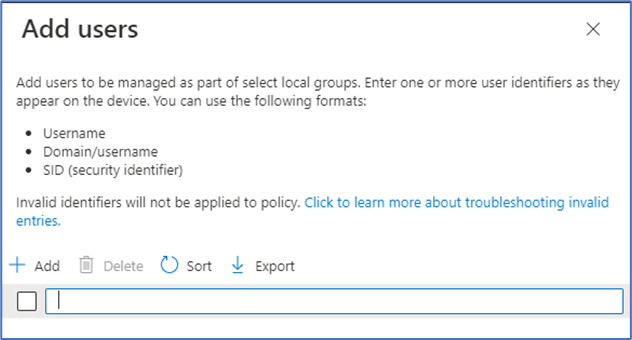

添加用户 () :此选项将打开 “添加用户 ”窗格,然后可以在设备上指定一个或多个用户标识符。 可以按 安全标识符 (SID) 、 域\用户名或 用户名指定用户。

在想要管理本地 Active Directory 用户从 Active Directory 到本地组的Microsoft Entra 混合联接设备的方案中,选择“手动”选项会很有帮助。 支持按最优先到最不优先的顺序标识用户选择的格式是通过 SID、domain\username 或成员的用户名。 Active Directory 中的值必须用于混合联接设备,而来自 Microsoft Entra ID 的值必须用于Microsoft Entra 联接。 Microsoft可以使用用于组的 图形 API 获取 Entra 组 SID。

冲突

如果策略为组成员身份创建冲突,则不会将每个策略中的冲突设置发送到设备。 相反,Microsoft Intune 管理中心中报告这些策略的冲突。 若要解决冲突,请重新配置一个或多个策略。

Reporting

当设备签入并应用策略时,管理中心会将设备和用户的状态显示为成功或错误。

由于策略可以包含多个规则,因此请考虑以下几点:

- 处理设备的策略时,按设置状态视图将显示规则组的状态,就像是单个设置一样。

- 策略中导致错误的每个规则都会被跳过,并且不会发送到设备。

- 成功的每个规则都发送到要应用的设备。