学生无密码

随着安全威胁的兴起,学校必须开始考虑使用通常为学生避免的安全功能的方法。

本文介绍在学校使用无密码凭据的方法。

要求:

- 包含 Entra P1 的许可证或捆绑包。

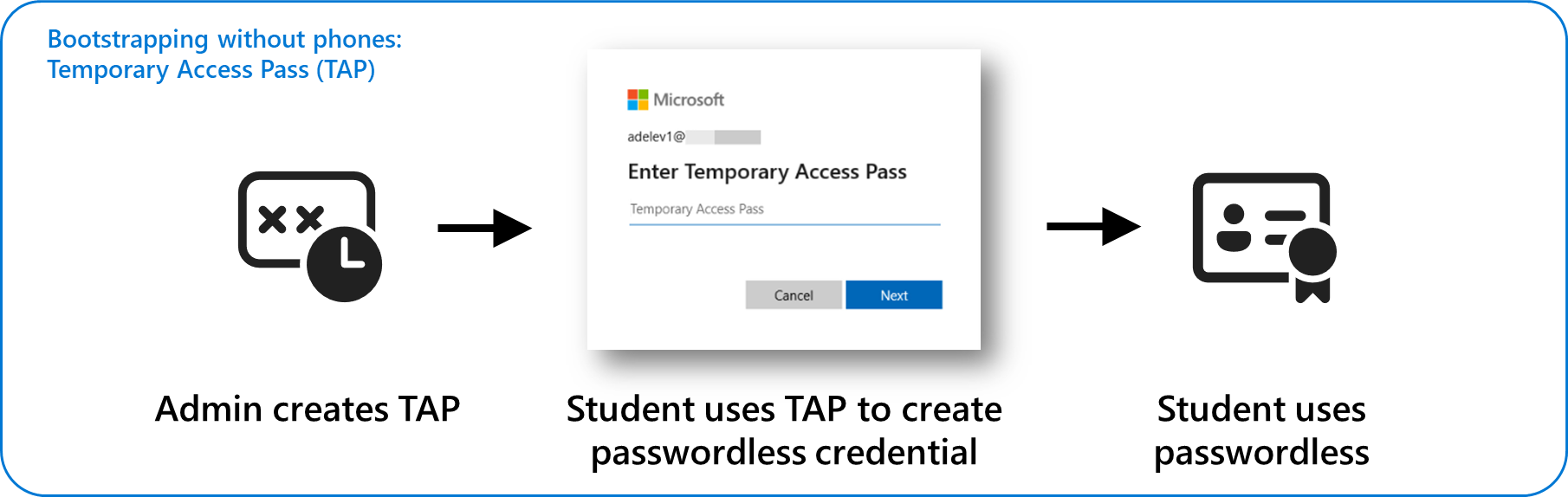

由于多重身份验证 (MFA) 要求设置 (有时称为启动) ,因此向学生分发无密码防钓鱼凭据具有挑战性。 临时访问密码 (TAP) 为用户提供了一个免费电话选项来设置凭据,包括设备绑定的无密码凭据。

临时访问密码是一种限时密码,可配置为一次或多次使用。 用户可以使用 TAP 登录以加入其他无密码身份验证方法,例如Microsoft Authenticator、FIDO2、Windows Hello 企业版、使用安全 Enclave 的平台单一登录 (SSO) 和 Passkeys。

管理员可以创建 TAP 并分发给学生。 学生可以使用 TAP 创建无密码凭据。 然后,学生可以使用 passworldess 凭据登录到设备。

对于设备绑定的无密码凭据,每个操作系统都有不同的实现:

| 操作系统 | 硬件绑定密钥技术 | 适用于 | 硬件要求 | 生物识别信息 |

|---|---|---|---|---|

| Windows | Windows Hello 企业版 | 1:1 设备 | 受信任平台模块 (TPM) | Windows Hello |

| macOS | 使用安全 Enclave (预览版的平台 SSO) | 1:1 设备 | 安全 Enclave | TouchID |

| iOS | 具有 Microsoft Authenticator (预览版) 的密钥 | 1:1 设备 | iOS 16+ | FaceID |

| Android | 具有 Microsoft Authenticator (预览版) 的密钥 | 1:1 设备 | Android 14+ | 特定于 OEM |

| Windows、macOS | FIDO2 安全密钥 | 1:1 或共享设备 | FIDO2 安全密钥 | 各种 |

| (可同步) 的密钥 - 2024 年晚些时候推出 | 不适用 | 不受硬件约束 - 保护因密钥提供商供应商而异 | 不适用 | 各种 |

这些技术提供防钓鱼身份验证强度,因为它们使用硬件绑定私钥的组合,即用户对该设备的物理拥有。 用于解锁或“释放”特定于设备的私钥的本地设备 PIN 或密码。 私钥永远不会离开设备,也不会通过网络传输。 Microsoft Entra ID 仅拥有相应的公钥,用于验证硬件绑定私钥签名的数据。 PIN 或本地密码特定于设备,不能用于登录到服务或其他设备 (,除非用户使用相同的 PIN) 。

提示

为使 K-12 学生和设备在 1:1 设备上获得最佳无密码体验,Microsoft建议使用 TAP + Windows Hello (或其他特定于平台的硬件绑定关键技术) 。 对于共享设备,Microsoft建议 使用 FIDO2 安全密钥。

有关无密码和Microsoft Entra ID 的详细信息,请参阅 Microsoft Entra 无密码登录。

无密码用户体验

以下步骤演示了 Autopilot 在以下条件下的用户体验:

- 用户具有临时访问密码。

- 已为此设备启用 Windows Hello 企业版。

如果设备已预配,则当用户登录到启用了 Windows Hello 企业版的设备时,步骤 2 的体验将相同。

- 使用工作或学校帐户登录,并使用临时访问密码启动 Autopilot。

- 预配完成后,系统会提示用户配置 Windows Hello 企业版。

- 系统会提示用户输入其临时访问密码。

- 用户创建 PIN 并设置生物识别凭据(如果设备支持)。

- 用户现在可以使用其 PIN 或生物识别功能登录。

用户没有 TAP 或 TAP 已过期时的用户体验

如果用户在通过 Autopilot 时没有临时访问密码,系统会提示他们注册多重身份验证:

如果向用户分配临时访问密码,并要求他们重试或重新启动计算机,系统会提示用户改用临时访问密码。

规划无密码

向学生预配无密码凭据的主要挑战是分发 TAP。

选项包括:

- 在首次向学生提供密码时生成 TAP,或者仅提供 TAP 而不提供密码来强制实施无密码。

- 在学生收到新设备时生成和分发 TAP。

- 启用无密码身份验证选项,并要求学生在设置时对其进行配置并致电 IT 支持人员以请求 TAP。

- 将创建 TAP 的访问权限委派给本地 IT 或教师。

可以使用 Entra 中的 身份验证方法 来控制哪些用户可以使用特定类型的身份验证方法。 例如,可以允许教师和教职员工使用Microsoft Authenticator,但仅允许学生使用临时访问密码。

| 目标用户属性 | 典型用户 | Authentication Methods |

|---|---|---|

| 除了主设备之外,还可以使用 iOS 或 Android 设备 | 教职员工、大学生、允许使用移动设备的学校的学生 | ✔️ Microsoft验证器 ✔️临时访问密码 ✔️ FIDO2 安全密钥 ✔️密钥 |

| 无移动设备访问 | K-12 学生 | ✔️ 临时访问密码 ✔️ FIDO2 安全密钥 ✔️密钥 |

有关 Entra 中可用的身份验证方法的详细信息,请参阅 身份验证方法。

配置身份验证方法

配置 Entra 以使用身份验证方法策略

在多重身份验证和自助式密码重置策略设置迁移到身份验证方法功能后,可以配置身份验证方法。 有关详细信息,请参阅 如何将 MFA 和自助服务密码重置策略设置迁移到 Microsoft Entra ID 的身份验证方法策略。

根据要求配置身份验证方法

使用身份验证方法以用户组所需的配置为目标。 有关详细信息,请参阅 身份验证方法。 例如:

- 更改电话、短信Microsoft Authenticator 方法的目标组,以包括教职员工和排除学生。

- 更改临时访问密码的目标组以包含学生。

颁发临时访问密码

管理员可以颁发临时访问通行证并将其分发给用户。 有关详细信息,请参阅 创建临时访问密码。

配置设备

为每个操作系统配置无密码登录方法,以满足你的要求。

对于 Intune 托管的设备,有两种方法可用于配置 Windows Hello 企业版:

- 租户范围。 设备>中的租户范围的 Windows Hello 企业版策略Windows>Windows注册 > Windows Hello 企业版。 学校通常会禁用 Windows Hello 企业版,以避免学生在登录期间被要求设置多重身份验证。

- 使用策略定向。 目标策略优先于租户范围策略,允许设置以组为目标或分阶段推出。

有关详细信息,请参阅 配置 Windows Hello 企业版。

若要使用 Windows Hello 企业版凭据配置对本地资源的单一登录访问,还需要执行其他步骤。 有关详细信息,请参阅 为已加入 entra 的Microsoft设备配置单一登录。

自定义 Windows Hello 企业版体验

这些设置是可选的,但可用于自定义 Windows Hello 企业版体验。

DisablePostLogonProvisioning - 默认情况下,Windows Hello 企业版需要在登录期间进行预配。 启用此设置后,将禁用登录提示。 用户可以在设置应用中配置 Windows Hello 企业版。

配置 值 OMA-URI: ./Device/Vendor/MSFT/PassportForWork/**Microsoft Entra ID Tenant ID**/Policies/DisablePostLogonProvisioning数据类型: 布尔值 值: True EnablePasswordlessExperience - 在 Windows 11 上启用策略时,某些 Windows 身份验证方案不会为用户提供使用密码的选项,从而帮助组织和准备用户逐步摆脱密码。 有关详细信息,请参阅 Windows 无密码体验。

配置 值 OMA-URI: ./Device/Vendor/MSFT/Policy/Config/Authentication/EnablePasswordlessExperience数据类型: 整数 值: 1

有关创建自定义策略的步骤,请参阅 在 Microsoft Intune 中添加 Windows 10/11 设备的自定义设置。

监视 Passworldess 身份验证

Entra 包括用于监视身份验证方法的报告。 有关详细信息,请参阅 身份验证方法活动。

使用报表查看推出进度,并确定用户何时使用无 pasword 凭据。

使用条件访问强制实施身份验证强度

对使用 Microsoft Entra ID 进行身份验证的服务的访问可以根据身份验证方法的强度和其他条件(使用条件访问)进行限制。

例如,若要要求学生使用 Microsoft Entra ID 进行身份验证来访问服务,请使用具有无密码凭据的托管设备,请使用以下设置配置条件访问策略:

| 配置 | 值 |

|---|---|

| 名称 | 学生 |

| 目标 | 所有学生 |

| 授予 | 投诉设备: 是 身份验证强度: 防钓鱼 |

有关条件访问策略中的身份验证强度的详细信息,请参阅 Microsoft Entra 身份验证强度概述。

有关配置条件访问策略的说明,请参阅 什么是Microsoft Entra ID 中的条件访问?。

提示

在多个用户之间共享设备的情况下,无密码身份验证选项的替代选项是 FIDO 2 安全密钥。 可以根据位置从条件访问策略中排除共享设备,但不建议这样做。

管理无密码凭据

无密码凭据不受密码更改、重置或策略影响。 如果设备遭到入侵或被盗,则应遵循安全团队所需的过程。 操作的一些示例可能包括:

- 在调查妥协之前,不采取任何措施。

- 触发受攻击设备的远程擦除。

- 禁用凭据或用户帐户。

如果设备遭到入侵,可以选择从 entra ID Microsoft中删除关联的无密码凭据,以防止未经授权的使用。

若要删除与用户帐户关联的身份验证方法,请从用户的身份验证方法中删除密钥。 可以在 “详细信息 ”列中标识关联的设备。

- 登录到 Microsoft Entra 管理中心 ,并搜索需要删除其密钥的用户。

- 选择相关 身份验证方法> 旁边的“身份验证方法”,选择“...”菜单,然后选择 “删除”。

后续步骤

有关将设备注册到 Intune 的详细信息,请转到: