为 Microsoft 365 部署标识基础结构

查看有关小型企业帮助和学习的所有小型企业内容。

在 Microsoft 365 企业版中,精心规划和执行的标识基础结构为增强安全性铺平了道路,包括将对生产力工作负载及其数据的访问限制为经过身份验证的用户和设备。 标识安全性是零信任部署的一个关键元素,其中,访问本地和云中资源的所有尝试都经过身份验证和授权。

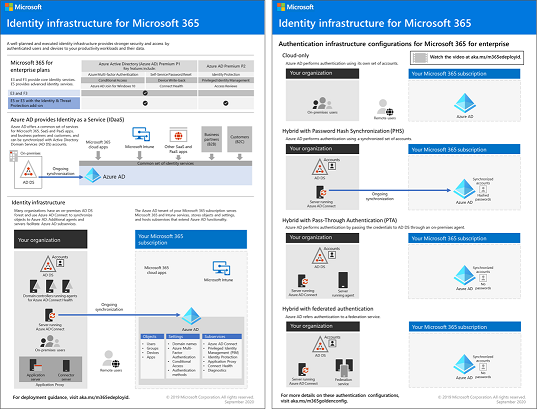

有关每个 Microsoft 365 企业版的标识功能、Microsoft Entra ID、本地和基于云的组件的角色以及最常见的身份验证配置的信息,请参阅标识基础结构海报。

查看此两页海报,快速了解 Microsoft 365 企业版的标识概念和配置。

可以 下载此海报 ,并可以 (11 x 17) 格式的信件、法律或小报打印。

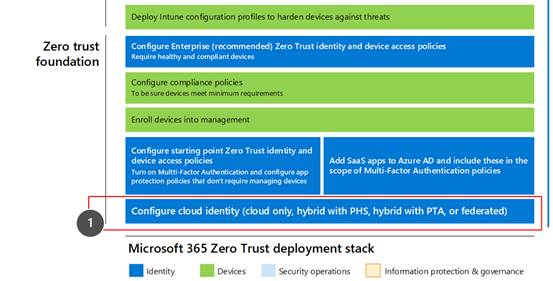

此解决方案是构建 Microsoft 365 零信任 部署堆栈的第一步。

有关详细信息,请参阅 Microsoft 365 零信任 部署计划。

此解决方案中的内容

此解决方案引导你完成为 Microsoft 365 租户部署标识基础结构,以便为员工提供访问权限并防范基于标识的攻击。

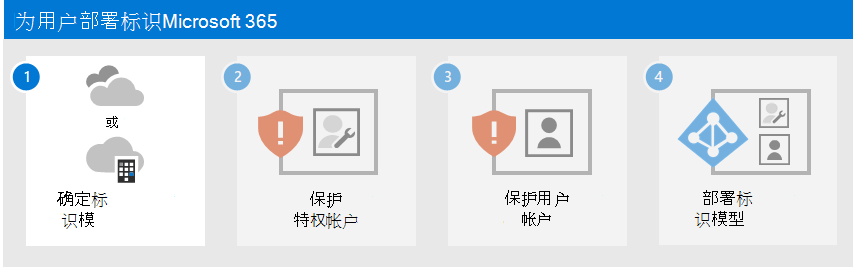

此部署中的步骤如下所述:

此解决方案支持零信任的主要原则:

- 显式验证:始终根据所有可用数据点进行身份验证和授权。

- 使用最小特权访问:使用即时和恰好足够的访问 (JIT/JEA)、基于风险的自适应策略和数据保护来限制用户访问权限。

- 假设安全漏洞:尽量减少波及范围半径和线段访问。 验证端到端加密,并使用分析获取可见性、促进威胁检测和加强防范。

与信任受组织防火墙保护的所有内容的传统 Intranet 访问不同,零信任将每次登录和访问都视为源自不受控制的网络,无论网络受组织防火墙保护还是来自 Internet。 零信任需要保护网络、基础结构、标识、终结点、应用和数据。

Microsoft 365 特性和功能

Microsoft Entra ID为 Microsoft 365 租户提供一整套标识管理和安全功能。

| 功能或特性 | 说明 | 许可 |

|---|---|---|

| 多重身份验证 (MFA) | MFA 要求用户提供两种形式的验证,例如用户密码以及来自 Microsoft Authenticator 应用的通知或电话呼叫。 MFA 大大降低了被盗凭据可用于访问环境的风险。 Microsoft 365 对基于 MFA 的登录使用Microsoft Entra多重身份验证服务。 | Microsoft 365 E3 或 E5 |

| 条件访问 | Microsoft Entra ID评估用户登录的条件,并使用条件访问策略来确定允许的访问。 例如,本指南介绍如何创建条件访问策略,以要求设备符合性才能访问敏感数据。 这大大降低了具有自己设备和被盗凭据的黑客访问敏感数据的风险。 它还保护设备上的敏感数据,因为设备必须满足特定的运行状况和安全性要求。 | Microsoft 365 E3 或 E5 |

| Microsoft Entra组 | 条件访问策略、具有Intune的设备管理,甚至对组织中的文件和站点的权限都依赖于对用户帐户或Microsoft Entra组的分配。 建议创建Microsoft Entra组,这些组对应于要实现的保护级别。 例如,高管人员的成员可能是黑客的更高价值目标。 因此,有必要将这些员工的用户帐户添加到Microsoft Entra组,并将此组分配给条件访问策略和其他策略,以强制实施更高级别的访问保护。 | Microsoft 365 E3 或 E5 |

| Microsoft Entra ID 保护 | 使你能够检测影响组织标识的潜在漏洞,并将自动修正策略配置为低、中、高登录风险和用户风险。 本指南依赖于此风险评估来应用条件访问策略进行多重身份验证。 本指南还包括条件访问策略,该策略要求用户在检测到其帐户的高风险活动时更改其密码。 | Microsoft 365 E5、使用 E5 Security 加载项、EMS E5 或 Microsoft Entra ID P2 许可证Microsoft 365 E3 |

| 自助密码重置 (SSPR) | 通过提供管理员可控制的多种身份验证方法的验证,允许用户安全地重置其密码,而无需支持人员干预。 | Microsoft 365 E3 或 E5 |

| Microsoft Entra密码保护 | 检测并阻止已知的弱密码及其变体以及特定于组织的其他弱术语。 默认的全局禁止密码列表会自动应用于Microsoft Entra租户中的所有用户。 可在自定义禁止密码列表中定义额外条目。 用户更改或重置其密码时,将检查这些禁止的密码列表,强制使用强密码。 | Microsoft 365 E3 或 E5 |

后续步骤

使用以下步骤为 Microsoft 365 租户部署标识模型和身份验证基础结构:

- 确定云标识模型。

- 保护Microsoft 365 个特权帐户。

- 保护Microsoft 365 个用户帐户。

- 部署云标识模型: 仅限云 或 混合。

其他Microsoft云标识资源

管理

若要管理Microsoft云标识部署,请参阅:

Microsoft如何为 Microsoft 365 执行标识

了解 Microsoft 的 IT 专家如何管理标识和安全访问。

注意

此 IT 展示资源仅以英语提供。

Contoso 如何为 Microsoft 365 执行标识

有关虚构但具有代表性的跨国组织如何为 Microsoft 365 云服务部署混合标识基础结构的示例,请参阅 Contoso Corporation 的标识。