Microsoft 365 的常见 VPN 拆分隧道方案

注意

本文属于解决远程用户 Microsoft 365 优化问题的系列文章。

- 有关使用 VPN 拆分隧道为远程用户优化 Microsoft 365 连接的概述,请参阅概述:Microsoft 365 的 VPN 拆分隧道。

- 有关实现 VPN 拆分隧道的详细指南,请参阅为 Microsoft 365 实现 VPN 拆分隧道。

- 有关在 VPN 拆分隧道环境中保护 Teams 媒体流量的指南,请参阅为 VPN 拆分隧道保护 Teams 媒体流量。

- 有关如何在 VPN 环境中配置 Stream 和实时事件的信息,请参阅 VPN 环境中的 Stream 和实时事件的特定注意事项。

- 有关为中国用户优化 Microsoft 365 全球租户性能的信息,请参阅 针对中国用户的 Microsoft 365 性能优化。

在下面的列表中,你将看到企业环境中最常见的 VPN 方案。 大多数客户通常运行模型 1(VPN 强制隧道)。 本部分将帮助你快速、安全地过渡到 模型 2,该模型可以相对较少的工作量实现,并且对网络性能和用户体验具有巨大的优势。

| 模型 | 说明 |

|---|---|

| 1. VPN 强制隧道 | 100% 的流量进入 VPN 隧道,包括本地、Internet 和所有 O365/M365 |

| 2. VPN 强制隧道(有几个例外) | 默认情况下使用 VPN 隧道(默认路由指向 VPN),有几个最重要的豁免场景允许直接访问 |

| 3. VPN 强制隧道(有多个例外) | VPN 隧道默认使用 (默认路由点到 VPN) ,但允许直接 (的广泛例外,例如所有Microsoft 365、所有 Salesforce、All Zoom) |

| 4. VPN 选择性隧道 | VPN 隧道仅用于基于公司网络的服务。 默认路由 (Internet,所有基于 Internet 的服务) 直接路由。 |

| 5. 无 VPN | #2 的变体。 所有公司网络服务都通过新式安全方法 ((如 Zscaler ZPA、Microsoft Entra ID 代理/MCAS 等)发布,而不是旧版 VPN,) |

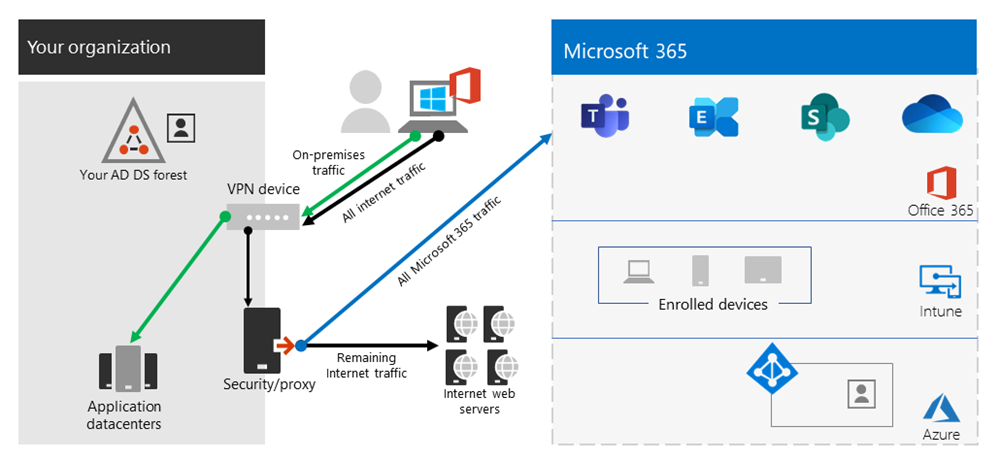

1. VPN 强制隧道

大多数企业客户最常见的起始方案。 使用强制 VPN,这意味着无论终结点是否位于公司网络内,100% 的流量都定向到公司网络。 然后,任何外部 (Internet) 绑定流量(如 Microsoft 365 或 Internet 浏览)会从本地安全设备(如代理)发回。 在当前近 100% 的用户远程工作的情况下,此模型因此给 VPN 基础结构带来了高负载,并可能严重阻碍所有企业流量的性能,从而阻碍企业在发生危机时高效运营。

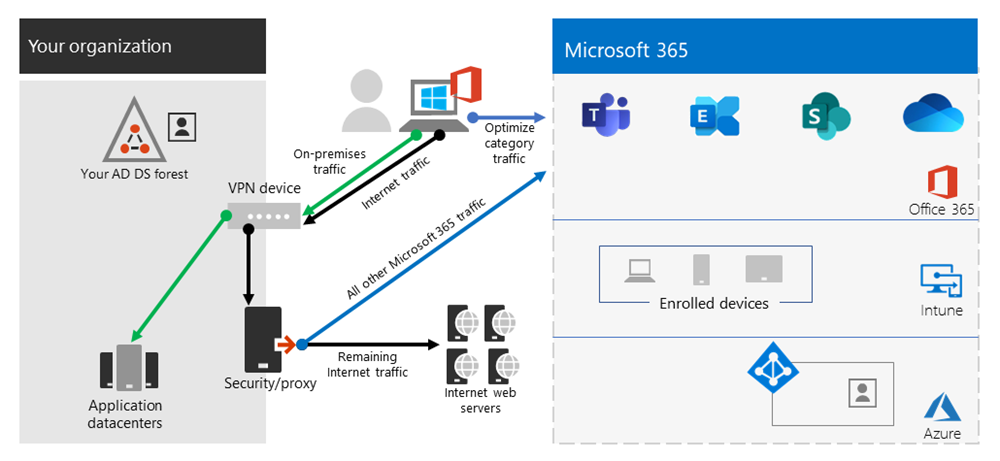

2. VPN 强制隧道(有几个受信任的异常)

使企业在其下运营的效率明显提高。 此模型允许一些高负载和延迟敏感的受控且定义的终结点绕过 VPN 隧道,直接转到 Microsoft 365 服务。 这显著提高了卸载服务的性能,还降低了 VPN 基础结构上的负载,从而允许仍需要它的元素以较低的资源争用量运行。 正是此模型,本文专注于帮助过渡到 ,因为它允许快速采取简单的、定义的操作,并产生许多积极的结果。

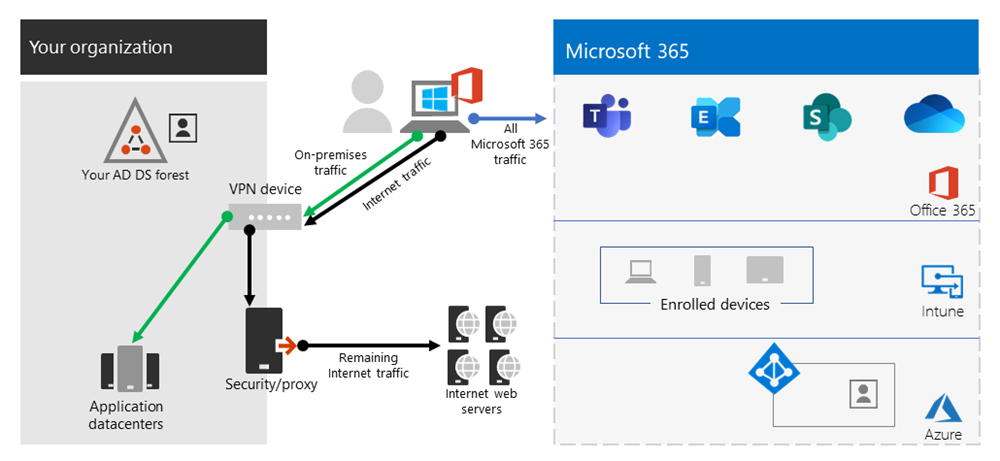

3. VPN 强制隧道(有多个例外)

扩大了模型 2 的范围。 它不只是直接发送一小组定义的终结点,而是将所有流量直接发送到受信任的服务,如 Microsoft 365 和 SalesForce。 这可进一步减少公司 VPN 基础结构的负载,并提高已定义服务的性能。 由于此模型可能需要更多时间来评估和实现的可行性,因此,一旦模型 2 成功到位,以后可能会采取迭代步骤。

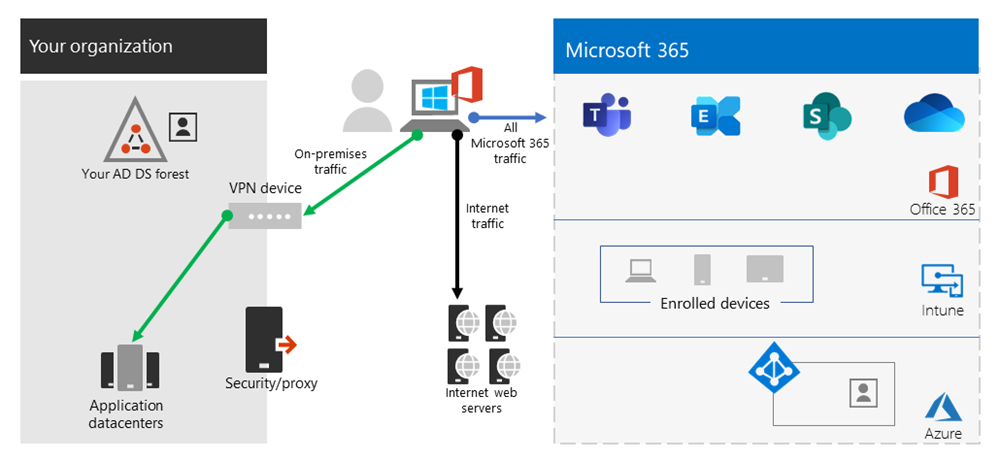

4. VPN 选择性隧道

反转第三个模型,因为只有标识为具有公司 IP 地址的流量才会通过 VPN 隧道发送,因此 Internet 路径是所有其他内容的默认路由。 此模型要求组织能够很好地适应零信任路径,以便能够安全地实现此模型。 应注意的是,随着越来越多的服务从企业网络迁移到云,此模型或其某些变体可能会随着时间的推移成为必要的默认值。

Microsoft内部使用此模型。 有关Microsoft VPN 拆分隧道实现的详细信息,请参阅 在 VPN 上运行:Microsoft如何使其远程员工保持连接。

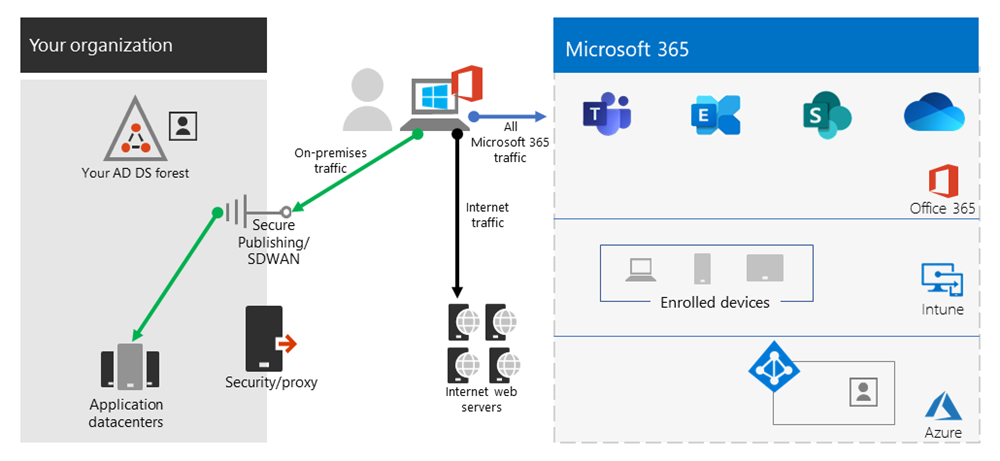

5. 无 VPN

模型编号 2 的更高级版本,通过新式安全方法或 SDWAN 解决方案(如 Microsoft Entra ID 代理、Defender for Cloud Apps、Zscaler ZPA 等)发布任何内部服务。

相关文章

安全专业人员和 IT 人员在当前独特的远程工作场景中实现新式安全控制的替代方法(Microsoft 安全团队博客)