探索 Windows Admin Center

作为 Contoso 的高级 Windows Server 管理员,你负责规划新的方法来执行服务器管理。 过去,管理 IT 环境需要使用跨多个控制台的不同工具。 Windows Admin Center 将这些工具合并到单个控制台中,以便可以轻松地通过 web 界面进行部署和访问。 你决定调查 Windows Admin Center。

概述

Windows Admin Center 是模块化的 web 应用程序,由以下四个模块组成:

- 服务器管理器

- 故障转移群集

- 超聚合群集

- Windows 10 客户端

注意

Windows Admin Center 管理运行 Windows Server 2008 R2 及更高版本的服务器。 如果要管理本地服务器以外的其他服务器,则必须将这些其他服务器添加到控制台。

Windows Admin Center 有两个主要组件:

- 网关。 网关通过 PowerShell 远程处理和基于 Windows 远程管理 (WINRM) 的 Windows Management Instrumentation (WMI) 管理服务器。

- Web 服务器。 Web 服务器组件观察 HTTPS 请求,并为管理工作站上的 Web 浏览器提供用户界面。 这并不是 Internet Information Services (IIS) 的完整安装版,而是用于此特定用途的小型 Web 服务器。

重要

由于 Windows Admin Center 是使用 HTTPS 的基于 web 的工具,因此它需要 x.509 证书来提供 SSL 加密。 安装向导可以让你选择使用自签名证书还是提供自己的 SSL 证书。 自签名证书会在创建 60 天后过期。

Windows Admin Center 的优点

下表描述了 Windows Admin Center 的优点:

| 优势 | 说明 |

|---|---|

| 易于安装和使用 | 你可以通过单个 Windows 安装程序 (MSI) 下载它并安装到 Windows 10或Windows服务器上,并从支持的 web 浏览器访问它。 |

| 补充现有解决方案 | 它补充而不是取代现有的 Microsoft 监视和管理解决方案,例如远程服务器管理工具、System Center 和 Azure Monitor。 |

| 通过 Internet 进行管理 | 可以安全地将它发布到公共 Internet,以便从任何位置连接到服务器并对其进行管理。 |

| 安全性增强 | 基于角色的访问控制允许你微调哪些管理员有权访问哪些管理功能。 网关身份验证为本地组、Active Directory 组和 Microsoft Entra 组提供支持。 |

| Azure 集成 | 可以在 Windows Admin Center 中轻松获取相关工具,然后将它启动到 Azure 门户以全面管理 Azure 服务。 |

| 扩展性 | 软件开发工具包 (SDK) 可让 Microsoft 和其他合作伙伴针对更多产品开发新的工具和解决方案。 |

| 无外部依赖项 | Windows Admin Center 不需要访问 Internet 或 Microsoft Azure。 不需要 IIS 或 SQL Server,也没有要部署的代理。 唯一的依赖项是对托管服务器上 Windows Management Framework 5.1 的需求。 |

支持的平台和浏览器

可以在 Windows 10 和 Windows Server 上安装 Windows Admin Center。

重要

域控制器不支持 Windows Admin Center,如果你尝试安装,将返回错误。

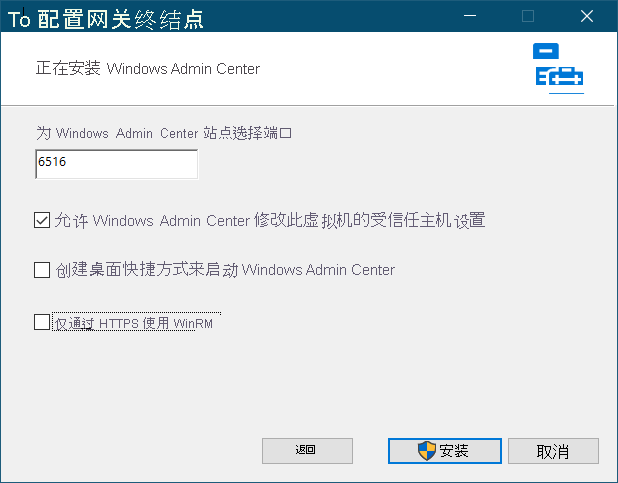

下载并安装 Windows Admin Center 后,必须在本地防火墙上启用 TCP 端口 6516。

注意

在安装过程中,系统会提示你选择 TCP 端口。

Windows 10 上 Microsoft Edge 的 Windows 浏览器版本和 Google Chrome 浏览器已通过测试,在 Windows 10 上受支持。 其他新式 Web 浏览器尚未经过测试,因此不受正式支持。

重要

Internet Explorer 不受支持,如果尝试启动 Windows Admin Center,将返回错误。

对远程计算机进行身份验证

连接到远程计算机时,必须对该计算机进行身份验证。 如果要管理的计算机属于相同的 AD DS(Active Directory 域服务)林,则使用 Kerberos 身份验证。

如果不是这种情况,则必须将目标计算机配置为受信任的主机。 例如,如果使用安装了 Windows Admin Center 的工作组计算机管理域控制器。

重要

在工作组计算机上安装 Windows Admin Center 时,系统将提示你允许 Windows Admin Center 管理本地计算机的 TrustedHosts 设置。 如果选择绕过此自动设置,则必须手动配置受信任的主机。

可以通过在提升的 Windows PowerShell 窗口中使用以下 Windows PowerShell 命令来配置受信任的主机设置。 可以按 IP、FQDN 或 NetBIOS 名称指定远程主机。

Set-Item WSMan:localhost\Client\TrustedHosts -Value 'SEA-DC1.Contoso.com'

提示

也可以使用通配符设置:Set-Item WSMan:\localhost\Client\TrustedHosts -Value '*'

演示

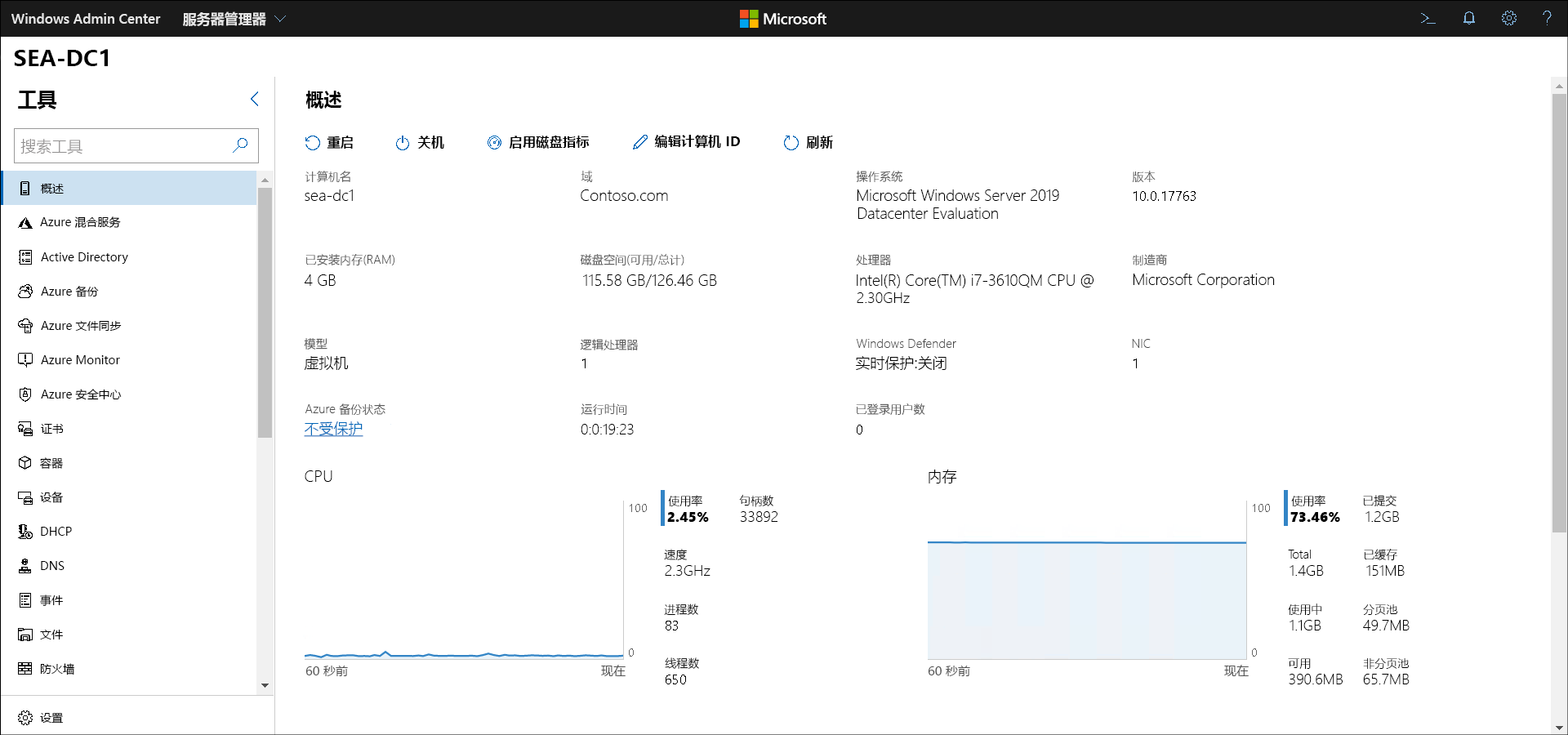

以下视频演示如何使用 Windows Admin Center 来管理 Windows Server。 此过程的主要步骤如下:

- 从一个可下载的 .msi 安装程序文件安装 Windows Admin Center。

- 验证安装期间是否配置了适当的 TCP 端口。

- 打开 Microsoft Edge 并打开 Windows Admin Center。

- 向 Windows Admin Center 添加域控制器。

- 查看“概览”和“工具”窗格中的可用选项。

- 查看以下内容:证书、性能监视、进程、注册表、角色和功能、计划任务和 PowerShell。