为 Microsoft Teams 配置条件访问和多重身份验证

用户使用其设备连接到你的 Teams 系统时,由于该设备存在应用和配置,他们可能会意外带来安全漏洞。 防止此类漏洞的方法之一是设置用于测试设备和用户的策略,然后根据结果决定其访问级别。 在 Microsoft Teams 中,可以使用条件访问实现此类预防措施。

条件访问

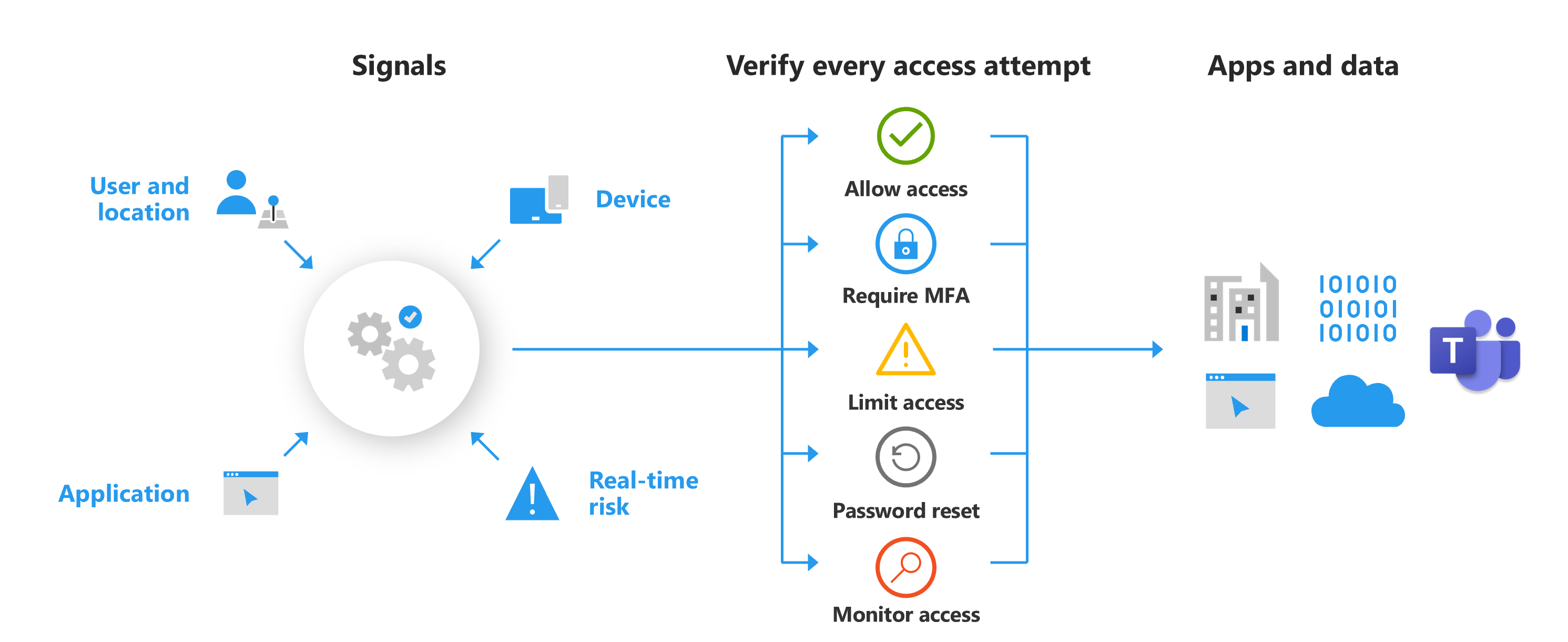

条件访问是 Azure Active Directory 的一项安全功能。 条件访问使用多个信号来确定用户或设备是否可以信任。 使用条件访问策略来确定内容是否可信。

条件访问策略是允许安全专业人员进行深入防御的 if-then 语句,在用户完成第一因素身份验证后强制实施。 Microsoft Teams 在 Azure Active Directory 条件访问策略中作为云应用单独受到支持。

条件访问策略由“任务分配”和“访问控制”的 if-then 语句组成。 策略的任务分配部分用于控制条件访问策略的人员、内容以及位置。 而策略的访问部分则用于控制强制执行方式。 根据任务分配情况,策略可能会 授权访问、阻止访问,或是在满足一个或多个 附加条件 时授权访问。

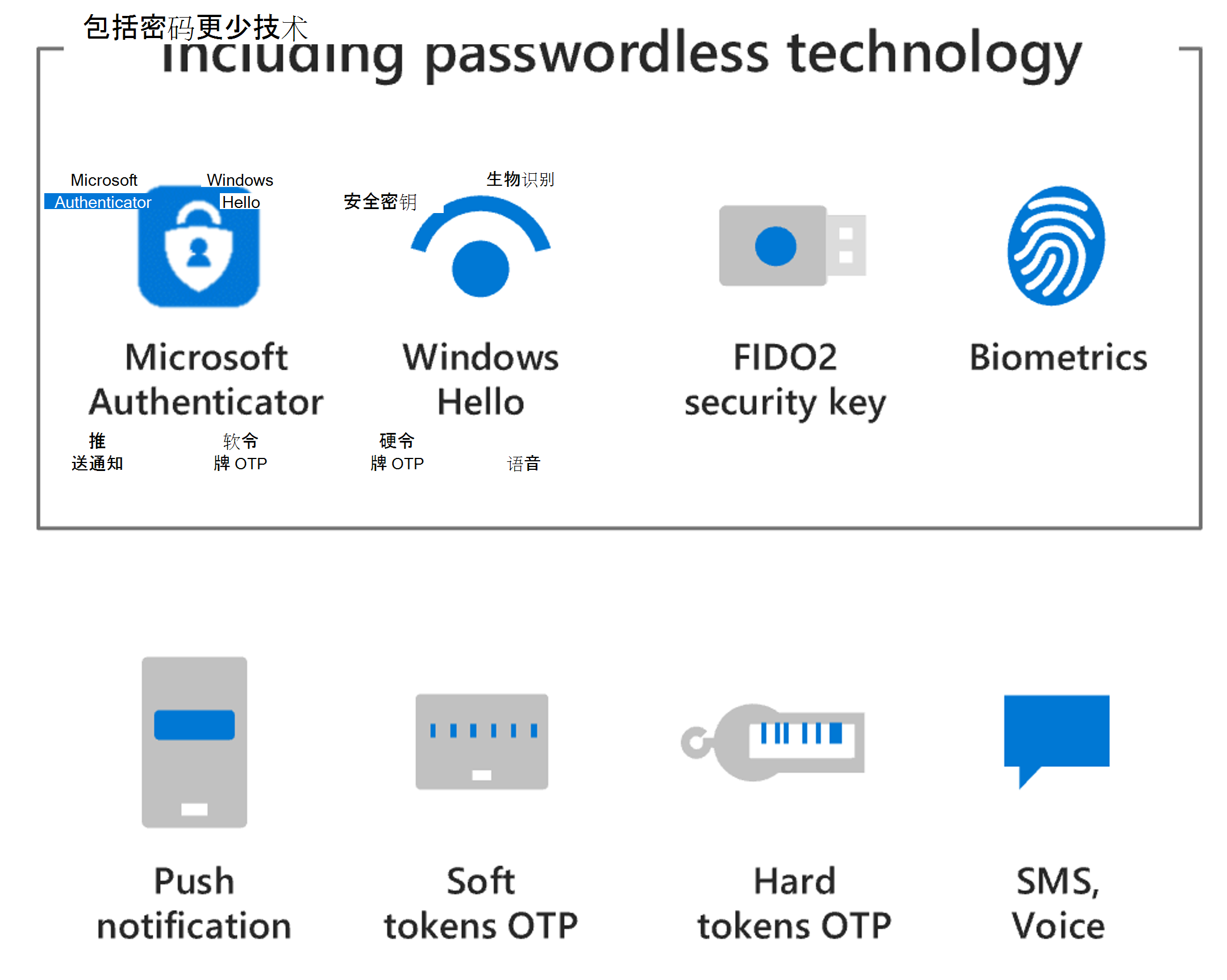

多重身份验证

多重身份验证 (MFA) 是在登录过程中提示用户提供其他形式标识的过程。 可能会要求他们在移动电话上输入代码或提供指纹扫描。 MFA 可显著降低用户帐户被盗用的可能性。 要求所有用户进行 MFA 将大大提高组织的身份安全性。

条件访问策略强制

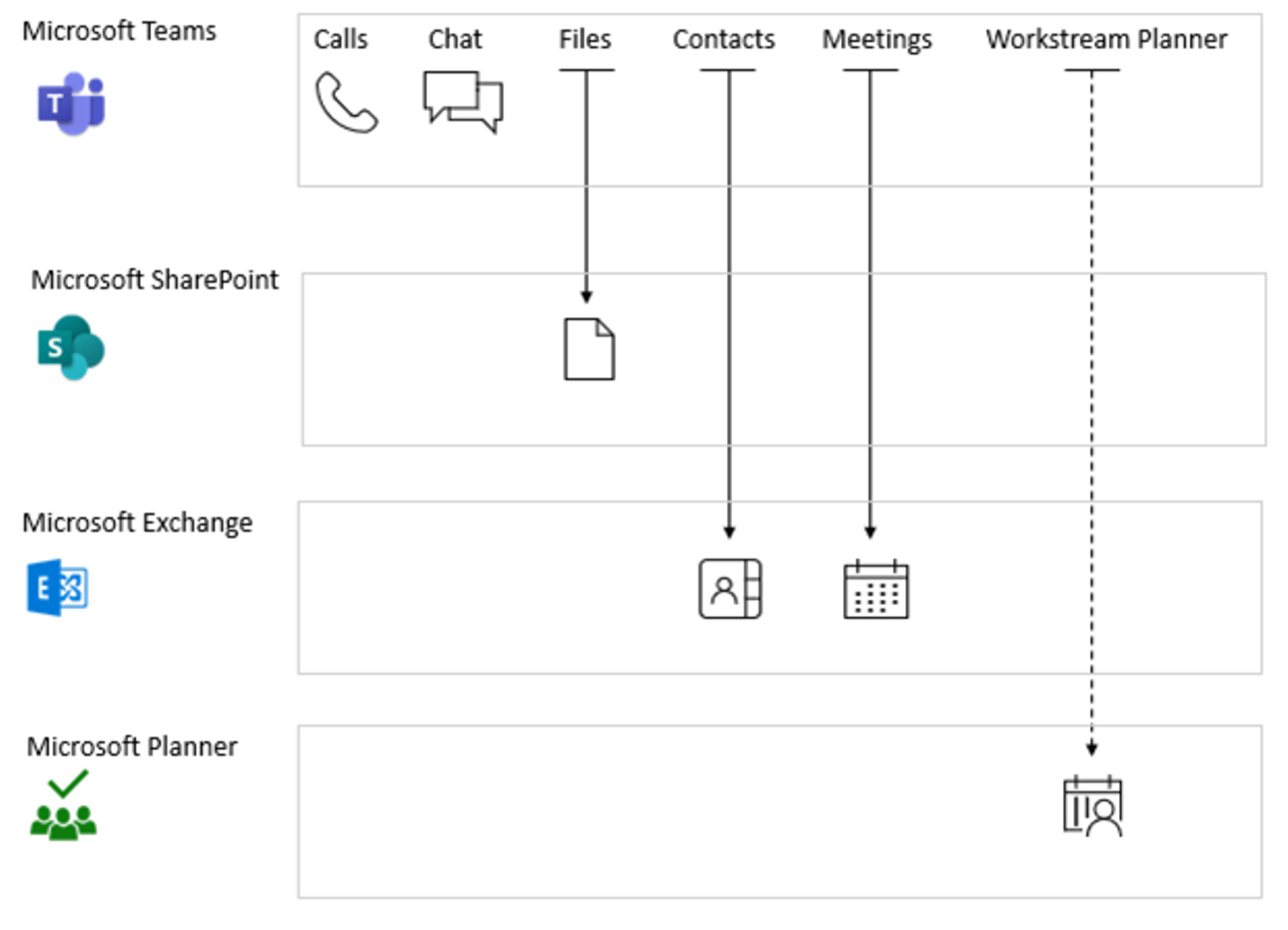

可以为 Teams 设置条件访问策略。 但是,Teams 与其他 Microsoft 应用集成,实现会议、日历、互操作聊天和文件共享等功能。 此外,还可以为这些应用设置条件访问策略。 当用户在任何客户端上登录 Microsoft Teams 时,会应用为 Teams 和任何集成的云应用设置的条件访问策略。 需要注意的是,即使 Teams 已经设置了条件访问策略,即使其他应用(如 Exchange Online 和 SharePoint)没有设置正确的策略,则用户仍然可以直接访问资源。 如果配置了服务依赖关系,则系统可能会使用早期绑定或后期绑定的策略实施:

早期绑定 策略实施意味着用户在访问呼叫应用之前必须遵守依赖的服务策略。 例如,用户必须遵守 SharePoint 策略,才能登录 Teams。

后期绑定策略 实施在用户登录到呼叫应用之后发生。 如果呼叫应用请求下游服务的令牌(例如访问 Planner 的 Teams),则将延迟实施。

下图说明了 Teams 服务依赖性。 实心箭头表示早期绑定实施;虚线箭头表示后期绑定实施。

为 Teams 配置多重身份验证

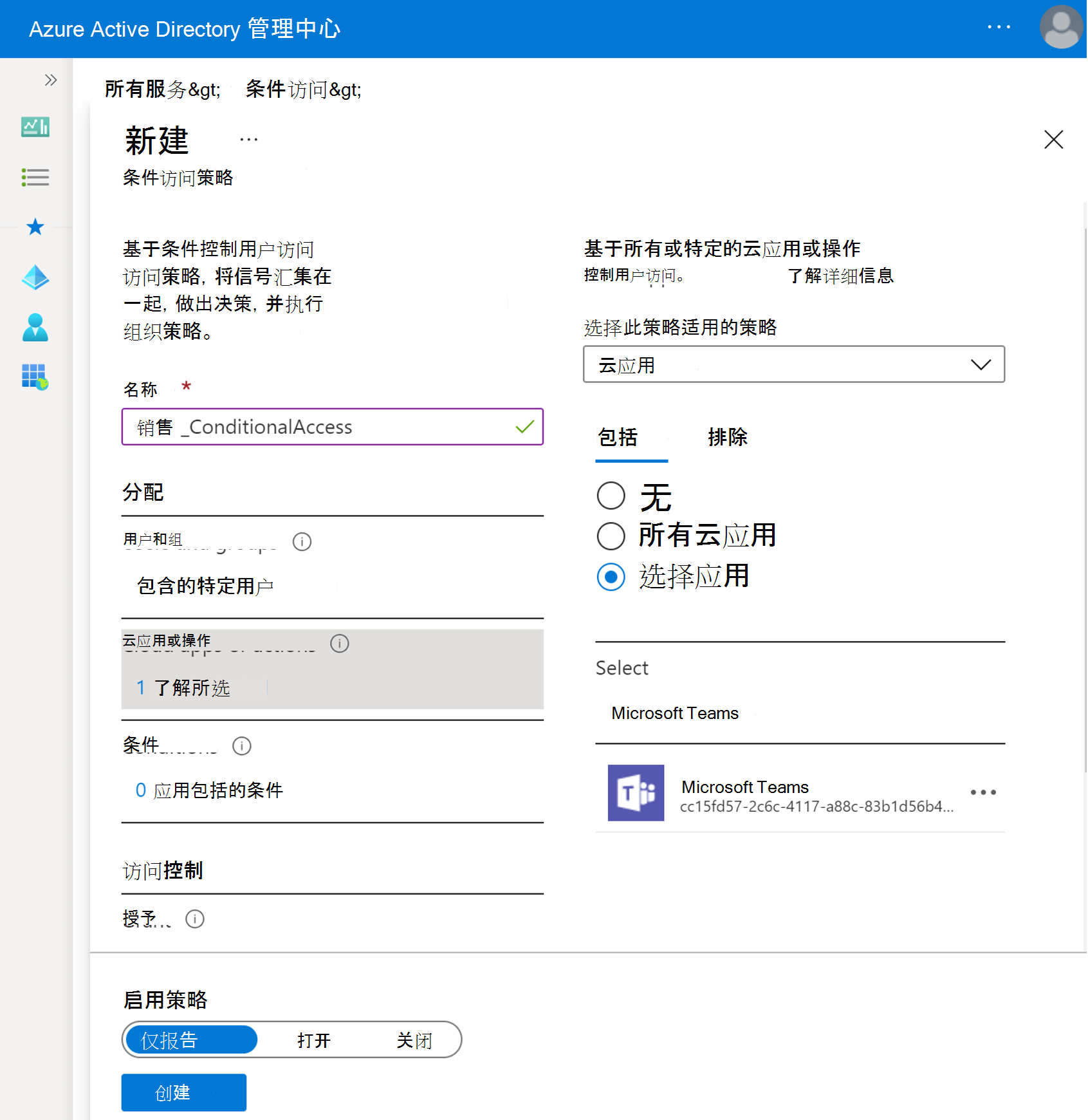

以下是在基于指定条件使用 Microsoft Teams 时为销售部门中的用户创建条件访问策略的示例步骤:

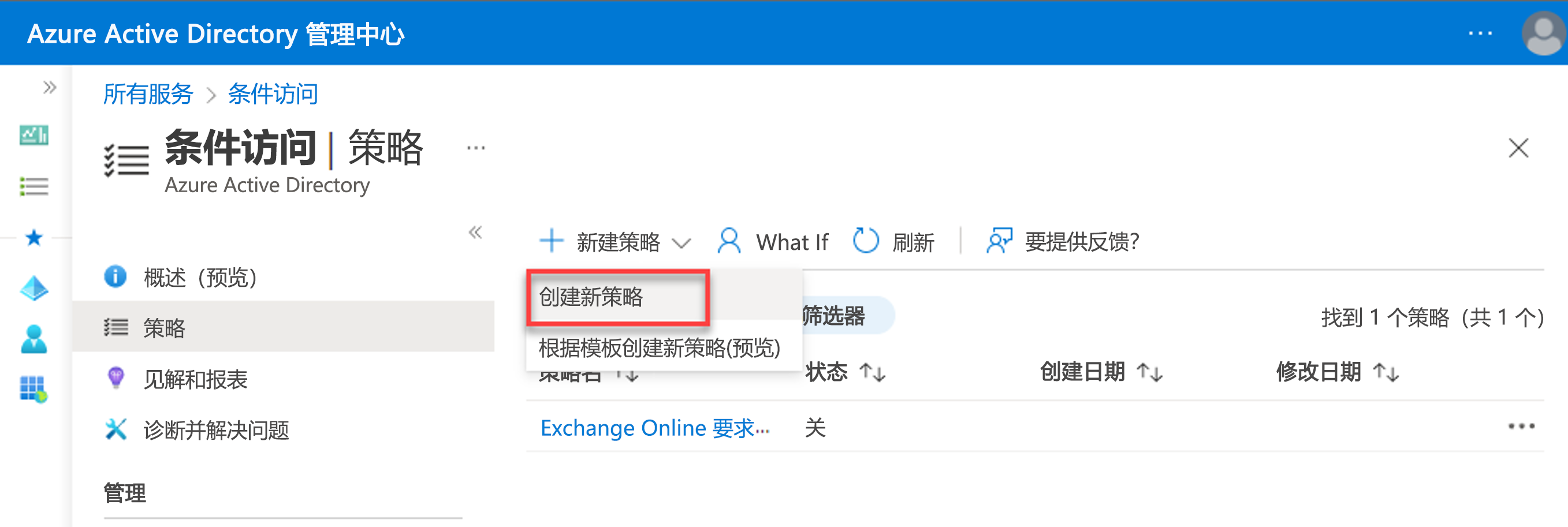

以全局管理员身份登录 Azure Active Directory 管理中心。

在左窗格中,选择“所有服务”,然后搜索“条件访问”,然后选择“Azure AD 条件性访问”。

在“条件访问 - 策略”页面上,选择“+ 新建策略” > “新建策略”。

在“新建”页面上,在左侧导航菜单部分的相应字段中插入以下信息:

在“名称”字段中,键入策略的名称,例如 "Sales_ConditionalAccess"。

在“分配”部分中,配置以下设置:

选择要应用此策略的 用户和组,例如 销售 组。

选择要应用策略的 Cloud 应用或操作,然后从应用列表中选择 Microsoft Teams。

选择要包含在策略中的 条件 ,例如登录风险级别、设备平台、物理位置、客户端应用和设备状态。

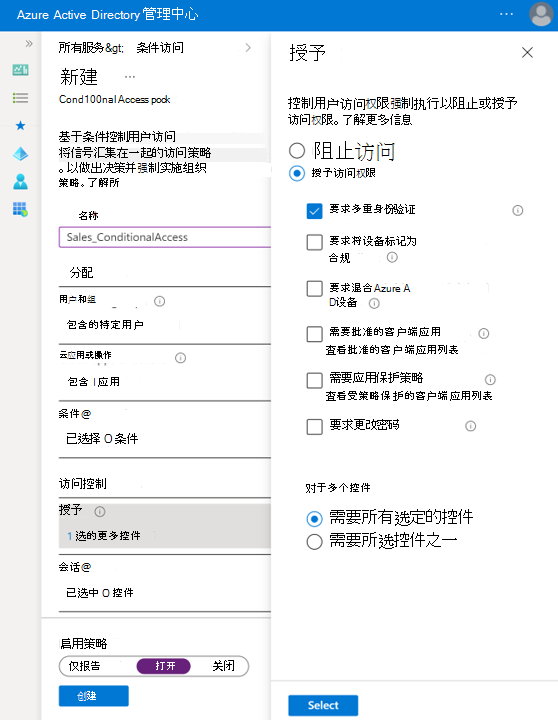

选择要为 分配 部分中所配置设置部署的 访问控制 类型。

选择“授予”以选择将强制实施的控件,例如多重身份验证。

如果需要在云应用(如应用强制限制)中配置有限体验,请选择“会话”。

通过在 启用策略 部分中选择“开启”启用策略,然后单击“创建”。