在 Azure AD 中管理外部协作

Azure Active Directory 是 Microsoft 365 使用的目录服务。 Azure Active Directory 组织关系设置直接影响 Teams、Microsoft 365 组、SharePoint 和 OneDrive 中的共享。

外部标识设置 Microsoft Teams

Azure AD 外部标识是指可以安全地与组织外部的用户进行交互的所有方式。 若要与合作伙伴、分销商、供应商或供应商进行协作,可以共享资源并定义内部用户访问外部组织的方式。

以下是 Microsoft 团队中外部协作体验的外部标识设置:

| 设置 | 默认值 | 说明 |

|---|---|---|

| 来宾用户访问 | 来宾对目录对象的属性和成员身份的访问权限有限 | 确定来宾在 Azure Active Directory 中拥有的权限。 |

| 来宾邀请设置 | 组织中的任何人都可以邀请来宾,包括来宾和非管理员 | 确定来宾、成员和管理员是否可以邀请来宾加入组织。 此设置会影响 Microsoft 365 共享体验,例如 Teams 和 SharePoint。 |

| 通过用户流启用来宾自助注册 | 不支持 | 确定你是否可以创建用户流来允许某人注册你创建的应用并创建新的来宾帐户。 |

| 协作限制 | 允许向任何域发送邀请 | 此设置允许你为共享指定允许或阻止的域列表。 如果指定了允许的域,则只能将共享邀请发送到这些域。 如果指定了拒绝的域,则不能将共享邀请发送到这些域。 此设置会影响 Microsoft 365 共享体验,例如 Teams 和 SharePoint。 你可以通过使用 SharePoint 或 Teams 中的域筛选功能来更精确地允许或阻止域。 |

| 跨租户访问 | - B2B 协作:允许访问 - B2B 直接连接:阻止访问 - 组织设置:无 |

此设置负责控制外部 Azure AD 组织如何与你协作(入站访问),以及用户如何与外部 Azure AD 组织(出站访问)协作。 Azure Active Directory 还必须将 B2B 直接连接的跨租户访问设置配置为在外部共享通道。 |

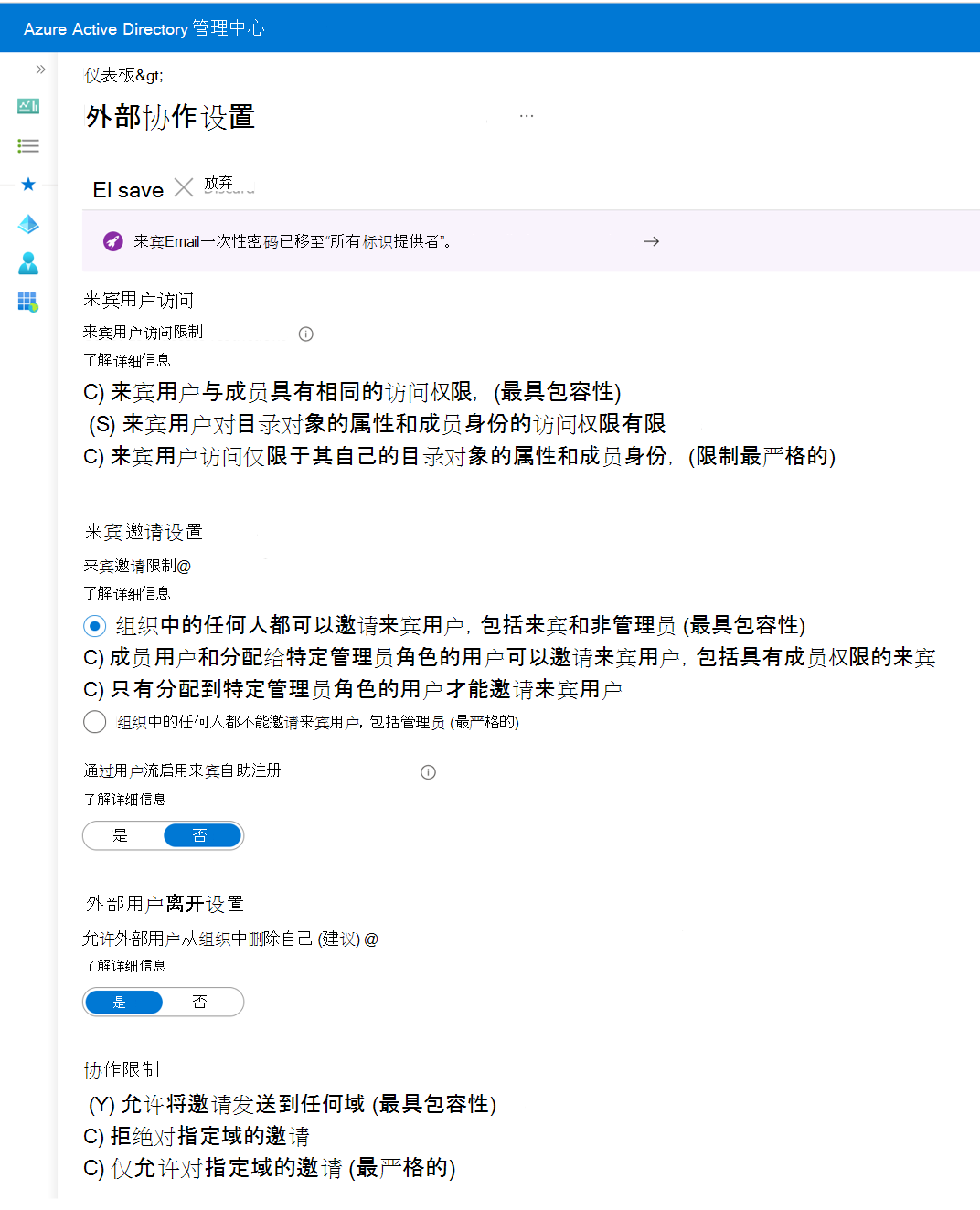

外部协作设置

通过外部协作设置,可以指定组织中哪些角色可以邀请外部用户进行 B2B 协作。 这些设置包括以下选项:

- 来宾用户访问

- 指定可邀请来宾的人员

- 通过用户流启用来宾自助注册

- 允许或阻止域

若要配置设置:

以租户管理员身份登录 Azure AD 管理中心。

选择“外部标识” > “外部协作设置”。

在“来宾用户访问”下,选择希望来宾用户具有的访问级别:

来宾用户具有与成员相同的访问权限 (最大包容性): 此选项为来宾提供与成员用户相同的 Azure AD 资源和目录数据访问权限。

来宾用户对目录对象的属性和成员身份的访问权限有限: (默认) 此设置阻止来宾执行某些目录任务,例如枚举用户、组或其他目录资源。 来宾可以看到所有非隐藏组的成员身份。

来宾用户访问仅限于其自己的目录对象的属性和成员身份 (最大限制性): 使用此设置,来宾只能访问其自己的配置文件。 不允许来宾查看其他用户的配置文件、组或组成员身份。

在 来宾邀请设置 下,选择相应的设置:

组织中的任何人都可以邀请包括来宾和非管理员的来宾用户 (最大包容性):若要允许组织中的来宾邀请其他来宾 (包括非组织成员的来宾),请选择此单选按钮。

分配给特定管理员角色的成员用户和用户可以邀请来宾用户,包括具有成员权限的来宾: 若要允许具有特定管理员角色的成员用户和用户邀请来宾,请选择此单选按钮。

只有分配给特定管理员角色的用户才能邀请来宾用户: 若要仅允许具有管理员角色的用户邀请来宾,请选择此单选按钮。 管理员角色包括 全局管理员、用户管理员 和 来宾邀请者。

组织包括管理员在内,没有人可以邀请来宾用户 (最大限制性): 若要拒绝组织中的所有人邀请来宾,请选择此单选按钮。

在 通过用户流启用来宾自助注册 下,如果希望能够创建允许用户注册应用的用户流,请选择 是。

在 协作限制 下,可以选择允许或拒绝对指定域的邀请,并在文本框中输入具体域名。 对于多个域,请在新行上输入每个域。

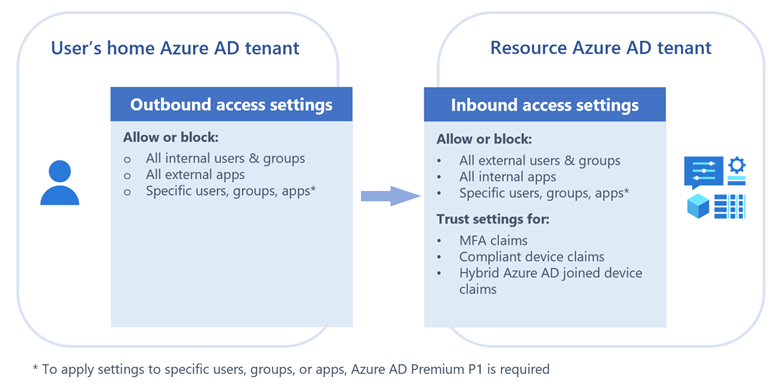

跨租户访问设置

跨租户访问设置用于管理与外部 Azure AD 组织(包括跨 Microsoft 云)的 B2B 协作和 B2B 直接连接。

默认情况下,Azure AD B2B 直接连接 处于禁用状态。 若要使用户能够在 Microsoft Teams 的共享频道中与组织外部的人员进行协作,则需要配置 B2B 直接连接。 可以启用与所有或特定外部组织的共享频道。

以下是 B2B 直接连接功能的管理员设置:

出站访问设置 控制用户是否可以访问外部组织中的资源。 启用此设置以允许用户参与其他组织中的共享频道。

入站访问设置 控制外部 Azure AD 组织的用户是否可以访问组织中的资源。 启用此设置以允许用户邀请其他组织中的人员参与共享频道

信任设置(入站)确定条件访问策略是否信任来自外部组织的多重身份验证 (MFA)、合规设备和混合 Azure AD 联接设备的声明(如果其用户已满足其家庭租户中的这些要求)。

启用与所有外部组织的共享频道

如果你的组织不要求限制与其他组织的协作,默认情况下启用所有组织可以节省单独管理每个组织的时间和复杂性。 有关详细信息,请参阅启用与所有外部组织的共享频道。

启用与特定组织的共享频道

如果组织要求限制与特定组织的协作,则需要为要协作的每个组织配置 B2B 直接连接。 下面是步骤概述:

- 添加组织。

- 为组织 配置入站设置,以允许组织中的用户可受邀加入共享频道。

- 为组织 为配置出站设置,以允许用户受邀加入其他组织的共享频道。

有关详细信息,请参阅在共享频道中与外部参与者进行协作。

阻止单个组和团队的来宾访问

除了组织级别的控制之外,还可以控制对单个组的来宾访问。

使用 Azure Active Directory PowerShell for Graph

如果要允许来宾访问大多数组和团队,但需要在某个位置阻止来宾访问,可以使用 Azure Active Directory PowerShell for Graph 阻止来宾访问。 但是,必须具有全局管理员权限才能运行这些命令。

运行

Install-Module AzureADPreview以确保它是此模块的最新版本。运行以下脚本,将

<GroupName>更改为要阻止来宾访问的组的名称$GroupName = "<GroupName>" Connect-AzureAD $template = Get-AzureADDirectorySettingTemplate | ? {$_.displayname -eq "group.unified.guest"} $settingsCopy = $template.CreateDirectorySetting() $settingsCopy["AllowToAddGuests"]=$False $groupID= (Get-AzureADGroup -SearchString $GroupName).ObjectId New-AzureADObjectSetting -TargetType Groups -TargetObjectId $groupID -DirectorySetting $settingsCopy若要验证设置,请运行以下命令:

Get-AzureADObjectSetting -TargetObjectId $groupID -TargetType Groups | fl Values

使用敏感度标签

如果在组织中使用敏感度标签,建议使用敏感度标签在来宾访问可供用户使用时来控制每个组的来宾访问。

在 Microsoft Teams 中创建新团队时,用户可以选择敏感度标签。 如果用户从“敏感度”下拉列表中选择标签,隐私设置可能会更改,以反映标签配置。 根据为标签选择的外部用户访问设置,用户可以或不能将组织外部人员添加到团队中