描述其他管理优化选项

当 Contoso 在 Azure 的 Windows Server 上部署大量虚拟机后,他们需要优化其操作和管理任务。 Azure Automanage 和 Windows Server Azure 版提供专门帮助简化这些日常操作任务的功能。

Azure 自动管理

Azure Automanage 提供了统一的解决方案来简化 Windows Server 虚拟机上的 IT 操作。 借助简单的点击操作,在 Azure 中 Windows Server 的整个生命周期中,Azure Automanage 可支持自动执行管理任务并应用一致的最佳做法。 使用它后无需执行发现,也不需要了解如何加入和配置某些可让 Window Serve VM 受益的 Azure 服务。 这些 Azure 服务有助于增强可靠性、安全性和管理,并提供以下优势:

- 通过加入虚拟机来选择最佳做法 Azure 服务

- 根据 Azure 最佳做法配置每项服务

- 支持最佳做法服务的自定义

- 监视是否存在偏移,并在检测到偏移时予以纠正

- 提供简单的体验(指向、选择、设置、遗忘)

参与服务

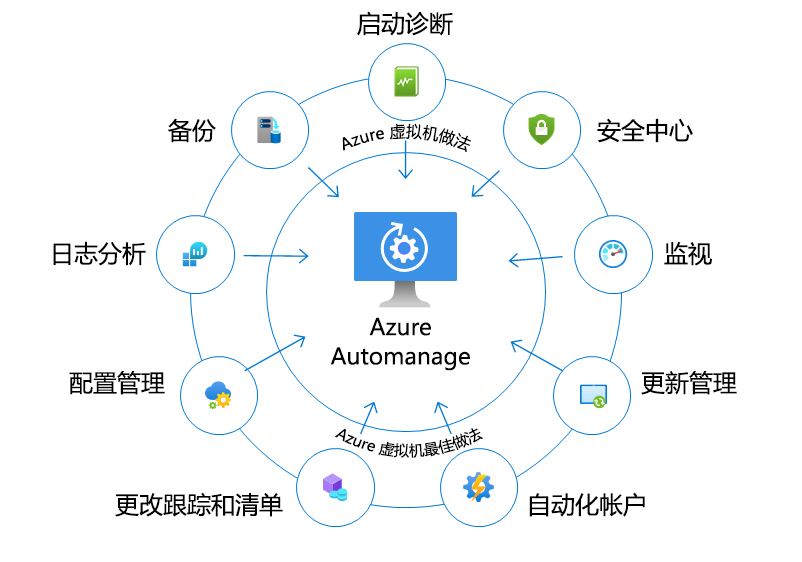

将 Window Serve VM 加入到 Azure Automanage 后,每项最佳做法服务都配置为建议的设置。 下图显示可使用 Azure Automanage 最佳做法为虚拟机配置的服务类型。

使用最佳做法配置文件时,Windows Server VM 将自动加入这些参与服务。 下面是参与的服务列表:

| 服务 | 说明 |

|---|---|

| VM 见解监视 | 用于 VM 的 Azure Monitor 监视虚拟机的性能和运行状况,包括它们正在运行的进程和对其他资源的依赖关系。 |

| 备份 | Azure 备份提供独立且隔离的备份来防止 VM 上的数据被意外破坏。 |

| Microsoft Defender for Cloud | Microsoft Defender for Cloud 是一个统一的基础结构安全管理系统,可增强数据中心的安全态势,并跨云中的混合工作负载提供高级威胁防护。 |

| Microsoft 反恶意软件 | 适用于 Azure 的 Microsoft 反恶意软件是一种免费实时保护,可帮助识别并删除病毒、间谍软件和其他恶意软件。 当已知恶意软件或不需要的软件试图在 Azure 系统上安装自己或运行时,该服务会生成警报。 |

| 更新管理 | 可以使用 Azure 自动化中的更新管理为虚拟机管理操作系统更新。 可以快速评估所有代理计算机上可用更新的状态,并管理为服务器安装所需更新的过程。 |

| 更改跟踪和库存 | 结合了更改跟踪和清单功能,可跟踪虚拟机和服务器基础结构的更改。 |

| Azure Automanage 计算机配置 | Azure Automanage 计算机配置用于监视配置并报告计算机的合规性。 |

| Azure 自动化帐户 | Azure 自动化支持在基础结构和应用程序的整个生命周期内进行管理。 |

| Log Analytics 工作区 | Azure Monitor 将日志数据存储在 Log Analytics 工作区中,此工作区是收集和聚合数据的 Azure 资源和容器。 |

Automanage 计算机配置

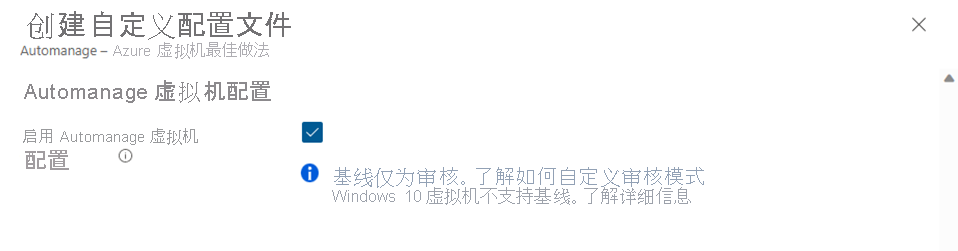

Automanage 计算机配置提供了将操作系统设置审核或配置为代码的本机功能,适用于在 Azure 中运行的计算机和混合已启用 Arc 的计算机。 该功能可以直接在每台计算机上使用,也可以由 Azure Policy 进行大规模编排。 由于 Automanage 计算机最佳做法允许客户描述管理服务的所需状态,因此计算机配置在实际资源中提供了相同的功能。

创建 Automanage 最佳做法配置文件时,通过创建内置配置文件或自定义配置文件来启用计算机配置。

Windows Server Datacenter:Azure Edition

Windows Server Datacenter 的 Azure 版本提供了用于优化和管理 VM 的额外功能。

Azure 扩展网络

使用 Azure 扩展网络可将本地子网延伸到 Azure,使本地虚拟机在迁移到 Azure 时保留其原始的本地专用 IP 地址。

网络是使用两个充当虚拟设备的 Windows Server 2019 VM 之间的双向 VXLAN 隧道扩展的,其中一个 VM 在本地运行,另一个在 Azure 中运行,两者也都已连接到要扩展的子网。 要扩展的每个子网都需要一对设备。 可以使用多个对来扩展多个子网。

新虚拟机的热补丁

热修补是在受支持的 Windows Server Azure Edition 虚拟机 (VM) 上安装更新的一种新方式,安装后无需重新启动。 本文介绍有关适用于受支持的 Windows Server Azure Edition VM 的热补丁的信息,热补丁具有以下优势:

- 减少重新启动的次数,降低对工作负载的影响

- 更快地部署更新,因为包更小,安装速度更快,并且可以使用 Azure 更新管理器更轻松地协调补丁安装

- 提供更好的保护,因为热补丁更新包只包括安装速度较快且无需重新启动的 Windows 安全更新

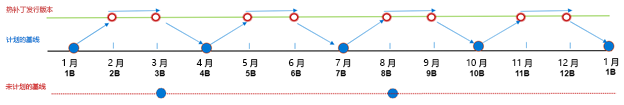

热补丁的工作原理是:首先使用 Windows 更新最新的累积更新来建立基线。 热补丁在该基线的基础上定期发布(例如,每月的第二个星期二)。 热补丁将包含不要求重新启动的更新。 定期(开始是每隔三个月)用新的“最新累积更新”刷新基线。

有两种类型的基线:“计划基线”和“计划外基线”。

- 计划内基线按常规节奏发布,并在两次发布之间发布热补丁。 计划基线在该月的“最新累积更新”中包含所有更新,并且需要重新启动。

- 上面的示例计划显示了一个日历年中的 4 个计划基线发布(图中总共为 5 个)以及 8 个热补丁版本。

- 发布重要更新(例如零日修补程序)时,将发布计划外基线,并且该特定更新不能作为“热补丁”发布。 发布计划外基线时,热补丁版本将替换为该月中的计划外基线。 计划外基线在该月的“最新累积更新”中也包含所有更新,并且也需要重新启动。

- 上面的示例计划显示了两个计划外基线,这些基线将替代这几个月的热补丁版本(一年中计划外基线的实际数量是无法提前预知的)。

基于 QUIC 的 SMB

SMB over QUIC 采用了 TCP 网络传输的一种替代方法,通过 Internet 等不受信任的网络提供与边缘文件服务器的安全、可靠的连接。 QUIC 是 IETF 标准化协议,与 TCP 相比具有许多优势:

- 所有数据包始终加密,握手使用 TLS 1.3 进行身份验证

- 可靠和不可靠应用程序数据并行流式传输

- 在第一个往返行程 (0-RTT) 中交换应用数据

- 改进了拥塞控制和丢失恢复

- 在客户端 IP 地址或端口发生更改后仍然存在

SMB over QUIC 为远程工作者、移动设备用户和高安全性组织提供“SMB VPN”。 服务器证书通过 Internet 友好的 UDP 端口 443 而不是传统的 TCP 端口 445 创建 TLS 1.3 加密的隧道。 所有 SMB 流量(包括隧道内的身份验证和授权)都不会暴露给底层网络。 SMB 在 QUIC 隧道内的行为正常,这意味着用户体验不会更改。 SMB 功能(如多通道、签名、压缩、持续可用性和目录租用等)可正常工作。