配置多重身份验证方法

如本模块前面所述,建议使用户能够选择多种身份验证方法,以防其主要方法不可用。

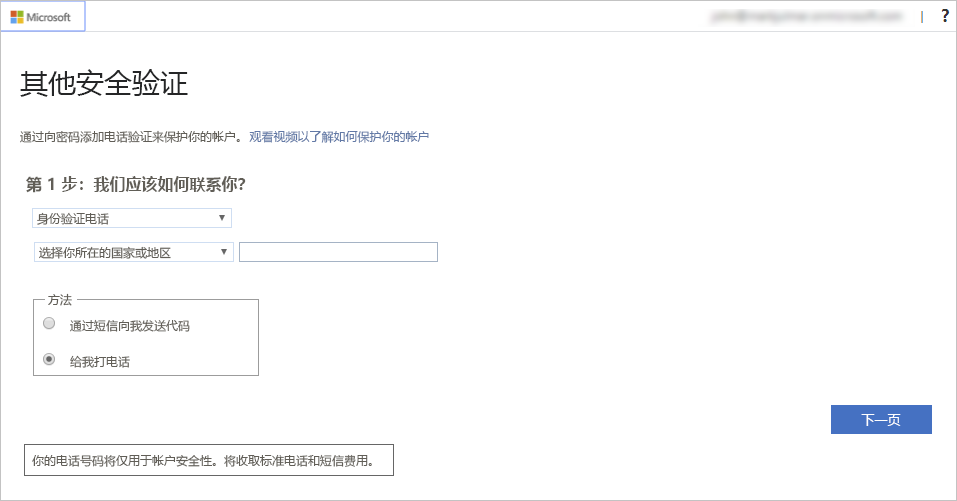

用户首次登录需要进行 MFA 的服务时,系统将要求他们注册其首选多重身份验证方法,如以下屏幕截图所示:

提示

如果你遵循了前面的练习并为帐户和应用启用了 MFA,则可以尝试使用给定的用户帐户访问该应用。 你应当会看到上述流程。

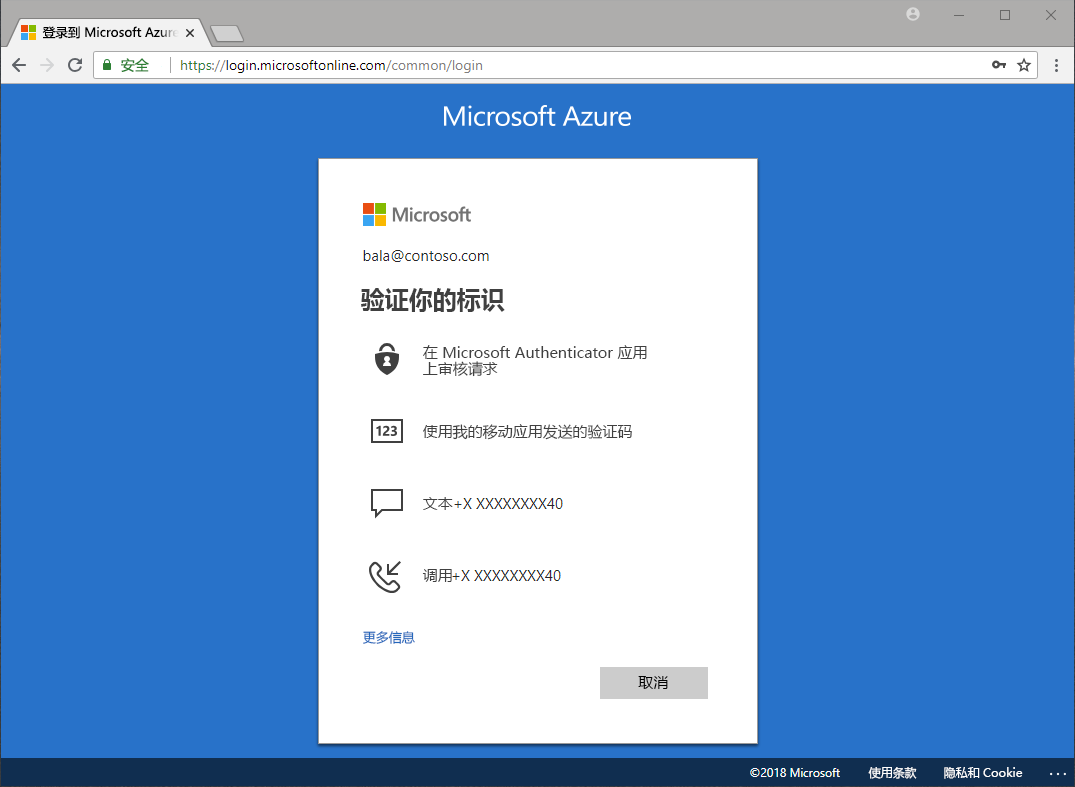

注册后,每次用户登录到要求进行 MFA 的服务或应用时,Azure 登录过程都将提示他们输入身份验证信息,如下图所示:

Azure 身份验证方法

如前文所述,管理员可以设置几种可行的身份验证方法。 其中一些方法还支持自助式密码重置 (SSPR),该功能允许用户通过提供辅助形式的身份验证来重置其密码。 可以将此服务与 Microsoft Entra 多重身份验证结合使用,以减轻 IT 人员负担。

下表列出了身份验证方法以及可使用这些方法的服务。

| 身份验证方法 | 服务 |

|---|---|

| 密码 | Microsoft Entra 多重身份验证和 SSPR |

| 安全性问题 | SSPR |

| 电子邮件地址 | SSPR |

| Windows Hello for Business | Microsoft Entra 多重身份验证和 SSPR |

| FIDO2 安全密钥 | Microsoft Entra 多重身份验证和 SSPR |

| Microsoft Authenticator 应用 | Microsoft Entra 多重身份验证和 SSPR |

| OATH 硬件令牌 | Microsoft Entra 多重身份验证和 SSPR |

| OATH 软件令牌 | Microsoft Entra 多重身份验证和 SSPR |

| 文本消息 | Microsoft Entra 多重身份验证和 SSPR |

| 语音呼叫 | Microsoft Entra 多重身份验证和 SSPR |

| 应用密码 | 某些情况下的 Microsoft Entra 多重身份验证 |

密码

这是唯一无法禁用的方法。

安全性问题

此方法仅适用于使用自助式密码重置的非管理帐户。

Azure 将安全性问题以安全性增强的非公开方式存储在目录中的用户对象上。 只有用户才能回答问题,并且只能在注册过程中回答。 管理员无法阅读或更改用户的问题或答案。

Azure 提供了 35 个预定义的问题,所有问题均根据浏览器的区域设置进行了翻译和本地化。

你可以使用管理界面自定义问题。 Azure 以输入它们的语言显示它们。 最大长度为 200 个字符。

电子邮件地址

此方法仅在 SSPR 中可用。 建议避免使用无需用户的 Microsoft Entra 密码即可访问的电子邮件帐户。

Windows Hello for Business

Windows Hello 企业版提供基于面部识别或指纹匹配的可靠、完全集成的生物识别身份验证。 Windows Hello 企业版、FIDO2 安全密钥和 Microsoft Authenticator 是无密码解决方案。

FIDO2 安全密钥

FIDO2 安全密钥是无法钓鱼的基于标准的无密码身份验证方法,可采用任何外形规格。 线上快速身份验证 (FIDO) 是无密码身份验证的开放式标准。

用户可以进行注册,然后在登录界面选择 FIDO2 安全密钥作为主要的身份验证方式。 这些 FIDO2 安全密钥通常是 USB 设备,但也可以使用蓝牙或 NFC。

FIDO2 安全密钥可用于登录到其 Microsoft Entra ID 或已建立混合 Microsoft Entra 联接的 Windows 10 设备,并可单一登录到其云和本地资源。 用户还可以登录到受支持的浏览器。

Microsoft Authenticator 应用

此方法适用于 Android 和 iOS。 用户可以在 https://aka.ms/mfasetup 中注册其移动应用。

通过将通知推送到 Smartphone 或平板电脑,Microsoft Authenticator 应用可帮助防止对帐户进行未经授权的访问,以及停止欺诈性交易。 用户查看通知并确认或拒绝请求。

用户可以将 Microsoft Authenticator 应用或第三方应用作软件令牌以生成 OATH 验证码。 在用户输入用户名和密码后,用户在登录屏幕上输入应用提供的代码。 验证码提供了第二种形式的身份验证。 用户还可以设置 Microsoft Authenticator 应用来发送推送通知,他们将选择该通知并批准登录。

OATH 硬件令牌

OATH 是一个开放标准,用于指定如何生成一次性密码代码。 Microsoft Entra ID 支持使用 30 秒或 60 秒的 OATH-TOTP SHA-1 令牌。 客户可以从所选的供应商处获取这些令牌。 密钥限制为 128 个字符,可能不会与所有令牌兼容。

OATH 软件令牌

软件 OATH 令牌通常是应用程序,如 Microsoft Authenticator 应用和其他验证器应用。 Microsoft Entra ID 生成密钥或种子,密钥或种子会被输入应用中,并用于生成每个 OTP。

短信

Azure 使用短信将验证码发送到移动电话。 用户必须在特定时间段内将代码输入浏览器才能继续。

语音呼叫

Azure 使用自动语音系统拨打号码,而所有者使用键盘来确认身份验证。 此选项不适用于免费/试用版 Microsoft Entra 层级。

应用密码

某些非浏览器应用不支持 Microsoft Entra 多重身份验证。 如果用户启用了 Microsoft Entra 多重身份验证,并尝试使用非浏览器应用,他们将无法进行身份验证。 应用密码允许用户继续进行身份验证。

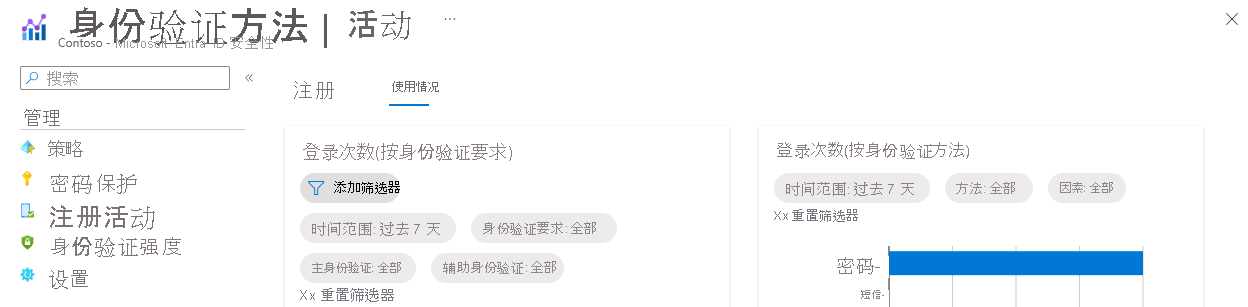

监视采用情况

Microsoft Entra ID 在“监视”部分中包含“使用情况和见解”视图,可以通过该视图监视身份验证方法活动。 可以在此处查看 MFA 和 SSPR 的采用情况:

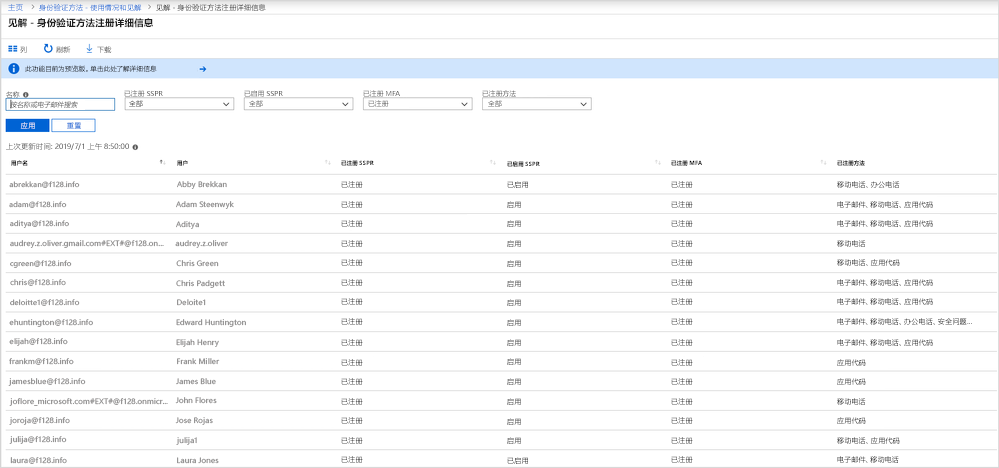

除所有注册号外,还可以查看每种身份验证方法的注册成功和失败情况。 这样,你就可以了解用户最常注册的身份验证方法,以及易于注册的身份验证方法。 该数据是使用最近 30 天的结合安全信息注册和 SSPR 注册体验中的审核日志计算得出的。

可以通过单击图表向下钻取并查看每个用户的最新注册审核信息。

也可以通过主视图上的“使用情况”选项卡来详细了解组织中的 SSPR 使用情况,如下图所示: