使用 Active Directory 联合身份验证服务控制对组织数据的访问

本文档概述了在本地、混合和云方案中使用 AD FS 进行访问控制。

AD FS 和对本地资源的条件访问

自引入 Active Directory 联合身份验证服务以来,授权策略可用于根据请求和资源的属性限制或允许用户访问资源。 随着 AD FS 从一个版本转移到另一个版本,这些策略的实现方式已更改。 有关按版本划分的访问控制功能的详细信息,请参阅:

混合组织中的 AD FS 和条件访问

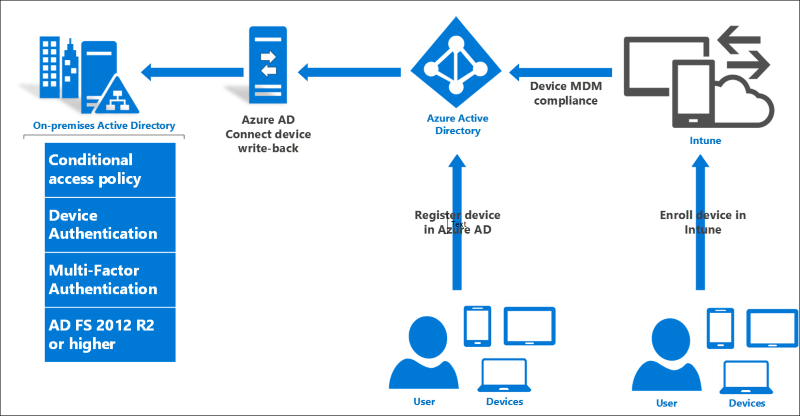

AD FS 在混合方案中提供条件访问策略的本地组件。 应将基于 AD FS 的授权规则用于非 Microsoft Entra 资源,例如直接联合到 AD FS 的本地应用程序。 云组件由 Microsoft Entra 条件访问提供。 Microsoft Entra Connect 提供连接两者的控制平面。

例如,使用 Microsoft Entra ID 注册设备以实现对云资源的条件访问时,Microsoft Entra Connect 设备写回功能使设备注册信息在本地可用,以供 AD FS 策略使用和强制执行。 这样就可以使用一致的方法来访问本地和云资源的访问控制策略。

Office 365 客户端访问策略的演变

许多用户将客户端访问策略与 AD FS 配合使用,根据客户端位置和使用的客户端应用程序类型等因素限制对 Office 365 和其他 Microsoft Online 服务的访问。

以下是这些策略的一些示例:

- 阻止所有 Extranet 客户端访问 Office 365

- 阻止所有 Extranet 客户端访问 Office 365,但访问 Exchange Online for Exchange Active Sync 的设备除外

通常,这些策略背后的基本需求是通过确保只有经过授权的客户端、不缓存数据的应用程序或可以远程禁用的设备才能访问资源来降低数据泄露的风险。

虽然上面记录的 AD FS 策略在记录的特定方案中适用,但它们存在限制,因为它们依赖于并非持续可用的客户端数据。 例如,客户端应用程序的标识仅适用于基于 Exchange Online 的服务,而不适用于 SharePoint Online 等资源,在这些资源中,可以通过浏览器或“厚客户端”(如 Word 或 Excel)访问相同的数据。 此外,AD FS 不知道访问 Office 365 中的资源,例如 SharePoint Online 或 Exchange Online。

为了解决这些限制,并提供一种更可靠的方法来使用策略管理对 Office 365 或其他基于 Microsoft Entra ID 的资源中业务数据的访问,Microsoft 引入了 Microsoft Entra 条件访问。 可以为特定资源或者 Office 365、SaaS 或 Microsoft Entra ID 的自定义应用程序中的任何或所有资源配置 Microsoft Entra 条件访问策略。 这些策略依赖于设备信任、位置和其他因素。

若要详细了解 Microsoft Entra 条件访问,请参阅 Microsoft Entra ID 中的条件访问。

启用这些方案的关键更改是新式身份验证,这是一种对用户和设备进行身份验证的新方法,在 Office 客户端、Skype、Outlook 和浏览器中的工作方式相同。

后续步骤

有关跨云和本地控制访问的详细信息,请参阅: